Přehled vyloučení

Platí pro:

- Antivirová ochrana v Microsoft Defenderu

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

Poznámka

Jako MVP Microsoftu přispěl do tohoto článku a poskytl k tomu materiálovou zpětnou vazbu.

Microsoft Defender for Endpoint zahrnuje širokou škálu funkcí pro prevenci, detekci, vyšetřování a reakci na pokročilé kybernetické hrozby. Mezi tyto možnosti patří ochrana nové generace (která zahrnuje Microsoft Defender Antivirus).

Stejně jako u všech řešení ochrany koncových bodů nebo antivirového softwaru může defender for Endpoint nebo Microsoft Defender Antivirová ochrana někdy soubory, složky nebo procesy, které ve skutečnosti nejsou hrozbou, rozpoznat jako škodlivé. Tyto entity je možné zablokovat nebo odeslat do karantény, i když ve skutečnosti nejsou hrozbou.

Tento článek vysvětluje různé typy vyloučení, které je možné definovat, nebo akce, které je možné provést pro Defender for Endpoint a Microsoft Defender Antivirus, které vám pomůžou tyto situace spravovat.

Upozornění

Definování vyloučení snižuje úroveň ochrany, kterou nabízí Defender for Endpoint a Microsoft Defender Antivirus. Používejte vyloučení jako poslední možnost a nezapomeňte definovat jenom ta vyloučení, která jsou nezbytná. Nezapomeňte pravidelně kontrolovat vyloučení a odebrat vyloučení, která už nepotřebujete. Přečtěte si důležité informace o vyloučeních a běžných chybách, kterým je třeba se vyhnout.

Typy vyloučení

Následující tabulka shrnuje různé typy vyloučení a možnosti v programu Defender for Endpoint a Microsoft Defender Antivirus. Výběrem jednotlivých typů zobrazíte další informace.

Tip

- Defender for Endpoint Plan 1 je k dispozici jako samostatný plán a je součástí Microsoft 365 E3.

- Defender for Endpoint Plan 2 je k dispozici jako samostatný plán a je součástí Microsoft 365 E5.

- Pokud máte Microsoft 365 E3 nebo E5, nezapomeňte nastavit funkce Defenderu for Endpoint.

| Typy vyloučení | Konfigurace | Popis |

|---|---|---|

| Vyloučení automatického Microsoft Defender Antivirové ochrany | Automatický | Automatická vyloučení rolí a funkcí serveru ve Windows Serveru Když nainstalujete roli na Windows Server 2016 nebo novější, Microsoft Defender Antivirus zahrnuje automatická vyloučení role serveru a všech souborů, které se při instalaci role přidají. Poznámka: Pro aktivní role v Windows Server 2016 a novějších. |

| Integrovaná vyloučení Microsoft Defender Antivirus | Automatický | Microsoft Defender Antivirus obsahuje integrovaná vyloučení pro soubory operačního systému ve všech verzích Windows. |

| Vyloučení vlastní antivirové ochrany Microsoft Defender | Zákazník | Můžete přidat vyloučení pro soubor, složku nebo proces, který byl zjištěn a identifikován jako škodlivý, i když se nejedná o hrozbu. Soubory, složky nebo procesy, které vyloučíte, budou vynechány plánovanými kontrolami, kontrolami na vyžádání a ochranou v reálném čase. |

| Vyloučení omezení potenciálního útoku v Defenderu for Endpoint | Zákazník | Pokud pravidla omezení potenciálního útoku způsobují ve vaší organizaci neočekávané chování, můžete definovat vyloučení pro určité soubory a složky. Tato vyloučení se použijí na všechna pravidla omezení potenciální oblasti útoku. |

| Indikátory defenderu pro koncové body | Zákazník | Můžete definovat indikátory s konkrétními akcemi pro entity, jako jsou soubory, IP adresy, adresy URL/domény a certifikáty. Když definujete indikátory, můžete zadat akce, jako je Povolit, kdy Defender for Endpoint nebude blokovat soubory, IP adresy, adresy URL/domény nebo certifikáty s indikátory Povolit. |

| Vyloučení přístupu ke složkám řízené službou Defender for Endpoint | Zákazník | Definováním vyloučení můžete určitým aplikacím nebo podepsaným spustitelným souborům povolit přístup k chráněným složkám. |

| Vyloučení složek automatizace v Defenderu for Endpoint | Zákazník | Automatizované šetření a náprava v Defenderu for Endpoint prověřuje výstrahy a provádí okamžitou akci k automatickému řešení zjištěných porušení zabezpečení. Můžete zadat složky, přípony souborů v konkrétním adresáři a názvy souborů, které se mají vyloučit z automatizovaných možností vyšetřování a nápravy. |

Poznámka

Microsoft Defender Vyloučení antivirové ochrany se můžou vztahovat na antivirové kontroly a/nebo ochranu v reálném čase.

Poznámka

Samostatné verze Defenderu for Endpoint Plan 1 a Plan 2 nezahrnují serverové licence. K onboardingu serverů potřebujete další licenci, například Microsoft Defender for Endpoint pro servery nebo Microsoft Defender pro servery – plán 1 nebo 2. Další informace najdete v tématu Onboarding Windows Serveru v Defenderu for Endpoint.

Pokud jste malá nebo střední firma využívající Microsoft Defender pro firmy, můžete získat Servery Microsoft Defender pro firmy.|

Následující části popisují tato vyloučení podrobněji.

Automatická vyloučení

Automatická vyloučení (označovaná také jako automatická vyloučení rolí serveru) zahrnují vyloučení rolí a funkcí serveru ve Windows Serveru. Tato vyloučení nejsou kontrolována ochranou v reálném čase , ale stále podléhají rychlým, úplným antivirovým kontrolám nebo kontrolám na vyžádání.

Mezi příklady patří:

- Služba replikace souborů (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- DNS Server

- Tiskový server

- Webový server

- Windows Server Update Services

- ... a další.

Poznámka

Automatická vyloučení rolí serveru nejsou v Windows Server 2012 R2 podporovaná. U serverů se systémem Windows Server 2012 R2 s nainstalovanou rolí serveru Active Directory Domain Services (AD DS) musí být vyloučení řadičů domény zadána ručně. Viz Vyloučení služby Active Directory.

Další informace najdete v tématu Automatická vyloučení rolí serveru.

Předdefinované vyloučení

Integrovaná vyloučení zahrnují určité soubory operačního systému, které Microsoft Defender Antivirus vylučuje ve všech verzích Windows (včetně Windows 10, Windows 11 a Windows Serveru).

Mezi příklady patří:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- služba Windows Update souborů

- Zabezpečení Windows souborů

- ... a další.

Seznam předdefinovaných vyloučení ve Windows se průběžně aktualizuje s tím, jak se mění prostředí hrozeb. Další informace o těchto vyloučeních najdete v tématu vyloučení Microsoft Defender Antivirové ochrany ve Windows Serveru: Integrovaná vyloučení.

Vlastní vyloučení

Vlastní vyloučení zahrnují soubory a složky, které zadáte. Vyloučení souborů, složek a procesů budou vynechána plánovanými kontrolami, kontrolami na vyžádání a ochranou v reálném čase. Vyloučení souborů otevřených procesem nebudou kontrolovány ochranou v reálném čase , ale stále podléhají rychlým, úplným antivirovým kontrolám nebo kontrolám na vyžádání.

Vlastní nápravné akce

Když Microsoft Defender Antivirus při spuštění kontroly zjistí potenciální hrozbu, pokusí se zjištěnou hrozbu napravit nebo odebrat. Můžete definovat vlastní nápravné akce a nakonfigurovat, jak Microsoft Defender Antivirová ochrana má řešit určité hrozby, jestli se má před nápravou vytvořit bod obnovení a kdy se mají hrozby odebrat. Nakonfigurujte nápravné akce pro zjišťování antivirové ochrany Microsoft Defender.

Vyloučení omezení potenciální oblasti útoku

Pravidla omezení potenciální oblasti útoku (označovaná také jako pravidla ASR) se zaměřují na určité chování softwaru, například:

- Spouštění spustitelných souborů a skriptů, které se pokoušejí stáhnout nebo spustit soubory

- Spouštění skriptů, které se zdají být obfuskované nebo jinak podezřelé

- Provádění chování, které aplikace obvykle neiniciují při běžné každodenní práci

V některých případech legitimní aplikace vykazují chování softwaru, které by mohlo být zablokováno pravidly omezení potenciální oblasti útoku. Pokud k tomu dochází ve vaší organizaci, můžete definovat vyloučení pro určité soubory a složky. Tato vyloučení se použijí na všechna pravidla omezení potenciální oblasti útoku. Viz Povolení pravidel omezení potenciální oblasti útoku.

Všimněte si také, že zatímco většina vyloučení pravidel ASR je nezávislá na vyloučeních Microsoft Defender Antivirus, některá pravidla ASR dodržují některá vyloučení Microsoft Defender Antivirové ochrany. Viz Referenční informace k pravidlům omezení potenciální oblasti útoku – vyloučení antivirové ochrany a pravidla ASR Microsoft Defender.

Indikátory Defenderu for Endpoint

Můžete definovat indikátory s konkrétními akcemi pro entity, jako jsou soubory, IP adresy, adresy URL/domény a certifikáty. V Defenderu for Endpoint se indikátory označují jako indikátory ohrožení zabezpečení (IoCs) a méně často se označují jako vlastní indikátory. Při definování indikátorů můžete zadat jednu z následujících akcí:

Povolit – Defender for Endpoint nebude blokovat soubory, IP adresy, adresy URL/domény ani certifikáty s indikátory povolit. (Tuto akci používejte s opatrností.)

Audit – monitorují se soubory, IP adresy a adresy URL/domény s indikátory auditu, a když k nim přistupují uživatelé, vygenerují se na portálu Microsoft Defender informační upozornění.

Blokovat a napravit – soubory nebo certifikáty s indikátory blokování a nápravy se při zjištění zablokují a umístí do karantény.

Spuštění bloku – IP adresy a adresy URL/domény s indikátory spuštění bloku jsou blokované. Uživatelé nemají přístup k těmto umístěním.

Upozornění – IP adresy a adresy URL/domény s indikátory Upozornění způsobí, že se při pokusu uživatele o přístup k těmto umístěním zobrazí zpráva upozornění. Uživatelé můžou upozornění obejít a přejít na IP adresu nebo adresu URL nebo doménu.

Důležité

Ve svém tenantovi můžete mít až 15 000 indikátorů.

Následující tabulka shrnuje typy IoC a dostupné akce:

| Typ ukazatele | Dostupné akce |

|---|---|

| Soubory | -Povolit -Audit -Varovat - Blokovat spuštění - Blokovat a napravit |

| IP adresy a adresy URL/domény | -Povolit -Audit -Varovat - Blokovat spuštění |

| Certifikáty | -Povolit - Blokovat a napravit |

Tip

Další informace o indikátorech najdete v následujících zdrojích informací:

Vyloučení řízeného přístupu ke složkám

Řízený přístup ke složkám monitoruje aktivity aplikací, které jsou zjištěné jako škodlivé, a chrání obsah určitých (chráněných) složek na zařízeních s Windows. Řízený přístup ke složkám umožňuje přístup k chráněným složkám jenom důvěryhodným aplikacím, jako jsou běžné systémové složky (včetně spouštěcích sektorů) a další vámi zadané složky. Definováním vyloučení můžete určitým aplikacím nebo podepsaným spustitelným souborům povolit přístup k chráněným složkám. Viz Přizpůsobení řízeného přístupu ke složkům.

Vyloučení složek Automation

Vyloučení složek Automation se vztahují na automatizované šetření a nápravu v Defenderu for Endpoint, který je navržený tak, aby prověřoval výstrahy a okamžitě řešil zjištěné porušení zabezpečení. Při aktivaci výstrah a spuštění automatizovaného vyšetřování se dosáhne verdiktu (Škodlivé, Podezřelé nebo Nenašly se žádné hrozby) u každého prošetřeného důkazu. V závislosti na úrovni automatizace a dalších nastaveních zabezpečení se nápravné akce můžou provádět automaticky nebo pouze po schválení vaším týmem pro operace zabezpečení.

Můžete zadat složky, přípony souborů v konkrétním adresáři a názvy souborů, které se mají vyloučit z automatizovaných možností vyšetřování a nápravy. Taková vyloučení složek automatizace platí pro všechna zařízení nasazená v Defenderu for Endpoint. Tato vyloučení jsou stále předmětem antivirových kontrol. Viz Správa vyloučení složek automatizace.

Jak se vyhodnocují vyloučení a indikátory

Většina organizací má několik různých typů vyloučení a indikátorů, které určují, jestli by uživatelé měli mít přístup k souboru nebo procesu a používat je. Vyloučení a indikátory se zpracovávají v určitém pořadí, aby se konflikty zásad řešily systematicky.

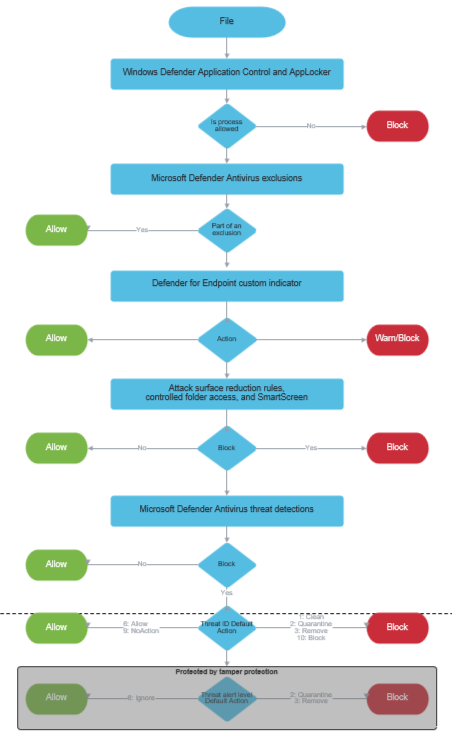

Následující obrázek shrnuje, jak se v programu Defender for Endpoint a Microsoft Defender Antivirus zpracovávají vyloučení a indikátory:

Funguje to takto:

Pokud řízení aplikací v programu Windows Defender a AppLocker detekovaný soubor nebo proces nepovolují, zablokují se. V opačném případě bude pokračovat Microsoft Defender Antivirus.

Pokud zjištěný soubor nebo proces není součástí vyloučení pro Microsoft Defender Antivirus, je zablokovaný. V opačném případě Defender for Endpoint vyhledá vlastní indikátor pro soubor nebo proces.

Pokud má zjištěný soubor nebo proces indikátor blokování nebo upozornění, provede se tato akce. V opačném případě je soubor nebo proces povolený a pokračuje k vyhodnocení pravidly omezení potenciální oblasti útoku, řízeným přístupem ke složkům a ochranou filtrem SmartScreen.

Pokud zjištěný soubor nebo proces neblokují pravidla omezení potenciální oblasti útoku, řízený přístup ke složkům nebo ochrana smartscreenem, pokračuje Microsoft Defender antivirovou ochranou.

Pokud Microsoft Defender Antivirová ochrana nepovoluje zjištěný soubor nebo proces, zkontroluje se akce na základě ID hrozby.

Jak se zpracovávají konflikty zásad

V případech, kdy dochází ke konfliktu indikátorů Defenderu for Endpoint, můžete očekávat následující:

Pokud existují konfliktní indikátory souborů, použije se indikátor, který používá nejbezpečnější hodnotu hash. Například SHA256 má přednost před SHA-1, který má přednost před MD5.

Pokud existují konfliktní indikátory adresy URL, použije se přísnější indikátor. U Microsoft Defender filtru SmartScreen se použije indikátor, který používá nejdelší cestu url. Například má

www.dom.ain/admin/přednost předwww.dom.ain. (Ochrana sítě se vztahuje na domény, nikoli na podstránky v rámci domény.)Pokud existují podobné indikátory pro soubor nebo proces, které mají různé akce, má ukazatel vymezený na konkrétní skupinu zařízení přednost před indikátorem, který cílí na všechna zařízení.

Jak automatizované šetření a náprava fungují s indikátory

Funkce automatizovaného vyšetřování a nápravy v Defenderu for Endpoint nejprve určují verdikt pro jednotlivé důkazy a pak proveďte akci v závislosti na indikátorech defenderu for Endpoint. Soubor nebo proces by tak mohl získat verdikt "dobrý" (což znamená, že nebyly nalezeny žádné hrozby) a stále být blokované, pokud je u dané akce indikátor. Podobně může entita získat verdikt "špatného" (což znamená, že je označená jako škodlivá) a přesto může být povolená, pokud je u dané akce indikátor.

Následující diagram znázorňuje, jak automatizované šetření a náprava fungují s indikátory:

Další serverové úlohy a vyloučení

Pokud vaše organizace používá jiné serverové úlohy, jako je například Exchange Server, SharePoint Server nebo SQL Server, mějte na paměti, že funkce automatického vyloučení (a pouze při použití výchozího umístění instalace) jsou vyloučeny pouze předdefinované role serveru (které můžou být požadavky na software, který nainstalujete později). Pokud zakážete automatická vyloučení, budete pravděpodobně muset definovat antivirová vyloučení pro tyto další úlohy nebo pro všechny úlohy.

Tady je několik příkladů technické dokumentace k identifikaci a implementaci vyloučení, která potřebujete:

- Spuštění antivirového softwaru na Exchange Server

- Složky, které se mají vyloučit z antivirových kontrol na SharePoint Serveru

- Výběr antivirového softwaru pro SQL Server

V závislosti na tom, co používáte, se možná budete muset podívat do dokumentace k dané úloze serveru.

Tip

Tip k výkonu Vzhledem k různým faktorům může Microsoft Defender Antivirus, stejně jako ostatní antivirový software, způsobovat problémy s výkonem na zařízeních koncových bodů. V některých případech může být potřeba vyladit výkon Microsoft Defender Antivirové ochrany, aby se tyto problémy s výkonem zmírnily. Analyzátor výkonu od Microsoftu je nástroj příkazového řádku PowerShellu, který pomáhá určit, které soubory, cesty k souborům, procesy a přípony souborů můžou způsobovat problémy s výkonem. Mezi příklady patří:

- Hlavní cesty, které mají vliv na dobu kontroly

- Hlavní soubory, které mají vliv na dobu kontroly

- Hlavní procesy, které mají vliv na dobu kontroly

- Hlavní přípony souborů, které mají vliv na dobu kontroly

- Kombinace, například:

- top files per extension

- top paths per extension

- top processes per path

- top scans per file

- top scans per file per process

Informace shromážděné pomocí Analyzátoru výkonu můžete použít k lepšímu posouzení problémů s výkonem a k použití nápravných akcí. Viz Analyzátor výkonu pro Microsoft Defender Antivirus.

Viz také

- Odeslání, potlačení a vyloučení

- Důležité body týkající se vyloučení

- Běžné chyby, kterým je třeba se vyhnout při definování vyloučení

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.