Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Správa nároků používá ke sdílení přístupu microsoft Entra business-to-business (B2B), abyste mohli spolupracovat s lidmi mimo vaši organizaci. S Microsoft Entra B2B se externí uživatelé ověřují ve svém domovském adresáři, ale mají ve vašem adresáři reprezentaci. Reprezentace ve vašem adresáři umožňuje uživateli přiřadit přístup k vašim prostředkům.

Tento článek popisuje nastavení, která můžete určit pro řízení přístupu pro externí uživatele.

Jak může pomoct správa nároků

Při používání prostředí pozvání Microsoft Entra B2B už musíte znát e-mailové adresy externích hostů, které chcete přidat do svého adresáře prostředků a spolupracovat s nimi. Přímé pozvání jednotlivých uživatelů funguje skvěle, když pracujete na menším nebo krátkodobém projektu a už znáte všechny účastníky, ale tento proces je obtížnější spravovat, pokud máte hodně uživatelů, se kterými chcete pracovat, nebo pokud se účastníci v průběhu času mění. Můžete například pracovat s jinou organizací a mít s danou organizací jeden kontaktní bod, ale v průběhu času bude potřebovat přístup i více uživatelů z této organizace.

Pomocí správy nároků můžete definovat zásadu, která umožňuje uživatelům z organizací, které určíte, aby mohli sami požádat o přístupový balíček. Tato zásada zahrnuje, jestli se vyžaduje schválení, jestli se vyžadují kontroly přístupu, a datum vypršení platnosti přístupu. Ve většině případů chcete vyžadovat schválení, abyste měli odpovídající dohled nad tím, kteří uživatelé se do vašeho adresáře přenesou. Pokud je požadováno schválení, pak u hlavních externích partnerů organizace můžete zvážit pozvání jednoho nebo více uživatelů z externí organizace do vašeho adresáře, jejich určení jako sponzorů a konfiguraci schvalovatelů – protože budou pravděpodobně vědět, kteří externí uživatelé z organizace potřebují přístup. Po nakonfigurování přístupového balíčku získejte odkaz na žádost přístupového balíčku, abyste mohli tento odkaz poslat kontaktní osobě (sponzorovi) v externí organizaci. Tento kontakt může sdílet s ostatními uživateli ve své externí organizaci a může použít tento odkaz k vyžádání přístupového balíčku. Uživatelé z této organizace, kteří už jsou pozvaní do vašeho adresáře, můžou tento odkaz také použít.

Správu nároků můžete použít také k přenesení uživatelů z organizací, které nemají vlastní adresář Microsoft Entra. Pro svoji doménu můžete nakonfigurovat zprostředkovatele federované identity nebo použít ověřování na základě e-mailu. Můžete také přenést uživatele od zprostředkovatelů sociálních identit, včetně těch s účty Microsoft.

Když je žádost schválena, správa nároků obvykle zřídí uživatele s nezbytným přístupem. Pokud uživatel ještě není ve vašem adresáři, správa nároků uživatele nejprve pozve. Když je uživatel pozván, Microsoft Entra ID pro ně automaticky vytvoří účet hosta B2B, ale neodešle uživateli e-mail. Správce může omezit, které organizace mají povolenou spolupráci, nastavením seznamu povolených nebo blokovaných B2B tak, aby povolovaly nebo blokovaly pozvánky na domény jiné organizace. Pokud tyto seznamy nepovolují doménu uživatele, nebudou pozváni a nebudou mít přiřazený přístup, dokud nebudou seznamy aktualizovány.

Vzhledem k tomu, že nechcete, aby přístup externího uživatele trval navždy, zadáte v zásadách datum vypršení platnosti, například 180 dnů. Po 180 dnech, pokud jejich přístup není prodloužen, správa oprávnění odebere veškerý přístup přidružený k přístupovému balíčku. Ve výchozím nastavení platí, že pokud uživatel, který byl pozván prostřednictvím správy nároků, nemá žádná další přiřazení přístupového balíčku, pak když ztratí poslední přiřazení, účet hosta se zablokuje přihlášení po dobu 30 dnů a později se odebere. Tím se zabrání šíření nepotřebných účtů. Jak je popsáno v následujících částech, tato nastavení jsou konfigurovatelná.

Jak funguje přístup pro externí uživatele

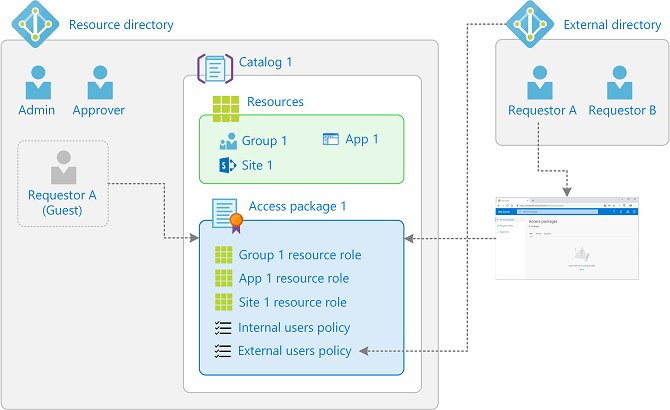

Následující diagram a kroky poskytují přehled o tom, jak mají externí uživatelé udělený přístup k přístupovém balíčku.

Přidáte propojenou organizaci pro adresář Nebo doménu Microsoft Entra, se kterou chcete spolupracovat. Můžete také nakonfigurovat propojenou organizaci pro zprostředkovatele sociální identity.

Zkontrolujete nastavení katalogu Povoleno pro externí uživatele, že obsahuje přístupový balíček a je nastaveno na Ano.

V adresáři vytvoříte přístupový balíček, který obsahuje zásady pro uživatele, kteří nejsou ve vašem adresáři , a určíte propojené organizace, které můžou požadovat, schvalovatele a nastavení životního cyklu. Pokud v zásadách vyberete možnost konkrétních propojených organizací nebo možnosti všech propojených organizací, můžou si vyžádat jenom uživatelé z těchto organizací, které byly dříve nakonfigurované. Pokud v zásadách vyberete možnost všech uživatelů, může si o ně požádat jakýkoli uživatel, včetně těch, které ještě nejsou součástí vašeho adresáře a nejsou součástí žádné připojené organizace.

Zkontrolujete skryté nastavení v přístupovém balíčku a ujistěte se, že je přístupový balíček skrytý. Pokud není skrytý, může každý uživatel povolený nastavením zásad v přístupovém balíčku vyhledat přístupový balíček na portálu Můj přístup pro vašeho tenanta.

Odkaz na portál Můj přístup pošlete kontaktu v externí organizaci, kterou můžou sdílet se svými uživateli a požádat o přístupový balíček.

Externí uživatel (žadatel A v tomto příkladu) používá odkaz Portál Můj přístup k vyžádání přístupu k přístupovém balíčku. Portál Můj přístup vyžaduje, aby se uživatel přihlásil jako součást připojené organizace. Způsob přihlášení uživatele závisí na typu ověřování adresáře nebo domény definované v připojené organizaci a v nastavení externích uživatelů.

Schvalovatel žádost schválí (za předpokladu, že zásada vyžaduje schválení).

Požadavek přejde do stavu doručení.

Pomocí procesu pozvání B2B se v tomto příkladu vytvoří uživatelský účet hosta ve vašem adresáři (Žadatel A (Host ). Pokud je definován seznam povolených nebo blokovaných , použije se nastavení seznamu.

Uživateli typu host je přiřazen přístup ke všem prostředkům v přístupovém balíčku. Provedení změn v ID Microsoft Entra a jiných online službách Microsoftu nebo připojených aplikacích SaaS může nějakou dobu trvat. Další informace naleznete v tématu Při použití změn.

Externí uživatel obdrží e-mail s oznámením, že byl doručen přístup.

Pokud chcete získat přístup k prostředkům, může externí uživatel buď vybrat odkaz v e-mailu, nebo se pokusit o přístup ke všem prostředkům adresáře přímo a dokončit proces pozvání.

Pokud nastavení zásad zahrnuje datum vypršení platnosti, pak se později po vypršení platnosti přiřazení přístupového balíčku externího uživatele odeberou přístupová práva externího uživatele z tohoto přístupového balíčku.

V závislosti na životním cyklu nastavení pro externí uživatele, pokud externí uživatel už nemá žádné přiřazení k přístupovým balíčkům, externí uživatel bude zablokován v přihlášení a účet externího uživatele bude odstraněn z vašeho adresáře.

Nastavení pro externí uživatele

Pokud chcete zajistit, aby lidé mimo vaši organizaci mohli požádat o přístupové balíčky a získat přístup k prostředkům v těchto přístupových balíčcích, měli byste ověřit, že jsou správně nakonfigurovaná některá nastavení.

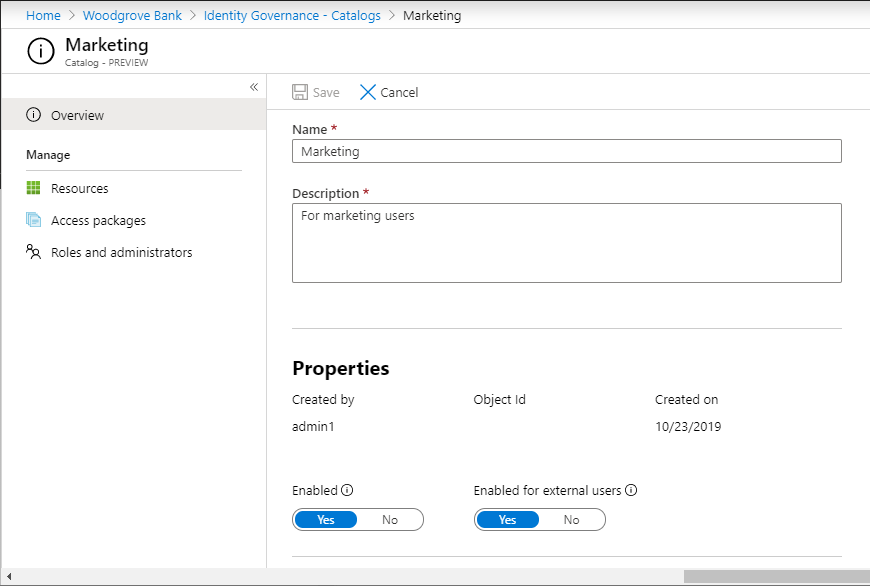

Povolení katalogu pro externí uživatele

Při vytváření nového katalogu je ve výchozím nastavení povolené povolit externím uživatelům požadovat přístupové balíčky v katalogu. Ujistěte se, že je pro externí uživatele nastavená možnost Ano.

Pokud jste správce nebo vlastník katalogu, můžete zobrazit seznam katalogů aktuálně povolených pro externí uživatele v seznamu katalogů v Centru pro správu Microsoft Entra změnou nastavení filtru pro Povoleno pro externí uživatele na Ano. Pokud některý z těchto katalogů zobrazených v tomto filtrovaném zobrazení obsahuje nenulový počet přístupových balíčků, můžou mít tyto přístupové balíčky zásadu pro uživatele, kteří nejsou ve vašem adresáři , které externím uživatelům umožňují požádat.

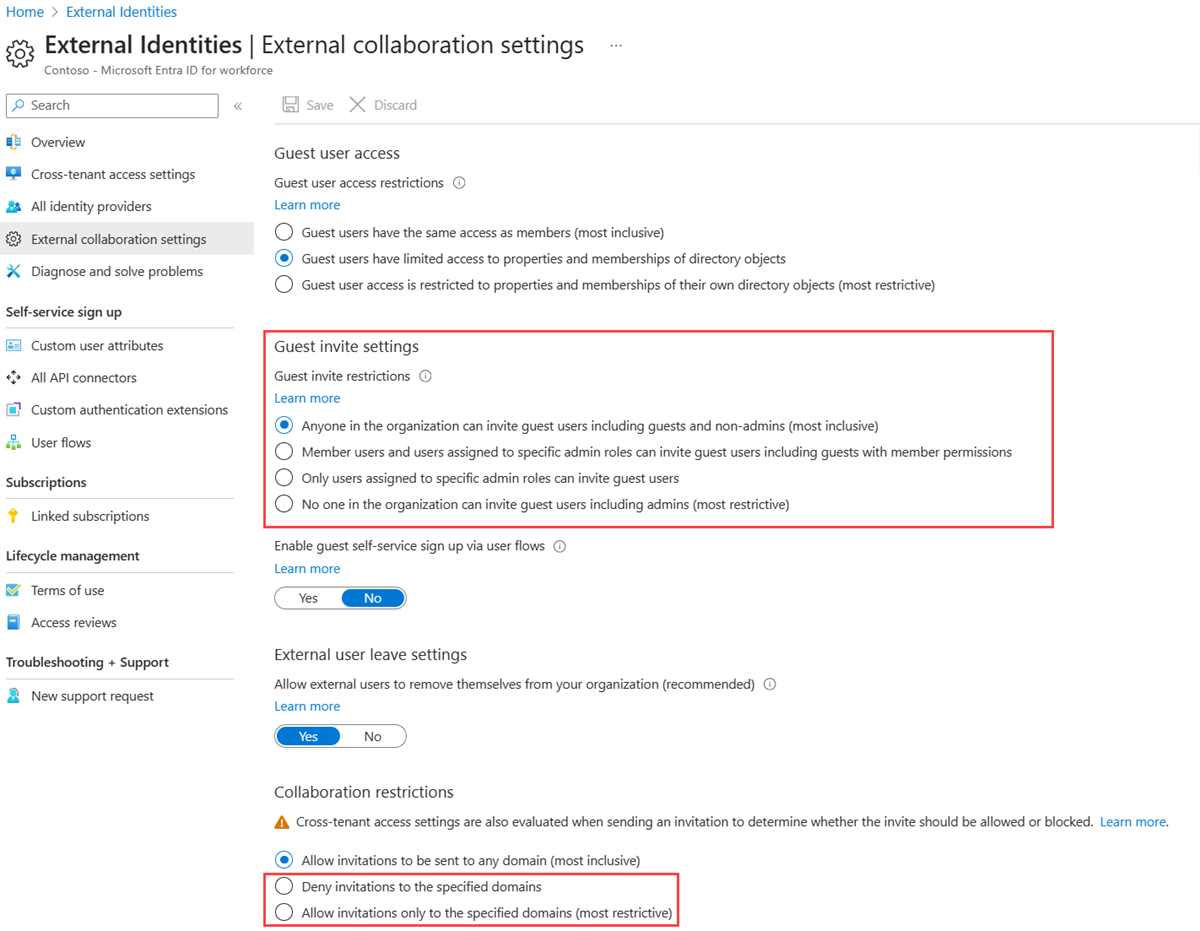

Konfigurace nastavení externí spolupráce Microsoft Entra B2B

Povolení hostům pozvat další hosty do adresáře znamená, že pozvánky hostů mohou nastat nezávisle na správě přístupových práv. Doporučujeme nastavit Hosté mohou pozvat na Ne, aby bylo povoleno pouze řádně řízené zvání.

Pokud jste dříve používali seznam povolených B2B, musíte buď tento seznam odebrat, nebo se ujistit, že jsou do seznamu přidány všechny domény všech organizací, se kterými chcete spolupracovat pomocí správy oprávnění. Pokud používáte seznam blokování B2B, musíte se ujistit, že v seznamu není žádná doména žádné organizace, se kterou chcete spolupracovat.

Pokud vytvoříte zásadu správy nároků pro všechny uživatele (všechny připojené organizace + všichni noví externí uživatelé) a uživatel nepatří do připojené organizace ve vašem adresáři, propojená organizace se pro ně automaticky vytvoří při vyžádání balíčku. Jakékoli nastavení seznamu povolení nebo blokování B2B však má přednost. Proto chcete odebrat seznam povolených, pokud jste ho používali, aby všichni uživatelé mohli požádat o přístup a vyloučit všechny autorizované domény z vašeho seznamu blokovaných adres, pokud používáte seznam blokovaných adres.

Pokud chcete vytvořit zásadu správy nároků, která zahrnuje všechny uživatele (všechny připojené organizace + všechny nové externí uživatele), musíte nejprve povolit jednorázové ověřování hesla e-mailu pro váš adresář. Další informace najdete v tématu Jednorázové ověřování hesla e-mailem.

Další informace o nastavení externí spolupráce Microsoft Entra B2B naleznete v tématu Konfigurace nastavení externí spolupráce.

Kontrola nastavení přístupu mezi tenanty

- Ujistěte se, že nastavení přístupu mezi tenanty pro příchozí spolupráci B2B umožňuje požadovat a přiřadit přístup. Měli byste zkontrolovat, zda nastavení umožňují tenantům, kteří jsou součástí vašich současných nebo budoucích propojených organizací, a že uživatelé z těchto tenantů nejsou blokováni před pozváním. Kromě toho zkontrolujte, jestli jsou tito uživatelé povoleni nastavením přístupu mezi tenanty, aby se mohli ověřovat v aplikacích, pro které chcete povolit scénáře spolupráce. Další informace najdete v tématu Konfigurace nastavení přístupu mezi tenanty.

- Pokud vytvoříte propojenou organizaci pro tenanta Microsoft Entra z jiného cloudu Microsoftu, musíte také odpovídajícím způsobem nakonfigurovat nastavení přístupu mezi tenanty. Další informace najdete v tématu Konfigurace nastavení cloudu Microsoftu.

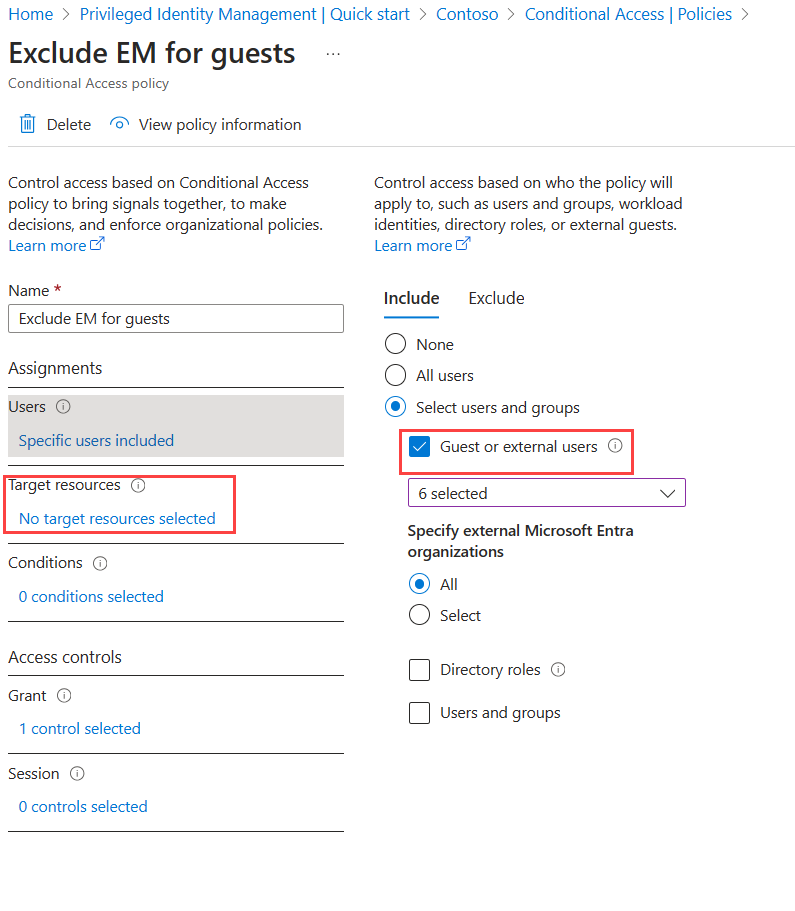

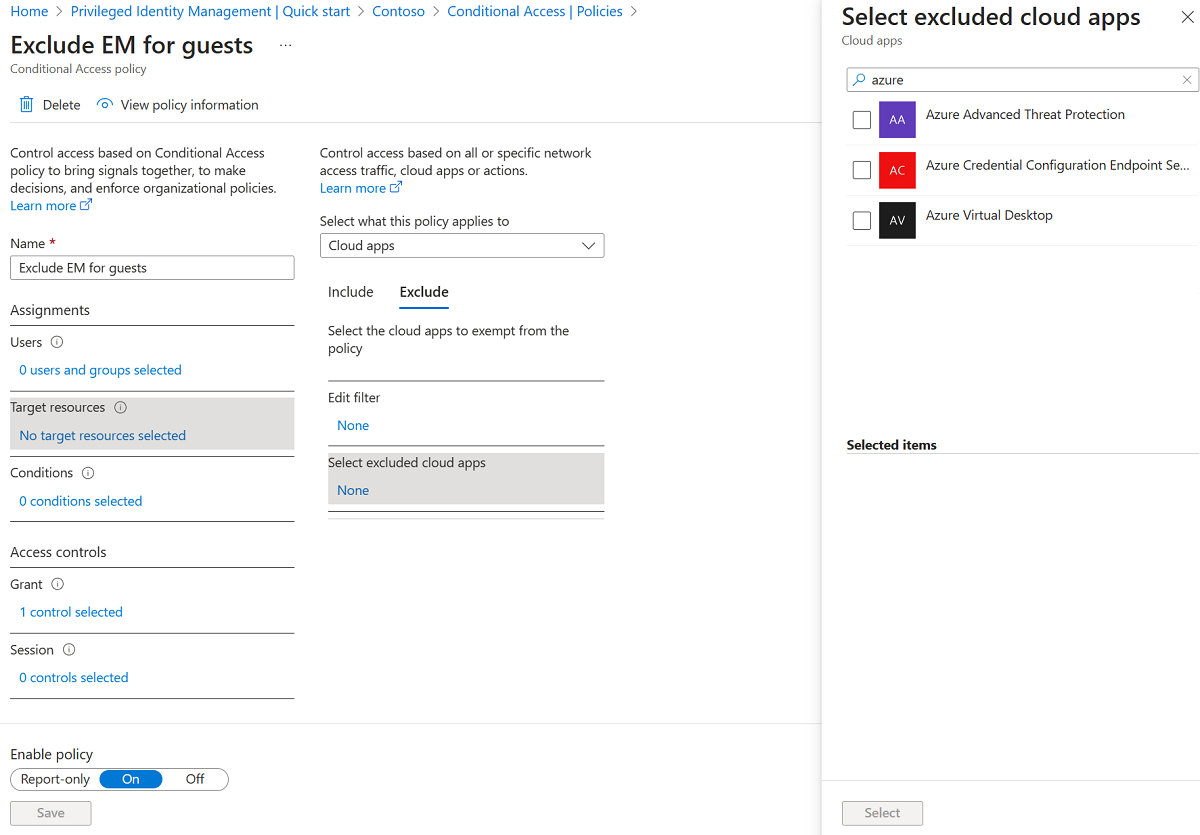

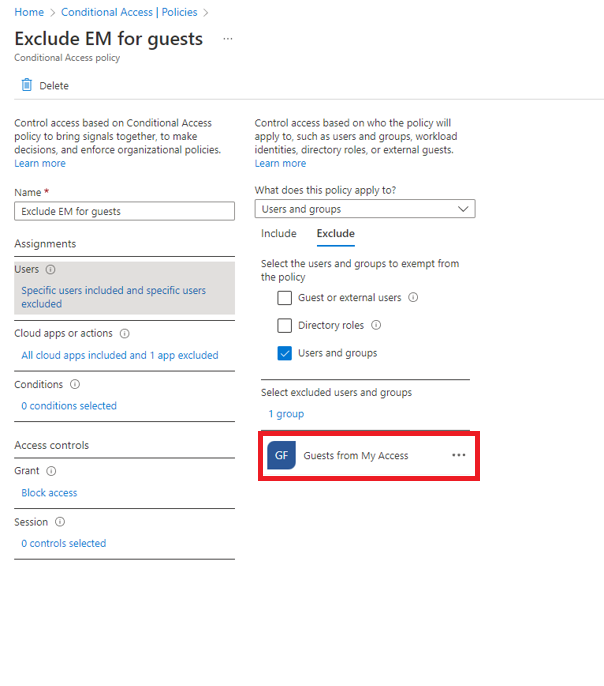

Kontrola zásad podmíněného přístupu

Nezapomeňte vyloučit aplikaci Správa nároků ze všech zásad podmíněného přístupu, které mají vliv na uživatele typu host. Jinak by zásady podmíněného přístupu mohly blokovat přístup k MyAccessu nebo schopnost přihlásit se do adresáře. Hosté například pravděpodobně nemají zaregistrované zařízení, nejsou ve známém umístění a nechtějí se znovu zaregistrovat pro vícefaktorové ověřování (MFA), takže přidání těchto požadavků do zásad podmíněného přístupu zabrání hostům používat správu nároků. Další informace naleznete v tématu Jaké jsou podmínky v rámci podmíněného přístupu společnosti Microsoft Entra?.

Pokud podmíněný přístup blokuje všechny cloudové aplikace kromě aplikace Pro správu nároků, ujistěte se, že je v zásadách podmíněného přístupu vyloučena také platforma pro schválení žádostí . Začněte tím, že potvrdíte, že máte potřebné role: Správce podmíněného přístupu, Správce aplikací, Správce přiřazení atributů a Správce definic atributů. Potom vytvořte vlastní atribut zabezpečení s vhodným názvem a hodnotami. Vyhledejte služební identitu pro Platforma pro čtení schválení žádostí v podnikových aplikacích a přiřaďte k této aplikaci vlastní atribut s vybranou hodnotou. V zásadách podmíněného přístupu použijte filtr pro vyloučení vybraných aplikací na základě názvu vlastního atributu a hodnoty přiřazené platformě Request Approvals Read Platform. Další podrobnosti o filtrování aplikací v zásadách podmíněného přístupu najdete v tématu: Podmíněný přístup: Filtr pro aplikace.

Poznámka:

Aplikace Správa nároků zahrnuje část správy nároků MyAccess, část Správa nároků v Centru pro správu Microsoft Entra a část Správa nároků v MS Graphu. Tyto dvě vyžadují pro přístup další oprávnění, takže k nim hosté nebudou mít přístup, pokud není explicitní oprávnění k dispozici.

Kontrola nastavení externího sdílení SharePointu Online

Pokud chcete zahrnout weby SharePointu Online do přístupových balíčků pro externí uživatele, ujistěte se, že je nastavení externího sdílení na úrovni organizace nastavené na možnost Kdokoli (uživatelé nevyžadují přihlášení) nebo Nové a stávající hosté (hosté se musí přihlásit nebo zadat ověřovací kód). Další informace najdete v tématu Zapnutí nebo vypnutí externího sdílení.

Pokud chcete omezit externí sdílení mimo správu nároků, můžete nastavit externí sdílení na Existující hosty. Potom budou mít přístup k těmto webům pouze noví uživatelé pozvaní prostřednictvím správy nároků. Další informace najdete v tématu Zapnutí nebo vypnutí externího sdílení.

Ujistěte se, že nastavení na úrovni webu povoluje přístup hostů (stejné možnosti jako dříve uvedené). Další informace najdete v tématu Zapnutí nebo vypnutí externího sdílení pro web.

Kontrola nastavení sdílení skupin Microsoftu 365

Pokud chcete do přístupových balíčků pro externí uživatele zahrnout skupiny Microsoftu 365, ujistěte se, že možnost Povolit uživatelům přidávat do organizace nové hosty je nastavená na Zapnuto , aby povolili přístup hostů. Další informace najdete v tématu Správa přístupu hostů ke skupinám Microsoft 365.

Pokud chcete, aby externí uživatelé měli přístup k webu a prostředkům SharePointu Online přidruženým ke skupině Microsoft 365, nezapomeňte zapnout externí sdílení SharePointu Online. Další informace najdete v tématu Zapnutí nebo vypnutí externího sdílení.

Informace o nastavení zásad hosta pro skupiny Microsoftu 365 na úrovni adresáře v PowerShellu najdete v tématu Příklad: Konfigurace zásad hosta pro skupiny na úrovni adresáře.

Kontrola nastavení sdílení v Teams

- Pokud chcete zahrnout Teams do přístupových balíčků pro externí uživatele, ujistěte se, že je možnost Povolit přístup hostů v Microsoft Teams nastavená na Zapnuto , aby umožňovala přístup hostů. Další informace najdete v tématu Konfigurace přístupu hostů v Centru pro správu Microsoft Teams.

Správa životního cyklu externích uživatelů

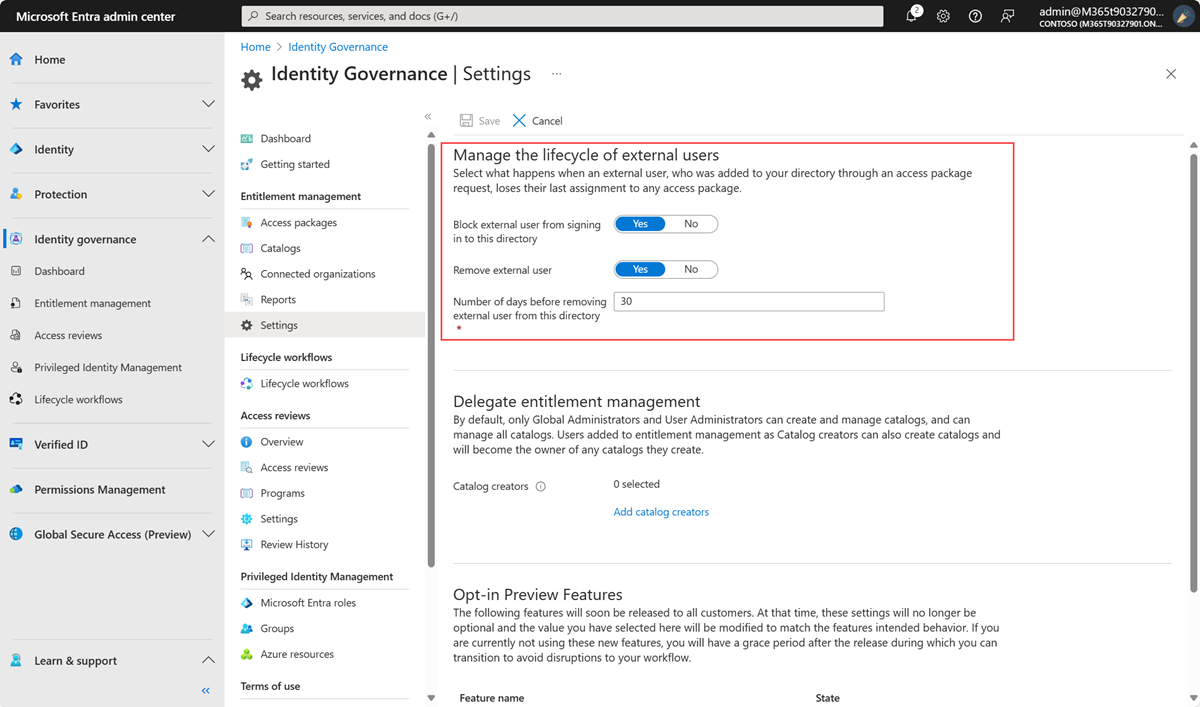

Můžete zvolit, co se stane, když externí uživatel, který byl na základě žádosti o přístupový balíček pozván do vašeho adresáře, už nemá žádné přiřazení přístupového balíčku. K tomu může dojít, pokud se uživatel zřekne všech svých přiřazení přístupového balíčku, nebo pokud jeho poslední přiřazení přístupového balíčku vyprší. Pokud už externí uživatel nemá přiřazení přístupového balíčku, je ve výchozím nastavení zablokováno přihlášení k vašemu adresáři. Po 30 dnech se jeho uživatelský účet typu host odebere z vašeho adresáře. Můžete také nakonfigurovat, že externí uživatel není zablokovaný v přihlášení ani odstraněný, nebo že externí uživatel není zablokovaný v přihlášení, ale je odstraněný.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad správného řízení identit.

Přejděte do řízení identifikace>správy oprávnění>nastavení.

Vyberte Upravit.

V části Správa životního cyklu externích uživatelů vyberte různá nastavení pro externí uživatele.

Jakmile externí uživatel ztratí poslední přiřazení ke všem přístupovým balíčkům, pokud jim chcete zablokovat přihlášení k tomuto adresáři, nastavte možnost Blokovat externímu uživateli přihlášení k tomuto adresářina Ano.

Poznámka:

Správa nároků blokuje jenom přihlášení externích uživatelských účtů typu host, které byly pozvány prostřednictvím správy nároků nebo které byly přidány do správy nároků pro správu životního cyklu tím, že se jejich uživatelský účet typu host převede na řízení. Mějte také na paměti, že uživatel bude zablokován z přihlášení, i když byl tento uživatel přidán do prostředků v tomto adresáři, které nesouvisely s přiřazením přístupových balíčků. Pokud se uživateli zablokuje přihlášení k tomuto adresáři, uživatel nebude moct znovu požádat o přístupový balíček nebo požádat o další přístup v tomto adresáři. Nenakonfigurujte blokování přihlášení, pokud následně budou muset požádat o přístup k tomuto nebo jinému přístupového balíčku.

Jakmile externí uživatel ztratí poslední přiřazení ke všem přístupovým balíčkům, pokud chcete odebrat uživatelský účet typu host v tomto adresáři, nastavte možnost Odebrat externího uživatele na ano.

Poznámka:

Správa nároků odebere jenom externí uživatelské účty hostů, které byly pozvány prostřednictvím správy nároků nebo které byly přidány do správy nároků pro správu životního cyklu tím, že se jejich uživatelský účet hosta převede na spravovaný. Všimněte si také, že uživatel bude z tohoto adresáře odebrán, i když byl tento uživatel přidán k prostředkům v tomto adresáři, které se netýkaly přiřazení balíčků přístupu. Pokud byl host v tomto adresáři před přiřazením přístupového balíčku, zůstane. Pokud byl ale host pozván prostřednictvím přiřazení přístupového balíčku a po pozvání byl zároveň přiřazen k webu OneDrive pro Firmy nebo SharePoint Online, stále bude odebrán. Změna nastavení Odebrat externího uživatele na Ne ovlivní pouze uživatele, kteří následně ztratí přiřazení posledního přístupového balíčku; uživatelé, kteří byli naplánováni k odstranění a jsou zablokováni přihlášení, budou stále odstraněni v původním plánu.

Pokud chcete odebrat uživatelský účet typu host v tomto adresáři, můžete nastavit počet dní před odebráním. Když externí uživatel dostane oznámení o vypršení platnosti přístupového balíčku, při odebrání účtu se nezobrazí žádné oznámení. Pokud chcete odebrat uživatelský účet typu host, jakmile ztratí poslední přiřazení ke všem přístupovým balíčkům, nastavte počet dní před odebráním externího uživatele z tohoto adresáře na hodnotu 0. Změny této hodnoty mají vliv pouze na uživatele, kteří následně použijí přiřazení posledního přístupového balíčku; uživatelé naplánovaní k odstranění budou odstraněni podle původního plánu.

Vyberte Uložit.