Konfigurace spravovaných identit na virtuálních počítačích Azure

Spravované identity pro prostředky Azure jsou funkcí ID Microsoft Entra. Každá ze služeb Azure, které podporují spravované identity pro prostředky Azure, se řídí vlastní časovou osou. Než začnete, nezapomeňte zkontrolovat stav dostupnosti spravovaných identit pro váš prostředek a známé problémy.

Spravované identity pro prostředky Azure poskytují službám Azure automaticky spravovanou identitu v Microsoft Entra ID. Tuto identitu můžete použít k ověření v jakékoli službě, která podporuje ověřování Microsoft Entra, aniž byste ve vašem kódu museli mít přihlašovací údaje.

Informace o definici a podrobnostech služby Azure Policy najdete v tématu Přiřazení spravovaných identit (Preview) pomocí služby Azure Policy.

V tomto článku se dozvíte, jak povolit a zakázat spravované identity přiřazené systémem a uživatelem pro virtuální počítač Azure pomocí webu Azure Portal.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem.

- Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Spravovaná identita přiřazená systémem

V této části se dozvíte, jak povolit a zakázat spravovanou identitu přiřazenou systémem pro virtuální počítač pomocí webu Azure Portal.

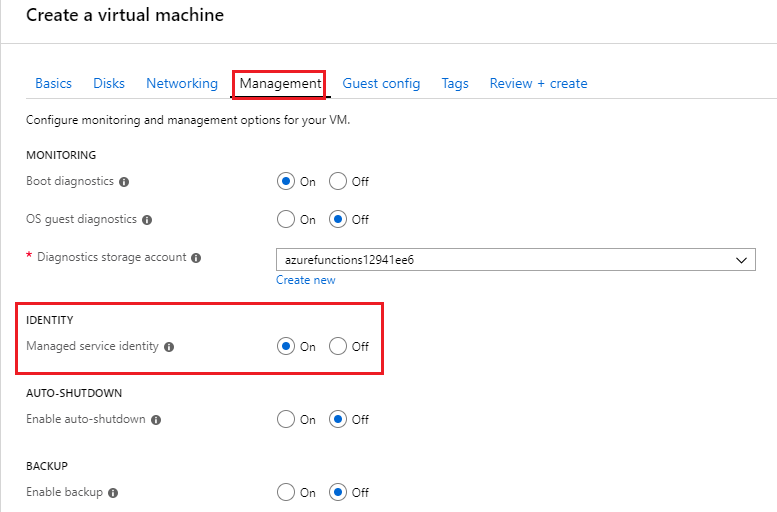

Povolení spravované identity přiřazené systémem při vytváření virtuálního počítače

Pokud chcete povolit spravovanou identitu přiřazenou systémem na virtuálním počítači během jejího vytváření, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

- Na kartě Správa v části Identita přepněte identitu spravované služby na Zapnuto.

Pokud chcete vytvořit virtuální počítač, projděte si následující rychlé starty:

- Vytvoření virtuálního počítače s Windows pomocí webu Azure Portal

- Vytvoření virtuálního počítače s Linuxem pomocí webu Azure Portal

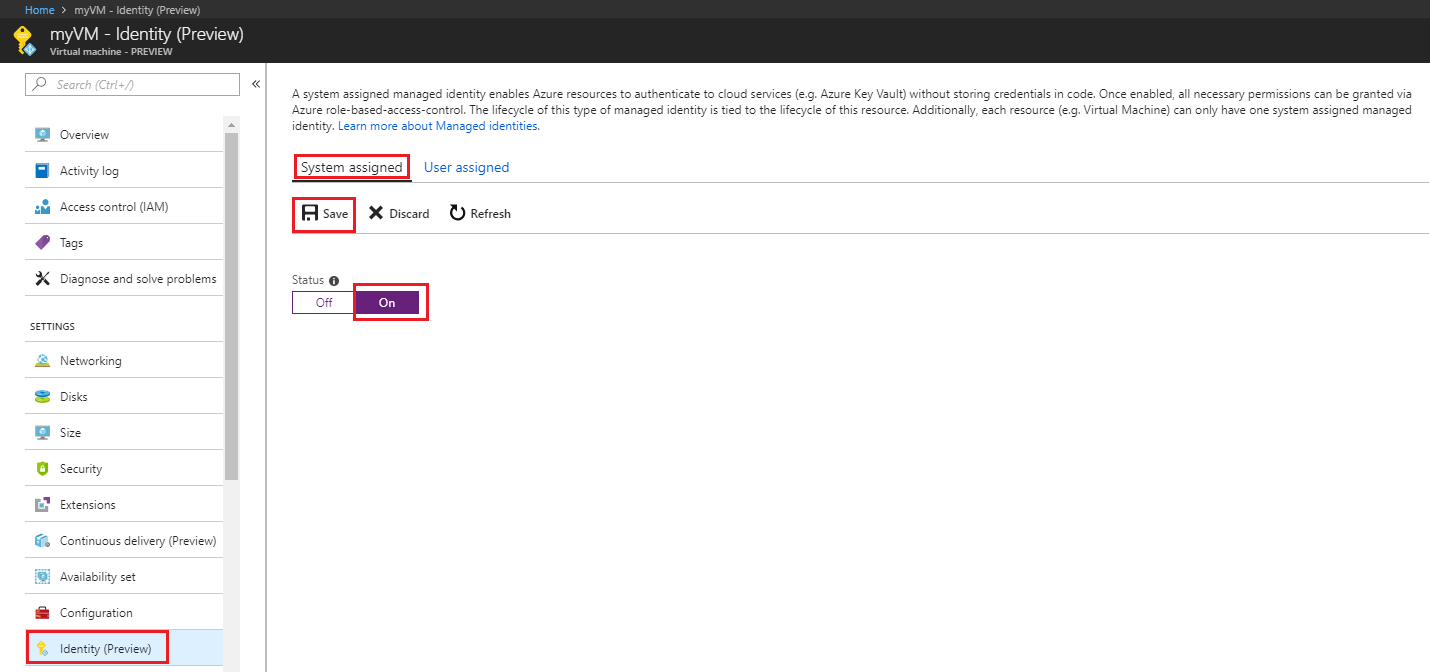

Povolení spravované identity přiřazené systémem na existujícím virtuálním počítači

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pokud chcete povolit spravovanou identitu přiřazenou systémem na virtuálním počítači, který byl původně zřízený bez ní, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, které obsahuje virtuální počítač.

Přejděte na požadovaný virtuální počítač a vyberte Identita.

V části Systém přiřazen, Stav, vyberte Zapnuto a potom klepněte na tlačítko Uložit:

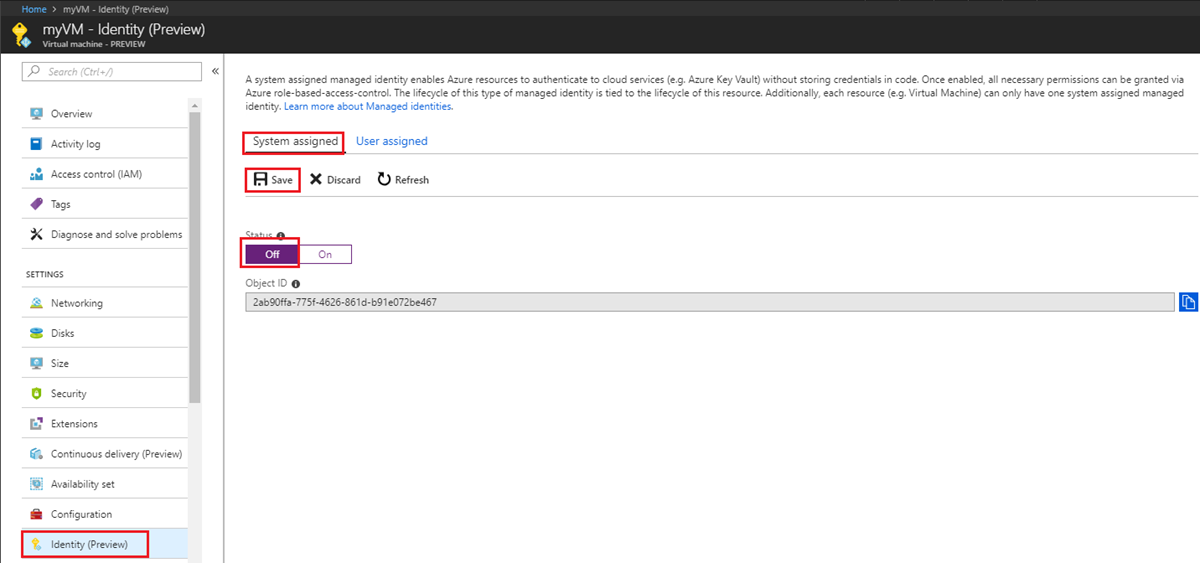

Odebrání spravované identity přiřazené systémem z virtuálního počítače

Pokud chcete odebrat spravovanou identitu přiřazenou systémem z virtuálního počítače, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pokud máte virtuální počítač, který už nepotřebuje spravovanou identitu přiřazenou systémem:

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, které obsahuje virtuální počítač.

Přejděte na požadovaný virtuální počítač a vyberte Identita.

V části Systém přiřazen, Stav, vyberte Vypnuto a potom klepněte na tlačítko Uložit:

Spravovaná identita přiřazená uživatelem

V této části se dozvíte, jak přidat a odebrat spravovanou identitu přiřazenou uživatelem z virtuálního počítače pomocí webu Azure Portal.

Přiřazení identity přiřazené uživatelem při vytváření virtuálního počítače

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Azure Portal v současné době nepodporuje přiřazování spravované identity přiřazené uživatelem při vytváření virtuálního počítače. Místo toho si projděte jeden z následujících článků rychlého startu k vytvoření virtuálního počítače a pak pokračujte k další části s podrobnostmi o přiřazování spravované identity přiřazené uživatelem k virtuálnímu počítači:

- Vytvoření virtuálního počítače s Windows pomocí webu Azure Portal

- Vytvoření virtuálního počítače s Linuxem pomocí webu Azure Portal

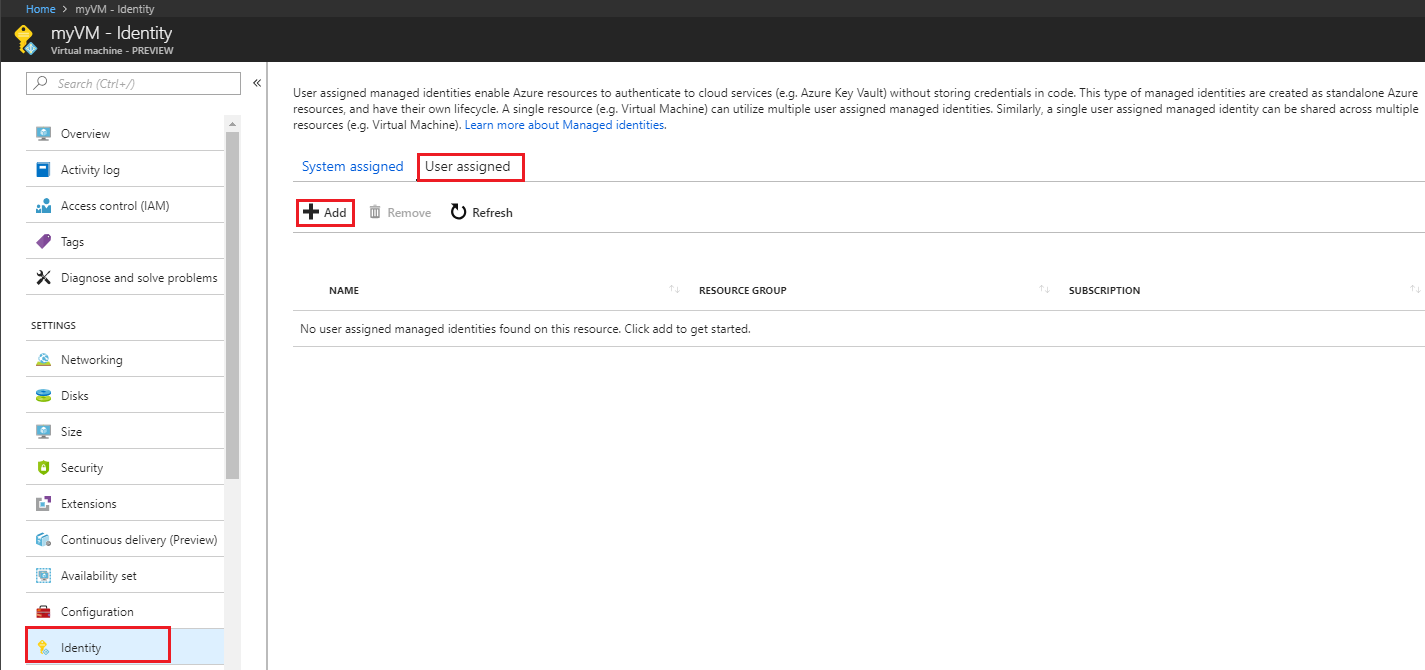

Přiřazení spravované identity přiřazené uživatelem k existujícímu virtuálnímu počítači

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, které obsahuje virtuální počítač.

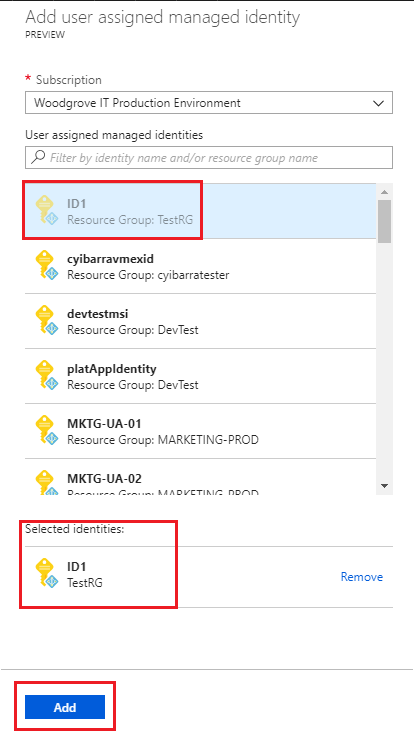

Přejděte na požadovaný virtuální počítač a klikněte na Položku Identita, Přiřazený uživatel a pak +Přidat.

Klikněte na identitu přiřazenou uživatelem, kterou chcete přidat do virtuálního počítače, a potom klikněte na přidat.

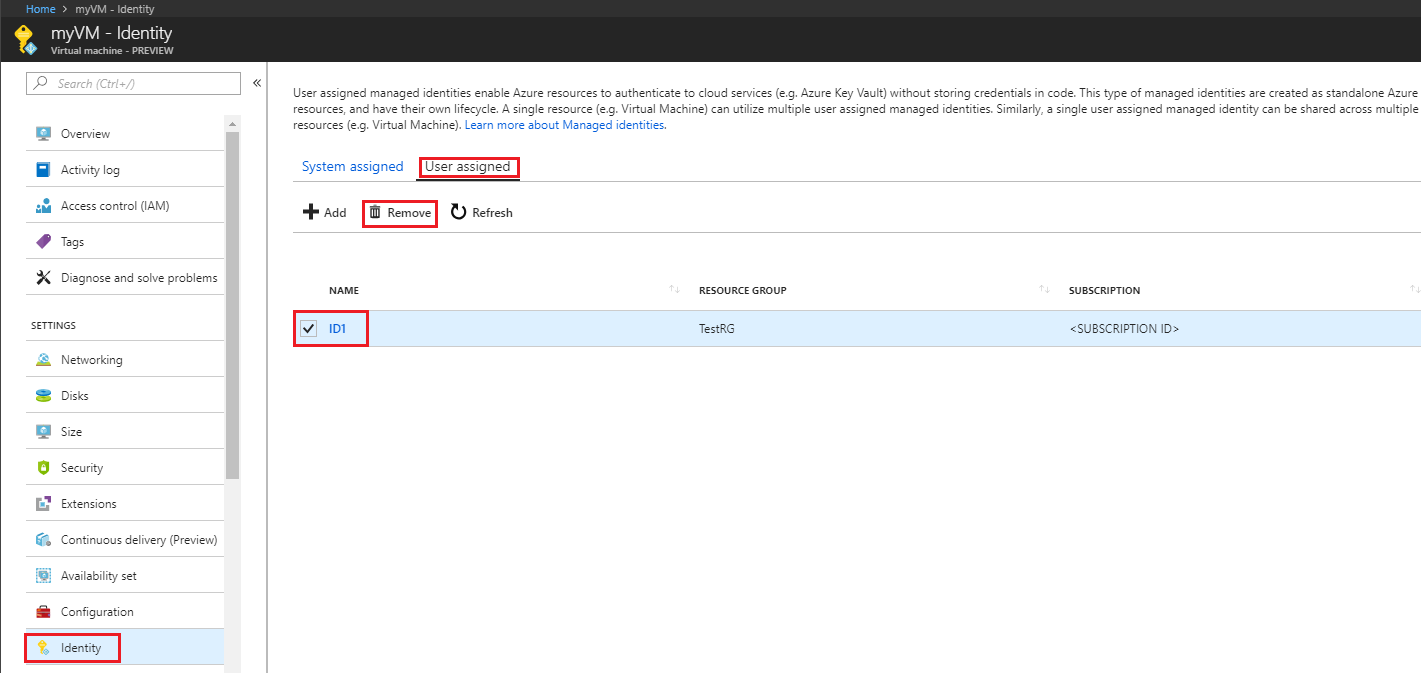

Odebrání spravované identity přiřazené uživatelem z virtuálního počítače

Pokud chcete odebrat identitu přiřazenou uživatelem z virtuálního počítače, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Přihlaste se k webu Azure Portal pomocí účtu přidruženého k předplatnému Azure, které obsahuje virtuální počítač.

Přejděte na požadovaný virtuální počítač a vyberte Možnost Identita, Přiřazená uživatelem, název spravované identity přiřazené uživatelem, kterou chcete odstranit, a klikněte na tlačítko Odebrat (v potvrzovací podokně klikněte na tlačítko Ano).

Další kroky

- Pomocí webu Azure Portal udělte spravované identitě virtuálního počítače Azure přístup k jinému prostředku Azure.

V tomto článku pomocí Azure CLI se naučíte provádět následující spravované identity pro operace prostředků Azure na virtuálním počítači Azure:

- Povolení a zakázání spravované identity přiřazené systémem na virtuálním počítači Azure

- Přidání a odebrání spravované identity přiřazené uživatelem na virtuálním počítači Azure

Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, přečtěte si téma Co jsou spravované identity pro prostředky Azure? Další informace o typech spravovaných identit přiřazených systémem a přiřazených uživatelem najdete v tématu Typy spravovaných identit.

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Spravovaná identita přiřazená systémem

V této části se dozvíte, jak povolit a zakázat spravovanou identitu přiřazenou systémem na virtuálním počítači Azure pomocí Azure CLI.

Povolení spravované identity přiřazené systémem během vytváření virtuálního počítače Azure

Pokud chcete vytvořit virtuální počítač Azure s povolenou spravovanou identitou přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pomocí příkazu az group create vytvořte skupinu prostředků pro nasazení a uchování virtuálního počítače a souvisejících prostředků. Pokud už máte skupinu prostředků, kterou chcete použít, můžete tento krok přeskočit:

az group create --name myResourceGroup --location westusVytvořte virtuální počítač pomocí příkazu az vm create. Následující příklad vytvoří virtuální počítač myVM s spravovanou identitou přiřazenou systémem podle požadavku

--assign-identityparametru se zadaným--roleparametrem a--scope. Parametry--admin-usernamea--admin-passwordurčují uživatelské jméno a heslo účtu správce pro přihlášení k virtuálnímu počítači. Aktualizujte tyto hodnoty odpovídajícím způsobem pro vaše prostředí:az vm create --resource-group myResourceGroup --name myVM --image win2016datacenter --generate-ssh-keys --assign-identity --role contributor --scope mySubscription --admin-username azureuser --admin-password myPassword12

Povolení spravované identity přiřazené systémem na existujícím virtuálním počítači Azure

Pokud chcete na virtuálním počítači povolit spravovanou identitu přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pokud používáte Azure CLI v místní konzole, nejprve se přihlaste k Azure pomocí příkazu az login. Použijte účet přidružený k předplatnému Azure, které obsahuje virtuální počítač.

az loginPomocí příkazu az vm identity assign

identity assignpovolte identitu přiřazenou systémem k existujícímu virtuálnímu počítači:az vm identity assign -g myResourceGroup -n myVm

Zakázání identity přiřazené systémem z virtuálního počítače Azure

Pokud chcete na virtuálním počítači zakázat spravovanou identitu přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pokud máte virtuální počítač, který už nepotřebuje identitu přiřazenou systémem, ale přesto potřebuje identity přiřazené uživatelem, použijte následující příkaz:

az vm update -n myVM -g myResourceGroup --set identity.type='UserAssigned'

Pokud máte virtuální počítač, který už nepotřebuje identitu přiřazenou systémem a nemá žádné identity přiřazené uživatelem, použijte následující příkaz:

Poznámka:

V hodnotě none se rozlišují malá a velká písmena. Musí to být malá písmena.

az vm update -n myVM -g myResourceGroup --set identity.type="none"

Spravovaná identita přiřazená uživatelem

V této části se dozvíte, jak přidat a odebrat spravovanou identitu přiřazenou uživatelem z virtuálního počítače Azure pomocí Azure CLI. Pokud vytvoříte spravovanou identitu přiřazenou uživatelem v jiné skupině prostředků než váš virtuální počítač. K jeho přiřazení k virtuálnímu počítači budete muset použít adresu URL spravované identity. Příklad:

--identities "/subscriptions/<SUBID>/resourcegroups/<RESROURCEGROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER_ASSIGNED_ID_NAME>"

Přiřazení spravované identity přiřazené uživatelem během vytváření virtuálního počítače Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači během jejího vytváření, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Tento krok můžete přeskočit, pokud už máte skupinu prostředků, kterou chcete použít. Pomocí příkazu az group create vytvořte skupinu prostředků pro omezení a nasazení spravované identity přiřazené uživatelem. Nezapomeňte nahradit hodnoty parametrů

<RESOURCE GROUP>a<LOCATION>vlastními hodnotami. :az group create --name <RESOURCE GROUP> --location <LOCATION>Vytvořte spravovanou identitu přiřazenou uživatelem pomocí příkazu az identity create. Parametr

-gurčuje skupinu prostředků, ve které se spravovaná identita přiřazená uživatelem vytvoří, a parametr-nurčuje její název.Důležité

Při vytváření spravovaných identit přiřazených uživatelem musí název začínat písmenem nebo číslem a může obsahovat kombinaci alfanumerických znaků, pomlček (-) a podtržítka (_). Aby přiřazení k virtuálnímu počítači nebo škálovací sadě virtuálních počítačů fungovalo správně, je název omezen na 24 znaků. Další informace najdete v tématu Nejčastější dotazy a známé problémy.

az identity create -g myResourceGroup -n myUserAssignedIdentityOdpověď obsahuje podrobnosti o vytvořené spravované identitě přiřazené uživatelem, podobně jako v následujícím příkladu. Hodnota ID prostředku přiřazená spravované identitě přiřazené uživatelem se používá v následujícím kroku.

{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<myUserAssignedIdentity>/credentials?tid=5678&oid=9012&aid=00001111-aaaa-2222-bbbb-3333cccc4444", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY NAME>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Vytvořte virtuální počítač pomocí příkazu az vm create. Následující příklad vytvoří virtuální počítač přidružený k nové identitě přiřazené uživatelem podle parametru

--assign-identityse zadaným--roleparametrem a--scope. Nezapomeňte nahradit hodnoty parametru<RESOURCE GROUP>, ,<PASSWORD><USER ASSIGNED IDENTITY NAME><ROLE><VM NAME><USER NAME>a<SUBSCRIPTION>parametru vlastními hodnotami.az vm create --resource-group <RESOURCE GROUP> --name <VM NAME> --image <SKU linux image> --admin-username <USER NAME> --admin-password <PASSWORD> --assign-identity <USER ASSIGNED IDENTITY NAME> --role <ROLE> --scope <SUBSCRIPTION>

Přiřazení spravované identity přiřazené uživatelem k existujícímu virtuálnímu počítači Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Vytvořte identitu přiřazenou uživatelem pomocí příkazu az identity create. Parametr

-gurčuje skupinu prostředků, ve které se vytvoří identita přiřazená uživatelem, a-nparametr určuje jeho název. Nezapomeňte nahradit hodnoty parametrů<RESOURCE GROUP>a<USER ASSIGNED IDENTITY NAME>vlastními hodnotami:Důležité

Vytváření spravovaných identit přiřazených uživatelem se speciálními znaky (tj. podtržítkem) v názvu se v současné době nepodporuje. Použijte alfanumerické znaky. Vraťte se sem a přečtěte si nové informace. Další informace najdete v nejčastějších dotazech a známých problémech.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>Odpověď obsahuje podrobnosti o vytvořené spravované identitě přiřazené uživatelem, podobně jako v následujícím příkladu.

{ "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "clientSecretUrl": "https://control-westcentralus.identity.azure.net/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>/credentials?tid=5678&oid=9012&aid=00001111-aaaa-2222-bbbb-3333cccc4444", "id": "/subscriptions/<SUBSCRIPTON ID>/resourcegroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>", "location": "westcentralus", "name": "<USER ASSIGNED IDENTITY NAME>", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceGroup": "<RESOURCE GROUP>", "tags": {}, "tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee", "type": "Microsoft.ManagedIdentity/userAssignedIdentities" }Přiřaďte k virtuálnímu počítači identitu přiřazenou uživatelem pomocí příkazu az vm identity assign. Nezapomeňte nahradit hodnoty parametrů

<RESOURCE GROUP>a<VM NAME>vlastními hodnotami. Jedná se<USER ASSIGNED IDENTITY NAME>o vlastnost prostředkunamespravované identity přiřazenou uživatelem, jak je vytvořeno v předchozím kroku. Pokud jste vytvořili spravovanou identitu přiřazenou uživatelem v jiné skupině prostředků než váš virtuální počítač. Budete muset použít adresu URL spravované identity.az vm identity assign -g <RESOURCE GROUP> -n <VM NAME> --identities <USER ASSIGNED IDENTITY>

Odebrání spravované identity přiřazené uživatelem z virtuálního počítače Azure

Pokud chcete odebrat identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů.

Pokud se jedná o jedinou spravovanou identitu přiřazenou uživatelem přiřazenou k virtuálnímu počítači, UserAssigned odebere se z hodnoty typu identity. Nezapomeňte nahradit hodnoty parametrů <RESOURCE GROUP> a <VM NAME> vlastními hodnotami. Bude to <USER ASSIGNED IDENTITY> vlastnost identity name přiřazená uživatelem, kterou najdete v části identit virtuálního počítače pomocí az vm identity show:

az vm identity remove -g <RESOURCE GROUP> -n <VM NAME> --identities <USER ASSIGNED IDENTITY>

Pokud váš virtuální počítač nemá spravovanou identitu přiřazenou systémem a chcete z ní odebrat všechny identity přiřazené uživatelem, použijte následující příkaz:

Poznámka:

V hodnotě none se rozlišují malá a velká písmena. Musí to být malá písmena.

az vm update -n myVM -g myResourceGroup --set identity.type="none" identity.userAssignedIdentities=null

Pokud má váš virtuální počítač identity přiřazené systémem i uživatelem, můžete odebrat všechny identity přiřazené uživatelem tak, že přepnete na použití pouze systémem přiřazeného systému. Použijte následující příkaz:

az vm update -n myVM -g myResourceGroup --set identity.type='SystemAssigned' identity.userAssignedIdentities=null

Další kroky

- Přehled spravovaných identit pro prostředky Azure

- Úplné rychlé zprovoznění vytváření virtuálních počítačů Azure najdete tady:

V tomto článku se pomocí PowerShellu naučíte provádět následující spravované identity pro operace prostředků Azure na virtuálním počítači Azure.

Poznámka:

Při práci s Azure doporučujeme používat modul Azure Az PowerShellu. Začněte tím, že si projdete téma Instalace Azure PowerShellu. Informace o tom, jak migrovat na modul Az PowerShell, najdete v tématu Migrace Azure PowerShellu z AzureRM na Az.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

- Pokud chcete spustit ukázkové skripty, máte dvě možnosti:

- Použijte Azure Cloud Shell, který můžete otevřít pomocí tlačítka Vyzkoušet v pravém horním rohu bloků kódu.

- Spusťte skripty místně instalací nejnovější verze Azure PowerShellu a pak se přihlaste k Azure pomocí

Connect-AzAccount.

Spravovaná identita přiřazená systémem

V této části si projdeme, jak povolit a zakázat spravovanou identitu přiřazenou systémem pomocí Azure PowerShellu.

Povolení spravované identity přiřazené systémem během vytváření virtuálního počítače Azure

Pokud chcete vytvořit virtuální počítač Azure s povolenou spravovanou identitou přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Projděte si jeden z následujících rychlých startů pro virtuální počítače Azure a vyplňte jenom potřebné části (Přihlášení k Azure, Vytvoření skupiny prostředků, Vytvoření síťové skupiny, Vytvoření virtuálního počítače).

Když se dostanete do části Vytvoření virtuálního počítače, proveďte mírnou změnu syntaxe rutiny New-AzVMConfig . Nezapomeňte přidat

-IdentityType SystemAssignedparametr pro zřízení virtuálního počítače s povolenou identitou přiřazenou systémem, například:$vmConfig = New-AzVMConfig -VMName myVM -IdentityType SystemAssigned ...

Povolení spravované identity přiřazené systémem na existujícím virtuálním počítači Azure

Pokud chcete povolit spravovanou identitu přiřazenou systémem na virtuálním počítači, který byl původně zřízený bez ní, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pomocí rutiny

Get-AzVMnačtěte vlastnosti virtuálního počítače. Potom pomocí přepínače v rutině Update-AzVM povolte-IdentityTypespravovanou identitu přiřazenou systémem:$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM Update-AzVM -ResourceGroupName myResourceGroup -VM $vm -IdentityType SystemAssigned

Přidání identity přiřazené systémem virtuálního počítače do skupiny

Jakmile na virtuálním počítači povolíte identitu přiřazenou systémem, můžete ji přidat do skupiny. Následující postup přidá identitu přiřazenou systémem virtuálního počítače do skupiny.

Načtěte a poznamenejte si

ObjectID(jak je uvedeno vIdpoli vrácených hodnot) instančního objektu virtuálního počítače:Get-AzADServicePrincipal -displayname "myVM"Načtěte a poznamenejte si

ObjectID(jak je uvedeno vIdpoli vrácených hodnot) skupiny:Get-AzADGroup -searchstring "myGroup"Přidejte instanční objekt virtuálního počítače do skupiny:

New-MgGroupMember -GroupId "<Id of group>" -DirectoryObjectId "<Id of VM service principal>"

Zakázání spravované identity přiřazené systémem z virtuálního počítače Azure

Pokud chcete na virtuálním počítači zakázat spravovanou identitu přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pokud máte virtuální počítač, který už nepotřebuje spravovanou identitu přiřazenou systémem, ale přesto potřebuje spravované identity přiřazené uživatelem, použijte následující rutinu:

Načtěte vlastnosti virtuálního počítače pomocí rutiny

Get-AzVMa nastavte parametr naUserAssigned-IdentityType:$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType "UserAssigned" -IdentityID "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>..."

Pokud máte virtuální počítač, který už nepotřebuje spravovanou identitu přiřazenou systémem a nemá spravované identity přiřazené uživatelem, použijte následující příkazy:

$vm = Get-AzVM -ResourceGroupName myResourceGroup -Name myVM

Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType None

Spravovaná identita přiřazená uživatelem

V této části se dozvíte, jak přidat a odebrat spravovanou identitu přiřazenou uživatelem z virtuálního počítače pomocí Azure PowerShellu.

Přiřazení spravované identity přiřazené uživatelem k virtuálnímu počítači během vytváření

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Projděte si jeden z následujících rychlých startů pro virtuální počítače Azure a vyplňte jenom potřebné části (Přihlášení k Azure, Vytvoření skupiny prostředků, Vytvoření síťové skupiny, Vytvoření virtuálního počítače).

Když se dostanete do části Vytvoření virtuálního počítače, proveďte malou změnu

New-AzVMConfigsyntaxe rutiny.-IdentityType UserAssignedPřidejte parametry-IdentityIDpro zřízení virtuálního počítače s identitou přiřazenou uživatelem. Nahraďte<VM NAME>hodnoty a<SUBSCRIPTION ID><RESROURCE GROUP><USER ASSIGNED IDENTITY NAME>vlastními hodnotami. Příklad:$vmConfig = New-AzVMConfig -VMName <VM NAME> -IdentityType UserAssigned -IdentityID "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>..."

Přiřazení spravované identity přiřazené uživatelem k existujícímu virtuálnímu počítači Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Vytvořte spravovanou identitu přiřazenou uživatelem pomocí rutiny New-AzUserAssignedIdentity .

IdVšimněte si výstupu, protože tyto informace budete potřebovat v dalším kroku.Důležité

Vytváření spravovaných identit přiřazených uživatelem podporuje pouze alfanumerické znaky, podtržítka a pomlčky (0-9 nebo a-z nebo A-Z, _ nebo -). Kromě toho by měl být název omezen na délku 3 až 128 znaků, aby přiřazení k virtuálnímu počítači nebo VMSS fungovalo správně. Další informace najdete v nejčastějších dotazech a známých problémech.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>Pomocí rutiny

Get-AzVMnačtěte vlastnosti virtuálního počítače. Potom k virtuálnímu počítači Azure přiřadíte spravovanou identitu přiřazenou uživatelem, použijte rutinu-IdentityTypeUpdate-AzVM a-IdentityIDzapněte ji. Hodnota parametru-IdentityIdje hodnota, kterouIdjste si poznamenali v předchozím kroku. Nahraďte<VM NAME>,<SUBSCRIPTION ID>a<RESROURCE GROUP><USER ASSIGNED IDENTITY NAME>vlastními hodnotami.Upozorňující

Pokud chcete zachovat všechny dříve uživatelem přiřazené spravované identity přiřazené k virtuálnímu počítači, zadejte dotaz na

Identityvlastnost objektu virtuálního počítače (například$vm.Identity). Pokud se vrátí nějaká spravovaná identita přiřazená uživatelem, zahrňte je do následujícího příkazu spolu s novou spravovanou identitou přiřazenou uživatelem, kterou chcete přiřadit k virtuálnímu počítači.$vm = Get-AzVM -ResourceGroupName <RESOURCE GROUP> -Name <VM NAME> # Get the list of existing identity IDs and then append to it $identityIds = $vm.Identity.UserAssignedIdentities.Keys $uid = "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/<RESROURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>" $identityIds = $identityIds + $uid # Update the VM with added identity IDs Update-AzVM -ResourceGroupName <RESOURCE GROUP> -VM $vm -IdentityType UserAssigned -IdentityID $uid

Odebrání spravované identity přiřazené uživatelem z virtuálního počítače Azure

Pokud chcete odebrat identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů.

Pokud má váš virtuální počítač více spravovaných identit přiřazených uživatelem, můžete odebrat všechny identity kromě poslední identity pomocí následujících příkazů. Nezapomeňte nahradit hodnoty parametrů <RESOURCE GROUP> a <VM NAME> vlastními hodnotami. Jedná se <USER ASSIGNED IDENTITY NAME> o vlastnost názvu spravované identity přiřazenou uživatelem, která by měla zůstat na virtuálním počítači. Tyto informace lze zjistit pomocí dotazu k vyhledání Identity vlastnosti objektu virtuálního počítače. Příklad: $vm.Identity

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VirtualMachine $vm -IdentityType UserAssigned -IdentityID <USER ASSIGNED IDENTITY NAME>

Pokud váš virtuální počítač nemá spravovanou identitu přiřazenou systémem a chcete z ní odebrat všechny spravované identity přiřazené uživatelem, použijte následující příkaz:

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VM $vm -IdentityType None

Pokud má váš virtuální počítač spravované identity přiřazené systémem i spravované identity přiřazené uživatelem, můžete odebrat všechny spravované identity přiřazené uživatelem tak, že přepnete na použití jenom spravovaných identit přiřazených systémem.

$vm = Get-AzVm -ResourceGroupName myResourceGroup -Name myVm

Update-AzVm -ResourceGroupName myResourceGroup -VirtualMachine $vm -IdentityType "SystemAssigned"

Další kroky

Úplné rychlé zprovoznění vytváření virtuálních počítačů Azure najdete tady:

V tomto článku se pomocí šablony nasazení Azure Resource Manageru naučíte provádět následující spravované identity pro operace prostředků Azure na virtuálním počítači Azure:

Požadavky

- Pokud neznáte šablonu nasazení Azure Resource Manageru, projděte si část s přehledem. Nezapomeňte zkontrolovat rozdíl mezi spravovanou identitou přiřazenou systémem a přiřazenou uživatelem.

- Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Šablony Azure Resource Manageru

Stejně jako u webu Azure Portal a skriptování vám šablony Azure Resource Manageru umožňují nasadit nové nebo upravené prostředky definované skupinou prostředků Azure. Pro úpravy a nasazení šablony je k dispozici několik možností, včetně místních i portálových:

- Pomocí vlastní šablony z Azure Marketplace, která umožňuje vytvořit šablonu úplně od začátku, nebo ji založit na existující společné nebo šabloně rychlého startu.

- Odvozování z existující skupiny prostředků exportováním šablony z původního nasazení nebo z aktuálního stavu nasazení

- Pomocí místního editoru JSON (například VS Code) a následného nahrání a nasazení pomocí PowerShellu nebo rozhraní příkazového řádku.

- K vytvoření a nasazení šablony použijte projekt skupiny prostředků Azure sady Visual Studio.

Bez ohledu na zvolenou možnost je syntaxe šablony stejná při počátečním nasazení a opětovném nasazení. Povolení spravované identity přiřazené systémem nebo uživatelem na novém nebo existujícím virtuálním počítači se provádí stejným způsobem. Azure Resource Manager ve výchozím nastavení provede přírůstkovou aktualizaci nasazení.

Spravovaná identita přiřazená systémem

V této části povolíte a zakážete spravovanou identitu přiřazenou systémem pomocí šablony Azure Resource Manageru.

Povolení spravované identity přiřazené systémem během vytváření virtuálního počítače Azure nebo na existujícím virtuálním počítači

Pokud chcete na virtuálním počítači povolit spravovanou identitu přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Bez ohledu na to, jestli se přihlásíte k Azure místně nebo přes Azure Portal, použijte účet přidružený k předplatnému Azure, které obsahuje virtuální počítač.

Pokud chcete povolit spravovanou identitu přiřazenou systémem, načtěte šablonu do editoru, vyhledejte

Microsoft.Compute/virtualMachinesprostředek zájmu v oddíluresourcesa přidejte"identity"vlastnost na stejné úrovni jako"type": "Microsoft.Compute/virtualMachines"vlastnost. Použijte následující syntax:"identity": { "type": "SystemAssigned" },Až budete hotovi, měly by se do

resourceoddílu šablony přidat následující oddíly, které by měly vypadat přibližně takto:"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "SystemAssigned", } } ]

Přiřazení role spravované identity přiřazené systémem virtuálního počítače

Jakmile na virtuálním počítači povolíte spravovanou identitu přiřazenou systémem, můžete jí udělit roli, například přístup čtenáře ke skupině prostředků, ve které byla vytvořena. Podrobné informace, které vám pomůžou s tímto krokem, najdete v článku Přiřazení rolí Azure pomocí šablon Azure Resource Manageru.

Zakázání spravované identity přiřazené systémem z virtuálního počítače Azure

Pokud chcete odebrat spravovanou identitu přiřazenou systémem z virtuálního počítače, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Bez ohledu na to, jestli se přihlásíte k Azure místně nebo přes Azure Portal, použijte účet přidružený k předplatnému Azure, které obsahuje virtuální počítač.

Načtěte šablonu do editorua vyhledejte

Microsoft.Compute/virtualMachinesprostředek zájmu v oddíluresources. Pokud máte virtuální počítač, který má pouze spravovanou identitu přiřazenou systémem, můžete ji zakázat změnou typu identity naNone.Microsoft.Compute/virtualMachines API verze 2018-06-01

Pokud má váš virtuální počítač spravované identity přiřazené systémem i uživatelem, odeberte

SystemAssignedje z typu identity a ponechteUserAssignedspolu s hodnotami slovníkuuserAssignedIdentities.Microsoft.Compute/virtualMachines API verze 2018-06-01

Pokud je

2017-12-01vášapiVersioni váš virtuální počítač se spravovanými identitami přiřazenými systémem i uživatelem, odeberteSystemAssignedz tohoto typu identity pole spravovaných identit přiřazených uživatelem a udržujteUserAssignedho spolu sidentityIdspolem spravovaných identit přiřazených uživatelem.

Následující příklad ukazuje, jak odebrat spravovanou identitu přiřazenou systémem z virtuálního počítače bez spravovaných identit přiřazených uživatelem:

{

"apiVersion": "2018-06-01",

"type": "Microsoft.Compute/virtualMachines",

"name": "[parameters('vmName')]",

"location": "[resourceGroup().location]",

"identity": {

"type": "None"

}

}

Spravovaná identita přiřazená uživatelem

V této části přiřadíte spravované identitě přiřazené uživatelem k virtuálnímu počítači Azure pomocí šablony Azure Resource Manageru.

Poznámka:

Pokud chcete vytvořit spravovanou identitu přiřazenou uživatelem pomocí šablony Azure Resource Manageru, přečtěte si téma Vytvoření spravované identity přiřazené uživatelem.

Přiřazení spravované identity přiřazené uživatelem k virtuálnímu počítači Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení role Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

resourcesPod element přidejte následující položku pro přiřazení spravované identity přiřazené uživatelem k virtuálnímu počítači. Nezapomeňte nahradit<USERASSIGNEDIDENTITY>názvem spravované identity přiřazené uživatelem, kterou jste vytvořili.Microsoft.Compute/virtualMachines API verze 2018-06-01

apiVersionPokud ano2018-06-01, spravované identity přiřazené uživatelem se ukládají veuserAssignedIdentitiesformátu slovníku a<USERASSIGNEDIDENTITYNAME>hodnota musí být uložená v proměnné definované vvariablesčásti šablony.{ "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } } }Microsoft.Compute/virtualMachines API verze 2017-12-01

apiVersionPokud ano2017-12-01, vaše spravované identity přiřazené uživatelem se ukládají doidentityIdspole a<USERASSIGNEDIDENTITYNAME>hodnota musí být uložená v proměnné definované vvariablesčásti šablony.{ "apiVersion": "2017-12-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]" ] } }Až budete hotovi, měly by se do

resourceoddílu šablony přidat následující oddíly, které by měly vypadat přibližně takto:Microsoft.Compute/virtualMachines API verze 2018-06-01

"resources": [ { //other resource provider properties... "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "userAssignedIdentities": { "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]": {} } } } ]Microsoft.Compute/virtualMachines API verze 2017-12-01

"resources": [ { //other resource provider properties... "apiVersion": "2017-12-01", "type": "Microsoft.Compute/virtualMachines", "name": "[variables('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "userAssigned", "identityIds": [ "[resourceID('Microsoft.ManagedIdentity/userAssignedIdentities/',variables('<USERASSIGNEDIDENTITYNAME>'))]" ] } } ]

Odebrání spravované identity přiřazené uživatelem z virtuálního počítače Azure

Pokud chcete odebrat identitu přiřazenou uživatelem z virtuálního počítače, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Bez ohledu na to, jestli se přihlásíte k Azure místně nebo přes Azure Portal, použijte účet přidružený k předplatnému Azure, které obsahuje virtuální počítač.

Načtěte šablonu do editorua vyhledejte

Microsoft.Compute/virtualMachinesprostředek zájmu v oddíluresources. Pokud máte virtuální počítač, který má jenom spravovanou identitu přiřazenou uživatelem, můžete ji zakázat změnou typu identity naNone.Následující příklad ukazuje, jak odebrat všechny spravované identity přiřazené uživatelem z virtuálního počítače bez spravovaných identit přiřazených systémem:

{ "apiVersion": "2018-06-01", "type": "Microsoft.Compute/virtualMachines", "name": "[parameters('vmName')]", "location": "[resourceGroup().location]", "identity": { "type": "None" }, }Microsoft.Compute/virtualMachines API verze 2018-06-01

Pokud chcete z virtuálního počítače odebrat jednu spravovanou identitu přiřazenou uživatelem, odeberte ji ze slovníku

useraAssignedIdentities.Pokud máte spravovanou identitu přiřazenou systémem, ponechte ji v

typehodnotěidentitypod hodnotou.Microsoft.Compute/virtualMachines API verze 2017-12-01

Pokud chcete z virtuálního počítače odebrat jednu spravovanou identitu přiřazenou uživatelem, odeberte ji z

identityIdspole.Pokud máte spravovanou identitu přiřazenou systémem, ponechte ji v

typehodnotěidentitypod hodnotou.

Další kroky

- Přehled spravovaných identit pro prostředky Azure

V tomto článku se pomocí NÁSTROJE CURL k volání koncového bodu REST Azure Resource Manageru naučíte provádět následující spravované identity pro operace prostředků Azure na virtuálním počítači Azure:

- Povolení a zakázání spravované identity přiřazené systémem na virtuálním počítači Azure

- Přidání a odebrání spravované identity přiřazené uživatelem na virtuálním počítači Azure

Pokud ještě nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Požadavky

- Pokud neznáte spravované identity pro prostředky Azure, přečtěte si téma Co jsou spravované identity pro prostředky Azure? Další informace o typech spravovaných identit přiřazených systémem a přiřazených uživatelem najdete v tématu Typy spravovaných identit.

Použijte prostředí Bash v Azure Cloud Shellu. Další informace najdete v tématu Rychlý start pro Bash v Azure Cloud Shellu.

Pokud dáváte přednost místnímu spouštění referenčních příkazů rozhraní příkazového řádku, nainstalujte Azure CLI. Pokud používáte Windows nebo macOS, zvažte spuštění Azure CLI v kontejneru Docker. Další informace najdete v tématu Jak spustit Azure CLI v kontejneru Dockeru.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení najdete v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

Spravovaná identita přiřazená systémem

V této části se dozvíte, jak povolit a zakázat spravovanou identitu přiřazenou systémem na virtuálním počítači Azure pomocí nástroje CURL k volání koncového bodu REST Azure Resource Manageru.

Povolení spravované identity přiřazené systémem během vytváření virtuálního počítače Azure

Pokud chcete vytvořit virtuální počítač Azure s povolenou spravovanou identitou přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Pomocí příkazu az group create vytvořte skupinu prostředků pro nasazení a uchování virtuálního počítače a souvisejících prostředků. Pokud už máte skupinu prostředků, kterou chcete použít, můžete tento krok přeskočit:

az group create --name myResourceGroup --location westusVytvořte síťové rozhraní pro virtuální počítač:

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicNačtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenPomocí Azure Cloud Shellu vytvořte virtuální počítač pomocí NÁSTROJE CURL pro volání koncového bodu REST Azure Resource Manageru. Následující příklad vytvoří virtuální počítač myVM s spravovanou identitou přiřazenou systémem, jak je uvedeno v textu požadavku hodnotou

"identity":{"type":"SystemAssigned"}. Nahraďte<ACCESS TOKEN>hodnotou, kterou jste obdrželi v předchozím kroku, když jste požadovali nosný přístupový token a<SUBSCRIPTION ID>hodnotu podle potřeby pro vaše prostředí.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"SystemAssigned"},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"<SECURE PASSWORD STRING>"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "location":"westus", "name":"myVM", "identity":{ "type":"SystemAssigned" }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }

Povolení identity přiřazené systémem na existujícím virtuálním počítači Azure

Pokud chcete povolit spravovanou identitu přiřazenou systémem na virtuálním počítači, který byl původně zřízený bez ní, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Načtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenPomocí následujícího příkazu CURL zavolejte koncový bod REST Azure Resource Manageru, který povolí spravované identitě přiřazené systémem na virtuálním počítači, jak je uvedeno v textu požadavku hodnotou

{"identity":{"type":"SystemAssigned"}virtuálního počítače myVM. Nahraďte<ACCESS TOKEN>hodnotou, kterou jste obdrželi v předchozím kroku, když jste požadovali nosný přístupový token a<SUBSCRIPTION ID>hodnotu podle potřeby pro vaše prostředí.Důležité

Abyste měli jistotu, že neodstraníte žádné existující spravované identity přiřazené uživatelem, které jsou přiřazené k virtuálnímu počítači, musíte pomocí tohoto příkazu CURL zobrazit seznam spravovaných identit přiřazených uživatelem:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"Pokud máte k virtuálnímu počítači přiřazené všechny spravované identity přiřazené uživatelem, jak je uvedeno videntityhodnotě v odpovědi, přeskočte ke kroku 3, který ukazuje, jak zachovat spravované identity přiřazené uživatelem při povolování spravované identity přiřazené systémem na virtuálním počítači.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned"}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned" } }Pokud chcete povolit spravovanou identitu přiřazenou systémem na virtuálním počítači se stávajícími spravovanými identitami přiřazenými uživatelem, musíte tuto

typehodnotu přidatSystemAssigned.Pokud má váš virtuální počítač například spravované identity

ID1přiřazené uživatelem aID2přiřazené k němu a chcete k virtuálnímu počítači přidat spravovanou identitu přiřazenou systémem, použijte následující volání CURL. Nahraďte<ACCESS TOKEN>hodnoty odpovídající vašemu prostředí a<SUBSCRIPTION ID>nahraďte je hodnotami.Verze

2018-06-01rozhraní API ukládá spravované identity přiřazené uživatelem vuserAssignedIdentitieshodnotě ve formátu slovníkuidentityIdsna rozdíl od hodnoty ve formátu pole použitém ve verzi2017-12-01rozhraní API .ROZHRANÍ API VERZE 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }ROZHRANÍ API VERZE 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "identityIds":["/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned, UserAssigned", "identityIds":[ "/subscriptions/<<SUBSCRIPTION ID>>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Zakázání spravované identity přiřazené systémem z virtuálního počítače Azure

Pokud chcete na virtuálním počítači zakázat spravovanou identitu přiřazenou systémem, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Načtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenAktualizujte virtuální počítač pomocí CURL, aby volal koncový bod REST Azure Resource Manageru, aby se zakázala spravovaná identita přiřazená systémem. Následující příklad zakáže spravovanou identitu přiřazenou systémem, jak je identifikována v textu požadavku hodnotou

{"identity":{"type":"None"}}virtuálního počítače s názvem myVM. Nahraďte<ACCESS TOKEN>hodnotou, kterou jste obdrželi v předchozím kroku, když jste požadovali nosný přístupový token a<SUBSCRIPTION ID>hodnotu podle potřeby pro vaše prostředí.Důležité

Abyste měli jistotu, že neodstraníte žádné existující spravované identity přiřazené uživatelem, které jsou přiřazené k virtuálnímu počítači, musíte pomocí tohoto příkazu CURL zobrazit seznam spravovaných identit přiřazených uživatelem:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"Pokud máte k virtuálnímu počítači přiřazené všechny spravované identity přiřazené uživatelem, jak je uvedeno videntityhodnotě v odpovědi, přeskočte ke kroku 3, který ukazuje, jak zachovat spravované identity přiřazené uživatelem při zakazování spravované identity přiřazené systémem na virtuálním počítači.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"None"}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"None" } }Pokud chcete odebrat spravovanou identitu přiřazenou systémem z virtuálního počítače, který má spravované identity přiřazené uživatelem, odeberte z hodnoty hodnotu

UserAssignedauserAssignedIdentitieshodnoty slovníku, pokud používáte rozhraní API verze 2018-06-01.{"identity":{"type:" "}}SystemAssignedPokud používáte rozhraní API verze 2017-12-01 nebo starší, ponechteidentityIdspole.

Spravovaná identita přiřazená uživatelem

V této části se dozvíte, jak přidat a odebrat spravovanou identitu přiřazenou uživatelem na virtuálním počítači Azure pomocí nástroje CURL k volání koncového bodu REST Azure Resource Manageru.

Přiřazení spravované identity přiřazené uživatelem během vytváření virtuálního počítače Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Načtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenVytvořte síťové rozhraní pro virtuální počítač:

az network nic create -g myResourceGroup --vnet-name myVnet --subnet mySubnet -n myNicNačtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenPomocí zde uvedených pokynů vytvořte spravovanou identitu přiřazenou uživatelem: Vytvořte spravovanou identitu přiřazenou uživatelem.

Vytvořte virtuální počítač pomocí CURL pro volání koncového bodu REST Azure Resource Manageru. Následující příklad vytvoří virtuální počítač myVM ve skupině prostředků myResourceGroup se spravovanou identitou

ID1přiřazenou uživatelem, jak je identifikováno v textu požadavku hodnotou"identity":{"type":"UserAssigned"}. Nahraďte<ACCESS TOKEN>hodnotou, kterou jste obdrželi v předchozím kroku, když jste požadovali nosný přístupový token a<SUBSCRIPTION ID>hodnotu podle potřeby pro vaše prostředí.ROZHRANÍ API VERZE 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"UserAssigned","identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "location":"westus", "name":"myVM", "identity":{ "type":"UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }ROZHRANÍ API VERZE 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PUT -d '{"location":"westus","name":"myVM","identity":{"type":"UserAssigned","identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]},"properties":{"hardwareProfile":{"vmSize":"Standard_D2_v2"},"storageProfile":{"imageReference":{"sku":"2016-Datacenter","publisher":"MicrosoftWindowsServer","version":"latest","offer":"WindowsServer"},"osDisk":{"caching":"ReadWrite","managedDisk":{"storageAccountType":"StandardSSD_LRS"},"name":"myVM3osdisk","createOption":"FromImage"},"dataDisks":[{"diskSizeGB":1023,"createOption":"Empty","lun":0},{"diskSizeGB":1023,"createOption":"Empty","lun":1}]},"osProfile":{"adminUsername":"azureuser","computerName":"myVM","adminPassword":"myPassword12"},"networkProfile":{"networkInterfaces":[{"id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic","properties":{"primary":true}}]}}}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "location":"westus", "name":"myVM", "identity":{ "type":"UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] }, "properties":{ "hardwareProfile":{ "vmSize":"Standard_D2_v2" }, "storageProfile":{ "imageReference":{ "sku":"2016-Datacenter", "publisher":"MicrosoftWindowsServer", "version":"latest", "offer":"WindowsServer" }, "osDisk":{ "caching":"ReadWrite", "managedDisk":{ "storageAccountType":"StandardSSD_LRS" }, "name":"myVM3osdisk", "createOption":"FromImage" }, "dataDisks":[ { "diskSizeGB":1023, "createOption":"Empty", "lun":0 }, { "diskSizeGB":1023, "createOption":"Empty", "lun":1 } ] }, "osProfile":{ "adminUsername":"azureuser", "computerName":"myVM", "adminPassword":"myPassword12" }, "networkProfile":{ "networkInterfaces":[ { "id":"/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myNic", "properties":{ "primary":true } } ] } } }

Přiřazení spravované identity přiřazené uživatelem k existujícímu virtuálnímu počítači Azure

Pokud chcete přiřadit identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení rolí Přispěvatel virtuálních počítačů a Operátor spravované identity. Nejsou vyžadována žádná další přiřazení rolí adresáře Microsoft Entra.

Načtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenPomocí zde uvedených pokynů vytvořte spravovanou identitu přiřazenou uživatelem. Vytvořte spravovanou identitu přiřazenou uživatelem.

Abyste měli jistotu, že neodstraníte existující spravované identity přiřazené uživatelem nebo systémem, které jsou přiřazené k virtuálnímu počítači, musíte pomocí následujícího příkazu CURL zobrazit seznam typů identit přiřazených k virtuálnímu počítači. Pokud máte spravované identity přiřazené ke škálovací sadě virtuálních počítačů, jsou uvedené v hodnotě

identity.curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Autorizace Povinný: Nastavte platný Bearerpřístupový token.Pokud máte k virtuálnímu počítači přiřazené nějaké spravované identity přiřazené uživatelem nebo systémem, jak je uvedeno v

identityhodnotě v odpovědi, přeskočte ke kroku 5, který ukazuje, jak zachovat spravovanou identitu přiřazenou systémem při přidávání spravované identity přiřazené uživatelem na virtuálním počítači.Pokud nemáte přiřazené žádné spravované identity přiřazené uživatelem k virtuálnímu počítači, pomocí následujícího příkazu CURL zavolejte koncový bod REST Azure Resource Manageru a přiřaďte k virtuálnímu počítači první spravovanou identitu přiřazenou uživatelem.

Následující příklad přiřadí spravovanou identitu

ID1přiřazenou uživatelem k virtuálnímu počítači myVM ve skupině prostředků myResourceGroup. Nahraďte<ACCESS TOKEN>hodnotou, kterou jste obdrželi v předchozím kroku, když jste požadovali nosný přístupový token a<SUBSCRIPTION ID>hodnotu podle potřeby pro vaše prostředí.ROZHRANÍ API VERZE 2018-06-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ } } } }ROZHRANÍ API VERZE 2017-12-01

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"userAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"userAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] } }Pokud máte přiřazenou existující spravovanou identitu přiřazenou uživatelem nebo systémem přiřazenou k virtuálnímu počítači:

ROZHRANÍ API VERZE 2018-06-01

Přidejte spravovanou identitu přiřazenou uživatelem do hodnoty slovníku

userAssignedIdentities.Pokud máte například spravovanou identitu přiřazenou systémem a spravovanou identitu

ID1přiřazenou uživatelem, která je aktuálně přiřazená k virtuálnímu počítači a chcete do ní přidat spravovanou identituID2přiřazenou uživatelem:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{},"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{}}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1":{ }, "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":{ } } } }ROZHRANÍ API VERZE 2017-12-01

Při přidávání nové spravované identity přiřazené uživatelem zachovejte spravované identity, které chcete zachovat v

identityIdshodnotě pole.Pokud máte například spravovanou identitu přiřazenou systémem a spravovanou identitu

ID1přiřazenou uživatelem, která je aktuálně přiřazená k virtuálnímu počítači a chcete do ní přidat spravovanou identituID2přiřazenou uživatelem:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned,UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1","/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned,UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1", "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2" ] } }

Odebrání spravované identity přiřazené uživatelem z virtuálního počítače Azure

Pokud chcete odebrat identitu přiřazenou uživatelem k virtuálnímu počítači, váš účet potřebuje přiřazení role Přispěvatel virtuálních počítačů.

Načtěte nosný přístupový token, který použijete v dalším kroku v autorizační hlavičce k vytvoření virtuálního počítače se spravovanou identitou přiřazenou systémem.

az account get-access-tokenAbyste měli jistotu, že neodstraníte žádné existující spravované identity přiřazené uživatelem, které chcete zachovat přiřazené k virtuálnímu počítači nebo odebrat spravovanou identitu přiřazenou systémem, musíte spravované identity vypsat pomocí následujícího příkazu CURL:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01' -H "Authorization: Bearer <ACCESS TOKEN>"GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.Compute/virtualMachines/<VM NAME>?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Pokud jste ke virtuálnímu počítači přiřadili spravované identity, jsou uvedené v odpovědi v hodnotě

identity.Pokud máte například spravované identity

ID1přiřazené uživatelem aID2přiřazené k virtuálnímu počítači a chcete zachovatID1pouze přiřazenou identitu přiřazenou systémem:ROZHRANÍ API VERZE 2018-06-01

Přidejte

nullke spravované identitě přiřazené uživatelem, kterou chcete odebrat:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{"/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":null}}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned, UserAssigned", "userAssignedIdentities":{ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID2":null } } }ROZHRANÍ API VERZE 2017-12-01

Zachovejte pouze spravované identity přiřazené uživatelem, které chcete zachovat v

identityIdspoli:curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01' -X PATCH -d '{"identity":{"type":"SystemAssigned, UserAssigned", "identityIds":["/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1"]}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2017-12-01 HTTP/1.1Hlavičky požadavku

Hlavička požadavku Popis Typ obsahu Povinný: Nastavte na application/json.Autorizace Povinný: Nastavte platný Bearerpřístupový token.Text požadavku

{ "identity":{ "type":"SystemAssigned, UserAssigned", "identityIds":[ "/subscriptions/<SUBSCRIPTION ID>/resourcegroups/myResourceGroup/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ID1" ] } }

Pokud má váš virtuální počítač spravované identity přiřazené systémem i spravované identity přiřazené uživatelem, můžete odebrat všechny spravované identity přiřazené uživatelem tak, že pomocí následujícího příkazu přepnete jenom spravovanou identitu přiřazenou systémem:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"SystemAssigned"}}' -H "Content-Type: application/json" -H "Authorization:Bearer <ACCESS TOKEN>"

PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Text požadavku

{

"identity":{

"type":"SystemAssigned"

}

}

Pokud má váš virtuální počítač jenom spravované identity přiřazené uživatelem a chcete je všechny odebrat, použijte následující příkaz:

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01' -X PATCH -d '{"identity":{"type":"None"}}' -H "Content-Type: application/json" -H Authorization:"Bearer <ACCESS TOKEN>"

PATCH https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVM?api-version=2018-06-01 HTTP/1.1

Hlavičky požadavku

| Hlavička požadavku | Popis |

|---|---|

| Typ obsahu | Povinný: Nastavte na application/json. |

| Autorizace | Povinný: Nastavte platný Bearer přístupový token. |

Text požadavku

{

"identity":{

"type":"None"

}

}

Další kroky

Informace o tom, jak vytvořit, vypsat nebo odstranit spravované identity přiřazené uživatelem pomocí rest, najdete v tématu:

V tomto článku se dozvíte, jak povolit a odebrat spravované identity pro prostředky Azure pro virtuální počítač Azure pomocí sady Azure SDK.

Požadavky

- Pokud ještě neznáte funkci spravovaných identit pro prostředky Azure, podívejte se na tento přehled. Pokud nemáte účet Azure, zaregistrujte si bezplatný účet před tím, než budete pokračovat.

Podpora sad Azure SDK se spravovanými identitami pro prostředky Azure

podpora Azure více programovacích platforem prostřednictvím řady Sady SDK Azure Některé z nich byly aktualizovány tak, aby podporovaly spravované identity pro prostředky Azure, a poskytují odpovídající ukázky pro předvedení využití. Tento seznam se aktualizuje, protože se přidává další podpora:

Další kroky

- Další informace o použití webu Azure Portal, PowerShellu, rozhraní příkazového řádku a šablon prostředků najdete v souvisejících článcích v části Konfigurace identity pro virtuální počítač Azure.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro