Kurz: Nastavení a konfigurace koncového bodu Windows nativního pro cloud v Microsoft Intune

Tip

Při čtení o koncových bodech nativních pro cloud se zobrazí následující termíny:

- Koncový bod: Koncový bod je zařízení, například mobilní telefon, tablet, přenosný počítač nebo stolní počítač. Koncové body a zařízení se používají zaměnitelně.

- Spravované koncové body: Koncové body, které přijímají zásady od organizace pomocí řešení MDM nebo objektů zásad skupiny. Tato zařízení jsou obvykle vlastněná organizací, ale můžou to být také zařízení vlastními zařízeními nebo zařízení v osobním vlastnictví.

- Koncové body nativní pro cloud: Koncové body, které jsou připojené k Microsoft Entra. Nejsou připojené k místní službě AD.

- Úloha: Jakýkoli program, služba nebo proces.

Tato příručka vás provede postupem vytvoření konfigurace koncového bodu Windows nativní pro cloud pro vaši organizaci. Přehled koncových bodů nativních pro cloud a jejich výhod najdete v tématu Co jsou koncové body nativní pro cloud.

Tato funkce platí pro:

- Koncové body Windows nativní pro cloud

Tip

Pokud chcete, aby společnost Microsoft doporučila standardizované řešení, na které byste mohli stavět, může vás zajímat konfigurace Systému Windows v cloudu. V Intune můžete nakonfigurovat Windows v cloudové konfiguraci pomocí scénáře s asistencí.

Následující tabulka popisuje hlavní rozdíl mezi touto příručkou a konfigurací Windows v cloudu:

| Řešení | Cíl |

|---|---|

| Kurz: Začínáme s koncovými body Windows nativními pro cloud (tato příručka) | Provede vás vytvořením vlastní konfigurace pro vaše prostředí na základě nastavení doporučených Microsoftem a pomůže vám začít s testováním. |

| Konfigurace Windows v cloudu | Prostředí scénáře s asistencí, které vytváří a aplikuje předem připravenou konfiguraci založenou na osvědčených postupech Microsoftu pro frontline, vzdálené a další pracovníky s více zaměřenými potřebami. |

Tuto příručku můžete použít v kombinaci s konfigurací Windows v cloudu a ještě více přizpůsobit předdefinované prostředí.

Jak začít

Použijte pět uspořádaných fází v této příručce, které na sebe vzájemně navazují, aby vám pomohly připravit konfiguraci koncového bodu Windows nativní pro cloud. Dokončením těchto fází v pořadí uvidíte hmatatelný pokrok a jste připraveni zřídit nová zařízení.

Fáze:

- Fáze 1 – Nastavení prostředí

- Fáze 2 – Vytvoření prvního koncového bodu Windows nativního pro cloud

- Fáze 3 – Zabezpečení koncového bodu Windows nativního pro cloud

- Fáze 4 – použití vlastních nastavení a aplikací

- Fáze 5 – nasazení ve velkém s využitím Windows Autopilotu

Na konci této příručky máte připravený koncový bod Windows nativní pro cloud k zahájení testování ve vašem prostředí. Než začnete, můžete se podívat na průvodce plánováním připojení k Microsoft Entra v článku Jak naplánovat implementaci microsoft entra join.

Fáze 1 – Nastavení prostředí

Před vytvořením prvního koncového bodu Windows nativního pro cloud je potřeba zkontrolovat některé klíčové požadavky a konfiguraci. Tato fáze vás provede kontrolou požadavků, konfigurací Windows Autopilotu a vytvořením některých nastavení a aplikací.

Krok 1 – požadavky na síť

Váš koncový bod Windows nativní pro cloud potřebuje přístup k několika internetovým službám. Zahajte testování v otevřené síti. Nebo použijte podnikovou síť po poskytnutí přístupu ke všem koncovým bodům, které jsou uvedené v požadavcích na sítě Windows Autopilot.

Pokud vaše bezdrátová síť vyžaduje certifikáty, můžete během testování začít s připojením k síti Ethernet a zároveň určit nejlepší přístup pro bezdrátová připojení pro zřizování zařízení.

Krok 2 – registrace a licencování

Než se budete moct připojit k Microsoft Entra a zaregistrovat se do Intune, musíte zkontrolovat několik věcí. Můžete vytvořit novou skupinu Microsoft Entra, například s názvem Intune MDM Users. Potom přidejte konkrétní testovací uživatelské účty a zaměřte se na každou z následujících konfigurací v této skupině, abyste při nastavování konfigurace omezili, kdo může zařízení registrovat. Pokud chcete vytvořit skupinu Microsoft Entra, přejděte na Správa skupin a členství ve skupinách Microsoft Entra.

Omezení registrace Omezení registrace umožňují řídit, jaké typy zařízení se můžou zaregistrovat do správy pomocí Intune. Aby byla tato příručka úspěšná, ujistěte se, že je povolená registrace Windows (MDM), což je výchozí konfigurace.

Informace o konfiguraci omezení registrace najdete v tématu Nastavení omezení registrace v Microsoft Intune.

Nastavení MDM zařízení Microsoft Entra Když připojíte zařízení s Windows k Microsoft Entra, microsoft Entra se dá nakonfigurovat tak, aby vaše zařízení automaticky zaregistrovala mdm. Tato konfigurace je nutná k tomu, aby windows Autopilot fungoval.

Pokud chcete zkontrolovat, jestli je nastavení MDM zařízení Microsoft Entra správně povolené, přejděte na rychlý start – Nastavení automatické registrace v Intune.

Branding společnosti Microsoft Entra Přidáním firemního loga a obrázků do Microsoft Entra zajistíte, že se uživatelům při přihlašování k Microsoftu 365 zobrazí známý a konzistentní vzhled a chování. Tato konfigurace je nutná k tomu, aby windows Autopilot fungoval.

Informace o konfiguraci vlastního brandingu v Microsoft Entra najdete na stránce Přidání brandingu do přihlašovací stránky Microsoft Entra vaší organizace.

Povolující Uživatelé, kteří zaregistrují zařízení s Windows z prostředí prvního spuštění počítače (OOBE) do Intune, vyžadují dvě klíčové funkce.

Uživatelé vyžadují následující licence:

- Licence Microsoft Intune nebo Microsoft Intune for Education

- Licence, jako je jedna z následujících možností, která umožňuje automatickou registraci MDM:

- Microsoft Entra Premium P1

- Microsoft Intune for Education

Pokud chcete přiřadit licence, přejděte na Přiřazení licencí Microsoft Intune.

Poznámka

Oba typy licencí jsou obvykle součástí licenčních balíčků, jako je Microsoft 365 E3 (nebo A3) a vyšší. Porovnání licencování M365 si můžete prohlédnout tady.

Krok 3 – Import testovacího zařízení

Abychom mohli otestovat koncový bod Windows nativní pro cloud, musíme začít tím, že připravíme virtuální počítač nebo fyzické zařízení k testování. Následující kroky získáte podrobnosti o zařízení a nahrajete je do služby Windows Autopilot, které se použijí dál v tomto článku.

Poznámka

I když následující kroky poskytují způsob, jak importovat zařízení pro testování, partneři a OEM můžou zařízení do Windows Autopilotu importovat vaším jménem v rámci nákupu. Další informace o Windows Autopilotu najdete ve fázi 5.

Nainstalujte Windows (nejlépe 20H2 nebo novější) na virtuální počítač nebo resetujte fyzické zařízení tak, aby čekalo na obrazovce nastavení OOBE. Pro virtuální počítač můžete volitelně vytvořit kontrolní bod.

Proveďte potřebné kroky pro připojení k internetu.

Otevřete příkazový řádek pomocí kombinace kláves Shift + F10 .

Pomocí příkazu ping bing.com ověřte, že máte přístup k internetu:

ping bing.com

Spuštěním příkazu přepněte do PowerShellu:

powershell.exe

Stáhněte si skript Get-WindowsAutopilotInfo spuštěním následujících příkazů:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Po zobrazení výzvy zadejte Y , které chcete přijmout.

Zadejte následující příkaz:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Poznámka

Značky skupin umožňují vytvářet dynamické skupiny Microsoft Entra založené na podmnožině zařízení. Značky skupin můžete nastavit při importu zařízení nebo je můžete později změnit v Centru pro správu Microsoft Intune. V kroku 4 použijeme cloudovou značku skupiny. Pro testování můžete nastavit název značky na něco jiného.

Po zobrazení výzvy k zadání přihlašovacích údajů se přihlaste pomocí účtu správce Intune.

Až do fáze 2 nechejte počítač na místě.

Krok 4 – vytvoření dynamické skupiny Microsoft Entra pro zařízení

Pokud chcete omezit konfigurace z této příručky na testovací zařízení importovaná do Windows Autopilotu, vytvořte dynamickou skupinu Microsoft Entra. Tato skupina by měla automaticky zahrnovat zařízení, která importuje do Windows Autopilotu, a mít značku skupiny CloudNative. Potom můžete cílit na všechny své konfigurace a aplikace v této skupině.

Otevřete Centrum pro správu Microsoft Intune.

Vyberte Skupiny>Nová skupina. Zadejte následující podrobnosti:

- Typ skupiny: Vyberte Zabezpečení.

- Název skupiny: Zadejte Autopilot Cloud-Native koncové body Windows.

- Typ členství: Vyberte Dynamické zařízení.

Vyberte Přidat dynamický dotaz.

V části Syntaxe pravidla vyberte Upravit.

Vložte následující text:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Vyberte OK>Uložit>vytvořit.

Tip

Poté, co dojde ke změnám, trvá naplnění dynamických skupin několik minut. Ve velkých organizacích to může trvat mnohem déle. Po vytvoření nové skupiny počkejte několik minut, než zkontrolujete, jestli je zařízení teď členem skupiny.

Další informace o dynamických skupinách pro zařízení najdete v článku Pravidla pro zařízení.

Krok 5 – konfigurace stránky stavu registrace

Stránka stavu registrace (ESP) je mechanismus, který IT specialista používá k řízení prostředí koncového uživatele během zřizování koncových bodů. Viz Nastavení stránky stavu registrace. Pokud chcete omezit rozsah stránky stavu registrace, můžete vytvořit nový profil a cílit na skupinu Autopilot Cloud-Native Windows Endpoints vytvořenou v předchozím kroku Vytvoření dynamické skupiny Microsoft Entra pro zařízení.

- Pro účely testování doporučujeme následující nastavení, ale podle potřeby je upravte:

- Zobrazit průběh konfigurace aplikace a profilu – Ano

- Zobrazit stránku jenom na zařízeních zřízených pomocí počátečního nastavení počítače – Ano (výchozí)

Krok 6 – vytvoření a přiřazení profilu Windows Autopilot

Teď můžeme vytvořit profil Windows Autopilotu a přiřadit ho k našemu testovacímu zařízení. Tento profil říká vašemu zařízení, aby se připojilo k Microsoft Entra, a jaká nastavení se mají použít během počátečního nastavení počítače.

Otevřete Centrum pro správu Microsoft Intune.

Vyberte Zařízení>Onboarding>Registrace>> zařízeníProfily nasazeníWindows Autopilotu>.

Vyberte Vytvořit profil>na počítači s Windows.

Zadejte název Autopilot Cloud-Native Windows Endpoint a pak vyberte Další.

Zkontrolujte a ponechte výchozí nastavení a vyberte Další.

Ponechte značky oboru a vyberte Další.

Přiřaďte profil ke skupině Microsoft Entra, kterou jste vytvořili s názvem Autopilot Cloud-Native Windows Endpoint, vyberte Další a pak vyberte Vytvořit.

Krok 7 – Synchronizace zařízení Windows Autopilot

Služba Windows Autopilot se synchronizuje několikrát denně. Synchronizaci můžete také okamžitě aktivovat, aby bylo vaše zařízení připravené k testování. Postup okamžité synchronizace:

Otevřete Centrum pro správu Microsoft Intune.

Vyberte Zařízení>Registrace zařízení>s>Windows>Windows Autopilot>.

Vyberte Synchronizovat.

Synchronizace trvá několik minut a pokračuje na pozadí. Po dokončení synchronizace se ve stavu profilu importovaného zařízení zobrazí Přiřazeno.

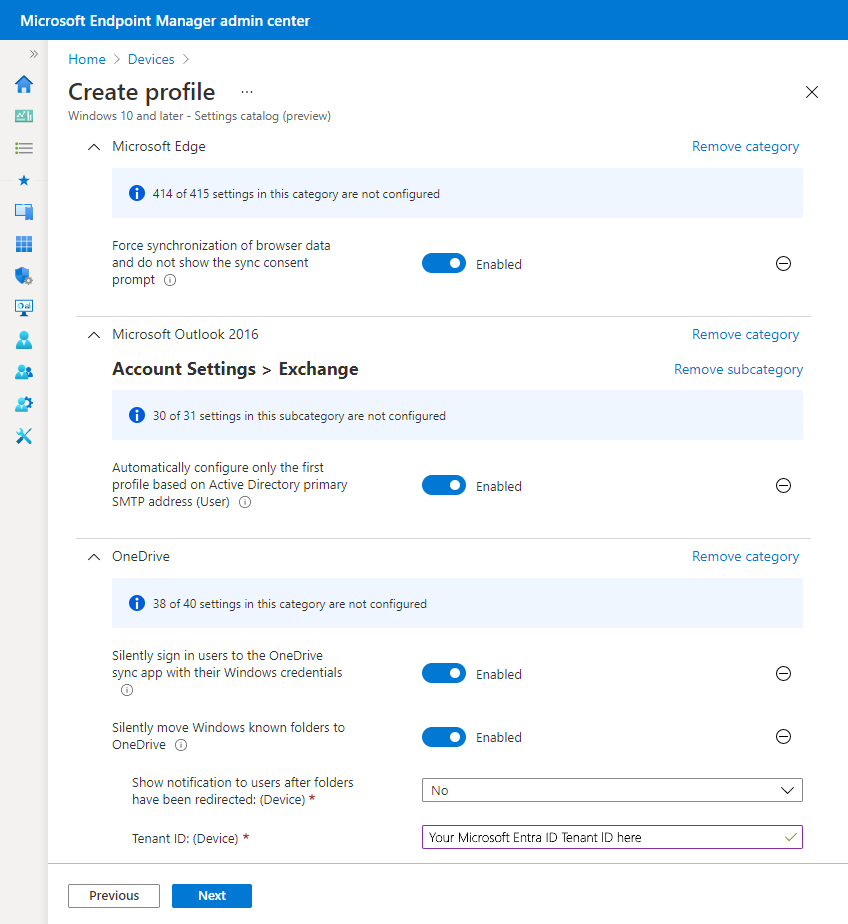

Krok 8 – Konfigurace nastavení pro optimální prostředí Microsoftu 365

Pro konfiguraci jsme vybrali několik nastavení. Tato nastavení ukazují optimální prostředí Microsoft 365 pro koncové uživatele na zařízení s Windows nativním pro cloud. Tato nastavení se konfigurují pomocí profilu katalogu nastavení konfigurace zařízení. Další informace najdete v tématu Vytvoření zásady pomocí katalogu nastavení v Microsoft Intune.

Po vytvoření profilu a přidání nastavení ho přiřaďte skupině Autopilot Cloud-Native Koncové body Windows vytvořené dříve.

Microsoft Outlook Aby se zlepšilo první spuštění aplikace Microsoft Outlook, následující nastavení automaticky nakonfiguruje profil při prvním otevření Outlooku.

- Microsoft Outlook 2016\Nastavení účtu\Exchange (uživatelské nastavení)

- Automatická konfigurace pouze prvního profilu na základě primární adresy SMTP služby Active Directory – povoleno

- Microsoft Outlook 2016\Nastavení účtu\Exchange (uživatelské nastavení)

Microsoft Edge Pokud chcete zlepšit prostředí pro první spuštění aplikace Microsoft Edge, následující nastavení nakonfigurují Microsoft Edge tak, aby synchronizoval nastavení uživatele a přeskočí první spuštění.

- Microsoft Edge

- Skrytí prostředí při prvním spuštění a úvodní obrazovky – Povoleno

- Vynutit synchronizaci dat prohlížeče a nezozorovat výzvu k vyjádření souhlasu se synchronizací – Povoleno

- Microsoft Edge

Microsoft OneDrive

Pokud chcete zlepšit prostředí pro první přihlášení, následující nastavení nakonfigurují Microsoft OneDrive tak, aby se automaticky přihlašuje a přesměrovává plochu, obrázky a dokumenty na OneDrive. Doporučuje se také soubor Files On-Demand (FOD). Ve výchozím nastavení je povolená a není zahrnutá v následujícím seznamu. Další informace o doporučené konfiguraci synchronizační aplikace OneDrive najdete v tématu Doporučená konfigurace synchronizačních aplikací pro Microsoft OneDrive.

OneDrive

- Bezobslužné přihlášení uživatelů k synchronizační aplikaci OneDrive pomocí přihlašovacích údajů windows – povoleno

- Bezobslužné přesunutí známých složek Windows na OneDrive – povoleno

Poznámka

Další informace najdete v tématu Přesměrování známých složek.

Následující snímek obrazovky ukazuje příklad profilu katalogu nastavení s nakonfigurovanými jednotlivými navrhovanými nastaveními:

Krok 9 – vytvoření a přiřazení některých aplikací

Váš koncový bod nativní pro cloud potřebuje některé aplikace. Pokud chcete začít, doporučujeme nakonfigurovat následující aplikace a zaměřit se na ně ve skupině Autopilot Cloud-Native Koncové body Windows vytvořené dříve.

Aplikace Microsoft 365 (dříve Office 365 ProPlus) Aplikace Microsoft 365, jako je Word, Excel a Outlook, se dají snadno nasadit do zařízení pomocí integrovaného profilu aplikace Microsoft 365 pro Windows v Intune.

- Jako formát nastavení vyberte návrháře konfigurace , nikoli xml.

- Jako aktualizační kanál vyberte Aktuální kanál.

Pokud chcete nasadit Microsoft 365 Apps, přejděte na přidání aplikací Microsoft 365 do zařízení s Windows pomocí Microsoft Intune.

Aplikace Portál společnosti Doporučuje se nasadit aplikaci Portál společnosti Intune na všechna zařízení jako požadovanou aplikaci. Aplikace Portál společnosti je samoobslužné centrum pro uživatele, které používají k instalaci aplikací z více zdrojů, jako je Intune, Microsoft Store a Configuration Manager. Uživatelé také používají aplikaci Portál společnosti k synchronizaci zařízení s Intune, kontrole stavu dodržování předpisů atd.

Informace o nasazení Portálu společnosti podle potřeby najdete v tématu Přidání a přiřazení aplikace Portál společnosti pro Windows pro zařízení spravovaná v Intune.

Aplikace Pro Microsoft Store (Whiteboard) I když Intune může nasadit širokou škálu aplikací, nasadíme aplikaci pro Store (Microsoft Whiteboard), která vám pomůže usnadnit práci v tomto průvodci. Postupujte podle pokynů v tématu Přidání aplikací pro Microsoft Store do Microsoft Intune a nainstalujte Microsoft Whiteboard.

Fáze 2 – Vytvoření koncového bodu Windows nativního pro cloud

Pokud chcete vytvořit první koncový bod Windows nativní pro cloud, použijte stejný virtuální počítač nebo fyzické zařízení, které jste shromáždili a potom nahráli hodnotu hash hardwaru do služby Windows Autopilot ve fázi 1 > krok 3. Na tomto zařízení projděte procesem Windows Autopilot.

Obnovte počítač s Windows (nebo v případě potřeby obnovte tovární nastavení do prostředí prvního spuštění počítače).

Poznámka

Pokud se zobrazí výzva k výběru nastavení pro osobní nebo organizaci, proces Autopilotu se neaktivoval. V takovém případě restartujte zařízení a ujistěte se, že má přístup k internetu. Pokud to pořád nefunguje, zkuste počítač obnovit do továrního nastavení nebo přeinstalovat Windows.

Přihlaste se pomocí přihlašovacích údajů Microsoft Entra (UPN nebo AzureAD\username).

Na stránce stavu registrace se zobrazuje stav konfigurace zařízení.

Blahopřejeme! Zřídili jste svůj první koncový bod Windows nativní pro cloud.

Na co se můžete podívat na nový koncový bod Windows nativní pro cloud:

Složky OneDrivu se přesměrují. Když se Outlook otevře, automaticky se nakonfiguruje tak, aby se připojil k Office 365.

Otevřete aplikaci Portál společnosti z nabídky Start a všimněte si, že microsoft Whiteboard je k dispozici pro instalaci.

Zvažte testování přístupu ze zařízení k místním prostředkům, jako jsou sdílené složky, tiskárny a intranetové weby.

Poznámka

Pokud jste nenastavili hybridní windows hello pro firmy, může se zobrazit výzva k zadání hesel pro přístup k místním prostředkům při přihlášení k Windows Hello. Pokud chcete pokračovat v testování přístupu s jednotným přihlašováním, můžete nakonfigurovat Windows Hello pro firmy v hybridním prostředí nebo se k zařízení přihlásit pomocí uživatelského jména a hesla místo Windows Hello. Uděláte to tak, že na přihlašovací obrazovce vyberete ikonu ve tvaru klávesy.

Fáze 3 – Zabezpečení koncového bodu Windows nativního pro cloud

Tato fáze je navržená tak, aby vám pomohla vytvořit nastavení zabezpečení pro vaši organizaci. Tato část vás upozorňuje na různé komponenty endpoint Security v Microsoft Intune, mezi které patří:

- Antivirová ochrana v programu Microsoft Defender (MDAV)

- Microsoft Defender Firewall

- Šifrování nástrojem BitLocker

- Řešení WINDOWS Local Administrator Password Solution (LAPS)

- Výchozí hodnoty zabezpečení

- Windows Update pro firmy

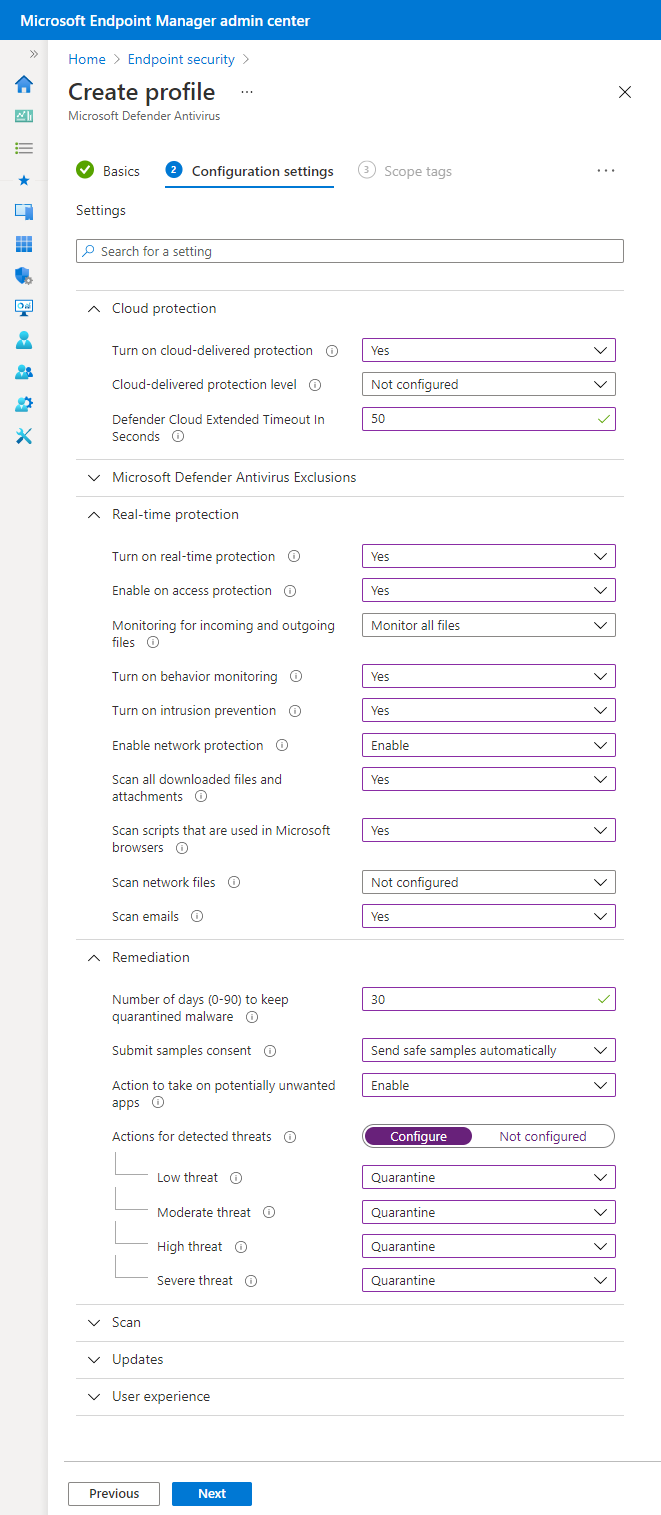

Antivirová ochrana v programu Microsoft Defender (MDAV)

Následující nastavení se doporučuje jako minimální konfigurace pro Antivirovou ochranu v programu Microsoft Defender, která je součástí operačního systému Windows. Tato nastavení nevyžadují žádnou konkrétní licenční smlouvu, jako je E3 nebo E5, a je možné je povolit v Centru pro správu Microsoft Intune. V Centru pro správu přejděte do části Endpoint Security>Antivirus>Create Policy>Windows a v pozdější části>Profil zadejte = Antivirová ochrana v programu Microsoft Defender.

Cloud Protection:

- Zapnout cloudovou ochranu: Ano

- Úroveň ochrany do cloudu: Nenakonfigurováno

- Prodloužený časový limit služby Defender Cloud v sekundách: 50

Ochrana v reálném čase:

- Zapnutí ochrany v reálném čase: Ano

- Povolit ochranu přístupu: Ano

- Monitorování příchozích a odchozích souborů: Monitorování všech souborů

- Zapnout monitorování chování: Ano

- Zapnutí prevence neoprávněných vniknutí: Ano

- Povolit ochranu sítě: Povolit

- Kontrola všech stažených souborů a příloh: Ano

- Prohledávat skripty, které se používají v prohlížečích Microsoftu: Ano

- Kontrola síťových souborů: Nenakonfigurováno

- Kontrola e-mailů: Ano

Náprava:

- Počet dnů (0–90) pro uchování malwaru v karanténě: 30

- Souhlas s odesláním ukázek: Automatické odesílání bezpečných vzorků

- Akce, která se má provést u potenciálně nežádoucích aplikací: Povolit

- Akce pro zjištěné hrozby: Konfigurace

- Nízká hrozba: Karanténa

- Střední hrozba: Karanténa

- Vysoká hrozba: Karanténa

- Závažná hrozba: Karanténa

Nastavení nakonfigurovaná v profilu MDAV v rámci endpoint Security:

Další informace o konfiguraci programu Windows Defender, včetně programu Microsoft Defender for Endpoint pro zákazníka licencovaného pro E3 a E5, najdete tady:

- Ochrana nové generace ve Windows, Windows Serveru 2016 a Windows Serveru 2019

- Vyhodnocení aplikace Microsoft Defender Antivirus

Microsoft Defender Firewall

Ke konfiguraci pravidel brány firewall a brány firewall použijte Endpoint Security v Microsoft Intune. Další informace najdete v tématu Zásady brány firewall pro zabezpečení koncových bodů v Intune.

Brána firewall v programu Microsoft Defender dokáže rozpoznat důvěryhodnou síť pomocí poskytovatele CSP NetworkListManager. A může přepnout na profil brány firewall domény v koncových bodech s následujícími verzemi operačního systému:

- Windows 11 22H2

- Windows 11 21H2 s kumulativní aktualizací 2022-12

- Windows 10 20H2 nebo novější s kumulativní aktualizací 2022-12

Použití profilu sítě domény umožňuje oddělit pravidla brány firewall podle důvěryhodné sítě, privátní sítě a veřejné sítě. Tato nastavení je možné použít pomocí vlastního profilu Windows.

Poznámka

Koncové body připojené k Microsoft Entra nemůžou protokol LDAP využívat k detekci připojení k doméně stejným způsobem jako koncové body připojené k doméně. Místo toho použijte NetworkListManager CSP k určení koncového bodu TLS, který v případě přístupnosti přepne koncový bod na profil brány firewall domény .

Šifrování nástrojem BitLocker

Pomocí zabezpečení koncového bodu v Microsoft Intune nakonfigurujte šifrování pomocí Nástroje BitLocker.

- Další informace o správě nástroje BitLocker najdete v článku Šifrování zařízení s Windows 10/11 pomocí Nástroje BitLocker v Intune.

- Podívejte se na naši sérii blogů o Nástroji BitLocker v tématu Povolení BitLockeru v Microsoft Intune.

Tato nastavení je možné povolit v Centru pro správu Microsoft Intune. V Centru pro správu přejděte na stránku Správašifrování> diskůzabezpečení>koncového bodu>– Vytvoření zásady> –Windows a novější>profil = nástroje BitLocker.

Když nakonfigurujete následující nastavení nástroje BitLocker, tiše povolí 128bitové šifrování pro standardní uživatele, což je běžný scénář. Vaše organizace ale může mít jiné požadavky na zabezpečení, takže další nastavení najdete v dokumentaci bitlockeru .

BitLocker – základní nastavení:

- Povolit úplné šifrování disku pro operační systém a pevné datové jednotky: Ano

- Vyžadovat šifrování paměťových karet (jenom mobilní zařízení): Nenakonfigurováno

- Skrýt výzvu k šifrování třetí strany: Ano

- Povolit standardním uživatelům povolit šifrování během Autopilotu: Ano

- Konfigurace obměně hesla pro obnovení na základě klienta: Povolení obměně na zařízeních připojených k Microsoft Entra

BitLocker – pevné nastavení jednotky:

- Zásady pevných jednotek nástroje BitLocker: Konfigurace

- Oprava obnovení jednotky: Konfigurace

- Vytvoření souboru obnovovacího klíče: Blokováno

- Konfigurace balíčku pro obnovení nástroje BitLocker: Heslo a klíč

- Vyžadovat, aby zařízení zálohovala informace o obnovení do Azure AD: Ano

- Vytvoření hesla pro obnovení: Povoleno

- Skrýt možnosti obnovení během instalace nástroje BitLocker: Nenakonfigurováno

- Povolení nástroje BitLocker po uložení informací o obnovení: Nenakonfigurováno

- Blokování použití agenta obnovení dat založeného na certifikátech (DRA): Nenakonfigurováno

- Blokování přístupu k zápisu na pevné datové jednotky, které nejsou chráněné nástrojem BitLocker: Nenakonfigurováno

- Konfigurace metody šifrování pro pevné datové jednotky: Nenakonfigurováno

BitLocker – nastavení jednotky operačního systému:

- Zásady systémové jednotky nástroje BitLocker: Konfigurace

- Vyžaduje se ověřování při spuštění: Ano

- Kompatibilní spuštění čipu TPM: Povinné

- Kompatibilní spouštěcí PIN kód TPM: Blokovat

- Kompatibilní spouštěcí klíč TPM: Blokovat

- Kompatibilní spouštěcí klíč a PIN kód TPM: Blokovat

- Zakázání nástroje BitLocker na zařízeních, kde je nekompatibilní čip TPM: Nenakonfigurováno

- Povolit zprávu a adresu URL pro obnovení před restartováním: Nenakonfigurováno

- Obnovení systémové jednotky: Konfigurace

- Vytvoření souboru obnovovacího klíče: Blokováno

- Konfigurace balíčku pro obnovení nástroje BitLocker: Heslo a klíč

- Vyžadovat, aby zařízení zálohovala informace o obnovení do Azure AD: Ano

- Vytvoření hesla pro obnovení: Povoleno

- Skrýt možnosti obnovení během instalace nástroje BitLocker: Nenakonfigurováno

- Povolení nástroje BitLocker po uložení informací o obnovení: Nenakonfigurováno

- Blokování použití agenta obnovení dat založeného na certifikátech (DRA): Nenakonfigurováno

- Minimální délka PIN kódu: ponechte prázdné.

- Konfigurace metody šifrování pro jednotky operačního systému: Nenakonfigurováno

BitLocker – nastavení vyměnitelné jednotky:

- Zásady vyměnitelné jednotky nástroje BitLocker: Konfigurace

- Konfigurace metody šifrování pro vyměnitelné datové jednotky: Nenakonfigurováno

- Blokování přístupu k zápisu na vyměnitelné datové jednotky, které nejsou chráněné nástrojem BitLocker: Nenakonfigurováno

- Blokovat přístup k zápisu do zařízení nakonfigurovaných v jiné organizaci: Nenakonfigurováno

Řešení WINDOWS Local Administrator Password Solution (LAPS)

Ve výchozím nastavení je předdefinovaný účet místního správce (dobře známý IDENTIFIKÁTOR SID S-1-5-500) zakázaný. V některých situacích může být účet místního správce přínosný, například řešení potíží, podpora koncových uživatelů a obnovení zařízení. Pokud se rozhodnete povolit předdefinovaný účet správce nebo vytvořit nový účet místního správce, je důležité pro tento účet zabezpečit heslo.

Jednou z funkcí, které můžete použít k náhodnému náhodnému a bezpečnému uložení hesla v Microsoft Entra, je řešení LAPS (Windows Local Administrator Password Solution). Pokud jako službu MDM používáte Intune, povolte windows LAPS pomocí následujícího postupu.

Důležité

Windows LAPS předpokládá, že výchozí účet místního správce je povolený, i když se přejmenuje nebo když vytvoříte jiný účet místního správce. Windows LAPS pro vás nevytváří ani nepovoluje žádné místní účty.

Musíte vytvořit nebo povolit všechny místní účty odděleně od konfigurace windows LAPS. Tuto úlohu můžete skriptovat nebo můžete použít poskytovatele konfiguračních služeb( CSP), jako jsou klienty CSP nebo CSP zásad.

Ujistěte se, že na vašich zařízeních s Windows 10 (20H2 nebo novějším) nebo Windows 11 je nainstalovaná aktualizace zabezpečení z dubna 2023 (nebo novější).

Další informace najdete v tématu Aktualizace operačního systému Microsoft Entra.

Povolte windows LAPS v Microsoft Entra:

- Přihlaste se k Microsoft Entra.

- Pro nastavení Povolit řešení hesel místního správce (LAPS) vyberte Ano>Uložit (v horní části stránky).

Další informace najdete v článku Povolení windows LAPS pomocí Microsoft Entra.

V Intune vytvořte zásadu zabezpečení koncového bodu:

- Přihlaste se do Centra pro správu Microsoft Intune.

- Vyberte Endpoint Security>Account Protection>– Vytvořit zásadu>Windows 10 a novější>řešení hesla místního správce (Windows LAPS)>Vytvořit.

Další informace najdete v tématu Vytvoření zásady LAPS v Intune.

Standardní hodnoty zabezpečení

Standardní hodnoty zabezpečení můžete použít k použití sady konfigurací, o kterých je známo, že zvyšují zabezpečení koncového bodu Windows. Další informace o standardních hodnotách zabezpečení najdete v tématu Nastavení standardních hodnot zabezpečení WINDOWS MDM pro Intune.

Směrné plány je možné použít pomocí navrhovaných nastavení a přizpůsobit podle vašich požadavků. Některá nastavení v rámci standardních hodnot můžou způsobit neočekávané výsledky nebo být nekompatibilní s aplikacemi a službami běžícími na koncových bodech Windows. V důsledku toho by standardní hodnoty měly být testovány izolovaně. Standardní hodnoty použijte pouze na selektivní skupinu testovacích koncových bodů bez jakýchkoli jiných konfiguračních profilů nebo nastavení.

Známé problémy se standardními hodnotami zabezpečení

Následující nastavení ve standardních hodnotách zabezpečení Windows můžou způsobit problémy se službou Windows Autopilot nebo pokusem o instalaci aplikací jako standardní uživatel:

- Možnosti zabezpečení místních zásad\Chování výzvy ke zvýšení oprávnění správce (výchozí nastavení = Výzva k vyjádření souhlasu na zabezpečené ploše)

- Standardní chování výzvy ke zvýšení oprávnění uživatele (výchozí nastavení = Automaticky zamítnout žádosti o zvýšení oprávnění)

Další informace najdete v článku Konflikty zásad Windows Autopilotu.

Windows Update pro firmy

Windows Update pro firmy je cloudová technologie, která řídí, jak a kdy se na zařízení instalují aktualizace. V Intune je možné službu Windows Update pro firmy nakonfigurovat pomocí:

Další informace najdete tady:

- Informace o používání služby Windows Update pro firmy v Microsoft Intune

- Modul 4.2 – Windows Update for Business Fundamentals ze série videí Workshopu nasazení Intune for Education

Pokud chcete podrobnější kontrolu nad aktualizacemi Windows a používáte Configuration Manager, zvažte spolusprávu.

Fáze 4 – Použití vlastních nastavení a kontrola místní konfigurace

V této fázi použijete nastavení a aplikace specifické pro organizaci a zkontrolujete místní konfiguraci. Tato fáze vám pomůže vytvořit jakékoli vlastní nastavení specifické pro vaši organizaci. Všimněte si různých součástí Windows, jak můžete zkontrolovat existující konfigurace z místního prostředí zásad skupiny AD a použít je na koncové body nativní pro cloud. Existují oddíly pro každou z následujících oblastí:

- Microsoft Edge

- Rozložení Start a hlavního panelu

- Katalog nastavení

- Omezení zařízení

- Optimalizace doručení

- Místní správci

- Migrace nastavení zásad skupiny na MDM

- Skripty

- Mapování síťových jednotek a tiskáren

- Aplikace

Microsoft Edge

Nasazení Microsoft Edge

Microsoft Edge je součástí zařízení, na kterých běží:

- Windows 11

- Windows 10 20H2 nebo novější

- Windows 10 1803 nebo novější s kumulativní měsíční aktualizací zabezpečení z května 2021 nebo novější

Po přihlášení uživatelů se Microsoft Edge automaticky aktualizuje. Pokud chcete aktivovat aktualizaci pro Microsoft Edge během nasazení, můžete spustit následující příkaz:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Pokud chcete nasadit Microsoft Edge do předchozích verzí Windows, přejděte na přidání Microsoft Edge pro Windows do Microsoft Intune.

Konfigurace Microsoft Edge

Dvě součásti prostředí Microsoft Edge, které platí, když se uživatelé přihlašují pomocí svých přihlašovacích údajů Microsoft 365, je možné nakonfigurovat z Centra pro správu Microsoftu 365.

Logo úvodní stránky v Microsoft Edgi můžete přizpůsobit konfigurací oddílu Vaše organizace v Centru pro správu Microsoftu 365. Další informace najdete v článku Přizpůsobení motivu Microsoft 365 pro vaši organizaci.

Výchozí prostředí stránky nové karty v Microsoft Edgi zahrnuje informace o Office 365 a přizpůsobené zprávy. Způsob zobrazení této stránky si můžete přizpůsobit v Centru pro správu Microsoftu 365 na stránce Nastavení>Organizace>Novinky>Nová karta Microsoft Edge.

Další nastavení pro Microsoft Edge můžete nastavit také pomocí profilů katalogu nastavení. Můžete například chtít nakonfigurovat konkrétní nastavení synchronizace pro vaši organizaci.

-

Microsoft Edge

- Konfigurace seznamu typů vyloučených ze synchronizace – hesla

Rozložení Start a hlavního panelu

Standardní rozložení startu a hlavního panelu můžete přizpůsobit a nastavit pomocí Intune.

Pro Windows 10:

- Další informace o přizpůsobení nabídky Start a hlavního panelu najdete v článku Správa nabídky Start ve Windows a rozložení hlavního panelu (Windows).

- Pokud chcete vytvořit rozložení startu a hlavního panelu, přejděte na Přizpůsobení a export rozložení Start (Windows).

Po vytvoření se rozložení dá nahrát do Intune tak, že nakonfigurujete profil Omezení zařízení . Nastavení je v kategorii Start .

Pro Windows 11:

- Pokud chcete vytvořit a použít rozložení nabídky Start, přejděte na Přizpůsobení rozložení nabídky Start ve Windows 11.

- Pokud chcete vytvořit a použít rozložení hlavního panelu, přejděte na Přizpůsobení hlavního panelu ve Windows 11.

Katalog nastavení

Katalog nastavení je jedno místo, kde jsou uvedená všechna konfigurovatelná nastavení Systému Windows. Tato funkce zjednodušuje způsob vytváření zásad a zobrazení všech dostupných nastavení. Další informace najdete v tématu Vytvoření zásady pomocí katalogu nastavení v Microsoft Intune.

Poznámka

Některá nastavení nemusí být dostupná v katalogu, ale jsou k dispozici v šablonách pro profily konfigurace zařízení Intune.

Mnoho nastavení, která znáte ze zásad skupiny, je už k dispozici v katalogu nastavení. Další informace najdete v tématu Nejnovější informace o paritě nastavení zásad skupiny ve správě mobilních zařízení.

Pokud chcete využít šablony ADMX nebo katalog nastavení (doporučeno), nezapomeňte aktualizovat svá zařízení aktualizací "patch Tuesday" ze září 2021 (KB5005565) pro Windows 10 verze 2004 a novější. Tato měsíční aktualizace zahrnuje KB5005101 , která do MDM přináší více než 1 400 nastavení zásad skupiny. Selhání instalace této aktualizace způsobí, že se vedle nastavení v Centru pro správu Intune zobrazí zpráva Nejde použít. I když se od května 2022 původně dají používat jenom verze Enterprise a Edu, tato dodatečná nastavení teď fungují také ve verzích Pro systému Windows 10/11. Pokud používáte windows 10/11 verze Pro, ujistěte se, že jste nainstalovali KB5013942 nebo novější ve Windows 10 a KB5013943 nebo novější ve Windows 11, jak je uvedeno v tématu Parita nastavení zásad skupiny ve Správě mobilních zařízení.

V katalogu nastavení jsou dostupná některá nastavení, která můžou být relevantní pro vaši organizaci:

Upřednostňovaná doména tenanta Azure Active Directory Toto nastavení nakonfiguruje název domény upřednostňovaného tenanta tak, aby se připojil k uživatelskému jménu uživatele. Upřednostňovaná doména tenanta umožňuje uživatelům přihlašovat se ke koncovým bodům Microsoft Entra jenom pomocí svého uživatelského jména místo celého hlavního názvu uživatele (UPN), pokud se název domény uživatele shoduje s upřednostňovanou doménou tenanta. Uživatelé, kteří mají jiné názvy domén, můžou zadat celý hlavní název uživatele (UPN).

Nastavení najdete tady:

- Ověřování

- Upřednostňovaný název domény tenanta AAD – Zadejte název domény, například

contoso.onmicrosoft.com.

- Upřednostňovaný název domény tenanta AAD – Zadejte název domény, například

- Ověřování

Windows Spotlight Ve výchozím nastavení je povoleno několik uživatelských funkcí Windows, což vede k instalaci vybraných aplikací ze Storu a návrhů třetích stran na zamykací obrazovce. Můžete to řídit pomocí části Prostředí v katalogu nastavení.

- Prostředí

- Povolit uživatelské funkce Windows – Blokovat

- Povolit návrhy třetích stran ve Windows Spotlightu (uživatel) – Blokování

- Prostředí

Microsoft Store Organizace obvykle chtějí omezit aplikace, které se můžou instalovat na koncové body. Toto nastavení použijte, pokud chce vaše organizace řídit, které aplikace se můžou instalovat z Microsoft Storu. Toto nastavení brání uživatelům v instalaci aplikací, pokud nejsou schválené.

- Microsoft App Store

Vyžadovat pouze privátní úložiště – Je povolené jenom privátní úložiště.

Poznámka

Toto nastavení platí pro Windows 10. Ve Windows 11 toto nastavení blokuje přístup k veřejnému obchodu Microsoft Store. Do Windows 11 přichází privátní obchod. Další informace najdete tady:

- Microsoft App Store

Blokovat hraní Organizace můžou dát přednost tomu, aby firemní koncové body nešly používat k hraní her. Stránka Hry v aplikaci Nastavení může být zcela skryta pomocí následujícího nastavení. Další informace o viditelnosti stránky nastavení najdete v dokumentaci k zprostředkovateli CSP a v referenčních informacích o schématu identifikátoru URI ms-settings.

- Možnosti

- Seznam viditelnosti stránky – hide:gaming-gamebar; gaming-gamedvr; herní vysílání; gaming-gamemode; gaming-trueplay; gaming-xboxnetworking; quietmomentsgame

- Možnosti

Ovládání viditelnosti ikony chatu na hlavním panelu Viditelnost ikony Chat na hlavním panelu Windows 11 je možné ovládat pomocí poskytovatele CSP zásad.

- Prostředí

- Ikona konfigurace chatu – zakázáno

- Prostředí

Určení tenantů, ke kterým se může desktopový klient Teams přihlašovat

Když je tato zásada nakonfigurovaná na zařízení, můžou se uživatelé přihlašovat jenom pomocí účtů, které jsou uložené v tenantovi Microsoft Entra, který je zahrnutý v seznamu povolených tenantů definovaném v této zásadě. Seznam povolených tenantů je čárkami oddělený seznam ID tenantů Microsoft Entra. Zadáním této zásady a definováním tenanta Microsoft Entra také zablokujete přihlášení k Teams pro osobní použití. Další informace najdete v článku Jak omezit přihlášení na stolních zařízeních.

- Šablony pro správu \ Microsoft Teams

- Omezení přihlášení k Teams na účty v konkrétních tenantech (uživatel) – povoleno

- Šablony pro správu \ Microsoft Teams

Omezení zařízení

Šablony omezení zařízení s Windows obsahují řadu nastavení potřebných k zabezpečení a správě koncového bodu Windows pomocí zprostředkovatelů služeb Konfigurace systému Windows. Další z těchto nastavení budou postupně k dispozici v katalogu nastavení. Další informace najdete v tématu Omezení zařízení.

Pokud chcete vytvořit profil, který používá šablonu Omezení zařízení, přejděte v Centru pro správu Microsoft Intune na Zařízení>Spravovat zařízení>Konfigurace>Vytvořit>novou zásadu> Vyberte Windows 10 a novější jako Šablony platformy >Omezení zařízení pro typ profilu.

Adresa URL obrázku na pozadí plochy (jenom Desktop) Pomocí tohoto nastavení můžete nastavit tapetu ve SKU Windows Enterprise nebo Windows Education. Soubor hostujete online nebo odkazujete na soubor, který byl zkopírován místně. Toto nastavení nakonfigurujete tak, že na kartě Nastavení konfigurace v profilu Omezení zařízení rozbalíte Přizpůsobení a nakonfigurujete adresu URL obrázku na pozadí plochy (jenom desktopová verze).

Vyžadování připojení uživatelů k síti během instalace zařízení Toto nastavení snižuje riziko, že zařízení může při resetování počítače přeskočit Windows Autopilot. Toto nastavení vyžaduje, aby zařízení měla síťové připojení během fáze výchozího prostředí. Toto nastavení nakonfigurujete tak, že na kartě Nastavení konfigurace v profilu Omezení zařízení rozbalíte Obecné a nakonfigurujete Vyžadovat, aby se uživatelé připojovali k síti během instalace zařízení.

Poznámka

Nastavení začne platit při příštím vymazání nebo resetování zařízení.

Optimalizace doručení

Optimalizace doručení se používá ke snížení spotřeby šířky pásma sdílením práce při stahování podporovaných balíčků mezi více koncovými body. Optimalizace doručení je samoorganizující distribuovaná mezipaměť, která klientům umožňuje stahovat tyto balíčky z alternativních zdrojů, jako jsou partnerské vztahy v síti. Tyto partnerské zdroje doplňují tradiční internetové servery. Informace o všech dostupných nastaveních pro Optimalizaci doručení a o podporovaných typech souborů ke stažení najdete v tématu Optimalizace doručení pro aktualizace Windows.

Pokud chcete použít nastavení Optimalizace doručení, vytvořte profil Optimalizace doručení Intune nebo profil katalogu nastavení.

Mezi nastavení, která organizace běžně používají, patří:

- Omezit výběr partnerského vztahu – podsíť. Toto nastavení omezuje ukládání do mezipaměti na počítače ve stejné podsíti.

- ID skupiny. Klienti Optimalizace doručení je možné nakonfigurovat tak, aby obsah sdíleli jenom se zařízeními ve stejné skupině. ID skupin je možné nakonfigurovat přímo odesláním identifikátoru GUID prostřednictvím zásad nebo pomocí možností DHCP v oborech DHCP.

Zákazníci, kteří používají Microsoft Configuration Manager, můžou nasadit připojené servery mezipaměti, které se dají použít k hostování obsahu Optimalizace doručení. Další informace najdete v tématu Připojená mezipaměť Microsoftu v nástroji Configuration Manager.

Místní správci

Pokud existuje jenom jedna skupina uživatelů, která potřebuje přístup místního správce ke všem zařízením s Windows připojeným k Microsoft Entra, můžete je přidat do místního správce zařízení Připojeného k Microsoft Entra.

Můžete mít požadavek na it technickou podporu nebo jiné pracovníky podpory, aby měli práva místního správce na vybrané skupině zařízení. V systému Windows 2004 nebo novějším můžete tento požadavek splnit pomocí následujících zprostředkovatelů konfiguračních služeb (CSP).

- V ideálním případě použijte poskytovatele CSP Místní uživatelé a skupiny, který vyžaduje Windows 10 20H2 nebo novější.

- Pokud máte Windows 10 20H1 (2004), použijte poskytovatele CSP s omezenými skupinami (bez akce aktualizace, pouze nahradit).

- Verze Windows starší než Windows 10 20H1 (2004) nemůžou používat skupiny, jenom jednotlivé účty.

Další informace najdete v tématu Správa místní skupiny administrators na zařízeních připojených k Microsoft Entra.

Migrace nastavení zásad skupiny na MDM

Při zvažování migrace ze zásad skupiny na správu zařízení nativní pro cloud můžete vytvořit konfiguraci zařízení několika způsoby:

- Začněte znovu a podle potřeby použijte vlastní nastavení.

- Zkontrolujte existující zásady skupiny a použijte požadovaná nastavení. Můžete použít nástroje, které vám pomůžou, jako je analýza zásad skupiny.

- Pomocí analýzy zásad skupiny vytvořte profily konfigurace zařízení přímo pro podporovaná nastavení.

Přechod na koncový bod Windows nativní pro cloud představuje příležitost ke kontrole požadavků na výpočetní prostředí koncových uživatelů a vytvoření nové konfigurace pro budoucnost. Kdykoli je to možné, začněte znovu s minimální sadou zásad. Vyhněte se přenášení nepotřebných nebo starších nastavení z prostředí připojeného k doméně nebo starších operačních systémů, jako je Windows 7 nebo Windows XP.

Pokud chcete začít od začátku, zkontrolujte své aktuální požadavky a implementujte minimální kolekci nastavení, která tyto požadavky splní. Požadavky můžou zahrnovat regulační nebo povinná nastavení a nastavení zabezpečení, aby se zlepšilo prostředí koncového uživatele. Firma vytvoří seznam požadavků, ne IT. Každé nastavení by mělo být zdokumentované, srozumitelné a mělo by sloužit účelu.

Migrace nastavení ze stávajících zásad skupiny do MDM (Microsoft Intune) není upřednostňovaný přístup. Při přechodu na Windows nativní pro cloud by záměrem nemělo být zvedání a přesouvání stávajících nastavení zásad skupiny. Místo toho zvažte cílovou cílovou skupinu a nastavení, která vyžaduje. Je časově náročné a pravděpodobně nepraktické zkontrolovat každé nastavení zásad skupiny ve vašem prostředí a určit jejich relevantnost a kompatibilitu s moderním spravovaným zařízením. Vyhněte se vyhodnocení všech zásad skupiny a jednotlivých nastavení. Místo toho se zaměřte na posouzení běžných zásad, které pokrývají většinu zařízení a scénářů.

Místo toho identifikujte nastavení zásad skupiny, která jsou povinná, a zkontrolujte tato nastavení na dostupných nastaveních MDM. Jakékoli mezery by představovaly překážky, které vám můžou bránit v přechodu na zařízení nativní pro cloud, pokud se nevyřešilo. Pomocí nástrojů, jako je analýza zásad skupiny , můžete analyzovat nastavení zásad skupiny a určit, jestli se dají migrovat na zásady MDM.

Skripty

Skripty PowerShellu můžete použít pro všechna nastavení nebo přizpůsobení, která potřebujete nakonfigurovat mimo integrované konfigurační profily. Další informace najdete v článku Přidání skriptů PowerShellu do zařízení s Windows v Microsoft Intune.

Mapování síťových jednotek a tiskáren

Scénáře nativní pro cloud nemají žádné integrované řešení pro mapované síťové jednotky. Místo toho doporučujeme uživatelům migrovat na Teams, SharePoint a OneDrive pro firmy. Pokud migrace není možná, zvažte v případě potřeby použití skriptů.

V případě osobního úložiště jsme v kroku 8 – Konfigurace nastavení pro optimální prostředí Microsoftu 365 nakonfigurovali přesunutí známé složky OneDrivu. Další informace najdete v tématu Přesměrování známých složek.

Pro ukládání dokumentů můžou uživatelé využít také integraci SharePointu s Průzkumníkem souborů a možnost místní synchronizace knihoven, jak je uvedeno tady: Synchronizace souborů SharePointu a Teams s počítačem.

Pokud používáte podnikové šablony dokumentů Office, které jsou obvykle na interních serverech, zvažte novější cloudový ekvivalent, který uživatelům umožňuje přístup k šablonům odkudkoli.

U tiskových řešení zvažte Univerzální tisk. Další informace najdete tady:

- Co je Univerzální tisk?

- Oznámení obecné dostupnosti univerzálního tisku

- Úlohy, které můžete dokončit pomocí katalogu nastavení v Intune

Aplikace

Intune podporuje nasazení mnoha různých typů aplikací pro Windows.

- Instalační služba systému Windows (MSI) – přidání obchodní aplikace pro Windows do Microsoft Intune

- MSIX – Přidání obchodní aplikace pro Windows do Microsoft Intune

- Aplikace Win32 (MSI, EXE, instalační programy skriptů) – Správa aplikací Win32 v Microsoft Intune

- Aplikace pro Store – Přidání aplikací z Microsoft Storu do Microsoft Intune

- Webové odkazy – Přidání webových aplikací do Microsoft Intune

Pokud máte aplikace, které používají instalační programy MSI, EXE nebo skripty, můžete všechny tyto aplikace nasadit pomocí správy aplikací Win32 v Microsoft Intune. Zabalení těchto instalačních programů do formátu Win32 poskytuje větší flexibilitu a výhody, včetně oznámení, optimalizace doručení, závislostí, pravidel detekce a podpory stránky stavu registrace ve Windows Autopilotu.

Poznámka

Pokud chcete zabránit konfliktům během instalace, doporučujeme používat výhradně obchodní aplikace pro Windows nebo funkce aplikací Win32. Pokud máte aplikace, které jsou zabalené jako .msi nebo .exe, můžete je převést na aplikace Win32 (.intunewin) pomocí nástroje Microsoft Win32 Content Prep Tool, který je k dispozici na GitHubu.

Fáze 5 – nasazení ve velkém s využitím Windows Autopilotu

Teď, když jste nakonfigurovali koncový bod Windows nativní pro cloud a zřídili ho s Windows Autopilotem, zvažte, jak můžete importovat další zařízení. Zvažte také, jak můžete ve spolupráci s partnerem nebo dodavatelem hardwaru začít z cloudu zřizovat nové koncové body. Projděte si následující zdroje informací a určete nejlepší přístup pro vaši organizaci.

Pokud pro vás z nějakého důvodu není Windows Autopilot tou správnou volbou, existují i jiné způsoby registrace pro Windows. Další informace najdete v tématu Metody registrace zařízení s Windows v Intune.

Postupujte podle pokynů ke koncovým bodům nativním pro cloud.

- Přehled: Co jsou koncové body nativní pro cloud?

- 🡺 Kurz: Začínáme s koncovými body Windows nativními pro cloud (tady jste)

- Koncept: Microsoft Entra join vs. Hybrid Microsoft Entra join

- Koncept: Koncové body nativní pro cloud a místní prostředky

- Průvodce plánováním na vysoké úrovni

- Známé problémy a důležité informace

Užitečné online zdroje

- Spoluspráva pro zařízení s Windows

- Aktivace předplatného Windows

- Konfigurace zásad dodržování předpisů zařízením v Intune, které můžou povolit nebo odepřít přístup k prostředkům na základě zásad podmíněného přístupu Microsoft Entra

- Přidat aplikace pro Store

- Přidání aplikací Win32

- Použití certifikátů k ověřování v Intune

- Nasazení profilů sítě, včetně sítě VPN a Wi-Fi

- Nasazení vícefaktorového ověřování

- Standardní hodnoty zabezpečení pro Microsoft Edge

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro