Migrace scénářů správy identit a přístupu na Microsoft Entra z Microsoft Identity Manageru

Microsoft Identity Manager je místní produkt microsoftu pro správu identit a přístupu. Vychází z technologií zavedených v roce 2003, průběžně se vylepšuje prostřednictvím dnešního dne a podporuje spolu s cloudovými službami Microsoft Entra. MIM je základní součástí mnoha strategií správy identit a přístupu, rozšíření cloudových služeb hostovaných v Microsoft Entra ID a dalších místních agentů.

Mnoho zákazníků vyjádřilo zájem o přesun centra scénářů správy identit a přístupu zcela do cloudu. Někteří zákazníci už nebudou mít místní prostředí, zatímco jiní integrují správu identit hostovaných v cloudu se zbývajícími místními aplikacemi, adresáři a databázemi. Tento dokument obsahuje pokyny k možnostem migrace a přístupům pro přesun scénářů správy identit a přístupu (IAM) z Microsoft Identity Manageru do služeb hostovaných v cloudu Microsoft Entra a budou aktualizovány, jakmile budou k dispozici nové scénáře pro migraci. Podobné pokyny jsou k dispozici pro migraci dalších místních technologií správy identit, včetně migrace z ADFS.

Přehled migrace

MIM v době návrhu implementovala osvědčené postupy správy identit a přístupu. Od té doby se prostředí správy identit a přístupu vyvinulo s novými aplikacemi a novými obchodními prioritami, a proto se přístupy doporučené pro řešení případů použití IAM v mnoha případech liší od těch, které se v MIM dříve doporučovaly.

Organizace by navíc měly plánovat fázovaný přístup pro migraci scénářů. Organizace může například nastavit prioritu migrace scénáře samoobslužného resetování hesla koncového uživatele jako jeden krok a po dokončení přesunu scénáře zřizování. Pořadí, ve kterém se organizace rozhodne přesunout své scénáře, bude záviset na jejich celkových prioritách IT a dopadu na ostatní zúčastněné strany, například na koncové uživatele, kteří potřebují aktualizaci školení, nebo na vlastníky aplikací.

Zřizování uživatelů

Zřizování uživatelů je jádrem toho, co MIM dělá. Bez ohledu na to, jestli se jedná o AD nebo jiné zdroje lidských zdrojů, importování uživatelů, jejich agregaci v metaverse a jejich následné zřizování v různých úložištích je jednou z jeho základních funkcí. Následující diagram znázorňuje klasický scénář zřizování a synchronizace.

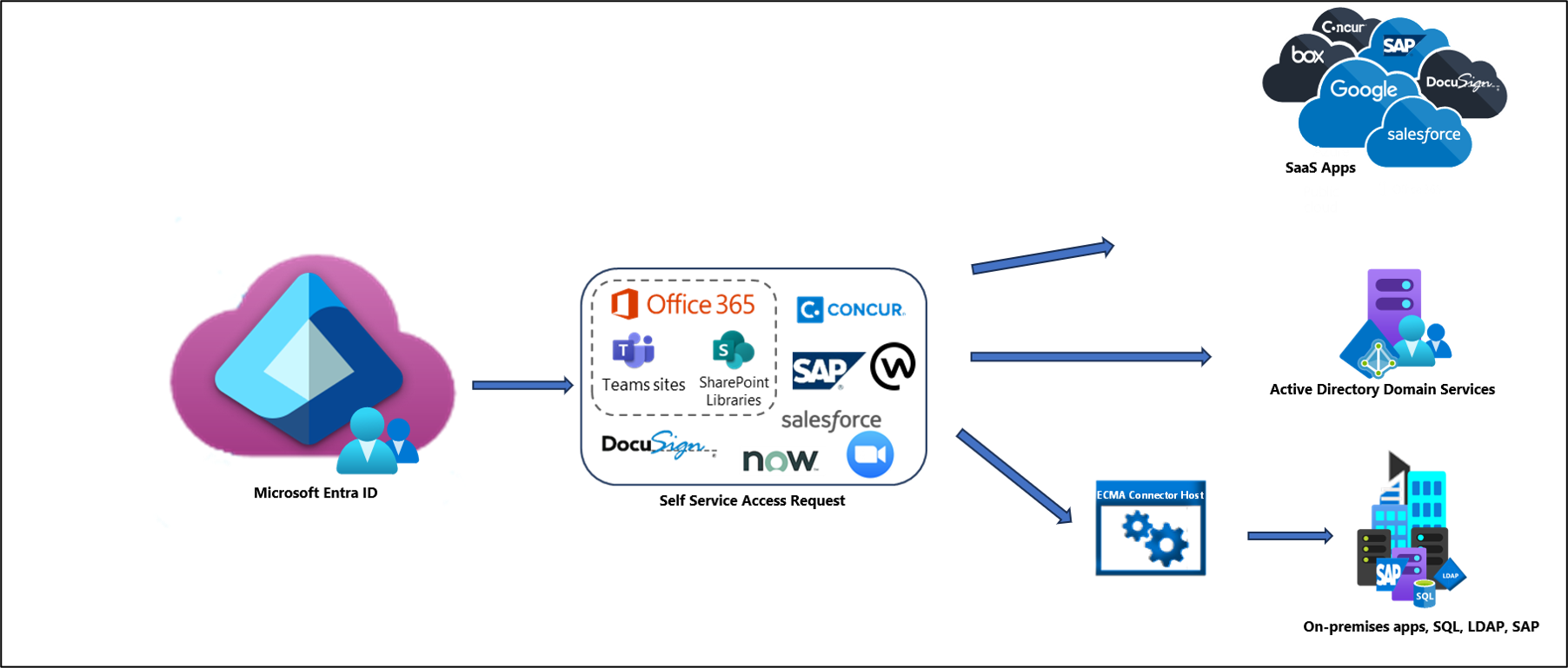

Mnohé z těchto scénářů zřizování uživatelů jsou teď dostupné pomocí Microsoft Entra ID a souvisejících nabídek, které umožňují migrovat tyto scénáře mimo MIM a spravovat účty v těchto aplikacích z cloudu.

Následující části popisují různé scénáře zřizování.

Zřizování z cloudových systémů personálního oddělení do služby Active Directory nebo ID Microsoft Entra s pracovními postupy připojení/opuštění

Bez ohledu na to, jestli chcete zřídit přímo z cloudu ve službě Active Directory nebo v Microsoft Entra ID, můžete toho dosáhnout pomocí integrovaných integrací do Microsoft Entra ID. Následující kurzy obsahují pokyny ke zřizování přímo z vašeho zdroje lidských zdrojů ve službě AD nebo Microsoft Entra ID.

- Kurz: Konfigurace automatického zřizování uživatelů ve Workday

- Kurz: Konfigurace aplikace Workday pro zřizování uživatelů Microsoft Entra

Mnoho scénářů lidských zdrojů cloudu zahrnuje také používání automatizovaných pracovních postupů. Některé z těchto aktivit pracovních postupů, které byly vyvinuty pomocí knihovny aktivit pracovního postupu pro MIM, je možné migrovat do pracovních postupů životního cyklu zásad správného řízení MICROSOFT ID. Mnohé z těchto skutečných scénářů se teď dají vytvářet a spravovat přímo z cloudu. Další informace najdete v následující dokumentaci.

- Co jsou pracovní postupy životního cyklu?

- Automatizace on-boardingu zaměstnanců

- Automatizace off-boardingu zaměstnanců

Zřizování uživatelů z místních systémů HR na ID Microsoft Entra pomocí pracovních postupů připojení/opuštění

Zákazníci, kteří používají SAP Human Capital Management (HCM) a mají SAP SuccessFactors, můžou přenést identity do Microsoft Entra ID pomocí sady SAP Integration Suite k synchronizaci seznamů pracovních procesů mezi SAP HCM a SAP SuccessFactors. Odtud můžete identity přenést přímo do Microsoft Entra ID nebo je zřídit do Doména služby Active Directory Services.

Pomocí příchozího zřizování řízeného rozhraním API je teď možné zřídit uživatele přímo do Microsoft Entra ID z místního systému HR. Pokud aktuálně používáte MIM k importu uživatelů z personálního systému a pak je zřídíte pro Microsoft Entra ID, můžete k tomu použít vlastní konektor pro příchozí zřizování řízený rozhraním API. Výhodou použití zřizovacího konektoru řízeného rozhraním API k dosažení tohoto cíle přes MIM je, že konektor pro zřizování řízený rozhraním API má mnohem menší režii a v porovnání s MIM má mnohem menší nároky na místní využití. S konektorem pro zřizování řízeným rozhraním API je také možné ho spravovat z cloudu. Další informace o zřizování řízeném rozhraním API najdete v následujícím článku.

- Koncepty příchozího zřizování řízeného rozhraním API

- Povolte systémovým integrátorům vytvářet další konektory pro systémy záznamů.

- Konfigurace příchozí aplikace příchozího zřizování řízeného rozhraním API

Mohou také využívat pracovní postupy životního cyklu.

- Co jsou pracovní postupy životního cyklu?

- Automatizace on-boardingu zaměstnanců

- Automatizace off-boardingu zaměstnanců

Zřizování uživatelů z Microsoft Entra ID pro místní aplikace

Pokud používáte MIM ke zřizování uživatelů pro aplikace, jako je SAP ECC, pro aplikace, které mají rozhraní SOAP nebo REST API, nebo pro aplikace s podkladovou databází SQL nebo adresářem LDAP, můžete teď k provádění stejných úloh použít místní zřizování aplikací prostřednictvím hostitele konektoru ECMA. Hostitel konektoru ECMA je součástí odlehčeného agenta a umožňuje snížit nároky NA MIM. Pokud máte ve svém prostředí MIM vlastní konektory, můžete do agenta migrovat jejich konfiguraci. Další informace najdete v následující dokumentaci.

- Místní architektura zřizování aplikací

- Zřizování uživatelů pro aplikace s podporou SCIM

- Zřizování uživatelů do aplikací založených na SQL

- Zřizování uživatelů do adresářů LDAP

- Zřizování uživatelů do adresáře LDAP pro ověřování v Linuxu

- Zřizování uživatelů do aplikací pomocí PowerShellu

- Zřizování pomocí konektoru webových služeb

- Zřizování pomocí vlastních konektorů

Zřizování uživatelů pro cloudové aplikace SaaS

Integrace s aplikacemi SaaS je potřeba ve světě cloud computingu. Mnoho scénářů zřizování, které MIM provádělo v aplikacích SaaS, je teď možné provádět přímo z Microsoft Entra ID. Při konfiguraci microsoft Entra ID automaticky zřídí a zruší zřízení uživatelů aplikací SaaS pomocí služby zřizování Microsoft Entra. Úplný seznam kurzů k aplikacím SaaS najdete na následujícím odkazu.

Zřízení uživatelů a skupin pro nové vlastní aplikace

Pokud vaše organizace vytváří nové aplikace a vyžaduje příjem informací o uživateli nebo skupině nebo signálů, když se uživatelé aktualizují nebo odstraní, doporučujeme aplikaci použít k dotazování Microsoft Entra ID nebo použít nástroj SCIM k automatickému zřízení.

- Použití rozhraní Microsoft Graph API

- Vývoj a plánování zřizování pro koncový bod SCIM v Microsoft Entra ID

- Zřizování uživatelů pro aplikace s podporou SCIM, které jsou místní

Scénáře správy skupin

Historicky organizace používaly MIM ke správě skupin v AD, včetně skupin zabezpečení AD a seznamů DLS exchange, které se pak synchronizovaly prostřednictvím microsoft Entra Connect k Microsoft Entra ID a Exchangi Online. Organizace teď můžou spravovat skupiny zabezpečení v Microsoft Entra ID a Exchange Online bez nutnosti vytvářet skupiny v místní Active Directory.

Dynamické skupiny

Pokud používáte MIM pro dynamické členství ve skupinách, můžete tyto skupiny migrovat do dynamických skupin Microsoft Entra ID. U pravidel založených na atributech se uživatelé na základě těchto kritérií automaticky přidají nebo odeberou. Další informace najdete v následující dokumentaci.

Zpřístupnění skupin pro aplikace založené na AD

Správa místních aplikací pomocí skupin Active Directory zřízených z a spravovaných v cloudu je teď možné provést pomocí cloudové synchronizace Microsoft Entra. Teď vám cloudová synchronizace Microsoft Entra umožňuje plně řídit přiřazení aplikací v AD a využívat funkce zásad správného řízení id Microsoft Entra k řízení a nápravě všech žádostí souvisejících s přístupem.

Další informace najdete v tématu Řízení aplikací založených na místní Active Directory (Kerberos) pomocí zásad správného řízení Microsoft Entra ID.

Samoobslužné scénáře

MIM se také používá ve scénářích samoobslužných služeb ke správě dat ve službě Active Directory pro použití aplikací integrovaných v Exchangi a AD. Mnohé z těchto stejných scénářů je teď možné provést z cloudu.

Samoobslužná správa skupin

Uživatelům můžete umožnit vytvářet skupiny zabezpečení nebo skupiny Microsoftu 365 nebo Teams a pak spravovat členství ve skupině.

Žádosti o přístup s vícefázovými schváleními

Správa nároků zavádí koncept přístupového balíčku. Přístupový balíček je sada všech prostředků s přístupem, které uživatel potřebuje k práci na projektu nebo ke svému úkolu, včetně členství ve skupinách, webech SharePointu Online nebo přiřazení k rolím aplikace. Každý přístupový balíček obsahuje zásady, které určují, kdo získá přístup automaticky a kdo může požádat o přístup.

Samoobslužné resetování hesla

Samoobslužné resetování hesla (SSPR) společnosti Microsoft Entra umožňuje uživatelům změnit nebo resetovat heslo. Pokud máte hybridní prostředí, můžete službu Microsoft Entra Connect nakonfigurovat tak, aby zapisuje události změny hesla zpět z ID Microsoft Entra do místní Active Directory.