Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Instanční objekt je metoda ověřování, která se dá použít k tomu, aby aplikace Microsoft Entra přistupovala k obsahu a rozhraním API služby Power BI.

Při vytváření aplikace Microsoft Entra se vytvoří objekt instančního objektu. Objekt zástupce služby, označovaný také jednoduše jako zástupce služby, umožňuje Microsoft Entra ID ověřit vaši aplikaci. Po ověření může aplikace přistupovat k prostředkům tenanta Microsoft Entra.

K ověření používá instanční objekt ID aplikace Microsoft Entra a jednu z následujících možností:

- Certifikát

- Tajný kód aplikace

Tento článek popisuje ověřování instančního objektu pomocí ID aplikace a tajného kódu aplikace.

Poznámka:

Doporučujeme zabezpečit back-endové služby pomocí certifikátů, nikoli tajných klíčů.

- Přečtěte si další informace o získání přístupových tokenů z ID Microsoft Entra pomocí tajných klíčů nebo certifikátů.

- Pokud chcete své řešení zabezpečit pomocí certifikátu, dokončete pokyny v tomto článku a pak postupujte podle kroků popsaných v tématu Vložení obsahu Power BI s instančním objektem a certifikátem.

metoda

Pokud chcete použít instanční objekt a ID aplikace pro vložené analýzy, proveďte následující kroky. Následující části podrobně popisují tyto kroky.

Vytvořte aplikaci Microsoft Entra.

- Vytvořte tajný kód pro aplikaci Microsoft Entra.

- Získejte ID aplikace a tajný klíč aplikace.

Poznámka:

Tyto kroky jsou popsány v kroku 1. Další informace o vytvoření aplikace Microsoft Entra naleznete v tématu vytvoření aplikace Microsoft Entra.

Vytvořte skupinu zabezpečení Microsoft Entra.

Povolte nastavení správce služba Power BI.

Přidejte instanční objekt do pracovního prostoru.

Vložte obsah.

Důležité

Aplikace Microsoft Entra nevyžaduje, abyste při vytváření pro instanční objekt na webu Azure Portal nakonfigurovali žádná delegovaná oprávnění nebo oprávnění aplikace. Při vytváření aplikace Microsoft Entra pro instanční objekt pro přístup k rozhraní REST API Power BI doporučujeme vyhnout se přidávání oprávnění. Nikdy se nepoužívají a můžou způsobovat chyby, které se obtížně řeší.

Krok 1 : Vytvoření aplikace Microsoft Entra

Aplikaci Microsoft Entra můžete vytvořit z webu Azure Portal nebo pomocí PowerShellu:

Pokud chcete vytvořit aplikaci Microsoft Entra a tajný kód z webu Azure Portal, postupujte podle pokynů v části Registrace aplikace.

Poznámka:

Po opuštění tohoto okna je hodnota tajného klíče klienta skrytá a nemůžete ji znovu zobrazit nebo zkopírovat.

Krok 2 : Vytvoření skupiny zabezpečení Microsoft Entra

Instanční objekt nemá přístup k žádnému obsahu a rozhraním API Power BI. Pokud chcete instančnímu objektu udělit přístup, vytvořte ve službě Microsoft Entra ID skupinu zabezpečení. Pak přidejte instanční objekt, který jste vytvořili do této skupiny zabezpečení.

Poznámka:

Pokud chcete povolit přístup instančního objektu pro celou organizaci, přeskočte tento krok.

Existují dva způsoby vytvoření skupiny zabezpečení Microsoft Entra:

Ruční vytvoření skupiny zabezpečení

Pokud chcete skupinu zabezpečení Azure vytvořit ručně, postupujte podle pokynů v tématu Vytvoření základní skupiny. V tuto chvíli do skupiny nepřidávejte členy.

Vytvoření skupiny zabezpečení pomocí PowerShellu

Následující ukázkový skript vytvoří novou skupinu zabezpečení. Přidá také instanční objekt, který jste vytvořili dříve, do nové skupiny zabezpečení.

- Před spuštěním skriptu nahraďte

<app-client-ID>ID klienta, které jste si poznamenali dříve pro novou aplikaci. - Po spuštění skriptu si poznamenejte ID objektu nové skupiny zabezpečení, kterou najdete ve výstupu skriptu.

# Sign in as an admin.

Connect-MgGraph -Scopes "Application.ReadWrite.All"

# Get the service principal that you created earlier.

$servicePrincipal = Get-MgServicePrincipal -Filter "AppId eq '<app-client-ID>'"

# Create an Azure AD security group.

$group = New-MgGroup -DisplayName "securitygroup1" -SecurityEnabled -MailEnabled:$False -MailNickName "notSet"

Write-Host "Object ID of new security group: " $($group.Id)

# Add the service principal to the group.

New-MgGroupMember -GroupId $($group.Id) -DirectoryObjectId $($servicePrincipal.Id)

Krok 3 – Povolení nastavení správce služba Power BI

Aby aplikace Microsoft Entra mohla získat přístup k obsahu a rozhraním API Power BI, musí správce Power BI povolit následující nastavení:

- Vkládání obsahu do aplikací

- Povolit instančním objektům používat rozhraní API pro Power BI

Na portálu pro správu Power BI přejděte do nastavení tenanta a posuňte se dolů na Nastavení pro vývojáře.

Povolte vkládání obsahu do aplikací pro celou organizaci nebo pro konkrétní skupinu zabezpečení, kterou jste vytvořili v Microsoft Entra ID.

Povolte , aby instanční objekty používaly rozhraní API Power BI pro celou organizaci nebo pro konkrétní skupinu zabezpečení, kterou jste vytvořili v Microsoft Entra ID.

Důležité

Instanční objekty mají přístup k nastavení tenanta, pro která jsou povolená. V závislosti na nastavení správce to zahrnuje konkrétní skupiny zabezpečení nebo celou organizaci.

Pokud chcete omezit přístup instančního objektu na konkrétní nastavení tenanta, povolte přístup pouze ke konkrétním skupinám zabezpečení. Případně můžete vytvořit vyhrazenou skupinu zabezpečení pro instanční objekty a vyloučit ji z nastavení požadovaného tenanta.

Krok 4 : Přidání instančního objektu do pracovního prostoru

Aplikace Microsoft Entra má přístup k sestavám, řídicím panelům a sémantických modelů Power BI jenom v případě, že má přístup k vašemu pracovnímu prostoru Power BI jako člen nebo správce. Tento přístup poskytnete přidáním instančního objektu aplikace nebo její skupiny zabezpečení do pracovního prostoru.

Instanční objekt nebo jeho skupinu zabezpečení můžete do pracovního prostoru přidat třemi způsoby:

Ruční přidání instančního objektu nebo skupiny zabezpečení

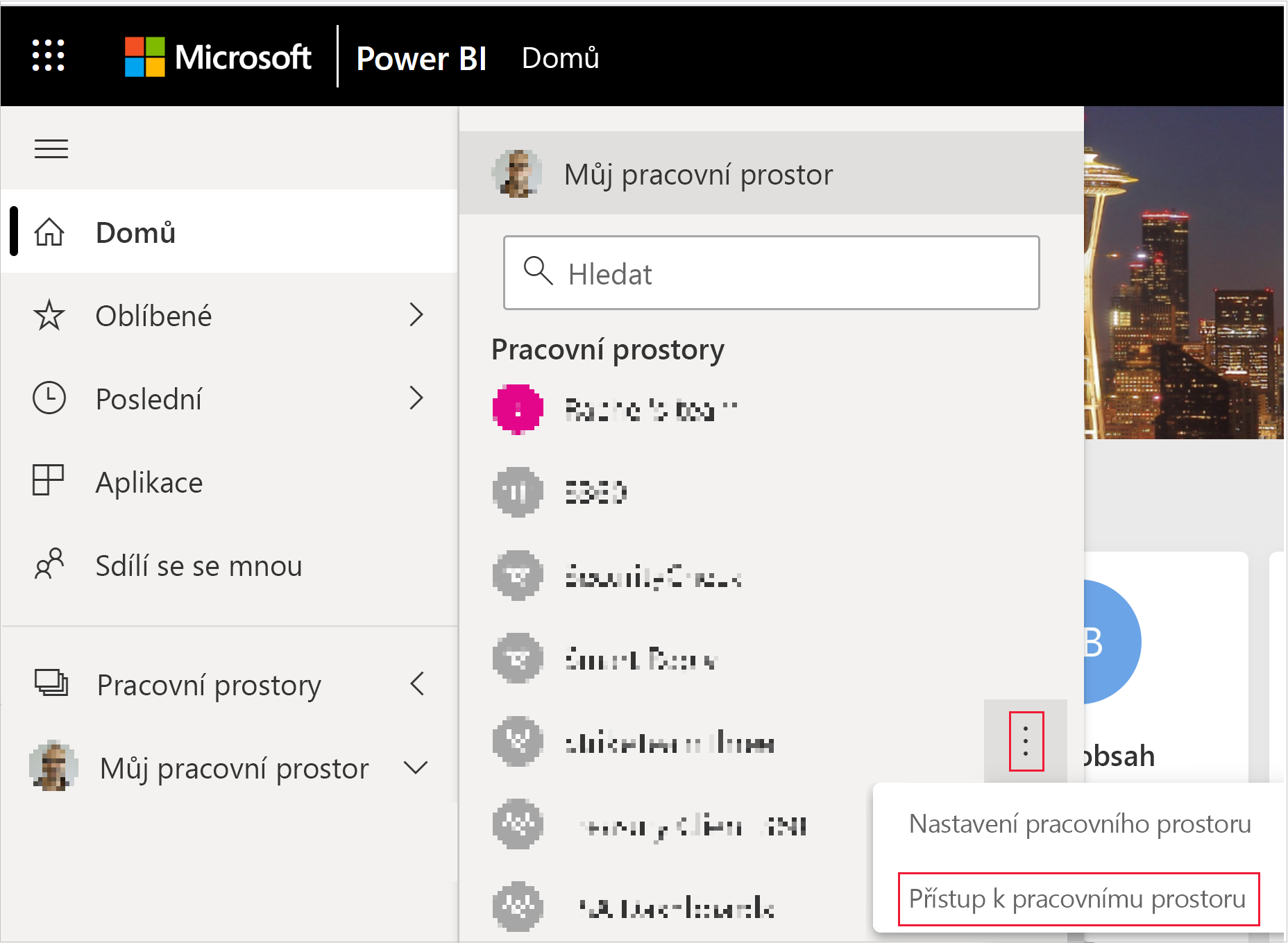

V služba Power BI přejděte do pracovního prostoru, pro který chcete povolit přístup. V nabídce Další vyberte přístup k pracovnímu prostoru.

V podokně Access v části Přidat správce, členy nebo přispěvatele přidejte jednu z těchto věcí:

- Váš principál služby. Název vašeho instančního objektu služby je zobrazovaný název vaší aplikace Microsoft Entra, jak je zobrazen na kartě Přehled ve vaší aplikaci Microsoft Entra.

- Skupina zabezpečení, která zahrnuje váš instanční objekt.

V rozevírací nabídce vyberte člena nebo správce.

Vyberte Přidat.

Přidání instančního objektu nebo skupiny zabezpečení pomocí PowerShellu

Následující části obsahují ukázkové skripty PowerShellu pro přidání instančního objektu a skupiny zabezpečení do pracovního prostoru Power BI jako člena.

Přidání instančního objektu jako člena pracovního prostoru pomocí PowerShellu

Následující skript přidá instanční objekt jako člena pracovního prostoru. Před spuštěním skriptu:

- Nahraďte

<service-principal-object-ID>ID objektu, které jste si poznamenali dříve pro nový instanční objekt. - Nahraďte

<workspace-name>názvem pracovního prostoru, ke kterému chcete instančnímu objektu udělit přístup.

# Sign in to Power BI.

Login-PowerBI

# Set up the service principal ID.

$SPObjectID = "<service-principal-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the service principal to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType App -Identifier $($SPObjectID)

Přidání skupiny zabezpečení jako člena pracovního prostoru pomocí PowerShellu

Následující skript přidá skupinu zabezpečení jako člena pracovního prostoru. Před spuštěním skriptu:

- Nahraďte

<security-group-object-ID>ID objektu, které jste si poznamenali dříve pro novou skupinu zabezpečení. - Nahraďte

<workspace-name>názvem pracovního prostoru, ke kterému chcete skupině zabezpečení udělit přístup.

# Sign in to Power BI.

Login-PowerBI

# Set up the security group object ID.

$SGObjectID = "<security-group-object-ID>"

# Get the workspace.

$pbiWorkspace = Get-PowerBIWorkspace -Filter "name eq '<workspace-name>'"

# Add the security group to the workspace.

Add-PowerBIWorkspaceUser -Id $($pbiWorkspace.Id) -AccessRight Member -PrincipalType Group -Identifier $($SGObjectID)

Krok 5 : Vložení obsahu

Obsah můžete vložit do ukázkové aplikace nebo do vlastní aplikace.

Po vložení obsahu můžete přejít do produkčního prostředí.

Poznámka:

Pokud chcete svůj obsah zabezpečit pomocí certifikátu, postupujte podle kroků popsaných v části Vložení obsahu Power BI s instančním objektem a certifikátem.

Úvahy a omezení

- Služební identita Můj pracovní prostor není podporována.

- Při přesunu do produkčního prostředí se vyžaduje kapacita.

- K portálu Power BI se nemůžete přihlásit pomocí instančního objektu.

- K povolení instančního objektu v nastavení pro vývojáře na portálu pro správu Power BI se vyžadují práva správce Power BI.

- Integrace pro aplikace vaší organizace nemůže použít principál služby.

- Správa toků dat se nepodporuje.

- Instanční objekt nepodporuje všechna rozhraní API jen pro čtení. Pokud chcete povolit podporu instančního objektu pro rozhraní API pro správu jen pro čtení, povolte nastavení služba Power BI správce ve vašem tenantovi. Další informace najdete v tématu Povolení ověřování služebního principálu pro rozhraní API pro správu jen pro čtení.

- Pokud používáte instanční objekt se zdrojem dat služby Azure Analysis Services , musí mít samotný instanční objekt oprávnění k instanci služby Azure Analysis Services. Použití skupiny zabezpečení, která obsahuje instanční objekt pro tento účel, nefunguje.