Zabezpečení výchozího prostředí

Každý zaměstnanec ve vaší organizaci má přístup k výchozímu prostředí Power Platform. Jako správce Power Platform musíte zvážit způsoby, jak toto prostředí zabezpečit a zároveň jej zachovat přístupné pro osobní použití tvůrců. Tento článek poskytuje návrhy.

Přiřazujte role správce rozvážně

Zvažte, zda vaši správci potřebují mít roli správce Power Platform. Byla by vhodnější role správce prostředí, nebo správce systému? V každém případě omezte výkonnější role správce Power Platform jen na několik uživatelů. Další informace o správě prostředí Power Platform.

Komunikujte o záměru

Jednou z klíčových výzev týmu Center of Excellence (CoE) Power Platform je komunikovat, jak chtějí zaměstnanci používat výchozí prostředí. Zde jsou některá doporučení.

Přejmenování výchozího prostředí

Výchozí prostředí je vytvořeno s názvem NázevTenantu (výchozí). Může změnit název prostředí na něco popisnějšího, jako je Prostředí osobní produktivity jasně vyjadřující záměr.

Používání centra Power Platform

Centrum Microsoft Power Platform je šablona komunikačního webu SharePoint. Poskytuje výchozí bod pro centrální zdroj informací pro tvůrce o využití Power Platform vaší organizací. Úvodní obsah a šablony stránek usnadňují nabízet tvůrcům informace, jako jsou:

- Případy použití osobní produktivity

- Jak vytvářet aplikace a toky

- Kde vytvářet aplikace a toky

- Jak kontaktovat tým podpory CoE

- Pravidla pro integraci s externími službami

Přidejte odkazy na jakékoli další interní zdroje, které mohou vaši tvůrci považovat za užitečné.

Omezte sdílení se všemi

Tvůrci mohou sdílet své aplikace s dalšími jednotlivými uživateli a skupinami zabezpečení. Ve výchozím nastavení je sdílení s celou vaší organizací nebo Všichni zakázáno. Zvažte použití uzavřeného procesu kolem široce používaných aplikací k vynucení zásad a požadavků, jako jsou tyto:

- Zásady kontroly zabezpečení

- Zásady obchodní kontroly

- Požadavky na správu životního cyklu aplikací (ALM)

- Požadavky na uživatelské prostředí a branding

Funkce Sdílet se všemi je ve výchozím nastavení zakázána Power Platform. Doporučujeme ponechat toto nastavení deaktivované, abyste omezili přeexponování aplikací plátna nezamýšlenými uživateli. Skupina Všichni pro vaši organizaci obsahuje všechny uživatele, kteří se kdy přihlásili k vašemu tenantovi, včetně hostů a interních členů. Nejsou to jen všichni interní zaměstnanci vašeho nájemce. Členství ve skupině Všichni navíc nelze upravovat ani prohlížet. Chcete-li se dozvědět více o skupině Všichni , přejděte na /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone.

Pokud chcete sdílet se všemi interními zaměstnanci nebo velkou skupinou lidí, zvažte sdílení s existující skupinou zabezpečení těchto členů nebo vytvoření skupiny zabezpečení a sdílení aplikace s touto skupinou zabezpečení.

Když je zakázáno Sdílet se všemi , může aplikaci sdílet se všemi v prostředí pouze malá skupina správců. Pokud jste správce, můžete spustit následující příkaz PowerShell, pokud potřebujete povolit sdílení s Everyone.

Nejprve otevřete PowerShell jako správce a přihlaste se ke svému účtu Power Apps spuštěním tohoto příkazu.

Add-PowerAppsAccountSpuštěním rutiny Get-TenantSettings získáte seznam nastavení tenanta vaší organizace jako objekt.

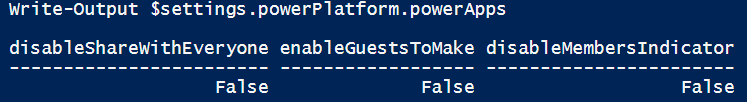

Objekt

powerPlatform.PowerAppsobsahuje tři příznaky:

Pomocí následujících příkazů PowerShell získáte objekt nastavení a nastavte proměnnou pro sdílení se všemi na hodnotu false.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseSpusťte rutinu

Set-TenantSettingss objektem nastavení, aby tvůrci mohli sdílet své aplikace se všemi v tenantovi.Set-TenantSettings $settingsChcete-li zakázat sdílení s Všichni, postupujte podle stejných kroků, ale

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Zavedení zásad ochrany před únikem informací

Dalším způsobem, jak zabezpečit výchozí prostředí, je vytvořit pro něj zásady prevence ztráty dat (DLP). Mít zavedené zásady ochrany před únikem informací je zvláště důležité pro výchozí prostředí, protože k němu mají přístup všichni zaměstnanci v organizaci. Zde je několik doporučení, která vám pomohou prosadit zásady.

Přizpůsobení zprávy o zásadách správného řízení DLP

Upravte si chybovou zprávu, která se zobrazí, pokud tvůrce vytvoří aplikaci, která porušuje zásady DLP vaší organizace. Nasměrujte výrobce do centra Power Platform vaší organizace a uveďte e-mailovou adresu vašeho týmu CoE.

Jak tým CoE postupem času vylepšuje zásady ochrany před únikem informací, můžete nechtěně rozbít některé aplikace. Ujistěte se, že zpráva o porušení zásad DLP obsahuje kontaktní údaje nebo odkaz na další informace, které tvůrcům poskytují cestu vpřed.

Pomocí následujících rutin prostředí PowerShell můžete upravit zprávu o zásadách správy:

| Command | Popis |

|---|---|

| Set-PowerAppDlpErrorSettings | Nastavení zprávy zásad správného řízení |

| Set-PowerAppDlpErrorSettings | Aktualizace zprávy zásad správného řízení |

Blokování nových konektorů ve výchozím prostředí

Ve výchozím nastavení jsou všechny nové konektory umístěny ve skupině Nonbusiness vaší zásady DLP. Vždy můžete změnit výchozí skupinu buď na Obchodní nebo Blokováno. Pro zásady ochrany před únikem informací, které se použijí na výchozí prostředí, doporučujeme nakonfigurovat skupinu Blokováno jako výchozí, abyste zajistili, že nové konektory zůstanou nepoužitelné, dokud je nezkontroluje jeden z vašich správců.

Omezení tvůrců na předem připravené konektory

Omezte tvůrce pouze na základní, neblokovatelné konektory, abyste zabránili přístupu ke zbytku.

Přesuňte všechny konektory, které nelze zablokovat, do skupiny obchodních dat.

Přesuňte všechny konektory, které lze zablokovat, do blokované datové skupiny.

Omezení vlastních konektorů

Vlastní konektory integrují aplikaci nebo tok s domácí službou. Tyto služby jsou určeny technickým uživatelům, jako jsou vývojáři. Je dobrý nápad snížit nároky na rozhraní API vytvořená organizací, která lze vyvolat z aplikací nebo toků ve výchozím prostředí. Chcete-li zabránit tvůrcům ve vytváření a používání vlastních konektorů pro rozhraní API ve výchozím prostředí, vytvořte pravidlo pro blokování všech vzorů adres URL.

Chcete-li tvůrcům umožnit přístup k některým rozhraním API (například ke službě, která vrací seznam firemních svátků), nakonfigurujte více pravidel, která klasifikují různé vzory adres URL do skupin obchodních a neobchodních dat. Ujistěte se, že připojení vždy používají protokol HTTPS. Další informace o zásadách ochrany před únikem informací pro vlastní konektory.

Zabezpečení integrace s Exchange

Konektor Office 365 Outlook je jedním ze standardních konektorů, který nelze zablokovat. Umožňuje tvůrcům odesílat, mazat a odpovídat na e-mailové zprávy v poštovních schránkách, ke kterým má přístup. Riziko s tímto konektorem je také jednou z jeho nejsilnějších schopností – možnost odeslat e-mail. Tvůrce může například vytvořit tok, který odešle e-mailovou bombu.

Správce Exchange ve vaší organizaci může nastavit pravidla na serveru Exchange Server, která zabrání odesílání e-mailů z aplikací. Je také možné vyloučit konkrétní toky nebo aplikace z pravidel nastavených pro blokování odchozích e-mailů. Tato pravidla můžete zkombinovat se seznamem povolených e-mailových adres, abyste zajistili, že e-maily z aplikací a toků lze odesílat pouze z malé skupiny poštovních schránek.

Když aplikace nebo tok odešle e-mail přes konektor Office 365 Outlook, vloží do zprávy konkrétní záhlaví SMTP. Vyhrazené fráze lze použít v záhlavích k identifikaci, zda e-mail pochází z toku, nebo aplikace.

Hlavička SMTP vložená do e-mailu odeslaného z toku vypadá jako následující příklad:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Podrobnosti hlavičky

Následující tabulka obsahuje popis hodnot, které se mohou vyskytnout v hlavičce x-ms-mail-application v závislosti na použité službě:

| Služba | Hodnota |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; version <version number>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <app name>) |

Následující tabulka obsahuje popis hodnot, které se mohou vyskytnout v hlavičce x-ms-mail-operation-type v závislosti na provedené akci:

| Hodnota | Popis |

|---|---|

| Odpověď | Pro operace s odpovědí na e-mail |

| Dopředu | Pro operace s přeposíláním e-mailu |

| Odeslat | Pro operace odesílání e-mailů včetně SendEmailWithOptions a SendApprovalEmail |

Záhlaví x-ms-mail-environment-id obsahuje hodnotu ID prostředí. Přítomnost této hlavičky závisí na produktu, který používáte:

- V Power Apps je vždy přítomna.

- V Power Automate je přítomna pouze ve spojeních vytvořených po červenci 2020.

- V Logic Apps není nikdy přítomna.

Potenciální pravidla Exchange pro výchozí prostředí

Zde jsou některé e-mailové akce, které můžete chtít zablokovat pomocí pravidel Exchange.

Blokovat odchozí e-maily externím příjemcům: Blokovat všechny odchozí e-maily odeslané externím příjemcům z Power Automate a Power Apps. Toto pravidlo brání tvůrcům odesílat e-maily partnerům, dodavatelům nebo klientům z jejich aplikací nebo toků.

Blokovat odchozí přeposílání: Blokování všech odchozích e-mailů přeposílaných externím příjemcům z Power Automate a Power Apps, kde odesílatel není ze seznamu povolených poštovních schránek. Toto pravidlo brání tvůrcům vytvořit tok, který automaticky přeposílá příchozí e-maily externímu příjemci.

Výjimky, které je třeba vzít v úvahu s pravidly blokování e-mailů

Zde je několik potenciálních výjimek z pravidel Exchange pro blokování e-mailů pro zvýšení flexibility:

Vyloučit konkrétní aplikace a toky: Přidejte do výše navržených pravidel seznam výjimek, aby schválené aplikace nebo toky mohly odesílat e-maily externím příjemcům.

Seznam povolených na úrovni organizace: V tomto scénáři má smysl přesunout řešení do vyhrazeného prostředí. Pokud musí odchozí e-maily odesílat několik toků v prostředí, můžete vytvořit všeobecné pravidlo výjimky, které povolí odchozí e-maily z tohoto prostředí. Oprávnění tvůrce a správce pro toto prostředí musí být přísně kontrolováno a omezeno.

Použití izolace mezi tenanty

Power Platform má systém konektorů založený na Microsoft Entra, který umožňuje autorizovaným uživatelům Microsoft Entra připojovat aplikace a toky k datovým úložištím. Izolace tenantů řídí pohyb dat z oprávněných zdrojů dat Microsoft Entra do jejich tenanta a z něj.

Izolace tenanta se aplikuje na úrovni tenanta a má dopad na všechna prostředí v tenantovi, včetně výchozího prostředí. Vzhledem k tomu, že všichni zaměstnanci jsou ve výchozím prostředí tvůrci, je pro zabezpečení prostředí zásadní konfigurace robustní zásady izolace tenantů. Doporučujeme explicitně nakonfigurovat tenanty, ke kterým se mohou vaši zaměstnanci připojit. Na všechny ostatní tenanty by se měla vztahovat výchozí pravidla, která blokují příchozí i odchozí tok dat.

Všimněte si, že se izolace klienta Power Platform liší od omezení klientů v celém Microsoft Entra ID. Nemá to vliv na přístup založený na Microsoft Entra ID mimo Power Platform. Izolace klienta funguje pouze pro konektory, které používají ověřování na bázi Microsoft Entra ID, jako jsou konektory Office 365 Outlook a SharePoint.

Viz také

Omezení odchozího a příchozího přístupu napříč tenanty (Preview)

Get-PowerAppTenantIsolationPolicy (Microsoft.PowerApps.Administration.PowerShell)

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro