Cvičení – konfigurace síťového přístupu

Tento modul vyžaduje dokončení Sandboxu. Sandbox poskytuje přístup k bezplatným prostředkům. Vašemu osobnímu předplatnému se nebude nic účtovat. Sandbox se dá využít jenom k dokončení školení na Microsoft Learn. Využití tohoto sandboxu k jakémukoli jinému účelu je zakázáno a může vést k trvalé ztrátě přístupu.

Společnost Microsoft poskytuje toto testovací prostředí a související obsah pro vzdělávací účely. Veškeré prezentované informace jsou vlastnictvím společnosti Microsoft a jsou určené výhradně k seznámení s produkty a službami zahrnutými v tomto modulu Microsoft Learn.

V tomto cvičení nakonfigurujete přístup k virtuálnímu počítači, který jste vytvořili dříve v tomto modulu.

Důležité

Sandbox Microsoft Learn by měl být pořád spuštěný. Pokud vypršel časový limit sandboxu, budete muset předchozí cvičení znovu provést (cvičení – vytvoření virtuálního počítače Azure).

Pokud chcete ověřit, jestli je virtuální počítač, který jste vytvořili dříve, stále spuštěný, použijte následující příkaz:

az vm list

Pokud obdržíte prázdnou odpověď [], musíte znovu dokončit první cvičení v tomto modulu. Pokud výsledek zobrazí seznam aktuálního virtuálního počítače a jeho nastavení, můžete pokračovat.

Právě teď není virtuální počítač, na který jste vytvořili a nainstalovali Nginx, přístupný z internetu. Vytvoříte skupinu zabezpečení sítě, která se změní tak, že povolíte příchozí přístup HTTP na portu 80.

Úkol 1: Přístup k webovému serveru

V tomto postupu získáte IP adresu virtuálního počítače a pokusíte se o přístup k domovské stránce webového serveru.

Spuštěním následujícího příkazu

az vm list-ip-addresseszískejte IP adresu virtuálního počítače a výsledek uložte jako proměnnou Bash:Azure CLIIPADDRESS="$(az vm list-ip-addresses \ --resource-group "[sandbox resource group name]" \ --name my-vm \ --query "[].virtualMachine.network.publicIpAddresses[*].ipAddress" \ --output tsv)"Spuštěním následujícího příkazu

curlstáhněte domovskou stránku:Bashcurl --connect-timeout 5 http://$IPADDRESSArgument

--connect-timeoutslouží k nastavení až 5sekundového časového limitu, při kterém se může připojení vytvořit. Po pěti sekundách se zobrazí chybová zpráva, která uvádí, že časový limit připojení vypršel:Outputcurl: (28) Connection timed out after 5001 millisecondsTato zpráva znamená, že virtuální počítač nebyl během časového limitu přístupný.

Volitelně můžete zkusit získat přístup k webovému serveru z prohlížeče:

Spusťte následující příkaz a vytiskněte IP adresu virtuálního počítače na konzolu:

Bashecho $IPADDRESSUvidíte IP adresu, například 23.102.42.235.

Zobrazenou IP adresu zkopírujte do schránky.

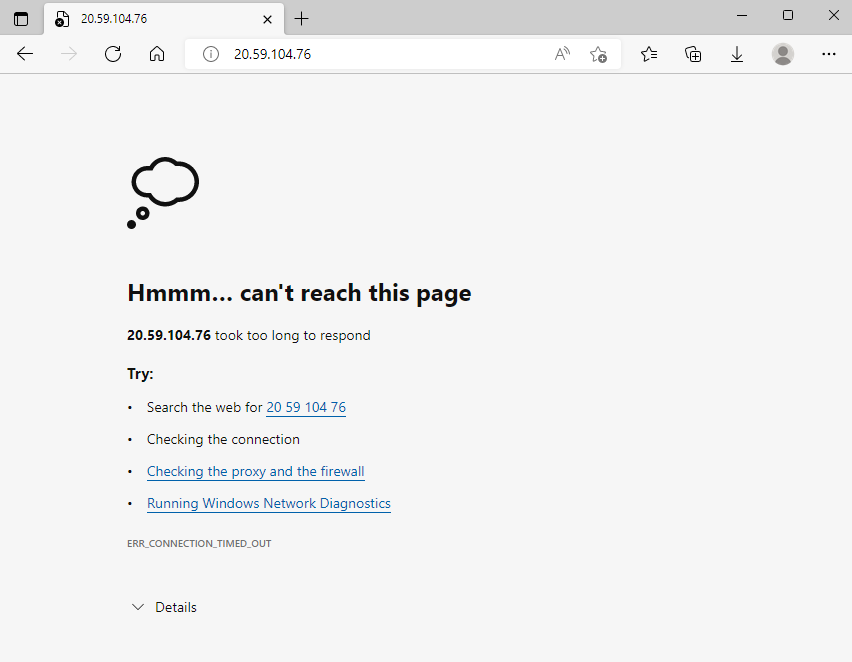

Otevřete novou kartu prohlížeče a přejděte na webový server. Po několika okamžicích uvidíte, že připojení se neuskutečnilo. Pokud počkáte na vypršení časového limitu prohlížeče, zobrazí se něco takového:

Tuto kartu prohlížeče nechte otevřenou na později.

Úkol 2: Výpis aktuálních pravidel skupiny zabezpečení sítě

Váš webový server nebyl přístupný. Abychom zjistili důvod, podíváme se na aktuální pravidla skupiny zabezpečení sítě.

Spuštěním následujícího příkazu

az network nsg listzobrazte seznam skupin zabezpečení sítě, které jsou přidružené k vašemu virtuálnímu počítači:Azure CLIaz network nsg list \ --resource-group "[sandbox resource group name]" \ --query '[].name' \ --output tsvZobrazí se tento výstup:

Outputmy-vmNSGKaždý virtuální počítač v Azure je přidružen nejméně k jedné skupině zabezpečení sítě. V tomto případě služba Azure za vás vytvořila skupinu zabezpečení sítě s názvem my-vmNSG.

Spuštěním následujícího příkazu

az network nsg rule listzobrazte seznam pravidel přidružených ke skupině zabezpečení sítě s názvem my-vmNSG:Azure CLIaz network nsg rule list \ --resource-group "[sandbox resource group name]" \ --nsg-name my-vmNSGVe výstupu uvidíte velký blok textu ve formátu JSON. V dalším kroku spustíte podobný příkaz, který tento výstup převede do čitelnější podoby.

Spusťte příkaz

az network nsg rule listznovu. Tentokrát použijte argument--query, abyste pro každé pravidlo načetli pouze název, prioritu, ovlivněné porty a přístup (Povolit nebo Odepřít). Argument--outputzformátuje výstup jako tabulku, která je čitelnější.Azure CLIaz network nsg rule list \ --resource-group "[sandbox resource group name]" \ --nsg-name my-vmNSG \ --query '[].{Name:name, Priority:priority, Port:destinationPortRange, Access:access}' \ --output tableZobrazí se tento výstup:

OutputName Priority Port Access ----------------- ---------- ------ -------- default-allow-ssh 1000 22 AllowUvidíte výchozí pravidlo, default-allow-ssh. Toto pravidlo povolí příchozí připojení přes port 22 (SSH). SSH (Secure Shell) je protokol, který se používá v Linuxu a umožňuje správcům vzdálený přístup k systému. Priorita tohoto pravidla je 1000. Pravidla se zpracovávají v pořadí podle priority, přičemž nižší čísla se zpracovávají dříve než vyšší čísla.

Ve výchozím nastavení skupina zabezpečení sítě virtuálního počítače s Linuxem povoluje síťový přístup pouze na portu 22. Tento port umožňuje správcům přístup k systému. Musíte také povolit příchozí připojení na portu 80, což povolí přístup přes HTTP.

Úkol 3: Vytvoření pravidla zabezpečení sítě

Tady vytvoříte pravidlo zabezpečení sítě, které povolí příchozí přístup na portu 80 (HTTP).

Spuštěním následujícího příkazu

az network nsg rule createvytvořte pravidlo s názvem allow-http, které umožní příchozí přístup na portu 80:Azure CLIaz network nsg rule create \ --resource-group "[sandbox resource group name]" \ --nsg-name my-vmNSG \ --name allow-http \ --protocol tcp \ --priority 100 \ --destination-port-range 80 \ --access AllowV našem příkladu nastavíme pro studijní účely prioritu 100. V tomto případě na prioritě nezáleží. Prioritu byste museli vzít v úvahu, pokud byste měli překrývající se rozsahy portů.

Pokud chcete ověřit konfiguraci, spusťte příkaz

az network nsg rule lista zobrazte aktualizovaný seznam pravidel:Azure CLIaz network nsg rule list \ --resource-group "[sandbox resource group name]" \ --nsg-name my-vmNSG \ --query '[].{Name:name, Priority:priority, Port:destinationPortRange, Access:access}' \ --output tableZobrazí se jak pravidlo default-allow-ssh , tak nové pravidlo allow-http:

OutputName Priority Port Access ----------------- ---------- ------ -------- default-allow-ssh 1000 22 Allow allow-http 100 80 Allow

Úkol 4: Znovu přejděte na webový server

Teď, když jste nakonfigurovali síťový přístup k portu 80, se pokusíme znovu získat přístup k webovému serveru.

Poznámka

Po aktualizaci skupiny zabezpečení sítě může chvíli trvat, než se aktualizovaná pravidla rozšíří. Opakujte další krok s pozastavením mezi pokusy, dokud nedostanete požadované výsledky.

Spusťte stejný příkaz

curljako předtím:Bashcurl --connect-timeout 5 http://$IPADDRESSZobrazí se tato odpověď:

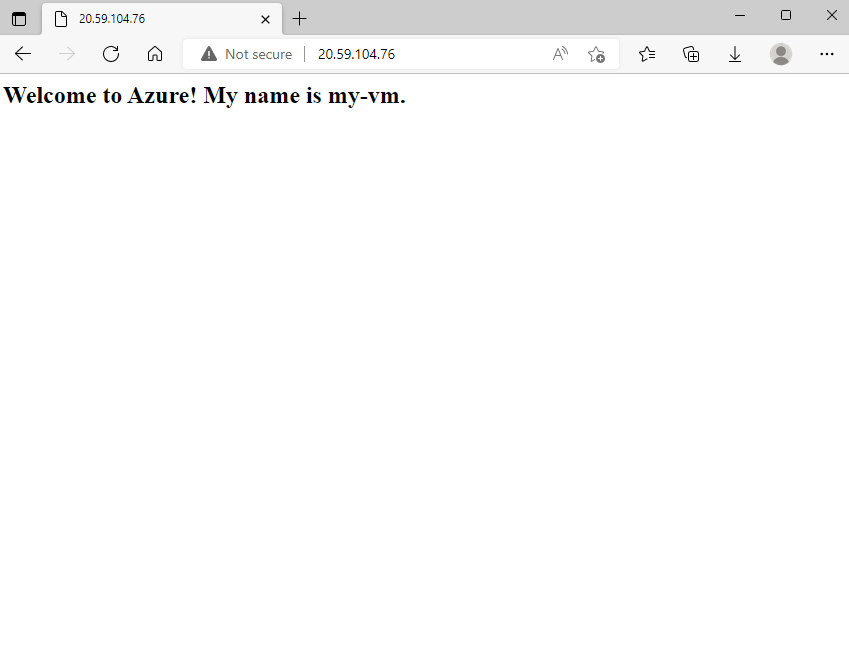

HTML<html><body><h2>Welcome to Azure! My name is my-vm.</h2></body></html>Volitelně můžete aktualizovat kartu prohlížeče, která odkazuje na váš webový server. Zobrazí se domovská stránka:

Dobrá práce. V praxi můžete vytvořit samostatnou skupinu zabezpečení sítě, která zahrnuje pravidla příchozího a odchozího síťového přístupu, která potřebujete. Pokud máte více virtuálních počítačů, které slouží ke stejnému účelu, můžete danou skupinu zabezpečení sítě přiřadit k jednotlivým virtuálním počítačům při jejich vytvoření. Tento způsob vám umožní řídit síťový přístup k více virtuálním počítačům pomocí jedné centrální sady pravidel.

Vyčištění

Až tento modul dokončíte, sandbox automaticky vyčistí vámi použité prostředky.

Pokud pracujete s vlastním předplatným, je vhodné vždy na konci projektu zkontrolovat, jestli budete vytvořené prostředky ještě potřebovat. Prostředky, které necháte spuštěné, můžou stát peníze. Prostředky můžete odstraňovat jednotlivě nebo můžete odstranit skupinu prostředků, a odstranit tak celou sadu prostředků najednou.