Onboarding ved hjælp af Microsoft Intune

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Microsoft Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Denne artikel fungerer som et eksempel på onboardingmetode.

I artiklen Planlægning blev der leveret flere metoder til onboarding af enheder til tjenesten. I denne artikel beskrives den oprindelige arkitektur i cloudmiljøet.

Selvom Defender for Endpoint understøtter onboarding af forskellige slutpunkter og værktøjer, dækker denne artikel dem ikke. Du kan få oplysninger om generel onboarding ved hjælp af andre understøttede udrulningsværktøjer og -metoder i Oversigt over Onboarding.

Den Microsoft Intune produktfamilie er en løsningsplatform, der samler flere tjenester. Det omfatter Microsoft Intune og Microsoft Configuration Manager.

Denne artikel indeholder en vejledning til brugerne i:

- Trin 1: Onboarding af enheder til tjenesten ved at oprette en gruppe i Microsoft Intune til at tildele konfigurationer på

- Trin 2: Konfiguration af Defender til slutpunktsfunktioner ved hjælp af Microsoft Intune

Denne onboardingvejledning fører dig gennem følgende grundlæggende trin, som du skal udføre, når du bruger Microsoft Intune:

- Identificering af destinationsenheder eller -brugere

- Oprettelse af en Microsoft Entra gruppe (bruger eller enhed)

- Oprettelse af en konfigurationsprofil

- I Microsoft Intune hjælper vi dig med at oprette en separat politik for hver egenskab.

Ressourcer

Her er de links, du skal bruge til resten af processen:

Du kan få flere oplysninger om Microsoft Intune ved at gå til Microsoft Intune administrere identiteter, administrere apps og administrere enheder på en sikker måde.

Trin 1: Onboarder enheder ved at oprette en gruppe i Intune til at tildele konfigurationer på

Identificer destinationsenheder eller -brugere

I dette afsnit opretter vi en testgruppe, som du kan tildele dine konfigurationer på.

Bemærk!

Intune bruger Microsoft Entra grupper til at administrere enheder og brugere. Som Intune administrator kan du konfigurere grupper, så de passer til organisationens behov.

Du kan få flere oplysninger under Tilføj grupper for at organisere brugere og enheder.

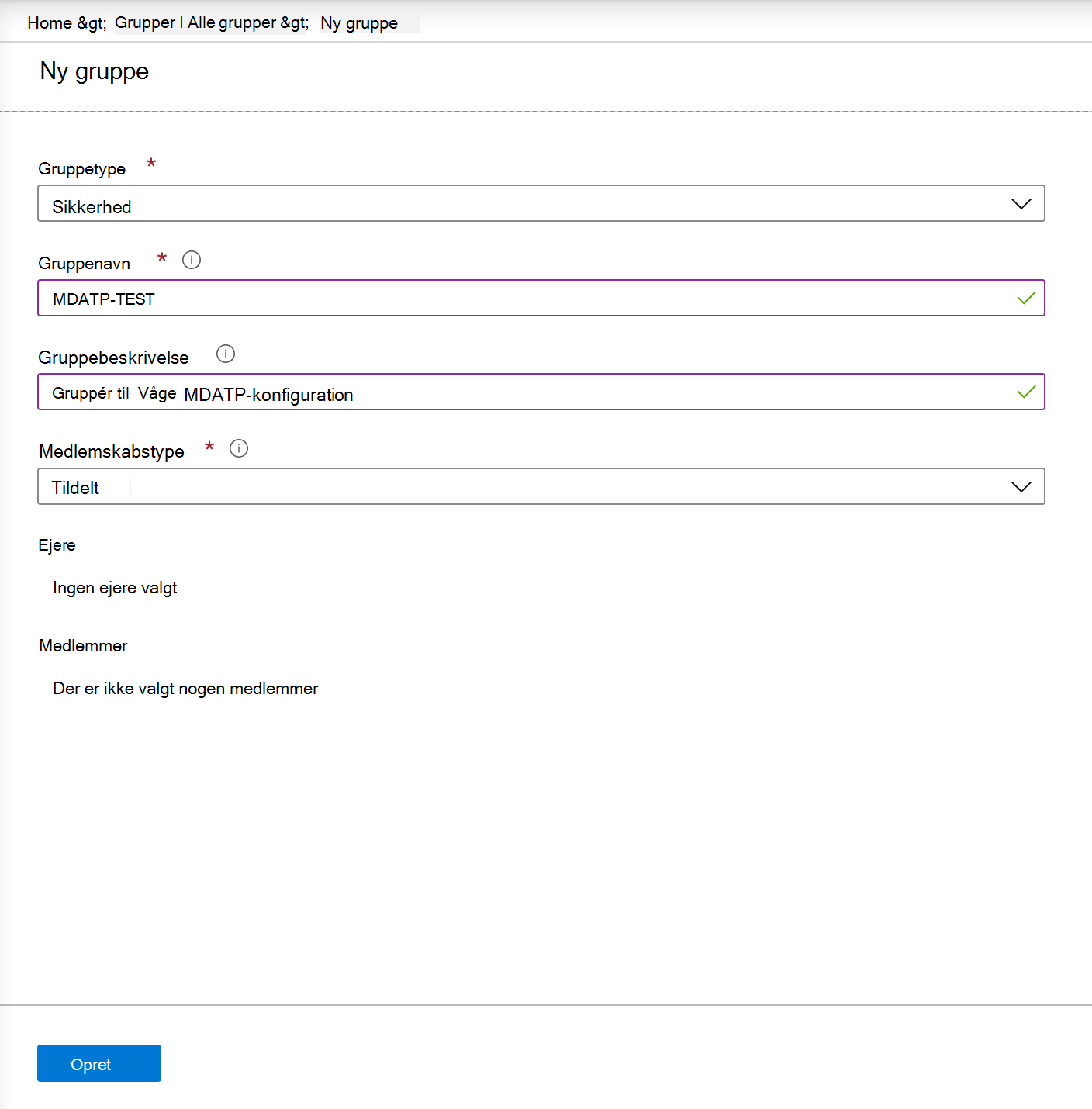

Opret en gruppe

Åbn Microsoft Intune Administration.

Åbn Ny gruppe for grupper>.

Angiv detaljer, og opret en ny gruppe.

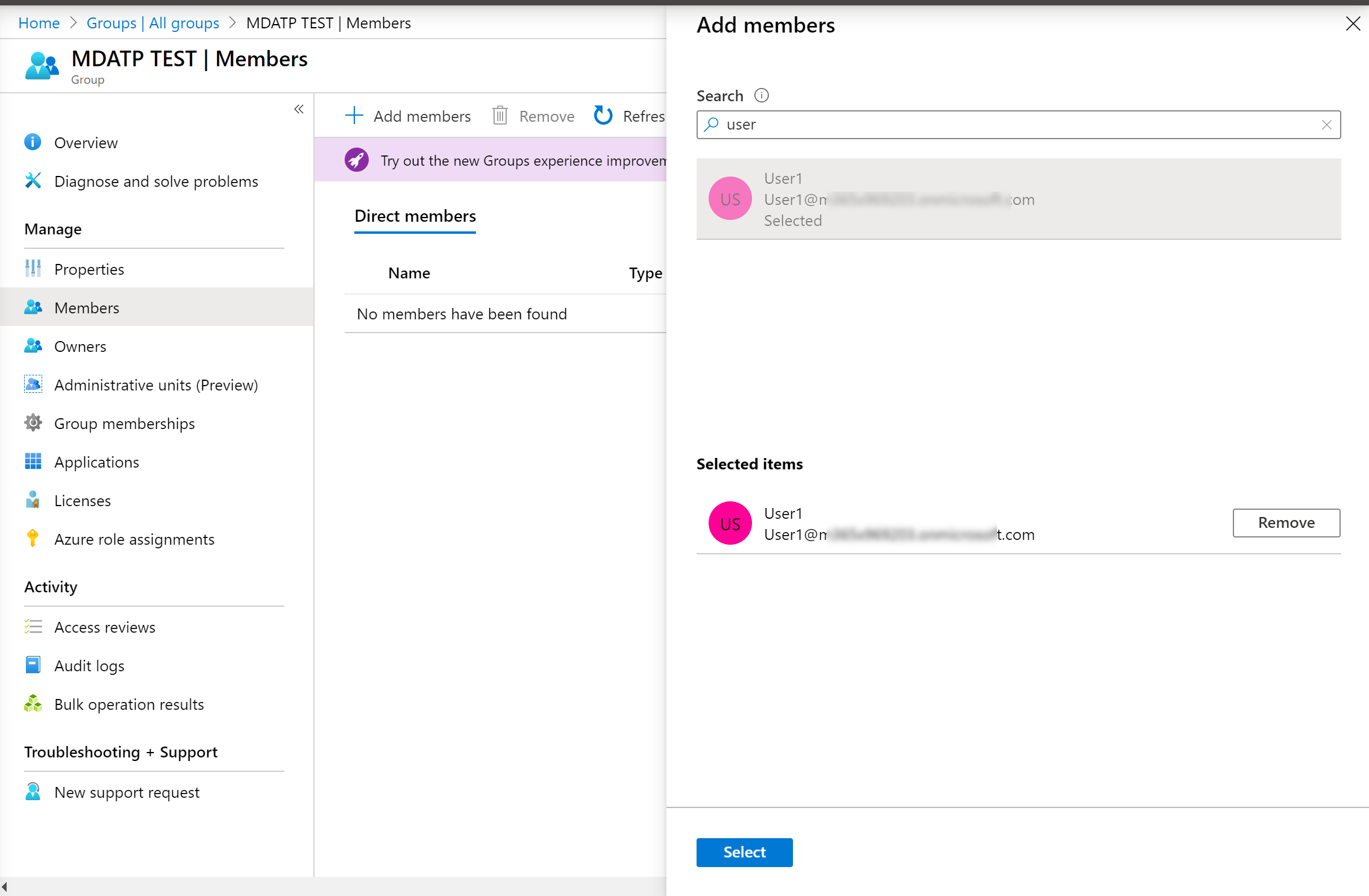

Tilføj din testbruger eller -enhed.

Åbn den nye gruppe i ruden Grupper > alle grupper .

Vælg Medlemmer > Tilføj medlemmer.

Find din testbruger eller -enhed, og vælg den.

Din testgruppe har nu et medlem, der skal testes.

Trin 2: Create konfigurationspolitikker for at konfigurere Microsoft Defender for Endpoint funktioner

I følgende afsnit kan du oprette flere konfigurationspolitikker.

Det første er en konfigurationspolitik, hvor du kan vælge, hvilke grupper af brugere eller enheder der skal onboardes til Defender for Endpoint:

Derefter fortsætter du ved at oprette flere forskellige typer sikkerhedspolitikker for slutpunkter:

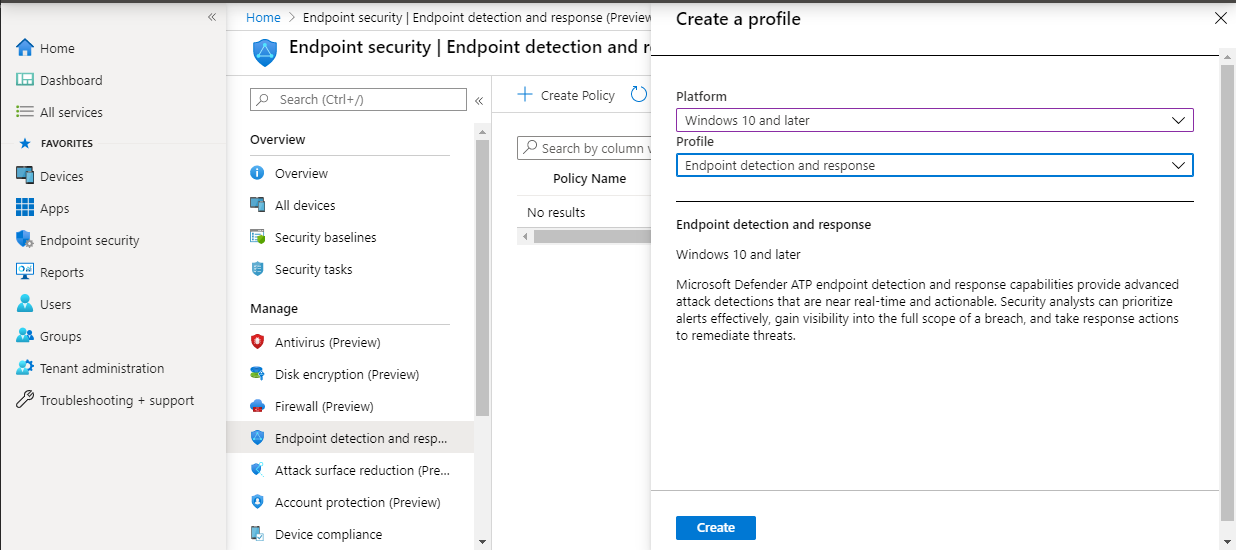

Slutpunktsregistrering og -svar

Åbn Intune Administration.

Gå til Slutpunktets sikkerhedsslutpunktsregistrering > og svar. Vælg Create politik.

Under Platform skal du vælge Windows 10, Windows 11 og Windows Server, Profile – Endpoint detection and response > Create.

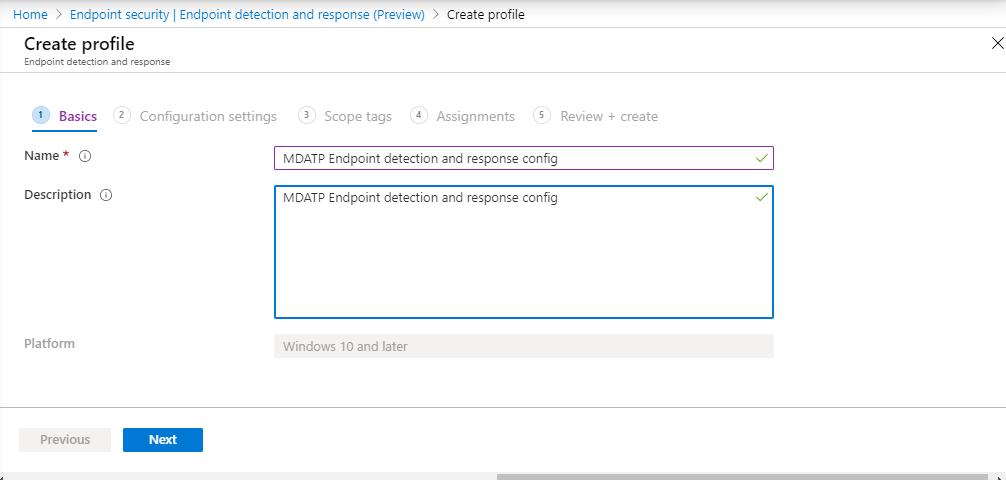

Angiv et navn og en beskrivelse, og vælg derefter Næste.

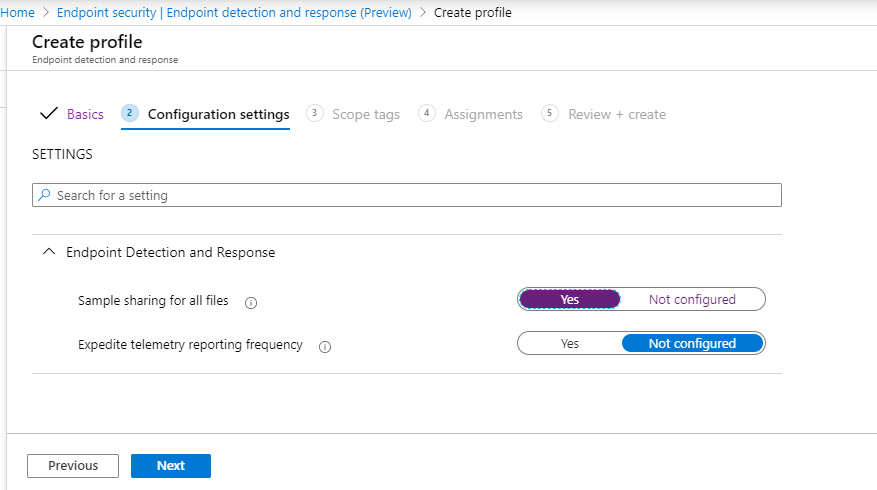

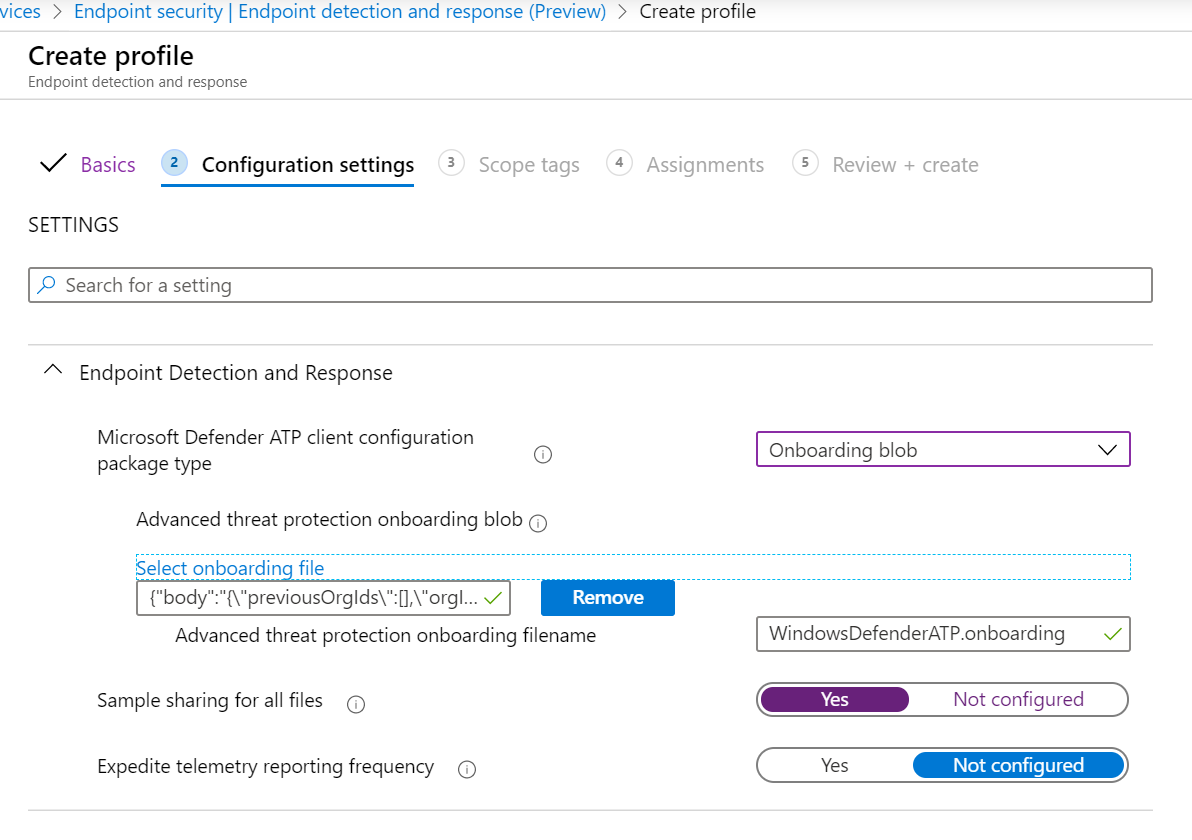

Vælg Indstillinger efter behov, og vælg derefter Næste.

Bemærk!

I dette tilfælde er dette udfyldt automatisk, da Defender for Endpoint allerede er integreret med Intune. Du kan få flere oplysninger om integrationen under Aktivér Microsoft Defender for Endpoint i Intune.

Følgende billede er et eksempel på, hvad du kan se, når Microsoft Defender for Endpoint IKKE er integreret med Intune:

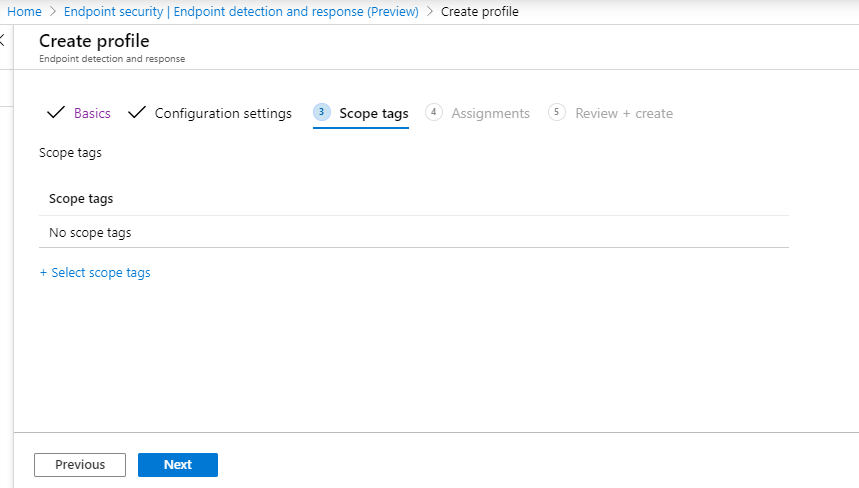

Tilføj områdekoder, hvis det er nødvendigt, og vælg derefter Næste.

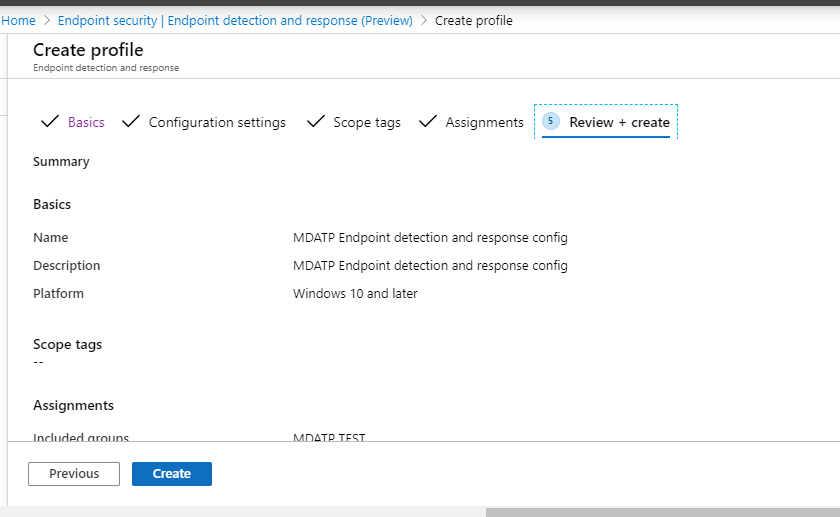

Tilføj testgruppe ved at klikke på Vælg de grupper, der skal medtages , og vælg derefter din gruppe, og vælg derefter Næste.

Gennemse og acceptér, og vælg derefter Create.

Du kan få vist din fuldførte politik.

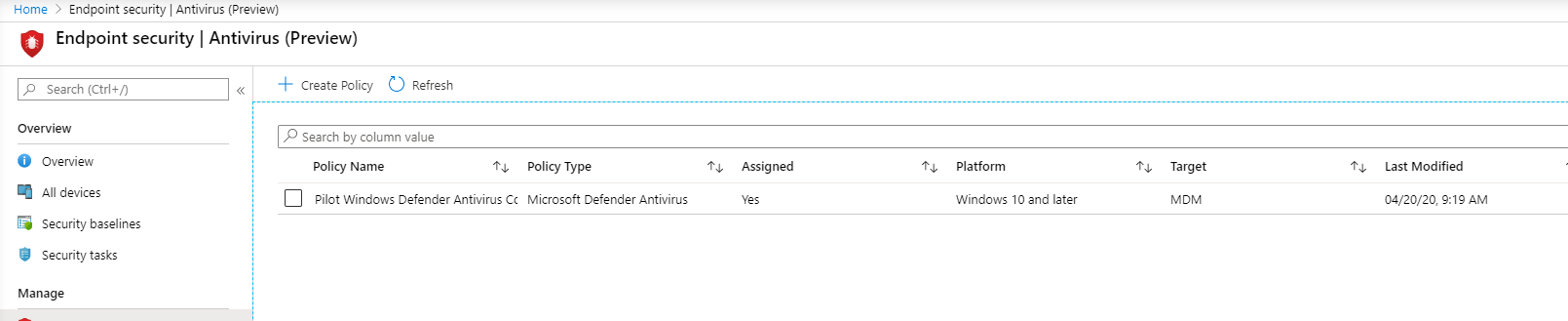

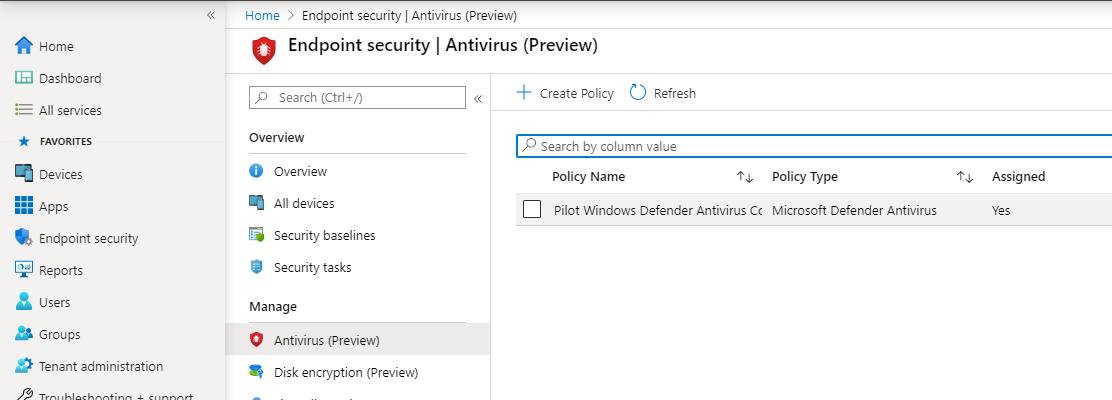

Næste generations beskyttelse

Åbn Intune Administration.

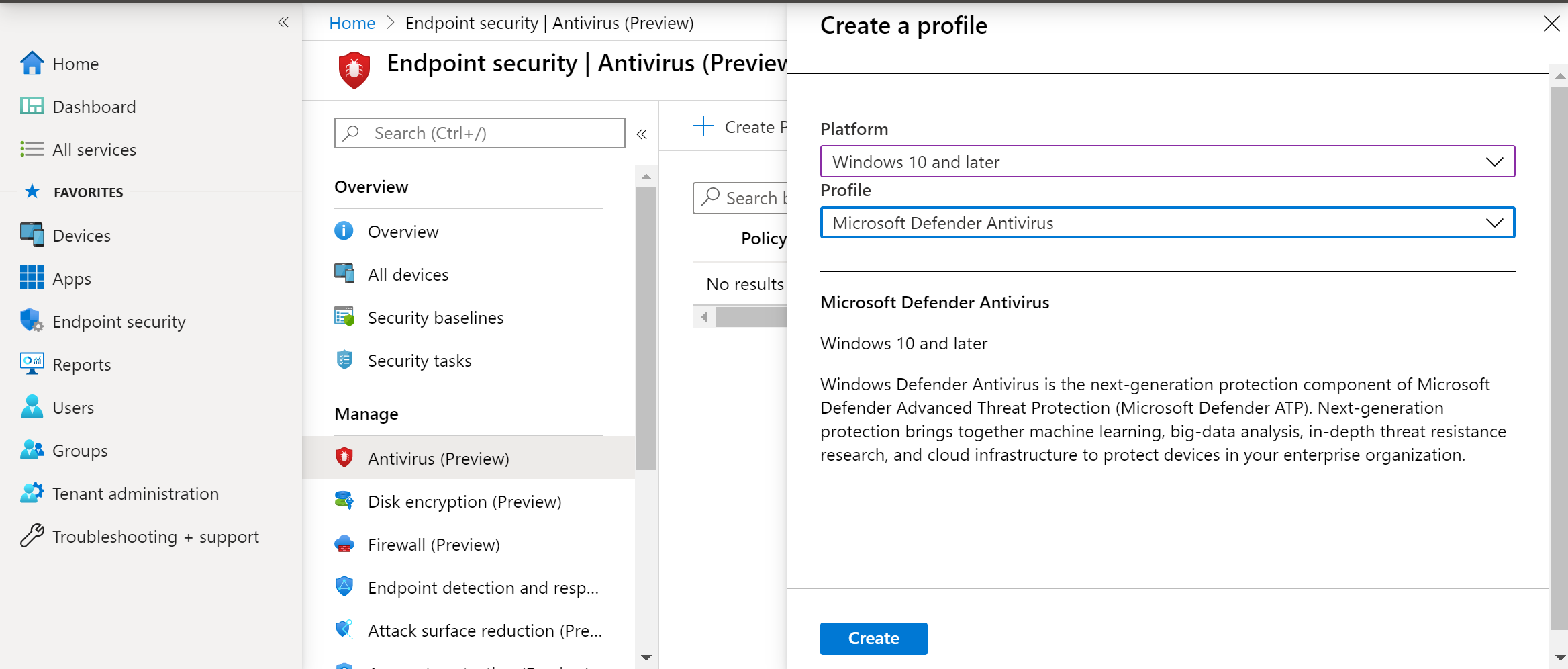

Gå til Endpoint security > Antivirus > Create Policy.

Vælg Platform – Windows 10 og nyere – Windows og profil – Microsoft Defender Antivirus > Create.

Angiv navn og beskrivelse, og vælg derefter Næste.

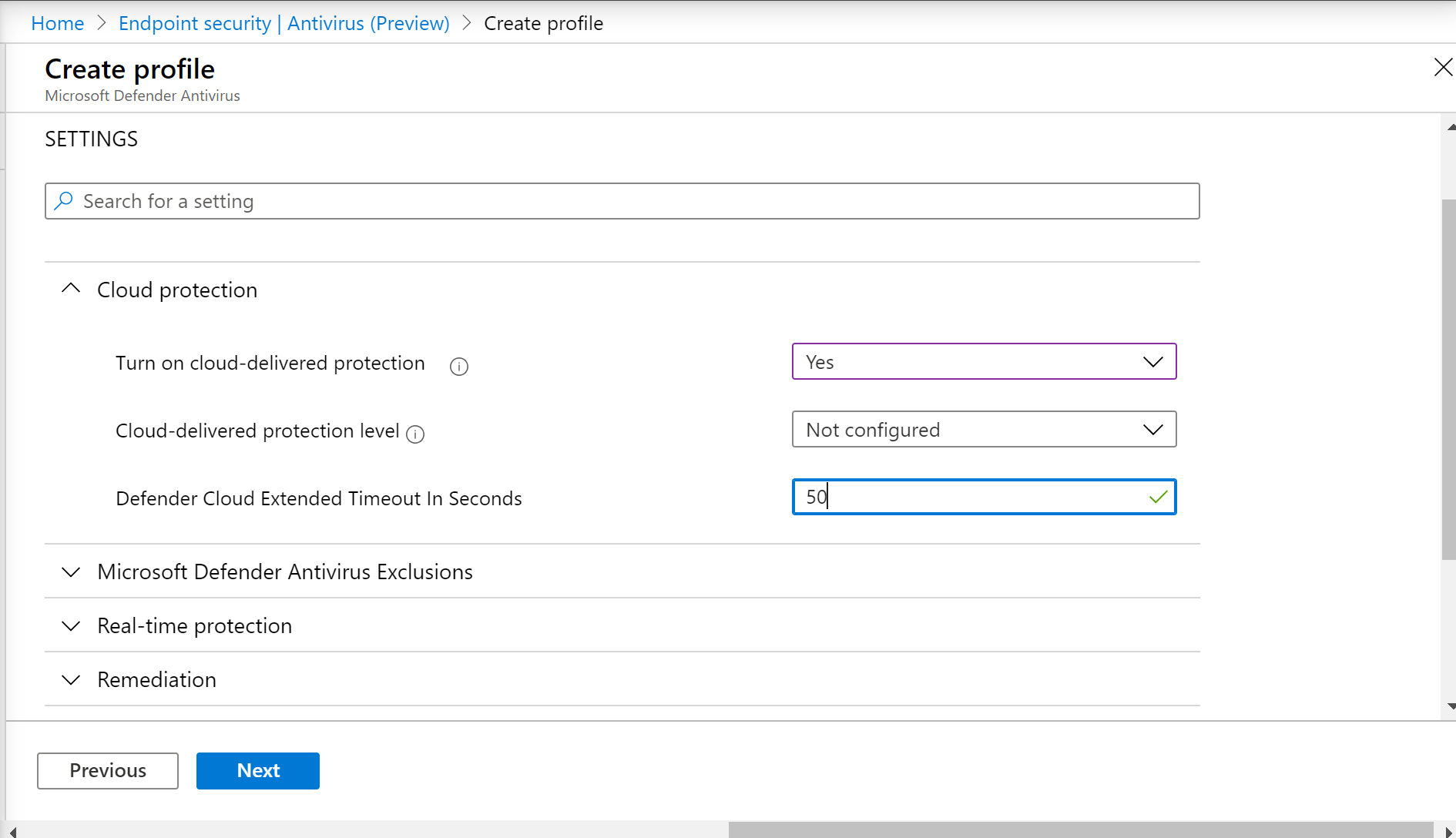

På siden Konfigurationsindstillinger: Angiv de konfigurationer, du har brug for til Microsoft Defender Antivirus (Cloud Protection, Exclusions, Real-Time Protection og Remediation).

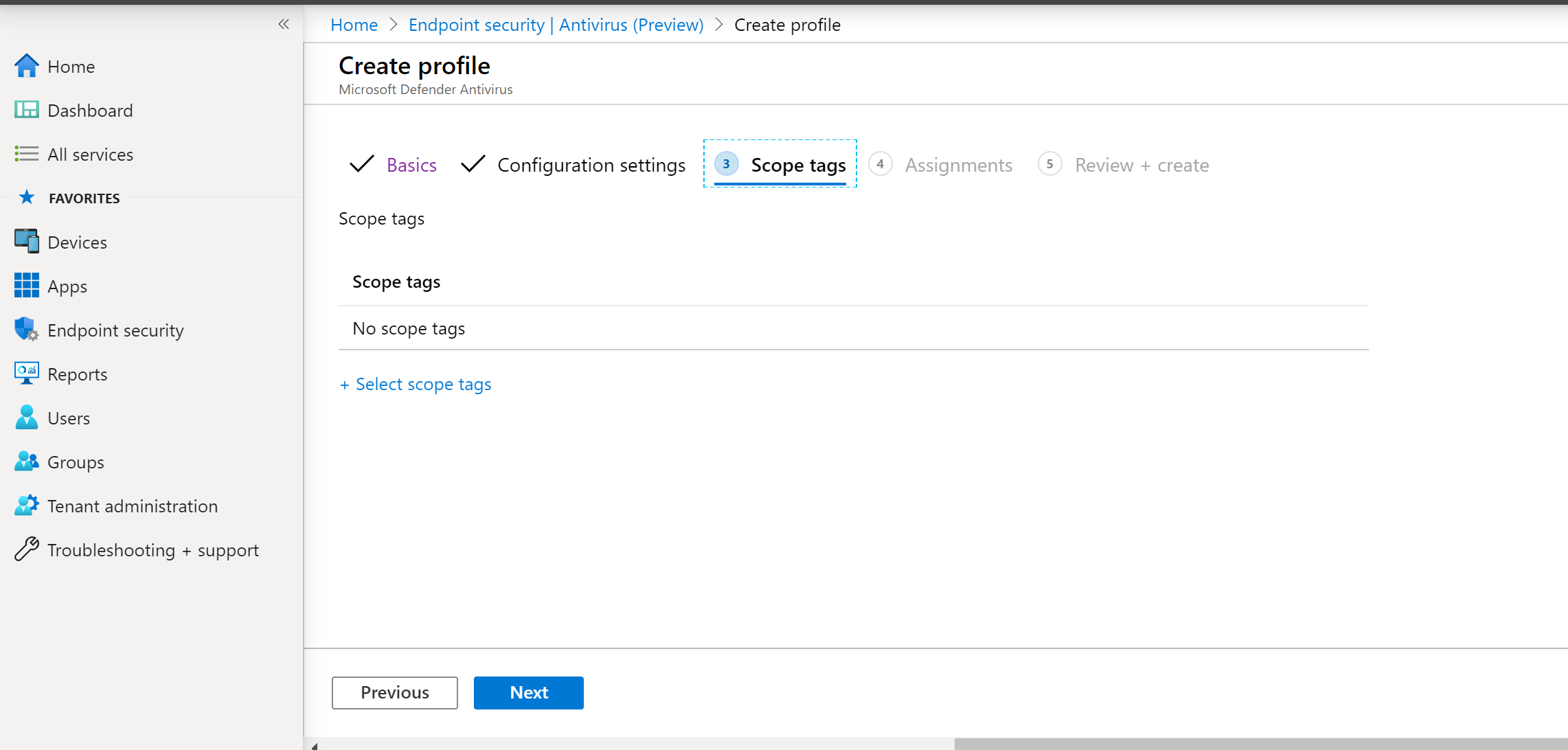

Tilføj områdekoder, hvis det er nødvendigt, og vælg derefter Næste.

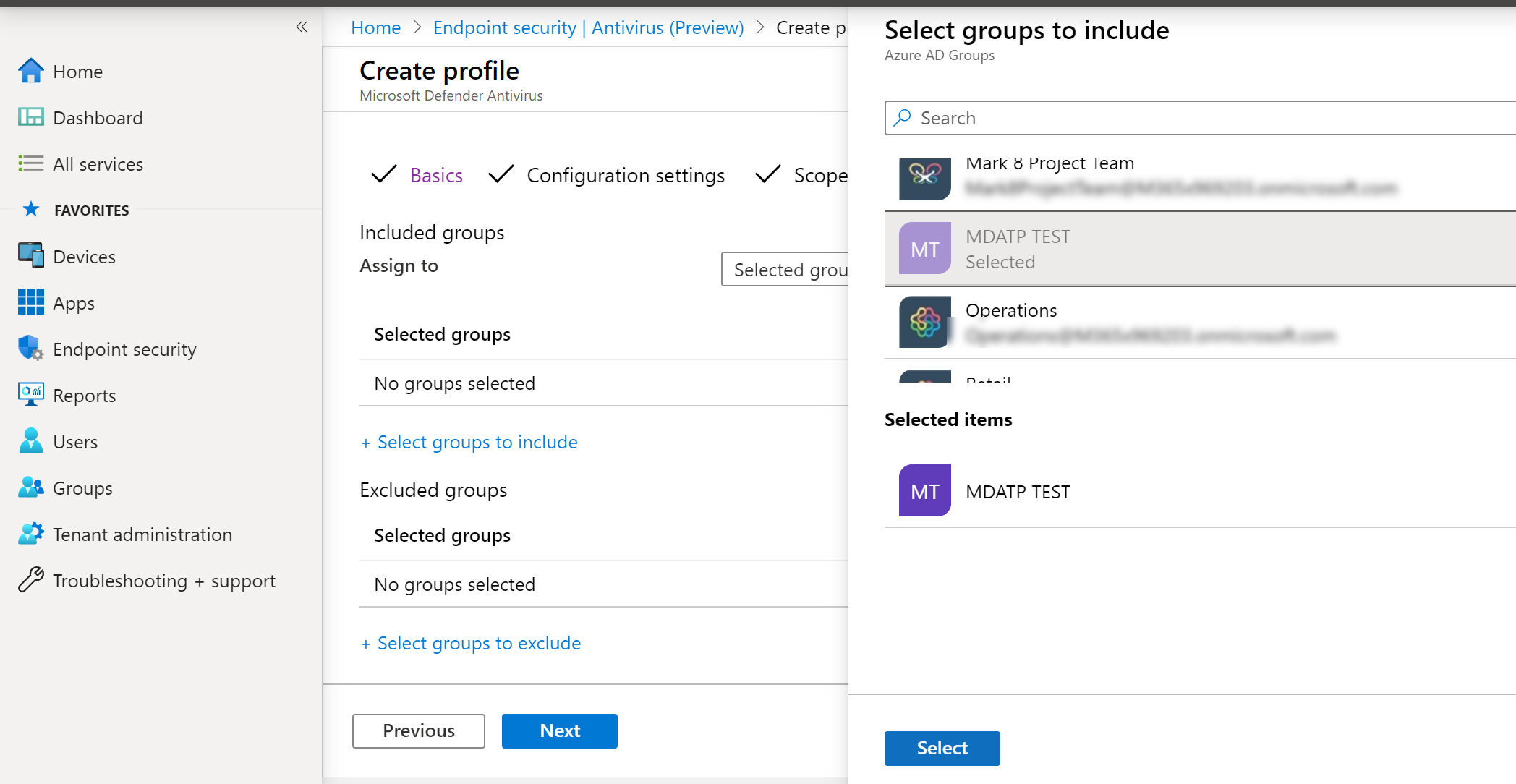

Vælg de grupper, der skal medtages, tildel til din testgruppe, og vælg derefter Næste.

Gennemse og opret, og vælg derefter Create.

Du kan se den konfigurationspolitik, du har oprettet.

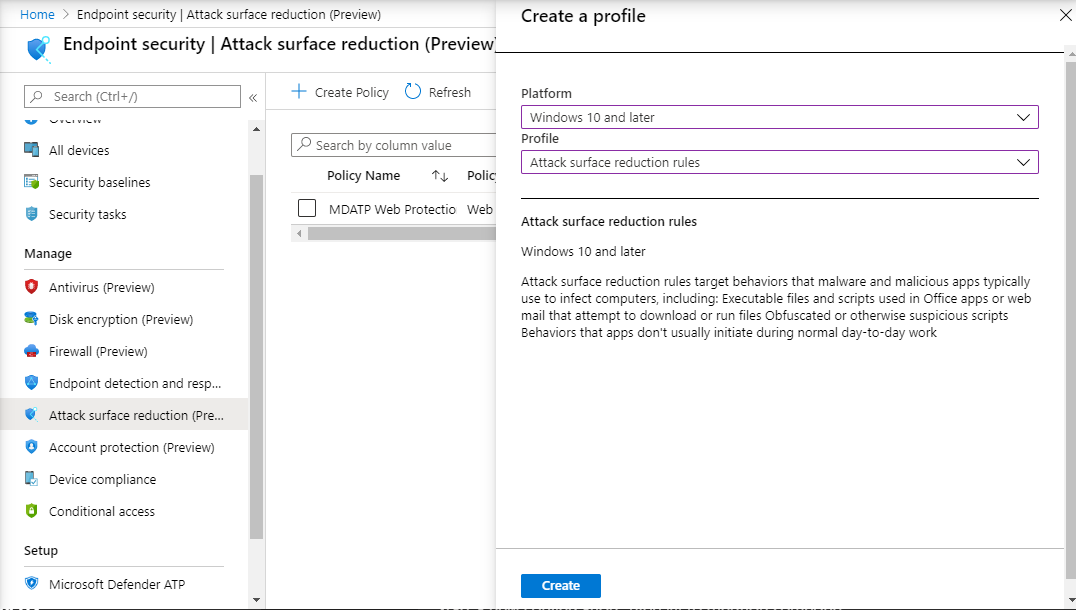

Reduktion af angrebsoverflade – regler for reduktion af angrebsoverflade

Åbn Intune Administration.

Naviger til Overfladereduktion af slutpunktsikkerhedsangreb>.

Vælg Create politik.

Vælg Platform – Windows 10 og nyere – Profil – Regler > for reduktion af angrebsoverfladen Create.

Angiv et navn og en beskrivelse, og vælg derefter Næste.

På siden Konfigurationsindstillinger: Angiv de konfigurationer, du har brug for til regler for reduktion af angrebsoverfladen, og vælg derefter Næste.

Bemærk!

Vi vil konfigurere alle reglerne for reduktion af angrebsoverfladen til Overvågning.

Du kan få flere oplysninger under Regler for reduktion af angrebsoverfladen.

Tilføj områdekoder efter behov, og vælg derefter Næste.

Vælg grupper, der skal medtages, og tildel til testgruppen, og vælg derefter Næste.

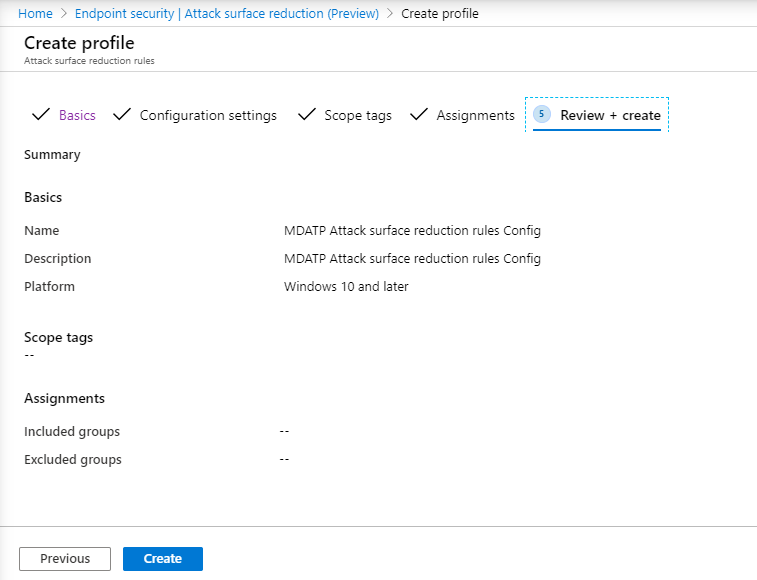

Gennemse detaljerne, og vælg derefter Create.

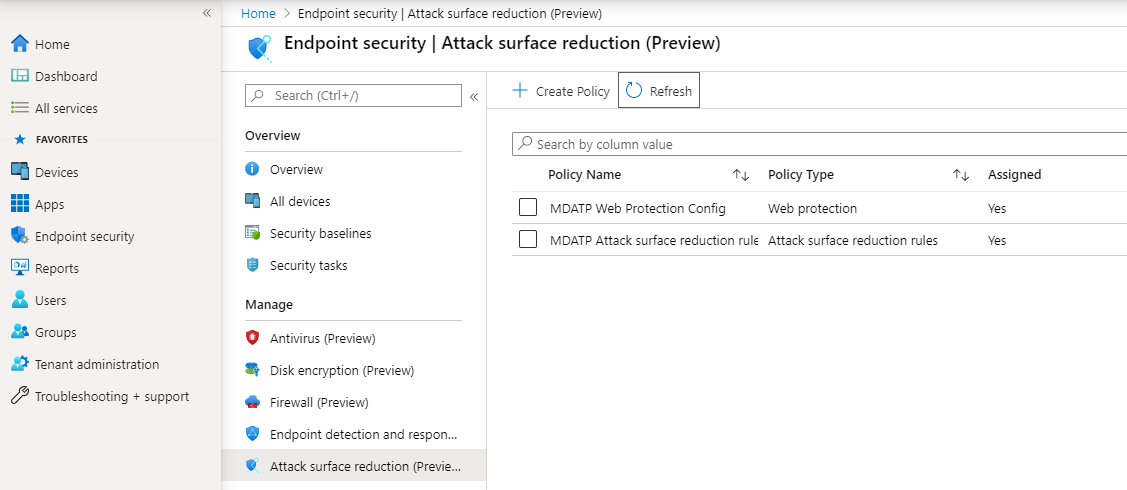

Få vist politikken.

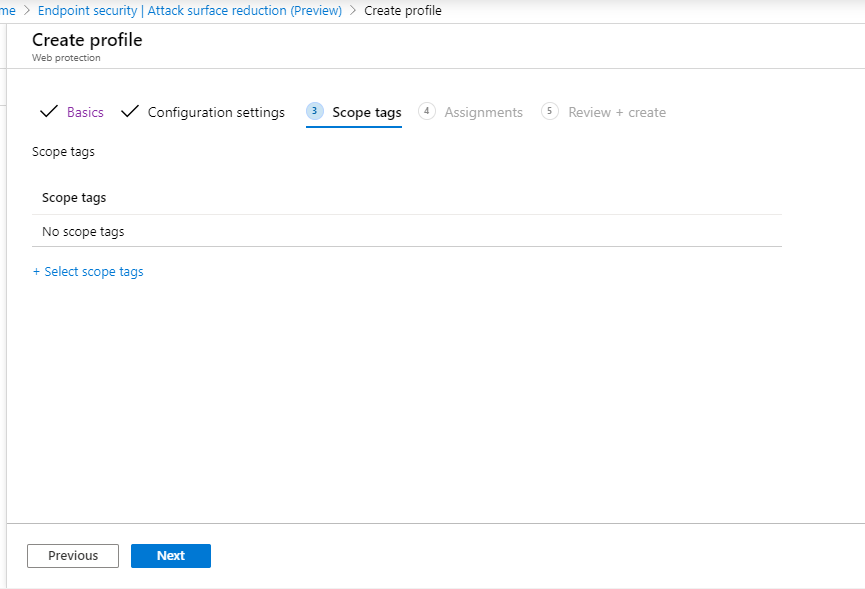

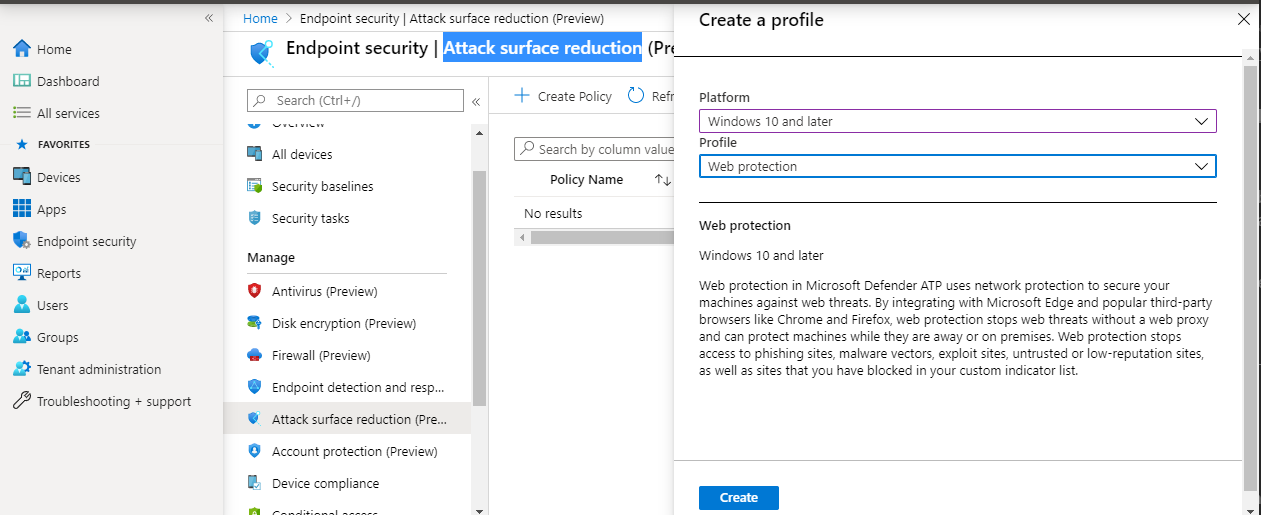

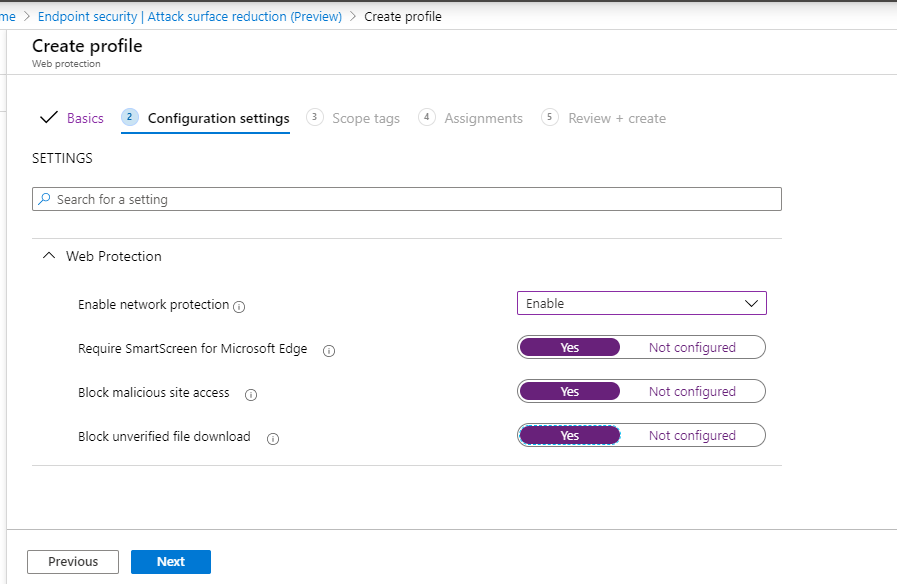

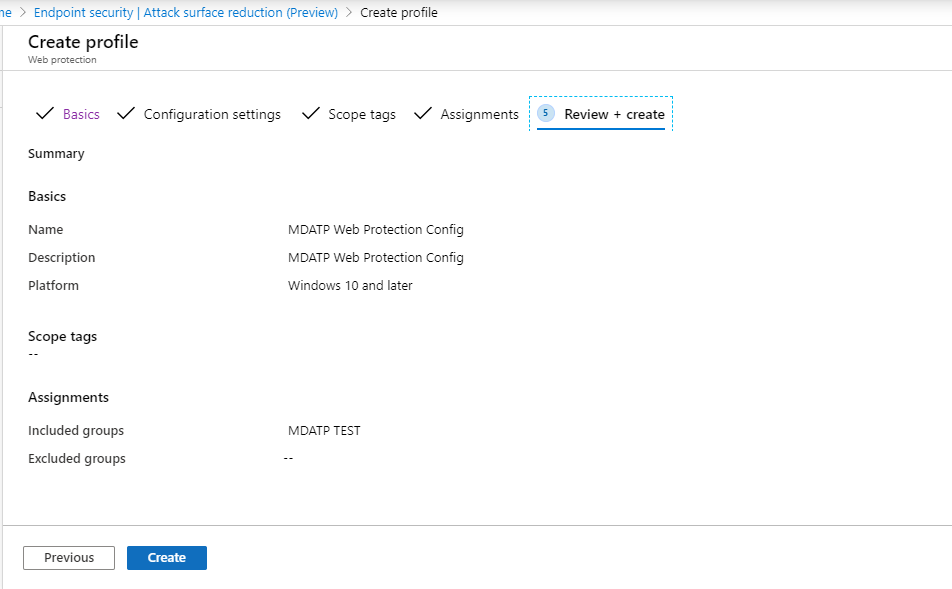

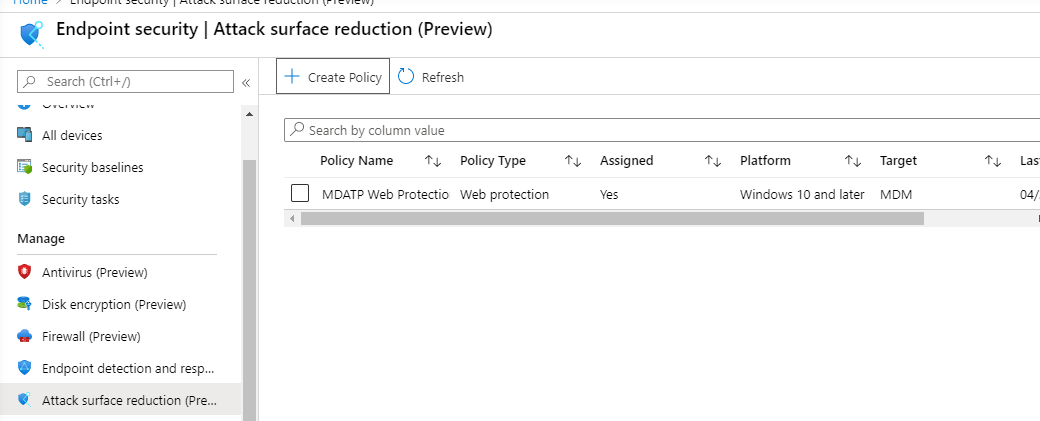

Reduktion af angrebsoverflade – webbeskyttelse

Åbn Intune Administration.

Naviger til Overfladereduktion af slutpunktsikkerhedsangreb>.

Vælg Create politik.

Vælg Windows 10 og nyere – Create webbeskyttelse>.

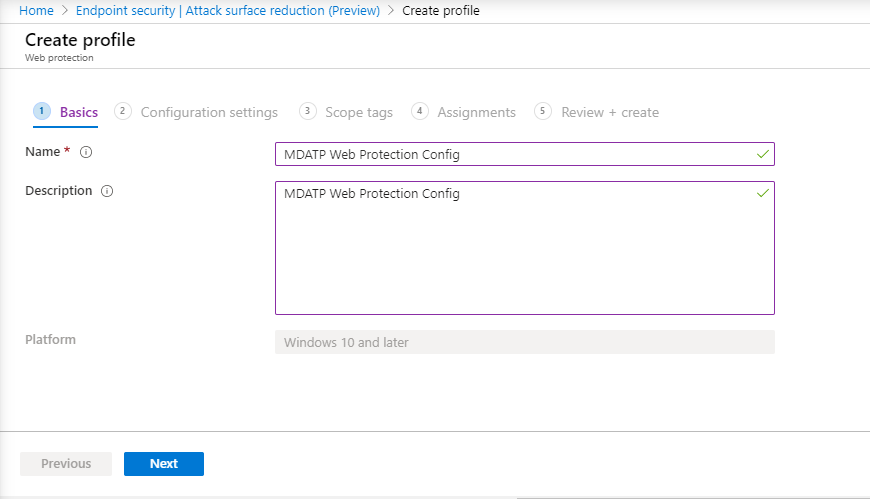

Angiv et navn og en beskrivelse, og vælg derefter Næste.

På siden Konfigurationsindstillinger: Angiv de konfigurationer, du har brug for til webbeskyttelse, og vælg derefter Næste.

Bemærk!

Vi er ved at konfigurere Web Protection til Block.

Du kan få flere oplysninger under Webbeskyttelse.

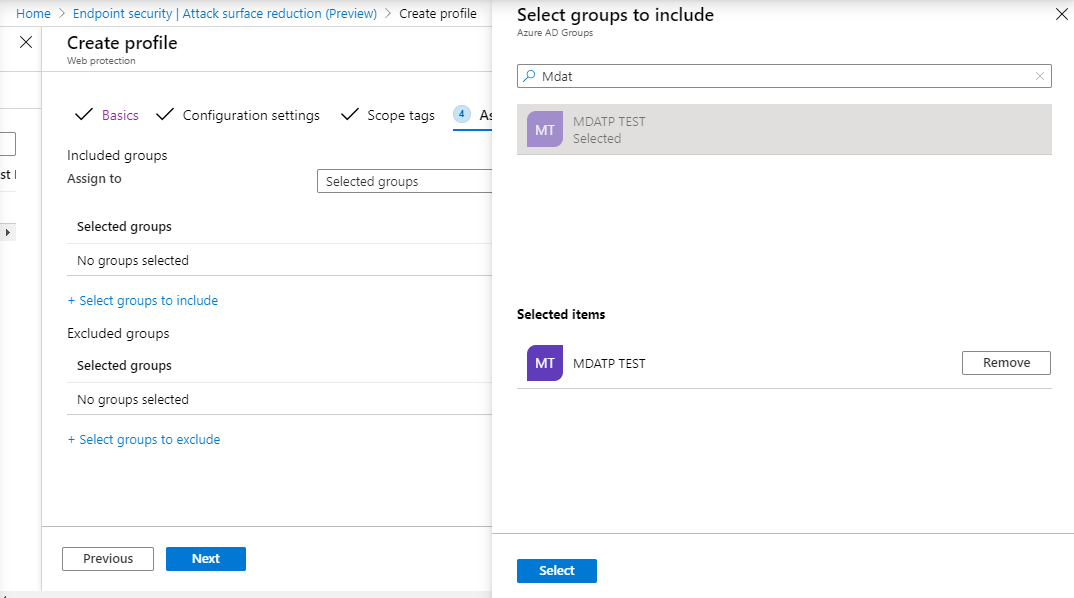

Tilføj områdekoder efter behov > Næste.

Vælg Tildel til testgruppe > Næste.

Vælg Gennemse og Create > Create.

Få vist politikken.

Valider konfigurationsindstillinger

Bekræft, at der er anvendt politikker

Når konfigurationspolitikken er blevet tildelt, tager det noget tid at anvende den.

Du kan få oplysninger om timing under Intune konfigurationsoplysninger.

Hvis du vil bekræfte, at konfigurationspolitikken anvendes på din testenhed, skal du følge følgende proces for hver konfigurationspolitik.

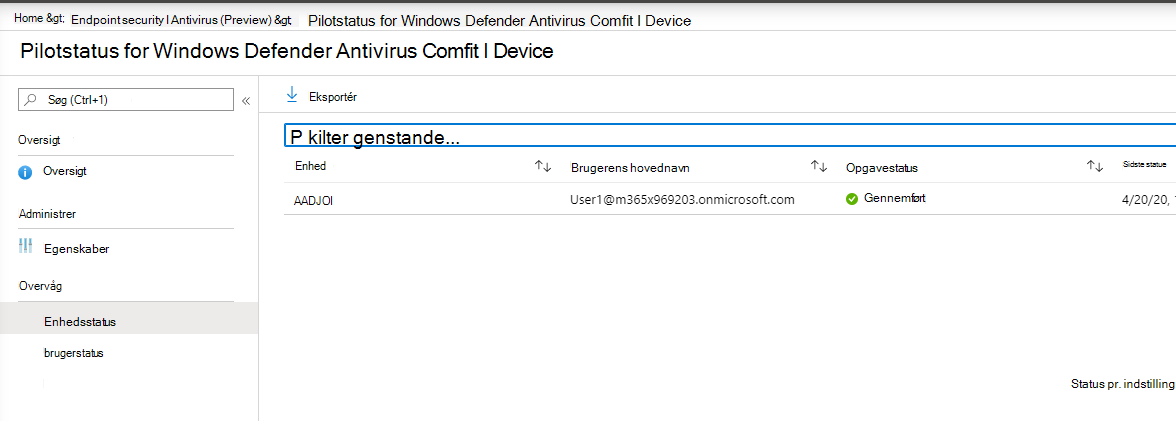

Åbn Intune Administration, og naviger til den relevante politik som vist i det foregående afsnit. I følgende eksempel vises den næste generation af beskyttelsesindstillinger.

Vælg konfigurationspolitikken for at få vist politikstatussen.

Vælg Enhedsstatus for at se status.

Vælg Brugerstatus for at se status.

Vælg Status pr. indstilling for at se status.

Tip

Denne visning er meget nyttig til at identificere eventuelle indstillinger, der er i konflikt med en anden politik.

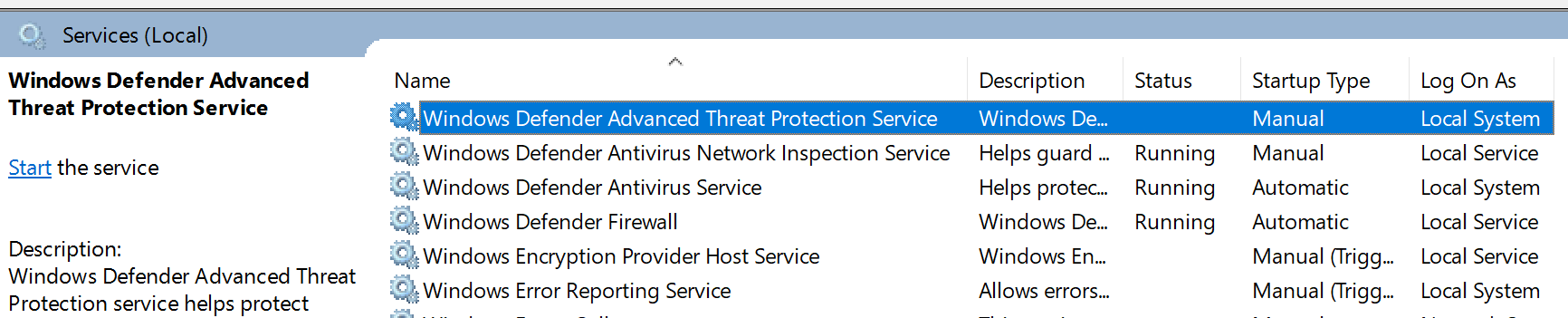

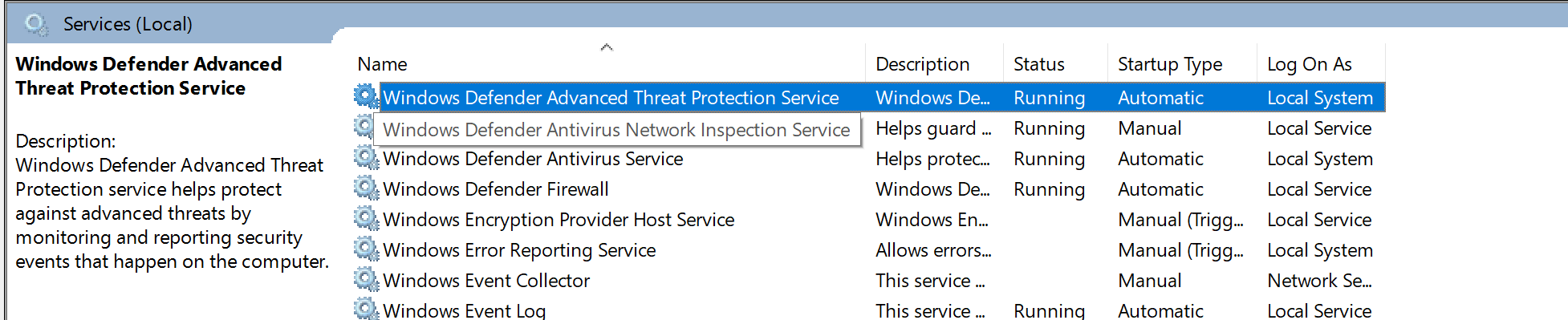

Bekræft registrering og svar af slutpunkter

Før du anvender konfigurationen, skal tjenesten Defender for Endpoint Protection ikke startes.

Når konfigurationen er anvendt, skal tjenesten Defender for Endpoint Protection startes.

Når tjenesterne kører på enheden, vises enheden på Microsoft Defender portal.

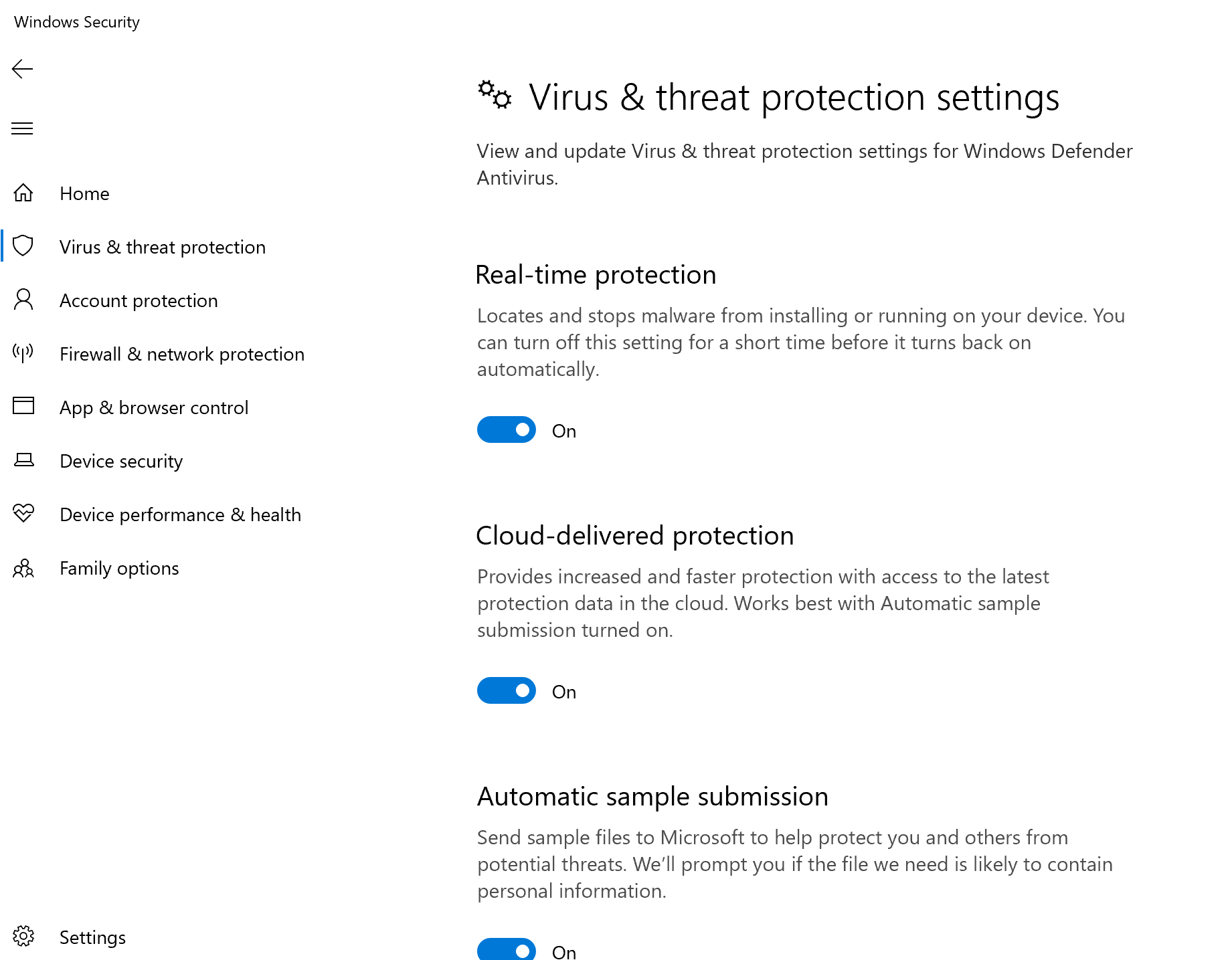

Bekræft næste generations beskyttelse

Før du anvender politikken på en testenhed, skal du kunne administrere indstillingerne manuelt som vist på følgende billede:

Når politikken er anvendt, bør du ikke kunne administrere indstillingerne manuelt.

Bemærk!

På følgende billede vises Slå skybaseret beskyttelse til og Slå beskyttelse i realtid til som administreret.

Bekræft reduktion af angrebsoverflade – regler for reduktion af angrebsoverflade

Før du anvender politikken på en testenhed, skal du åbne et PowerShell-vindue og skrive

Get-MpPreference.Du bør kunne se følgende linjer uden indhold:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Når du har anvendt politikken på en testenhed, skal du åbne en PowerShell Windows og skrive

Get-MpPreference.Du bør kunne se følgende linjer med indhold, som vist på følgende billede:

Bekræft reduktion af angrebsoverflade – webbeskyttelse

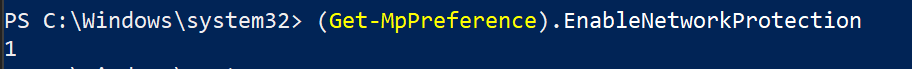

Åbn en PowerShell-windows på testenheden, og skriv

(Get-MpPreference).EnableNetworkProtection.Dette skal svare med et 0 som vist på følgende billede:

Når du har anvendt politikken, skal du åbne en PowerShell Windows og skrive

(Get-MpPreference).EnableNetworkProtection.Du bør kunne se et svar med et 1 som vist på følgende billede:

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om