Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

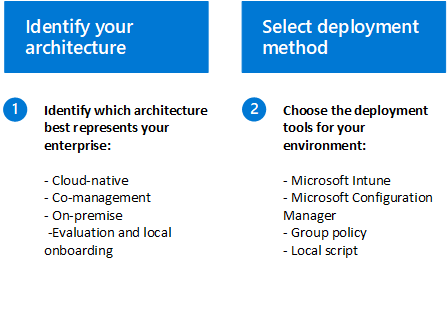

Hvis du allerede har fuldført trinnene til forberedelse af dit miljø til Defender for Endpoint, og du har tildelt roller og tilladelser til Defender for Endpoint, er dit næste trin at oprette en plan for onboarding. Denne plan bør begynde med at identificere din arkitektur og vælge din installationsmetode.

Vi forstår, at alle virksomhedsmiljøer er unikke, så vi har givet dig flere muligheder for at give dig fleksibiliteten til at vælge, hvordan du vil udrulle tjenesten. Det er to vigtige trin at beslutte, hvordan du onboarder slutpunkter til Defender for Endpoint-tjenesten:

Vigtigt!

Hvis du vil køre flere sikkerhedsløsninger side om side, skal du se Overvejelser i forbindelse med ydeevne, konfiguration og support.

Du har muligvis allerede konfigureret gensidig sikkerhedsudeladelse for enheder, der er onboardet til Microsoft Defender for Endpoint. Hvis du stadig har brug for at angive gensidige undtagelser for at undgå konflikter, skal du se Føj Microsoft Defender for Endpoint til listen over undtagelser for din eksisterende løsning.

Trin 1: Identificer din arkitektur

Afhængigt af dit miljø er nogle værktøjer bedre egnet til visse arkitekturer. Brug følgende tabel til at afgøre, hvilken Defender for Endpoint-arkitektur der passer bedst til din organisation.

| Architecture | Beskrivelse |

|---|---|

| Cloudbaseret | Vi anbefaler, at du bruger Microsoft Intune til at onboarde, konfigurere og afhjælpe slutpunkter fra cloudmiljøet for virksomheder, der ikke har en konfigurationsstyringsløsning i det lokale miljø eller ønsker at reducere deres infrastruktur i det lokale miljø. |

| Fælles administration | For organisationer, der hoster både arbejdsbelastninger i det lokale miljø og cloudbaserede arbejdsbelastninger, anbefaler vi, at du bruger Microsofts ConfigMgr og Intune til deres administrationsbehov. Disse værktøjer indeholder en omfattende pakke med clouddrevne administrationsfunktioner og unikke muligheder for samadministration til klargøring, udrulning, administration og sikre slutpunkter og programmer på tværs af en organisation. |

| Lokale installationer | For virksomheder, der ønsker at udnytte de cloudbaserede funktioner i Microsoft Defender for Endpoint og samtidig maksimere deres investeringer i Configuration Manager eller Active Directory-domæneservices, anbefaler vi denne arkitektur. |

| Evaluering og lokal onboarding | Vi anbefaler denne arkitektur til soc'er (Security Operations Centers), der gerne vil evaluere eller køre et Microsoft Defender for Endpoint pilot, men som ikke har eksisterende administrationsværktøjer eller udrulningsværktøjer. Denne arkitektur kan også bruges til at onboarde enheder i små miljøer uden administrationsinfrastruktur, f.eks. en DMZ (Demilitarized Zone). |

Trin 2: Vælg din installationsmetode

Når du har bestemt arkitekturen i dit miljø og oprettet en oversigt som beskrevet i afsnittet Krav, kan du bruge tabellen nedenfor til at vælge de relevante udrulningsværktøjer til slutpunkterne i dit miljø. Disse oplysninger hjælper dig med at planlægge installationen effektivt.

Bemærk!

For enheder, der ikke administreres af Intune eller Configuration Manager, kan du bruge Defender for Endpoint Security Settings Management til at modtage sikkerhedskonfigurationer direkte fra Intune. Hvis du vil føje servere til Defender for Endpoint, skal du have serverlicenser . Du kan vælge mellem disse indstillinger:

- Microsoft Defender for Servers Plan 1 eller Plan 2 (som en del af Defender for Cloud)-tilbuddet

- Microsoft Defender for Endpoint til servere

- Microsoft Defender for Business servers (kun for små og mellemstore virksomheder)

Næste trin

Når du har valgt din Defender for Endpoint-arkitektur og -installationsmetode, skal du fortsætte til Trin 4 – Onboard-enheder.