Für abteilungsspezifische Anforderungen optimierte Virtual WAN-Architektur

Für die in diesem Artikel beschriebene Architektur wird ein globales Fertigungsunternehmen angenommen. Die Abteilungen für Betriebstechnologie und Informationstechnologie des Unternehmens sind stark integriert und benötigen ein eigenes internes Netzwerk. Die Umgebungen weisen jedoch deutlich unterschiedliche Sicherheits- und Leistungsanforderungen auf. Aufgrund der sensiblen Natur der Abläufe des Unternehmens muss der gesamte Datenverkehr durch eine Netzwerk-VM (Network Virtual Appliance, NVA) geschützt werden, die der Kunde auf seinen eigenen virtuellen Maschinen hostet, und es muss eine Intrusion Detection and Protection System (IDPS)-Lösung vorhanden sein. Die IT-Abteilung hat weniger anspruchsvolle Sicherheitsanforderungen an das Netzwerk, aber diese Abteilung möchte die Leistung optimieren, damit Benutzer*innen latenzarm auf IT-Anwendungen zugreifen können.

Die Entscheidungsträger im Unternehmen haben sich auf Azure Virtual WAN festgelegt, um die globalen Anforderungen an ein einzelnes Netzwerk mit variablen Sicherheits- und Leistungsanforderungen zu erfüllen. Außerdem ist diese Lösung einfach zu verwalten, bereitzustellen und zu skalieren. Auch wenn neue Regionen hinzukommen, ist ein nahtloses Wachstum mit einem Netzwerk möglich, das für die eigenen Anforderungen optimiert ist.

Mögliche Anwendungsfälle

Typische Anwendungsfälle für diese Architektur sind:

- Eine globale Organisation, die eine zentralisierte Dateilösung für unternehmenskritische Aufgaben benötigt

- Leistungsstarke Dateiworkloads, die Dateien im lokalen Cache erfordern

- Flexible Remotearbeitsmöglichkeiten für Benutzer*innen sowohl vor Ort als auch extern

- Eine Anforderung, selbst gehostete NVAs zu verwenden.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

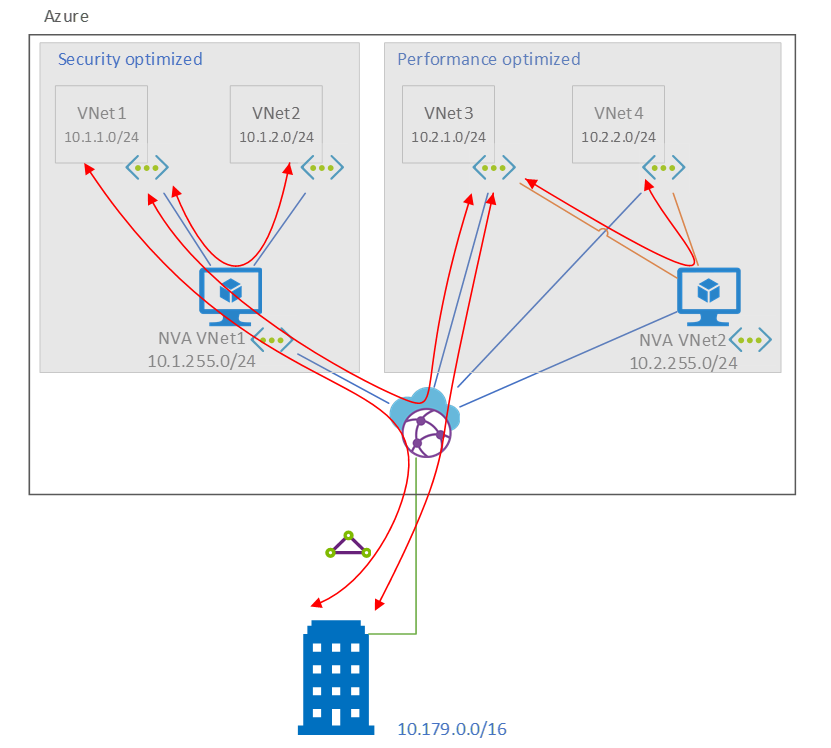

Hier finden Sie einen Überblick über die Architektur:

- Benutzer*innen greifen von einer Zweigstelle auf virtuelle Netzwerke zu.

- Mit Azure ExpressRoute können die lokalen Netzwerke über eine private Verbindung, die von einem Konnektivitätsanbieter bereitgestellt wird, auf die Cloud von Microsoft ausgedehnt werden.

- Ein Virtual WAN-Hub leitet Datenverkehr gemäß den Sicherheits- oder Leistungsanforderungen weiter. Der Hub enthält verschiedene Dienstendpunkte zum Ermöglichen von Konnektivität.

- Benutzerdefinierte Routen erzwingen Datenverkehr bei Bedarf an die NVAs.

- Jedes NVA überprüft den Datenverkehr, der in ein virtuelles Netzwerk fließt.

- Das Peering virtueller Netzwerke ermöglicht die VNet-zu-VNet-Überprüfung in der leistungsoptimierten Umgebung.

Das Unternehmen nutzt mehrere Regionen und stellt weiterhin Regionen für das Modell bereit. Das Unternehmen stellt nur bei Bedarf eine sicherheitsoptimierte oder leistungsoptimierte Umgebung bereit. Die Umgebungen leiten den nachfolgenden Datenverkehr über das virtuelle Netzwerkgerät (Network Virtual Appliance, NVA) weiter:

Datenverkehrspfade

| Zielorte | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | Zweig | Internet | ||

| Sicherheitsoptimierte Quelle | VNet1 | Internes VNet | NVA1-VNet2 | NVA1-Hub-VNet3 | NVA1-Hub-VNet4 | NVA1-Hub-Zweigstelle | NVA1-Internet |

| Leistungsoptimierte Quelle | VNet3 | Hub-NVA1-VNet1 | Hub-NVA1-VNet2 | Internes VNet | NVA2-VNet4 | Hub-Zweigstelle | NVA2-Internet |

| Verzweigungsquelle | Zweig | Hub-NVA1-VNet1 | Hub-NVA1-VNet2 | Hub-VNet3 | Hub-VNet4 | Nicht verfügbar | Nicht verfügbar |

Wie das obige Diagramm zeigt, erzwingen ein NVA und die Routingarchitektur, dass alle Datenverkehrspfade in die sicherheitsoptimierte Umgebung das NVA zwischen den virtuellen Netzwerken und dem Hub in einer gemeinsamen mehrschichtigen Architektur verwenden.

Die leistungsoptimierte Umgebung verfügt über ein speziell angepasstes Routingschema. Dieses Schema bietet eine Firewall und eine Datenverkehrsüberprüfung, sofern sie benötigt werden. Wenn keine Firewall benötigt wird, erfolgt auch keine Firewallbereitstellung. Der VNet-zu-VNet-Datenverkehr im leistungsoptimierten Bereich wird über NVA2 erzwungen, aber der Datenverkehr von der Zweigstelle zum VNet kann direkt über den Hub geleitet werden. Ebenso muss der gesamte Datenverkehr an die sichere Umgebung nicht an das NVA VNet2 geleitet werden, da er bereits am Rand der sicheren Umgebung vom NVA VNet1 überprüft wird. Im Ergebnis bedeutet dies eine Geschwindigkeit zur Zweigstelle. Die Architektur ermöglicht trotzdem die VNet-zu-VNet-Überprüfung in der leistungsoptimierten Umgebung. Dies ist nicht für alle Kund*innen erforderlich, kann aber über die Peerings erreicht werden, die Sie in dieser Architektur sehen.

Zuordnungen und Weitergaben des Virtual WAN-Hubs

Konfigurieren Sie die Routen für den Virtual WAN-Hub wie folgt:

| Name | Zugeordnet zu | Weitergabe an |

|---|---|---|

| NVA-VNet1 | defaultRouteTabelle | defaultRouteTabelle |

| NVA-VNet2 | PerfOptimizedRouteTable | defaultRouteTabelle |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTabelle |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTabelle |

Routinganforderungen

Eine benutzerdefinierte Route in der Standardroutingtabelle im Virtual WAN-Hub dient dazu, den gesamten Datenverkehr für VNet1 und VNet2 an secOptConnection weiterzuleiten.

Routenname Zieltyp Zielpräfix Nächster Hop IP-Adresse für nächsten Hop Sicherheitsoptimierte Route CIDR 10.1.0.0/16 secOptVerbindung <IP-Adresse von NVA1> Eine statische Route in secOptConnection leitet den Datenverkehr für VNet1 und VNet2 an die IP-Adresse von NVA1 weiter.

Name Adresspräfix Typ des nächsten Hops IP-Adresse des nächsten Hops rt-to-secOptimized 10.1.0.0/16 Virtuelles Gerät <IP-Adresse von NVA1> Eine benutzerdefinierte Routingtabelle im Virtual WAN-Hub mit dem Namen perfOptimizedRouteTable. Mit dieser Tabelle wird sichergestellt, dass leistungsoptimierte virtuelle Netzwerke nicht über den Hub miteinander kommunizieren können und dass sie ein Peering mit NVA VNet2 verwenden müssen.

Eine benutzerdefinierte Route (UDR) ist allen Subnetzen in VNet1 und VNet2 zugeordnet, um den gesamten Datenverkehr zurück an NVA1 weiterzuleiten.

Name Adresspräfix Typ des nächsten Hops IP-Adresse des nächsten Hops rt-alle 0.0.0.0/0 Virtuelles Gerät <IP-Adresse von NVA1> Eine benutzerdefinierte Route (UDR) ist allen Subnetzen in VNet3 und VNet4 zugeordnet, um VNet-zu-VNet-Datenverkehr und Internetdatenverkehr an NVA2 weiterzuleiten.

Name Adresspräfix Typ des nächsten Hops IP-Adresse des nächsten Hops rt-to-Internet 0.0.0.0/0 Virtuelles Gerät <IP-Adresse von NVA2> VNet-zu-VNet 10.2.0.0/16 Virtuelles Gerät <IP-Adresse von NVA2>

Hinweis

Sie können die NVA-IP-Adressen durch IP-Adressen des Lastenausgleichsmoduls im Routing ersetzen, wenn Sie eine Hochverfügbarkeitsarchitektur mit mehreren NVAs hinter dem Lastenausgleichsmodul bereitstellen.

Komponenten

- Azure Virtual WAN. Virtual WAN ist ein Netzwerkdienst, der viele Netzwerk-, Sicherheits- und Routingfunktionen auf einer einzigen Benutzeroberfläche vereint. In diesem Fall wird das Routing zu den angefügten virtuellen Netzwerken und Zweigstellen vereinfacht und skaliert.

- Azure ExpressRoute. ExpressRoute erweitert lokale Netzwerke über eine private Verbindung in die Microsoft-Cloud.

- Azure Virtual Network. Virtual Network ist der grundlegende Baustein für Ihr privates Netzwerk in Azure. Mit Virtual Network können zahlreiche Arten von Azure-Ressourcen wie Azure-VMs sicher miteinander sowie mit dem Internet und mit lokalen Netzwerken kommunizieren.

- Virtueller WAN-Hub. Ein virtueller Hub ist ein von Microsoft verwaltetes virtuelles Netzwerk. Der Hub enthält verschiedene Dienstendpunkte zum Ermöglichen von Konnektivität.

- Virtuelle Hub-Netzwerkverbindungen. Die Ressource für die virtuelle Netzwerkverbindung mit dem Hub ermöglicht die nahtlose Verbindung des Hubs mit Ihrem virtuellen Netzwerk.

- Statische Routen. Statische Routen stellen ein Verfahren zum Steuern des Datenverkehrs über eine IP-Adresse des nächsten Hops bereit.

- Hubroutentabellen. Sie können eine virtuelle Hubroute erstellen und die Route der Routingtabelle des virtuellen Hubs zuweisen.

- Virtuelles Netzwerk-Peering. Mithilfe von virtuellem Netzwerk-Peering können Sie zwei oder mehr virtuelle Netzwerke in Azure nahtlos verbinden.

- Benutzerdefinierte Routen. Benutzerdefinierte Routen (User-Defined Route, UDR) sind statische Routen, die die Standardsystemrouten in Azure außer Kraft setzen oder der Routingtabelle eines Subnetzes weitere Routen hinzufügen. Sie werden hier verwendet, um bei Bedarf Datenverkehr zu den NVAs zu erzwingen.

- Virtuelle Netzwerkgeräte. Virtuelle Netzwerkgeräte (Network Virtual Appliance, NVA) sind im Marketplace angebotene Netzwerkgeräte. In diesem Fall hat das Unternehmen das NVA von Palo Alto bereitgestellt, es könnten hier aber alle NVA-Firewalls verwendet werden.

Alternativen

Wenn self-hosting NVAs keine Anforderung sind, gibt es eine einfachere Lösung, bei der der NVA in einem durch Azure VWAN gesicherten Hub gehostet wird und die interne Datenverkehrsüberprüfung für jede virtuelle Netzwerkverbindung geändert wird. Diese Lösung ermöglicht es Ihnen jedoch nicht, zwischen vnet-to-vnet- und vnet-to-cross-premises-Datenverkehr zu unterscheiden.

Um nur eine sicherheitsrelevante NVA-Umgebung bereitzustellen, können Sie diesem Modell folgen: Datenverkehr über eine NVA weiterleiten.

Informationen zum Bereitstellen eines benutzerdefinierten NVA-Modells, das sowohl Routingdatenverkehr an eine dedizierte Firewall für das Internet als auch routing branch traffic over an NVA unterstützt, finden Sie unter Route traffic through NVAs mithilfe von benutzerdefinierten Einstellungen.

Bei der vorherigen Alternative wird eine Umgebung mit hoher Sicherheit hinter einem NVA bereitgestellt. Sie bietet einige Funktionen zum Bereitstellen einer benutzerdefinierten Umgebung. Sie unterscheidet sich jedoch auf zwei Arten von dem in diesem Artikel beschriebenen Anwendungsfall. Zum einen werden die beiden Modelle isoliert und nicht in Kombination angezeigt. Zweitens wird der VNet-zu-VNet-Datenverkehr in der benutzerdefinierten Umgebung nicht unterstützt (was wir hier als performanceoptimierte Umgebung bezeichnen).

Überlegungen

Diese Überlegungen bilden die Säulen des Azure Well-Architected Framework, einer Reihe von Leitprinzipien, die Sie zur Verbesserung der Qualität eines Workloads verwenden können. Weitere Informationen finden Sie unter Well-Architected Framework.

Zuverlässigkeit

Zuverlässigkeit trägt dazu bei, dass Ihre Anwendung die Verpflichtungen erfüllen kann, die Sie für Ihre Kunden vornehmen. Weitere Informationen finden Sie in der Prüfliste zur Entwurfsüberprüfung für Zuverlässigkeit.

Virtual WAN ist ein hoch verfügbarer Netzwerkdienst. Sie können mehr Verbindungen oder Pfade von den Zweigstellen einrichten, um mehrere Pfade zum Virtual WAN-Dienst zu erhalten. Sie benötigen jedoch lediglich den VWAN-Dienst.

Sie sollten NVAs in einer hoch verfügbaren Architektur einrichten, die dem hier beschriebenen ähnlich ist: Bereitstellen von hoch verfügbaren NVAs.

Sicherheit

Sicherheit bietet Sicherheitsmaßnahmen gegen bewusste Angriffe und den Missbrauch Ihrer wertvollen Daten und Systeme. Weitere Informationen finden Sie in der Prüfliste zur Entwurfsüberprüfung für Sicherheit.

Mit NVAs können Sie Features wie IDPS mit Virtual WAN verwenden.

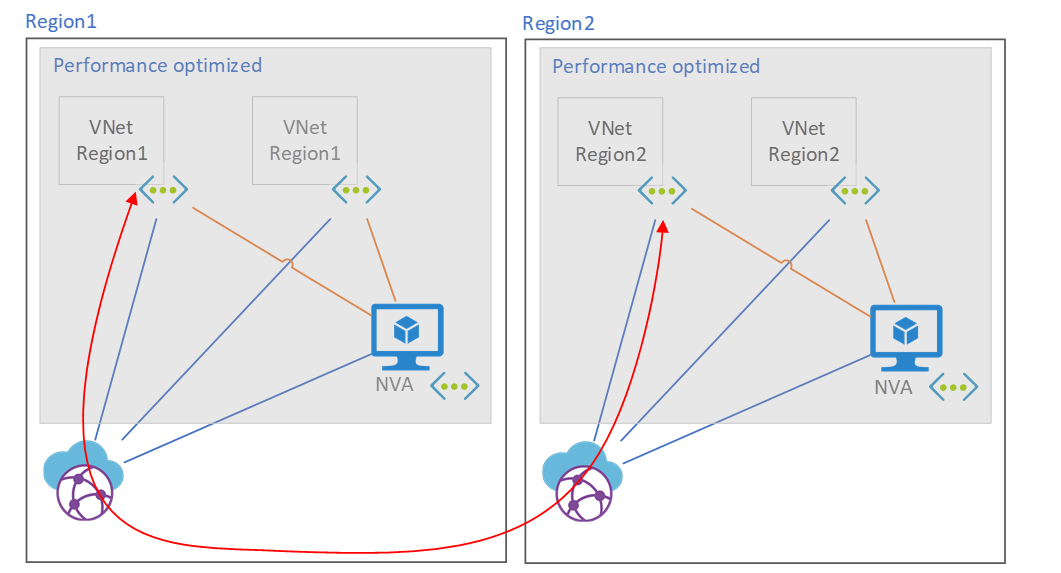

In dieser Bereitstellung durchlaufen Routen über den Virtual WAN-Hub zu einer leistungsoptimierten Umgebung nicht das NVA in dieser Umgebung. Dies stellt ein potenzielles Problem bei regionsübergreifendem Datenverkehr dar, wie hier veranschaulicht wird:

Der regionsübergreifende Datenverkehr zwischen leistungsoptimierten Umgebungen durchläuft nicht das NVA. Dies ist eine Einschränkung beim direkten Routing von Hubdatenverkehr an die virtuellen Netzwerke.

Kostenoptimierung

Die Kostenoptimierung konzentriert sich auf Möglichkeiten, unnötige Ausgaben zu reduzieren und die betriebliche Effizienz zu verbessern. Weitere Informationen finden Sie in der Prüfliste für die Entwurfsüberprüfung für die Kostenoptimierung.

Die Preise für diese Architektur hängen stark von den bereitgestellten NVAs ab. Eine 2-GBit/S-ER-Verbindung und einen virtuellen WAN-Hub, der 10 TB pro Monat verarbeitet, finden Sie in dieser Preisschätzung.

Sie sollten NVAs in einer hoch verfügbaren Architektur einrichten, die dem hier beschriebenen ähnlich ist: Bereitstellen von hoch verfügbaren NVAs.

Leistungseffizienz

Die Leistungseffizienz bezieht sich auf die Fähigkeit Ihrer Workload, die Anforderungen der Benutzer effizient zu erfüllen. Weitere Informationen finden Sie in der Prüfliste zur Entwurfsüberprüfung für Die Leistungseffizienz.

Diese Lösung optimiert bei Bedarf die Leistung des Netzwerks. Sie können das Routing an Ihre eigenen Anforderungen anpassen, um Datenverkehr zur Zweigstelle über das NVA und Datenverkehr zwischen virtuellen Netzwerken ohne Einschränkung zuzulassen oder um eine einzelne Firewall für ausgehenden Internetdatenverkehr zu verwenden.

Diese Architektur ist regionsübergreifend skalierbar. Berücksichtigen Sie beim Einrichten von Routingbezeichnungen zum Gruppierung von Routen und zum Weiterleiten von Datenverkehr an Zweigstellen zwischen den virtuellen Hubs Ihre eigenen Anforderungen.

Beitragende

Dieser Artikel wird von Microsoft gepflegt. Er wurde ursprünglich von folgenden Mitwirkenden geschrieben:

Hauptautor:

- John Poetzinger | Senior Cloud Solution Architect

Nächste Schritte

- Was ist Azure Virtual WAN?

- Was ist Azure ExpressRoute?

- Konfigurieren des virtuellen Hubroutings – Azure Virtual WAN

- Firewall und Anwendungsgateway für virtuelle Netzwerke

- Azure Virtual WAN und Unterstützung von Remotearbeit