Microsoft Defender for IoT-Warnungen

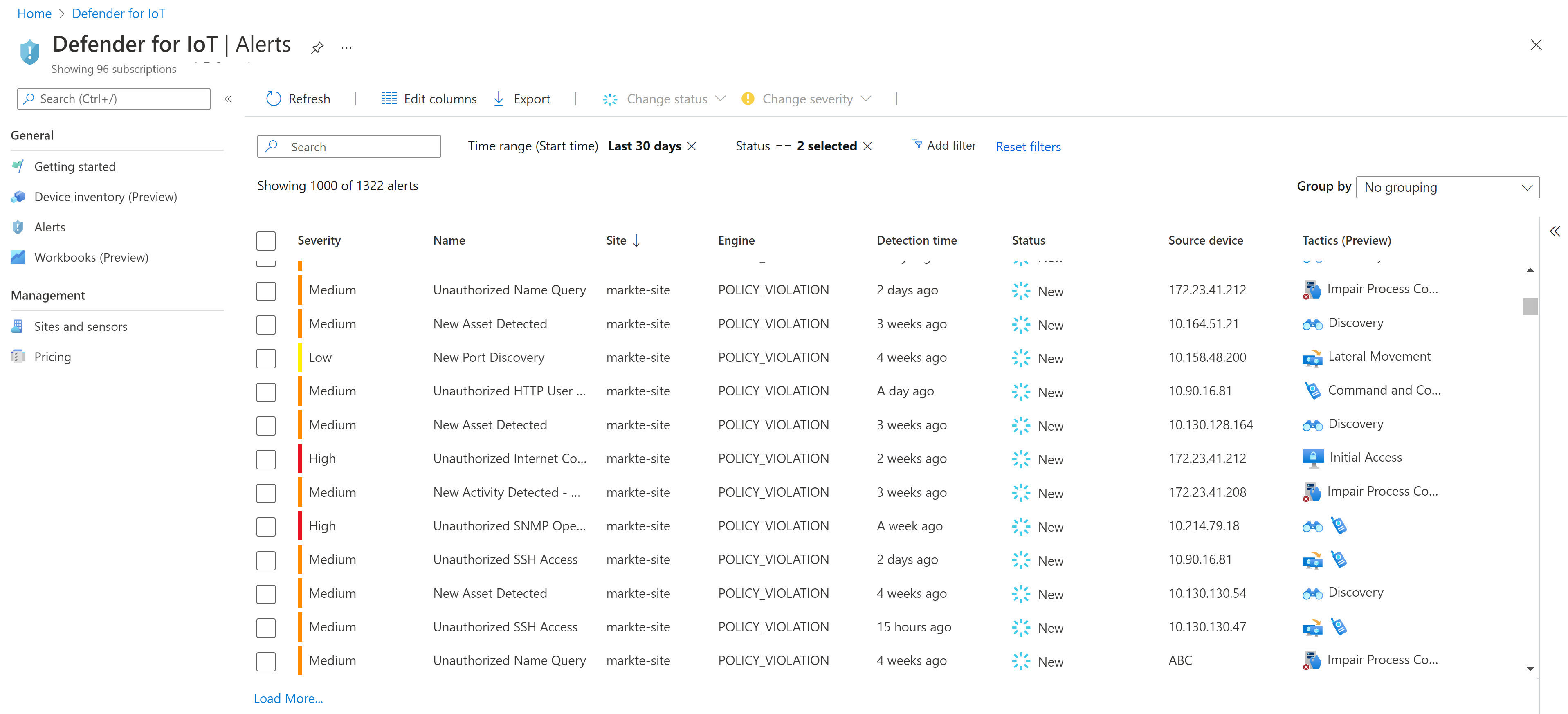

Microsoft Defender for IoT-Warnungen verbessern Ihre Netzwerksicherheit und -vorgänge mit Echtzeitdetails zu in Ihrem Netzwerk protokollierten Ereignissen. Warnungen werden ausgelöst, wenn OT-Netzwerksensoren Änderungen oder verdächtige Aktivitäten im Netzwerkdatenverkehr erkennen, für die Ihre Aufmerksamkeit erforderlich ist.

Zum Beispiel:

Verwenden Sie die Details, die auf der Seite Warnungen oder auf einer Warnungsdetailseite angezeigt werden, um Vorgänge zu untersuchen und Maßnahmen zu ergreifen, die alle Risiken für Ihr Netzwerk beheben, entweder von verwandten Geräten oder dem Netzwerkprozess, der die Warnung ausgelöst hat.

Tipp

Verwenden Sie Warnungswartungsschritte, um Ihren SOC-Teams zu helfen, mögliche Probleme und Lösungen zu verstehen. Es wird empfohlen, die empfohlenen Wartungsschritte zu überprüfen, bevor Sie einen Warnungsstatus aktualisieren oder Aktionen für das Gerät oder Netzwerk ausführen.

Optionen für die Warnungsverwaltung

Microsoft Defender for IoT-Warnungen sind im Azure-Portal, OT-Netzwerksensorkonsolen und in der lokalen Verwaltungskonsole verfügbar. Mit Enterprise IoT-Sicherheit sind Warnungen auch für Enterprise IoT-Geräte verfügbar, die von Defender for Endpoint in Microsoft 365 Defender erkannt werden.

Während Sie Warnungsdetails anzeigen, den Warnungskontext untersuchen und Warnungsstatus von jedem dieser Orte aus analysieren und verwalten können, bietet jeder Ort auch zusätzliche Warnungsaktionen. In der folgenden Tabelle werden die für jeden Standort unterstützten Warnungen und die zusätzlichen Aktionen beschrieben, die nur an diesem Ort verfügbar sind:

| Standort | Beschreibung | Zusätzliche Warnungsaktionen |

|---|---|---|

| Azure portal | Warnungen von allen in der Cloud verbundenen OT-Sensoren | – Anzeigen verwandter MITRE ATT&CK-Taktiken und -Techniken – Verwenden von vordefinierten Arbeitsmappen für Einblicke in Warnungen mit hoher Priorität – Anzeigen von Warnungen aus Microsoft Sentinel und Ausführen ausführlicherer Untersuchungen mit Microsoft Sentinel-Playbooks und -Arbeitsmappen. |

| OT-Netzwerksensorkonsolen | Von diesem OT-Sensor generierte Warnungen | – Anzeigen der Quelle und des Ziels der Warnung in der Gerätezuordnung – Anzeigen von Ereignissen auf der Ereigniszeitachse – Weiterleiten von Warnungen direkt an Partneranbieter – Erstellen von Warnungskommentaren Erstellen benutzerdefinierter Warnungsregeln – Verlernen von Warnungen |

| Eine lokale Verwaltungskonsole | Warnungen, die von verbundenen OT-Sensoren generiert werden | – Weiterleiten von Warnungen direkt an Partneranbieter – Erstellen von Warnungsausschlussregeln |

| Microsoft 365 Defender | Warnungen, die für von Microsoft Defender for Endpoint erkannte Enterprise IoT-Geräte generiert wurden | – Verwalten von Warnungsdaten zusammen mit anderen Microsoft 365 Defender-Daten, einschließlich erweiterter Bedrohungssuche |

Tipp

Alle Warnungen, die von verschiedenen Sensoren in derselben Zone innerhalb eines Zeitraums von 10 Minuten mit demselben Typ, Status, Warnungsprotokoll und denselben zugehörigen Geräten generiert werden, werden als eine einzige, einheitliche Warnung aufgeführt.

- Der 10-minütige Zeitraum basiert auf dem Zeitpunkt der ersten Erkennung der Warnung.

- Die einzelne, einheitliche Warnung listet alle Sensoren auf, die die Warnung erkannt haben.

- Warnungen werden auf der Grundlage des Warnungsprotokolls und nicht des Geräteprotokolls kombiniert.

Weitere Informationen finden Sie unter:

- Warnung zur Datenaufbewahrung

- Beschleunigen von OT-Warnungsworkflows

- Warnungsstatus und Selektierungsoptionen

- Planen von OT-Standorten und -Zonen

Warnungsoptionen unterscheiden sich auch je nach Standort und Benutzerrolle. Weitere Informationen finden Sie unter Azure-Benutzerrollen und -Berechtigungen sowie Lokale Benutzer und Rollen.

Fokussierte Warnungen in OT/IT-Umgebungen

Organisationen, in denen Sensoren zwischen OT- und IT-Netzwerken bereitgestellt werden, verarbeiten viele Warnungen im Zusammenhang mit OT- und IT-Datenverkehr. Die Anzahl der Warnungen, von denen einige irrelevant sind, kann Warnungsmüdigkeit verursachen und die Gesamtleistung beeinträchtigen. Um diese Herausforderungen zu bewältigen, steuert die Erkennungsrichtlinie von Defender for IoT ihre verschiedenen Warnungsmodule, um sich auf Warnungen mit geschäftlichen Auswirkungen und Relevanz für ein OT-Netzwerk zu konzentrieren und IT-bezogene Warnungen mit geringem Wert zu reduzieren. Beispielsweise ist die Warnung Nicht autorisierte Internetverbindung in einem OT-Netzwerk höchst relevant, hat aber einen relativ niedrigen Wert in einem IT-Netzwerk.

Um die in diesen Umgebungen ausgelösten Warnungen zu fokussieren, lösen alle Warnungsmodule außer dem Malware-Modul nur dann Warnungen aus, wenn sie ein verwandtes OT-Subnetz oder -Protokoll erkennen. Um jedoch die Auslösung von Warnungen aufrechtzuerhalten, die kritische Szenarien anzeigen:

- Das Malware-Modul löst Malware-Warnungen aus, unabhängig davon, ob die Warnungen mit OT- oder IT-Geräten zusammenhängen.

- Die anderen Module enthalten Ausnahmen für kritische Szenarien. Beispielsweise löst das Betriebsmodul Warnungen im Zusammenhang mit Sensordatenverkehr aus, unabhängig davon, ob die Warnung mit OT- oder IT-Datenverkehr zusammenhängt.

Verwalten von OT-Warnungen in einer Hybridumgebung

Benutzer*innen in Hybridumgebungen können OT-Warnungen in Defender for IoT im Azure-Portal, im OT-Sensor und in einer lokalen Verwaltungskonsole verwalten.

Hinweis

Während die Sensorkonsole das Feld für die Letzte Erkennung eines Alarms in Echtzeit anzeigt, kann es bei Defender for IoT im Azure-Portal bis zu einer Stunde dauern, bis die aktualisierte Zeit angezeigt wird. Dies erklärt ein Szenario, in dem die letzte Erkennungszeit in der Sensorkonsole nicht mit der letzten Erkennungszeit im Azure-Portal übereinstimmt.

Warnungsstatus werden andernfalls zwischen dem Azure-Portal und dem OT-Sensor sowie zwischen dem Sensor und der lokalen Verwaltungskonsole vollständig synchronisiert. Dies bedeutet, dass die Warnung unabhängig davon, wo Sie die Warnung in Defender for IoT verwalten, auch an anderen Orten aktualisiert wird.

Wenn Sie einen Warnungsstatus auf Geschlossen oder Stummgeschaltet für einen Sensor festlegen, wird der Warnungsstatus im Azure-Portal in Geschlossen aktualisiert. In der lokalen Verwaltungskonsole wird der Warnungsstatus Geschlossen als Bestätigt bezeichnet.

Tipp

Wenn Sie mit Microsoft Sentinel arbeiten, empfiehlt es sich, die Integration so zu konfigurieren, dass auch der Warnungsstatus mit Microsoft Sentinel synchronisiert und der Warnungsstatus dann zusammen mit den zugehörigen Microsoft Sentinel-Incidents verwaltet wird.

Weitere Informationen finden Sie unter Tutorial: Untersuchen und Erkennen von Bedrohungen für IoT-Geräte.

Enterprise IoT-Warnungen und Microsoft Defender for Endpoint

Wenn Sie Enterprise IoT-Sicherheit in Microsoft 365 Defender verwenden, sind Warnungen für von Microsoft Defender for Endpoint erkannte Enterprise IoT-Geräte nur in Microsoft 365 Defender verfügbar. Viele netzwerkbasierte Erkennungen von Microsoft Defender for Endpoint sind für Enterprise IoT-Geräte relevant, z. B. Warnungen, die durch Überprüfungen mit verwalteten Endpunkten ausgelöst werden.

Weitere Informationen finden Sie unter Schützen von IoT-Geräten im Unternehmen und Warnungswarteschlange in Microsoft 365 Defender.

Beschleunigen von OT-Warnungsworkflows

Neue Warnungen werden automatisch geschlossen, wenn 90 Tage nach der ersten Erkennung kein identischer Datenverkehr erkannt wird. Wenn innerhalb dieser ersten 90 Tage identischer Datenverkehr erkannt wird, wird der 90-Tage-Zähler zurückgesetzt.

Zusätzlich zum Standardverhalten können Sie Ihren SOC- und OT-Verwaltungsteams helfen, Warnungen schneller zu selektieren und zu warten. Melden Sie sich bei einem OT-Sensor oder einer lokalen Verwaltungskonsole als Administratorbenutzer an, um die folgenden Optionen zu verwenden:

Erstellen benutzerdefinierter Warnungsregeln. Nur OT-Sensoren.

Fügen Sie benutzerdefinierte Warnungsregeln hinzu, um Warnungen für bestimmte Aktivitäten in Ihrem Netzwerk auszulösen, die nicht durch sofort einsatzbereite Funktionen abgedeckt werden.

Beispielsweise können Sie für eine Umgebung, in der MODBUS ausgeführt wird, eine Regel hinzufügen, um alle in ein Speicherregister geschriebenen Befehle für eine bestimmte IP-Adresse und ein Ethernet-Ziel zu erkennen.

Weitere Informationen finden Sie unter Erstellen benutzerdefinierter Warnungsregeln für einen OT-Sensor.

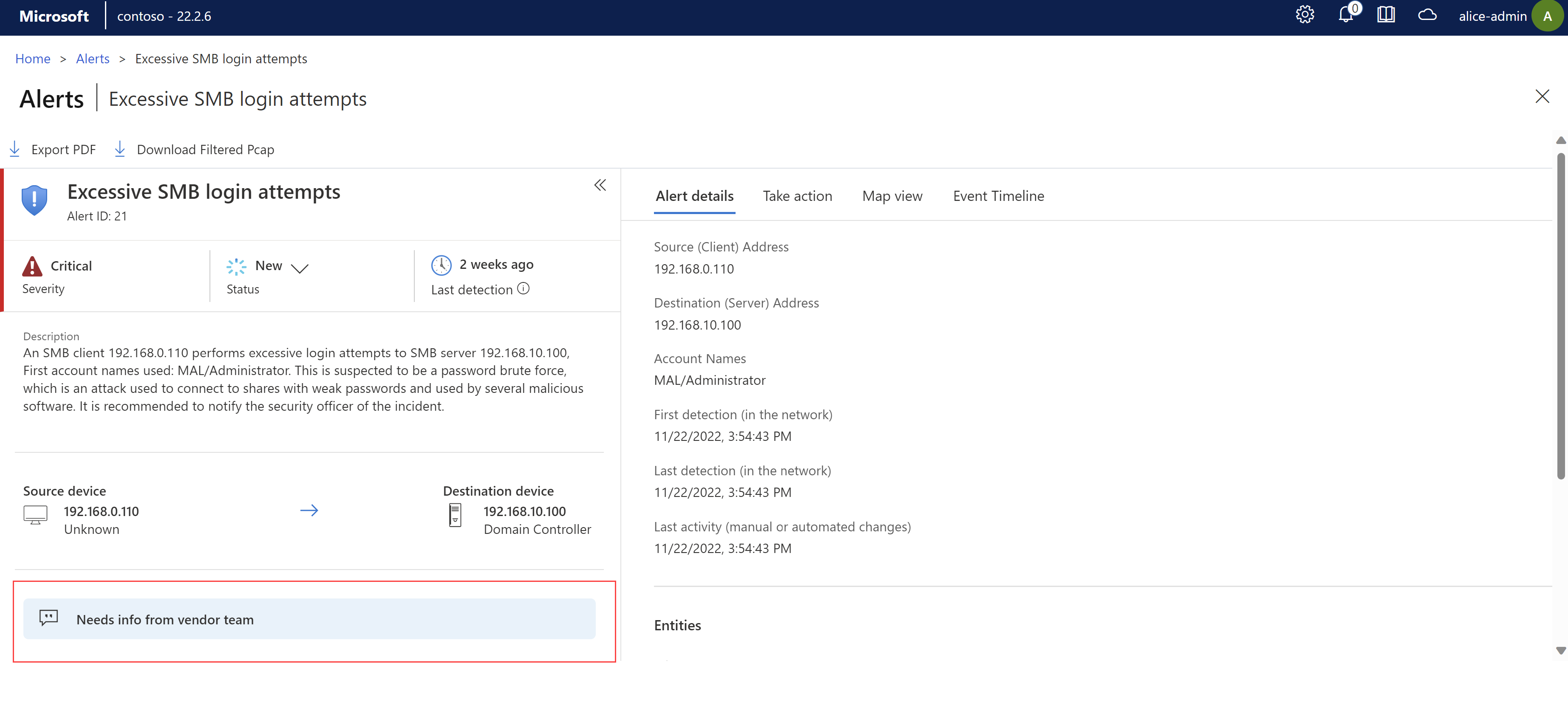

Erstellen von Warnungskommentaren. Nur OT-Sensoren.

Erstellen Sie eine Reihe von Warnungskommentaren, die andere Benutzer von OT-Sensoren einzelnen Warnungen hinzufügen können, mit Details wie benutzerdefinierten Entschärfungsschritten, Kommunikation mit anderen Teammitgliedern oder anderen Erkenntnissen oder Warnungen zum Ereignis.

Teammitglieder können diese benutzerdefinierten Kommentare wiederverwenden, während sie Warnungsstatus selektieren und verwalten. Warnungskommentare werden in einem Kommentarbereich auf einer Warnungsdetailseite angezeigt. Beispiel:

Weitere Informationen finden Sie unter Erstellen von Warnungskommentaren für einen OT-Sensor.

Erstellen von Warnungsausschlussregeln: Nur lokale Verwaltungskonsolen.

Wenn Sie mit einer lokalen Verwaltungskonsole arbeiten, definieren Sie Warnungsausschlussregeln, um Ereignisse über mehrere Sensoren hinweg zu ignorieren, die bestimmte Kriterien erfüllen. Beispielsweise können Sie eine Warnungsausschlussregel erstellen, um alle Ereignisse zu ignorieren, die während eines bestimmten Wartungsfensters irrelevante Warnungen auslösen würden.

Warnungen, die von Ausschlussregeln ignoriert werden, werden nicht im Azure-Portal, auf dem Sensor, in der lokalen Verwaltungskonsole oder in den Ereignisprotokollen angezeigt.

Weitere Informationen finden Sie unter Erstellen von Warnungsausschlussregeln in einer lokalen Verwaltungskonsole.

Weiterleiten von Warnungsdaten an Partnersysteme an Partner-SIEMs, Syslog-Server, angegebene E-Mail-Adressen und vieles mehr.

Unterstützt sowohl von OT-Sensoren als auch von lokalen Verwaltungskonsolen. Weitere Informationen finden Sie unter Alarminformationen weiterleiten.

Warnungsstatus und Selektierungsoptionen

Verwenden Sie die folgenden Warnungsstatus- und Selektierungsoptionen, um Warnungen in Defender for IoT zu verwalten.

Berücksichtigen Sie beim Selektieren einer Warnung, dass einige Warnungen gültige Netzwerkänderungen widerspiegeln, z. B. ein autorisiertes Gerät, das versucht, auf eine neue Ressource auf einem anderen Gerät zuzugreifen.

Während Selektierungsoptionen vom OT-Sensor und der lokalen Verwaltungskonsole nur für OT-Warnungen verfügbar sind, stehen Optionen im Azure-Portal sowohl für OT- als auch Enterprise IoT-Warnungen zur Verfügung.

Verwenden Sie die folgende Tabelle, um mehr über die einzelnen Warnungsstatus- und Selektierungsoptionen zu erfahren.

| Status-/Selektierungsaktion | Verfügbar für | Beschreibung |

|---|---|---|

| Neu | – Azure-Portal – OT-Netzwerksensoren – Lokale Verwaltungskonsole |

Neue Warnungen sind Warnungen, die noch nicht vom Team selektiert oder untersucht wurden. Neuer Datenverkehr, der für dieselben Geräte erkannt wird, generiert keine neue Warnung, sondern wird der vorhandenen Warnung hinzugefügt. In der lokalen Verwaltungskonsole werden Neue Warnungen als Nicht bestätigt bezeichnet. Hinweis: Möglicherweise werden mehrere, neue oder nicht bestätigte Warnungen mit demselben Namen angezeigt. In solchen Fällen wird jede separate Warnung durch separaten Datenverkehr auf verschiedenen Geräten ausgelöst. |

| Aktiv | – Nur Azure-Portal | Legen Sie eine Warnung auf Aktiv fest, um anzugeben, dass eine Untersuchung im Gange ist, die Warnung aber noch nicht geschlossen oder anderweitig selektiert werden kann. Dieser Status hat an anderer Stelle in Defender for IoT keine Auswirkungen. |

| Geschlossen | – Azure-Portal – OT-Netzwerksensoren – Lokale Verwaltungskonsole |

Schließen Sie eine Warnung, um anzugeben, dass sie vollständig untersucht wurde und Sie beim nächsten Erkennen desselben Datenverkehrs erneut gewarnt werden möchten. Wenn Sie eine Warnung schließen, wird sie der Zeitachse des Sensorereignisses hinzugefügt. In der lokalen Verwaltungskonsole werden Neue Warnungen als Bestätigt bezeichnet. |

| Learn | – Azure-Portal – OT-Netzwerksensoren – Lokale Verwaltungskonsole Das Verlernen einer Warnung ist nur für den OT-Sensor verfügbar. |

Erlernen Sie eine Warnung, wenn Sie sie schließen und als zulässigen Datenverkehr hinzufügen möchten, damit Sie beim nächsten Erkennen desselben Datenverkehrs nicht erneut gewarnt werden. Beispielsweise, wenn der Sensor Änderungen der Firmwareversion nach Standardwartungsverfahren erkennt oder wenn dem Netzwerk ein neues, erwartetes Gerät hinzugefügt wird. Das Erlernen einer Warnung schließt die Warnung und fügt der Zeitachse des Sensorereignisses ein Element hinzu. Erkannter Datenverkehr ist in Data Mining-Berichten enthalten, aber nicht bei der Berechnung anderer OT-Sensorberichte. Das Erlernen von Warnungen ist nur für ausgewählte Warnungen verfügbar, vor allem für Warnungen, die durch Warnungen der Richtlinien- und Anomalie-Engine ausgelöst werden. |

| Mute | – OT-Netzwerksensoren – Lokale Verwaltungskonsole Das Aufheben der Stummschaltung einer Warnung ist nur für den OT-Sensor verfügbar. |

Schalten Sie eine Warnung stumm, wenn Sie sie schließen und nicht für denselben Datenverkehr erneut anzeigen möchten, aber ohne den durch die Warnung zulässigen Datenverkehr hinzuzufügen. Wenn die Betriebs-Engine beispielsweise eine Warnung auslöst, die darauf hindeutet, dass der SPS-Modus auf einem Gerät geändert wurde. Der neue Modus weist möglicherweise darauf hin, dass der SPS-Modus nicht sicher ist, aber nach der Untersuchung wird festgestellt, dass der neue Modus akzeptabel ist. Durch das Stummschalten einer Warnung wird sie geschlossen, aber der Zeitachse des Sensorereignisses wird kein Element hinzugefügt. Erkannter Datenverkehr ist in Data Mining-Berichten enthalten, aber nicht bei der Berechnung von Daten für andere Sensorberichte. Das Stummschalten einer Warnung ist nur für ausgewählte Warnungen verfügbar, hauptsächlich für Warnungen, die durch die Anomalie-, Protokollverletzungs- oder Betriebs-Engines ausgelöst werden. |

Tipp

Wenn Sie im Voraus wissen, welche Ereignisse für Sie irrelevant sind, z. B. während eines Wartungsfensters oder wenn Sie das Ereignis nicht in der Ereigniszeitachse nachverfolgen möchten, erstellen Sie stattdessen eine Warnungsausschlussregel in einer lokalen Verwaltungskonsole.

Weitere Informationen finden Sie unter Erstellen von Warnungsausschlussregeln in einer lokalen Verwaltungskonsole.

Sortierung von OT-Warnungen im Lernmodus

Der Lernmodus bezieht sich auf die Anfangsphase nach dem Einsatz eines OT-Sensors, in der Ihr OT-Sensor die Grundaktivität Ihres Netzwerks lernt, einschließlich der Geräte und Protokolle in Ihrem Netzwerk und der regelmäßigen Dateiübertragungen, die zwischen bestimmten Geräten stattfinden.

Verwenden Sie den Lernmodus, um eine erste Sichtung der Warnmeldungen in Ihrem Netzwerk vorzunehmen und diejenigen zu erkennen, die Sie als autorisierte, erwartete Aktivität kennzeichnen möchten. Gelernter Datenverkehr erzeugt keine neuen Warnungen, wenn der gleiche Datenverkehr das nächste Mal erkannt wird.

Weitere Informationen finden Sie unter Erstellen einer erlernten Baseline von OT-Warnungen.

Nächste Schritte

Überprüfen Sie die Warnungstypen und -nachrichten, um Wiederherstellungsaktionen sowie Playbook-Integrationen zu verstehen und zu planen. Weitere Informationen finden Sie unter Warnungstypen und Beschreibungen der OT-Überwachung.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für