Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Tutorial erfahren Sie, wie Sie die herkömmliche Netzwerkbereitstellung (ND) von IBM WebSphere Application Server (WAS) installieren und einen WAS-Cluster auf Azure Virtual Machines (VMs) unter GNU/Linux konfigurieren.

In diesem Tutorial lernen Sie Folgendes:

- Erstellen Sie ein angepasstes virtuelles Netzwerk und erstellen Sie die VMs innerhalb des Netzwerks.

- Installieren Sie die herkömmliche Netzwerkbereitstellung für WebSphere Application Server (V9 oder V8.5) manuell auf den VMs, indem Sie die grafische Benutzeroberfläche verwenden.

- Konfigurieren Sie einen WAS-Cluster mithilfe des Profilverwaltungstools.

- Stellen Sie eine Java Platform Enterprise Edition-(Java EE-)Anwendung im Cluster bereit, und führen Sie sie aus.

- Stellen Sie die Anwendung über Azure Application Gateway dem öffentlichen Internet zur Verfügung.

- Validieren Sie die erfolgreiche Konfiguration.

Wenn Sie eine vollautomatische Lösung bevorzugen, die alle diese Schritte für Sie auf GNU/Linux-VMs direkt vom Azure-Portal aus durchführt, lesen Sie Schnellstart: Bereitstellen eines Netzwerkbereitstellungs-Clusters für WebSphere Application Server auf Azure Virtual Machines. Eine weniger automatisierte, aber dennoch beschleunigte Option besteht darin, die Schritte zur Installation von Java Development Kit (JDK) und WebSphere auf dem Betriebssystem zu überspringen, indem Sie ein vorkonfiguriertes Red Hat Linux-Basisimage verwenden. Sie finden diese Angebote in Azure Marketplace mithilfe einer Abfrage für WebSphere Application Server Image 9.0.5.x.

Wenn Sie daran interessiert sind, eng mit dem Entwicklungsteam, das die WebSphere-Lösungen für Azure entwickelt, an Ihrem Migrationsszenario zu arbeiten, füllen Sie diese kurze Umfrage zur WebSphere-Migration aus und geben Sie Ihre Kontaktinformationen an. Das Team aus Programmmanagern, Architekten und Ingenieuren wird sich umgehend mit Ihnen in Verbindung setzen, um eine enge Zusammenarbeit zu initiieren.

Voraussetzungen

- Ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, erstellen Sie ein kostenloses Konto, bevor Sie beginnen.

-

Installieren Sie Azure CLI Version 2.46.0 oder höher, um Azure CLI-Befehle auszuführen.

- Dieser Artikel enthält Anweisungen zum Aufrufen von Azure CLI-Befehlen auf Windows PowerShell oder UNIX Bash. In jedem Fall müssen Sie die Azure CLI installieren.

- Installieren Sie die Azure CLI-Erweiterungen bei der ersten Verwendung, wenn Sie dazu aufgefordert werden. Weitere Informationen zu Erweiterungen finden Sie unter Verwenden und Verwalten von Erweiterungen mit der Azure CLI.

- Führen Sie az version aus, um die installierte Version und die abhängigen Bibliotheken zu ermitteln. Führen Sie az upgrade aus, um das Upgrade auf die aktuelle Version durchzuführen.

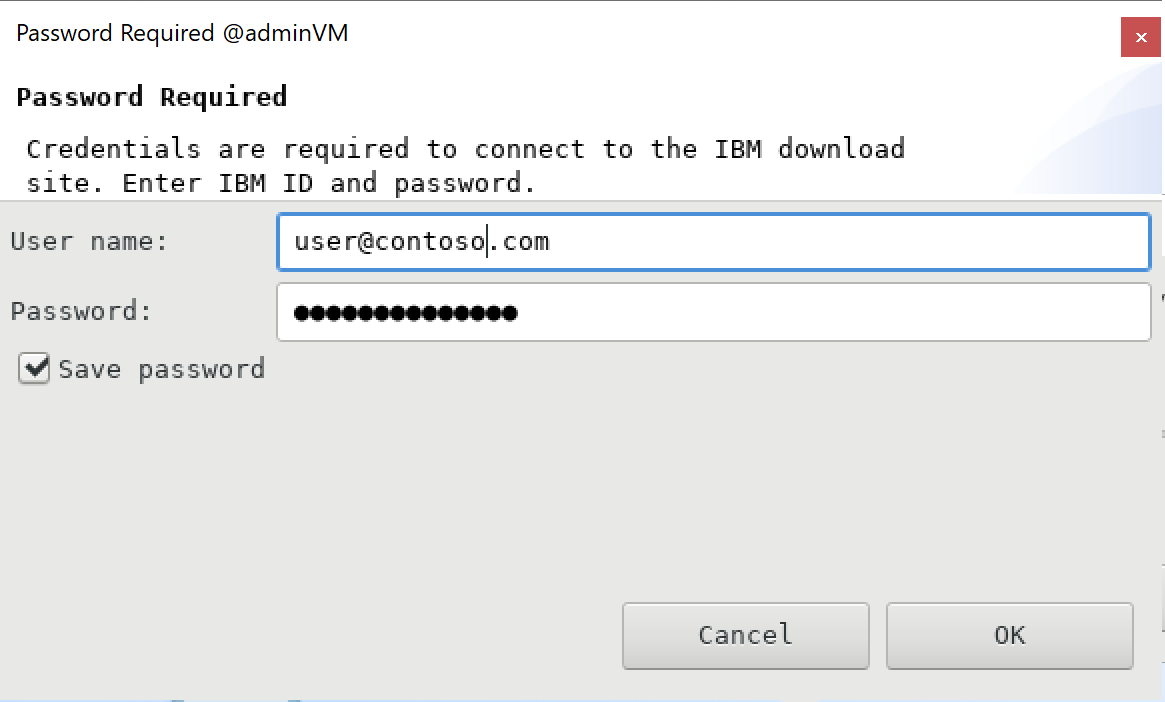

- Sie müssen über eine IBMid verfügen. Wenn Sie keine besitzen, erstellen Sie eine unter Bei IBM anmelden, und wählen Sie Eine IBMid erstellen aus. Notieren Sie sich Ihr IBMid-Kennwort und Ihre E-Mail.

- Wenn Sie beabsichtigen, Version 8.5.5 der Netzwerkbereitstellung für IBM WebSphere Application Server zu verwenden, muss diese IBMid berechtigt sein, diese Version der Software zu verwenden. Um mehr über Berechtigungen zu erfahren, bitten Sie die primären oder sekundären Kontakte für Ihre IBM Passport Advantage-Website, Ihnen Zugriff zu gewähren, oder befolgen Sie die Schritte unter IBM eCustomer Care.

Vorbereiten der Umgebung

In diesem Abschnitt richten Sie die Infrastruktur ein, in der Sie IBM Installation Manager und die herkömmliche Netzwerkbereitstellung für WebSphere Application Server installieren.

Annahmen

In diesem Tutorial wird ein WAS-Cluster mit einem Bereitstellungs-Manager und zwei verwalteten Servern auf insgesamt drei virtuellen Computern konfiguriert. Um den Cluster zu konfigurieren, müssen Sie die folgenden drei Azure-VMs innerhalb derselben Verfügbarkeitsgruppe erstellen:

- Der VM-Administrator (VM-Name

adminVM) führt den Bereitstellungs-Manager aus. - Die verwalteten VMs (VM-Namen

mspVM1undmspVM2) verfügen über zwei verwaltete Server, die ausgeführt werden.

Anmelden bei Azure

Falls noch nicht geschehen, melden Sie sich mit dem folgenden az login-Befehl bei Ihrem Azure-Abonnement an, und befolgen Sie die Anweisungen auf dem Bildschirm.

az login

Hinweis

Wenn Ihren Azure-Anmeldeinformationen mehrere Azure-Mandanten zugeordnet sind, müssen Sie angeben, bei welchem Mandanten Sie sich anmelden möchten. Hierzu kann die Option --tenant verwendet werden. Beispiel: az login --tenant contoso.onmicrosoft.com

Erstellen einer Ressourcengruppe

Erstellen Sie mit az group create eine Ressourcengruppe. Ressourcengruppennamen müssen innerhalb eines Abonnements global eindeutig sein. Aus diesem Grund sollten Sie jedem Namen, den Sie erstellen und der eindeutig sein muss, einen eindeutigen Bezeichner voranstellen. Es hat sich bewährt, Ihre Initialen gefolgt vom heutigen Datum im Format mmdd zu verwenden. In diesem Beispiel wird eine Ressourcengruppe mit dem Namen abc1110rg am Standort eastus erstellt:

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

Erstellen eines virtuellen Netzwerks

Hinweis

Standardmäßig folgen die Azure CLI-Befehle in diesem Abschnitt dem Bash-Stil, sofern nicht anders angegeben.

Wenn Sie diese Befehle in PowerShell ausführen, achten Sie darauf, die Umgebungsparameter wie in den vorherigen Befehlen angegeben zu deklarieren.

Um eine Befehlszeile in PowerShell in mehrere Zeilen aufzuteilen, können Sie am Ende jeder Zeile das Backtick-Zeichen (`) verwenden.

Die Ressourcen, aus denen sich Ihr WebSphere Application Server-Cluster zusammensetzt, müssen über ein virtuelles Netz miteinander und mit dem öffentlichen Internet kommunizieren. Eine vollständige Anleitung zur Planung Ihres virtuellen Netzwerks finden Sie in der Anleitung zum Cloud Adoption Framework für Azure Planen virtueller Netzwerke. Weitere Informationen finden Sie unter Azure Virtual Network: häufig gestellte Fragen.

Führen Sie die folgenden Schritte aus, um das virtuelle Netzwerk zu erstellen. Das Beispiel in diesem Abschnitt erstellt ein virtuelles Netzwerk mit dem Adressraum 192.168.0.0/16 und erstellt ein Subnetz, das für VMs verwendet wird.

Erstellen Sie mit az network vnet create ein virtuelles Netzwerk. Das folgende Beispiel erstellt ein Netzwerk mit dem Namen

myVNet:az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24Erstellen Sie ein Subnetz für den WAS-Cluster, indem Sie az network vnet subnet create verwenden. Im folgenden Beispiel wird ein Subnetz namens

mySubneterstellt:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25Erstellen Sie ein Subnetz für Application Gateway mit az network vnet subnet create. Im folgenden Beispiel wird ein Subnetz namens

wasGatewayerstellt:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

Verfügbarkeitsgruppe erstellen

Erstellen Sie eine Verfügbarkeitsgruppe, indem Sie az vm availability-set create verwenden, wie im folgenden Beispiel gezeigt. Die Erstellung einer Verfügbarkeitsgruppe ist optional, wird jedoch empfohlen. Weitere Informationen finden Sie unter Exemplarische Vorgehensweise zur Azure-Infrastruktur für Windows-VMs.

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Abrufen oder Installieren von WAS auf GNU/Linux

In den folgenden Abschnitten werden die Schritte zum Abrufen oder Installieren von WAS unter GNU/Linux beschrieben. Sie können das Betriebssystem und die WAS-Version entsprechend Ihren Anforderungen auswählen, aber Sie sollten überprüfen, ob sie in der Dokumentation zur Netzwerkbereitstellung für IBM WebSphere Application Server verfügbar sind.

Wenn Sie WAS V9 verwenden möchten, verwenden die Anweisungen ein Azure-VM-Image, das die neueste unterstützte Version der Software enthält. IBM und Microsoft verwalten das Image. Die vollständige Liste der WAS-Basisimages, die IBM und Microsoft verwalten, finden Sie unter Azure Marketplace.

IBM und Microsoft verwalten ein VM-Basisimage, auf dem WAS V9 auf der empfohlenen Version von Red Hat Enterprise Linux vorinstalliert ist. Weitere Informationen zu diesem Image finden Sie im Azure-Portal. Wenn Sie diesen Ansatz wählen, ist das Azure Marketplace-Image, das Sie zum Erstellen der VMs verwenden, ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latest. Verwenden Sie den folgenden Befehl, um den Image-Namen in einer Umgebungsvariablen zu speichern:

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Einen Red Hat Enterprise Linux-Computer erstellen

Führen Sie die folgenden Schritte aus, um eine Basis-VM zu erstellen, die Installation der erforderlichen Tools sicherzustellen, einen Snapshot der Festplatte zu generieren und Replikate auf der Grundlage dieses Snapshots zu erstellen:

Erstellen Sie mit az vm create eine VM. Sie führen den Bereitstellungs-Manager auf dieser VM aus.

Das folgende Beispiel erstellt einen Red Hat Enterprise Linux-Computer mit einem Benutzernamen- und Kennwortpaar für die Authentifizierung. Sie können stattdessen die TLS/SSL-Authentifizierung verwenden, was sicherer ist.

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""Erstellen und verbinden Sie mit dem folgenden Befehl einen neuen Datenträger für WAS-Dateien:

Dieser Schritt wird bereits für Sie ausgeführt, wenn Sie das Basisimage des virtuellen Computers verwenden.

Erstellen einer Windows-VM und Einrichten eines X-Servers

In diesem Tutorial wird die grafische Benutzeroberfläche von WAS verwendet, um die Installation und Konfiguration abzuschließen. Sie verwenden eine Windows-VM als Jumpbox, und führen einen X Window System-Server aus, um die grafischen Installationsprogramme auf den drei VMs des WAS-Clusters anzuzeigen.

Führen Sie die folgenden Schritte aus, um einen Windows 10-Computer bereitzustellen und einen X-Server zu installieren. Wenn Sie bereits über einen Windows-Computer im selben Netzwerk wie den Red Hat Enterprise Linux-Computer verfügen, müssen Sie keinen neuen aus Azure bereitstellen. Sie können direkt zum Abschnitt wechseln, in dem der X-Server installiert wird.

Führen Sie die folgenden Schritte aus, um über das Azure-Portal eine Windows 10-VM zu erstellen:

- Öffnen Sie die zuvor erstellte Ressourcengruppe im Azure-Portal.

- Wählen Sie Erstellen aus, um die Ressource zu erstellen.

- Wählen Sie Berechnen aus, suchen Sie nach Windows 10, und wählen Sie dann Microsoft Windows 10 aus.

- Wählen Sie den gewünschten Plan und dann Erstellen aus.

- Verwenden Sie zum Konfigurieren der VM die folgenden Werte:

- Name des virtuellen Computers: myWindowsVM

- Bild: Windows 10 Pro

- Benutzername: azureuser

- Kennwort: Secret123456

- Aktivieren Sie das Kontrollkästchen unter Lizenzierung.

- Klicken Sie auf Überprüfen und erstellen und dann auf Erstellen.

Das Erstellen des virtuellen Computers und der unterstützenden Ressourcen dauert einige Minuten.

Installieren Sie nach Abschluss der Bereitstellung den X-Server, und verwenden Sie ihn, um den Anwendungsserver auf den Linux-Computern mithilfe einer grafischen Benutzeroberfläche zu konfigurieren.

Führen Sie die folgenden Schritte aus, um den X-Server zu installieren und zu starten:

- Stellen Sie mithilfe von Remotedesktop eine Verbindung mit

myWindowsVMher. Um eine detaillierte Anweisung zu erhalten, lesen Sie Herstellen einer Verbindung über Remotedesktop mit einer Azure-VM unter Windows und Anmelden bei dieser VM. Sie müssen die verbleibenden Schritte in diesem Abschnitt untermyWindowsVMausführen. - Laden Sie VcXsrv Windows X Server herunter, und installieren Sie ihn.

- Deaktivieren Sie die Firewall. Um die Kommunikation von den Linux-VMs zuzulassen, führen Sie die folgenden Schritte aus, um die Windows Defender Firewall zu deaktivieren:

- Suchen Sie nach Windows Defender Firewall, und öffnen Sie sie.

- Suchen Sie Windows Defender Firewall aktivieren oder deaktivieren, und wählen Sie dann Deaktivieren in Private Netzwerkeinstellungen aus. Sie können Öffentliche Netzwerkeinstellungen unverändert lassen.

- Wählen Sie OK aus.

- Schließen Sie den Einstellungsbereich der Windows Defender Firewall .

- Wählen Sie X-Start auf dem Desktop aus.

- Setzen Sie in den Anzeigeeinstellungen die Anzeigenummer auf -1, um mehrere Fenster zu verwenden, und wählen Sie dann Weiter aus.

- Wählen Sie für Auswählen, wie Clients gestartet werden sollen die Option Keinen Client starten und dann Weiter aus.

- Wählen Sie für zusätzliche Einstellungen Zwischenablage und Primäre Auswahl, Native opengl und Zugriffssteuerung deaktivieren aus.

- Wählen Sie zum Beenden Weiter aus.

Möglicherweise wird mit dem Dialogfeld Windows-Sicherheitswarnung die folgende Meldung angezeigt: „Dem VcXsrv Windows X-Server die Kommunikation in diesen Netzwerken erlauben.“ Wählen Sie Zugriff zulassen aus.

- Stellen Sie mithilfe von Remotedesktop eine Verbindung mit

Sie können jetzt eine Verbindung mit dem Red Hat Enterprise Linux-Computer herstellen und die erforderlichen Tools mithilfe der grafischen Benutzeroberfläche installieren. Die folgenden Abschnitte führen Sie durch die Installation von IBM Installation Manager und der herkömmlichen Netzwerkbereitstellung von WebSphere Application Server. Sie verwenden myWindowsVM für Installation und Konfiguration.

Installieren von Abhängigkeiten

Führen Sie die folgenden Schritte aus, um die erforderlichen Abhängigkeiten zu installieren, die Verbindung vom X-Server zuzulassen und die grafische Installation zu aktivieren:

Führen Sie die folgenden Schritte aus, um die private IP-Adresse von

adminVMabzurufen:- Wählen Sie im Azure-Portal die Ressourcengruppe aus, die Sie zuvor erstellt haben.

- Wählen Sie in der Liste der Ressourcen

adminVMaus. - Wählen Sie im Übersichtsbereich Eigenschaften aus.

- Kopieren Sie im Abschnitt Netzwerk den Wert der privaten IP-Adresse. In diesem Beispiel lautet der Wert

192.168.0.4.

Öffnen Sie eine Eingabeaufforderung von

myWindowsVM, und stellen Sie dann eine Verbindung zuadminVMmithilfe vonsshher, wie im folgenden Beispiel angezeigt:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Geben Sie das Kennwort Secret123456 ein.

Verwenden Sie den folgenden Befehl, um zum

root-Benutzer zu wechseln. In diesem Tutorial werden alle Tools mit demroot-Benutzer installiert.sudo su -Verwenden Sie die folgenden Befehle zum Installieren von Abhängigkeiten:

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

Später fahren Sie mit dem Bereitstellen des Datenträgers auf adminVM fort. Lassen Sie dieses Terminal daher geöffnet.

Bereitstellen des Datenträgers

Dieser Schritt wird bereits für Sie ausgeführt, wenn Sie das Basisimage des virtuellen Computers verwenden.

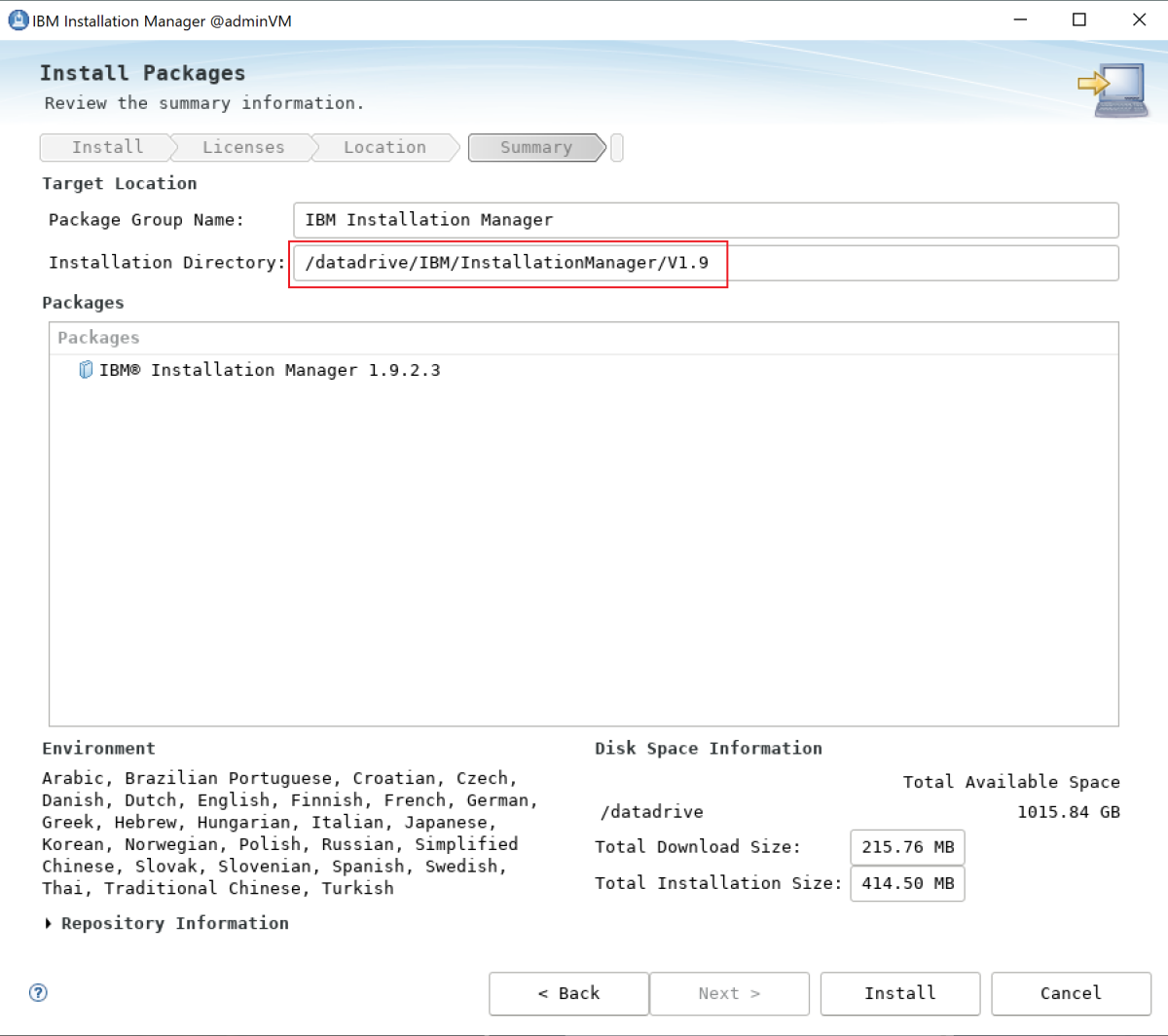

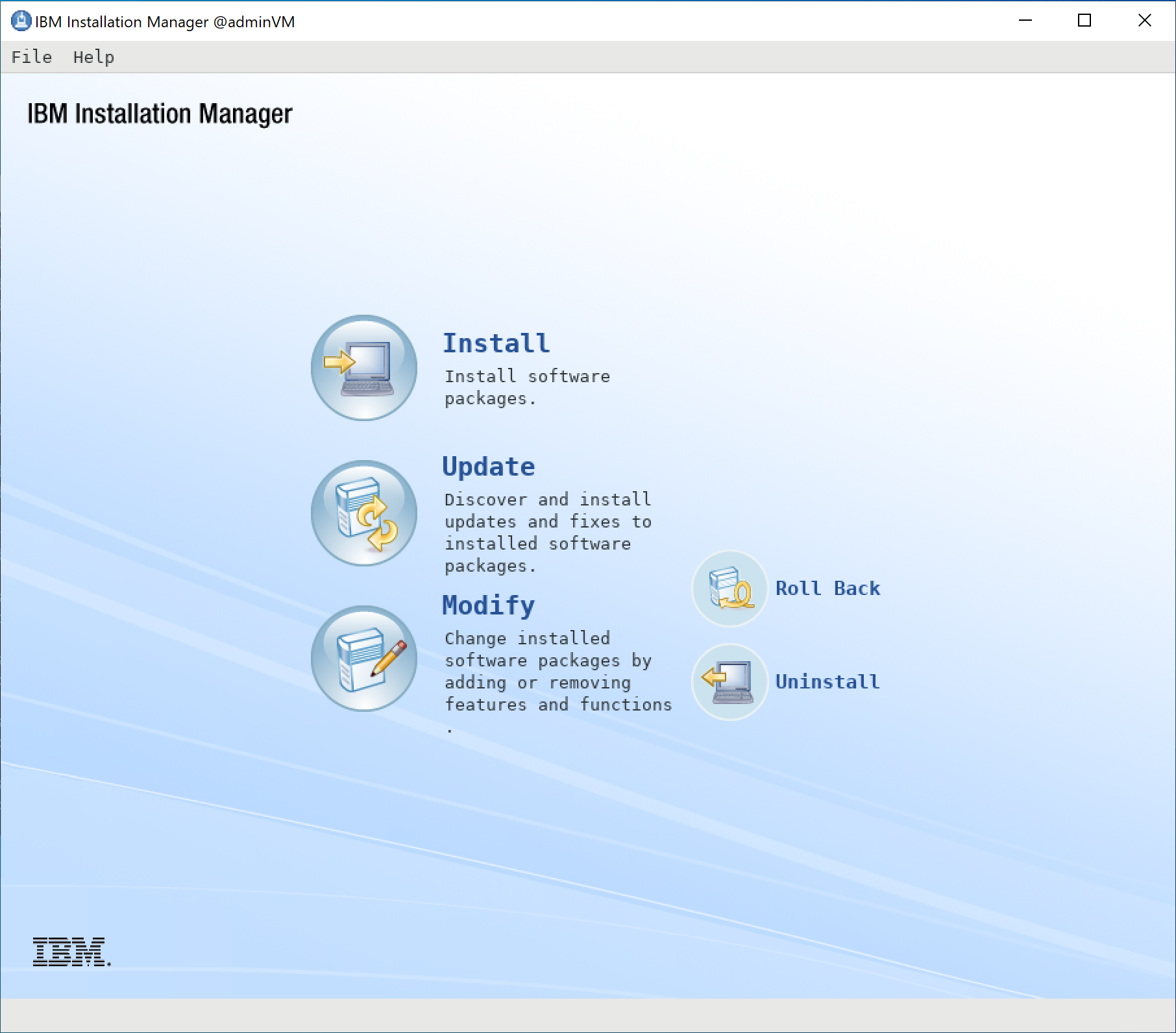

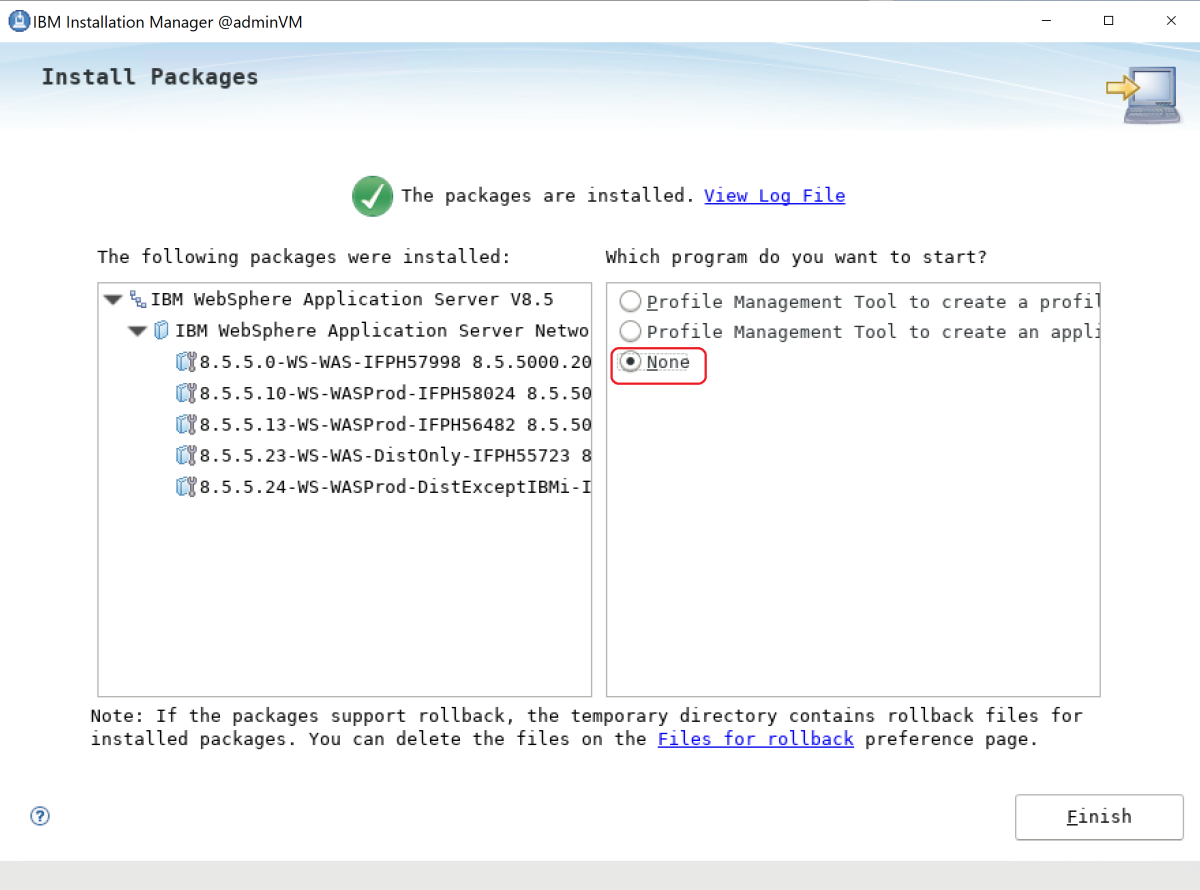

Installieren der herkömmlichen Netzwerkbereitstellung von WebSphere Application Server

Wenn Sie das Basisimage verwenden, ist die Netzwerkbereitstellung für WebSphere Application Server bereits im Verzeichnis /datadrive/IBM/WebSphere/ND/V9 installiert.

Erstellen von Maschinen für verwaltete Server

Sie haben die Netzwerkbereitstellung für WebSphere Application Server auf adminVM installiert, auf dem der Bereitstellungs-Manager ausgeführt wird. Sie müssen noch Computer vorbereiten, um die beiden verwalteten Server auszuführen. Als Nächstes erstellen Sie einen Snapshot von den Datenträgern von adminVM und bereiten Computer für zwei verwaltete Server, mspVM1 und mspVM2, vor.

In diesem Abschnitt wird ein Ansatz zur Vorbereitung von Maschinen mit dem Snapshot von adminVM vorgestellt. Kehren Sie zu Ihrem Terminal zurück, wo Sie bei der Azure CLI angemeldet sind, und führen Sie dann die folgenden Schritte aus. Dieses Terminal ist nicht die Windows-Jumpbox.

Verwenden Sie den folgenden Befehl, um

adminVManzuhalten:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMVerwenden Sie az snapshot create, um einen Snapshot des

adminVM-Betriebssystemdatenträgers zu erstellen:export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDVerwenden Sie az snapshot create, um einen Snapshot des

adminVM-Datenträgers zu erstellen:export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_IDVerwenden Sie die folgenden Befehle, um die Snapshot-IDs abzufragen, die Sie später verwenden:

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

Erstellen Sie als Nächstes mspVM1 und mspVM2.

Erstellen von mspVM1

Verwenden Sie die folgenden Schritte, um mspVM1 zu erstellen:

Erstellen Sie einen Betriebssystemdatenträger für

mspVM1durch die Verwendung von az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_IDVerwenden Sie die folgenden Befehle, um die

mspVM1VM durch Anfügen des BetriebssystemdatenträgersmspVM1_OsDisk_1zu erstellen:# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Erstellen Sie einen verwalteten Datenträger aus dem Snapshot des Datenträgers, und fügen Sie ihn an

mspVM1an:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDSie haben

mspVM1mit installiertem WAS erstellt. Da Sie die VM aus einem Snapshot desadminVM-Datenträgers erstellt haben, besitzen die beiden VMs denselben Hostnamen. Verwenden Sie az vm run-command invoke, um den Hostnamen in den WertmspVM1zu ändern:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"Wenn der Befehl erfolgreich abgeschlossen wurde, erhalten Sie eine Ausgabe ähnlich dem folgenden Beispiel:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Erstellen von mspVM2

Verwenden Sie die folgenden Schritte, um mspVM2 zu erstellen:

Erstellen Sie einen Betriebssystemdatenträger für

mspVM2durch die Verwendung von az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_IDVerwenden Sie die folgenden Befehle, um die

mspVM2VM durch Anfügen des BetriebssystemdatenträgersmspVM2_OsDisk_1zu erstellen:# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Erstellen Sie einen verwalteten Datenträger aus dem Daten-Snapshot, und fügen Sie ihn an

mspVM2an:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDSie haben

mspVM2mit installiertem WAS erstellt. Da Sie die VM aus einem Snapshot desadminVM-Datenträgers erstellt haben, besitzen die beiden VMs denselben Hostnamen. Verwenden Sie az vm run-command invoke, um den Hostnamen in den WertmspVM2zu ändern:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"Wenn der Befehl erfolgreich abgeschlossen wurde, erhalten Sie eine Ausgabe ähnlich dem folgenden Beispiel:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Stellen Sie sicher, dass Sie die vorherigen Schritte für mspVM1 und mspVM2 abgeschlossen haben. Führen Sie dann die folgenden Schritte aus, um die Vorbereitung der Computer abzuschließen:

Verwenden Sie den Befehl az vm start, um

adminVMwie im folgenden Beispiel dargestellt zu starten:az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVMVerwenden Sie die folgenden Befehle, um die privaten IP-Adressen abzurufen und anzuzeigen, die Sie in späteren Abschnitten verwenden:

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

Jetzt sind alle drei Maschinen bereit. Als Nächstes konfigurieren Sie einen WAS-Cluster.

Erstellen von WAS-Profilen und einem Cluster

In diesem Abschnitt erfahren Sie, wie Sie einen WAS-Cluster erstellen und konfigurieren. Beim Erstellen von WAS-Profilen und einem Cluster gibt es keinen signifikanten Unterschied zwischen der 9.x-Serie und der 8.5.x-Serie. Alle Screenshots in diesem Abschnitt zeigen V9 als Grundlage.

Konfigurieren eines Bereitstellungs-Manager-Profils

In diesem Abschnitt verwenden Sie den X-Server auf myWindowsVM, um mithilfe des Profilverwaltungstools ein Verwaltungsprofil für den Bereitstellungs-Manager zu erstellen und so Server in der Bereitstellungs-Manager-Zelle zu verwalten. Weitere Informationen zu Profilen finden Sie unter Profilkonzepte. Weitere Informationen zum Erstellen des Bereitstellungs-Manager-Profils finden Sie unter Erstellen von Verwaltungsprofilen mit Bereitstellungs-Managern.

Führen Sie die folgenden Schritte aus, um das Verwaltungsprofil zu erstellen und zu konfigurieren:

Stellen Sie sicher, dass Sie sich noch auf Ihrem Windows-Computer befinden. Verwenden Sie andernfalls die folgenden Befehle, um eine Remoteverbindung mit

myWindowsVMherzustellen, und stellen Sie dann eine Verbindung zuadminVMüber eine Eingabeaufforderung her:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Verwenden Sie die folgenden Befehle, um der Benutzer

rootzu werden und dieDISPLAY-Variable festzulegen:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Verwenden Sie die folgenden Befehle, um das Profilverwaltungstool zu starten:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shNach einer Weile wird das Profilverwaltungstool angezeigt. Wenn die Benutzeroberfläche nicht angezeigt wird, überprüfen Sie die Eingabeaufforderung. Klicken Sie auf Erstellen.

Wählen Sie im Bereich Umgebungsauswahl die Option Verwaltung und dann Weiter aus.

Wählen Sie im Bereich Servertypauswahl die Option Bereitstellungs-Manager und dann Weiter aus.

Wählen Sie im Bereich Profilerstellungsoptionen die Option Erweiterte Profilerstellung und dann Weiter aus.

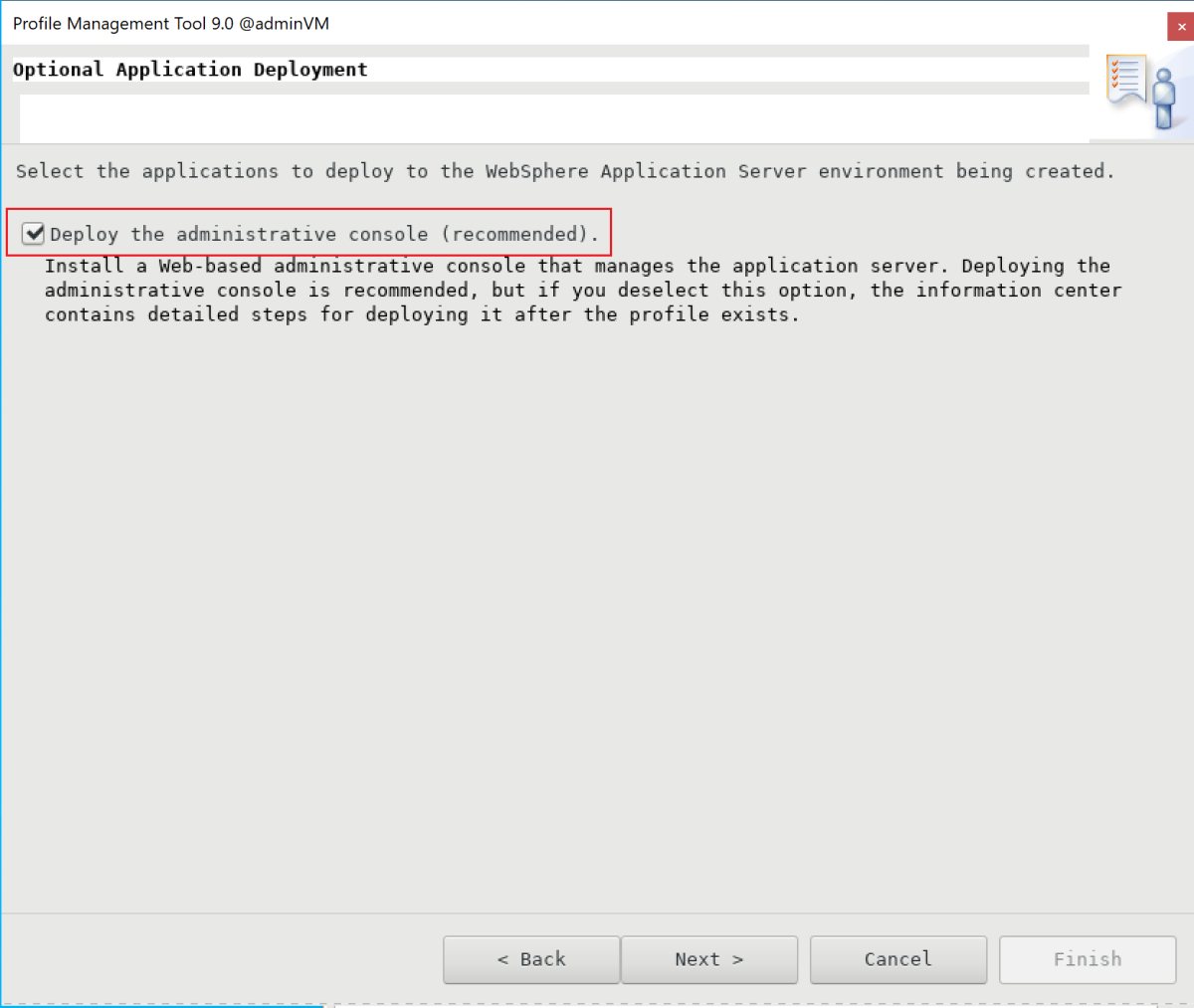

Stellen Sie im Bereich Optionale Anwendungsbereitstellung sicher, dass Die Verwaltungskonsole bereitstellen (empfohlen) ausgewählt ist, und wählen Sie dann Weiter aus.

Geben Sie im Bereich Profilname und Standort Ihren Profilnamen und -speicherort ein. In diesem Beispiel lautet der Profilname

Dmgr01. Der Speicherort hängt von Ihrer WAS-Version ab:- In WAS V9 ist /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 der Speicherort.

- In WAS V8.5 ist /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01 der Speicherort.

Wählen Sie nach Abschluss die Option Weiter aus.

Geben Sie im Bereich Knoten-, Host- und Zellennamen den Knoten-, Host- und Zellennamen ein. Der Host ist die private IP-Adresse von

adminVM. In diesem Beispiel lautet der KnotennameadminvmCellManager01, der Hostwert192.168.0.4und der ZellennameadminvmCell01. Wählen Sie nach Abschluss die Option Weiter aus.Geben Sie im Bereich Administrative Sicherheit Ihren Administratorbenutzernamen und Ihr Kennwort ein. In diesem Beispiel ist

websphereder Benutzername undSecret123456das Kennwort. Notieren Sie sich den Benutzernamen und das Kennwort, damit Sie sie verwenden können, um sich bei der IBM-Konsole anzumelden. Wählen Sie nach Abschluss die Option Weiter aus.Geben Sie für das Sicherheitszertifikat (Teil 1) Ihr Zertifikat ein, wenn Sie über ein Zertifikat verfügen. In diesem Beispiel wird das selbstsignierte Standardzertifikat verwendet. Wählen Sie Weiteraus.

Geben Sie für das Sicherheitszertifikat (Teil 2) Ihr Zertifikat ein, wenn Sie über ein Zertifikat verfügen. In diesem Beispiel wird das selbstsignierte Standardzertifikat verwendet. Wählen Sie Weiteraus.

Behalten Sie im Bereich Portwertezuweisung die Standardports bei, und wählen Sie Weiter aus.

Wählen Sie im Bereich Linux-Dienstdefinition nicht Den Bereitstellungsmanager-Prozess als Linux-Dienst ausführen aus. Später erstellen Sie den Linux-Dienst. Wählen Sie Weiter aus.

Stellen Sie im Bereich Zusammenfassung der Profilerstellung sicher, dass die Informationen korrekt sind, und wählen Sie Erstellen aus.

Es dauert eine Weile, bis die Profilerstellung abgeschlossen ist. Wenn der Bereich Profilerstellung abschließen angezeigt wird, wählen Sie die Konsole Erste Schritte starten aus. Wählen Sie dann Fertig stellen aus.

Die Konsole Erste Schritte wird angezeigt. Wählen Sie Installationsüberprüfung aus.

Der Überprüfungsvorgang wird gestartet und eine Ausgabe ähnlich dem folgenden Beispiel wird angezeigt. Wenn Fehler vorhanden sind, müssen Sie sie beheben, bevor Sie fortfahren.

Der Bereitstellungs-Manager-Prozess wird gestartet. Sie können die Konsole Erste Schritte schließen, indem Sie den Ausgabebereich schließen und in der Konsole Beenden auswählen.

Sie haben die Profilerstellung abgeschlossen. Sie können die WebSphere Customization Toolbox schließen.

Um auf die IBM-Konsole zuzugreifen, öffnen Sie die Firewallports mithilfe der folgenden Befehle:

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadUm den Bereitstellungs-Manager beim Start automatisch zu starten, erstellen Sie einen Linux-Dienst für den Prozess. Führen Sie die folgenden Befehle aus, um einen Linux-Dienst zu erstellen:

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}Stellen Sie sicher, dass die folgende Ausgabe angezeigt wird:

CWSFU0013I: Service [adminvmCellManager01] added successfully.Wenn die Ausgabe nicht angezeigt wird, beheben Sie das Problem, bevor Sie fortfahren.

Der Bereitstellungs-Manager wird auf adminVM ausgeführt. Über die Jumpbox der Windows-VM können Sie auf die IBM-Konsole unter der URL http://<admin-vm-private-ip>:9060/ibm/console/ zugreifen.

Konfigurieren von benutzerdefinierten Profilen

In diesem Abschnitt verwenden Sie den X-Server myWindowsVM, um benutzerdefinierte Profile für die verwalteten Server mspVM1 und mspVM2. zu erstellen.

Stellen Sie sicher, dass Sie sich noch auf Ihrem Windows-Computer befinden. Wenn dies nicht der Fall ist, stellen Sie eine Remoteverbindung zu myWindowsVM her.

Konfigurieren des benutzerdefinierten Profils für mspVM1

Verwenden Sie die folgenden Schritte, um ein benutzerdefiniertes Profil für mspVM1 zu konfigurieren:

Verwenden Sie die folgenden Befehle, um über eine Eingabeaufforderung eine Verbindung zu

mspVM1herzustellen:set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%Verwenden Sie die folgenden Befehle, um der Benutzer

rootzu werden und dieDISPLAY-Variable festzulegen:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Um auf den Bereitstellungs-Manager

adminVMzuzugreifen, öffnen Sie Firewallports mithilfe der folgenden Befehle:firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reloadVerwenden Sie die folgenden Befehle, um das Profilverwaltungstool zu starten:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shNach einer Weile wird das Profilverwaltungstool angezeigt. Wenn die Benutzeroberfläche nicht angezeigt wird, beheben Sie das Problem, bevor Sie fortfahren. Klicken Sie auf Erstellen.

Wählen Sie im Bereich Umgebungsauswahl die Option Benutzerdefiniertes Profil und dann Weiter aus.

Wählen Sie im Bereich Profilerstellungsoptionen die Option Erweiterte Profilerstellung und dann Weiter aus.

Geben Sie im Bereich Profilname und Standort Ihren Profilnamen und -speicherort ein. In diesem Beispiel lautet der Profilname

Custom01. Der Speicherort hängt von Ihrer WAS-Version ab:- In WAS V9 lautet der Speicherort /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01.

- In WAS V8.5 lautet der Speicherort /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01.

Wählen Sie nach Abschluss die Option Weiter aus.

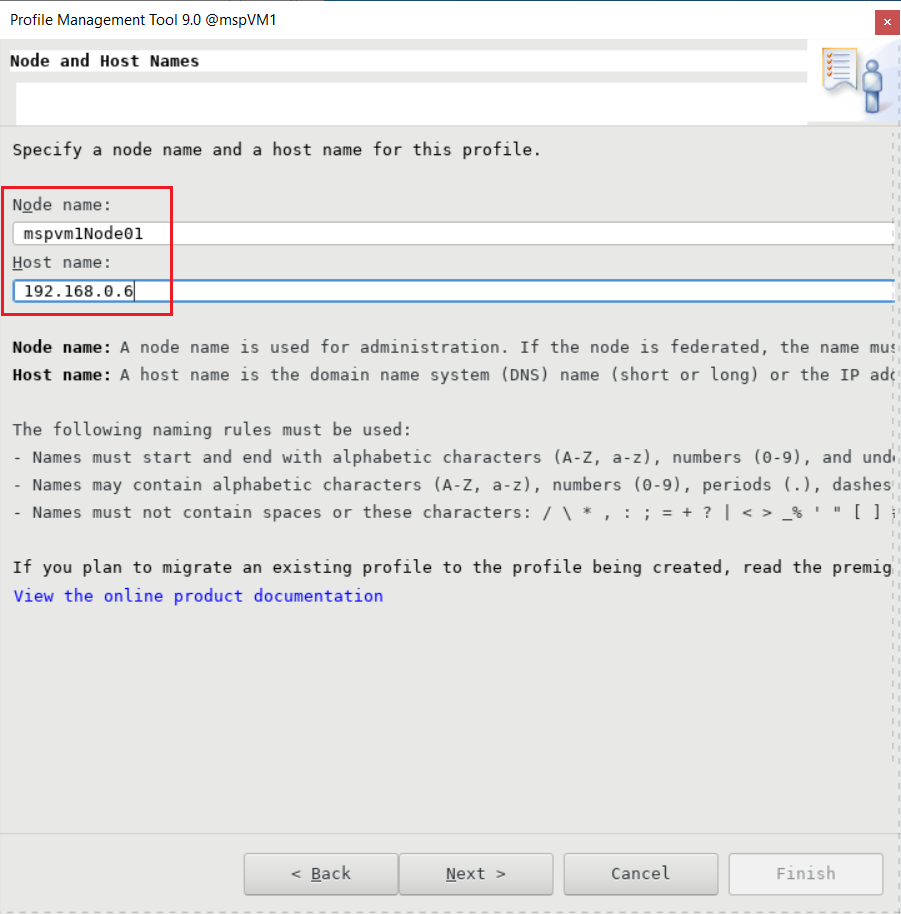

Geben Sie im Bereich Knoten- und Hostnamen den Knoten- und Hostnamen ein. Der Wert des Hosts ist die private IP-Adresse von

mspVM1. In diesem Beispiel ist192.168.0.6der Host undmspvm1Node01der Knotenname. Wählen Sie nach Abschluss die Option Weiter aus.Geben Sie im Bereich Verbund den Hostnamen und die Authentifizierung des Bereitstellungs-Managers ein. Für Hostname oder IP-Adresse des Bereitstellungs-Managers ist der Wert die private IP-Adresse von

adminVM, die hier192.168.0.4lautet. Für Authentifizierung des Bereitstellungs-Managers ist der Benutzername in diesem Beispielwebsphereund das Kennwort lautetSecret123456. Wählen Sie nach Abschluss die Option Weiter aus.Geben Sie für das Sicherheitszertifikat (Teil 1) Ihr Zertifikat ein, wenn Sie über ein Zertifikat verfügen. In diesem Beispiel wird das selbstsignierte Standardzertifikat verwendet. Wählen Sie Weiteraus.

Geben Sie für das Sicherheitszertifikat (Teil 2) Ihr Zertifikat ein, wenn Sie über ein Zertifikat verfügen. In diesem Beispiel wird das selbstsignierte Standardzertifikat verwendet. Wählen Sie Weiteraus.

Behalten Sie im Bereich Portwertezuweisung die Standardports bei, und wählen Sie Weiter aus.

Stellen Sie im Bereich Zusammenfassung der Profilerstellung sicher, dass die Informationen korrekt sind, und wählen Sie Erstellen aus.

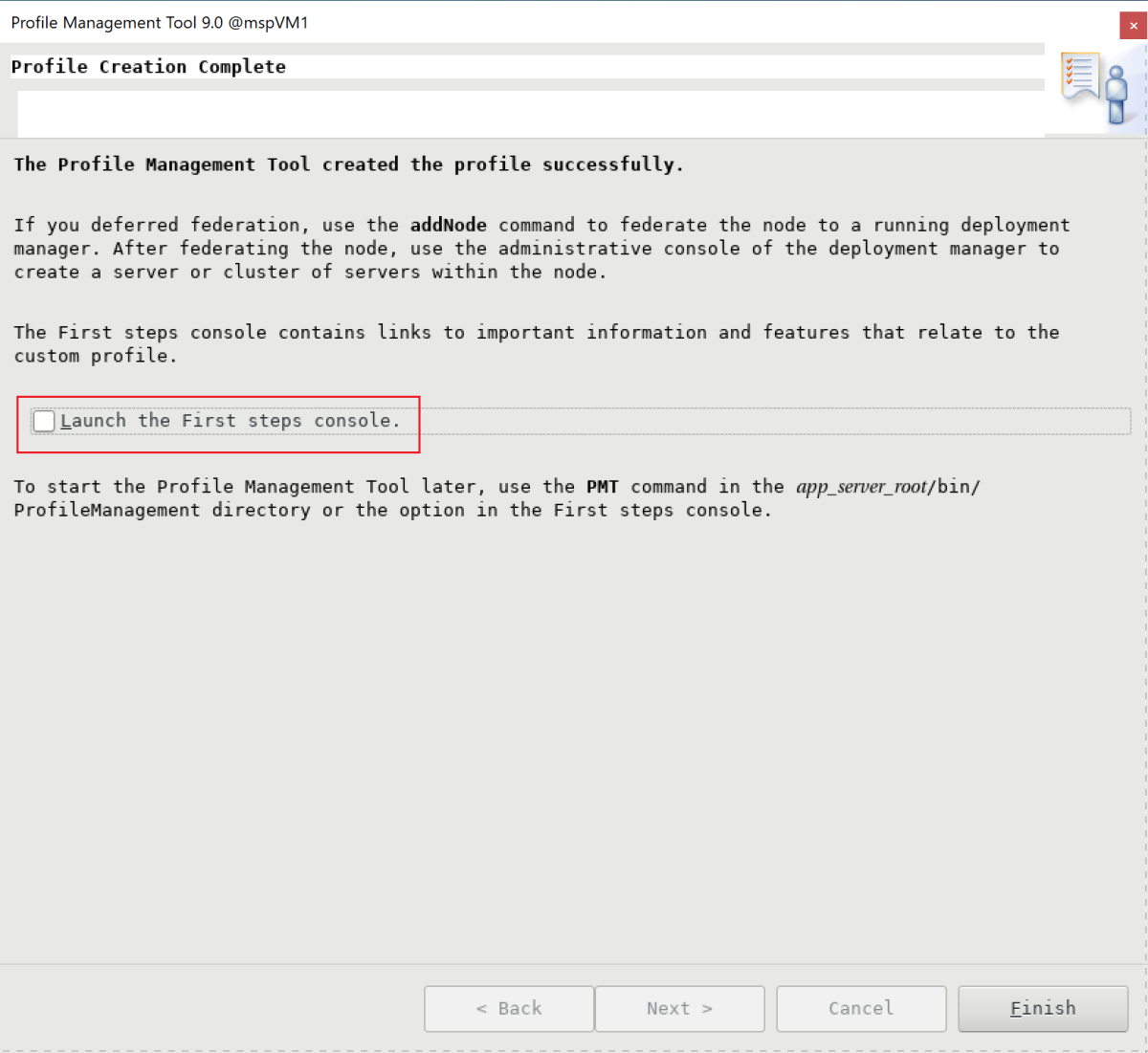

Es dauert eine Weile, um das benutzerdefinierte Profil zu erstellen. Deaktivieren Sie im Bereich Profilerstellung abschließen das Kontrollkästchen Konsole „Erste Schritte“ starten. Wählen Sie dann Fertig stellen aus, um die Profilerstellung abzuschließen und das Profilverwaltungstool zu schließen.

Um den Server automatisch beim Start zu starten, erstellen Sie einen Linux-Dienst für den Prozess. Die folgenden Befehle erstellen einen Linux-Dienst, um

nodeagentzu starten:export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}Stellen Sie sicher, dass die folgende Ausgabe angezeigt wird:

CWSFU0013I: Service [mspvm1Node01] added successfully.Wenn die Ausgabe nicht angezeigt wird, beheben Sie das Problem, bevor Sie fortfahren.

Sie haben ein benutzerdefiniertes Profil erstellt und nodeagent mit Ausführung auf mspVM1 erstellt. Beenden Sie den root-Benutzer, und schließen Sie die SSH-Verbindung mit mspVM1.

Konfigurieren des benutzerdefinierten Profils für mspVM2

Kehren Sie zum Anfang des Abschnitts Konfigurieren des benutzerdefinierten Profils für mspVM1 zurück, und führen Sie die gleichen Schritte für mspVM2 aus. Das heißt: Wo immer Sie mspVM1 oder Ähnliches verwendet haben, machen Sie dasselbe für mspVM2.

Geben Sie im Bereich Knoten- und Hostnamenmspvm2Node01 für Knotenname und 192.168.0.7 für Hostname ein.

Sie haben das benutzerdefinierte Profil für zwei verwaltete Server vorbereitet: mspVM1 und mspVM2. Fahren Sie fort, um einen WAS-Cluster zu erstellen.

Erstellen eines Clusters und Starten von Servern

In diesem Abschnitt verwenden Sie die IBM-Konsole, um einen WAS-Cluster zu erstellen und verwaltete Server mithilfe des Browsers in myWindowsVM zu starten. Stellen Sie sicher, dass Sie sich noch auf Ihrem Windows-Computer befinden. Wenn dies nicht der Fall ist, stellen Sie eine Remoteverbindung zu myWindowsVM her. Führen Sie dann die folgenden Schritte aus:

Öffnen Sie den Microsoft Edge-Browser, und wechseln Sie zu

http://<adminvm-private-ip>:9060/ibm/console/. In diesem Beispiel lautet die IBM-Konsolen-URLhttp://192.168.0.4:9060/ibm/console/: Suchen Sie den Anmeldebereich. Melden Sie sich mit Ihrem administrativen Benutzernamen und Kennwort (websphere/Secret123456) bei der IBM-Konsole an. Sie können jetzt Cluster und Server verwalten.Wählen Sie im Navigationsbereich Server>Cluster>WebSphere-Anwendungsservercluster aus. Wählen Sie dann Neu aus, um einen neuen Cluster zu erstellen.

Geben Sie im Dialogfeld Neuen Cluster erstellen Ihren Clusternamen für Schritt 1: Grundlegende Clusterinformationen eingeben ein. In diesem Beispiel lautet der Clustername

cluster1. Wählen Sie nach Abschluss die Option Weiter aus.Geben Sie für Schritt 2: Erstes Clustermitglied erstellen Ihren Mitgliedsnamen ein, und wählen Sie den Knoten

mspvm1Node01aus. In diesem Beispiel lautet der Mitgliedsnamemsp1. Der Knoten hängt von Ihrer WAS-Version ab:- In WAS V9 ist

mspvm1Node01 (ND 9.0.5.12)der Knoten. - In WAS V8.5 ist

mspvm1Node01 (ND 8.5.5.24)der Knoten.

Wählen Sie nach Abschluss die Option Weiter aus.

- In WAS V9 ist

Geben Sie für Schritt 3: Zusätzliche Clustermitglieder erstellen Ihren zweiten Mitgliedsnamen ein, und wählen Sie den Knoten

mspvm2Node01aus. In diesem Beispiel lautet der Mitgliedsnamemsp2. Der Knoten hängt von Ihrer WAS-Version ab:- In WAS V9 ist

mspvm2Node01 (ND 9.0.5.12)der Knoten. - In WAS V8.5 ist

mspvm2Node01 (ND 8.5.5.24)der Knoten.

- In WAS V9 ist

Wählen Sie Mitglied hinzufügen aus, um den zweiten Knoten hinzuzufügen. In der Tabelle sind zwei Mitglieder aufgeführt. Wählen Sie nach Abschluss die Option Weiter aus.

Wählen Sie für Schritt 4: Zusammenfassung die Option Fertig stellen aus.

Es dauert eine Weile, um den Cluster zu erstellen. Nachdem der Cluster erstellt wurde, wird

cluster1in der Tabelle angezeigt.Wählen Sie cluster1 und dann Überprüfen aus, um die Informationen zu überprüfen.

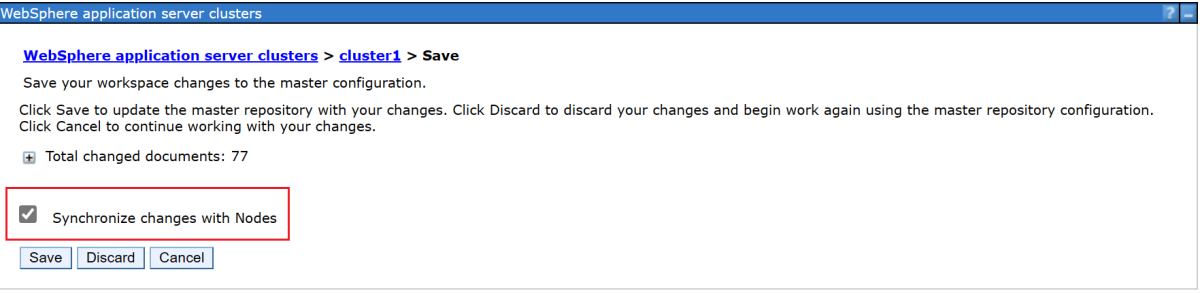

Wählen Sie Änderungen mit Knoten synchronisieren und dann Speichern aus.

Die Erstellung sollte ohne Fehler beendet werden. Klicken Sie auf OK , um fortzufahren.

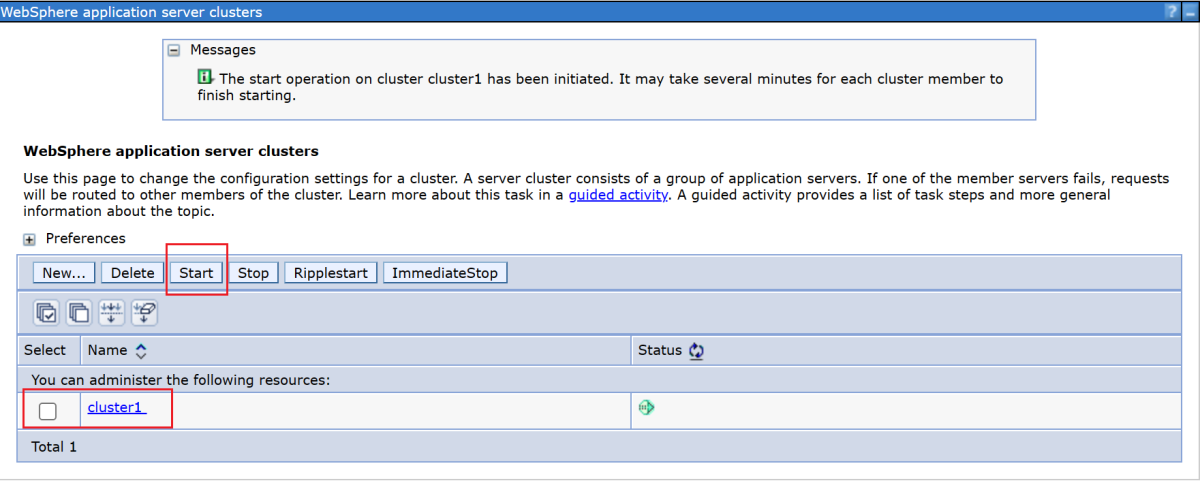

Wählen Sie cluster1 in der Tabelle und dann die Schaltfläche Start zum Starten des Clusters aus.

Es dauert eine Weile, um die beiden verwalteten Server zu starten. Wählen Sie in der Spalte Status das Aktualisierungssymbol (zwei aufeinander zeigende Pfeile) aus, um den Status zu aktualisieren.

Zeigen Sie mit der Maus auf das Aktualisierungssymbol. Wenn die QuickInfo Gestartet anzeigt, können Sie darauf vertrauen, dass der Cluster gebildet wird. Fahren Sie mit der regelmäßigen Aktualisierung fort, und überprüfen Sie, bis die QuickInfo Gestartet angezeigt wird.

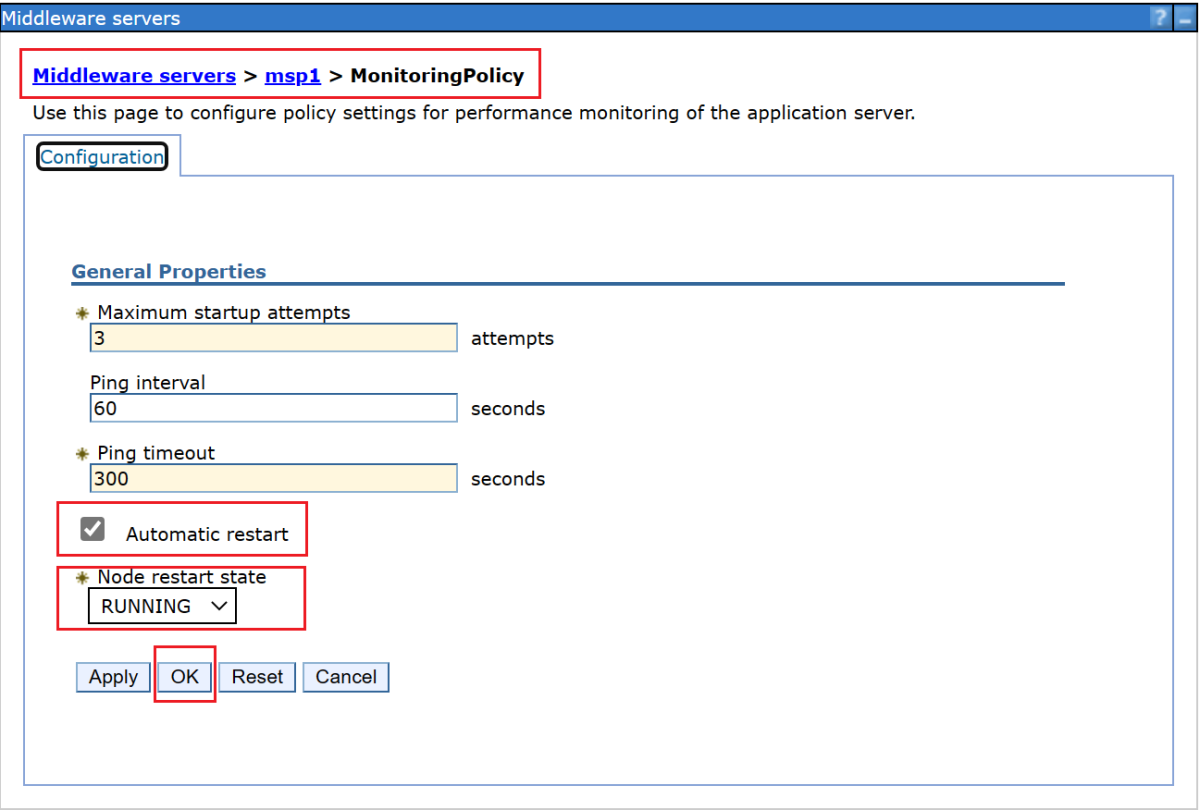

Führen Sie die folgenden Schritte aus, um die Einstellungen der Anwendungsserver-Überwachungsrichtlinie so zu konfigurieren, dass der verwaltete Server nach dem Start des Knotenagents automatisch gestartet wird.

Verwenden Sie die folgenden Schritte, um

msp1zu konfigurieren:Wählen Sie im Navigationsbereich Server, Servertypen und dann WebSphere-Anwendungsserver aus.

Wählen Sie den Hyperlink für den Anwendungsserver

msp1aus.Wählen Sie im Abschnitt Serverinfrastruktur die Option Java und Prozessverwaltung aus.

Wählen Sie Überwachungsrichtlinie aus.

Stellen Sie sicher, dass Automatischer Neustart ausgewählt ist, und wählen Sie dann RUNNING als Status für den Knoten-Neustart aus. Wählen Sie OK aus.

Wechseln Sie zurück zum Bereich Middleware-Dienste. Wählen Sie im Bereich Nachrichten den Link Überprüfen und dann Änderungen mit Knoten synchronisieren aus. Wählen Sie Speichern aus, um Änderungen zu speichern und zu synchronisieren.

Die folgende Meldung wird angezeigt:

The configuration synchronization complete for cell.Wählen Sie OK aus, um die Konfiguration zu beenden.

Verwenden Sie die folgenden Schritte, um

msp2zu konfigurieren:- Wählen Sie im Navigationsbereich Server, Servertypen und dann WebSphere-Anwendungsserver aus.

- Wählen Sie den Hyperlink für den Anwendungsserver

msp2aus. - Wählen Sie im Abschnitt Serverinfrastruktur die Option Java und Prozessverwaltung aus.

- Wählen Sie Überwachungsrichtlinie aus.

- Stellen Sie sicher, dass Automatischer Neustart ausgewählt ist, und wählen Sie dann RUNNING als Status für den Knoten-Neustart aus. Wählen Sie OK aus.

- Wechseln Sie zurück zum Bereich Middleware-Dienste. Wählen Sie im Bereich Nachrichten den Link Überprüfen und dann Änderungen mit Knoten synchronisieren aus. Wählen Sie Speichern aus, um Änderungen zu speichern und zu synchronisieren.

- Die folgende Meldung wird angezeigt:

The configuration synchronization complete for cell.Wählen Sie OK aus, um die Konfiguration zu beenden.

Sie haben cluster1 mit zwei verwalteten Servern, msp1 und msp2, konfiguriert. Der Cluster wird ausgeführt.

Bereitstellen von Anwendungen

Führen Sie die folgenden Schritte durch, um die Anwendung bereitzustellen:

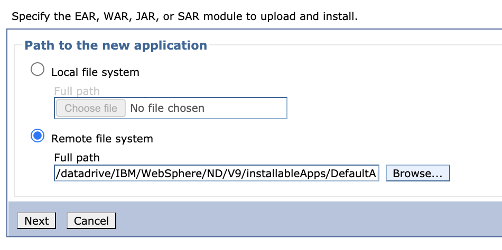

Wählen Sie in der Administrationskonsole, bei der Sie sich zuvor angemeldet haben, Anwendungen>Neue Anwendung und dann Neue Unternehmensanwendung aus.

Wählen Sie im nächsten Bereich Remotedateisystem und dann Durchsuchen aus, um die Dateisysteme Ihrer installierten Server zu durchsuchen.

Wählen Sie das System aus, das mit adminvm beginnt. Das Dateisystem des virtuellen Computers wird angezeigt. Wählen Sie von dort V9 (oder V85) und dann installableApps aus.

Wählen Sie in der Liste der Anwendungen, die zur Installation verfügbar sind, DefaultApplication.ear aus. Wählen Sie dann OK aus.

Sie befinden sich wieder im Bereich, um die Anwendung auszuwählen. Wählen Sie Weiter aus.

Wählen Sie Weiter für alle verbleibenden Schritte im Workflow Neue Anwendung installieren aus. Wählen Sie dann Fertig stellen aus.

Die folgende Meldung sollte angezeigt werden:

Application DefaultApplication.ear installed successfully.Wenn diese Meldung nicht angezeigt wird, beheben Sie das Problem, bevor Sie fortfahren.Wählen Sie den Link Direkt in der Masterkonfiguration speichern aus.

Sie müssen die Anwendung starten. Wechseln Sie zu Anwendungen>Alle Anwendungen. Aktivieren Sie das Kontrollkästchen DefaultApplication.ear, stellen Sie sicher, dass Aktion auf Start festgelegt ist, und wählen Sie dann Aktion einreichen aus.

Wählen Sie in der Tabelle Alle Anwendungen in der Spalte Status das Aktualisierungssymbol aus. Nach einigen Aktualisierungen der Tabelle auf diese Weise sollte in der Spalte Status für DefaultApplication.ear ein grüner Pfeil angezeigt werden.

Die Anwendung ist jetzt in Ihrem WAS-Cluster installiert.

WAS mithilfe von Azure Application Gateway verfügbar machen

Nachdem Sie den WAS-Cluster auf virtuellen GNU/Linux-Computern erstellt haben, führt Sie dieser Abschnitt durch den Prozess der Veröffentlichung von WAS im Internet mithilfe von Azure Application Gateway.

Erstellen des Anwendungsgateways

Verwenden Sie die folgenden Schritte, um das Application Gateway zu erstellen:

Um WAS für das Internet verfügbar zu machen, benötigen Sie eine öffentliche IP-Adresse. Erstellen Sie in der Shell mit der installierten Azure CLI die IP-Adresse mithilfe von az network public-ip create, wie im folgenden Beispiel gezeigt:

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)Erstellen Sie das Application Gateway, das der IP-Adresse zugeordnet werden soll. Das folgende Beispiel erstellt ein Application Gateway mit den von WebSphere verwalteten Servern im Standard-Back-End-Pool:

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}Die verwalteten Server machen ihre Workloads mit Port

9080verfügbar. Verwenden Sie die folgenden Befehle zum Aktualisieren vonappGatewayBackendHttpSettings, indem Sie den Back-End-Port9080angeben und einen Prüfpunkt dafür erstellen:az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbeVerwenden Sie die folgenden Befehle, um eine Umschreibungsregel für Umleitungen bereitzustellen:

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

Sie können jetzt auf die Anwendung zugreifen, indem Sie die URL verwenden, die mit dem folgenden Befehl erzeugt wird:

echo "http://${APPGATEWAY_IP}/snoop/"

Hinweis

In diesem Beispiel wird ein einfacher Zugriff auf die WAS-Server über HTTP eingerichtet. Wenn Sie einen sicheren Zugriff wünschen, konfigurieren Sie die TLS/SSL-Terminierung, indem Sie die Anweisungen in Ende-zu-Ende TLS mit Application Gateway befolgen.

In diesem Beispiel wird die IBM-Konsole nicht über Application Gateway verfügbar gemacht. Um auf die IBM-Konsole zuzugreifen, können Sie den Windows-Computer myWindowsVM verwenden oder adminVM eine öffentliche IP-Adresse zuweisen.

Wenn Sie die Jumpbox myWindowsVM nicht für den Zugriff auf die IBM-Konsole verwenden möchten, sie aber für ein öffentliches Netzwerk verfügbar machen möchten, verwenden Sie die folgenden Befehle, um adminVM eine öffentliche IP-Adresse zuzuweisen:

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

Testen der WAS-Clusterkonfiguration

Sie haben die Konfiguration des WAS-Clusters abgeschlossen und die Java EE-Anwendung darauf bereitgestellt. Verwenden Sie die folgenden Schritte, um auf die Anwendung zuzugreifen und alle Einstellungen zu überprüfen:

- Öffnen Sie einen Webbrowser.

- Wechseln Sie mit der URL

http://<gateway-public-ip-address>/snoop/zur Anwendung. - Wenn Sie den Browser ständig aktualisieren, wechselt die App durch die Serverinstanzen. Sehen Sie sich den Wert des Host-Anforderungsheaders an, und beachten Sie, dass er sich nach dem erneuten Laden mehrmals ändert.

Bereinigen von Ressourcen

Sie haben die WAS-Clusterkonfiguration abgeschlossen. In den folgenden Abschnitten wird beschrieben, wie Sie die von Ihnen erstellten Ressourcen entfernen.

Bereinigen des Windows-Computers

Sie können den Windows-Computer myWindowsVM mithilfe der folgenden Befehle entfernen. Alternativ können Sie den Windows-Computer herunterfahren und weiterhin als Jumpbox für laufende Clusterwartungsaufgaben verwenden.

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

Bereinigen aller Ressourcen

Löschen Sie abc1110rg, indem Sie den folgenden Befehl verwenden:

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Nächste Schritte

Informationen zu Optionen zum Ausführen von WebSphere-Produkten auf Azure finden Sie unter Welche Lösungen gibt es zum Ausführen der WebSphere-Produktfamilie auf Azure?