Kundenseitig verwaltete Schlüssel für die Azure Storage-Verschlüsselung

Sie können Ihren eigenen Verschlüsselungsschlüssel verwenden, um die Daten Ihres Speicherkontos zu schützen. Wenn Sie einen vom Kunden verwalteten Schlüssel angeben, wird dieser zum Schützen und Steuern des Zugriffs auf den Schlüssel verwendet, mit dem Ihre Daten verschlüsselt werden. Vom Kunden verwaltete Schlüssel ermöglichen eine höhere Flexibilität bei der Verwaltung von Zugriffssteuerungen.

Sie müssen einen der folgenden Azure-Schlüsselspeicher verwenden, um Ihre kundenseitig verwalteten Schlüssel zu speichern:

Sie können entweder Ihre eigenen Schlüssel erstellen und im Schlüsseltresor oder im verwalteten HSM speichern, oder Sie können mit den Azure Key Vault-APIs Schlüssel generieren. Das Speicherkonto und der Schlüsseltresor oder das verwaltete HSM können sich in verschiedenen Microsoft Entra-Mandanten, -Regionen und -Abonnements befinden.

Hinweis

Azure Key Vault und über Azure Key Vault verwaltete HSMs unterstützen dieselben APIs und Verwaltungsschnittstellen für die Konfiguration kundenseitig verwalteter Schlüssel. Jede Aktion, die für Azure Key Vault unterstützt wird, wird auch für ein über Azure Key Vault verwaltetes HSM unterstützt.

Informationen zu kundenseitig verwalteten Schlüsseln

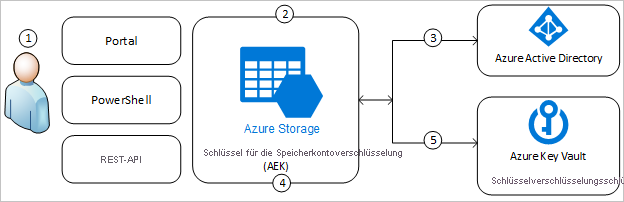

Das folgende Diagramm zeigt, wie Azure Storage Microsoft Entra ID und einen Schlüsseltresor oder ein verwaltetes HSM verwendet, um Anforderungen mit dem vom Kunden verwalteten Schlüssel zu stellen:

In der folgenden Liste werden die nummerierten Schritte im Diagramm erläutert:

- Ein Azure Key Vault-Administrator erteilt einer verwalteten Identität Berechtigungen für Verschlüsselungsschlüssel. Bei der verwalteten Identität kann es sich um eine vom Benutzer zugewiesene verwaltete Identität handeln, die Sie erstellen und verwalten, oder um eine vom System zugewiesene verwaltete Identität, die dem Speicherkonto zugeordnet ist.

- Ein Azure Storage-Administrator konfiguriert die Verschlüsselung mit einem vom Kunden verwalteten Schlüssel für das Speicherkonto.

- Azure Storage verwendet die verwaltete Identität, für die der Azure Key Vault-Administrator in Schritt 1 Berechtigungen erteilt hat, um den Zugriff auf Azure Key Vault über Microsoft Entra ID zu authentifizieren.

- Azure Storage umschließt den Kontoverschlüsselungsschlüssel mit dem kundenseitig verwalteten Schlüssel in Azure Key Vault.

- Bei Lese-/Schreibvorgängen sendet Azure Storage Anforderungen an Azure Key Vault, um die Umschließung für den Kontoverschlüsselungsschlüssel aufzuheben und so Verschlüsselungs- und Entschlüsselungsvorgänge durchzuführen.

Die dem Speicherkonto zugeordnete verwaltete Identität muss mindestens über diese Berechtigungen verfügen, um in Azure Key Vault auf einen kundenseitig verwalteten Schlüssel zugreifen zu können:

- wrapKey

- unwrapKey

- get

Weitere Informationen zu Schlüsselberechtigungen finden Sie unter Schlüsseltypen, Algorithmen und Vorgänge.

Azure Policy bietet eine integrierte Richtlinie, die erfordert, dass Speicherkonten kundenseitig verwaltete Schlüssel für Blob Storage und Azure Files-Workloads verwenden. Weitere Informationen finden Sie in Integrierte Azure Policy-Richtliniendefinitionen im Abschnitt Speicher.

Kundenseitig verwaltete Schlüssel für Warteschlangen und Tabellen

In Queue Storage und Table Storage gespeicherte Daten werden nicht automatisch durch einen kundenseitig verwalteten Schlüssel geschützt, wenn Schlüssel dieser Art für das Speicherkonto aktiviert wurden. Sie können diese Dienste optional beim Erstellen des Speicherkontos konfigurieren, um sie in diese Schutzmaßnahme einzubeziehen.

Weitere Informationen zur Erstellung eines Speicherkontos, für das vom Kunden verwaltete Schlüssel für Warteschlangen und Tabellen unterstützt werden, finden Sie unter Erstellen eines Kontos, das kundenseitig verwaltete Schlüssel für Tabellen und Warteschlangen unterstützt.

Daten in Blob Storage und Azure Files sind immer durch kundenseitig verwaltete Schlüssel geschützt, wenn diese für das Speicherkonto konfiguriert werden.

Aktivieren von kundenseitig verwalteten Schlüsseln für ein Speicherkonto

Wenn Sie kundenseitig verwaltete Schlüssel für ein Speicherkonto konfigurieren, umschließt Azure Storage den Stammdaten-Verschlüsselungsschlüssel für das Konto im zugeordneten Schlüsseltresor oder im verwalteten HSM mit dem kundenseitig verwalteten Schlüssel. Der Schutz des Stammverschlüsselungsschlüssels ändert sich, aber die Daten in Ihrem Azure Storage-Konto bleiben jederzeit verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten weiterhin verschlüsselt sind. Der Schutz durch kundenseitig verwaltete Schlüssel wird sofort wirksam.

Sie können jederzeit zwischen kundenseitig verwalteten Schlüsseln und von Microsoft verwalteten Schlüsseln wechseln. Weitere Informationen zu von Microsoft verwalteten Schlüsseln finden Sie unter Informationen zur Verwaltung von Verschlüsselungsschlüsseln.

Schlüsseltresoranforderungen

Für den Schlüsseltresor oder das verwaltete HSM, in dem der Schlüssel gespeichert wird, muss sowohl vorläufiges Löschen als auch der Löschschutz aktiviert sein. Die Azure Storage-Verschlüsselung unterstützt RSA- und RSA-HSM-Schlüssel mit einer Größe von 2.048, 3.072 und 4.096 Bit. Weitere Informationen über Schlüssel finden Sie unter Informationen zu Schlüsseln.

Die Verwendung eines Schlüsseltresors oder eines verwalteten HSM verursacht Kosten. Weitere Informationen finden Sie auf der Seite Key Vault – Preise.

Kundenseitig verwaltete Schlüssel mit Schlüsseltresor im selben Mandanten

Sie können kundenseitig verwaltete Schlüssel mit dem Schlüsseltresor und dem Speicherkonto in demselben Mandanten oder in verschiedenen Microsoft Entra-Mandanten konfigurieren. Informationen zum Konfigurieren der Azure Storage-Verschlüsselung mit kundenseitig verwalteten Schlüsseln, wenn sich der Schlüsseltresor und das Speicherkonto in denselben Mandanten befinden, finden Sie in einem der folgenden Artikel:

- Konfigurieren von kundenseitig verwalteten Schlüsseln in einem Azure-Schlüsseltresor für ein neues Speicherkonto

- Konfigurieren von kundenseitig verwalteten Schlüsseln in einem Azure-Schlüsseltresor für ein vorhandenes Speicherkonto

Wenn Sie kundenseitig verwaltete Schlüssel mit einem Schlüsseltresor im selben Mandanten aktivieren, müssen Sie eine verwaltete Identität angeben, mit der der Zugriff auf den Schlüsseltresor autorisiert wird, der den Schlüssel enthält. Bei der verwalteten Identität kann es sich um eine vom Benutzer zugewiesene oder eine vom System zugewiesene verwaltete Identität handeln:

- Wenn Sie zum Zeitpunkt der Erstellung eines Speicherkontos kundenseitig verwaltete Schlüssel konfigurieren, müssen Sie eine benutzerseitig zugewiesene verwaltete Identität verwenden.

- Wenn Sie kundenseitig verwaltete Schlüssel für ein vorhandenes Speicherkonto konfigurieren, können Sie entweder eine benutzerseitig zugewiesene verwaltete Identität oder eine systemseitig zugewiesene verwaltete Identität verwenden.

Weitere Informationen zu systemseitig zugewiesenen verwalteten Identitäten finden Sie unter Verwaltete Identitäten für Azure-Ressourcen. Informationen zum Erstellen und Verwalten einer benutzerseitig zugewiesenen verwalteten Identität finden Sie unter Benutzerseitig zugewiesene verwaltete Identitäten verwalten.

Kundenseitig verwaltete Schlüssel mit Schlüsseltresor in einem anderen Mandanten

Informationen zum Konfigurieren der Azure Storage-Verschlüsselung mit kundenseitig verwalteten Schlüsseln, wenn sich der Schlüsseltresor und das Speicherkonto in verschiedenen Microsoft Entra-Mandanten befinden, finden Sie in einem der folgenden Artikel:

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein neues Speicherkonto

- Konfigurieren von mandantenübergreifenden kundenseitig verwalteten Schlüsseln für ein vorhandenes Speicherkonto

Kundenseitig verwaltete Schlüssel mit einem verwalteten HSM

Sie können kundenseitig verwaltete Schlüssel mit einem über Azure Key Vault verwalteten HSM für ein neues oder vorhandenes Konto konfigurieren. Außerdem können Sie kundenseitig verwaltete Schlüssel mit einem verwalteten HSM konfigurieren, das sich im selben Mandanten wie das Speicherkonto oder in einem anderen Mandanten befindet. Der Prozess zum Konfigurieren von kundenseitig verwalteten Schlüsseln in einem verwalteten HSM ist derselbe wie der zum Konfigurieren von kundenseitig verwalteten Schlüsseln in einem Schlüsseltresor, aber die Berechtigungen unterscheiden sich geringfügig. Weitere Informationen finden Sie unter Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in über Azure Key Vault verwalteten HSM gespeichert sind.

Aktualisieren der Schlüsselversion

Das Befolgen bewährter kryptografischer Methoden bedeutet, dass Sie den Schlüssel, der Ihr Speicherkonto schützt, regelmäßig rotieren, in der Regel mindestens alle zwei Jahre. Azure Storage ändert den Schlüssel im Schlüsseltresor nie, aber Sie können eine Schlüsselrotationsrichtlinie konfigurieren, um den Schlüssel entsprechend Ihren Complianceanforderungen zu rotieren. Weitere Informationen finden Sie unter Konfigurieren der automatischen Kryptografieschlüsselrotation in Azure Key Vault.

Nachdem der Schlüssel im Schlüsseltresor rotiert wurde, muss die Konfiguration der kundenseitig verwalteten Schlüssel für Ihr Speicherkonto aktualisiert werden, um die neue Schlüsselversion zu verwenden. Kundenseitig verwaltete Schlüssel unterstützen sowohl die automatische als auch die manuelle Aktualisierung der Schlüsselversion für den Schlüssel, der das Konto schützt. Sie können entscheiden, welchen Ansatz Sie verwenden möchten, wenn Sie kundenseitig verwaltete Schlüssel konfigurieren oder ihre Konfiguration aktualisieren.

Wenn Sie den Schlüssel oder die Schlüsselversion ändern, ändert sich der Schutz des Stammverschlüsselungsschlüssels, die Daten in Ihrem Azure Storage-Konto bleiben jederzeit verschlüsselt. Es sind keine zusätzlichen Maßnahmen Ihrerseits erforderlich, um sicherzustellen, dass Ihre Daten geschützt sind. Das Rotieren der Schlüsselversion hat keine Auswirkungen auf die Leistung. Mit dem Rotieren der Schlüsselversion ist keine Downtime verbunden.

Wichtig

Um einen Schlüssel zu rotieren, erstellen Sie eine neue Version des Schlüssels im Schlüsseltresor oder im verwalteten HSM entsprechend Ihren Complianceanforderungen. Azure Storage behandelt die Schlüsseldrehung nicht, somit müssen Sie die Drehung des Schlüssels im Schlüsseltresor verwalten.

Wenn Sie den Schlüssel rotieren, der für kundenseitig verwaltete Schlüssel verwendet wird, wird diese Aktion derzeit nicht in den Azure Monitor-Protokollen für Azure Storage protokolliert.

Automatisches Update der Schlüsselversion

Um einen kundenseitig verwalteten Schlüssel bei Verfügbarkeit einer neuen Version automatisch zu aktualisieren, lassen Sie die Schlüsselversion aus, wenn Sie die Verschlüsselung mit kundenseitig verwalteten Schlüsseln für das Speicherkonto konfigurieren. Wenn die Schlüsselversion weggelassen wird, überprüft Azure Storage den Schlüsseltresor oder das verwaltete HSM täglich auf eine neue Version eines kundenseitig verwalteten Schlüssels. Falls eine neue Schlüsselversion verfügbar ist, nutzt Azure Storage automatisch die neueste Version des Schlüssels.

Azure Storage überprüft den Schlüsseltresor nur einmal täglich auf eine neue Schlüsselversion. Wenn Sie einen Schlüssel drehen, warten Sie 24 Stunden, bevor Sie die ältere Version deaktivieren.

Wenn das Speicherkonto zuvor für die manuelle Aktualisierung der Schlüsselversion konfiguriert wurde und Sie es in ein automatisches Update ändern möchten, müssen Sie die Schlüsselversion möglicherweise explizit in eine leere Zeichenfolge ändern. Ausführliche Informationen dazu finden Sie unter Konfigurieren der Verschlüsselung für die automatische Aktualisierung von Schlüsselversionen.

Manuelles Aktualisieren der Schlüsselversion

Zur Verwendung einer bestimmten Version eines Schlüssels für die Azure Storage-Verschlüsselung geben Sie diese Schlüsselversion beim Aktivieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln für das Speicherkonto an. Wenn Sie die Schlüsselversion angeben, verwendet Azure Storage diese Version für die Verschlüsselung, bis Sie die Schlüsselversion manuell aktualisieren.

Wenn die Schlüsselversion direkt angegeben wird, müssen Sie das Speicherkonto manuell für die Verwendung des neuen Schlüsselversions-URI aktualisieren, nachdem eine neue Version erstellt wurde. Informationen dazu, wie Sie das Speicherkonto für die Verwendung einer neuen Version des Schlüssels aktualisieren, finden Sie unter Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault gespeichert sind und Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in einem verwalteten Azure Key Vault Managed-HSM gespeichert sind.

Zugriff auf ein Speicherkonto widerrufen, das kundenseitig verwaltete Schlüssel verwendet

Um den Zugriff auf ein Speicherkonto zu widerrufen, das kundenseitig verwaltete Schlüssel verwendet, deaktivieren Sie den Schlüssel im Schlüsseltresor. Wie Sie den Schlüssel deaktivieren können, erfahren Sie unter Widerrufen des Zugriffs auf ein Speicherkonto, das kundenseitig verwaltete Schlüssel verwendet.

Nachdem der Schlüssel deaktiviert wurde, können Clients keine Vorgänge mehr aufrufen, die von einer Ressource oder ihren Metadaten lesen oder darauf schreiben. Der Versuch, diese Operationen aufzurufen, schlägt für alle Benutzer mit dem Fehlercode 403 (Verboten) fehl.

Stellen Sie den Zugriff auf den vom Kunden verwalteten Schlüssel wieder her, um diese Vorgänge erneut aufzurufen.

Alle Datenvorgänge, die nicht in den folgenden Abschnitten aufgeführt sind, können nach dem Entzug von kundenverwalteten Schlüsseln oder nach der Deaktivierung oder Löschung eines Schlüssels ausgeführt werden.

Zum Widerrufen des Zugriffs auf von Kunden verwaltete Schlüssel können Sie PowerShell oder die Azure-Befehlszeilenschnittstelle verwenden.

Blob Storage-Vorgänge, die nach dem Widerrufen eines Schlüssels fehlschlagen

- List Blobs, wenn der Aufruf mit dem Parameter

include=metadatafür den Anforderungs-URI erfolgt - Get Blob

- Get Blob Properties

- Get Blob Metadata

- Set Blob Metadata

- Snapshot Blob, wenn der Aufruf mit dem Anforderungsheader

x-ms-meta-nameerfolgt - Copy Blob

- Copy Blob From URL

- Set Blob Tier

- Put Block

- Put Block From URL

- Append Block

- Append Block From URL

- Put Blob

- Put Page

- Put Page From URL

- Incremental Copy Blob

Azure Files Vorgänge, die nach dem Widerrufen eines Schlüssels fehlschlagen

- Berechtigung erstellen

- Berechtigung abrufen

- Auflisten von Verzeichnissen und Dateien

- Verzeichnis erstellen

- Verzeichniseigenschaften abrufen

- Verzeichniseigenschaften festlegen

- Verzeichnismetadaten abrufen

- Verzeichnismetadaten festlegen

- Datei erstellen

- Get File

- Dateieigenschaften abrufen

- Dateieigenschaften festlegen

- Put Range

- Bereich von URL festlegen

- Dateimetadaten abrufen

- Set File Metadata

- Datei kopieren

- Datei umbenennen

Von Kunden verwaltete Schlüssel für verwaltete Azure-Datenträger

Mit von Kunden verwalteten Schlüsseln kann auch die Verschlüsselung von verwalteten Azure-Datenträgern verwaltet werden. Das Verhalten der von Kunden verwalteten Schlüssel unterscheidet sich für verwaltete Datenträger von dem für Azure Storage-Ressourcen. Weitere Informationen finden Sie unter Serverseitige Verschlüsselung von Azure Managed Disks (Windows) bzw. Serverseitige Verschlüsselung von Azure Managed Disks (Linux).

Nächste Schritte

- Azure Storage encryption for data at rest (Azure Storage-Verschlüsselung für ruhende Daten)

- Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault gespeichert sind

- Konfigurieren der Verschlüsselung mit kundenseitig verwalteten Schlüsseln, die in Azure Key Vault Managed HSM (Vorschau) gespeichert sind