Verwalten des sicheren Zugriffs auf Ressourcen in Spoke-VNETs für Benutzer-VPN-Clients

In diesem Artikel erfahren Sie, wie Sie Virtual WAN- und Azure Firewall-Regeln und -Filter verwenden, um den sicheren Zugriff auf Ihre Ressourcen in Azure über Point-to-Site-IKEv2- oder OpenVPN-Verbindungen verwalten. Diese Konfiguration ist hilfreich, wenn Sie den Zugriff auf Azure-Ressourcen für Remotebenutzer einschränken oder Ihre Ressourcen in Azure sichern möchten.

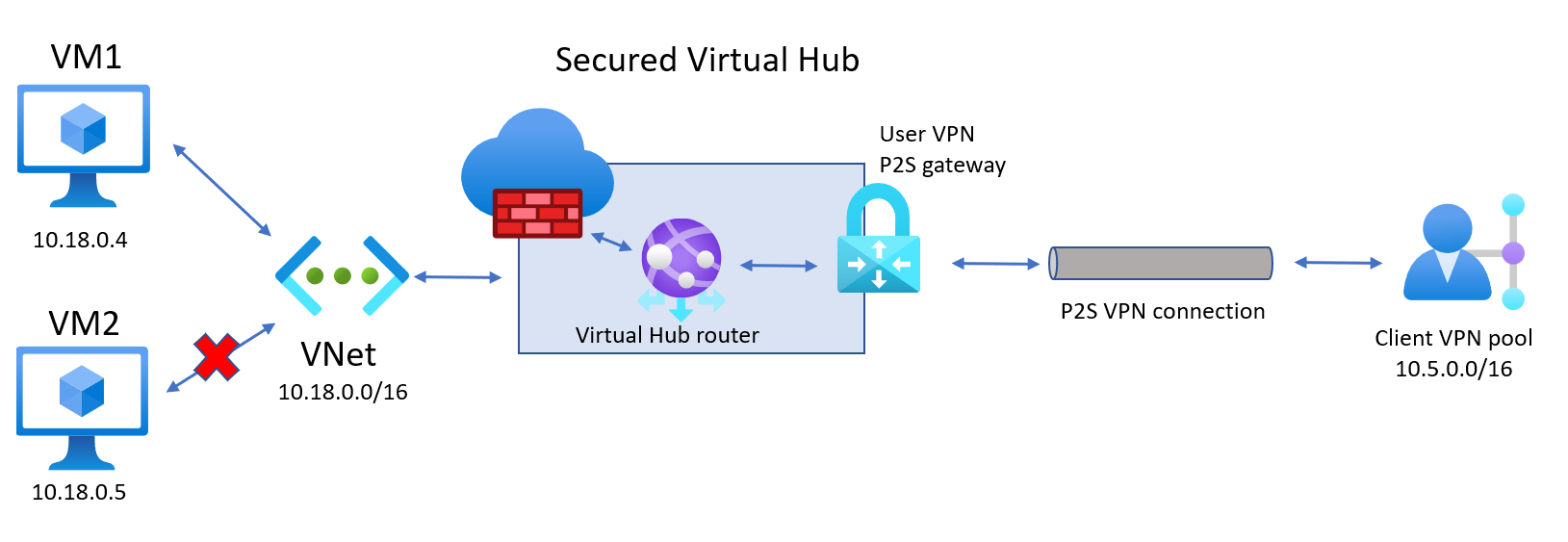

Die Schritte in diesem Artikel unterstützen Sie bei der Erstellung der Architektur im folgenden Diagramm, um Benutzer-VPN-Clients den Zugriff auf eine bestimmte Ressource (VM1) in einem mit dem virtuellen Hub verbundenen Spoke-VNET, jedoch nicht auf andere Ressourcen (VM2) zu ermöglichen. Verwenden Sie dieses Architekturbeispiel als grundlegende Richtlinie.

Voraussetzungen

Sie verfügen über ein Azure-Abonnement. Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen.

Sie verfügen über ein virtuelles Netzwerk, zu dem Sie eine Verbindung herstellen möchten.

- Stellen Sie sicher, dass sich kein Subnetz Ihres lokalen Netzwerks mit den virtuellen Netzwerken für die Verbindungsherstellung überschneidet.

- Informationen zum Erstellen eines virtuellen Netzwerks im Azure-Portal finden Sie im Artikel zur Schnellstartanleitung.

Ihr virtuelles Netzwerk darf nicht über vorhandene Gateways für virtuelle Netzwerke verfügen.

- Wenn Ihr virtuelles Netzwerk bereits über Gateways verfügt (VPN oder ExpressRoute), müssen Sie alle Gateways entfernen, bevor Sie fortfahren können.

- Für diese Konfiguration ist es erforderlich, dass virtuelle Netzwerke nur mit dem Gateway des Virtual WAN-Hubs verbunden werden.

Legen Sie den IP-Adressbereich fest, den Sie für den privaten Adressraum Ihres virtuellen Hubs verwenden möchten. Diese Informationen werden beim Konfigurieren Ihres virtuellen Hubs verwendet. Ein virtueller Hub ist ein virtuelles Netzwerk, das von Virtual WAN erstellt und genutzt wird. Es ist der Kern Ihres Virtual WAN-Netzwerks in einer Region. Der Adressraumbereich muss bestimmten Regeln entsprechen:

- Der von Ihnen für den Hub angegebene Adressbereich darf sich nicht mit einem der vorhandenen virtuellen Netzwerke überlappen, mit denen Sie eine Verbindung herstellen.

- Der Adressbereich darf nicht mit den lokalen Adressbereichen überlappen, mit denen Sie eine Verbindung herstellen.

- Falls Sie nicht mit den IP-Adressbereichen in Ihrer lokalen Netzwerkkonfiguration vertraut sind, sollten Sie sich an eine Person wenden, die Ihnen diese Informationen zur Verfügung stellen kann.

- Sie verfügen über die Werte, die für die gewünschte Authentifizierungskonfiguration verfügbar sind. Beispiel: ein RADIUS-Server, Microsoft Entra-Authentifizierung oder Generieren und Exportieren von Zertifikaten.

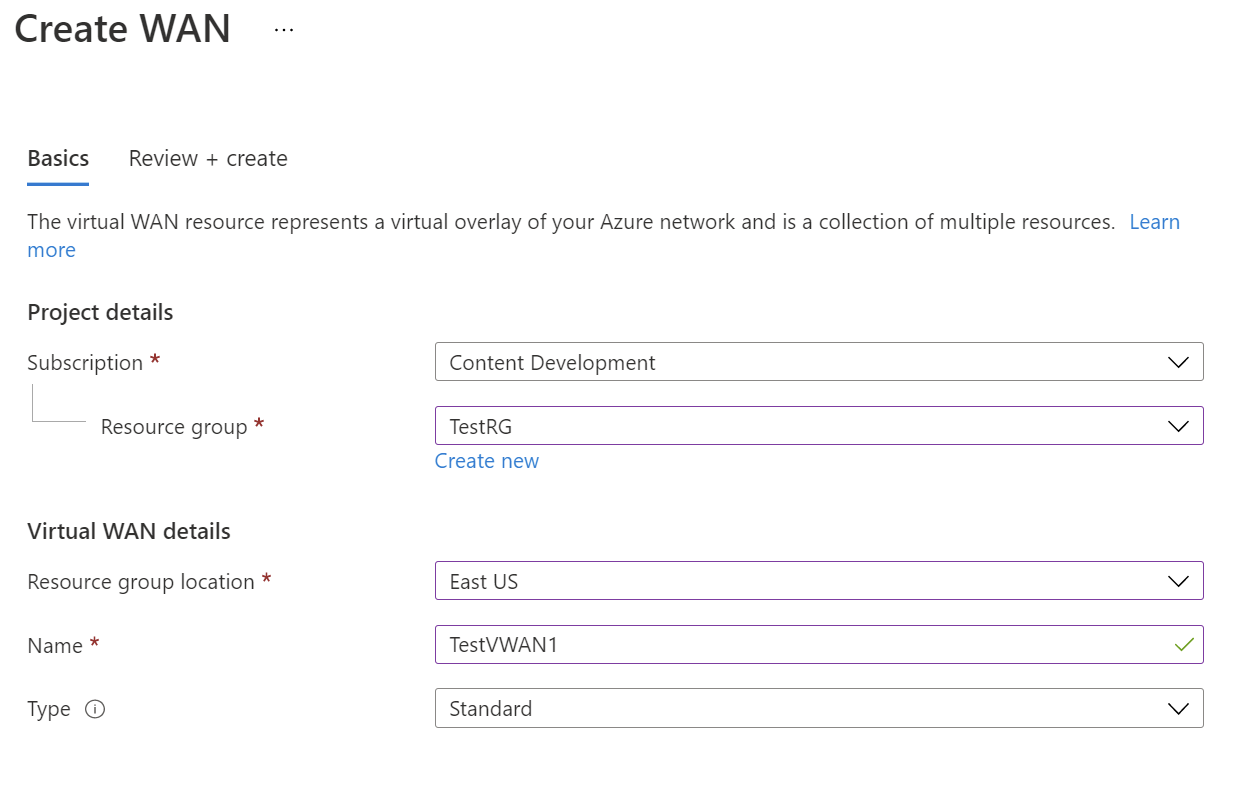

Erstellen eines virtuellen WAN

Geben Sie im Portal auf der Leiste Ressourcen suchen die Zeichenfolge Virtual WAN in das Suchfeld ein, und drücken Sie die EINGABETASTE.

Wählen Sie in den Ergebnissen Virtual WAN aus. Wählen Sie auf der Seite „Virtual WAN“ die Option + Erstellen aus, um die Seite WAN erstellen zu öffnen.

Füllen Sie auf der Seite WAN erstellen auf der Registerkarte Grundlagen die Felder aus. Ändern Sie die Beispielwerte, um sie an Ihre Umgebung anzupassen.

- Abonnement: Wählen Sie das Abonnement aus, das Sie verwenden möchten.

- Ressourcengruppe: Erstellen Sie eine neue Ressourcengruppe, oder verwenden Sie eine vorhandene.

- Ressourcengruppenstandort: Wählen Sie in der Dropdownliste einen Ressourcengruppenstandort aus. Ein WAN ist eine globale Ressource, die nicht in einer bestimmten Region angeordnet ist. Sie müssen aber eine Region auswählen, damit Sie die von Ihnen erstellte WAN-Ressource verwalten und finden können.

- Name: Geben Sie den für Ihr virtuelles WAN gewünschten Namen ein.

- Typ: Basic oder Standard. Wählen Sie Standard aus. Wenn Sie „Basic“ wählen, müssen Sie wissen, dass virtuelle Basic-WANs nur Basic-Hubs enthalten können. Basic-Hubs können nur für Site-to-Site-Verbindungen verwendet werden.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie unten auf der Seite Überprüfen und erstellen aus.

Wählen Sie nach bestandener Überprüfung Erstellen aus, um das virtuelle WAN zu erstellen.

Definieren der P2S-Konfigurationsparameter

Die P2S-Konfiguration (Point-to-Site) definiert die Parameter für das Herstellen der Verbindung mit Remoteclients. In diesem Abschnitt erfahren Sie, wie Sie P2S-Konfigurationsparameter definieren und dann die Konfiguration erstellen, die für das VPN-Clientprofil verwendet wird. Welche Anweisungen Sie befolgen, hängt von der Authentifizierungsmethode ab, die Sie verwenden möchten.

Authentifizierungsmethoden

Wenn Sie die Authentifizierungsmethode auswählen, stehen Ihnen drei Optionen zur Auswahl. Für jede Methode gelten bestimmte Anforderungen. Wählen Sie eine der folgenden Methoden aus, und führen Sie dann die Schritte aus.

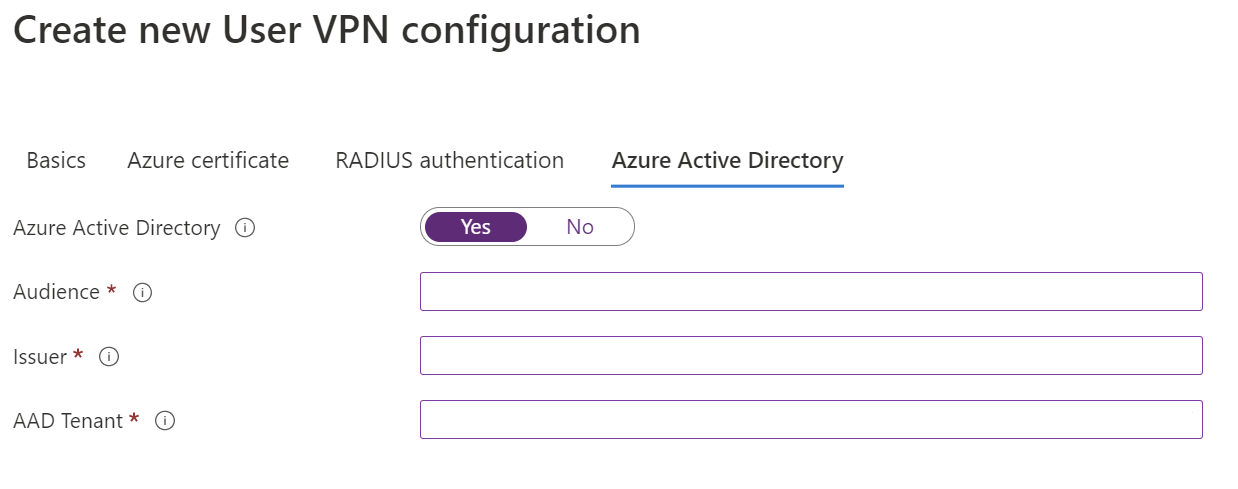

Microsoft Entra-Authentifizierung: Rufen Sie Folgendes ab:

- Die Anwendungs-ID der Azure-VPN-Unternehmensanwendung, die in Ihrem Microsoft Entra-Mandanten registriert ist.

- Den Aussteller. Beispiel:

https://sts.windows.net/your-Directory-ID. - Der Microsoft Entra-Mandant. Beispiel:

https://login.microsoftonline.com/your-Directory-ID.

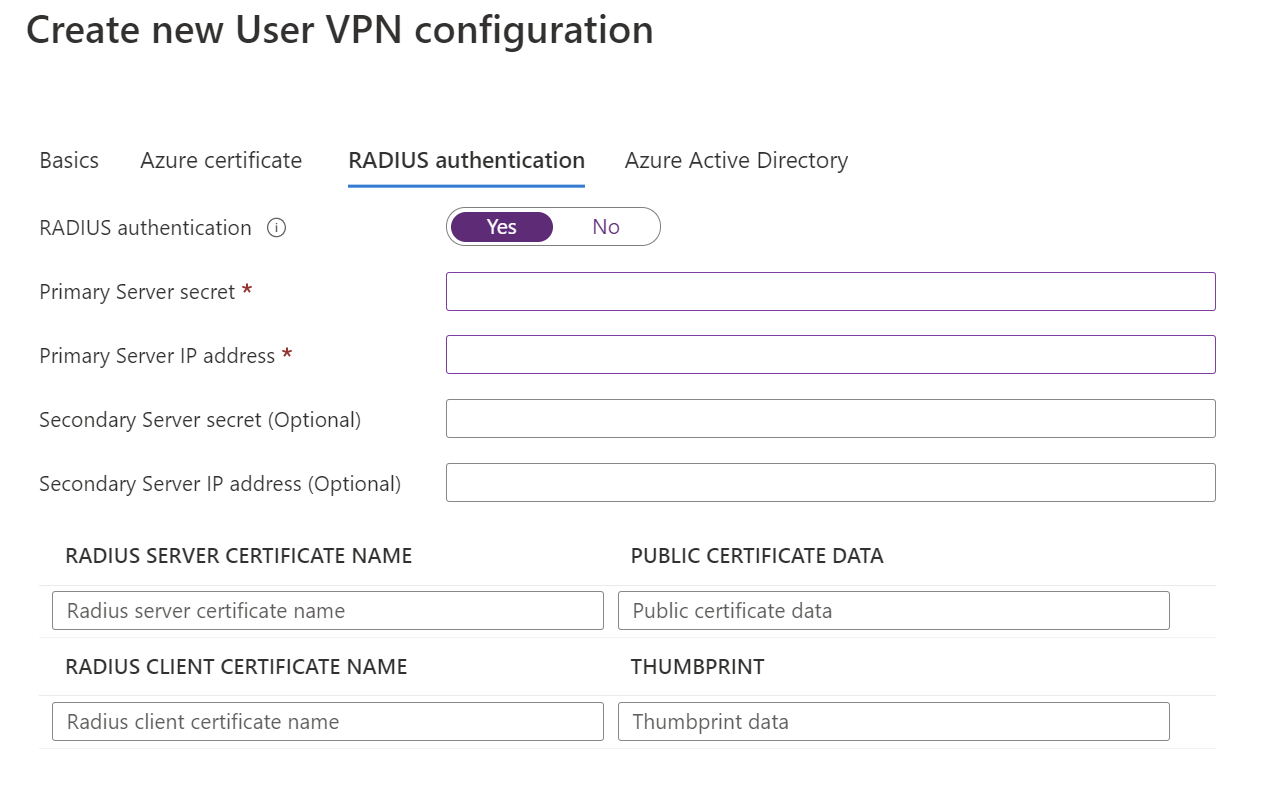

RADIUS-basierte Authentifizierung: Abrufen der IP-Adresse des RADIUS-Servers, des RADIUS-Servergeheimnisses und der Zertifikatinformationen.

Azure-Zertifikate: Für diese Konfiguration sind Zertifikate erforderlich. Sie müssen Zertifikate entweder generieren oder abrufen. Ein Clientzertifikat wird für jeden Client benötigt. Außerdem müssen die Stammzertifikatinformationen (öffentlicher Schlüssel) hochgeladen werden. Weitere Informationen zu den erforderlichen Zertifikaten finden Sie unter Generieren und Exportieren von Zertifikaten für Punkt-zu-Standort-Verbindungen mithilfe von PowerShell.

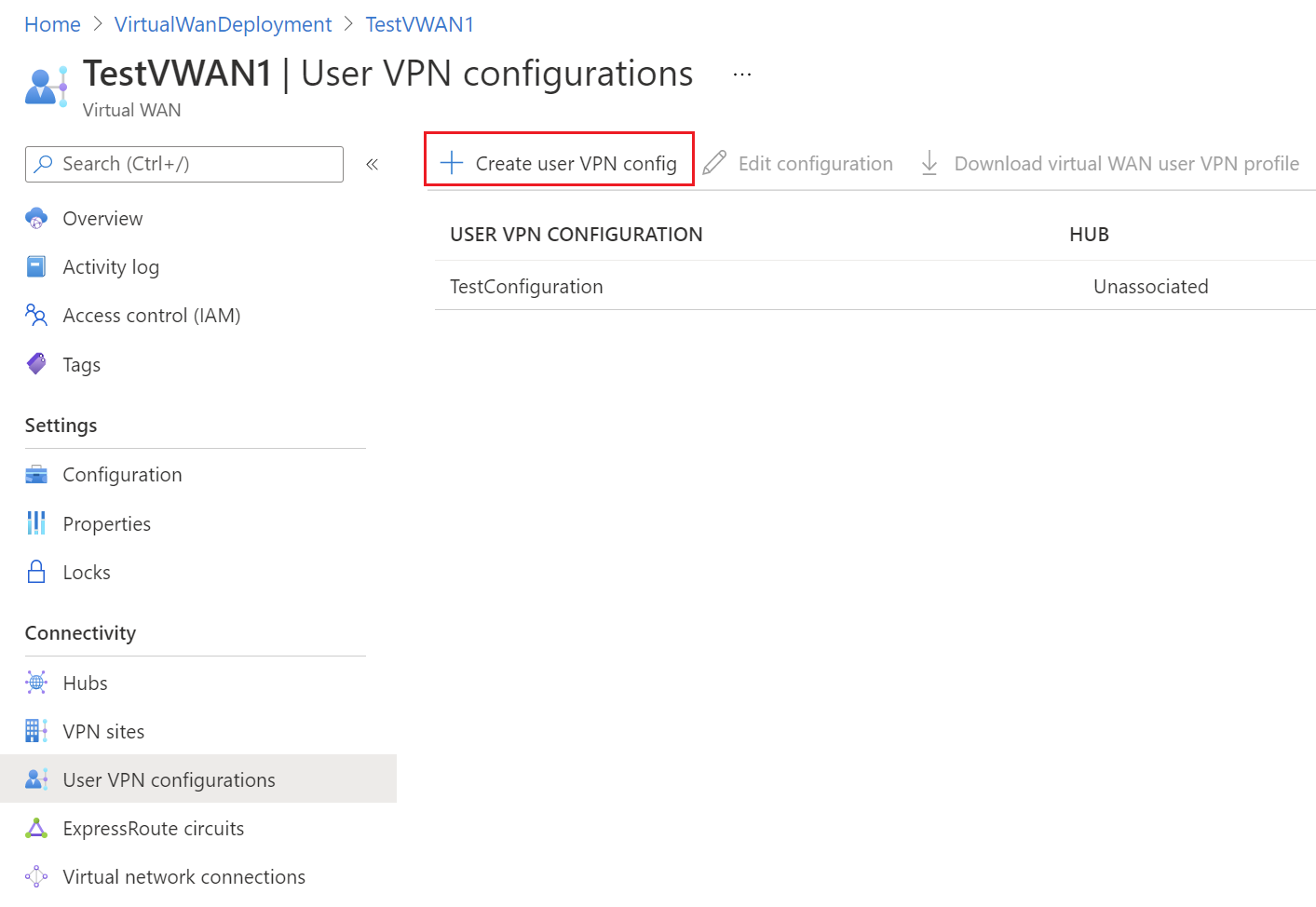

Navigieren Sie zu dem virtuellen WAN, das Sie erstellt haben.

Wählen Sie im Menü auf der linken Seite Benutzer-VPN-Konfigurationen aus.

Wählen Sie auf der Seite Benutzer-VPN-Konfigurationen oben auf der Seite die Option + Benutzer-VPN-Konfiguration erstellen aus.

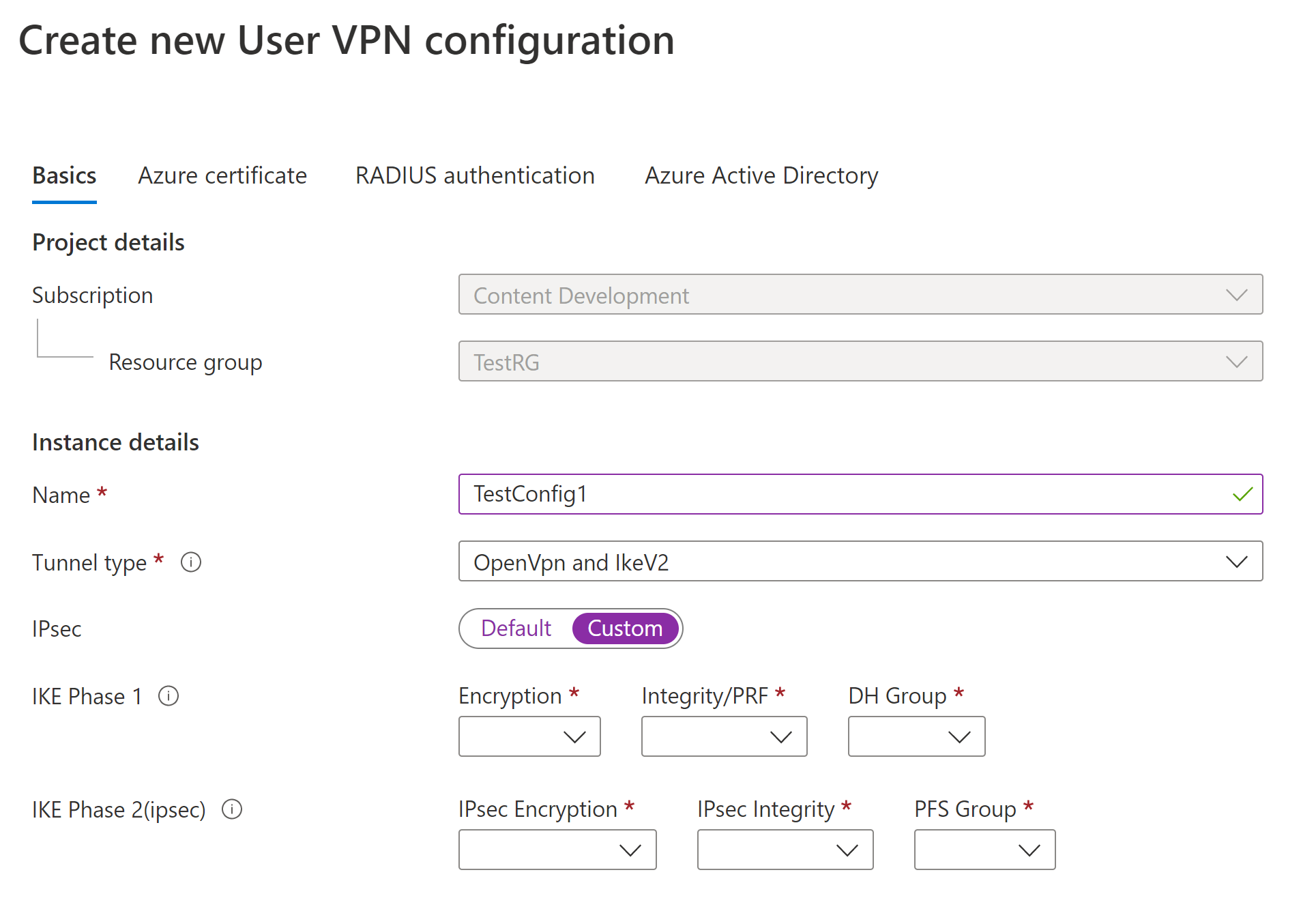

Geben Sie auf der Seite Neue Benutzer-VPN-Konfiguration erstellen auf der Registerkarte Grundlagen unter Instanzdetails den Namen ein, den Sie Ihrer VPN-Konfiguration zuweisen möchten.

Wählen Sie für Tunneltyp über das Dropdownmenü den Tunneltyp aus, den Sie verwenden möchten. Es stehen folgende Optionen für den Tunneltyp zur Verfügung: IKEv2-VPN, OpenVPN und OpenVpn und IKEv2. Für jeden Tunneltyp sind bestimmte Einstellungen erforderlich. Der von Ihnen gewählte Tunneltyp entspricht den verfügbaren Optionen für die Authentifizierung.

Anforderungen und Parameter:

IKEv2 VPN

Anforderungen: Wenn Sie den Tunneltyp IKEv2 auswählen, wird eine Meldung angezeigt, die Sie auffordert, eine Authentifizierungsmethode auszuwählen. Für IKEv2 können Sie mehrere Authentifizierungsmethoden angeben. Sie können Azure-Zertifikat, RADIUS-basierte Authentifizierung oder beides wählen.

Benutzerdefinierte IPsec-Parameter: Wenn Sie die Parameter für IKE Phase 1 und IKE Phase 2 anpassen möchten, legen Sie den IPsec-Umschalter auf Custom (Benutzerdefiniert) fest, und wählen Sie die Parameterwerte aus. Weitere Informationen zu anpassbaren Parametern finden Sie im Artikel zu den Benutzerdefinierten IPsec-Richtlinien.

OpenVPN

- Anforderungen: Wenn Sie den OpenVPN-Tunneltyp auswählen, wird eine Meldung angezeigt, die Sie auffordert, einen Authentifizierungsmechanismus auszuwählen. Wenn OpenVPN als Tunneltyp ausgewählt ist, können Sie mehrere Authentifizierungsmethoden angeben. Sie können eine beliebige Teilmenge von Azure-Zertifikat, Microsoft Entra ID oder eine RADIUS-basierte Authentifizierung auswählen. Bei der RADIUS-basierten Authentifizierung können Sie eine sekundäre IP-Adresse des RADIUS-Servers und ein Servergeheimnis bereitstellen.

OpenVPN und IKEv2

- Anforderungen: Wenn Sie den Tunneltyp OpenVPN und IKEv2 auswählen, wird eine Meldung angezeigt, die Sie auffordert, einen Authentifizierungsmechanismus auszuwählen. Wenn OpenVPN und IKEv2 als Tunneltyp ausgewählt ist, können Sie mehrere Authentifizierungsmethoden angeben. Sie können Microsoft Entra ID zusammen mit entweder Azure-Zertifikat oder einer RADIUS-basierten Authentifizierung auswählen. Bei der RADIUS-basierten Authentifizierung können Sie eine sekundäre IP-Adresse des RADIUS-Servers und ein Servergeheimnis bereitstellen.

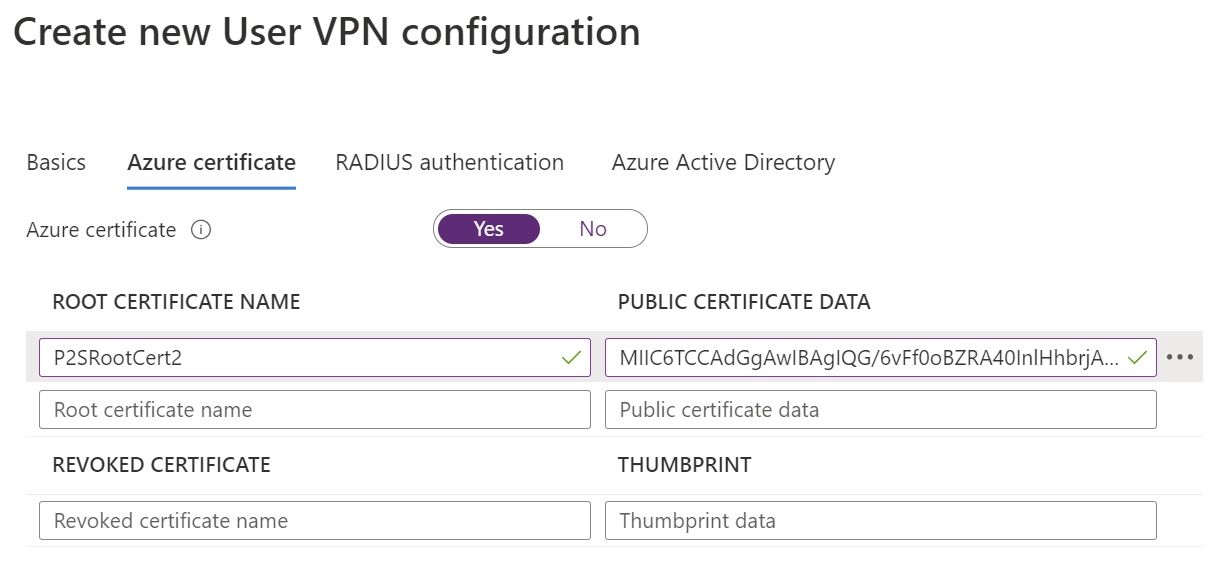

Konfigurieren Sie die gewünschten Authentifizierungsmethoden. Jede Authentifizierungsmethode befindet sich auf einer separaten Registerkarte: Azure-Zertifikat, RADIUS-basierte Authentifizierung und Microsoft Entra ID. Einige Authentifizierungsmethoden sind nur für bestimmte Tunneltypen verfügbar.

Wählen Sie auf der Registerkarte für die zu konfigurierende Authentifizierungsmethode Ja aus, um die verfügbaren Konfigurationseinstellungen anzuzeigen.

Beispiel: Zertifikatauthentifizierung

Um diese Einstellung zu konfigurieren, kann der Tunneltyp auf der Seite Grundlagen IKEv2, OpenVPN oder OpenVPN und IKEv2 sein.

Beispiel: RADIUS-Authentifizierung

Um diese Einstellung zu konfigurieren, kann der Tunneltyp auf der Seite „Grundeinstellungen“ entweder „Ikev2“, „OpenVPN“ oder „OpenVPN und IKEv2“ sein.

Beispiel – Microsoft Entra-Authentifizierung

Um diese Einstellung zu konfigurieren, muss der Tunneltyp auf der Seite „Grundeinstellungen“ auf „OpenVPN“ festgelegt sein. Die Microsoft Entra ID-basierte Authentifizierung wird nur mit OpenVPN unterstützt.

Wenn Sie mit der Konfiguration der Einstellungen fertig sind, wählen Sie unten auf der Seite Überprüfen + Erstellen.

Wählen Sie Erstellen aus, um die Benutzer-VPN-Konfiguration zu erstellen.

Erstellen des Hubs und Gateways

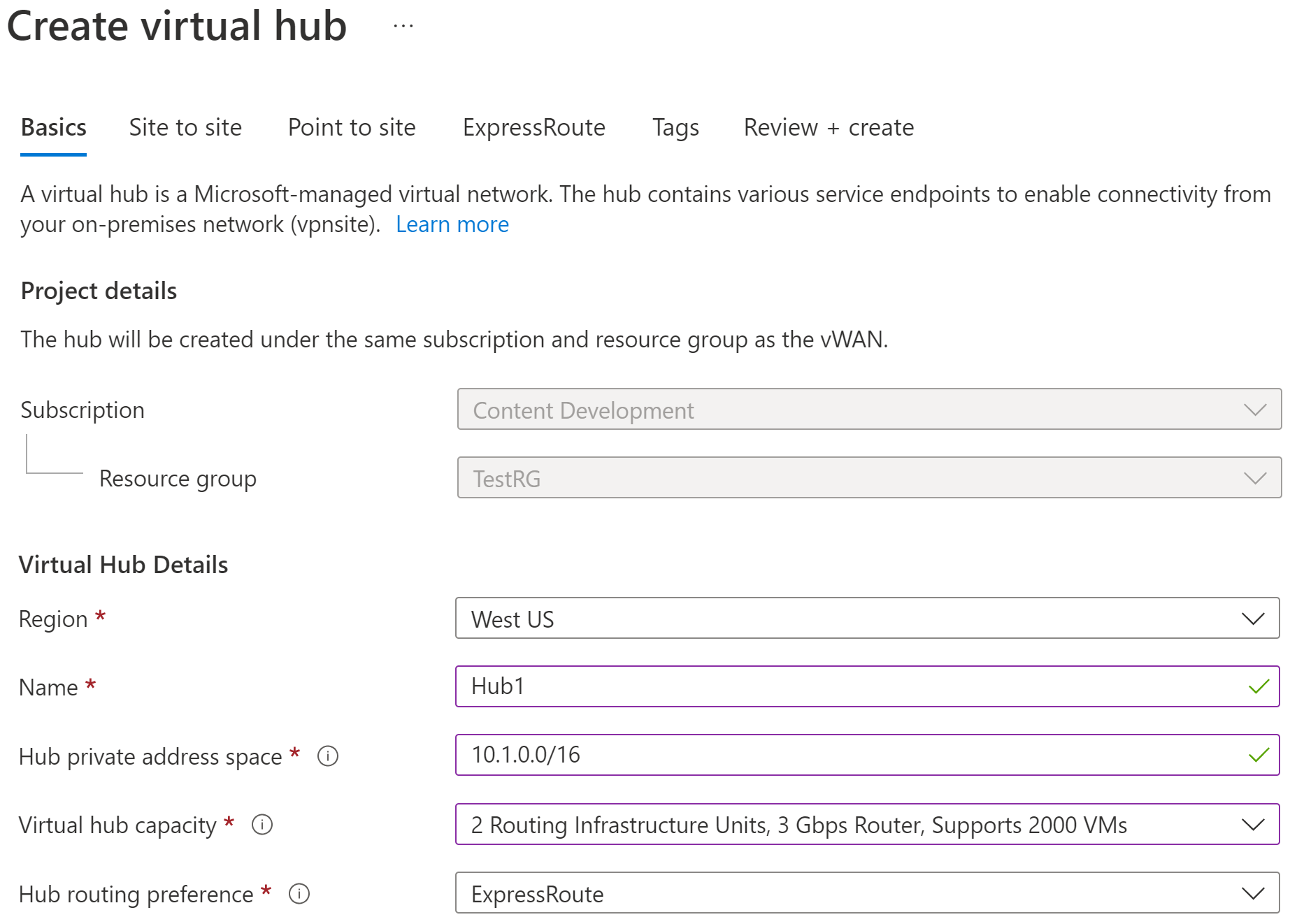

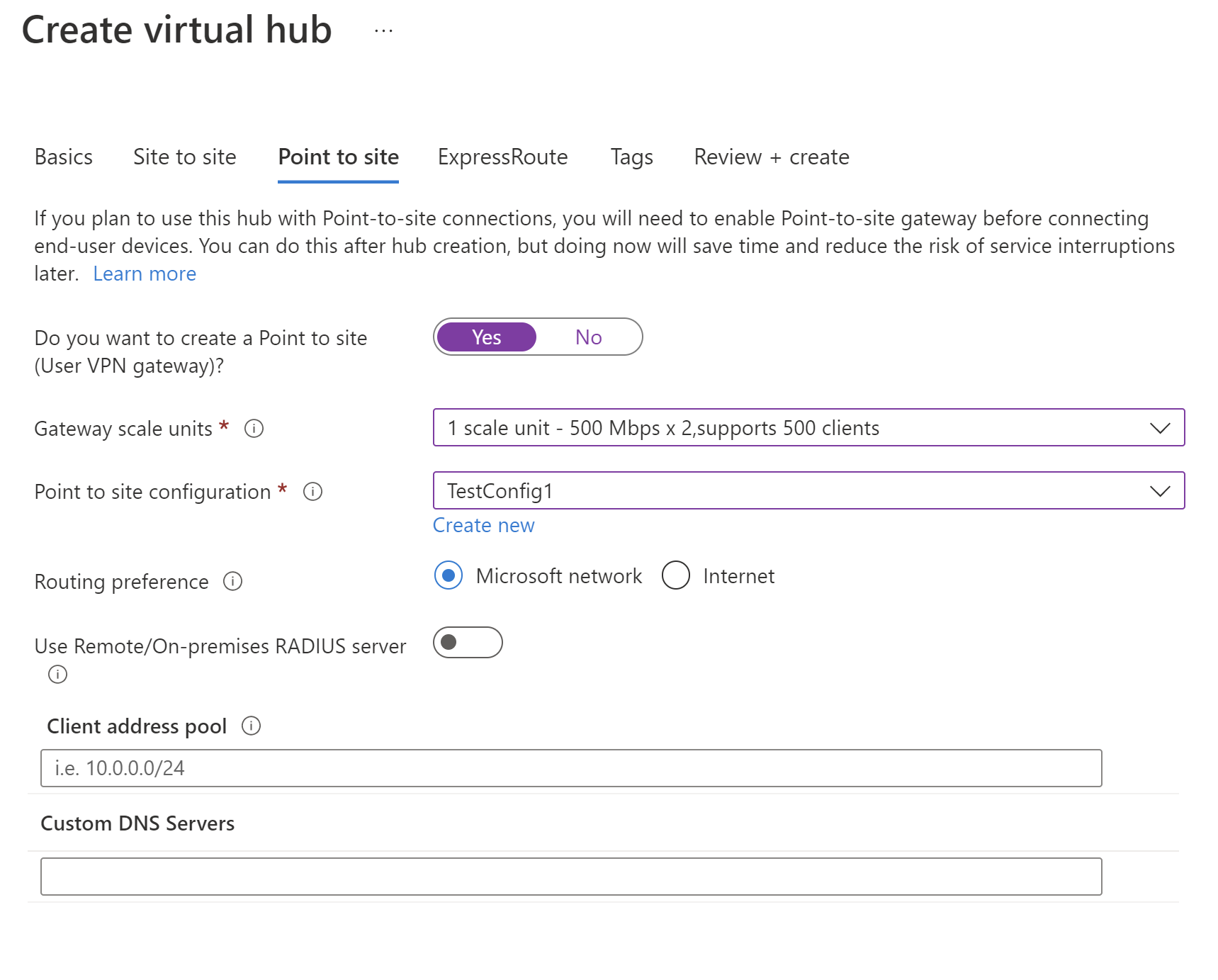

In diesem Abschnitt erstellen Sie den virtuellen Hub mit einem Point-to-Site-Gateway. Zum Konfigurieren können Sie die folgenden Beispielwerte verwenden:

- Privater IP-Adressraum des Hubs: 10.1.0.0/16

- Clientadresspool: 10.5.0.0/16

- Benutzerdefinierte DNS-Server: Sie können bis zu fünf DNS-Server auflisten.

Seite „Grundlagen“

Navigieren Sie zur Virtual WAN-Instanz, die Sie erstellt haben. Wählen Sie auf der Seite „Virtual WAN“ im linken Bereich unter Konnektivität die Option Hubs aus.

Wählen Sie auf der Seite Hubs die Option + Neuer Hub aus, um die Seite Virtuellen Hub erstellen zu öffnen.

Füllen Sie auf der Seite Virtuellen Hub erstellen auf der Registerkarte Grundlagen die folgenden Felder aus:

- Region: Wählen Sie die Region aus, in der Sie den virtuellen Hub bereitstellen möchten.

- Name: Der Name, der für den virtuellen Hub verwendet werden soll

- Privater Adressraum des Hubs: Der Adressbereich des Hubs in CIDR-Notation. Der minimale Adressraum ist „/24“ zum Erstellen eines Hubs.

- Virtuelle Hub-Kapazität: Wählen Sie aus der Dropdownliste. Weitere Informationen finden Sie unter Einstellungen für virtuelle Hubs.

- Hubroutingpräferenz: Übernehmen Sie die Standardeinstellung. Weitere Informationen finden Sie unter Einstellungen für das Routing virtueller Hubs.

Seite „Point-to-Site“

Klicken Sie auf die Registerkarte Point-to-Site, um die Konfigurationsseite für „Point-to-Site“ zu öffnen. Klicken Sie auf Ja, um die Point-to-Site-Einstellungen anzuzeigen.

Konfigurieren Sie die folgenden Einstellungen:

Gatewayskalierungseinheiten: Steht für die Aggregatkapazität des Benutzer-VPN-Gateways. Wenn Sie 40 oder mehr Gatewayskalierteinheiten auswählen, müssen Sie Ihren Clientadresspool entsprechend planen. Informationen dazu, wie sich diese Einstellung auf den Clientadresspool auswirkt, finden Sie unter Informationen zu Clientadresspools. Informationen zu Gatewayskalierungseinheiten finden Sie in den häufig gestellten Fragen.

Point-to-Site-Konfiguration: Wählen Sie die Benutzer-VPN-Konfiguration aus, die Sie in einem der vorherigen Schritte erstellt haben.

Routingpräferenz: Die Azure-Routingpräferenz ermöglicht es Ihnen zu wählen, wie Ihr Datenverkehr zwischen Azure und dem Internet geleitet wird. Sie können auswählen, ob der Datenverkehr entweder über das Microsoft-Netzwerk oder über das ISP-Netzwerk (öffentliches Internet) geleitet werden soll. Diese Optionen werden auch als Cold Potato-Routing bzw. Hot Potato-Routing bezeichnet. Die öffentliche IP-Adresse in Virtual WAN wird vom Dienst basierend auf der ausgewählten Routingoption zugewiesen. Weitere Informationen zur Routingpräferenz über das Microsoft-Netzwerk oder ISP finden Sie im Artikel Routingpräferenz.

Remote-/lokalen RADIUS-Server verwenden: Wenn ein Benutzer-VPN-Gateway von Virtual WAN für die Verwendung der RADIUS-basierten Authentifizierung konfiguriert ist, fungiert das Benutzer-VPN-Gateway als Proxy und sendet RADIUS-Zugriffsanforderungen an Ihren RADIUS-Server. Die Einstellung „Remote/lokalen RADIUS-Server verwenden“ ist standardmäßig deaktiviert. Das bedeutet, dass das Benutzer-VPN-Gateway nur Authentifizierungsanforderungen an RADIUS-Server in virtuellen Netzwerken, die mit dem Hub des Gateways verbunden sind, weiterleiten kann. Wenn Sie diese Einstellung aktivieren, kann sich das Benutzer-VPN-Gateway bei RADIUS-Servern authentifizieren, die mit Remotehubs verbunden sind oder lokal bereitgestellt werden.

Hinweis

Die Einstellung für „Remote/lokalen RADIUS-Server verwenden“ und die zugehörigen Proxy-IP-Adressen werden nur verwendet, wenn das Gateway für die Verwendung der RADIUS-basierten Authentifizierung konfiguriert ist. Wenn das Gateway nicht für die Verwendung der RADIUS-basierten Authentifizierung konfiguriert ist, wird diese Einstellung ignoriert.

Sie müssen „Remote-/lokalen RADIUS-Server verwenden“ aktivieren, wenn Benutzer eine Verbindung mit dem globalen VPN-Profil anstelle des hubbasierten Profils herstellen. Weitere Informationen finden Sie unter Profile der globalen und Hub-Ebene.

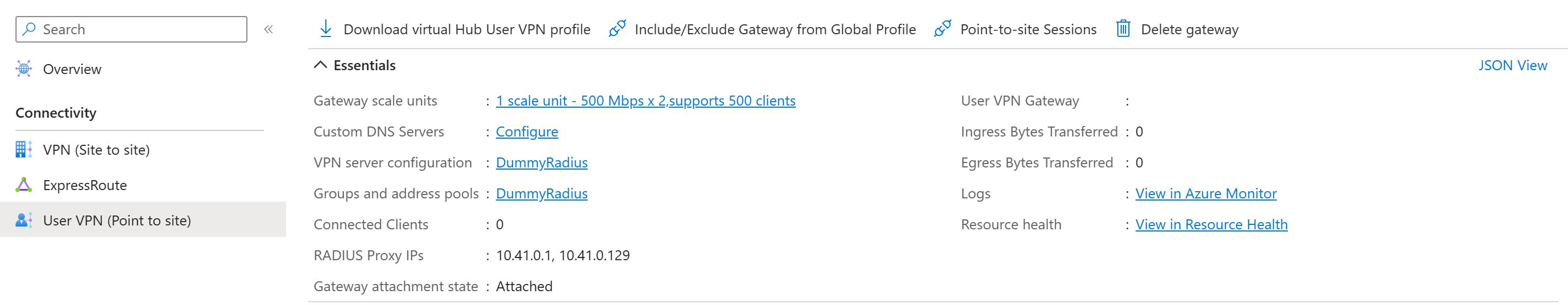

Nachdem Sie das Benutzer-VPN-Gateway erstellt haben, wechseln Sie zum Gateway, und beachten Sie das Feld für die RADIUS-Proxy-IPs. Die RADIUS-Proxy-IPs sind die IP-Quelladressen der RADIUS-Pakete, die das Benutzer-VPN-Gateway an Ihren RADIUS-Server sendet. Daher muss Ihr RADIUS-Server so konfiguriert werden, dass Authentifizierungsanforderungen von den RADIUS-Proxy-IPs akzeptiert werden. Wenn das Feld „RADIUS-Proxy-IPs“ leer ist oder „Keine“ lautet, konfigurieren Sie den RADIUS-Server so, dass Authentifizierungsanforderungen aus dem Adressraum des Hubs akzeptiert werden.

Stellen Sie außerdem sicher, dass die Zuordnungen und Weitergaben der Verbindung (VNet oder lokal), die den RADIUS-Server hostet, an die defaultRouteTable des mit dem Point-to-Site-VPN-Gateway bereitgestellten Hubs erfolgen, und dass die Point-to-Site-VPN-Konfiguration an die Routentabelle der Verbindung weitergegeben wird, die den RADIUS-Server hostet. Dies ist obligatorisch, um sicherzustellen, dass das Gateway mit dem RADIUS-Server kommunizieren kann und umgekehrt.

Clientadresspool: Der Adresspool, aus dem VPN-Clients automatisch IP-Adressen zugewiesen werden. Adresspools müssen unterschiedlich sein. Zwischen Adresspools darf es keine Überschneidungen geben. Weitere Informationen finden Sie unter Informationen zu Clientadresspools.

Benutzerdefinierte DNS-Server: Die IP-Adresse des/der DNS-Server(s), die von den Clients verwendet werden. Sie können bis zu 5 angeben.

Wählen Sie zum Überprüfen Ihrer Einstellungen Überprüfen + erstellen aus.

Klicken Sie nach der Validierung auf Erstellen. Das Erstellen eines Hubs kann 30 Minuten oder länger dauern.

Generieren der VPN-Clientkonfigurationsdateien

In diesem Abschnitt generieren und laden Sie die Konfigurationsprofildateien herunter. Diese Dateien werden verwendet, um den nativen VPN-Client auf dem Clientcomputer zu konfigurieren.

Navigieren Sie zum Generieren eines VPN-Clientkonfigurationspakets für ein globales Profil auf WAN-Ebene zu Virtual WAN (nicht zum virtuellen Hub).

Wählen Sie im linken Bereich Benutzer-VPN-Konfigurationen aus.

Wählen Sie die Konfiguration aus, für die Sie das Profil herunterladen möchten. Wenn mehrere Hubs demselben Profil zugewiesen sind, erweitern Sie das Profil, um die Hubs anzuzeigen, und wählen Sie dann einen der Hubs aus, der dieses Profil verwendet.

Wählen Sie VPN-Profil für Virtual WAN-Benutzer herunterladen aus.

Wählen Sie auf der Downloadseite EAPTLS und dann Profil generieren und herunterladen aus. Ein Profilpaket (ZIP-Datei) mit den Clientkonfigurationseinstellungen wird generiert und auf Ihren Computer heruntergeladen. Der Inhalt des Pakets hängt von den für Ihre Konfiguration ausgewählten Authentifizierungs- und Tunneloptionen ab.

VPN-Clients konfigurieren

Verwenden Sie das heruntergeladene Profil, um die Clients für den Remotezugriff zu konfigurieren. Das Verfahren unterscheidet sich für jedes Betriebssystem. Befolgen Sie die Anweisungen, die für Ihr System gelten.

IKEv2

Wenn Sie in der Benutzer-VPN-Konfiguration den VPN-Tunneltyp IKEv2 angegeben haben, können Sie den nativen VPN-Client (Windows und macOS Catalina oder höher) konfigurieren.

Die folgenden Schritte gelten für Windows. Informationen zu macOS finden Sie unter IKEv2-macOS-Schritte.

Wählen Sie die VPN-Clientkonfigurationsdateien, die der Architektur des Windows-Computers entsprechen. Wählen Sie für eine 64-Bit-Prozessorarchitektur das Installer-Paket „VpnClientSetupAmd64“ aus. Wählen Sie für eine 32-Bit-Prozessorarchitektur das Installer-Paket „VpnClientSetupX86“ aus.

Doppelklicken Sie auf das Paket, um es zu installieren. Sollte eine SmartScreen-Popupmeldung angezeigt werden, wählen Sie Weitere Informationen und anschließend Trotzdem ausführen aus.

Navigieren Sie auf dem Clientcomputer zu Netzwerkeinstellungen, und wählen Sie VPN aus. Die VPN-Verbindung zeigt den Namen des virtuellen Netzwerks an, mit dem eine Verbindung hergestellt wird.

Installieren Sie ein Client-Zertifikat auf jedem Computer, den Sie über diese Benutzer-VPN-Konfiguration verbinden möchten. Ein Clientzertifikat ist für die Authentifizierung erforderlich, wenn Sie den Typ „native Azure-Zertifikatauthentifizierung“ verwenden. Weitere Informationen zum Generieren von Zertifikaten finden Sie unter Generieren von Zertifikaten. Weitere Informationen zum Installieren eines Clientzertifikats finden Sie unter Installieren eines Clientzertifikats.

OpenVPN

Wenn Sie in der Benutzer-VPN-Konfiguration den OpenVPN-Tunneltyp angegeben haben, können Sie den Azure VPN-Client herunterladen und konfigurieren oder, in einigen Fällen, die OpenVPN-Client-Software verwenden. Verwenden Sie für die einzelnen Schritte den Link, der zu Ihrer Konfiguration passt.

- Microsoft Entra-Authentifizierung – Azure VPN-Client – Windows

- Microsoft Entra-Authentifizierung – Azure VPN-Client – macOS

- Konfigurieren von OpenVPN-Clientsoftware – Windows, macOS, iOS, Linux

Verbinden des Spoke-VNET

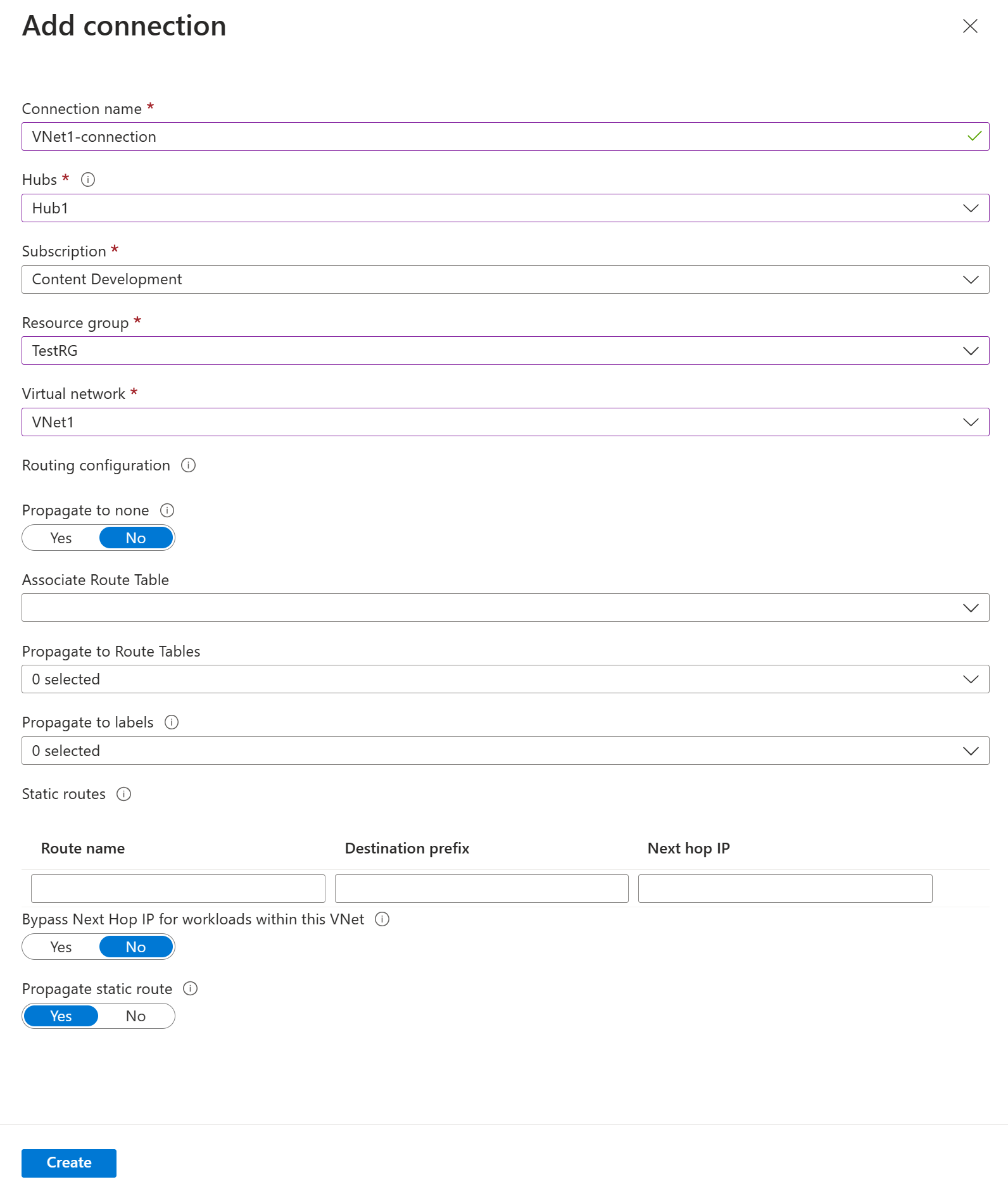

In diesem Abschnitt erstellen Sie eine Verbindung zwischen Ihrem Hub und dem Spoke-VNet.

Navigieren Sie im Azure-Portal zu Ihrem Virtual WAN und wählen Sie im linken Bereich VNet-Verbindungen aus.

Wählen Sie auf der Seite für VNet-Verbindungen+ Verbindung hinzufügen aus.

Konfigurieren Sie auf der Seite Verbindung hinzufügen die Verbindungseinstellungen. Weitere Informationen zu Routingeinstellungen finden Sie unter Informationen zum Routing virtueller Hubs.

- Verbindungsname: Benennen Sie Ihre Verbindung.

- Hubs: Wählen Sie den Hub aus, den Sie dieser Verbindung zuordnen möchten.

- Abonnement: Überprüfen Sie das Abonnement.

- Ressourcengruppe: Wählen Sie die Ressourcengruppe aus, die das virtuelle Netzwerk enthält, mit dem Sie eine Verbindung herstellen möchten.

- Virtuelles Netzwerk: Wählen Sie das virtuelle Netzwerk aus, das Sie mit diesem Hub verbinden möchten. Für das von Ihnen gewählte virtuelle Netzwerk kann nicht bereits ein Gateway für virtuelle Netzwerke vorhanden sein.

- An keine verteilen: Diese Einstellung ist standardmäßig auf Nein festgelegt. Wenn Sie den Schalter auf Ja festlegen, stehen die Konfigurationsoptionen für An Routingtabellen weitergeben und Propagate to labels (An Bezeichnungen weitergeben) nicht mehr für die Konfiguration zur Verfügung.

- Routingtabelle zuordnen: Sie können im Dropdownmenü die Routingtabelle auswählen, die Sie zuordnen möchten.

- An Bezeichnungen weitergeben: Bezeichnungen sind eine logische Gruppe von Routingtabellen. Wählen Sie für diese Einstellung einen Eintrag aus der Dropdownliste aus.

- Statische Routen: Konfigurieren Sie ggf. statische Routen. Konfigurieren Sie statische Routen für virtuelle Netzwerkgeräte (falls zutreffend). Virtual WAN unterstützt eine einzelne IP-Adresse des nächsten Hops für eine statische Route einer VNET-Verbindung. Wenn Sie beispielsweise jeweils über ein separates virtuelles Gerät für ein- und ausgehende Datenverkehrsflüsse verfügen, ist es am besten, die virtuellen Geräte in separaten VNets anzuordnen und die VNets dem virtuellen Hub zuzuordnen.

- IP des nächsten Hops für Workloads innerhalb dieses VNets umgehen: Mit dieser Einstellung können Sie NVAs und andere Workloads im selben VNet bereitstellen, ohne dass der gesamte Datenverkehr über das NVA geleitet werden muss. Diese Einstellung kann nur konfiguriert werden, wenn Sie eine neue Verbindung konfigurieren. Wenn Sie diese Einstellung für eine bereits erstellte Verbindung verwenden möchten, löschen Sie die Verbindung, und fügen Sie dann eine neue Verbindung hinzu.

- Statische Route verteilen: Diese Einstellung wird derzeit eingeführt. Mit dieser Einstellung können Sie statische Routen, die im Abschnitt Statische Routen definiert sind, an Routingtabellen weitergeben, die unter Weitergabe an Routentabellen angegeben sind. Darüber hinaus werden Routen an Routingtabellen weitergegeben, für die Bezeichnungen unter Weitergabe an Bezeichnungen angegeben sind. Diese Routen können mit Ausnahme der Standardroute 0/0 hubübergreifend weitergegeben werden. Dieses Feature wird derzeit eingeführt. Wenn Sie dieses Feature aktivieren müssen, öffnen Sie bitte einen Supportfall.

Wenn Sie die Einstellungen vorgenommen haben, die Sie konfigurieren möchten, klicken Sie auf Erstellen, um die Verbindung zu erstellen.

Erstellen von virtuellen Computern

In diesem Abschnitt erstellen Sie in Ihrem VNET zwei virtuelle Computer, VM1 und VM2. Im Netzwerkdiagramm werden 10.18.0.4 und 10.18.0.5 verwendet. Wenn Sie Ihre virtuellen Computer konfigurieren, stellen Sie sicher, dass Sie (auf der Registerkarte „Netzwerk“) das von Ihnen erstellte virtuelle Netzwerk auswählen. Schritte zum Erstellen einer VM finden Sie unter Schnellstart: Erstellen einer VM.

Schützen des virtuellen Hubs

Ein virtueller Standard-Hub verfügt nicht über integrierte Sicherheitsrichtlinien zum Schutz der Ressourcen in den virtuellen Spoke-Netzwerken. Ein geschützter virtueller Hub verwendet Azure Firewall oder einen Drittanbieter, um den eingehenden und ausgehenden Datenverkehr zum Schutz Ihrer Ressourcen in Azure zu verwalten.

Konvertieren Sie den Hub mithilfe des folgenden Artikels in einen geschützten Hub: Konfigurieren von Azure Firewall in einem Virtual WAN-Hub.

Erstellen von Regeln zum Verwalten und Filtern von Datenverkehr

Erstellen Sie Regeln, die das Verhalten von Azure Firewall vorschreiben. Wenn Sie den Hub schützen, stellen Sie sicher, dass alle Pakete, die in den virtuellen Hub eingehen, vor dem Zugriff auf Ihre Azure-Ressourcen der Firewallverarbeitung unterliegen.

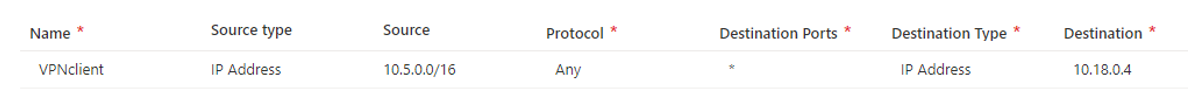

Nach Ausführung dieser Schritte haben Sie eine Architektur erstellt, mit der VPN-Benutzer*innen mit der privaten IP-Adresse 10.18.0.4, jedoch NICHT mit der privaten IP-Adresse 10.18.0.5 auf den virtuellen Computer zugreifen können.

Navigieren Sie im Azure-Portal zum Firewall Manager.

Wählen Sie unter „Sicherheit“ die Option Azure Firewall-Richtlinien aus.

Wählen Sie die Option Azure-Firewallrichtlinie erstellen aus.

Geben Sie unter Richtliniendetails einen Namen ein, und wählen Sie die Region aus, in der der virtuelle Hub bereitgestellt wird.

Wählen Sie Weiter: DNS-Einstellungen aus.

Klicken Sie auf Weiter: Regeln.

Wählen Sie auf der Registerkarte Regeln die Option Regelsammlung hinzufügen aus.

Geben Sie einen Namen für die Sammlung an. Legen Sie Netzwerk als Typ fest. Fügen Sie den Prioritätswert 100 hinzu.

Geben Sie den Namen der Regel, den Quelltyp, die Quelle, das Protokoll, die Zielports und den Zieltyp an, wie im folgenden Beispiel gezeigt. Wählen Sie anschließend Hinzufügen aus. Diese Regel ermöglicht allen IP-Adressen aus dem VPN-Clientpool den Zugriff auf den virtuellen Computer mit der privaten IP-Adresse 10.18.04, aber nicht auf andere Ressourcen, die mit dem virtuellen Hub verbunden sind. Erstellen Sie alle gewünschten Regeln, die den gewünschten Architektur- und Berechtigungsregeln entsprechen.

Klicken Sie auf Weiter: Threat Intelligence aus.

Klicken Sie auf Weiter: Hubs.

Wählen Sie auf der Registerkarte Hubs die Option Virtuelle Hubs zuordnen aus.

Wählen Sie den zuvor erstellten virtuellen Hub und dann Hinzufügen aus.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

Es dauert mindestens 5 Minuten, bis dieser Vorgang abgeschlossen ist.

Weiterleiten von Datenverkehr über Azure Firewall

In diesem Abschnitt müssen Sie sicherstellen, dass der Datenverkehr über Azure Firewall weitergeleitet wird.

- Wählen Sie im Portal in Firewall Manager die Option Geschützte virtuelle Hubs aus.

- Wählen Sie den virtuellen Hub aus, den Sie erstellt haben.

- Wählen Sie unter Einstellungen die Option Sicherheitskonfiguration aus.

- Wählen Sie unter Private traffic (Privater Datenverkehr) die Option Send via Azure Firewall (Über Azure Firewall senden) aus.

- Überprüfen Sie, ob die VNET-Verbindung und der private Datenverkehr der Branch-Verbindung durch Azure Firewall geschützt sind.

- Wählen Sie Speichern aus.

Hinweis

Wenn Sie Datenverkehr, der für private Endpunkte bestimmt ist, mit Azure Firewall in einem geschützten virtuellen Hub untersuchen möchten, finden Sie weitere Informationen unter Schützen von Datenverkehr in Azure Virtual WAN, der für private Endpunkte bestimmt ist. Sie müssen das Präfix „/32“ für jeden privaten Endpunkt in Präfixe für privaten Datenverkehr unter der Sicherheitskonfiguration Ihres Azure Firewall-Managers hinzufügen, damit er über Azure Firewall im gesicherten virtuellen Hub überprüft wird. Wenn diese /32-Präfixe nicht konfiguriert werden, wird Azure Firewall von dem Datenverkehr, der für private Endpunkte bestimmt ist, umgangen.

Überprüfen

Überprüfen Sie die Einrichtung des geschützten Hubs.

- Stellen Sie von Ihrem Clientgerät aus über VPN eine Verbindung mit dem geschützten virtuellen Hub her.

- Senden Sie von Ihrem Client aus ein Ping-Signal an die IP-Adresse 10.18.0.4. Es sollte eine Antwort angezeigt werden.

- Senden Sie von Ihrem Client aus ein Ping-Signal an die IP-Adresse 10.18.0.5. Es sollte keine Antwort angezeigt werden.

Überlegungen

- Stellen Sie sicher, dass die Tabelle effektiver Routen auf dem geschützten virtuellen Hub über den nächsten Hop für privaten Datenverkehr durch die Firewall verfügt. Um auf die Tabelle effektiver Routen zuzugreifen, navigieren Sie zu Ihrer virtuellen Hubressource. Wählen Sie unter Konnektivität die Option Routing und dann Effektive Routen aus. Wählen Sie dort die Standard-Routingtabelle aus.

- Vergewissern Sie sich, dass Sie im Abschnitt Erstellen von Regeln Regeln erstellt haben. Wenn diese Schritte ausgelassen werden, werden die von Ihnen erstellten Regeln dem Hub nicht tatsächlich zugeordnet, und Routingtabelle und Paketfluss verwenden Azure-Firewall nicht.

Nächste Schritte

- Weitere Informationen zu Virtual WAN finden Sie unter Virtual WAN – Häufig gestellte Fragen.

- Weitere Informationen zu Azure Firewall finden Sie unter Azure Firewall – Häufig gestellte Fragen.