Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Beim Erstellen eines virtuellen Computers (VM) erstellen Sie ein virtuelles Netzwerk oder verwenden ein bereits vorhandenes. Entscheiden Sie, wie auf Ihre virtuellen Computer im virtuellen Netzwerk zugegriffen werden soll. Es ist wichtig, vor dem Erstellen von Ressourcen einen Plan aufzustellen und sicherzustellen, dass Sie die Einschränkungen von Netzwerkressourcen verstehen.

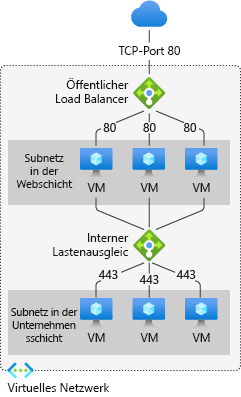

In der folgenden Abbildung werden virtuelle Computer als Webserver und Anwendungsserver dargestellt. Jede Gruppe von virtuellen Computern wird separaten Subnetzen des virtuellen Netzwerks zugewiesen.

Sie können das virtuelle Netzwerk entweder vor oder während der Erstellung eines virtuellen Computer erstellen.

Sie erstellen diese Ressourcen, um die Kommunikation mit einer VM zu unterstützen:

Netzwerkschnittstellen

IP-Adressen

Virtuelles Netzwerk und Subnetze

Berücksichtigen Sie darüber hinaus die folgenden optionalen Ressourcen:

Netzwerksicherheitsgruppen

Load Balancer

Netzwerkschnittstellen

Eine Netzwerkschnittstelle (NIC) ist die Verbindung zwischen einem virtuellen Computer und einem virtuellen Netzwerk. Ein virtueller Computer muss mindestens über eine NIC verfügen. Eine VM kann je nach Größe auch über mehrere Netzwerkschnittstellen verfügen. Informationen zur Anzahl der NICs, die von den jeweiligen VM-Größen unterstützt werden, finden Sie unter VM-Größen.

Sie können eine VM mit mehreren Netzwerkkarten erstellen und über den Lebenszyklus einer VM hinweg Netzwerkkarten hinzufügen oder entfernen. Wenn eine VM über mehrere NICs verfügt, kann sie Verbindungen mit verschiedenen Subnetzen herstellen.

Jede NIC, die an eine VM angefügt ist, muss sich an demselben Standort und unter demselben Abonnement wie die VM befinden. Jede NIC muss mit einem VNET verbunden werden, das in derselben Azure-Region und unter demselben Abonnement wie die NIC vorhanden ist. Das Subnetz, mit dem die VM verbunden ist, kann nach der Erstellung geändert werden. Sie können das virtuelle Netzwerk nicht ändern. Jeder NIC, die an eine VM angefügt ist, wird eine MAC-Adresse zugewiesen, die unverändert bleibt, bis die VM gelöscht wird.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer Netzwerkschnittstelle verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Beim Erstellen einer VM im Azure-Portal wird automatisch eine Netzwerkschnittstelle für Sie erstellt. Das Portal erstellt eine VM mit nur einer NIC. Falls Sie eine VM mit mehr als einer NIC erstellen möchten, müssen Sie eine andere Methode verwenden. |

| Azure PowerShell | Verwenden Sie New-AzNetworkInterface mit dem Parameter -PublicIpAddressId, um den Bezeichner der zuvor erstellten öffentlichen IP-Adresse anzugeben. |

| Azure-Befehlszeilenschnittstelle | Verwenden Sie zum Angeben des Bezeichners der zuvor erstellten öffentlichen IP-Adresse az network nic create mit dem Parameter --public-ip-address. |

| Vorlage | Weitere Informationen zum Bereitstellen einer Netzwerkschnittstelle mit einer Vorlage finden Sie unter Netzwerkschnittstelle in einem virtuellen Netzwerk mit öffentlicher IP-Adresse. |

IP-Adressen

Sie können diese Arten von IP-Adressen einer Netzwerkschnittstelle in Azure zuweisen:

Öffentliche IP-Adressen: werden für die eingehende und ausgehende Kommunikation (ohne Netzwerkadressübersetzung) mit dem Internet und anderen Azure-Ressourcen verwendet, die nicht mit einem virtuellen Netzwerk verbunden sind. Das Zuweisen einer öffentlichen IP-Adresse zu einer NIC ist optional. Für öffentliche IP-Adressen wird eine geringe Gebühr berechnet, und es kann nur eine bestimmte Anzahl dieser IP-Adressen pro Abonnement verwendet werden.

Private IP-Adressen: werden für die Kommunikation in einem virtuellen Netzwerk, Ihrem lokalen Netzwerk und dem Internet (mit Netzwerkadressübersetzung) verwendet. Einem virtuellen Computer muss mindestens eine private IP-Adresse zugewiesen werden. Weitere Informationen zu NAT in Azure finden Sie unter Grundlegendes zu ausgehenden Verbindungen in Azure.

Den folgenden Komponenten können Sie öffentliche IP-Adressen zuweisen:

Virtuelle Computer

Öffentliche Lastenausgleichsmodule

Den folgenden Komponenten können Sie private IP-Adressen zuweisen:

Virtuelle Computer

Interner Lastenausgleich

Die Zuweisung von IP-Adressen zu einer VM erfolgt über eine Netzwerkschnittstelle.

Es gibt zwei Methoden für das Zuweisen einer IP-Adresse zu einer Ressource: dynamisch oder statisch. Die von Azure bereitgestellte Standardmethode für das Zuweisen von IP-Adressen ist dynamisch. Eine IP-Adresse wird nicht während ihrer Erstellung zugewiesen. Die IP-Adresse wird erst zugewiesen, wenn Sie eine VM erstellen oder eine beendete VM starten. Die IP-Adresse wird freigegeben, wenn Sie die VM beenden oder löschen.

Damit die IP-Adresse für die VM unverändert bleibt, können Sie die Zuordnungsmethode explizit auf „Statisch“ festlegen. In diesem Fall wird sofort eine IP-Adresse zugewiesen. Sie wird nur freigegeben, wenn Sie die VM löschen oder deren Zuordnungsmethode in „Dynamisch“ ändern.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer IP-Adresse verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Öffentliche IP-Adressen sind standardmäßig dynamisch. Die IP-Adresse kann sich ändern, wenn die VM beendet oder gelöscht wird. Erstellen Sie eine statische öffentliche IP-Adresse, um sicherzustellen, dass für die VM immer die gleiche öffentliche IP-Adresse verwendet wird. Standardmäßig wird einer NIC beim Erstellen einer VM vom Portal eine dynamische private IP-Adresse zugewiesen. Sie können diese IP-Adresse in „Statisch“ ändern, nachdem die VM erstellt wurde. |

| Azure PowerShell | Sie verwenden New-AzPublicIpAddress mit dem Parameter -AllocationMethod mit dem Wert „Dynamisch“ oder „Statisch“. |

| Azure-Befehlszeilenschnittstelle | Sie verwenden az network public-ip create mit dem Parameter --allocation-method mit dem Wert „Dynamisch“ oder „Statisch“. |

| Vorlage | Weitere Informationen zum Bereitstellen einer öffentlichen IP-Adresse mit einer Vorlage finden Sie unter Netzwerkschnittstelle in einem virtuellen Netzwerk mit öffentlicher IP-Adresse. |

Nach dem Erstellen einer öffentlichen IP-Adresse können Sie diese einer VM zuordnen, indem Sie sie einer NIC zuweisen.

Hinweis

Azure stellt eine ausgehende Standardzugriffs-IP für VMs bereit, denen keine öffentliche IP-Adresse zugewiesen ist oder die sich im Backendpool eines internen grundlegenden Azure-Lastenausgleichs befinden. Der Mechanismus für Standard-IP-Adressen für den ausgehenden Zugriff stellt eine ausgehende IP-Adresse bereit, die nicht konfigurierbar ist.

Die Standard-IP-Adresse für ausgehenden Zugriff ist deaktiviert, wenn eines der folgenden Ereignisse auftritt:

- Dem virtuellen Computer wird eine öffentliche IP-Adresse zugewiesen.

- Die VM wird im Backendpool eines Standardlastenausgleichs platziert (mit oder ohne Ausgangsregeln).

- Dem Subnetz der VM wird eine Azure NAT Gateway-Ressource zugewiesen.

VMs, die Sie mithilfe von VM-Skalierungsgruppen im Orchestrierungsmodus „Flexibel“ erstellen, haben keinen ausgehenden Standardzugriff.

Weitere Informationen zu ausgehenden Verbindungen in Azure finden Sie unter Standardzugriff in ausgehender Richtung in Azure und Verwenden von SNAT (Source Network Address Translation) für ausgehende Verbindungen.

Virtuelles Netzwerk und Subnetze

Ein Subnetz ist ein Bereich von IP-Adressen im virtuellen Netzwerk. Sie können ein virtuelles Netzwerk aus Organisations- und Sicherheitsgründen in mehrere Subnetze unterteilen. Jede NIC einer VM ist mit einem Subnetz in einem virtuellen Netzwerk verbunden. NICs, die mit (gleichen oder anderen) Subnetzen in einem virtuellen Netzwerk verbunden sind, können ohne zusätzliche Konfiguration miteinander kommunizieren.

Beim Einrichten eines virtuellen Netzwerks geben Sie die Topologie an, einschließlich der verfügbaren Adressräume und Subnetze. Wählen Sie Adressbereiche aus, die sich nicht überlappen, wenn das virtuelle Netzwerk mit anderen virtuellen oder lokalen Netzwerken verbunden werden soll. Die IP-Adressen sind privat und können nicht über das Internet aufgerufen werden. Azure behandelt jeden Adressbereich als Teil des privaten IP-Adressraums des virtuellen Netzwerks. Der Adressbereich ist nur innerhalb des virtuellen Netzwerks, innerhalb miteinander verbundener virtueller Netzwerke und von Ihrem lokalen Standort aus erreichbar.

Wenn Sie in einer Organisation arbeiten, in der eine andere Person als Sie für die internen Netzwerke zuständig ist, müssen Sie sich mit dieser Person in Verbindung setzen, bevor Sie den Adressraum auswählen. Stellen Sie sicher, dass es keine Überlappung der Adressräume gibt. Informieren Sie die Person über den gewünschten Adressraum, damit dieser Bereich von IP-Adressen nur einmal verwendet wird.

Standardmäßig gibt es zwischen Subnetzen keine Sicherheitsgrenzen. Virtuelle Computer in jedem dieser Subnetze können miteinander kommunizieren. Wenn für Ihre Bereitstellung Sicherheitsgruppen erforderlich sind, nutzen Sie Netzwerksicherheitsgruppen (NSGs) , um den Datenverkehrsfluss für Subnetze und VMs in eingehender und ausgehender Richtung zu steuern.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen eines virtuellen Netzwerks und von Subnetzen verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Wenn Sie bei der Erstellung einer VM zulassen, dass von Azure ein virtuelles Netzwerk erstellt wird, ist der Name eine Kombination aus dem Namen der Ressourcengruppe, die das virtuelle Netzwerk enthält, und dem Zusatz -vnet . Der Adressraum ist 10.0.0.0/24, der erforderliche Subnetzname lautet default, und der Adressbereich des Subnetzes ist 10.0.0.0/24. |

| Azure PowerShell | Sie verwenden New-AzVirtualNetworkSubnetConfig und New-AzVirtualNetwork, um ein Subnetz und ein virtuelles Netzwerk zu erstellen. Sie können auch Add-AzVirtualNetworkSubnetConfig verwenden, um ein Subnetz in einem vorhandenen virtuellen Netzwerk hinzuzufügen. |

| Azure-Befehlszeilenschnittstelle | Das Subnetz und das virtuelle Netzwerk werden gleichzeitig erstellt. Geben Sie für az network vnet create den Parameter --subnet-name mit dem Subnetznamen an. |

| Vorlage | Weitere Informationen über die Verwendung einer Vorlage zum Erstellen eines virtuellen Netzwerks mit Subnetzen finden Sie unter Virtuelles Netzwerk mit zwei Subnetzen. |

Mehrere Adresspräfixe in einem Subnetz

Bei mehreren Adresspräfixen in einem Subnetz handelt es sich um ein Feature, das die Möglichkeit bietet, IP-Adressräume in einem Subnetz zu ändern. Mit dieser Lösung können Kunden, die VMs und VM-Skalierungsgruppen verwenden, je nach Skalierungsbedarf IP-Adresspräfixe hinzufügen und entfernen.

Einschränkungen:

Kunden können nur eine einzelne Kundenadressenkonfiguration (Address Configuration, CA) pro NIC verwenden.

Dieses Feature ist nur in VM-Subnetzen und VM-Skalierungsgruppensubnetzen verfügbar. Delegierte Subnetze werden nicht unterstützt.

Preise: Mehrere Adresspräfixe in einem Subnetz sind kostenlos.

Wir freuen uns, wenn Sie uns Ihr Feedback zu diesem Feature in dieser kurzen Umfrage mitteilen.

Wichtig

Die Unterstützung für mehrere Präfixe für Azure Virtual Network-Subnetze ist derzeit als Public Preview verfügbar. Diese Vorschauversion wird ohne Vereinbarung zum Servicelevel bereitgestellt und ist nicht für Produktionsworkloads vorgesehen. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar. Weitere Informationen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Weitere Informationen zum Konfigurieren mehrerer Adresspräfixe in einem Subnetz finden Sie unter Erstellen mehrerer Präfixe für ein Subnetz.

Wichtig

Es gibt zwei Subnetzeigenschaften für Adressraum: AddressPrefix (Zeichenfolge) und AddressPrefixes (Liste). Unterscheidung und Verwendung werden im Anschluss erläutert.

- Die Arrayeigenschaft wurde für den dualen Stapel eingeführt. Die Eigenschaft wird auch für Szenarien mit mehr als einem Subnetzpräfix verwendet, wie zuvor beschrieben.

- Im Rahmen des Updates für die Azure Portal-Kundenoberfläche ist AddressPrefixes die Standardeigenschaft für den Subnetzadressraum, wenn ein Subnetz über das Portal erstellt wird.

- Alle neuen Subnetze, die über das Portal erstellt werden, werden standardmäßig auf den Listenparameter AddressPrefixes festgelegt.

- Wenn Kunden den dualen Stapel in ihrem virtuellen Netzwerk verwenden oder über mehrere Subnetzpräfixe verfügen, werden sie aktualisiert, um die Listeneigenschaft zu verwenden.

- Bei vorhandenen Bereitstellungen mit der Zeichenfolge wird das aktuelle Verhalten beibehalten, es sei denn, es gibt explizite Änderungen in Ihrem virtuellen Netzwerk, um die Listeneigenschaft für Subnetzadresspräfixe zu verwenden. Ein Beispiel ist das Hinzufügen des IPv6-Adressraums oder eines anderen Präfixes zum Subnetz.

- Kunden wird empfohlen, jeweils nach beiden Eigenschaften im Subnetz zu suchen sollten, sofern zutreffend.

Netzwerksicherheitsgruppen

Eine Netzwerksicherheitsgruppe (NSG) enthält eine Liste mit ACL-Regeln (Access Control List, Zugriffssteuerungsliste) zum Zulassen oder Verweigern von Netzwerkdatenverkehr an Subnetze, NICs oder beides. NSGs können entweder Subnetzen oder einzelnen NICs zugeordnet werden, die mit einem Subnetz verbunden sind. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VMs in diesem Subnetz. Der Datenverkehr zu einer einzelnen NIC kann beschränkt werden, indem eine NSG direkt einer NIC zugewiesen wird.

NGSs enthalten zwei Regelsätze: für eingehenden und für ausgehenden Datenverkehr. Die Priorität für eine Regel muss innerhalb jedes Satzes eindeutig sein.

Jede Regel verfügt über die folgenden Eigenschaften:

Protocol

Quell- und Zielportbereiche

Adresspräfixe

Richtung des Datenverkehrs

Priorität

Zugriffstyp

Alle NSGs enthalten eine Gruppe von Standardregeln. Sie können diese Standardregeln nicht löschen oder außer Kraft setzen, da sie die niedrigste Priorität haben und nicht von Regeln abgelöst werden können, die Sie erstellen.

Wenn Sie eine NSG zu einer Netzwerkkarte zuordnen, werden die Netzwerkzugriffsregeln in der NSG nur auf diese Netzwerkkarte angewendet. Wenn eine NSG auf eine einzelne NIC auf einer VM mit mehreren NICs angewendet wird, hat dies keine Auswirkung auf den Datenverkehr zu den anderen NICs. Sie können verschiedene NSGs einer NIC (oder einer VM, je nach Bereitstellungsmodell) und dem Subnetz zuordnen, an das eine Netzwerkkarte oder ein virtueller Computer gebunden ist. Die Priorität richtet sich nach der Richtung des Datenverkehrs.

Achten Sie darauf, Ihre NSGs zu planen, wenn Sie Ihre VMs und virtuellen Netzwerke planen.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer Netzwerksicherheitsgruppe verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Wenn Sie im Azure-Portal eine VM erstellen, wird automatisch eine NSG erstellt und der vom Portal erstellten NIC zugeordnet. Der Name der NSG ist eine Kombination aus dem Namen der VM und dem Zusatz -nsg .

Diese NSG enthält eine eingehende Regel: Mit einer Priorität von 1000. Der Dienst ist auf RDP festgelegt. Das Protokoll ist auf TCP festgelegt. Der Port ist auf 3389 festgelegt. Die Aktion ist auf Zulassen festgelegt. Wenn Sie anderen eingehenden Datenverkehr auf der VM zulassen möchten, müssen Sie eine weitere Regel bzw. weitere Regeln erstellen. |

| Azure PowerShell | Verwenden Sie New-AzNetworkSecurityRuleConfig, und geben Sie die erforderlichen Informationen für die Regel an. Verwenden Sie New-AzNetworkSecurityGroup, um die NSG zu erstellen. Verwenden Sie Set-AzVirtualNetworkSubnetConfig, um die NSG für das Subnetz zu konfigurieren. Verwenden Sie Set-AzVirtualNetwork, um die NSG im virtuellen Netzwerk hinzuzufügen. |

| Azure-Befehlszeilenschnittstelle | Verwenden Sie az network nsg create für die erste Erstellung der NSG. Verwenden Sie az network nsg rule create, um der NSG Regeln hinzuzufügen. Verwenden Sie az network vnet subnet update, um die NSG dem Subnetz hinzuzufügen. |

| Vorlage | Verwenden Sie Create a Network Security Group (Erstellen einer Netzwerksicherheitsgruppe) als Anleitung zum Bereitstellen einer Netzwerksicherheitsgruppe mit einer Vorlage. |

Load Balancer

Der Azure Load Balancer bietet Hochverfügbarkeit und Netzwerkleistung für Ihre Anwendungen. Ein Load Balancer (Lastenausgleich) kann konfiguriert werden, um eingehenden Internet-Datenverkehr für VMs auszugleichen oder Datenverkehr zwischen VMs in einem VNet auszugleichen. Ein Lastenausgleich kann außerdem den Datenverkehr zwischen lokalen Computern und VMs in einem standortübergreifenden Netzwerk ausgleichen oder externen Datenverkehr an eine bestimmte VM weiterleiten.

Der Lastenausgleich ist für die Zuordnung von eingehendem und ausgehendem Datenverkehr zwischen den folgenden Komponenten zuständig:

der öffentlichen IP-Adresse und dem Port des Lastenausgleichs.

der privaten IP-Adresse und dem Port der VM.

Beim Erstellen eines Lastenausgleichs müssen Sie auch die folgenden Konfigurationselemente berücksichtigen:

Front-End-IP-Konfiguration: Ein Lastenausgleichsmodul kann eine oder mehrere Front-End-IP-Adressen umfassen. Diese IP-Adressen dienen als Eingang für den Datenverkehr.

Back-End-Adresspool: IP-Adressen, die der NIC zugeordnet sind, auf die die Last verteilt wird.

Portweiterleitung : Definiert mithilfe von NAT-Regeln für eingehenden Datenverkehr, wie eingehender Datenverkehr durch die Front-End-IP-Adressen geleitet und an die Back-End-IP-Adressen verteilt wird.

Lastenausgleichsregeln: Dienen zum Zuordnen einer bestimmten Front-End-IP-/Port-Kombination zu einer Back-End-IP-Adressen-/Port-Kombination. Ein einzelnes Lastenausgleichsmodul kann mehrere Lastenausgleichsregeln umfassen. Jede Regel ist eine Kombination aus der Front-End-IP und dem Front-End-Port sowie der Back-End-IP und dem Back-End-Port von virtuellen Computern.

Tests : Dienen zum Überwachen der Integrität von VMs. Wenn ein Test nicht reagiert, beendet der Lastenausgleich das Senden neuer Verbindungen an die fehlerhafte VM. Die vorhandenen Verbindungen sind nicht betroffen, und neue Verbindungen werden an fehlerfreie VMs gesendet.

Ausgangsregeln : Eine Ausgangsregel konfiguriert die Netzwerkadressenübersetzung (Network Address Translation, NAT) für ausgehenden Datenverkehr für alle virtuellen Computer oder Instanzen, die vom Back-End-Pool Ihrer Load Balancer Standard-Instanz für die Front-End-Übersetzung identifiziert wurden.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen eines Lastenausgleichs für den Internetzugriff verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure-Portal | Sie können einen Lastausgleich für den Internetdatenverkehr an virtuelle Computer mit dem Azure-Portal vornehmen. |

| Azure PowerShell | Verwenden Sie zum Angeben des Bezeichners der zuvor erstellten öffentlichen IP-Adresse New-AzLoadBalancerFrontendIpConfig mit dem Parameter -PublicIpAddress. Verwenden Sie New-AzLoadBalancerBackendAddressPoolConfig, um die Konfiguration des Back-End-Adresspools zu erstellen. Verwenden Sie New-AzLoadBalancerInboundNatRuleConfig, um NAT-Regeln für den eingehenden Datenverkehr zu erstellen, die der von Ihnen erstellten Front-End-IP-Konfiguration zugeordnet sind. Verwenden Sie New-AzLoadBalancerProbeConfig, um die erforderlichen Tests zu erstellen. Verwenden Sie New-AzLoadBalancerRuleConfig, um die Konfiguration für den Lastenausgleich zu erstellen. Verwenden Sie New-AzLoadBalancer, um den Lastenausgleich zu erstellen. |

| Azure-Befehlszeilenschnittstelle | Verwenden Sie az network lb create, um die erste Konfiguration für den Lastenausgleich zu erstellen. Verwenden Sie az network lb frontend-ip create, um die zuvor erstellte öffentliche IP-Adresse hinzuzufügen. Verwenden Sie az network lb address-pool create, um die Konfiguration des Back-End-Adresspools hinzuzufügen. Verwenden Sie az network lb inbound-nat-rule create, um NAT-Regeln hinzuzufügen. Verwenden Sie az network lb rule create, um die Lastenausgleichsregeln hinzuzufügen. Verwenden Sie az network lb probe create, um die Tests hinzuzufügen. |

| Vorlage | Verwenden Sie Create an Internet-facing Standard Load Balancer with three VMs (Erstellen eines Lastenausgleichs mit Internetzugriff mit drei VMs, in englischer Sprache) als Leitfaden zum Bereitstellen eines Lastenausgleichs mit einer Vorlage. |

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen eines internen Lastenausgleichs verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure-Portal | Sie können die interne Datenverkehrslast mithilfe eines Lastenausgleichsmoduls im Azure-Portal ausgleichen. |

| Azure PowerShell | Verwenden Sie zum Angeben einer privaten IP-Adresse im Netzwerksubnetz New-AzLoadBalancerFrontendIpConfig mit dem Parameter -PrivateIpAddress. Verwenden Sie New-AzLoadBalancerBackendAddressPoolConfig, um die Konfiguration des Back-End-Adresspools zu erstellen. Verwenden Sie New-AzLoadBalancerInboundNatRuleConfig, um NAT-Regeln für den eingehenden Datenverkehr zu erstellen, die der von Ihnen erstellten Front-End-IP-Konfiguration zugeordnet sind. Verwenden Sie New-AzLoadBalancerProbeConfig, um die erforderlichen Tests zu erstellen. Verwenden Sie New-AzLoadBalancerRuleConfig, um die Konfiguration für den Lastenausgleich zu erstellen. Verwenden Sie New-AzLoadBalancer, um den Lastenausgleich zu erstellen. |

| Azure-Befehlszeilenschnittstelle | Verwenden Sie den Befehl az network lb create, um die erste Konfiguration für den Lastenausgleich zu erstellen. Verwenden Sie zum Definieren der privaten IP-Adresse az network lb frontend-ip create mit dem Parameter --private-ip-address. Verwenden Sie az network lb address-pool create, um die Konfiguration des Back-End-Adresspools hinzuzufügen. Verwenden Sie az network lb inbound-nat-rule create, um NAT-Regeln hinzuzufügen. Verwenden Sie az network lb rule create, um die Lastenausgleichsregeln hinzuzufügen. Verwenden Sie az network lb probe create, um die Tests hinzuzufügen. |

| Vorlage | Verwenden Sie Create 2 Virtual Machines under an Internal Load balancer and configure Load Balancing rules for the VMs (Erstellen von 2 VMs unter einem internen Lastenausgleich und Konfigurieren von Lastenausgleichsregeln für die VMs, in englischer Sprache) als Leitfaden zum Bereitstellen eines Lastenausgleichs mit einer Vorlage. |

Virtuelle Computer

Virtuelle Computer können in demselben virtuellen Netzwerk erstellt werden, und die Verbindung dazwischen kann über private IP-Adressen hergestellt werden. Virtuelle Computer können ebenfalls eine Verbindung herstellen, wenn sie sich in unterschiedlichen Subnetzen befinden. Für das Herstellen einer Verbindung ist es nicht notwendig, ein Gateway zu konfigurieren oder eine öffentliche IP-Adresse zu verwenden. Um virtuelle Computer in ein virtuelles Netzwerk zu integrieren, müssen Sie zunächst das virtuelle Netzwerk erstellen. Sobald Sie einen virtuellen Computer erstellen, können Sie ihn dem virtuellen Netzwerk und dem Subnetz zuweisen. Virtuelle Computer beschaffen sich ihre Netzwerkeinstellungen während der Bereitstellung oder des Startvorgangs.

Virtuellen Computern wird bei der Bereitstellung eine IP-Adresse zugewiesen. Wenn Sie mehrere VMs in einem virtuellen Netzwerk oder Subnetz bereitstellen, werden diesen beim Starten IP-Adressen zugewiesen. Sie können einer VM auch eine statische IP zuweisen. Erwägen Sie beim Zuweisen einer statischen IP die Verwendung eines spezifischen Subnetzes, um zu verhindern, dass eine statische IP versehentlich für eine andere VM wiederverwendet wird.

Wenn Sie eine VM erstellen und diese später in ein virtuelles Netzwerk migrieren möchten, ist dies keine einfache Änderung der Konfiguration. Stellen Sie den virtuellen Computer erneut in dem virtuellen Netzwerk bereit. Die einfachste Möglichkeit zur erneuten Bereitstellung ist das Löschen der VM, ohne dass aber die daran angefügten Datenträger gelöscht werden. Anschließend wird die VM mit den Originaldatenträgern im virtuellen Netzwerk neu erstellt.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer VM in einem VNet verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Es werden die bereits erwähnten Standard-Netzwerkeinstellungen verwendet, um eine VM mit einer einzelnen NIC zu erstellen. Zum Erstellen einer VM mit mehreren NICs müssen Sie eine andere Methode verwenden. |

| Azure PowerShell | Umfasst die Verwendung von Add-AzVMNetworkInterface zum Hinzufügen der zuvor erstellten NIC zur VM-Konfiguration. |

| Azure-Befehlszeilenschnittstelle | Erstellen Sie eine VM, und stellen Sie dafür eine Verbindung mit einem virtuellen Netzwerk, einem Subnetz und einer NIC her, indem Sie die einzelnen erforderlichen Schritte ausführen. |

| Vorlage | Verwenden Sie Very simple deployment of a Windows VM (Sehr einfache Bereitstellung einer Windows-VM) als Anleitung zum Bereitstellen einer VM mit einer Vorlage. |

NAT Gateway

Azure NAT Gateway vereinfacht ausschließlich die ausgehende Internetkonnektivität für virtuelle Netzwerke. Bei der Konfiguration in einem Subnetz werden für die gesamte Konnektivität in ausgehender Richtung die von Ihnen angegebenen statischen öffentlichen IP-Adressen verwendet. Die ausgehende Konnektivität ist möglich, ohne dass ein Lastenausgleich oder öffentliche IP-Adressen direkt virtuellen Computern zugeordnet werden. NAT ist vollständig verwaltet und äußerst resilient.

Die ausgehende Konnektivität kann für jedes Subnetz mit NAT definiert werden. Mehrere Subnetze desselben virtuellen Netzwerks können über unterschiedliche NATs verfügen. Ein Subnetz wird konfiguriert, indem angegeben wird, welche NAT-Gatewayressource verwendet werden soll. Für alle ausgehenden UDP- und TCP-Datenflüsse einer VM-Instanz wird ein NAT Gateway genutzt. NAT ist mit Ressourcen für öffentliche IP-Adressen und Präfixressourcen für öffentliche IP-Adressen der Standard-SKU kompatibel (bzw. einer Kombination dieser Ressourcen). Sie können das Präfix einer öffentlichen IP-Adresse direkt nutzen, oder die öffentlichen IP-Adressen des Präfixes auf mehrere NAT-Gatewayressourcen verteilen. Mit NAT wird der gesamte Datenverkehr auf den IP-Adressbereich des Präfixes bereinigt. Das Filtern von IP-Adressen Ihrer Bereitstellungen ist einfacher.

NAT Gateway verarbeitet automatisch ohne Kundenkonfiguration den gesamten ausgehenden Datenverkehr. Benutzerdefinierte Routen sind nicht erforderlich. NAT hat Vorrang vor anderen Ausgangsszenarien und ersetzt das Standard-Internetziel eines Subnetzes.

VM-Skalierungsgruppen, die virtuelle Computer im Orchestrierungsmodus „Flexibel“ erstellen, haben standardmäßig keinen ausgehenden Zugriff. Azure NAT Gateway ist die empfohlene Methode für den ausgehenden Zugriff für den flexiblen Orchestrierungsmodus von VM-Skalierungsgruppen.

Weitere Informationen zu Azure NAT Gateway finden Sie unter Was ist Azure NAT Gateway?.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer NAT-Gatewayressource verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Erstellt ein virtuelles Netzwerk, ein Subnetz, eine öffentliche IP-Adresse, ein NAT-Gateway und einen virtuellen Computer zum Testen der NAT-Gatewayressource. |

| Azure PowerShell | Nutzt New-AzNatGateway zum Erstellen einer NAT-Gatewayressource. Erstellt ein virtuelles Netzwerk, ein Subnetz, eine öffentliche IP-Adresse, ein NAT-Gateway und einen virtuellen Computer zum Testen der NAT-Gatewayressource. |

| Azure-Befehlszeilenschnittstelle | Nutzt az network nat gateway create zum Erstellen einer NAT-Gatewayressource. Erstellt ein virtuelles Netzwerk, ein Subnetz, eine öffentliche IP-Adresse, ein NAT-Gateway und einen virtuellen Computer zum Testen der NAT-Gatewayressource. |

| Vorlage | Erstellt ein virtuelles Netzwerk, ein Subnetz, eine öffentliche IP-Adresse und eine NAT-Gatewayressource. |

Azure Bastion

Azure Bastion wird bereitgestellt, um eine sichere Verwaltungskonnektivität für virtuelle Computer in einem virtuellen Netzwerk zu gewährleisten. Mit dem Azure Bastion-Dienst können Sie sichere und nahtlose RDP- oder SSH-Verbindungen mit den virtuellen Computern in Ihrem virtuellen Netzwerk herstellen. Azure Bastion ermöglicht Verbindungen ohne Verfügbarmachung einer öffentlichen IP-Adresse auf dem virtuellen Computer. Verbindungen werden direkt über das Azure-Portal hergestellt – ganz ohne zusätzlichen Client/Agent oder zusätzliche Software. Azure Bastion unterstützt öffentliche IP-Adressen der Standard-SKU.

Die Stundenpreise gelten ab dem Zeitpunkt der Bereitstellung von Bastion, unabhängig von der Nutzung ausgehender Daten. Weitere Informationen dazu finden Sie unter Preise und SKUs. Wenn Sie Bastion im Rahmen eines Tutorials oder Tests bereitstellen, empfiehlt es sich, diese Ressource zu löschen, sobald Sie sie nicht mehr benötigen.

Weitere Informationen zu Azure Bastion finden Sie unter Was ist Azure Bastion?.

In dieser Tabelle sind die Methoden aufgeführt, die Sie zum Erstellen einer Azure Bastion-Bereitstellung verwenden können.

| Methode | BESCHREIBUNG |

|---|---|

| Azure portal | Erstellt ein virtuelles Netzwerk, Subnetze, eine öffentliche IP-Adresse, einen Bastionhost und virtuelle Computer. |

| Azure PowerShell | Erstellt ein virtuelles Netzwerk, Subnetze, eine öffentliche IP-Adresse und einen Bastionhost. Nutzt New-AzBastion, um den Bastionhost zu erstellen. |

| Azure-Befehlszeilenschnittstelle | Erstellt ein virtuelles Netzwerk, Subnetze, eine öffentliche IP-Adresse und einen Bastionhost. Nutzt az network bastion create, um den Bastionhost zu erstellen. |

| Vorlage | Ein Beispiel für die Bereitstellung einer Vorlage, mit der ein Azure Bastion-Host in eine Beispielbereitstellung integriert wird, finden Sie unter Schnellstart: Erstellen eines öffentlichen Lastenausgleichs für den Lastenausgleich virtueller Computer mithilfe einer ARM-Vorlage. |

Nächste Schritte

Informationen zu den VM-spezifischen Schritten zum Verwalten von virtuellen Azure-Netzwerken für VMs finden Sie in den Tutorials für Windows oder Linux.

Es gibt auch Schnellstartanleitungen dazu, wie Sie den Lastenausgleich für VMs durchführen und hoch verfügbare Anwendungen mit der CLI oder PowerShell erstellen.

Informieren Sie sich, wie Sie VNet-zu-VNet-Verbindungen konfigurieren.

Lesen Sie die Informationen zur Problembehandlung bei Routen.

Weiter Informationen über den Netzwerkdurchsatz virtueller Computer