Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden die Optionen beschrieben, die Organisationen zur Verfügung stehen, um den Remotezugriff für ihre Benutzer und Benutzerinnen einzurichten oder um ihre vorhandenen Lösungen durch zusätzliche Kapazität zu ergänzen. Die Azure VPN Gateway-Point-to-Site-Lösung ist cloudbasiert und kann in kurzer Zeit bereitgestellt werden, um den höheren Bedarf von Benutzern und Benutzerinnen, die zu Hause arbeiten, zu unterstützen. Sie kann einfach zentral hochskaliert sowie ebenso einfach und schnell deaktiviert werden, wenn die größere Kapazität nicht mehr benötigt wird.

Informationen zu Point-to-Site-VPN

Über ein Point-to-Site-VPN-Gateway (P2S) können Sie von einem einzelnen Clientcomputer aus eine sichere Verbindung mit Ihrem virtuellen Netzwerk herstellen. Eine P2S-Verbindung wird hergestellt, indem Sie die Verbindung vom Clientcomputer aus starten. Diese Lösung ist nützlich für Telearbeiter, die an einem Remotestandort (beispielsweise zu Hause oder in einer Konferenz) eine Verbindung mit Azure-VNETs oder lokalen Rechenzentren herstellen möchten. Weitere Informationen zu Azure Point-to-Site-VPN finden Sie unter Informationen zu VPN-Gateway-Point-to-Site-VPN und Häufig gestellten Fragen zum VPN-Gateway.

Die folgende Tabelle zeigt die Clientbetriebssysteme und die Authentifizierungsoptionen, die ihnen zur Verfügung stehen. Es ist hilfreich, die Authentifizierungsmethode abhängig vom Clientbetriebssystem auszuwählen, das bereits verwendet wird. Wählen Sie beispielsweise OpenVPN mit zertifikatbasierter Authentifizierung aus, wenn Sie über einen Mix von Clientbetriebssystemen verfügen, die eine Verbindung herstellen müssen. Beachten Sie außerdem, dass das Point-to-Site-VPN nur für routenbasierte VPN-Gateways unterstützt wird.

| Authentifizierungsmethode | Tunneltyp | Clientbetriebssystem | VPN-Client |

|---|---|---|---|

| Zertifikat | |||

| IKEv2, SSTP | Windows | Nativer VPN-Client | |

| IKEv2 | macOS | Nativer VPN-Client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN Client OpenVPN-Clientversion 2.x OpenVPN-Clientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-Client | |

| OpenVPN | iOS | OpenVPN-Client | |

| OpenVPN | Linux |

Azure VPN Client OpenVPN-Client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN Client | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

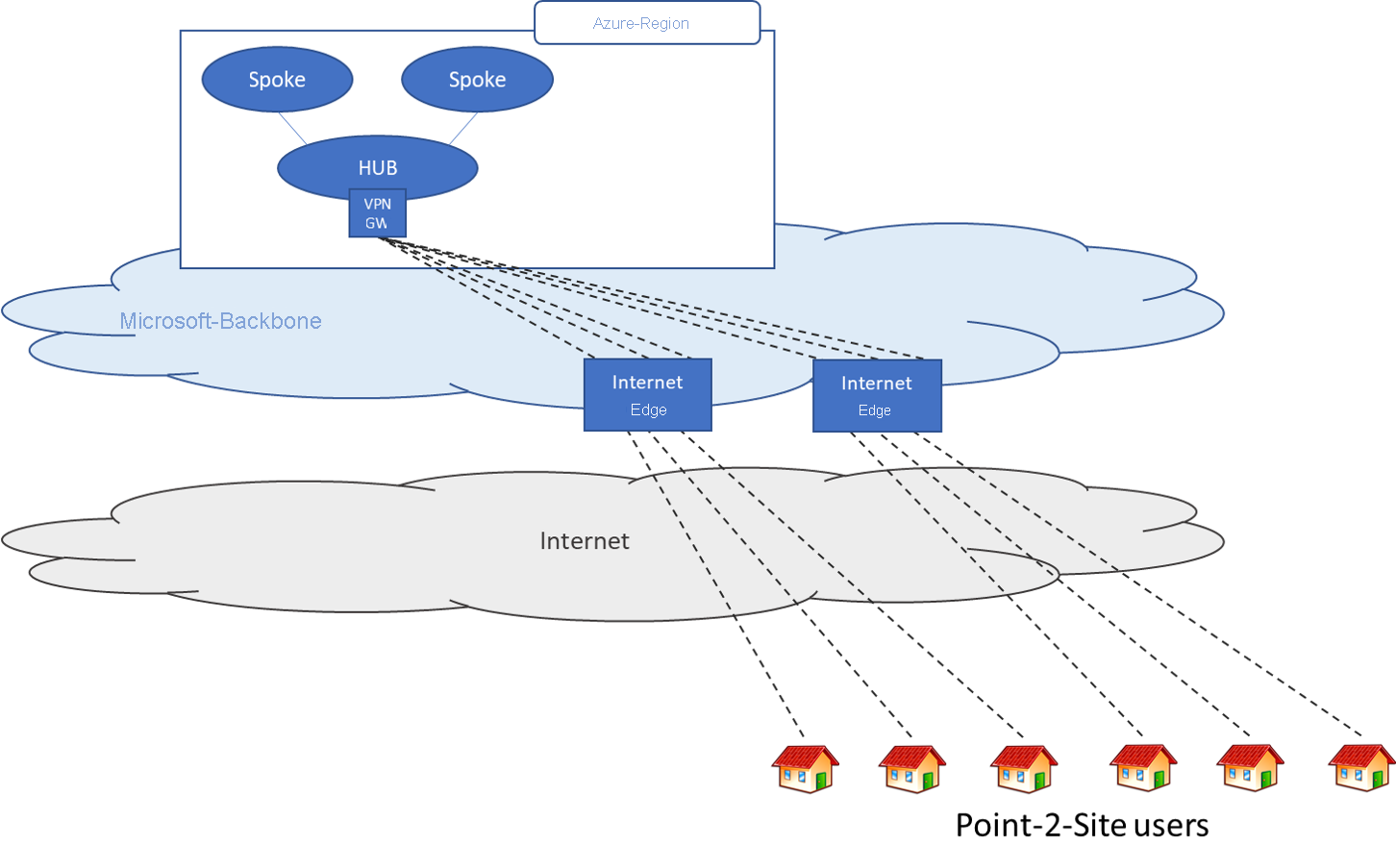

Szenario 1 – Benutzer benötigen nur Zugriff auf Ressourcen in Azure

In diesem Szenario müssen die Remotebenutzer nur auf Ressourcen in Azure zugreifen können.

Um Benutzern die sichere Verbindung mit Azure-Ressourcen zu ermöglichen, sind die folgenden übergeordneten Schritte erforderlich:

Erstellen Sie ein virtuelles Netzwerkgateway (sofern nicht vorhanden).

Konfigurieren einer Point-to-Site-VPN-Verbindung im Gateway

- Informationen zur Zertifikatauthentifizierung finden Sie unter Konfigurieren der Point-to-Site-Zertifikatauthentifizierung.

- Informationen zur Microsoft Entra ID-Authentifizierung finden Sie unter Konfigurieren der Microsoft Entra ID-Point-to-Site-Authentifizierung.

- Informationen zur Behandlung von Problemen mit Point-to-Site-Verbindungen finden Sie unter Problembehandlung: Azure-Point-to-Site-Verbindungsprobleme.

Herunterladen und Verteilen der VPN-Clientkonfiguration

Verteilen der Zertifikate (bei Auswahl der Zertifikatauthentifizierung) an die Clients

Herstellen der Azure-VPN-Verbindung

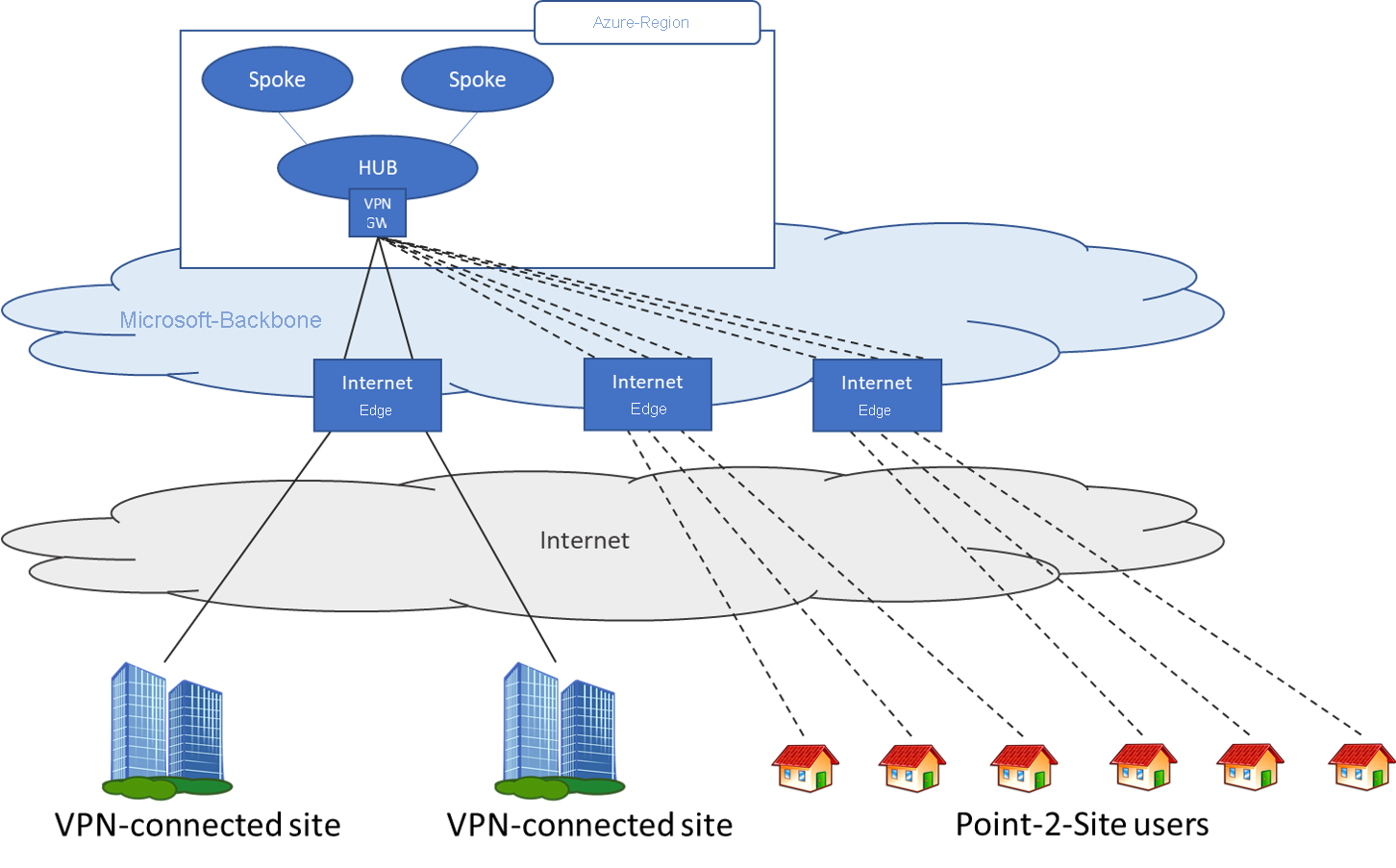

Szenario 2 – Benutzer benötigen Zugriff auf Ressourcen in Azure und/oder lokale Ressourcen

In diesem Szenario müssen die Remotebenutzer auf Ressourcen in Azure und in lokalen Rechenzentren zugreifen können.

Um Benutzern die sichere Verbindung mit Azure-Ressourcen zu ermöglichen, sind die folgenden übergeordneten Schritte erforderlich:

- Erstellen Sie ein virtuelles Netzwerkgateway (sofern nicht vorhanden).

- Konfigurieren einer Point-to-Site-VPN-Verbindung im Gateway (siehe Szenario 1)

- Konfigurieren eines Site-to-Site-Tunnels im Azure-Gateway für virtuelle Netzwerke mit aktiviertem BGP

- Konfigurieren eines lokalen Geräts für die Verbindung mit dem Azure-Gateway für virtuelle Netzwerke

- Herunterladen des Point-to-Site-Profils vom Azure-Portal und Verteilen an Clients

Informationen zum Einrichten eines Site-to-Site-VPN-Tunnels finden Sie unter Erstellen einer Site-to-Site-VPN-Verbindung.

Nächste Schritte

- Konfigurieren einer Point-to-Site-Verbindung – Microsoft Entra ID-Authentifizierung

- Konfigurieren einer Point-to-Site-Verbindung – Azure-Zertifikatauthentifizierung

- Konfigurieren einer Point-to-Site-Verbindung unter Verwendung der RADIUS-Authentifizierung

- Informationen zu VPN-Gateway-Point-to-Site-VPN

- Informationen zu Point-to-Site-VPN-Routing

„OpenVPN“ ist eine Marke von OpenVPN Inc.