Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Intel 471 liefert relevante und zeitnahe Einblicke in den Cyber-Untergrund.

Sie können das Intel 471 Threat Intelligence-Plug-In mit Microsoft Security Copilot verwenden, um Folgendes bereitzustellen:

- Umfassender Kontext zu Bedrohungen durch Gefährdungsindikatoren, um die Reaktion auf aktive Bedrohungen in den Netzwerken und die KTI-Analyse zu erleichtern.

- Relevante und zeitnahe Informationen zu den Aktivitätsgruppen und Angreiferszenarien.

- Sichtbarkeit potenzieller Sicherheitsverletzungen von Drittanbietern, um den Risikostatus zu verbessern und die Wahrscheinlichkeit eines erfolgreichen Angriffs zu ändern.

- Sicherheitsrisikointelligenz, einschließlich der Vorläufer solcher Aktivitäten, wie z. B. ein Anstieg des Interesses zwischen Aktivitätsgruppen, POC-Code (Proof-of-Concept), der entwickelt, gehandelt oder verkauft wird, und vieles mehr.

Hinweis

Dieser Artikel enthält Informationen zu Plug-Ins von Drittanbietern. Dies wird bereitgestellt, um Integrationsszenarien abzuschließen. Microsoft bietet jedoch keine Unterstützung bei der Problembehandlung für Plug-Ins von Drittanbietern. Wenden Sie sich an den Drittanbieter, um Support zu erhalten.

Klare Ideen vor dem Loslegen

Die Integration in Security Copilot erfordert Anmeldeinformationen der Intel 471-API, die als Teil der kostenpflichtigen Abonnements von Intel 471 verfügbar sind. Weitere Informationen finden sales@intel471.comSie unter . Sie müssen die folgenden Schritte ausführen, bevor Sie das Plug-In verwenden.

Rufen Sie Ihr Intel 471-Benutzerkonto und Ihr Kennwort ab.

Melden Sie sich bei Microsoft Security Copilot an.

Greifen Sie auf Plug-Ins verwalten zu, indem Sie in der Eingabeaufforderungsleiste auf die Schaltfläche Quellen klicken.

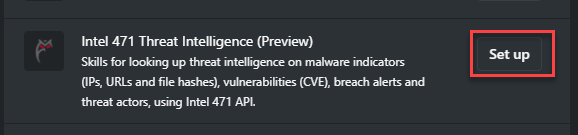

Wählen Sie neben Intel 471 Threat Intelligence die Option Einrichten aus.

Geben Sie im Bereich Intel 471 Threat Intelligence-Einstellungen Ihr Intel 471-Benutzerkonto und Ihr Kennwort an.

Speichern Sie Ihre Änderungen.

Beispiel für Intel 471 Threat Intelligence-Eingabeaufforderungen

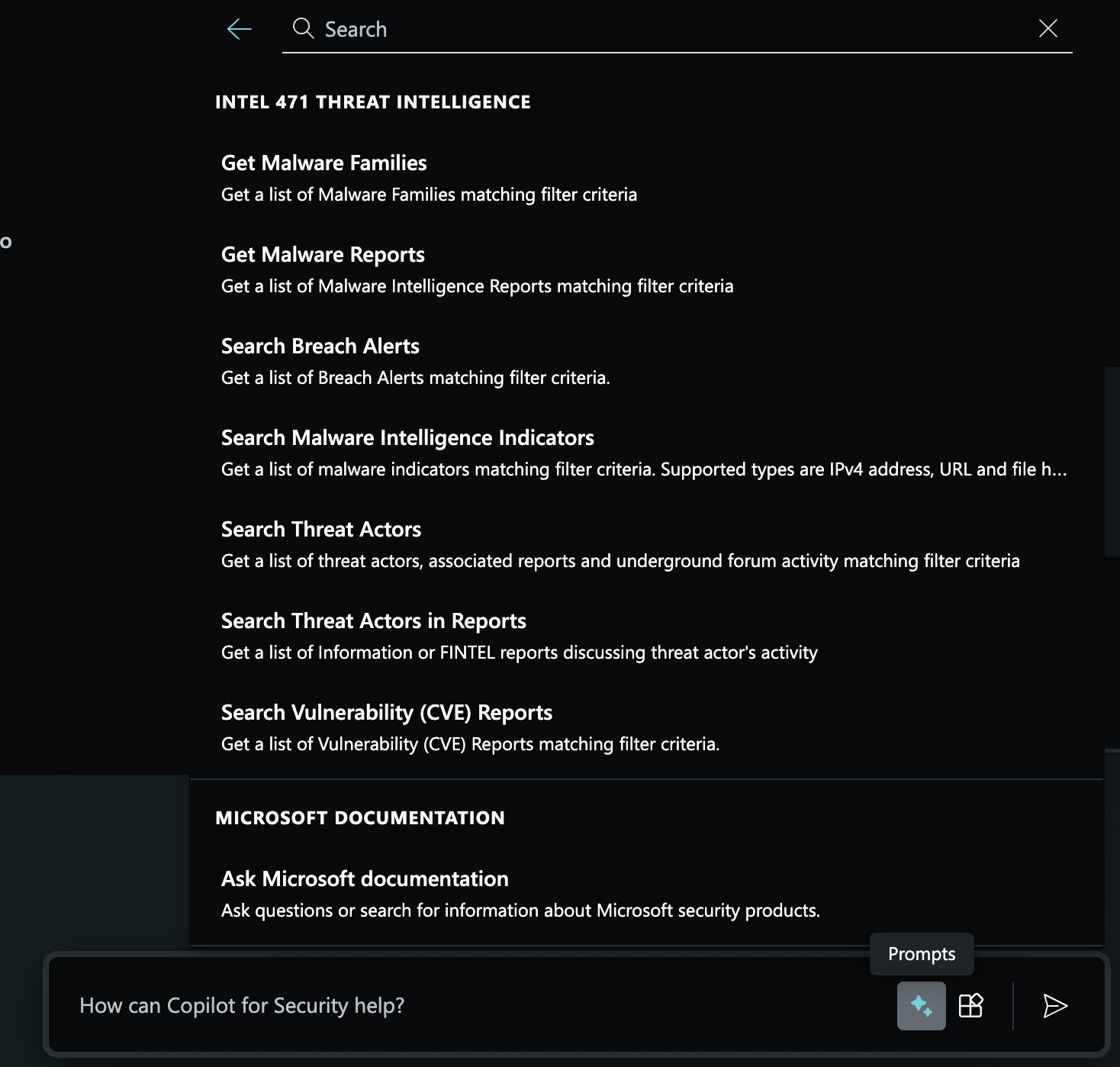

Nachdem das Intel 471 Threat Intelligence-Plug-In konfiguriert wurde, können Sie Eingabeaufforderungen in natürlicher Sprache verwenden, z. B. die Beispiele in der folgenden Abbildung. Sie können sie auch im Eingabeaufforderungsmenü auswählen, das sich in der Eingabeaufforderungseingabe befindet.

Die folgende Tabelle enthält Beispiele, die Sie ausprobieren können:

| Vorschläge zur Funktionsaufforderung | Beispiel für eine Eingabeaufforderung in natürlicher Sprache |

|---|---|

| Malware Intelligence | – Suche nach Malware Intelligence Indicator mit sha256 hash cdf2489960aa1acefedf4f1ab4165365db481591a17e31e7b5fca03cc0ccff0f - Suchen nach Berichten zur Operaloader-Malware-Familie |

| Sicherheitsrisikointelligenz | – Suchen nach Sicherheitsrisikobericht unter CVE-2023-6553 |

| Sicherheitsverletzungen | - Suchen einer Sicherheitsverletzungswarnung für Opfer TTEC - Was ist die Quelle der Informationen für die Verletzung von TTEC durch Akteur Netsher? |

| Angreiferintelligenz | – Finden Sie Informationen zur Aktivitätsgruppe mit handle netnsher. Verwenden des Intel 471-Plug-Ins |

Feedback geben

Wenden Sie sich an Intel 471 Threat Intelligence, um Feedback zu geben.