Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Microsoft Defender for Cloud Apps Zugriffsrichtlinien verwenden die App-Steuerung für bedingten Zugriff, um die Überwachung und Steuerung des Zugriffs auf Cloud-Apps in Echtzeit zu ermöglichen. Zugriffsrichtlinien steuern den Zugriff basierend auf Benutzer, Standort, Gerät und App und werden für jedes Gerät unterstützt.

Richtlinien, die für eine Host-App erstellt werden, sind nicht mit zugehörigen Ressourcen-Apps verbunden. Beispielsweise sind Zugriffsrichtlinien, die Sie für Teams, Exchange oder Gmail erstellen, nicht mit SharePoint, OneDrive oder Google Drive verbunden. Wenn Sie zusätzlich zur Host-App eine Richtlinie für die Ressourcen-App benötigen, erstellen Sie eine separate Richtlinie.

Tipp

Wenn Sie den Zugriff beim Überwachen von Sitzungen generell zulassen oder bestimmte Sitzungsaktivitäten einschränken möchten, erstellen Sie stattdessen Sitzungsrichtlinien. Weitere Informationen finden Sie unter Sitzungsrichtlinien.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

Eine Defender for Cloud Apps Lizenz, entweder als eigenständige Lizenz oder als Teil einer anderen Lizenz.

Eine Lizenz für Microsoft Entra ID P1, entweder als eigenständige Lizenz oder als Teil einer anderen Lizenz.

Wenn Sie einen Nicht-Microsoft-IdP verwenden, ist die Lizenz, die für Ihre Identitätsanbieterlösung (Identity Provider, IdP) erforderlich ist.

Die relevanten Apps, die in die App-Steuerung für bedingten Zugriff integriert sind. Microsoft Entra ID Apps werden automatisch integriert, während Nicht-Microsoft IdP-Apps manuell integriert werden müssen.

Wenn Sie mit einem Nicht-Microsoft-IdP arbeiten, stellen Sie sicher, dass Sie auch Ihren IdP für die Verwendung mit Microsoft Defender for Cloud Apps konfiguriert haben. Weitere Informationen finden Sie unter:

Damit Ihre Zugriffsrichtlinie funktioniert, müssen Sie auch über eine Microsoft Entra ID Richtlinie für bedingten Zugriff verfügen, die die Berechtigungen zum Steuern des Datenverkehrs erstellt.

Beispiel: Erstellen Microsoft Entra ID Richtlinien für bedingten Zugriff für die Verwendung mit Defender for Cloud Apps

Dieses Verfahren enthält ein allgemeines Beispiel für das Erstellen einer Richtlinie für bedingten Zugriff für die Verwendung mit Defender for Cloud Apps.

Wählen Sie Microsoft Entra ID Bedingter Zugriff die Option Neue Richtlinie erstellen aus.

Geben Sie einen aussagekräftigen Namen für Ihre Richtlinie ein, und wählen Sie dann den Link unter Sitzung aus, um Ihrer Richtlinie Steuerelemente hinzuzufügen.

Wählen Sie im Bereich Sitzung die Option App-Steuerung für bedingten Zugriff verwenden aus.

Wählen Sie im Bereich Benutzer aus, dass nur alle Benutzer oder bestimmte Benutzer und Gruppen eingeschlossen werden sollen.

Wählen Sie in den Bereichen Bedingungen und Client-Apps die Bedingungen und Client-Apps aus, die Sie in Ihre Richtlinie aufnehmen möchten.

Speichern Sie die Richtlinie, indem Sie nur Bericht auf Ein umschalten und dann Erstellen auswählen.

Microsoft Entra ID unterstützt sowohl browserbasierte als auch nicht browserbasierte Richtlinien. Es wird empfohlen, beide Typen zu erstellen, um die Sicherheit zu erhöhen.

Wiederholen Sie dieses Verfahren, um eine nicht browserbasierte Richtlinie für bedingten Zugriff zu erstellen. Legen Sie im Bereich Client-Apps die Option Konfigurieren auf Ja fest. Deaktivieren Sie dann unter Moderne Authentifizierungsclients die Option Browser . Lassen Sie alle anderen Standardauswahlen ausgewählt.

Weitere Informationen finden Sie unter Richtlinien für bedingten Zugriff und Erstellen einer Richtlinie für bedingten Zugriff.

Hinweis

Microsoft Defender for Cloud Apps verwendet die Anwendung Microsoft Defender for Cloud Apps - Sitzungssteuerelemente als Teil des App-Steuerungsdiensts für bedingten Zugriff für die Benutzeranmeldung. Diese Anwendung befindet sich im Abschnitt "Unternehmensanwendungen" von Entra ID. Um Ihre SaaS-Anwendungen mit Sitzungssteuerelementen zu schützen, müssen Sie den Zugriff auf diese Anwendung zulassen.

Wenn Sie richtlinien für bedingten Zugriff haben, bei denen "Zugriff blockieren" in der Steuerung "Zugriff gewähren" unter einer Microsoft Entra ID Richtlinie für bedingten Zugriff ausgewählt ist, die auf diese App festgelegt ist, können Endbenutzer nicht unter Sitzungssteuerungen auf die geschützten Anwendungen zugreifen.

Es ist wichtig sicherzustellen, dass diese Anwendung nicht unbeabsichtigt durch Richtlinien für bedingten Zugriff eingeschränkt wird. Stellen Sie bei Richtlinien, die alle oder bestimmte Anwendungen einschränken, sicher, dass diese Anwendung in den Zielressourcen als Ausnahme aufgeführt ist, oder bestätigen Sie, dass die Sperrrichtlinie beabsichtigt ist.

Um sicherzustellen, dass Ihre standortbasierten Richtlinien für bedingten Zugriff ordnungsgemäß funktionieren, schließen Sie die Anwendung Microsoft Defender for Cloud Apps – Sitzungssteuerungen in diese Richtlinien ein.

Erstellen einer Defender for Cloud Apps-Zugriffsrichtlinie

In diesem Verfahren wird beschrieben, wie Sie eine neue Zugriffsrichtlinie in Defender for Cloud Apps erstellen.

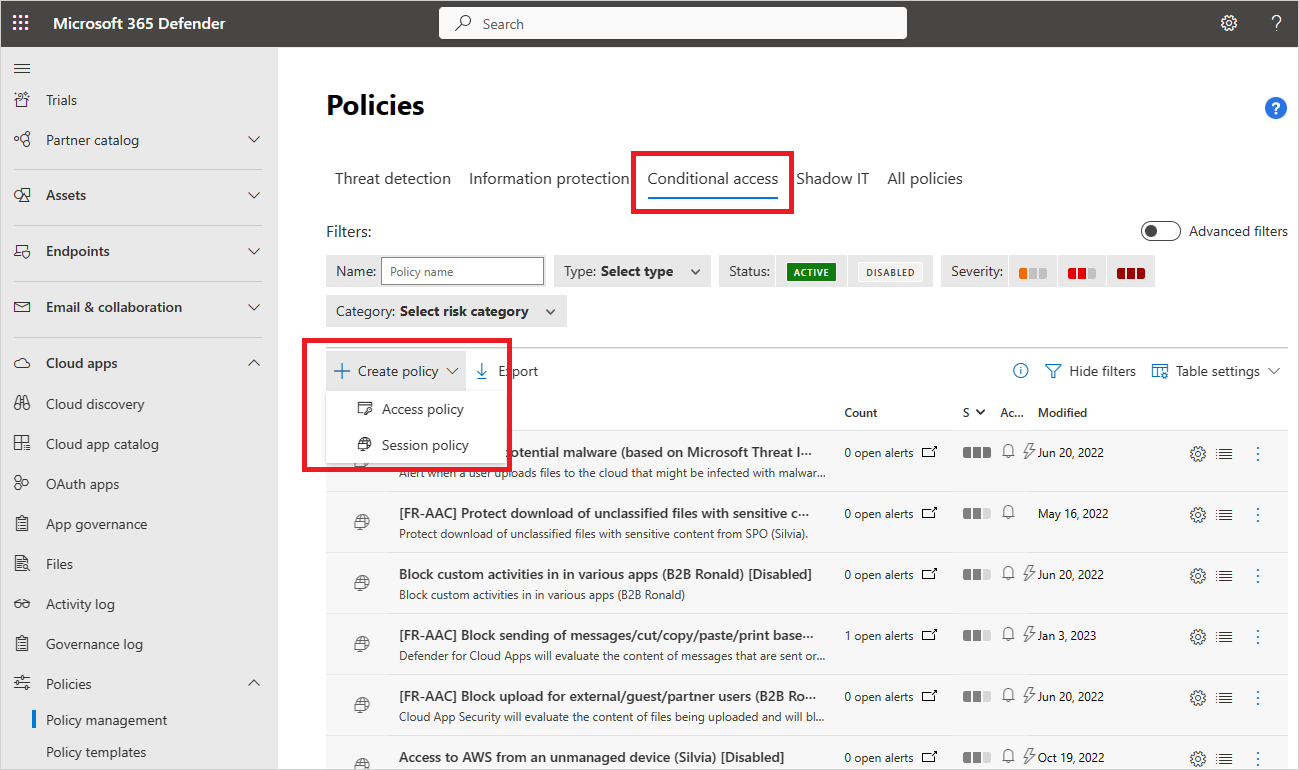

Wählen Sie Microsoft Defender XDR die Registerkarte Cloud-Apps-Richtlinien >> Richtlinienverwaltung > Bedingter Zugriff aus.

Wählen Sie Richtlinie> erstellenZugriffsrichtlinie aus. Zum Beispiel:

Geben Sie auf der Seite Zugriffsrichtlinie erstellen die folgenden grundlegenden Informationen ein:

Name Beschreibung Name der Richtlinie Ein aussagekräftiger Name für Ihre Richtlinie, z. B . Zugriff von nicht verwalteten Geräten blockieren Schweregrad der Richtlinie Wählen Sie den Schweregrad aus, den Sie auf Ihre Richtlinie anwenden möchten. Kategorie Behalten Sie den Standardwert der Zugriffssteuerung bei. Beschreibung Geben Sie eine optionale, aussagekräftige Beschreibung für Ihre Richtlinie ein, damit Ihr Team den Zweck besser verstehen kann. Wählen Sie im Bereich Aktivitäten, die allen folgenden Aktivitäten entsprechen , zusätzliche Aktivitätsfilter aus, die auf die Richtlinie angewendet werden sollen. Filter umfassen die folgenden Optionen:

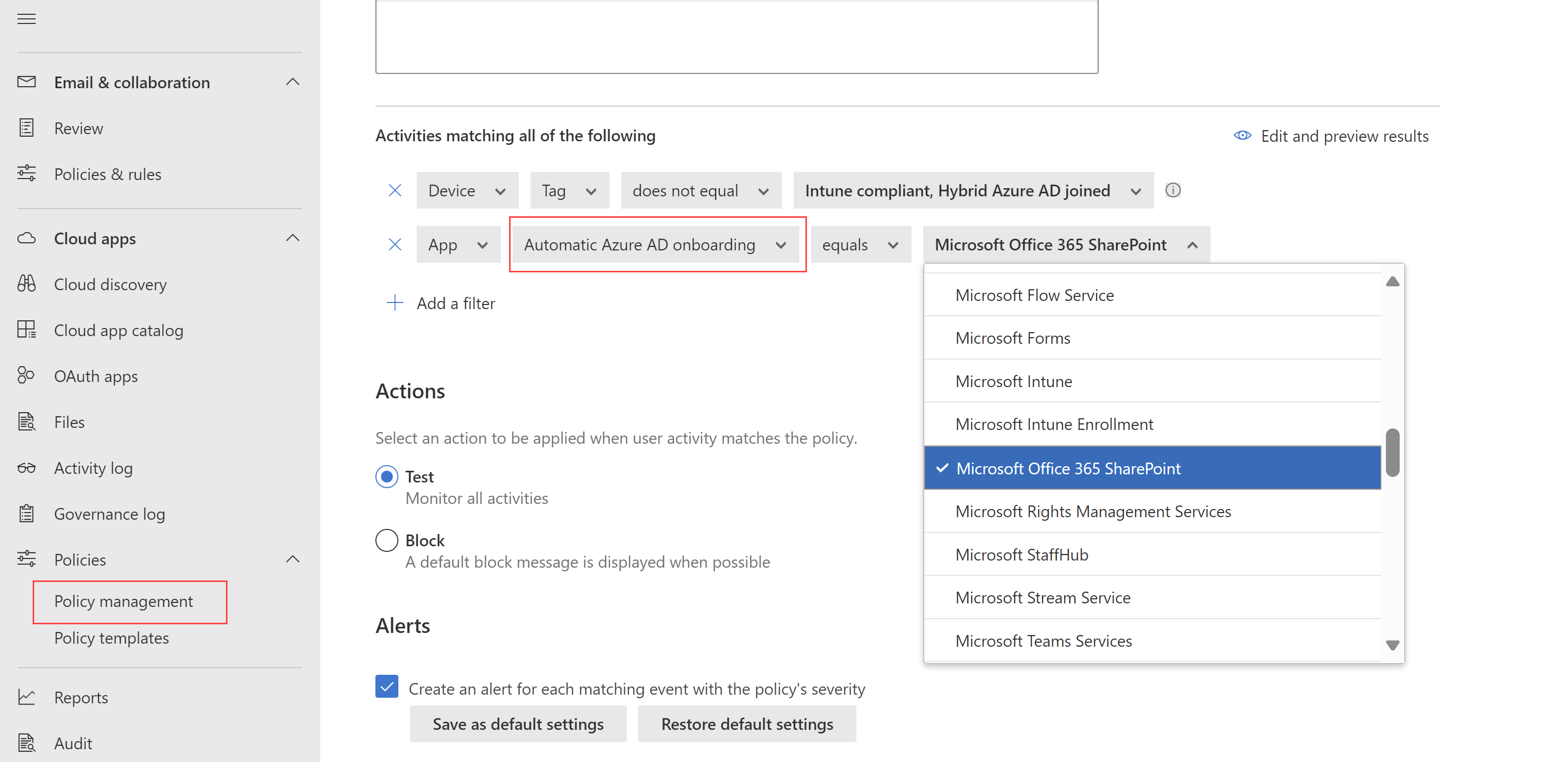

Name Beschreibung App Filtert nach einer bestimmten App, die in die Richtlinie eingeschlossen werden soll. Wählen Sie Apps aus, indem Sie zuerst auswählen, ob sie automatisiertes Azure AD-Onboarding für Microsoft Entra ID-Apps oder manuelles Onboarding für Nicht-Microsoft-IdP-Apps verwenden. Wählen Sie dann in der Liste die App aus, die Sie in Ihren Filter aufnehmen möchten.

Wenn Ihre Nicht-Microsoft IdP-App in der Liste fehlt, stellen Sie sicher, dass Sie sie vollständig integriert haben. Weitere Informationen finden Sie unter:

- Onboarding von Nicht-Microsoft IdP-Katalog-Apps für die App-Steuerung für bedingten Zugriff

- Onboarding benutzerdefinierter Nicht-Microsoft-IdP-Apps für die App-Steuerung für bedingten Zugriff

Wenn Sie den App-Filter nicht verwenden möchten, gilt die Richtlinie für alle Anwendungen, die auf der Seite Einstellungen > Cloud Apps > Verbundene Apps > App-Steuerungs-Apps mit bedingtem Zugriff als Aktiviert gekennzeichnet sind.

Hinweis: Möglicherweise stellen Sie einige Überschneidungen zwischen Apps fest, die integriert sind, und Apps, die ein manuelles Onboarding erfordern. Im Falle eines Konflikts in Ihrem Filter zwischen den Apps haben manuell integrierte Apps Vorrang.Client-App Filtern Sie nach Browser- oder mobilen Apps/Desktop-Apps. Gerät Filtern Sie nach Gerätetags, z. B. nach einer bestimmten Geräteverwaltungsmethode oder nach Gerätetypen wie PC, Mobilgerät oder Tablet. IP-Adresse Filtern Sie nach IP-Adresse, oder verwenden Sie zuvor zugewiesene IP-Adresstags. Location Filtern Sie nach geografischem Standort. Das Fehlen eines klar definierten Standorts kann auf riskante Aktivitäten hindeuten. Registrierter ISP Filtern sie nach Aktivitäten, die von einem bestimmten ISP stammen. Benutzer Filtern Sie nach einem bestimmten Benutzer oder einer gruppe von Benutzern. Zeichenfolge des Benutzer-Agenten Filtern Sie nach einer bestimmten Benutzer-Agent-Zeichenfolge. Benutzer-Agent-Tag Filtern Sie nach Benutzer-Agent-Tags, z. B. nach veralteten Browsern oder Betriebssystemen. Zum Beispiel:

Wählen Sie Bearbeiten und Ergebnisse anzeigen aus, um eine Vorschau der Arten von Aktivitäten zu erhalten, die mit Ihrer aktuellen Auswahl zurückgegeben werden.

Wählen Sie im Bereich Aktionen eine der folgenden Optionen aus:

Überwachung: Legen Sie diese Aktion so fest, dass der Zugriff gemäß den Richtlinienfiltern zugelassen wird, die Sie explizit festlegen.

Blockieren: Legen Sie diese Aktion so fest, dass der Zugriff gemäß den Richtlinienfiltern blockiert wird, die Sie explizit festlegen.

Konfigurieren Sie im Bereich Warnungen nach Bedarf eine der folgenden Aktionen:

- Erstellen einer Warnung für jedes übereinstimmende Ereignis mit dem Schweregrad der Richtlinie

- Senden einer Warnung als E-Mail

- Tägliches Warnungslimit pro Richtlinie

- Senden von Warnungen an Power Automate

Wenn Sie fertig sind, wählen Sie Erstellen aus.

Testen Ihrer Richtlinie

Nachdem Sie Ihre Zugriffsrichtlinie erstellt haben, testen Sie sie, indem Sie sie bei jeder App, die in der Richtlinie konfiguriert ist, erneut authentifizieren. Vergewissern Sie sich, dass Ihre App wie erwartet funktioniert, und überprüfen Sie dann Ihre Aktivitätsprotokolle.

Wir empfehlen, dass Sie wie folgt vorgehen:

- Erstellen Sie eine Richtlinie für einen Benutzer, den Sie speziell zu Testzwecken erstellt haben.

- Melden Sie sich von allen vorhandenen Sitzungen ab, bevor Sie sich erneut bei Ihren Apps authentifizieren.

- Melden Sie sich bei mobilen und Desktop-Apps sowohl von verwalteten als auch von nicht verwalteten Geräten aus an, um sicherzustellen, dass Aktivitäten vollständig im Aktivitätsprotokoll erfasst werden.

Stellen Sie sicher, dass Sie sich mit einem Benutzer anmelden, der Ihrer Richtlinie entspricht.

So testen Sie Ihre Richtlinie in Ihrer App:

- Besuchen Sie alle Seiten innerhalb der App, die Teil des Arbeitsprozesses eines Benutzers sind, und überprüfen Sie, ob die Seiten ordnungsgemäß gerendert werden.

- Stellen Sie sicher, dass das Verhalten und die Funktionalität der App nicht beeinträchtigt werden, indem Sie allgemeine Aktionen ausführen, z. B. das Herunterladen und Hochladen von Dateien.

- Wenn Sie mit benutzerdefinierten, nicht von Microsoft stammenden IdP-Apps arbeiten, überprüfen Sie jede der Domänen, die Sie manuell für Ihre App hinzugefügt haben.

So überprüfen Sie Aktivitätsprotokolle:

Wählen Sie Microsoft Defender XDR Cloud-Apps-Aktivitätsprotokoll >aus, und suchen Sie nach den Anmeldeaktivitäten, die für jeden Schritt erfasst wurden. Sie können filtern, indem Sie Erweiterte Filter und Filter für Quelle gleich Zugriffssteuerung auswählen.

SSO-Anmeldeaktivitäten sind App-Steuerungsereignisse für bedingten Zugriff.

Wählen Sie eine Aktivität aus, die erweitert werden soll, um weitere Details anzuzeigen. Überprüfen Sie, ob das Benutzer-Agent-Tag ordnungsgemäß widerspiegelt, ob es sich bei dem Gerät um einen integrierten Client handelt, entweder eine mobile App oder eine Desktop-App, oder ob es sich bei dem Gerät um ein verwaltetes Gerät handelt, das kompatibel und in die Domäne eingebunden ist.

Wenn Fehler oder Probleme auftreten, verwenden Sie die Symbolleiste Admin Ansicht, um Ressourcen wie .Har Dateien und aufgezeichnete Sitzungen zu sammeln und dann ein Supportticket zu erstellen.

Erstellen von Zugriffsrichtlinien für identitätsverwaltete Geräte

Verwenden Sie Clientzertifikate, um den Zugriff für Geräte zu steuern, die nicht Microsoft Entra hybrid eingebunden sind und nicht von Microsoft Intune verwaltet werden. Führen Sie neue Zertifikate für verwaltete Geräte aus, oder verwenden Sie vorhandene Zertifikate, z. B. MDM-Zertifikate von Drittanbietern. Beispielsweise können Sie ein Clientzertifikat auf verwalteten Geräten bereitstellen und dann den Zugriff von Geräten ohne Zertifikat blockieren.

Weitere Informationen finden Sie unter Identitätsverwaltete Geräte mit App-Steuerung für bedingten Zugriff.

Verwandte Inhalte

Weitere Informationen finden Sie unter:

- Problembehandlung bei Zugriffs- und Sitzungssteuerungen

- Tutorial: Blockieren des Downloads vertraulicher Informationen mit der App-Steuerung für bedingten Zugriff

- Blockieren von Downloads auf nicht verwalteten Geräten mithilfe von Sitzungssteuerelementen

- Webinar zur App-Steuerung für bedingten Zugriff

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.