Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Nachdem Microsoft Defender for Cloud Apps in Ihrer Cloudumgebung ausgeführt wird, benötigen Sie eine Lern- und Untersuchungsphase. Erfahren Sie, wie Sie die Microsoft Defender for Cloud Apps Tools verwenden, um ein tieferes Verständnis der Vorgänge in Ihrer Cloudumgebung zu erhalten. Basierend auf Ihrer speziellen Umgebung und ihrer Verwendung können Sie die Anforderungen zum Schutz Ihrer organization vor Risiken identifizieren. In diesem Artikel wird beschrieben, wie Sie eine Untersuchung durchführen, um ein besseres Verständnis Ihrer Cloudumgebung zu erhalten.

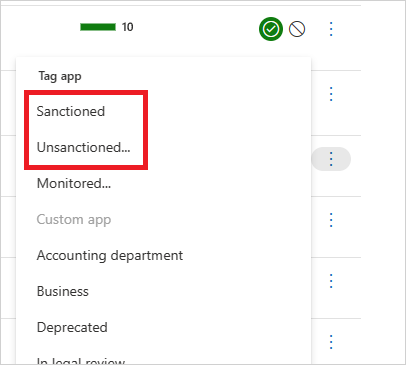

Kennzeichnen von Apps als sanktioniert oder nicht sanktioniert

Ein wichtiger Schritt, um Ihre Cloud zu verstehen, besteht darin, Apps als sanktioniert oder nicht sanktioniert zu kennzeichnen. Nachdem Sie eine App sanktioniert haben, können Sie nach Apps filtern, die nicht sanktioniert sind, und die Migration zu sanktionierten Apps desselben Typs starten.

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zum Cloud-App-Katalog oder zu Cloud Discovery – >Ermittelte Apps.

Wählen Sie in der Liste der Apps in der Zeile, in der die App angezeigt wird, die Sie als sanktioniert markieren möchten, die drei Punkte am Ende der Zeile

und wählen Sie Sanktioniert aus.

und wählen Sie Sanktioniert aus.

Verwenden der Untersuchungstools

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zum Aktivitätsprotokoll, und filtern Sie nach einer bestimmten App. Überprüfen Sie die folgenden Elemente:

Wer greift auf Ihre Cloudumgebung zu?

Aus welchen IP-Adressbereichen?

Was ist die Administratoraktivität?

Von welchen Standorten aus stellen Administratoren eine Verbindung her?

Stellen veraltete Geräte eine Verbindung mit Ihrer Cloudumgebung bereit?

Stammen fehlgeschlagene Anmeldungen von erwarteten IP-Adressen?

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Dateien, und überprüfen Sie folgendes:

Wie viele Dateien werden öffentlich freigegeben, damit jeder ohne Link darauf zugreifen kann?

Mit welchen Partnern teilen Sie Dateien (ausgehende Freigabe)?

Haben Dateien einen vertraulichen Namen?

Werden dateien für die persönliches Konto einer anderen Person freigegeben?

Wechseln Sie im Microsoft Defender Portal zu Identitäten, und überprüfen Sie Folgendes:

Waren Konten in einem bestimmten Dienst schon lange inaktiv? Möglicherweise können Sie die Lizenz für diesen Benutzer für diesen Dienst widerrufen.

Möchten Sie wissen, welche Benutzer über eine bestimmte Rolle verfügen?

Wurde jemand gefeuert, aber er hat immer noch Zugriff auf eine App und kann diesen Zugriff verwenden, um Informationen zu stehlen?

Möchten Sie die Berechtigung eines Benutzers für eine bestimmte App widerrufen oder einen bestimmten Benutzer zur Verwendung der mehrstufigen Authentifizierung auffordern?

Sie können einen Drilldown in das Konto des Benutzers durchführen, indem Sie die drei Punkte am Ende der Kontozeile des Benutzers auswählen und eine auszuführende Aktion auswählen. Führen Sie eine Aktion aus, z. B. Benutzer anhalten oder Benutzerzusammenarbeit entfernen. Wenn der Benutzer aus Microsoft Entra ID importiert wurde, können Sie auch Microsoft Entra Kontoeinstellungen auswählen, um einfachen Zugriff auf erweiterte Benutzerverwaltungsfunktionen zu erhalten. Beispiele für Verwaltungsfeatures sind die Gruppenverwaltung, MFA, Details zu den Anmeldungen des Benutzers und die Möglichkeit, die Anmeldung zu blockieren.

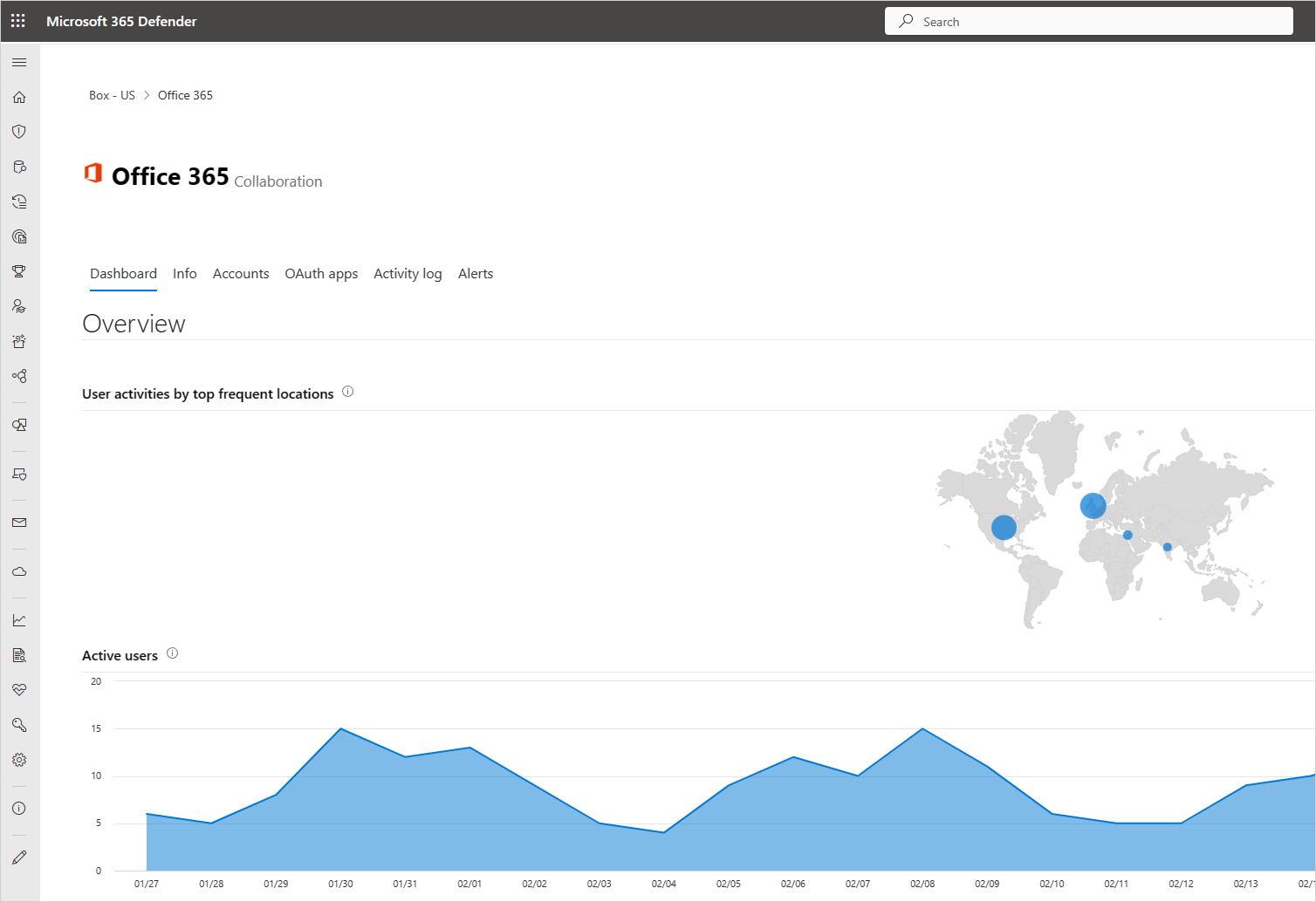

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wählen Sie unter Verbundene Appsdie Option App-Connectors und dann eine App aus. Die App Dashboard wird geöffnet und bietet Ihnen Informationen und Einblicke. Sie können die Registerkarten oben verwenden, um Folgendes zu überprüfen:

Welche Art von Geräten verwenden Ihre Benutzer, um eine Verbindung mit der App herzustellen?

Welche Arten von Dateien werden in der Cloud gespeichert?

Welche Aktivität geschieht gerade in der App?

Gibt es verbundene Drittanbieter-Apps mit Ihrer Umgebung?

Sind Sie mit diesen Apps vertraut?

Sind sie für die Zugriffsebene autorisiert, die ihnen erlaubt ist?

Wie viele Benutzer haben sie bereitgestellt? Wie häufig sind diese Apps im Allgemeinen?

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Cloud Discovery. Wählen Sie die Registerkarte Dashboard aus, und überprüfen Sie die folgenden Elemente:

Welche Cloud-Apps werden in welchem Umfang und von welchen Benutzern verwendet?

Für welche Zwecke werden sie verwendet?

Wie viele Daten werden in diese Cloud-Apps hochgeladen?

In welchen Kategorien verfügen Sie über sanktionierte Cloud-Apps, und dennoch verwenden Benutzer alternative Lösungen?

Möchten Sie cloudbasierte Apps in Ihrem organization für alternative Lösungen aufheben?

Gibt es Cloud-Apps, die verwendet werden, aber nicht mit der Richtlinie Ihres organization konform sind?

Beispieluntersuchung

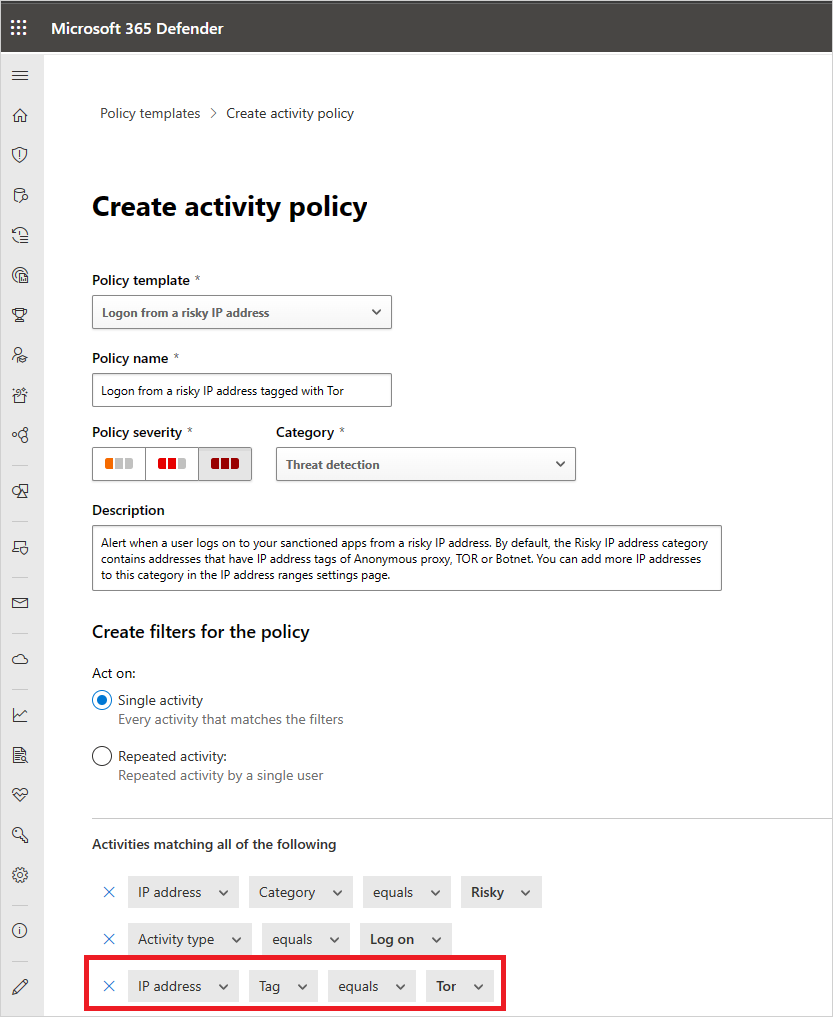

Angenommen, Sie haben keinen Zugriff auf Ihre Cloudumgebung über riskante IP-Adressen. Beispiel: Tor. Sie erstellen jedoch eine Richtlinie für Risiko-IP-Adressen, um Folgendes sicherzustellen:

Navigieren Sie im Microsoft Defender-Portal unter Cloud-Apps zu Richtlinien ->Richtlinienvorlagen.

Wählen Sie die Aktivitätsrichtlinie für den Typ aus.

Wählen Sie am Ende der Zeile Anmeldung aus einer riskanten IP-Adresse das Pluszeichen (+) aus, um eine neue Richtlinie zu erstellen.

Ändern Sie den Richtliniennamen, damit Sie ihn identifizieren können.

Wählen Sie unter Aktivitäten, die allen der folgenden Elemente entsprechen, die Option aus + , einen Filter hinzuzufügen. Scrollen Sie nach unten zum IP-Tag, und wählen Sie dann Tor aus.

Nachdem Sie die Richtlinie eingerichtet haben, stellen Sie fest, dass Sie eine Warnung haben, dass gegen die Richtlinie verstoßen wurde.

Wechseln Sie im Microsoft Defender-Portal zu Incidents & Warnungen ->Warnungen, und zeigen Sie die Warnung zu dem Richtlinienverstoß an.

Wenn Sie sehen, dass dies wie ein echter Verstoß aussieht, möchten Sie das Risiko eindämmen oder beheben.

Um das Risiko einzudämmen, können Sie dem Benutzer eine Benachrichtigung senden, um zu fragen, ob der Verstoß absichtlich war und ob der Benutzer davon Kenntnis hatte.

Sie können auch einen Drilldown in die Warnung ausführen und den Benutzer anhalten, bis Sie herausfinden können, was zu tun ist.

Wenn es sich um ein zulässiges Ereignis handelt, das wahrscheinlich nicht wiederholt wird, können Sie die Warnung verwerfen.

Wenn es zulässig ist und Sie erwarten, dass sie erneut auftritt, können Sie die Richtlinie ändern, damit diese Art von Ereignis in Zukunft nicht als Verstoß angesehen wird.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.