Erste Schritte mit ihrer Microsoft Defender for Endpoint-Bereitstellung

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Tipp

Als Ergänzung zu diesem Artikel lesen Sie unseren Microsoft Defender for Endpoint Einrichtungsleitfaden, um sich mit bewährten Methoden vertraut zu machen und wichtige Tools wie die Verringerung der Angriffsfläche und den Schutz der nächsten Generation zu erfahren. Für eine angepasste Umgebung können Sie im Microsoft 365 Admin Center auf den Leitfaden für die automatisierte Einrichtung von Defender für Endpunkt zugreifen.

Maximieren Sie die verfügbaren Sicherheitsfunktionen, und schützen Sie Ihr Unternehmen besser vor Cyberbedrohungen, indem Sie Microsoft Defender for Endpoint bereitstellen und Ihre Geräte integrieren. Das Onboarding Ihrer Geräte ermöglicht es Ihnen, Bedrohungen schnell zu identifizieren und zu stoppen, Risiken zu priorisieren und Ihre Schutzmaßnahmen über Betriebssysteme und Netzwerkgeräte hinweg weiterzuentwickeln.

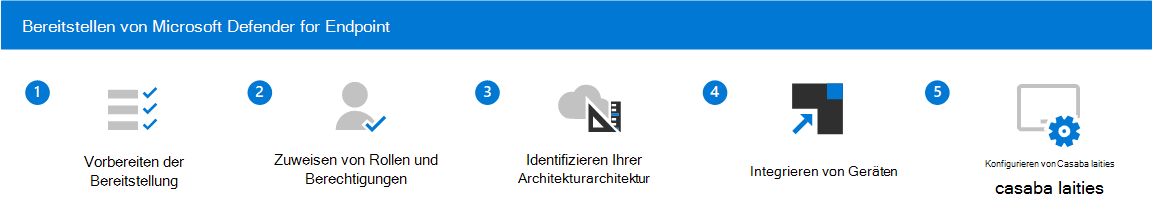

Dieser Leitfaden enthält fünf Schritte zur Bereitstellung von Defender für Endpunkt als Multiplattform-Endpunktschutzlösung. Es hilft Ihnen, das beste Bereitstellungstool auszuwählen, Geräte zu integrieren und Funktionen zu konfigurieren. Jeder Schritt entspricht einem separaten Artikel.

Die Schritte zum Bereitstellen von Defender für Endpunkt lauten wie folgt:

- Schritt 1: Einrichten Microsoft Defender for Endpoint Bereitstellung: Dieser Schritt konzentriert sich darauf, Ihre Umgebung für die Bereitstellung vorzubereiten.

- Schritt 2 – Zuweisen von Rollen und Berechtigungen: Identifizieren und Zuweisen von Rollen und Berechtigungen zum Anzeigen und Verwalten von Defender für Endpunkt.

- Schritt 3 : Identifizieren Sie Ihre Architektur, und wählen Sie Ihre Bereitstellungsmethode aus: Identifizieren Sie Ihre Architektur und die Bereitstellungsmethode, die am besten zu Ihrem organization passt.

- Schritt 4– Integrieren von Geräten: Bewerten Sie Ihre Geräte, und integrieren Sie sie in Defender für Endpunkt.

- Schritt 5 – Konfigurieren von Funktionen: Sie können jetzt die Sicherheitsfunktionen von Defender für Endpunkt konfigurieren, um Ihre Geräte zu schützen.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine hoch privilegierte Rolle, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Hier ist eine Liste der Voraussetzungen, die für die Bereitstellung von Defender für Endpunkt erforderlich sind:

- Sie sind Sicherheitsadministrator

- Ihre Umgebung erfüllt die Mindestanforderungen

- Sie verfügen über einen vollständigen Bestand Ihrer Umgebung. Die folgende Tabelle enthält einen Ausgangspunkt, um Informationen zu sammeln und sicherzustellen, dass die Beteiligten Ihre Umgebung verstehen. Der Bestand hilft dabei, potenzielle Abhängigkeiten und/oder Änderungen zu identifizieren, die in Technologien oder Prozessen erforderlich sind.

| Was | Beschreibung |

|---|---|

| Endpunktanzahl | Gesamtanzahl der Endpunkte nach Betriebssystem. |

| Serveranzahl | Gesamtanzahl der Server nach Betriebssystemversion. |

| Verwaltungs-Engine | Name und Version der Verwaltungs-Engine (z. B. System Center Configuration Manager Current Branch 1803). |

| CDOC-Verteilung | CDOC-Struktur auf hoher Ebene (z. B. Ebene 1, die an Contoso ausgelagert wurde, Ebene 2 und Ebene 3 intern in Europa und Asien verteilt). |

| Sicherheitsinformationen und -ereignis (SIEM) | SIEM-Technologie im Einsatz. |

Starten Der Bereitstellung mit Schritt 1: Einrichten Microsoft Defender for Endpoint Bereitstellung

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.