Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In diesem Artikel werden Lösungen präsentiert, mit denen Sie folgende Aktionen ausführen können:

- Verbinden Sie Identitäten mit Ihrem Stammdatensystem

- Synchronisieren von Identitäten zwischen Active Directory Domain Services (AD DS) und Microsoft Entra ID

- Automatisieren der Bereitstellung von Benutzern in Nicht-Microsoft-Anwendungen

Verbinden Sie Identitäten mit Ihrem Stammdatensystem

In den meisten Designs ist das Personalwesensystem die Quelle der Autorität für neu erstellte digitale Identitäten. Das HR-System ist häufig der Ausgangspunkt für viele Bereitstellungsprozesse. Wenn beispielsweise ein neuer Benutzer einem Unternehmen beitritt, hat er einen Datensatz im HR-System. Dieser Benutzer benötigt wahrscheinlich ein Konto für den Zugriff auf Microsoft 365-Dienste wie Teams und SharePoint oder Nicht-Microsoft-Anwendungen.

Synchronisieren von Identitäten mit Cloud HR

Der Microsoft Entra-Bereitstellungsdienst ermöglicht es Organisationen, Identitäten aus beliebten HR-Systemen (Beispiele: Workday und SuccessFactors) direkt in Microsoft Entra ID oder in AD DS zu bringen. Diese Bereitstellungsfunktion ermöglicht neu eingestellten Mitarbeitern den Zugriff auf die Ressourcen, die sie vom ersten Arbeitstag benötigen.

Lokale HR + Verknüpfung mehrerer Datenquellen

Um ein vollständiges Benutzerprofil für eine Mitarbeiteridentität zu erstellen, führen Organisationen häufig Informationen aus mehreren HR-Systemen, Datenbanken und anderen Benutzerdatenspeichern zusammen. MIM bietet eine vielzahl von Connectors und Integrationslösungen, die sowohl lokal als auch in der Cloud mit heterogenen Plattformen zusammenarbeiten.

MIM bietet Funktionen für Regelerweiterungen und Workflowfunktionen für erweiterte Szenarien, die datentransformation und Konsolidierung aus mehreren Quellen erfordern. Mit diesen Connectors, Regelerweiterungen und Workflowfunktionen können Organisationen Benutzerdaten im MIM-Metaverse aggregieren, um eine einzelne Identität für jeden Benutzer zu bilden. Die Identität kann in nachgeschalteten Systemen wie AD DS bereitgestellt werden.

Synchronisieren von Identitäten zwischen Active Directory Domain Services (AD DS) und Microsoft Entra ID

Da Kunden Anwendungen in die Cloud verschieben und mit Microsoft Entra-ID integrieren, benötigen Benutzer häufig Konten in Microsoft Entra ID und Microsoft Windows Server Active Directory, um auf die Anwendungen für ihre Arbeit zuzugreifen. Hier sind fünf häufige Szenarien, in denen Objekte zwischen Microsoft Windows Server Active Directory und Microsoft Entra ID synchronisiert werden müssen.

Die Szenarien werden durch die erforderliche Synchronisierungsrichtung dividiert und sind aufgelistet, eine bis fünf. Verwenden Sie die Tabelle nach den Szenarien, um zu bestimmen, welche technische Lösung die Synchronisierung bereitstellt.

Verwenden Sie die nummerierten Abschnitte in den nächsten beiden Abschnitten, um auf die folgende Tabelle zu verweisen.

Synchronisieren von Identitäten von AD DS mit Microsoft Entra-ID

Für Benutzer in Microsoft Windows Server Active Directory, die Zugriff auf Office 365 oder andere Anwendungen benötigen, die mit Microsoft Entra ID verbunden sind, ist die Cloudsynchronisierung von Microsoft Entra Connect die erste Lösung, die Sie erkunden möchten. Es bietet eine einfache Lösung zum Erstellen von Benutzern in Microsoft Entra ID, Verwalten von Kennwortresten und Synchronisieren von Gruppen. Die Konfiguration und Verwaltung erfolgt in erster Linie in der Cloud, wodurch Ihr lokaler Speicherbedarf minimiert wird. Sie bietet hohe Verfügbarkeit und automatisches Failover, um sicherzustellen, dass Kennwortzurücksetzungen und Synchronisierung fortgesetzt werden, selbst wenn es ein Problem mit lokalen Servern gibt.

Verwenden Sie für komplexe, umfangreiche Microsoft Windows Server Active Directory- und Azure AD-Synchronisierungsanforderungen wie die Synchronisierung großer Gruppen (über 50.000 Mitglieder) und die Gerätesynchronisierung Microsoft Entra Connect Sync.

Synchronisieren von Identitäten von Microsoft Entra-ID mit AD DS

Wenn Kunden die Identitätsverwaltung in die Cloud umstellen, werden mehr Benutzer und Gruppen direkt in der Microsoft Entra-ID erstellt. Sie benötigen jedoch weiterhin eine lokale Anwesenheit in AD DS, um auf verschiedene Ressourcen zuzugreifen.

Wenn ein externer Benutzer aus einer Partnerorganisation mit B2B in Microsoft Entra ID erstellt wird, kann MIM diese automatisch in AD DS bereitstellen und diesen Gästen Zugriff auf lokale Windows-Integrated-Authentifizierung oder Kerberos-basierte Anwendungen gewähren. Alternativ können Kunden PowerShell-Skripts verwenden, um die Erstellung lokaler Gastkonten zu automatisieren.

Wenn eine Gruppe in der Microsoft Entra-ID erstellt wird, kann sie automatisch mit AD DS mithilfe von Microsoft Entra Connect Sync synchronisiert werden.

Wenn Benutzer Zugriff auf Cloud-Apps benötigen, die weiterhin ältere Zugriffsprotokolle verwenden (z. B. LDAP und Kerberos/NTLM), synchronisiert Microsoft Entra Domain Services Identitäten zwischen Microsoft Entra ID und einer verwalteten Microsoft Windows Server Active Directory-Domäne.

| Nein. | Was | Von | Bis | Technologie |

|---|---|---|---|---|

| 1 | Benutzer, Gruppen | AD DS | Microsoft Entra ID | Microsoft Entra Connect-Cloudsynchronisierung |

| 2 | Benutzer, Gruppen, Geräte | AD DS | Microsoft Entra ID | Microsoft Entra Connect Sync |

| 3 | Gruppen | Microsoft Entra ID | AD DS | Microsoft Entra Connect Sync |

| 4 | Gastkonten | Microsoft Entra ID | AD DS | MIM, PowerShell |

| 5 | Benutzer, Gruppen | Microsoft Entra ID | Verwaltetes Microsoft Windows Server Active Directory | Microsoft Entra Domain Services |

Die Tabelle enthält allgemeine Szenarien und die empfohlene Technologie.

Automatisieren der Bereitstellung von Benutzern in Nicht-Microsoft-Anwendungen

Nachdem Identitäten über die HR-Bereitstellung oder Microsoft Entra Connect Cloud Sync / Microsoft Entra Connect Sync in Microsoft Entra ID erstellt wurden, kann der Mitarbeiter die Identität für den Zugriff auf Teams, SharePoint und Microsoft 365-Anwendungen verwenden. Mitarbeiter benötigen jedoch weiterhin Zugriff auf viele Microsoft-Anwendungen, um ihre Arbeit auszuführen.

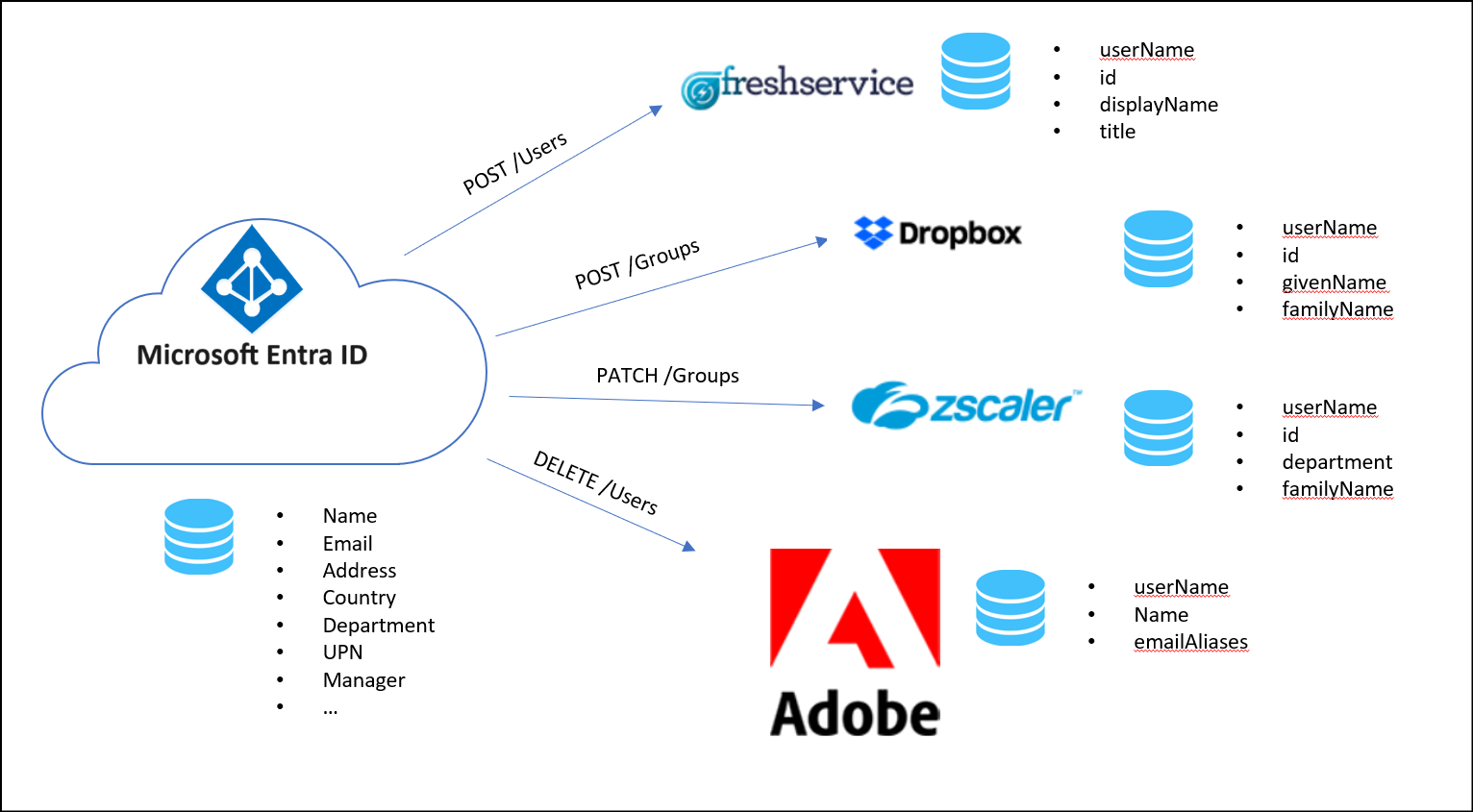

Automatisieren der Bereitstellung für Apps und Clouds, die den SCIM-Standard unterstützen

Microsoft Entra-ID unterstützt den System for Cross-Domain Identity Management (SCIM) (SCIM 2.0)-Standard und integriert sich in Hunderte beliebter Software as a Service (SaaS)-Anwendungen wie Dropbox und Atlassian oder andere Clouds wie Amazon Web Services (AWS), Google Cloud. Anwendungsentwickler können die Benutzerverwaltungs-API (System für domänenübergreifende Identitätsverwaltung) verwenden, um die Bereitstellung von Benutzern und Gruppen zwischen Microsoft Entra ID und Ihrer Anwendung zu automatisieren.

Zusätzlich zu den vorkonfigurierten Galerieanwendungen unterstützt Microsoft Entra ID die Bereitstellung für SCIM-aktivierte Branchenanwendungen, unabhängig davon, ob lokal oder in der Cloud gehostet. Der Microsoft Entra-Bereitstellungsdienst erstellt Benutzer und Gruppen in diesen Anwendungen und verwaltet Updates, z. B. wenn ein Benutzer höhergestuft wird oder das Unternehmen verlässt).

Weitere Informationen zur Bereitstellung für SCIM-aktivierte Anwendungen

Automatisieren der Bereitstellung in lokalen Anwendungen

Viele Anwendungen unterstützen den SCIM-Standard nicht, und Kunden haben in der Vergangenheit Connectors verwendet, die für MIM entwickelt wurden, um eine Verbindung mit ihnen herzustellen. Der Microsoft Entra-Bereitstellungsdienst unterstützt die Wiederverwendung von Connectors, die für MIM erstellt wurden, ohne dass eine MIM-Synchronisierungsbereitstellung erforderlich ist. Dadurch wird die Konnektivität zu einer breiten Palette von lokalen und SaaS-Anwendungen eröffnet.

| Protokoll | Verbinder |

|---|---|

| LDAP | LDAP |

| SQL | SQL |

| REST | Webdienste |

| Simple Object Access Protocol (SOAP) | Webdienste |

| Flatfile | PowerShell |

| Kundenspezifisch | Benutzerdefinierte ECMA-Konnektoren |

Weitere Informationen zur lokalen Anwendungsbereitstellung

Verwenden von Integrationen, die von Partnern entwickelt wurden

Microsoft-Partner haben SCIM-Gateways entwickelt, mit denen Sie Benutzer zwischen Microsoft Entra ID und verschiedenen Systemen wie Großrechnern, HR-Systemen und älteren Datenbanken synchronisieren können. In der folgenden Abbildung werden die SCIM-Gateways von Partnern erstellt und verwaltet.

Weitere Informationen zu partnergesteuerten Integrationen

Verwalten lokaler App-Kennwörter

Viele Anwendungen verfügen über einen lokalen Authentifizierungsspeicher und eine Benutzeroberfläche, die nur die vom Benutzer angegebenen Anmeldeinformationen für diesen Speicher überprüft. Daher können diese Anwendungen die mehrstufige Authentifizierung (Multi Factor Authentication, MFA) nicht über die Microsoft Entra-ID unterstützen und ein Sicherheitsrisiko darstellen. Microsoft empfiehlt, einmaliges Anmelden und mehrstufige Authentifizierung für alle Ihre Anwendungen zu aktivieren. Basierend auf unseren Studien liegt die Wahrscheinlichkeit, dass Ihr Konto kompromittiert wird, mehr als 99,9% niedriger, wenn Sie Multi-Faktor-Authentifizierung verwenden. In Fällen, in denen die Anwendung die Authentifizierung nicht externalisieren kann, können Kunden miM verwenden, um Kennwortänderungen mit diesen Anwendungen zu synchronisieren.

Weitere Informationen zum MIM-Kennwortänderungsbenachrichtigungsdienst

Definieren und Bereitstellen des Zugriffs für einen Benutzer basierend auf Organisationsdaten

MIT MIM können Sie Organisationsdaten wie Auftragscodes und Standorte importieren. Diese Informationen können dann zum automatischen Einrichten von Zugriffsrechten für diesen Benutzer verwendet werden.

Automatisieren allgemeiner Geschäftsworkflows

Nachdem Benutzer in Microsoft Entra-ID eingerichtet wurden, verwenden Sie Lifecycle Workflows (LCW), um an wichtigen Momenten im Lebenszyklus eines Benutzers, wie Einsteiger, Umsteiger und Aussteiger, geeignete Aktionen zu automatisieren. Diese benutzerdefinierten Workflows können von Microsoft Entra LCW automatisch oder bei Bedarf ausgelöst werden, um Konten zu aktivieren oder zu deaktivieren, temporäre Zugriffspässe zu generieren, Teams oder Gruppenmitgliedschaften zu aktualisieren, automatisierte E-Mails zu senden und eine Logik-App auszulösen. Dies kann Organisationen dabei helfen, Folgendes sicherzustellen:

Neumitglied: Wenn ein Benutzer der Organisation beitritt, ist er/sie ab dem ersten Tag einsatzbereit. Sie haben den richtigen Zugriff auf die benötigten Informationen und Anwendungen. Sie verfügen über die erforderliche Hardware, die für ihre Arbeit erforderlich ist.

Leaver: Wenn Benutzer das Unternehmen aus verschiedenen Gründen verlassen (Kündigung, Trennung, Abwesenheit oder dem Ruhestand), sollte ihr Zugriff zeitnah widerrufen werden.

Weitere Informationen zu Microsoft Entra Lifecycle-Workflows

Hinweis

Für Szenarien, die nicht von LCW abgedeckt werden, können Kunden die Erweiterbarkeit von Logikanwendungen verwenden.

Abgleich der Änderungen, die direkt im Zielsystem vorgenommen wurden

Organisationen benötigen häufig einen vollständigen Überwachungspfad darüber, welche Benutzer Zugriff auf Anwendungen haben, die datenbetreffende Vorschriften enthalten. Um einen Überwachungspfad bereitzustellen, muss jeder Zugriff, der einem Benutzer direkt zur Verfügung gestellt wird, über das System der Aufzeichnungen nachverfolgt werden können. MIM bietet die Abgleichsfunktionen, um Änderungen zu erkennen, die direkt in einem Zielsystem vorgenommen wurden, und die Änderungen rückgängig zu machen. Neben der Erkennung von Änderungen in Zielanwendungen kann MIM Identitäten aus Drittanbieteranwendungen in Microsoft Entra ID importieren. Diese Anwendungen erweitern häufig den Satz von Benutzerdatensätzen, die aus dem HR-System stammen.

Nächste Schritte

- Automatisieren Sie die Bereitstellung mit einer Ihrer Anwendungen, die sich im Microsoft Entra-App-Katalog befinden und SCIM, SQL oder LDAP unterstützen.

- Überprüfen Sie die Microsoft Entra Connect Cloud-Synchronisierung für die Synchronisation zwischen AD DS und Microsoft Entra ID.

- Verwenden von Microsoft Identity Manager für komplexe Bereitstellungsszenarien