Die folgenden Anforderungen können verwendet werden, um die Empfehlung und die betroffenen Ressourcen mithilfe der Microsoft Graph-API abzurufen. Um die Microsoft Graph-API zu verwenden, benötigen Sie die Berechtigungen DirectoryRecommendations.Read.All und DirectoryRecommendations.ReadWrite.All. Weitere Informationen finden Sie unter Verwenden von Identitätsempfehlungen.

- Melden Sie sich bei Graph Explorer an.

- Wählen Sie in der Dropdownliste GET als HTTP-Methode aus.

Gehen Sie folgendermaßen vor, um alle Empfehlungen für Ihren Mandanten abzurufen:

GET https://graph.microsoft.com/beta/directory/recommendations

Suchen Sie in der Antwort die ID der Empfehlung, die dem folgenden Muster entspricht: {tenantId}_Microsoft.Identity.IAM.Insights.ApplicationCredentialExpiry.

Die betroffenen Ressourcen können Sie folgendermaßen identifizieren:

GET https://graph.microsoft.com/beta/directory/recommendations/{tenantId}_Microsoft.Identity.IAM.Insights.ApplicationCredentialExpiry

Gehen Sie folgendermaßen vor, um die Ressourcen anhand ihres Status (z. B. aktive Ressourcen) zu filtern:

GET https://graph.microsoft.com/beta/directory/recommendations/536279f6-15cc-45f2-be2d-61e352b51eef_Microsoft.Identity.IAM.Insights. ApplicationCredentialExpiry’/impactedResources?$filter=status eq Microsoft.Graph.recommendationStatus'active'

Notieren Sie sich die AppId, CredentialId und Origin der Anmeldeinformationen, die Sie entfernen möchten. Verwenden Sie zum Entfernen der Anmeldeinformationen den folgenden Leitfaden für Microsoft Graph:

Beispiel für eine Antwort

{

"id": "536279f6-15cc-45f2-be2d-61e352b51eef_Microsoft.Identity.IAM.Insights.ApplicationCredentialExpiry",

"recommendationType": "applicationCredentialExpiry",

"createdDateTime": "2022-06-08T00:08:01Z",

"impactStartDateTime": "2022-06-08T00:08:01Z",

"postponeUntilDateTime": null,

"lastModifiedDateTime": "2024-07-29T12:03:16Z",

"lastModifiedBy": "System",

"displayName": "Renew expiring application credentials",

"featureAreas": [

"applications"

],

"insights": "Your tenant has applications with credentials that will expire soon.",

"benefits": "Renewing the app credential(s) before its expiration ensures the application continues to function and reduces the possibility of downtime due to an expired credential.",

"category": "identityBestPractice",

"status": "active",

"priority": "high",

"requiredLicenses": "microsoftEntraWorkloadId",

"impactType": "apps",

"actionSteps": [

{

"stepNumber": 1,

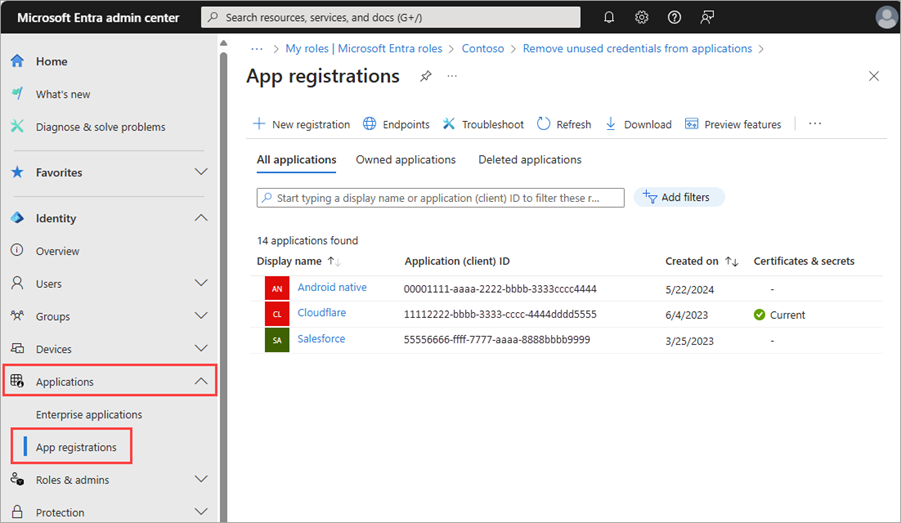

"text": "1. Navigate to the App registration section and locate the application for which the credential needs to be rotated."

},

{

"stepNumber": 2,

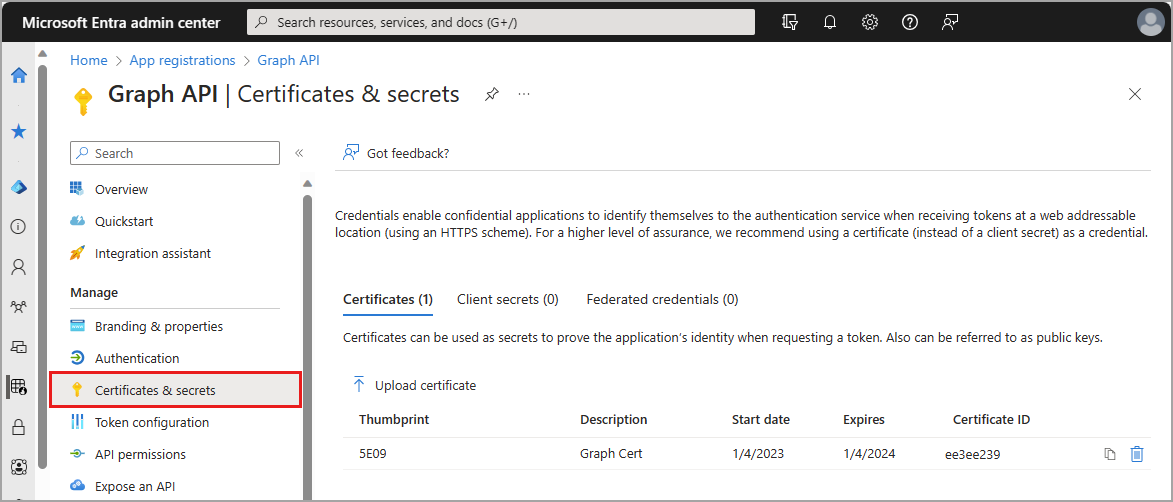

"text": "2. Navigate to the “Certificates & Secrets” blade of the app registration."

},

{

"stepNumber": 3,

"text": "3. Pick the credential type that you want to rotate and navigate to either “Certificates” or “Client Secret” tab and follow the prompts.",

"actionUrl": null

},

{

"stepNumber": 4,

"text": "4. Once the certificate or secret is successfully added, update the service code to ensure it works with the new credential and has no negative customer impact. You should use Microsoft Entra ID’s sign-in logs to validate that the thumbprint of the certificate matches the one that was just uploaded.",

"actionUrl": null

},

{

"stepNumber": 5,

"text": "5. After validating the new credential, navigate back to the Certificates and Secrets blade for the app and remove the old credential.",

"actionUrl": null

}

]

}