Übersicht über die Microsoft Cloud for Financial Services-Referenzarchitekturen

Der Microsoft Cloud for Financial Services basiert auf spezialisierten vertikalen und zentralen Datenmodellen und ermöglicht eine nahtlose Interoperabilität und Datenvereinheitlichung, um sowohl Erkenntnisse als auch Geschäftsabläufe zu beschleunigen. Mit diesem grundlegenden Framework ermöglicht eine Sammlung cloudbasierter Branchen-Starter-Apps und Bausteine von Erstanbietern eine verbesserte Zusammenarbeit, Automatisierung und Einblicke. Es ermöglichte die Rationalisierung von Prozessen, die Personalisierung der Kundeninteraktionen und die Verbesserung des gesamten Kundenerlebnisses. Diese umfassende Lösung stellt zudem sicher, dass robuste Sicherheits-, Compliance- und Interoperabilitätsmaßnahmen vorhanden sind, um kritische Vorgänge zu schützen.

Um ein umfassendes Verständnis für die Bereitstellung, Konfiguration und Erweiterung dieser vertikalen Lösungskomponenten und Datenmodelle sowie deren Integration als Kernelemente einer umfassenden Lösung zu erlangen, bieten Referenzarchitekturen präzise Richtlinien, die Lösungsarchitekten und Entwickler befolgen müssen. Diese Referenzarchitekturen dienen als unschätzbare Tools, um die Wahrscheinlichkeit von Fehlern und Auslassungen während der Entwurfs- und Entwicklungsphase zu minimieren und eine effektivere und zuverlässigere Implementierung sicherzustellen.

Architektur

Microsoft Cloud for Financial Services nutzt eine Kombination von Microsoft-Produkten, um die priorisierten Szenarien der Branche zu adressieren, die sich auf das Privatkundengeschäft konzentrieren, und die Geschäftsbereiche Schaden- und Unfallversicherung (Vorschau) und kleine und mittelständische Unternehmen (Vorschau) mit Datenmodellen zu erweitern. Die folgende Abbildung zeigt die erforderlichen und empfohlenen Funktionen sowie die externen Erweiterungen, die unabhängige Softwareanbieter und Systemintegratoren vorantreiben.

Laden Sie ein druckbares PDF dieses Diagramms herunter.

Gemeinsame Konzepte

Sicherheit

Authentifizierung

Benutzer authentifizieren sich bei PowerApps über eine Microsoft Entra-ID wie bei jeder anderen Power Apps-Anwendung. Microsoft Entra-ID führt die Authentifizierungsmethoden aus, die im Mandant aktiviert sind, und setzt Richtlinien für bedingten Zugriff durch, z. B. Mehrfaktor-Authentifizierung für Benutzer, die auf die Anwendung zugreifen.

Autorisierung

Das vereinheitlichte Kunden/Clientprofil verwendet das rollenbasierte Sicherheitsmodell in Dataverse, um Benutzern den Zugriff auf Datenelemente zu autorisieren. Integrierte Sicherheitsrollen sind verfügbar, oder Sie können Ihre eigenen konfigurieren, um das rollenbasierte Sicherheitsmodell zu implementieren. Die Zugriffsebene berücksichtigt die Geschäftseinheitshierarchie, in der der Benutzer Mitglied ist.

Zunächst müssen Sie die Hierarchie Ihrer Geschäftseinheit modellieren und konfigurieren. Anschließend können Sie diese integrierten Sicherheitsrollen kopieren und auf Ihre Geschäftseinheiten anwenden, um Ihre Sicherheitssegmentierung zu erstellen. Im Rahmen Ihrer Benutzerverwaltung weisen Sie diese Sicherheitsrollen dem Endbenutzer, den Teams oder den Geschäftseinheiten zu. Weitere Informationen zum Arbeiten mit Microsoft Entra ID-Sicherheitsgruppen finden Sie unter Sicherheitskonzepte in Microsoft Dataverse.

Nachdem Sie eine geeignete Lizenz für abhängige Lösungskomponenten zugewiesen und jedem Benutzer Umgebungszugriff gewährt haben, müssen Sie Benutzern, Eigentümerteams oder ID-Gruppenteams zusätzliche integrierte Sicherheitsrollen zuweisen, um auf die App zuzugreifen oder Microsoft Entra ID sie zu bedienen.

Sicherheitserweiterung

Finanzinstitute verfügen in der Regel über komplexe Sicherheitsrichtlinien und müssen im Hinblick auf Prüfungs‑ und Compliance-Anforderungen genau überwacht werden. Im Folgenden sind einige häufige Szenarien aufgeführt, die möglicherweise eine Erweiterung erfordern:

Berechtigungsregeln für den Zugriff auf Kundendaten

Da das einheitliche Kunden-/Clientprofil eine 360-Grad-Perspektive bieten soll, muss es auf viele Kundendatenelemente und -objekte zugreifen. Finanzinstitute müssen normalerweise bestimmte Regeln berücksichtigen, bevor Benutzer auf bestimmte Objekte wie Kundendaten zugreifen oder diese bearbeiten können. Diese Regeln können viele Kriterien umfassen, darunter den Zweig des Benutzers, die Rolle des Benutzers, Teams, denen der Benutzer angehört, die Produktkategorie, auf die zugegriffen wird, die Branche, das Segment des Kunden usw. Die Lösung sollte diese Regeln anwenden, während der Benutzer Kundendatensätze sucht, auflistet, auf diese zugreift und sie bearbeitet.

Microsoft Cloud for Financial Services nutzt die hier beschriebenen nativen Sicherheitsfunktionen von Dataverse. Microsoft empfiehlt, wie dargestellt, einen „Configure First“-Ansatz zu wählen, um das Sicherheitsmodell mit diesen nativen Sicherheitskomponenten zu entwerfen, um diese Berechtigungsregeln anzuwenden.

Sie können die im Dynamics 365-Implementierungsleitfaden beschriebenen bewährten Methoden für die Sicherheit sowie die folgenden Vorgehensweisen befolgen.

- Bei Dataverse-Sicherheit geht es um Eigenverantwortung. Erwägen Sie daher, Datensätze nicht einzelnen Benutzern zuzuweisen und mit ihnen zu teilen. Erwägen Sie stattdessen, Datensätze Teams zuzuweisen und zu teilen.

- Wenn es ein Aufzeichnungssystem gibt, das diese Zugriffsregeln hostet, sollten Sie einen Batch-Synchronisierungsprozess in Betracht ziehen, um das Eigentumsmodell in ein Sicherheitsmodell in Dataverse umzuwandeln.

- Um die Leistung Ihres Sicherheitsmodells effizient zu gestalten, sollten Sie in Betracht ziehen, eigene Teams anstelle von Zugriffsteams zu verwenden und die gemeinsame Verwendung von Datensätzen an verschiedene Teams zu eliminieren oder zumindest zu optimieren.

Anforderungen an Datenmaskierung und Sicherheit auf Feldebene

Finanzinstitute setzen häufig zusätzliche Sicherheitsmaßnahmen ein, um sensible Daten wie Sozialversicherungsnummern (SSN), Kreditkartendaten und gelegentlich auch persönliche Informationen wie Mobiltelefonnummern und E-Mail-Adressen zu schützen. Zu diesen Sicherheitsmaßnahmen gehört häufig die Beschränkung des Zugriffs auf bestimmte Personen und sogar die Maskierung vertraulicher Informationen bei der Anzeige.

Um diese Sicherheitsanforderungen umzusetzen, können Sie neue Sicherheitsprofile auf Feldebene erstellen, die Lese-, Aktualisierungs- und Erstellungsberechtigungen für bestimmte Felder festlegen. Diese Profile können dann Benutzern oder Teams zugewiesen werden und ihnen so kontrollierten Zugriff auf sensible Daten gewähren.

Wenn außerdem weitere Compliance-Anforderungen eine Datenmaskierung erfordern, können Sie dies erreichen, indem Sie eine neue PowerFX-Spalte (Vorschau) oder berechnete Spalte erstellen. Diese neue Spalte generiert eine maskierte Version der Originaldaten und bietet so eine extra Datenschutzebene. Die vorherige Originalspalte kann mit Sicherheit auf Feldebene gesichert werden und diese neue datenmaskierte Spalte kann über die Schnellformularkonfiguration dem einheitlichen Kundenprofil hinzugefügt werden.

Private oder eingeschränkte Verbindungsanforderungen

Das Unified-Kundenprofil und die Unified-Kundenprofillösungen laufen auf Power Platform, das auf einer gemeinsamen Infrastrukturarchitektur für skalierte Gruppen arbeitet.

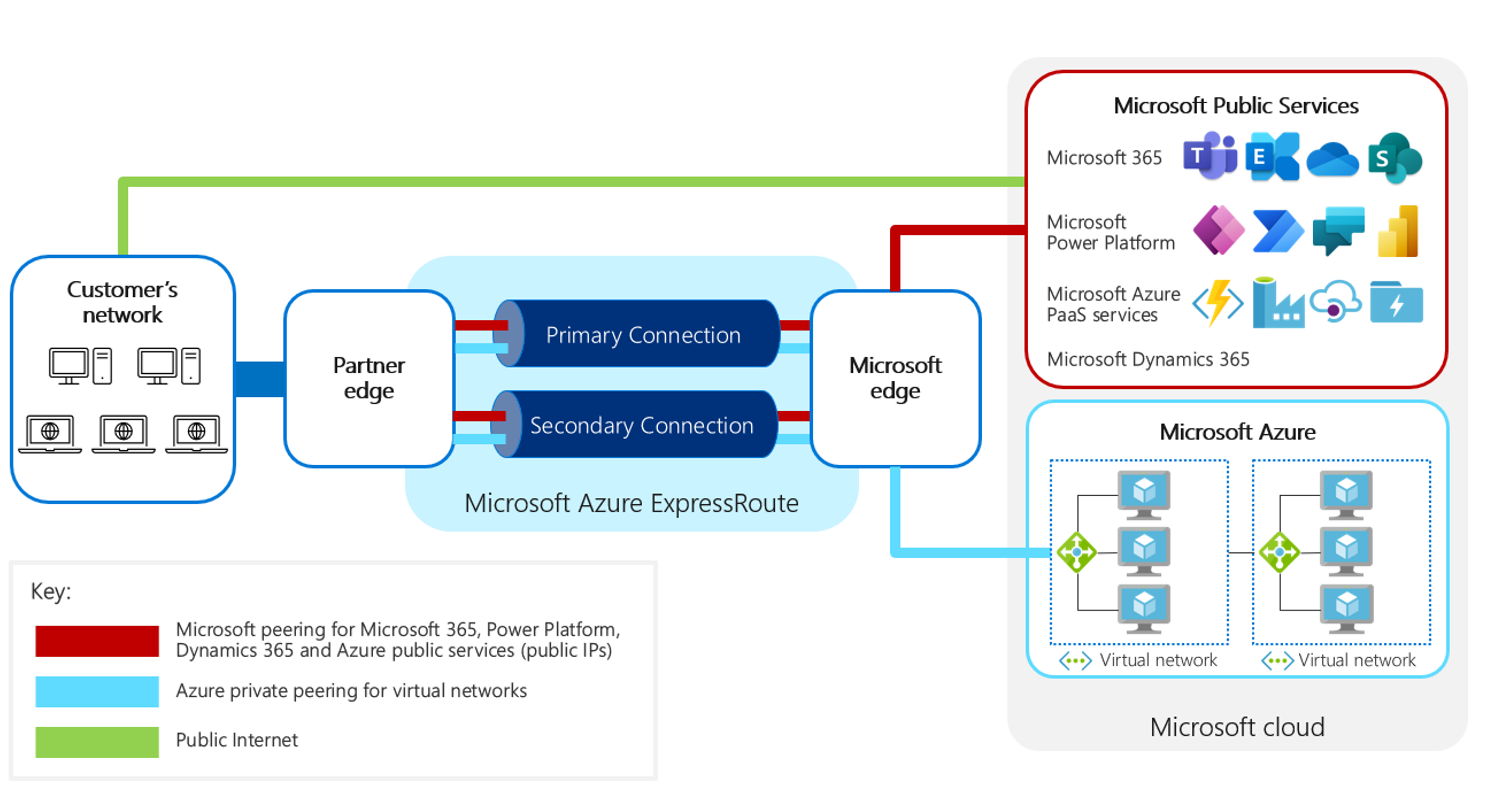

Eine Skalierungsgruppe hostet mehrere Kundenorganisationen, jede mit ihrer eigenen Datenbank, aber mit einer Shared-Service-Infrastruktur. Diese Skalierungsgruppen werden paarweise für jede vom Kunden ausgewählte Region festgelegt. Sie können ExpressRoute einrichten, um eine private Verbindung zwischen Ihrem lokalen Netzwerk und dem „Eingang“ zum Cloud-Dienst bereitzustellen. Da die Infrastruktur jedoch gemeinsam genutzt wird, können Sie keine private Verbindung zwischen Azure und Power Platform einrichten.

Finanzorganisationen haben in der Regel strenge Zugriffsrichtlinien, während Systeme auf Kunden- und Finanzdaten zugreifen. Sie können die folgenden Implementierungsoptionen in Betracht ziehen, um Sicherheitsbedenken auszuräumen, während Power Platform in einer öffentlichen Cloud läuft und auf Kundendaten zugreift.

| Technische Optionen | Beschreibung | Überlegungen | Verwenden wenn |

|---|---|---|---|

| Ermöglichen Sie den Server-zu-Server-Verkehr mit neuen Firewall-Regeln | Vorhandene Firewalls können zum Hinzufügen von Power Platform IP-Bereiche und URLs verwendet werden, um den Verkehr von Power Platform zu API-Gateways und VNETs (die über private Endpunkte für den Zugriff auf Datenquellen verfügen) zuzulassen. | IP-Bereiche können sich verändern und es ist wichtig, diese Änderungen zu überwachen, um sie in der Firewall widerzuspiegeln | Server-zu-Server-Integration erfordert zwischen Power Platform zu Gateways und VNETs. Wenn die Konnektivität hergestellt ist, können Sie benutzerdefinierte Konnektoren, Plug-Ins oder Webhooks sowie Azure-Integrationstechnologien verwenden, um direkt auf diese Datenquellen zuzugreifen. |

| Verwenden Sie clientbasiertes Scripting, um auf API-Daten zuzugreifen | Erstellen Sie benutzerdefinierte PCF-Steuerelemente für den Zugriff auf API-Daten. | Geräte, die kein Unternehmensnetzwerk nutzen, können nicht auf die Daten zugreifen. Es sind Anpassungsarbeiten erforderlich und die Daten müssen noch für das FSI-Datenmodell synchronisiert werden. | Wenn alle Geräte zur Domäne gehören und das Unternehmensnetzwerk nutzen, während sie auf benutzerdefinierte PCF-Steuerelemente im vereinheitlichten Kundenprofil zugreifen. |

| Datenreplikation zu FSI-Datenmodell | Zu entwickelnde asynchrone/Batch-Integrationen zum Extrahieren, Transformieren und Laden (ETL) von Datenelementen in das FSI-Datenmodell | Daten leben im FSI-Modell als Nachbildung vorhandener Systeme. | Wenn keine Anforderungen an die Echtzeitintegration bestehen. |

Anforderungen an die Sicherheitsautomatisierung

Sicherheitsautomatisierung ist ein wichtiger Aspekt moderner Unternehmen, besonders wenn es um eine Vielzahl von Benutzern und komplexe Szenarien geht. Da die Benutzerbasis wächst und sich die Organisationsdynamik weiterentwickelt, wird die Gewährleistung robuster Sicherheitsmaßnahmen immer schwieriger. Vom Hinzufügen neuer Benutzer über die Handhabung von Veränderungen in Rollen, Teams und Geschäftseinheiten bis hin zur Bereitstellung neuer Umgebungen und der Identifizierung von Systemadministratoren erfordert jedes Szenario sorgfältige Aufmerksamkeit, um sensible Daten und kritische Systeme zu schützen. In diesem Zusammenhang erweist sich die Implementierung automatisierter Sicherheitsprotokolle als unverzichtbar, da sie Prozesse optimieren, Risiken mindern und die Abwehrkräfte des Unternehmens gegen potenzielle Bedrohungen stärken. Durch die Einführung von Sicherheitsautomatisierung können sich Unternehmen effektiv an dynamische Benutzerlandschaften anpassen und eine agile und sichere Umgebung aufrechterhalten, die sowohl wertvolle Vermögenswerte als auch die Privatsphäre der Benutzer schützt.

Im Folgenden finden Sie einige Szenarien und wie Sie die Autorisierung implementieren und Aufgaben nach Möglichkeit automatisieren können.

| Szenario | Sicherheits-Implementierungsansatz |

|---|---|

| Wenn neue Personas in das Sicherheitsmodell eingeführt werden | In Dynamics repräsentiert ein Sicherheitsrolle mit den erforderlichen Funktionsberechtigungen jede Persona. Konfigurieren Sie für jede Persona ein Gruppenteam in Dataverse, und weisen Sie der Persona die Sicherheitsrolle zu. Richten Sie Gruppenteams im Active Directory für die Personas ein und nutzen Sie die sofort einsatzbereite Integration, um die Benutzermitgliedschaft in den Gruppenteams in Dataverse zu verwalten. Eliminieren oder minimieren Sie die Zuweisung von Sicherheitsrollen an Einzelpersonen. Ändern Sie den Vererbungsparameter für Mitgliederprivilegien der Sicherheitsrollen nur in Teamprivilegien, sodass die Datensätze, die Benutzer erstellen, mit dem Team als Besitzer und nicht mit Einzelpersonen erstellt werden. |

| Wenn neue Umgebungen bereitgestellt werden | Für jede Dataverse-Umgebung sollte eine neue Sicherheitsgruppe erstellt werden, um den Zugriff von Benutzern auf bestimmte Umgebungen zu kontrollieren und einzuschränken. Andernfalls wird derjenige, der über eine Dataverse-Lizenz verfügt, als Benutzer in der Umgebung erstellt. |

| Der Anwendung werden neue Benutzer hinzugefügt oder einige Benutzer müssen aus der Anwendung entfernt werden | Anstatt jedes Mal Benutzer zur Umgebung hinzuzufügen/zu entfernen, können Sie einen verschachtelten Gruppenansatz wählen und die Gruppenteams (d. h. Beziehungsmanager-Gruppe) als untergeordnete Elemente zur Umgebungssicherheitsgruppe (ucp-produktion) hinzufügen. Bei dieser Methode werden Benutzer, die dem Gruppenteam für eine bestimmte Rolle hinzugefügt werden, automatisch als Benutzer zur Umgebung hinzugefügt und einer Rolle zugewiesen. Wenn Benutzer aus dem Gruppenteam entfernt werden, werden sie auch aus der Umgebung entfernt, wenn sie keinem anderen Gruppenteam angehören. |

| Wenn bestehende Benutzer ihren Titel, ihre Rolle oder ihren Standort ändern, kann sich dadurch ihre Persönlichkeit ändern. | Der dynamische Mitgliedschaftstyp in Entra ID verwendet Geschäftsregeln, um die Gruppenmitgliedschaft dynamisch zu verwalten. Mit diesem dynamischen Mitgliedschaftstyp können Sie die Geschäftsregeln konfigurieren, um zu definieren, welche Benutzer dem für eine bestimmte Persona erstellten Gruppenteam hinzugefügt oder daraus entfernt werden. Da Dataverse jetzt den dynamischen Mitgliedschaftstyp unterstützt, werden diese neuen oder entfernten Mitglieder automatisch mit Gruppenteams in Dataverse synchronisiert, und dem Benutzer wird das neueste Sicherheitsrolle für den Zugriff zugewiesen. |

| Beim Offboarding von Benutzern | Dasselbe wie in der vorherigen Zeile. Verwenden Sie den dynamischen Mitgliedschaftstyp, um aktive Benutzer zu Gruppen hinzuzufügen. Alle inaktiven Benutzer werden automatisch entfernt. Sie können die Lifecycle-Workflows für Offboarding verwenden, die über das Azure-Portal oder Microsoft Graph API aktualisiert und ausgelöst werden können. |

| Wenn sich Organisationsstrukturen verändern | Nicht jede Änderung der Organisationsstruktur wirkt sich auf die Anwendungssicherheit aus. Berücksichtigen Sie, wie sich der Dateneigentum basierend auf der Eigentümerhierarchie der Geschäftseinheit ändert, und spiegeln Sie diese Änderungen in einer Umgebung mit der aktualisierten Konfiguration der Geschäftseinheit wider. |

| Wenn Benutzer ihr Team oder ihre Geschäftseinheit wechseln, mit der sie arbeiten | Microsoft empfiehlt, den dynamischen Mitgliedschaftstyp zu verwenden und Teams zu gruppieren, während Sicherheitsrollen den Teams zugewiesen und nicht direkt Benutzern zugewiesen werden. Mit diesem Sicherheitsmodell benötigen Teams, die Benutzer ändern, keine Automatisierung, um die Änderung widerzuspiegeln, da die Autorisierung auf der Mitgliedschaft in Gruppenteams basiert. Wenn sich eine Unternehmenseinheit im Benutzerprofil ändern muss, können Sie einen Power Automate-Flow mit Trigger erstellen, wenn sich eine Geschäftseinheit in Primärsystemen ändert, und die Aktion SetBusinessSystemUser zum Verschieben des Benutzers in eine andere Unternehmenseinheit. |

| Wenn Benutzer ihre Position oder ihren Vorgesetzten wechseln | Das Hierarchiensicherheitsmodell-Sicherheitsmodelle, die Unternehmenseinheiten, Sicherheitsrollen und Teams verwenden. Wenn Sie diese Elemente im Sicherheitsmodell konfigurieren, stellen Sie sicher, dass die Positions- und Managerinformationen im Benutzerdatensatz aktualisiert werden. |

Zusammenarbeit

Die Cloud for Financial Services-Anwendungen verwenden die native Microsoft Teams-Integration für eine nahtlose Zusammenarbeit mit Power Apps‑Dynamics 365-Teammitgliedern. Die Lösung nutzt die Zusammenrbeits- und Chatfunktionen von Microsoft Teams.

Analysen

Wenn Sie mithilfe der Daten in den Microsoft Cloud for Financial Services-Datenmodellen eine Gesamtansicht der Kunden erstellen müssen, können Sie die Analyse erweitern, indem Sie benutzerdefinierte modellgesteuerte App-Dashboards und eingebettete Power BI-Dashboards erstellen. Alternativ können Sie einen Power BI-Bericht zur modellgesteuerten App hinzufügen, indem Sie die Power BI Berichtssteuerung (Vorschau) verwenden.

Weitere detaillierte Anleitungen zur Erweiterung der Analysefunktionen finden Sie im Artikel Analytics Data Estate.

Siehe auch

Nächste Schritte,

Well-Architected für Microsoft Cloud for Financial Services stellt die folgenden Referenzarchitekturen vor: