Planungsleitfaden zu Microsoft Intune

Eine erfolgreiche Microsoft Intune-Bereitstellung oder -Migration beginnt mit der Planung. Dieser Leitfaden hilft Ihnen bei der Planung Ihrer Verlagerung oder Einführung von Intune als Einheitliche Endpunktverwaltungslösung.

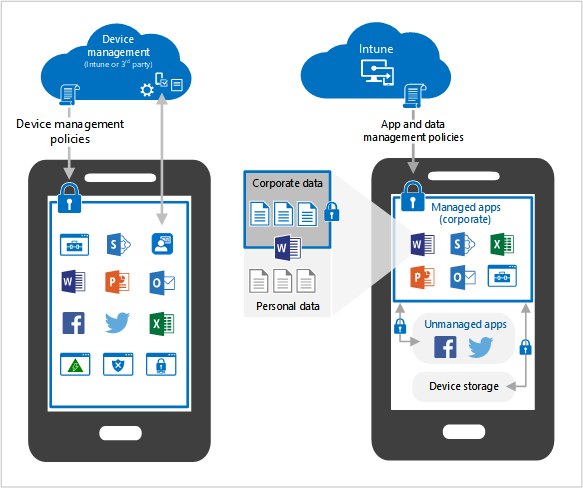

Intune bietet Organisationen Optionen, um das Beste für sie und die vielen verschiedenen Benutzergeräte zu tun. Sie können Geräte in Intune für die Verwaltung mobiler Geräte (Mobile Device Management, MDM) registrieren. Sie können auch App-Schutzrichtlinien für die Verwaltung mobiler Anwendungen (MAM) verwenden, die sich auf den Schutz von App-Daten konzentrieren.

Dieser Leitfaden:

- Listen und beschreibt einige allgemeine Ziele für die Geräteverwaltung.

- Listen potenzieller Lizenzierungsanforderungen

- Enthält Anleitungen zum Umgang mit persönlichen Geräten.

- Empfiehlt die Überprüfung der aktuellen Richtlinien und Infrastruktur

- Enthält Beispiele zum Erstellen eines Rolloutplans

- Und mehr

Verwenden Sie diesen Leitfaden, um Ihre Verschiebung oder Migration zu Intune zu planen.

Tipp

- Möchten Sie diesen Leitfaden als PDF drucken oder speichern? Verwenden Sie in Ihrem Webbrowser die Option Drucken , Als PDF speichern.

- Dieser Leitfaden ist eine lebendige Sache. Achten Sie also darauf, vorhandene Tipps und Anleitungen hinzuzufügen oder zu aktualisieren, die Sie hilfreich gefunden haben.

Schritt 1: Bestimmen Ihrer Ziele

Organisationen verwenden die Verwaltung mobiler Geräte (MDM) und die Verwaltung mobiler Anwendungen (MAM), um Organisationsdaten sicher kontrollieren zu können und dabei möglichst geringe Beeinträchtigungen für Benutzer hinnehmen zu müssen. Wenn eine MDM-/MAM-Lösung bewertet wird, z. B. Microsoft Intune, sollten Sie sich zunächst ansehen, worin das Ziel besteht und was Sie erreichen möchten.

In diesem Abschnitt werden allgemeine Ziele oder Szenarien bei der Verwendung von Intune erläutert.

Ziel: Zugriff auf Apps und E-Mails der Organisation

Benutzer möchten auf Geräten mit Organisations-Apps arbeiten, z. B. E-Mails lesen und beantworten oder Daten aktualisieren und freigeben. In Intune können Sie verschiedene App-Typen bereitstellen, darunter die folgenden:

- Microsoft 365-Apps

- Win32-Apps

- Branchenspezifische Apps

- Benutzerdefinierte Apps

- Integrierte Apps oder Store-Apps

✔️ Aufgabe: Erstellen einer Liste der Apps, die Ihre Benutzer regelmäßig verwenden

Diese Apps sollten sich auf ihren Geräten befinden. Folgendes sollten Sie berücksichtigen:

Viele Organisationen stellen Microsoft 365-Apps auf PCs und Tablets wie Word, Excel, OneNote, PowerPoint und Teams bereit. Auf kleineren Geräten wie Mobiltelefonen können individuelle Apps installiert werden, je nach Anforderungen des jeweiligen Benutzers.

Das Vertriebsteam benötigt beispielsweise möglicherweise Teams, Excel und SharePoint. Auf mobilen Geräten können Sie nur diese Apps bereitstellen, anstatt die gesamte Microsoft 365-Produktfamilie bereitzustellen.

Benutzer möchten auf allen Geräten E-Mails lesen und beantworten sowie an Besprechungen teilnehmen können, auch auf persönlichen Geräten. Auf organization geräten können Sie Outlook und Teams bereitstellen sowie alle Geräteeinstellungen und App-Einstellungen, einschließlich PIN- und Kennwortanforderungen, verwalten und steuern.

Auf persönlichen Geräten verfügen Sie möglicherweise nicht über dieses Steuerelement. Bestimmen Sie also, ob Sie Benutzern Zugriff auf Organisations-Apps beispielsweise für E-Mails oder Besprechungen gewähren möchten.

Weitere Informationen und Überlegungen finden Sie unter Persönliche Geräte im Vergleich zu organisationseigenen Geräten (in diesem Artikel).

Wenn Sie eine Migration zu Microsoft Outlook planen, beachten Sie die E-Mail-Konfigurationen, die Sie derzeit verwenden. Diese Einstellungen können mithilfe von Intune-App-Konfigurationsrichtlinien konfiguriert werden.

Überprüfen Sie die geschützten Apps, die für die Verwendung mit Intune entwickelt wurden. Bei diesen Apps handelt es sich um unterstützte Partner-Apps und Microsoft-Apps, die häufig mit Microsoft Intune verwendet werden.

Ziel: Sicherer Zugriff auf allen Geräten

Wenn Daten auf mobilen Geräten gespeichert werden, müssen sie vor böswilligen Aktivitäten geschützt werden.

✔️ Aufgabe: Bestimmen, wie Sie Ihre Geräte schützen möchten

Antivirus, Malware-Überprüfung, Reagieren auf Bedrohungen und Halten von Geräten auf dem neuesten Stand sind wichtige Überlegungen. Außerdem möchten Sie die Auswirkungen schädlicher Aktivitäten minimieren.

Folgendes sollten Sie berücksichtigen:

Antivirus (AV) und Schutz vor Schadsoftware sind ein Muss. Intune kann mit Microsoft Defender for Endpoint und verschiedenen MTD-Partnern (Mobile Threat Defense) integriert werden, um Ihre verwalteten Geräte, persönlichen Geräte und Apps zu schützen.

Microsoft Defender für Endpunkt umfasst Sicherheitsfeatures und ein Portal, das Sie bei der Überwachung und Reaktion auf Bedrohungen unterstützt.

Wenn ein Gerät kompromittiert ist, möchten Sie böswillige Auswirkungen mithilfe des bedingten Zugriffs begrenzen.

Beispielsweise überprüft Microsoft Defender for Endpoint ein Gerät und stellt fest, dass es kompromittiert ist. Der bedingte Zugriff kann organization Zugriff auf dieses Gerät, einschließlich E-Mail, automatisch blockieren.

Der bedingte Zugriff schützt Ihr Netzwerk und Ihre Ressourcen vor Geräten, auch vor Geräten, die nicht bei Intune registriert sind.

Aktualisieren Sie das Gerät, das Betriebssystem und die Apps, um die Sicherheit Ihrer Daten zu gewährleisten. Erstellen Sie einen Plan, wie und wann Updates installiert werden sollen. In Intune stehen Richtlinien zur Verfügung, die Sie beim Verwalten von Updates einschließlich Updates für Store-Apps unterstützen.

Die folgenden Planungsleitfäden für Softwareupdates können Ihnen helfen, Ihre Updatestrategie zu bestimmen:

Bestimmen Sie, wie sich Benutzer von ihren vielen Geräten aus bei organization Ressourcen authentifizieren. Sie haben beispielsweise folgende Möglichkeiten:

Verwenden Sie Zertifikate auf Geräten für die Authentifizierung bei Features und Apps, z. B. um eine Verbindung zu einem virtuellen privaten Netzwerk (VPN) herzustellen oder um Outlook zu öffnen. Diese Zertifikate sorgen dafür, dass Ihre Benutzer weniger Kennwörter verwenden müssen. Die Option ohne Kennwörter gilt als sicherer, als Benutzer zur Eingabe des Benutzernamens und des Kennworts für ihre Organisation aufzufordern.

Wenn Sie Zertifikate verwenden möchten, verwenden Sie eine unterstützte Public Key-Infrastruktur (PKI), um Zertifikatprofile zu erstellen und bereitzustellen.

Verwenden Sie die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) für eine zusätzliche Authentifizierungsebene auf organization Geräten. Sie können die MFA auch verwenden, um Apps auf persönlichen Geräten zu authentifizieren. Biometrie, in Form von Gesichtserkennung oder Fingerabdrücken, kann ebenfalls genutzt werden.

Wenn Sie biometrische Daten für die Authentifizierung verwenden möchten, stellen Sie sicher, dass Ihre Geräte biometrische Daten unterstützen. Bei den meisten modernen Geräten ist das der Fall.

Implementieren sie eine Zero Trust-Bereitstellung. Mit Zero Trust verwenden Sie die Features in Microsoft Entra ID und Microsoft Intune, um alle Endpunkte zu schützen, die kennwortlose Authentifizierung zu verwenden und vieles mehr.

Konfigurieren Sie die Dateneinschlussrichtlinien , die im Lieferumfang der Microsoft 365-Apps enthalten sind. Diese Richtlinien verhindern, dass organization Daten für andere Apps und Speicherorte freigegeben werden, die nicht von der IT verwaltet werden.

Wenn einige Benutzer nur Zugriff auf Unternehmens-E-Mails und -Dokumente benötigen, was für persönliche Geräte üblich ist, können Sie festlegen, dass Benutzer Microsoft 365-Apps mit App-Schutzrichtlinien verwenden. Die Geräte müssen nicht bei Intune registriert werden.

Weitere Informationen und Überlegungen finden Sie unter Persönliche Geräte im Vergleich zu organisationseigenen Geräten (in diesem Artikel).

Ziel: Verteilen der IT

Viele Organisationen möchten verschiedenen Administratoren die Kontrolle über Standorte, Abteilungen usw. geben. Die Gruppe Charlotte IT Admins steuert und überwacht beispielsweise die Richtlinien des Campus in Charlotte. Die IT-Administratoren in Charlotte können nur die Richtlinien für den Standort in Charlotte anzeigen und verwalten. Sie können nicht die Richtlinien für den Standort in Redmond anzeigen und verwalten. Dieser Ansatz wird als verteilte IT bezeichnet.

In Intune profitiert die verteilte IT von den folgenden Features:

Bereichstags verwenden die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC). So haben nur Benutzer in einer bestimmten Gruppe die Berechtigung, Richtlinien und Profile für Benutzer und Geräte in ihrem Bereich zu verwalten.

Wenn Sie Geräteregistrierungskategorien verwenden, werden Geräte basierend auf von Ihnen erstellten Kategorien automatisch zu Gruppen hinzugefügt. Dieses Feature wird Microsoft Entra dynamischen Gruppen verwendet und erleichtert die Verwaltung von Geräten.

Wenn Benutzer ihr Gerät registrieren, wählen sie eine Kategorie aus, z. B. Vertrieb, IT-Administrator oder Gerät am Verkaufsort. Wenn sie einer Kategorie hinzugefügt werden, können diese Gerätegruppen Ihre Richtlinien erhalten.

Wenn Administratoren Richtlinien erstellen, können Sie mehrere Administratorgenehmigungen für bestimmte Richtlinien anfordern, einschließlich Richtlinien, die Skripts ausführen oder Apps bereitstellen.

Endpoint Privilege Management ermöglicht standardmäßigen Benutzern, die keine Administratoren sind, Aufgaben auszuführen, die erhöhte Berechtigungen erfordern, z. B. das Installieren von Apps und aktualisieren von Gerätetreibern. Endpoint Privilege Management ist Teil der Intune Suite.

✔️ Aufgabe: Bestimmen Sie, wie Sie Ihre Regeln und Einstellungen verteilen möchten.

Regeln und Einstellungen werden mithilfe verschiedener Richtlinien bereitgestellt. Folgendes sollten Sie berücksichtigen:

Bestimmen Sie Ihre Administratorenstruktur. Sie können z. B. nach Standort trennen, z. B. Charlotte IT-Administratoren oder Cambridge IT-Administratoren. Sie könnten die Aufteilung auch nach Rolle vornehmen, z. B. Netzwerkadministratoren, die den gesamten Netzwerkzugriff steuern, einschließlich VPNs.

Diese Kategorien werden zu Ihren Bereichstags.

Manchmal müssen Organisationen verteilte IT in Systemen verwenden, in denen eine große Anzahl lokaler Administratoren eine Verbindung mit einem einzelnen Intune-Mandanten herstellt. Beispielsweise verfügt eine große organization über einen einzelnen Intune-Mandanten. Die organization verfügt über eine große Anzahl lokaler Administratoren, und jeder Administrator verwaltet ein bestimmtes System, eine bestimmte Region oder einen bestimmten Standort. Jeder Administrator muss nur seinen Standort und nicht die gesamte organization verwalten.

Weitere Informationen findest du unter Verteilte IT-Umgebung mit vielen Administratoren im selben Intune-Mandanten.

Viele Organisationen trennen Gruppen nach Gerätetyp, z. B. iOS-/iPadOS-, Android- oder Windows-Geräte. Beispiele:

- Sie verteilen bestimmte Apps auf bestimmten Geräten. Stellen Sie beispielsweise die Microsoft Shuttle-App auf mobilen Geräten im Redmond-Netzwerk bereit.

- Sie stellen Richtlinien für bestimmte Standorte bereit. Stellen Sie beispielsweise ein Wi-Fi-Profil für Geräte im Charlotte-Netzwerk bereit, damit diese automatisch eine Verbindung herstellen, wenn sie sich in Reichweite befinden.

- Sie steuern die Einstellungen auf bestimmten Geräten. Deaktivieren Sie beispielsweise die Kamera auf Android Enterprise-Geräten, die in einer Fertigung verwendet werden, erstellen Sie ein Windows Defender Antivirenprofil für alle Windows-Geräte, oder fügen Sie allen iOS-/iPadOS-Geräten E-Mail-Einstellungen hinzu.

Diese Kategorien werden zu Ihren Geräteregistrierungskategorien.

Ziel: Sicherstellen, dass Organisationsdaten in der Organisation verbleiben

Wenn Daten auf einem mobilen Gerät gespeichert sind, müssen sie geschützt werden, um den versehentlichen Datenverlust oder die versehentliche Freigabe zu verhindern. Dieses Ziel umfasst auch das Löschen organization Daten von persönlichen und organization geräten.

✔️ Aufgabe: Erstellen Sie einen Plan, um verschiedene Szenarien abzudecken, die sich auf Ihre organization

Einige Beispielszenarien:

Ein Gerät wird verloren oder gestohlen oder wird nicht mehr verwendet. Ein Benutzer verlässt die Organisation.

- In Intune können Sie ein Gerät entfernen, indem Sie die Daten darauf löschen, das Gerät außer Betrieb nehmen oder manuell seine Registrierung aufheben. Sie können Geräte auch automatisch entfernen, die seit x Tagen nicht mehr eingecheckt wurden.

- Auf App-Ebene können Sie Organisationsdaten aus von Intune verwalteten Apps entfernen. Ein partielles Löschen eignet sich hervorragend für persönliche Geräte, da die persönlichen Daten dabei auf dem Gerät bleiben und nur die Organisationsdaten entfernt werden.

Auf persönlichen Geräten sollten Sie verhindern, dass Benutzer Kopier- und Einfügevorgänge durchführen, Screenshots erstellen oder E-Mails weiterleiten können. App-Schutzrichtlinien können diese Features auf Geräten verhindern, die Sie nicht verwalten.

Auf verwalteten Geräten (in Intune registrierte Geräte) können Sie diese Features auch über Gerätekonfigurationsprofile steuern. Gerätekonfigurationsprofile steuern Einstellungen auf einem Gerät, nicht für Apps selbst. Auf Geräten, auf denen auf streng vertrauliche oder personenbezogene Daten zugegriffen wird, können Gerätekonfigurationsprofile Benutzer z. B. daran hindern, Kopier- und Einfügevorgänge durchzuführen oder Screenshots zu erstellen.

Weitere Informationen und Überlegungen finden Sie unter Persönliche Geräte im Vergleich zu organisationseigenen Geräten (in diesem Artikel).

Schritt 2: Inventarisieren Ihrer Geräte

Organisationen verfügen über eine Reihe von Geräten, einschließlich Desktopcomputern, Laptops, Tablets, Handscannern und Mobiltelefonen. Diese Geräte befinden sich im Besitz des organization oder im Besitz Ihrer Benutzer. Berücksichtigen Sie bei der Planung Ihrer Geräteverwaltungsstrategie alles, was auf Ihre organization Ressourcen zugreift, einschließlich persönlicher Geräte.

Dieser Abschnitt enthält Geräteinformationen, die Sie berücksichtigen sollten.

Unterstützte Plattformen

Intune unterstützt die gängigen und beliebten Geräteplattformen. Die spezifischen Versionen finden Sie unter Unterstützte Plattformen.

✔️ Aufgabe: Aktualisieren oder Ersetzen älterer Geräte

Wenn Ihre Geräte nicht unterstützte Versionen verwenden, bei denen es sich hauptsächlich um ältere Betriebssysteme handelt, ist es an der Zeit, das Betriebssystem zu aktualisieren oder die Geräte zu ersetzen. Für diese älteren Betriebssysteme und Geräte steht möglicherweise nur eingeschränkte Unterstützung zur Verfügung, und sie sind ein mögliches Sicherheitsrisiko. Bei dieser Aufgabe sollten z. B. Geräte wie Desktopcomputer, auf denen Windows 7 ausgeführt wird oder iPhone 7-Geräte, auf denen das ursprüngliche Betriebssystem (Version 10.0) ausgeführt wird, berücksichtigt werden.

Vergleich von persönlichen Geräten und organisationseigenen Geräten

Auf persönlichen Geräten ist es normal und erwartet, dass Benutzer E-Mails überprüfen, an Besprechungen teilnehmen, Dateien aktualisieren und vieles mehr. Viele Organisationen erlauben persönlichen Geräten den Zugriff auf organization Ressourcen.

BYOD/persönliche Geräte sind Teil einer MAM-Strategie (Mobile Application Management), die:

- Wächst bei vielen Organisationen weiter an Popularität

- Ist eine gute Option für Organisationen, die organization Daten schützen möchten, aber nicht das gesamte Gerät verwalten möchten

- Reduziert die Hardwarekosten.

- Kann die Auswahl mobiler Produktivität für Mitarbeiter erhöhen, einschließlich Remote-& Hybrid Worker

- Entfernt nur organization Daten aus Apps, anstatt alle Daten vom Gerät zu entfernen.

Organisationseigene Geräte sind Teil einer Strategie für die Verwaltung mobiler Geräte (Mobile Device Management, MDM), die:

- Gibt IT-Administratoren vollständige Kontrolle in Ihrem organization

- Verfügt über eine Vielzahl von Features, die Apps, Geräte und Benutzer verwalten

- Ist eine gute Option für Organisationen, die das gesamte Gerät verwalten möchten, einschließlich Hardware und Software

- Kann die Hardwarekosten erhöhen, insbesondere wenn vorhandene Geräte veraltet oder nicht mehr unterstützt werden

- Kann alle Daten vom Gerät entfernen, einschließlich personenbezogener Daten

Als organization und als Administrator entscheiden Sie, ob persönliche Geräte zulässig sind. Wenn Sie persönliche Geräte zulassen, müssen Sie wichtige Entscheidungen treffen, einschließlich des Schutzes Ihrer organization Daten.

✔️ Aufgabe: Bestimmen, wie Sie mit persönlichen Geräten umgehen möchten

Wenn es für Ihre organization wichtig ist, mobil zu sein oder Remotemitarbeiter zu unterstützen, sollten Sie die folgenden Ansätze in Betracht ziehen:

Option 1: Erlauben Sie persönlichen Geräten den Zugriff auf organization Ressourcen. Benutzer haben die Wahl, sich zu registrieren oder nicht zu registrieren.

Für Benutzer, die ihre persönlichen Geräte registrieren, verwalten Administratoren diese Geräte vollständig, einschließlich Pushrichtlinien, Steuern von Gerätefeatures & Einstellungen und sogar Zurücksetzen von Geräten. Als Administrator erscheint diese Art der Kontrolle für Sie wünschenswert.

Wenn Benutzer ihre persönlichen Geräte registrieren, ist ihnen möglicherweise nicht gänzlich klar, dass Administratoren sämtliche Berechtigungen für das Gerät haben, es also auch versehentlich auf Werkseinstellungen zurücksetzen oder Daten löschen könnten. Als Administrator möchten Sie diese Verantwortung mit ihren möglichen Auswirkungen auf Geräte, die nicht Eigentum Ihrer Organisation sind, möglicherweise nicht tragen müssen.

Außerdem verweigern viele Benutzer die Registrierung und finden möglicherweise andere Möglichkeiten, auf organization Ressourcen zuzugreifen. Sie könnten beispielsweise erzwingen, dass Geräte registriert sein müssen, um die Outlook-App zum Überprüfen auf Organisations-E-Mails verwenden zu können. Benutzer könnten diese Anforderung jedoch umgehen, indem sie einen beliebigen Webbrowser auf dem Gerät öffnen und sich über Outlook Web Access anmelden, was Sie natürlich nicht möchten. Benutzer könnten auch Screenshots erstellen und die Bilder auf dem Gerät speichern, was Sie ebenfalls nicht möchten.

Wenn Sie sich für diese Option entscheiden, sollten Sie die Benutzer über die Risiken und Vorteile der Registrierung ihrer persönlichen Geräte informieren.

Für Benutzer, die ihre persönlichen Geräte nicht registrieren, verwalten Sie den App-Zugriff und schützen App-Daten mithilfe von App-Schutzrichtlinien.

Verwenden Sie eine Geschäftsbedingungen-Anweisung mit einer Richtlinie für bedingten Zugriff. Wenn Benutzer diesen Bedingungen nicht zustimmen, erhalten sie keinen Zugriff auf Apps. Wenn Benutzer der Anweisung zustimmen, wird Microsoft Entra ID ein Gerätedatensatz hinzugefügt, und das Gerät wird zu einer bekannten Entität. Wenn das Gerät bekannt ist, können Sie nachverfolgen, auf was über das Gerät zugegriffen wird.

Steuern Sie den Zugriff und die Sicherheit immer mithilfe von App-Richtlinien.

Sehen Sie sich die Aufgaben an, die in Ihrer Organisation am meisten durchgeführt werden, z. B. das Senden von E-Mails oder das Teilnehmen an Besprechungen. Verwenden Sie App-Konfigurationsrichtlinien , um App-spezifische Einstellungen wie Outlook zu konfigurieren. Mithilfe von App-Schutzrichtlinien können Sie die Sicherheit und den Zugriff auf diese Apps steuern.

Benutzer können beispielsweise die Outlook-App auf ihrem persönlichen Gerät verwenden, um arbeitsrelevante E-Mails anzusehen. In Intune erstellen Administratoren eine Outlook-App-Schutzrichtlinie. Diese Richtlinie verwendet die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) bei jedem Öffnen der Outlook-App, verhindert das Kopieren und Einfügen und schränkt andere Features ein.

Option 2: Sie möchten , dass jedes Gerät vollständig verwaltet wird. In diesem Szenario werden alle Geräte in Intune registriert und vom organization verwaltet, einschließlich persönlicher Geräte.

Um die Registrierung zu erzwingen, können Sie eine Richtlinie für bedingten Zugriff (Ca) bereitstellen, die erfordert, dass Geräte sich bei Intune registrieren. Auf diesen Geräten können Sie auch:

- Konfigurieren Sie eine WLAN-/VPN-Verbindung für organization-Konnektivität, und stellen Sie diese Verbindungsrichtlinien auf Geräten bereit. Benutzer müssen keine Einstellungen eingeben.

- Wenn Benutzer bestimmte Apps auf ihrem Gerät benötigen, stellen Sie die Apps bereit. Sie können auch Apps bereitstellen, die Ihr organization aus Sicherheitsgründen benötigt, z. B. eine mobile Threat Defense-App.

- Verwenden Sie Konformitätsrichtlinien, um Alle Regeln festzulegen, denen Ihre organization folgen müssen, z. B. gesetzliche Vorschriften oder Richtlinien, die bestimmte MDM-Steuerelemente kennzeichnen. Beispielsweise müssen Sie in Intune das gesamte Gerät verschlüsseln oder einen Bericht über alle Apps auf dem Gerät erstellen.

Wenn Sie auch die Hardware steuern möchten, geben Sie den Benutzern alle benötigten Geräte an, einschließlich Mobiltelefonen. Investieren Sie in einen Hardwareaktualisierungsplan, damit Benutzer weiterhin produktiv arbeiten und die neuesten integrierten Sicherheitsfeatures erhalten. Registrieren Sie diese organisationseigenen Geräte in Intune, und verwalten Sie sie mithilfe von Richtlinien.

Als Best Practice gilt, als Grundprämisse anzunehmen, dass Daten das Gerät verlassen. Sorgen Sie deshalb dafür, dass Nachverfolgungs- und Überwachungsmethoden implementiert sind. Weitere Informationen finden Sie unter Zero Trust mit Microsoft Intune.

Verwalten von Desktopcomputern

Intune kann Desktopcomputer verwalten, auf denen Windows 10 und neuere Betriebssysteme ausgeführt werden. Das Windows-Clientbetriebssystem enthält integrierte moderne Geräteverwaltungsfunktionen und entfernt Abhängigkeiten von lokalen Active Directory (AD)-Gruppenrichtlinien. Sie profitieren von den Vorteilen der Cloud, wenn Sie Regeln und Einstellungen in Intune erstellen und diese Richtlinien auf allen Ihren Windows-Clientgeräten bereitstellen, einschließlich Desktopcomputern und PCs.

Weitere Informationen findest du unter Geführtes Szenario: Cloudverwaltete moderner Desktop.

Wenn Ihre Windows-Geräte derzeit mit Configuration Manager verwaltet werden, können Sie diese Geräte weiterhin bei Intune registrieren. Dieser Ansatz wird als Co-Verwaltung bezeichnet. Co-Verwaltung bietet viele Vorteile, z. B. das Ausführen von Remoteaktionen auf dem Gerät (Neustart, Remotesteuerung, Zurücksetzen auf Werkseinstellungen) oder bedingten Zugriff mit Gerätekonformität. Sie können Ihre Geräte auch in der Cloud an Intune anfügen.

Für weitere Informationen wechseln Sie zu:

✔️ Aufgabe: Sehen Sie sich an, was Sie derzeit für die Verwaltung mobiler Geräte verwenden.

Ihre Einführung einer Mobilen Geräteverwaltung kann davon abhängen, was Ihr organization derzeit verwendet, einschließlich, ob diese Lösung lokale Features oder Programme verwendet.

Im Bereitstellungsleitfaden: Einrichten von oder Migrieren zu Microsoft Intune finden Sie hilfreiche Informationen.

Folgendes sollten Sie berücksichtigen:

Wenn Sie derzeit keinen MDM-Dienst oder keine MDM-Lösung verwenden, ist es möglicherweise am besten, direkt zu Intune zu wechseln.

Auch für neue Geräte, die nicht für Configuration Manager oder eine andere MDM-Lösung registriert sind, ist eine direkte Verwendung von Intune die beste Lösung.

Wenn Sie aktuell Configuration Manager nutzen, haben Sie die folgenden Optionen:

- Wenn Sie Ihre vorhandene Infrastruktur weiter nutzen möchten und einige Workloads in die Cloud migrieren möchten, eignet sich die Co-Verwaltung für Sie. Sie erhalten dabei die Vorteile beider Dienste. Vorhandene Geräte können Richtlinien von Configuration Manager erhalten (lokal) und andere Richtlinien von Intune (Cloud).

- Wenn Sie Ihre vorhandene Infrastruktur weiter verwenden möchten und mithilfe von Intune lokale Geräte überwachen möchten, können Sie die Mandantenanfügung nutzen. Sie profitieren von der Verwendung des Intune Admin Centers, während Sie weiterhin Configuration Manager zum Verwalten von Geräten verwenden.

- Wenn Sie für die Geräteverwaltung eine reine Cloudlösung verwenden möchten, migrieren Sie zu Intune. Vorhandene Configuration Manager Benutzer bevorzugen es häufig, weiterhin Configuration Manager mit Mandantenanfügung oder Co-Verwaltung zu verwenden.

Weitere Informationen findest du unter Co-Verwaltungsworkloads.

Frontline Worker(FLW)-Geräte

Freigegebene Tablets und Geräte sind für Mitarbeiter in Service und Produktion (FLW) üblich. Sie werden in vielen Branchen verwendet, einschließlich Einzelhandel, Gesundheitswesen, Fertigung und mehr.

Es stehen Optionen für die verschiedenen Plattformen zur Verfügung, einschließlich Android-Virtual Reality-Geräten (AOSP), iPad-Geräten und Windows 365 Cloud-PCs.

✔️ Aufgabe: Bestimmen Ihrer FLW-Szenarien

FLW-Geräte sind organization, für die Geräteverwaltung registriert und können von einem Benutzer (benutzerseitig zugewiesen) oder vielen Benutzern (freigegebene Geräte) verwendet werden. Diese Geräte sind für Mitarbeiter in Service und Produktion wichtig, um ihre Arbeit zu erledigen, und werden häufig in einem eingeschränkten Modus verwendet. Beispielsweise wird ein Gerät verwendet, um Elemente zu scannen, oder ein Tablet wird verwendet, um Patienten in einem Krankenhaus zu überprüfen.

Weitere Informationen findest du unter Frontline Workergeräteverwaltung in Microsoft Intune.

Schritt 3: Ermitteln von Kosten und Lizenzierung

Beim Verwalten von Geräten kommen verschiedene Dienste zum Einsatz. In Intune sind die Einstellungen und Features enthalten, die Sie auf verschiedenen Geräten steuern können. Weitere Dienste spielen ebenfalls eine wichtige Rolle:

Microsoft Entra ID P1 oder P2 enthält mehrere Features, die für die Verwaltung von Geräten wichtig sind, darunter:

- Windows Autopilot: Windows-Clientgeräte können sich automatisch bei Intune registrieren und ihre Richtlinien automatisch empfangen.

- Mehrstufige Authentifizierung (Multi-Factor Authentication , MFA): Benutzer müssen mindestens zwei Überprüfungsmethoden eingeben, z. B. eine PIN, eine Authentifikator-App, einen Fingerabdruck und vieles mehr. MFA ist eine hervorragende Option, wenn Sie App-Schutzrichtlinien für persönliche Geräte und organization Geräte verwenden, die zusätzliche Sicherheit erfordern.

- Bedingter Zugriff: Wenn Benutzer und Geräte Ihre Regeln befolgen, z. B. eine 6-stellige Kennung, erhalten sie Zugriff auf organization Ressourcen. Wenn Benutzer oder Geräte Ihre Regeln nicht befolgen, erhalten sie auch keinen Zugriff.

- Dynamische Benutzergruppen und dynamische Gerätegruppen: Fügen Sie Benutzer oder Geräte automatisch zu Gruppen hinzu, wenn diese Kriterien wie Stadt, Position, Betriebssystemtyp, Betriebssystemversion usw. erfüllen.

Microsoft 365-Apps umfassen die Apps, auf die Benutzer angewiesen sind, einschließlich Outlook, Word, SharePoint, Teams, OneDrive und mehr. Sie können diese Apps mithilfe von Intune auf Geräten bereitstellen.

Microsoft Defender für Endpunkt hilft Ihnen bei der Überwachung und beim Scannen Ihrer Windows-Clientgeräte auf bösartige Aktivitäten. Sie können auch eine akzeptable Bedrohungsstufe festlegen. In Kombination mit bedingtem Zugriff können Sie den Zugriff auf Organisationsressourcen blockieren, wenn die Bedrohungsstufe überschritten wird.

Microsoft Purview klassifiziert und schützt Dokumente und E-Mails durch Anwenden von Bezeichnungen. Bei Microsoft 365-Apps können Sie diesen Dienst verwenden, um nicht autorisierten Zugriff auf organization Daten zu verhindern, einschließlich Apps auf persönlichen Geräten.

Alle diese Dienste sind in der Microsoft 365 E5-Lizenz enthalten.

Für weitere Informationen wechseln Sie zu:

✔️ Aufgabe: Ermitteln der lizenzierten Dienste, die Ihre organization benötigt

Folgendes sollten Sie berücksichtigen:

Wenn Sie Richtlinien (Regeln) und Profile (Einstellungen) ohne Erzwingung bereitstellen möchten, benötigen Sie mindestens Folgendes:

- Intune

Intune ist in verschiedenen Abonnements enthalten, ist aber auch als eigenständiger Dienst verfügbar. Weitere Informationen findest du unter Microsoft Intune Lizenzierung. Die Intune Suite verfügt über erweiterte Endpunktverwaltungs- und Sicherheitsfeatures wie Remotehilfe oder Endpoint Privilege Management. Es ist als separate Lizenz verfügbar.

Sie verwenden aktuell Configuration Manager und möchten die Co-Verwaltung für Ihre Geräte einrichten. Intune ist in der Configuration Manager-Lizenz bereits enthalten. Wenn Sie möchten, dass Intune neue Geräte oder vorhandene gemeinsam verwaltete Geräte vollständig verwalten kann, benötigen Sie eine separate Intune-Lizenz.

Sie möchten Compliance- oder Kennwortregeln erzwingen, die Sie in Intune erstellen. Sie benötigen mindestens:

- Intune

- Microsoft Entra ID P1 oder P2

Intune und Microsoft Entra ID P1 oder P2 sind mit Enterprise Mobility + Security verfügbar. Weitere Informationen finden Sie unter Enterprise Mobility + Security Preisoptionen.

Sie möchten nur Microsoft 365-Apps auf Geräten verwalten. Sie benötigen mindestens:

- Microsoft 365 Basic Mobilität und Sicherheit

Für weitere Informationen wechseln Sie zu:

Sie möchten Microsoft 365-Apps auf Ihren Geräten bereitstellen und Richtlinien erstellen, um Geräte zu schützen, auf denen diese Apps ausgeführt werden. Sie benötigen mindestens:

- Intune

- Microsoft 365-Apps

Sie möchten Richtlinien in Intune erstellen, Microsoft 365-Apps bereitstellen und Ihre Regeln und Einstellungen erzwingen. Sie benötigen mindestens:

- Intune

- Microsoft 365-Apps

- Microsoft Entra ID P1 oder P2

Da alle diese Dienste in einigen Microsoft 365-Plänen enthalten sind, kann es kosteneffektiv sein, die Microsoft 365-Lizenz zu verwenden. Weitere Informationen findest du unter Microsoft 365-Lizenzierungspläne.

Schritt 4: Überprüfen vorhandener Richtlinien und Infrastruktur

Viele Organisationen verfügen bereits über Richtlinien und eine Infrastruktur für die Geräteverwaltung, die lediglich noch „gewartet“ wird. Sie könnten beispielsweise über 20 Jahre alte Gruppenrichtlinien verfügen, wissen aber nicht wirklich, welche Aufgaben diese erfüllen. Wenn Sie eine Migration in die Cloud in Erwägung ziehen, anstatt sich nur auf Altbewährtes zu verlassen, müssen Sie ein neues Ziel bestimmen.

Diese Ziele stellen dann die Ausgangsbasis für Ihre Richtlinien dar. Wenn Sie über mehrere Geräteverwaltungslösungen verfügen, ist es jetzt möglicherweise an der Zeit, einen einzelnen Verwaltungsdienst für mobile Geräte zu verwenden.

✔️ Aufgabe: Sehen Sie sich die lokal ausgeführten Aufgaben an.

Diese Aufgabe umfasst die Betrachtung von Diensten, die in die Cloud verschoben werden könnten. Denken Sie daran, nicht altbewährte Lösungen zu untersuchen, sondern bestimmen Sie ein neues Ziel.

Tipp

Weitere Informationen zu cloudnativen Endpunkten sind eine gute Ressource.

Folgendes sollten Sie berücksichtigen:

Überprüfen Sie vorhandene Richtlinien und deren Struktur. Manche Richtlinien gelten möglicherweise global, andere gelten nur für bestimmte Standorte und manche auch nur für ein einzelnes Gerät. Das Ziel besteht darin, die Absichten z. B. hinter globalen Richtlinien oder hinter lokalen Richtlinien zu kennen und zu verstehen.

Lokale AD-Gruppenrichtlinien werden in der LSDOU-Reihenfolge angewendet: lokal, Standort, Domäne und Organisationseinheit (OE). In dieser Hierarchie überschreiben z. B. Richtlinien für Organisationseinheiten lokale Richtlinien, und Domänenrichtlinien überschreiben Standortrichtlinien.

In Intune werden Richtlinien auf Benutzer und von Ihnen erstellte Gruppen angewendet. Es gibt keine Hierarchie. Wenn in zwei Richtlinien dieselbe Einstellung aktualisiert wird, wird diese Einstellung als Konflikt angezeigt. Weitere Informationen zum Konfliktverhalten finden Sie unter Häufige Fragen, Probleme und Lösungen mit Geräterichtlinien und -profilen.

Wenn Sie von einer AD-Gruppenrichtlinie zu Intune kommen, und nachdem Sie Ihre Richtlinien überprüft haben, werden Ihre globalen AD-Richtlinien logisch auf Gruppen angewendet, die Sie haben, oder auf gruppen, die Sie benötigen. Zu diesen Gruppen gehören Benutzer und Geräte, die Sie auf globaler Ebene, auf Standortebene usw. als Ziel verwenden möchten. Mit dieser Aufgabe erhalten Sie eine Vorstellung von der Gruppenstruktur, die Sie in Intune benötigen.

Bereiten Sie sich darauf vor, neue Richtlinien in Intune zu erstellen. In Intune sind mehrere Features enthalten, die auf Szenarios abzielen, die möglicherweise von Interesse für Sie sind. Beispiele:

Sicherheitsbaselines: Auf Windows 10/11-Geräten sind Sicherheitsbaselines Sicherheitseinstellungen, die für empfohlene Werte vorkonfiguriert sind. Wenn Sie mit dem Schützen von Geräten noch nicht fertig sind oder eine umfassende Baseline benötigen, sollten Sie sich die Sicherheitsbaselines ansehen. Einstellungserkenntnisse bieten Vertrauen in Konfigurationen, indem Erkenntnisse hinzugefügt werden, die ähnliche Organisationen erfolgreich übernommen haben. Erkenntnisse sind für einige Einstellungen und nicht für alle Einstellungen verfügbar. Weitere Informationen finden Sie unter Einstellungserkenntnisse.

Administrative Vorlagen: Verwenden Sie auf Windows 10/11-Geräten ADMX-Vorlagen, um Gruppenrichtlinieneinstellungen für Windows, Internet Explorer, Office und Microsoft Edge Version 77 und höher zu konfigurieren. Diese ADMX-Vorlagen sind identisch mit den in AD-Gruppenrichtlinien verwendeten ADMX-Vorlagen. In Intune sind sie jedoch zu 100 Prozent cloudbasiert.

Gruppenrichtlinien (GPO): Verwenden Sie die Gruppenrichtlinienanalyse, um Ihre GPOs zu importieren und zu analysieren. Dieses Feature unterstützt Sie dabei, zu bestimmen, wie GPOs in die Cloud übersetzt werden. Die Ausgabe zeigt, welche Einstellungen von MDM-Anbietern unterstützt werden, einschließlich Microsoft Intune. Sie enthält außerdem veraltete Einstellungen bzw. Einstellungen, die für MDM-Anbieter nicht verfügbar sind.

Möglicherweise können Sie auch eine Intune-Richtlinie basierend auf Ihren importierten Einstellungen erstellen. Weitere Informationen findest du unter Erstellen einer Einstellungskatalogrichtlinie mithilfe deiner importierten Gruppenrichtlinienobjekte.

Geführte Szenarios: Bei geführten Szenarios handelt es sich um eine angepasste Schrittfolge, bei der der Fokus auf End-to-End-Anwendungsfällen liegt. Im Rahmen der geführten Szenarios werden Richtlinien, Apps, Zuweisungen und andere Verwaltungskonfigurationen automatisch eingeschlossen.

Erstellen Sie eine Richtlinienbaseline , die das Minimum Ihrer Ziele enthält. Beispiel:

Sichere E-Mail: Sie sollten mindestens folgende Aktionen ausführen:

- Erstellen Sie Outlook-App-Schutzrichtlinien.

- Aktivieren Des bedingten Zugriffs für Exchange Online oder Herstellen einer Verbindung mit einer anderen lokalen E-Mail-Lösung.

Geräteeinstellungen: Sie sollten mindestens folgende Aktionen ausführen:

- Fordern Sie eine sechsstellige PIN an, um Geräte entsperren zu können.

- Verhindern Sie Sicherungen in persönlichen Clouddiensten wie iCloud oder OneDrive.

Geräteprofile: Sie sollten mindestens folgende Aktionen ausführen:

- Erstellen Sie ein WLAN-Profil mit den vorkonfigurierten Einstellungen zum Herstellen der Verbindung mit dem Drahtlosnetzwerk „Contoso-WLAN“.

- Erstellen Sie ein VPN-Profil mit einem Zertifikat für die automatische Authentifizierung, und stellen Sie eine Verbindung zu einem Organisations-VPN her.

- Erstellen Sie ein E-Mail-Profil mit den vorkonfigurierten Einstellungen, die eine Verbindung mit Outlook herstellen.

Apps: Sie sollten mindestens folgende Aktionen ausführen:

- Bereitstellen von Microsoft 365-Apps mit App-Schutzrichtlinien.

- Stellen Sie eine branchenspezifische App mit App-Schutzrichtlinien bereit.

Weitere Informationen zu den empfohlenen Mindesteinstellungen findest du unter:

Überprüfen Sie die aktuelle Struktur Ihrer Gruppen. In Intune können Sie Richtlinien erstellen und Benutzergruppen, Gerätegruppen sowie dynamischen Benutzer- und Gerätegruppen zuweisen (erfordert Microsoft Entra ID P1 oder P2).

Wenn Sie Gruppen in der Cloud erstellen, z. B. Intune oder Microsoft 365, werden diese in Microsoft Entra ID erstellt. Möglicherweise wird das Microsoft Entra ID Branding nicht angezeigt, aber das ist es, was Sie verwenden.

Das Erstellen neuer Gruppen kann eine einfache Aufgabe sein. Sie können im Microsoft Intune Admin Center erstellt werden. Weitere Informationen findest du unter Hinzufügen von Gruppen zum Organisieren von Benutzern und Geräten.

Das Verschieben vorhandener Verteilerlisten (DL) in Microsoft Entra ID kann eine größere Herausforderung darstellen. Sobald sie sich in Microsoft Entra ID befinden, sind diese Gruppen für Intune und Microsoft 365 verfügbar. Für weitere Informationen wechseln Sie zu:

Wenn Sie bereits über Office 365-Gruppen verfügen, können Sie eine Migration zu Microsoft 365 durchführen. Ihre vorhandenen Gruppen bleiben erhalten, und Sie erhalten alle Features und Dienste von Microsoft 365. Für weitere Informationen wechseln Sie zu:

Wenn Sie über mehrere Geräteverwaltungslösungen verfügen, wechseln Sie zu einer einzelnen Verwaltungslösung für mobile Geräte. Die Verwendung von Intune wird empfohlen, um Organisationsdaten in Apps und auf Geräten zu schützen.

Weitere Informationen finden Sie unter Microsoft Intune sicheres Verwalten von Identitäten, Verwalten von Apps und Verwalten von Geräten.

Schritt 5: Erstellen eines Rolloutplans

Die nächste Aufgabe besteht darin, zu planen, wie und wann Ihre Benutzer und Geräte Ihre Richtlinien erhalten. Bei dieser Aufgabe sollten Sie außerdem Folgendes beachten:

- Definieren Sie Ihre Ziele und Erfolgsmetriken. Verwenden Sie diese Datenpunkte, um weitere Rolloutphasen zu erstellen. Stellen Sie sicher, dass Ihre Ziele spezifisch, messbar, erreichbar, realistisch und zeitgerecht sind. Planen Sie in allen Phasen Vergleichsmessungen mit Ihren Zielen ein, um sicherzustellen, dass Ihr Rolloutprojekt auf Kurs bleibt.

- Sorgen Sie für klar definierte Ziele. Beziehen Sie diese in alle Sensibilisierungs- und Trainingsaktivitäten ein, um sicherzustellen, dass den Benutzern klar ist, warum das Unternehmen sich für Intune entschieden hat.

✔️ Aufgabe: Erstellen eines Plans zum Rollout Ihrer Richtlinien

Wählen Sie außerdem aus, wie Benutzer ihre Geräte bei Intune registrieren. Folgendes sollten Sie berücksichtigen:

Führen Sie Ihre Richtlinien phasenweise aus. Beispiel:

Starten Sie mit einer Pilot- oder Testgruppe. Die Benutzer in diesen Gruppen sollten sich darüber im Klaren sein, dass sie die ersten Benutzer sind, und sie sollten bereit dazu sein, Feedback zu geben. Verbessern Sie auf Grundlage dieses Feedbacks die Konfiguration, Dokumentation und Benachrichtigungen, und erleichtern Sie zukünftige Rollouts für Benutzer. Bei diesen Benutzern darf es sich nicht um Führungskräfte handeln.

Nach ersten Tests können Sie der Pilotgruppe weitere Benutzer hinzufügen. Alternativ können Sie weitere Pilotgruppen erstellen, deren Fokus auf anderen Rollouts liegt:

Abteilungen: Jede Abteilung kann an einer Rolloutphase teilnehmen. Sie können eine gesamte Abteilung gleichzeitig als Zielgruppe festlegen. Bei dieser Art von Rollout nutzen Benutzer in den einzelnen Abteilungen meist das Gerät auf dieselbe Weise und greifen auf dieselben Anwendungen zu. Für Benutzer gelten womöglich auch dieselben Arten von Richtlinien.

Geografie: Stellen Sie Ihre Richtlinien für alle Benutzer in einer bestimmten Geografie, ob auf demselben Kontinent, in demselben Land, derselben Region oder demselben Unternehmensgebäude, bereit. Diese Art des Rollouts ermöglicht, sich auf einen bestimmten Benutzerstandort zu konzentrieren. Wenn Sie einen Bereitstellungsansatz mit Vorabbereitstellung wünschen, könnten Sie eine Windows Autopilot-Instanz bereitstellen, da die Anzahl an Standorten, die Intune zur selben Zeit bereitstellen, geringer ist. Es besteht die Möglichkeit verschiedener Abteilungen oder unterschiedlicher Anwendungsfälle am selben Standort. Sie könnten verschiedene Anwendungsfälle also gleichzeitig testen.

Plattform: Bei diesem Rollout erhalten ähnliche Plattformen zur selben Zeit Bereitstellungen. Sie könnten beispielsweise Richtlinien für alle iOS-/iPadOS-Geräte im Februar bereitstellen, für alle Android-Geräte im März und für alle Windows-Geräte im April. Dieser Ansatz kann den Helpdesksupport unterstützen, da nur Support für eine Plattform zur selben Zeit gegeben sein muss.

Bei einem gestaffelten Ansatz erhalten Sie Feedback von einer großen Bandbreite an Benutzertypen.

Nach einer erfolgreichen Pilotphase können Sie ein vollständiges Produktionsrollout durchführen. Das folgende Beispiel zeigt einen Intune-Rolloutplan, der Zielgruppen und Zeitskalen umfasst:

Rolloutphase Juli August September Oktober Begrenztes Pilotprojekt IT (50 Benutzer) Erweitertes Pilotprojekt IT (200 Benutzer), IT-Führungskräfte (10 Benutzer) Produktionsrolloutphase 1 Vertrieb und Marketing (2.000 Benutzer) Produktionsrolloutphase 2 Einzelhandel (1.000 Benutzer) Produktionsrolloutphase 3 Personalabteilung (50 Benutzer), Finanzabteilung (40 Benutzer), Führungskräfte (30 Benutzer) Diese Vorlage kann hier heruntergeladen werden.

Wählen Sie aus, wie Benutzer ihre persönlichen und organization Geräte registrieren. Es gibt verschiedene Registrierungsmethoden:

- Benutzer-Self-Service: Benutzer registrieren ihre eigenen Geräte, indem sie Schritte befolgen, die von ihrer IT-Organisation bereitgestellt wurden. Dieser Ansatz wird am häufigsten verwendet und ist skalierbarer als die Registrierung mit Benutzerunterstützung.

- Benutzergestützte Registrierung: Bei diesem vorab bereitgestellten Bereitstellungsansatz unterstützt ein IT-Mitglied Benutzer durch den Registrierungsprozess, persönlich oder mithilfe von Teams. Dieser Ansatz wird häufig bei Führungskräften und anderen Gruppen verfolgt, die ggf. mehr Unterstützung benötigen.

- IT-Tech-Messe: Bei dieser Veranstaltung richtet die IT-Gruppe einen Stand ein, der Unterstützung bei der Intune-Registrierung bietet. Benutzer erhalten Informationen zur Intune-Registrierung, können Fragen stellen und erhalten Unterstützung bei der Registrierung ihrer Geräte. Diese Option kann sowohl für die IT-Abteilung als auch für den Benutzer von Vorteil sein, insbesondere in den frühen Phasen des Rollouts von Intune.

Im folgenden Beispiel sind die verschiedenen Registrierungsansätze dargestellt:

Rolloutphase Juli August September Oktober Begrenztes Pilotprojekt Self-Service IT Erweitertes Pilotprojekt Self-Service IT Vorabbereitstellung IT-Führungskräfte Produktionsrolloutphase 1 Vertrieb, Marketing Self-Service Vertrieb und Marketing Produktionsrolloutphase 2 Einzelhandel Self-Service Einzelhandel Produktionsrolloutphase 3 Führungskräfte, Personalwesen, Finanzen Self-Service Personalabteilung, Finanzabteilung Vorabbereitstellung Executives Weitere Informationen zu den verschiedenen Registrierungsmethoden für die einzelnen Plattformen finden Sie unter Bereitstellungsleitfaden: Registrieren von Geräten in Microsoft Intune.

Schritt 6: Kommunizieren von Änderungen

Gutes Change Management ist abhängig von einer klaren und nützlichen Kommunikation bezüglich kommender Änderungen. Die Idee besteht darin, eine reibungslose Intune-Bereitstellung zu ermöglichen und Benutzer auf Änderungen & Unterbrechungen aufmerksam zu machen.

✔️ Aufgabe: Ihr Rolloutkommunikationsplan sollte wichtige Informationen enthalten.

Diese Informationen sollten enthalten, wie Benutzer benachrichtigt werden und wann sie kommunizieren müssen. Folgendes sollten Sie berücksichtigen:

Bestimmen Sie, welche Informationen kommuniziert werden sollen. Kommunizieren Sie in Phasen mit Gruppen und Benutzern. Beginnen Sie dabei mit dem eigentlichen Start des Intune-Rollouts, der Phase vor der Registrierung und einer Phase nach der Registrierung:

Startphase: Hierbei ist allgemeine Kommunikation erforderlich, die das Intune-Projekt an sich vorstellt. In dieser Phase sollten wichtige Fragen wie die folgenden beantwortet werden:

- Was ist Intune?

- Warum führt die Organisation Intune ein, welche Vorteile entstehen für die Organisation und die Benutzer?

- Stellen Sie einen möglichst allgemeinen Plan der Bereitstellung und des Rollouts vor.

- Wenn persönliche Geräte nur dann zulässig sind, wenn die Geräte registriert sind, erklären Sie, warum Sie die Entscheidung getroffen haben.

Phase vor der Registrierung: Umfassende Kommunikation, die Informationen zu Intune und anderen Diensten (z. B. Office, Outlook und OneDrive), Benutzerressourcen und bestimmte Zeitpläne für die Registrierung von Benutzern und Gruppen bei Intune umfasst.

Registrierungsphase: Die Kommunikation zielt auf organization Benutzer und Gruppen ab, die für die Registrierung bei Intune geplant sind. Benutzer sollten darüber informiert werden, dass sie bereit sind, sich zu registrieren, Registrierungsschritte enthalten und sich bei Hilfe und Fragen an wen sie sich wenden können.

Phase nach der Registrierung: Die Kommunikation zielt auf organization Benutzer und Gruppen ab, die bei Intune registriert sind. Es sollte mehr Ressourcen bereitstellen, die für Benutzer hilfreich sein können, und Feedback zu ihren Erfahrungen während und nach der Registrierung sammeln.

Auswählen der Kommunikation Intune-Rolloutinformationen für Ihre Zielgruppen und Benutzer. Beispiel:

Setzen Sie eine persönliche Besprechung mit der gesamten Organisation an, oder verwenden Sie Microsoft Teams.

Entwerfen Sie eine E-Mail für die Phase vor der Registrierung, eine für die Registrierung selbst und eine für die Phase nach der Registrierung. Beispiel:

- E-Mail 1: Erläutern Sie die Vorteile, Erwartungen und den Zeitplan. Nutzen Sie die Gelegenheit, um andere neue Dienste vorzustellen, deren Zugriff auf durch Intune verwalteten Geräten gewährt wird.

- E-Mail 2: Geben Sie bekannt, dass Dienste nun für den Zugriff über Intune bereit sind. Fordern Sie die Benutzer auf, sich nun zu registrieren. Stellen Sie Benutzern einen Zeitplan bereit, bevor deren Zugriff beeinträchtigt wird. Erinnern Sie die Benutzer an die Vorteile und strategischen Gründe für die Migration.

Über eine Organisationswebsite können Sie die Rolloutphasen erläutern und darüber informieren, was Benutzer erwartet und wer bei benötigter Hilfe kontaktiert werden kann.

Erstellen Sie Poster, verwenden Sie organization Social-Media-Plattformen (z. B. Microsoft Viva Engage), oder verteilen Sie Flyer, um die Phase vor der Registrierung anzukündigen.

Erstellen Sie eine Zeitleiste, die enthält, wann und wer. Die anfängliche Kommunikation zum Intune-Start kann an die gesamte Organisation gerichtet sein, jedoch auch nur an Teile davon. Sie kann bereits mehrere Wochen vor dem eigentlichen Intune-Rollout beginnen. Danach könnten die Informationen dem Intune-Rolloutzeitplan entsprechend in Phasen an Gruppen und Benutzer kommuniziert werden.

Es folgt ein Beispiel eines allgemeinen Kommunikationsplans für den Intune-Rollout:

Kommunikationsplan Juli August September Oktober Phase 1 Alle Besprechung zu Projektbeginn Erste Woche Phase 2 IT Vertrieb und Marketing Einzelhandel Personalabteilung, Finanzabteilung und Führungskräfte E-Mail 1 vor dem Rollout Erste Woche Erste Woche Erste Woche Erste Woche Phase 3 IT Vertrieb und Marketing Einzelhandel Personalabteilung, Finanzabteilung und Führungskräfte E-Mail 2 vor dem Rollout Zweite Woche Zweite Woche Zweite Woche Zweite Woche Phase 4 IT Vertrieb und Marketing Einzelhandel Personalabteilung, Finanzabteilung und Führungskräfte E-Mail zur Registrierung Dritte Woche Dritte Woche Dritte Woche Dritte Woche Phase 5 IT Vertrieb und Marketing Einzelhandel Personalabteilung, Finanzabteilung und Führungskräfte E-Mail nach der Registrierung Vierte Woche Vierte Woche Vierte Woche Vierte Woche

Schritt 7: Support-Helpdesk und Endbenutzer

Der IT-Support und der Helpdesk sollten an den frühen Planungsphasen der Intune-Bereitstellung und während der ersten Pilotversuche beteiligt werden. Bei einer frühen Beteiligung beschäftigen sich die Supportmitarbeiter mit Intune und können Wissen und Erfahrung dafür ansammeln, Probleme effektiver zu erkennen und zu lösen. Außerdem werden sie so dafür vorbereitet, den vollständigen Produktionsrollout in der Organisation zu unterstützen. Ein fachkundiger Helpdesk und kompetente Supportteams helfen Benutzern auch dabei, sich diesen Änderungen anzupassen.

✔️ Aufgabe: Schulen Ihrer Supportteams

Überprüfen Sie die Endbenutzererfahrung anhand der Erfolgsmetriken in Ihrem Bereitstellungsplan. Folgendes sollten Sie berücksichtigen:

Bestimmen Sie, wer Endbenutzer unterstützen wird. Organisationen verfügen möglicherweise über verschiedene Ebenen (1–3). Die Ebenen 1 und 2 könnten beispielsweise dem Supportteam zugerechnet werden. Zu Ebene 3 gehören Mitglieder des MDM-Teams, das für die Intune-Bereitstellung verantwortlich zeichnet.

Bei Ebene 1 handelt es sich in der Regel um die erste Supportebene und die erste Ebene, die kontaktiert wird. Wenn Ebene 1 ein Problem nicht lösen kann, wird an Ebene 2 eskaliert. Ebene 2 eskaliert Probleme bei Bedarf an Ebene 3. Darüber hinaus kann der Microsoft-Support als Ebene 4 betrachtet werden.

- Sorgen Sie während der ursprünglichen Rolloutphasen dafür, dass alle Ebenen Ihres Supportteams Probleme und Lösungen dokumentieren. Suchen Sie nach Mustern, und nehmen Sie Anpassungen an der Kommunikation für die jeweils anschließende Rolloutphase vor. Beispiel:

- Wenn verschiedene Benutzer oder Gruppen ihre persönlichen Geräte nur zögerlich registrieren, könnten Sie einen Anruf in Teams erwägen, um häufig auftretende Fragen zu klären.

- Wenn Benutzer bei der Registrierung von organisationseigenen Geräten dieselben Probleme haben, können Sie Benutzer in einer persönlichen Veranstaltung dabei unterstützen, ihre Geräte zu registrieren.

- Sorgen Sie während der ursprünglichen Rolloutphasen dafür, dass alle Ebenen Ihres Supportteams Probleme und Lösungen dokumentieren. Suchen Sie nach Mustern, und nehmen Sie Anpassungen an der Kommunikation für die jeweils anschließende Rolloutphase vor. Beispiel:

Erstellen Sie einen Helpdesk-Workflow, und kommunizieren Sie ständig Supportprobleme, Trends und andere wichtige Informationen an alle Ebenen in Ihrem Supportteam. Halten Sie beispielsweise tägliche oder wöchentliche Besprechungen in Teams ab, damit alle Ebenen über Trends und Muster informiert sind und die erforderliche Unterstützung suchen können.

Im folgenden Beispiel sehen Sie, wie Contoso Workflows für den IT-Support oder den Helpdesk implementiert:

- Der Endbenutzer kontaktiert den IT-Support bzw. den Helpdesk der Ebene 1 mit einem Registrierungsproblem.

- Ebene 1 des IT-Supports bzw. Helpdesks kann die Grundursache nicht ermitteln und eskaliert an Ebene 2.

- Der IT-Support oder Helpdesk der Ebene 2 untersucht das Problem. Ebene 2 kann das Problem nicht lösen und eskaliert an Ebene 3. Außerdem werden weitere Informationen zum Problem übermittelt.

- Ebene 3 des IT-Supports bzw. Helpdesks führt weitere Untersuchungen durch, ermittelt die Grundursache und kommuniziert die Lösung an Ebene 2 und 1.

- Ebene 1 des IT-Supports/Helpdesks wendet sich dann an die Benutzer und löst das Problem.

Diese Vorgehensweise bringt vor allem in den frühen Phasen des Intune-Rollouts viele Vorteile mit sich:

- Hilfe zum Erlernen der Technologie

- Schnelles Identifizieren von Problemen und Lösung

- Verbessern der allgemeinen Benutzererfahrung

Schulen Sie Ihre Helpdesk- und Supportteams. Lassen Sie sie Geräte registrieren, auf denen die verschiedenen plattformen ausgeführt werden, die in Ihrem organization damit sie mit dem Prozess vertraut sind. Erwägen Sie es, den Helpdesk und die Supportteams als Pilotgruppe für Ihre Szenarios zu nutzen.

Es sind Schulungsressourcen verfügbar, darunter YouTube-Videos, Microsoft-Tutorials zu Windows Autopilot-Szenarien, Compliance, Konfiguration und Kurse über Schulungspartner.

Beim folgenden Beispiel handelt es sich um einen Trainingsplan für den Intune-Support:

- Überprüfung des Intune-Supportplans

- Übersicht über Intune

- Behandlung häufig auftretender Probleme

- Tools und Ressourcen

- Q & A

Das communitybasierte Intune-Forum und die Endbenutzerdokumentation sind ebenfalls hervorragende Ressourcen.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für