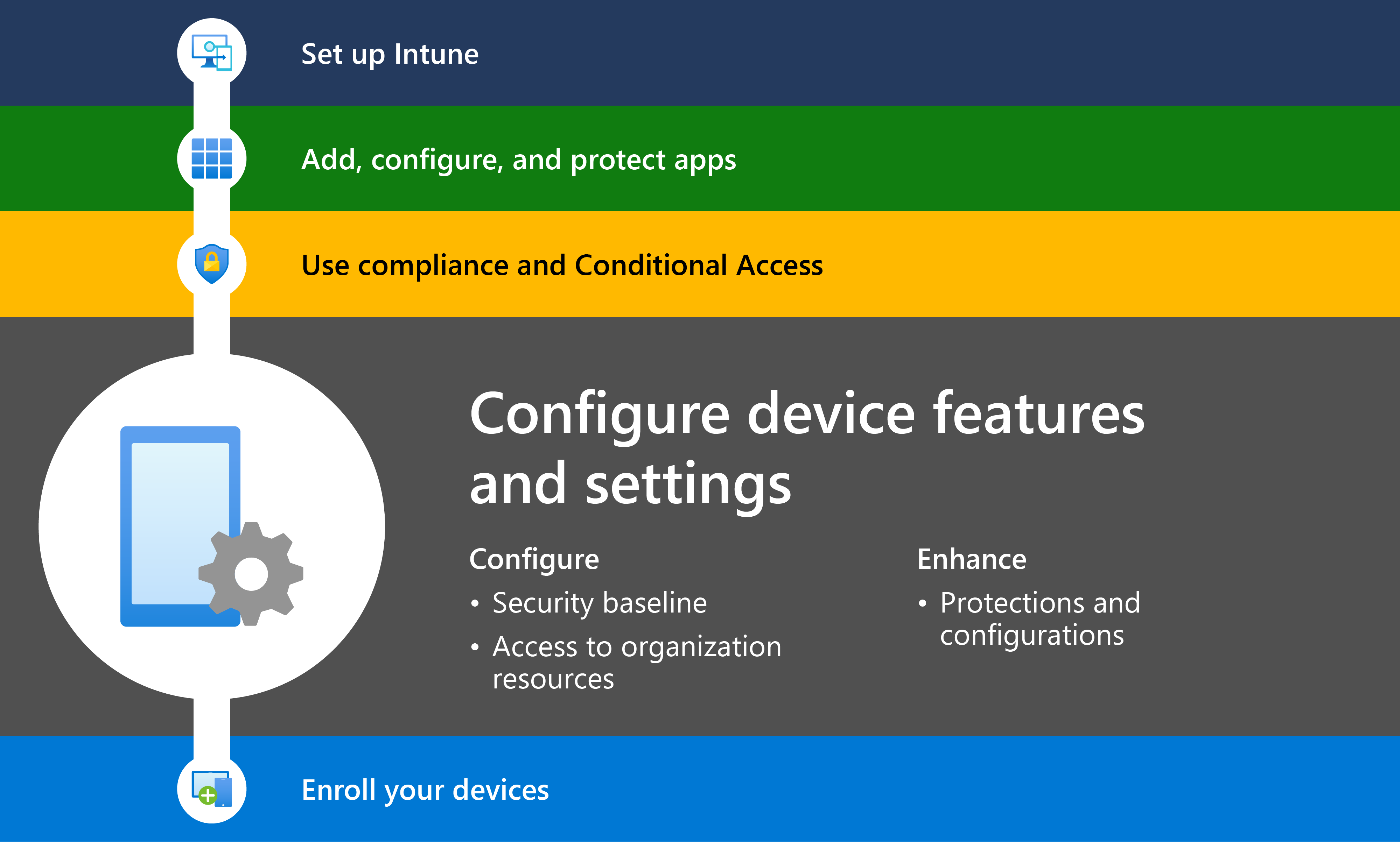

Schritt 4: Konfigurieren von Gerätefeatures und -einstellungen zum Schützen von Geräten und Zugreifen auf Ressourcen

Bisher haben Sie Ihr Intune-Abonnement eingerichtet, App-Schutzrichtlinien und Gerätekonformitätsrichtlinien erstellt.

In diesem Schritt können Sie einen Mindest- oder Baselinesatz von Sicherheits- und Gerätefeatures konfigurieren, über die alle Geräte verfügen müssen.

Dieser Artikel gilt für:

- Android

- iOS/iPadOS

- macOS

- Windows

Wenn Sie Gerätekonfigurationsprofile erstellen, stehen verschiedene Ebenen und Typen von Richtlinien zur Verfügung. Diese Ebenen sind die von Microsoft empfohlenen Mindestrichtlinien. Wissen Sie, dass Ihre Umgebung und Ihre geschäftlichen Anforderungen möglicherweise anders sind.

Ebene 1 – Minimale Gerätekonfiguration: In dieser Ebene empfiehlt Microsoft, Richtlinien zu erstellen, die:

- Konzentrieren Sie sich auf die Gerätesicherheit, einschließlich der Installation von Antivirensoftware, der Erstellung einer Richtlinie für sichere Kennwörter und der regelmäßigen Installation von Softwareupdates.

- Gewähren Sie Benutzern Zugriff auf ihre Organisations-E-Mails und kontrollierten sicheren Zugriff auf Ihr Netzwerk, unabhängig davon, wo sie sich gerade befinden.

Ebene 2 – Erweiterte Gerätekonfiguration: In dieser Ebene empfiehlt Microsoft, Richtlinien zu erstellen, die:

- Erweitern Sie die Gerätesicherheit, einschließlich der Konfiguration der Datenträgerverschlüsselung, der Aktivierung des sicheren Starts und des Hinzufügens weiterer Kennwortregeln.

- Verwenden Sie die integrierten Features und Vorlagen, um weitere Einstellungen zu konfigurieren, die für Ihre Organisation wichtig sind, einschließlich der Analyse lokaler Gruppenrichtlinienobjekte.

Ebene 3 – Hohe Gerätekonfiguration: In dieser Ebene empfiehlt Microsoft, Richtlinien zu erstellen, die:

- Wechseln Sie zur kennwortlosen Authentifizierung, einschließlich der Verwendung von Zertifikaten, konfigurieren des einmaligen Anmeldens (Single Sign-On, SSO) für Apps, Aktivieren der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) und Konfigurieren von Microsoft Tunnel.

- Fügen Sie zusätzliche Sicherheitsebenen hinzu, indem Sie den Allgemeinen Kriterienmodus von Android verwenden oder DFCI-Richtlinien für Windows-Geräte erstellen.

- Verwenden Sie die integrierten Features, um Kioskgeräte, dedizierte Geräte, freigegebene Geräte und andere spezialisierte Geräte zu konfigurieren.

- Bereitstellen vorhandener Shellskripts.

In diesem Artikel werden die verschiedenen Ebenen von Gerätekonfigurationsrichtlinien aufgeführt, die Organisationen verwenden sollten. Die meisten dieser Richtlinien in diesem Artikel konzentrieren sich auf den Zugriff auf Organisationsressourcen und die Sicherheit.

Diese Features werden in Gerätekonfigurationsprofilen im Microsoft Intune Admin Center konfiguriert. Wenn die Profile bereit sind, können sie von Intune auf Ihren Geräten bereitgestellt werden.

Ebene 1: Erstellen Ihrer Sicherheitsbaseline

Um die Sicherheit ihrer Unternehmensdaten und -geräte zu gewährleisten, erstellen Sie verschiedene Richtlinien, die sich auf die Sicherheit konzentrieren. Sie sollten eine Liste der Sicherheitsfeatures erstellen, die alle Benutzer und/oder alle Geräte aufweisen müssen. Diese Liste ist Ihre Sicherheitsbaseline.

In Ihrer Baseline empfiehlt Microsoft mindestens die folgenden Sicherheitsrichtlinien:

- Installieren Sie Antivirensoftware (AV), und suchen Sie regelmäßig nach Schadsoftware.

- Verwenden von Erkennung und Reaktion

- Aktivieren der Firewall

- Regelmäßiges Installieren von Softwareupdates

- Erstellen einer sicheren PIN/Kennwortrichtlinie

In diesem Abschnitt werden die Intune- und Microsoft-Dienste aufgeführt, die Sie zum Erstellen dieser Sicherheitsrichtlinien verwenden können.

Eine genauere Liste der Windows-Einstellungen und deren empfohlenen Werte erhalten Sie unter Windows-Sicherheitsbaselines.

Antivirus und Überprüfung

✔️ Installieren Sie Antivirensoftware und suchen Sie regelmäßig nach Schadsoftware.

Auf allen Geräten sollte Antivirensoftware installiert sein und regelmäßig auf Schadsoftware überprüft werden. Intune lässt sich in MtD-Dienste (Mobile Threat Defense) von Drittanbietern integrieren, die AV- und Bedrohungsüberprüfungen bereitstellen. Für macOS und Windows sind Antiviren- und Überprüfungsvorgänge in Intune mit Microsoft Defender für Endpunkt integriert.

Ihre Richtlinienoptionen:

| Plattform | Richtlinientyp |

|---|---|

| Android für Unternehmen | – Mobile Threat Defense-Partner – Microsoft Defender für Endpunkt für Android kann auf Schadsoftware suchen |

| iOS/iPadOS | Mobile Threat Defense-Partner |

| macOS | Intune Endpoint Security-Antivirenprofil (Microsoft Defender für Endpunkt) |

| Windows-Client | – Intune-Sicherheitsbaselines (empfohlen) – Intune Endpoint Security-Antivirenprofil (Microsoft Defender für Endpunkt) – Mobile Threat Defense-Partner |

Weitere Informationen zu diesen Features finden Sie unter:

- Android Enterprise:

- Integration von iOS/iPadOSMobile Threat Defense

- macOSAntivirus-Richtlinie

- Windows:

Erkennung und Reaktion

✔️ Erkennen von Angriffen und Reagieren auf diese Bedrohungen

Wenn Sie Bedrohungen schnell erkennen, können Sie die Auswirkungen der Bedrohung minimieren. Wenn Sie diese Richtlinien mit bedingtem Zugriff kombinieren, können Sie Verhindern, dass Benutzer und Geräte auf Organisationsressourcen zugreifen, wenn eine Bedrohung erkannt wird.

Ihre Richtlinienoptionen:

| Plattform | Richtlinientyp |

|---|---|

| Android für Unternehmen | – Mobile Threat Defense-Partner: Microsoft Defender für Endpunkt unter Android |

| iOS/iPadOS | – Mobile Threat Defense-Partner: Microsoft Defender für Endpunkt unter iOS/iPadOS |

| macOS | Nicht verfügbar |

| Windows-Client | – Intune-Sicherheitsbaselines (empfohlen) – Intune-Endpunkterkennungs- und -antwortprofil (Microsoft Defender für Endpunkt) – Mobile Threat Defense-Partner |

Weitere Informationen zu diesen Features finden Sie unter:

- Android Enterprise:

- iOS/iPadOS:

- Windows:

Firewall

✔️ Aktivieren der Firewall auf allen Geräten

Einige Plattformen verfügen über eine integrierte Firewall, auf anderen müssen Sie möglicherweise eine Firewall separat installieren. Intune kann in MtD-Dienste (Mobile Threat Defense) von Drittanbietern integriert werden, die eine Firewall für Android- und iOS-/iPadOS-Geräte verwalten können. Für macOS und Windows ist die Firewallsicherheit in Intune mit Microsoft Defender für Endpunkt integriert.

Ihre Richtlinienoptionen:

| Plattform | Richtlinientyp |

|---|---|

| Android für Unternehmen | Mobile Threat Defense-Partner |

| iOS/iPadOS | Mobile Threat Defense-Partner |

| macOS | Intune Endpoint Security-Firewallprofil (Microsoft Defender für Endpunkt) |

| Windows-Client | – Intune-Sicherheitsbaselines (empfohlen) – Intune Endpoint Security-Firewallprofil (Microsoft Defender für Endpunkt) – Mobile Threat Defense-Partner |

Weitere Informationen zu diesen Features finden Sie unter:

- Android EnterpriseMobile Threat Defense-Integration

- Integration von iOS/iPadOSMobile Threat Defense

- macOS-Firewallrichtlinie

- Windows:

Kennwortrichtlinie

✔️ Erstellen einer sicheren Kennwort-/PIN-Richtlinie und Blockieren einfacher Kennungen

PINs entsperren Geräte. Auf Geräten, die auf Organisationsdaten zugreifen, einschließlich persönlicher Geräte, sollten Sie starke PINs/Kennungen benötigen und biometrische Daten unterstützen, um Geräte zu entsperren. Die Verwendung von biometrischen Daten ist Teil eines kennwortlosen Ansatzes, der empfohlen wird.

Intune verwendet Geräteeinschränkungsprofile zum Erstellen und Konfigurieren von Kennwortanforderungen.

Ihre Richtlinienoptionen:

| Plattform | Richtlinientyp |

|---|---|

| Android für Unternehmen | Intune-Profil für Geräteeinschränkungen zum Verwalten von: – Gerätekennwort – Arbeitsprofilkennwort |

| AOSP | Profil für Intune-Geräteeinschränkungen |

| iOS/iPadOS | Profil für Intune-Geräteeinschränkungen |

| macOS | Profil für Intune-Geräteeinschränkungen |

| Windows-Client | – Intune-Sicherheitsbaselines (empfohlen): Profil für Intune-Geräteeinschränkungen |

Eine Liste der Einstellungen, die Sie konfigurieren können, finden Sie unter:

- Profil für Android Enterprise-Geräteeinschränkungen:

- Profil > für Android AOSP-Geräteeinschränkungen Gerätekennwort

- Profil für >iOS-/iPadOS-Geräteeinschränkungen Kennwort

- macOS-Profil für > Geräteeinschränkungen Kennwort

- Windows:

Softwareupdates

✔️ Regelmäßiges Installieren von Softwareupdates

Alle Geräte sollten regelmäßig aktualisiert und Richtlinien erstellt werden, um sicherzustellen, dass diese Updates erfolgreich installiert werden. Für die meisten Plattformen verfügt Intune über dedizierte Richtlinien, die sich auf die Verwaltung und Installation von Updates konzentrieren.

Ihre Richtlinienoptionen:

| Plattform | Richtlinientyp |

|---|---|

| Geräte im Besitz der Android Enterprise-Organisation | Systemupdateeinstellungen mithilfe des Intune-Geräteeinschränkungsprofils |

| Persönliche Android Enterprise-Geräte | Nicht verfügbar Kann Konformitätsrichtlinien verwenden, um eine Minimale Patchebene, eine minimale/maximale Betriebssystemversion und vieles mehr festzulegen. |

| iOS/iPadOS | Intune-Updaterichtlinie |

| macOS | Intune-Updaterichtlinie |

| Windows-Client | – Richtlinie für Intune-Featureupdates – Richtlinie für beschleunigte Intune-Updates |

Weitere Informationen zu diesen Features und/oder den Einstellungen, die Sie konfigurieren können, finden Sie unter:

- Profil > für Android Enterprise-Geräteeinschränkungen Systemupdate

- Richtlinien für iOS-/iPadOS-Softwareupdates

- macOS-Softwareupdaterichtlinien

- Windows:

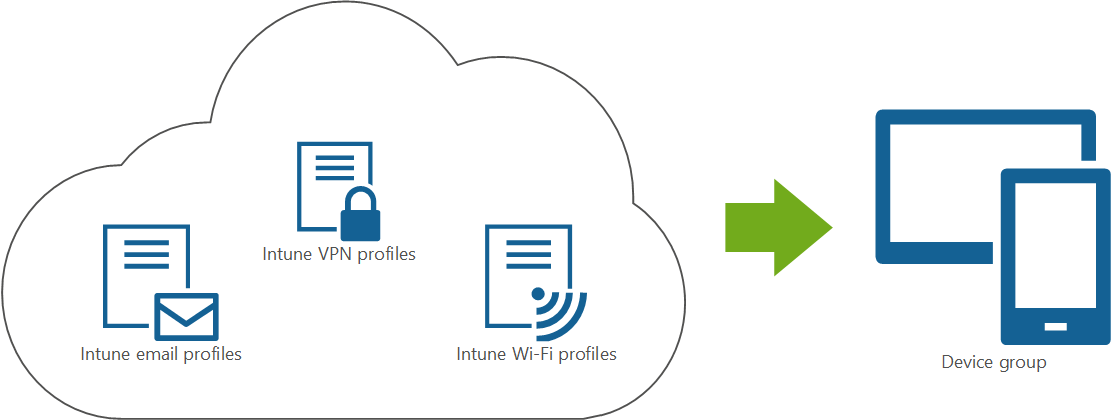

Ebene 1: Zugreifen auf Organisations-E-Mails, Herstellen einer VERBINDUNG mit VPN oder Wi-Fi

Dieser Abschnitt konzentriert sich auf den Zugriff auf Ressourcen in Ihrer Organisation. Diese Ressourcen enthalten:

- E-Mail für Geschäfts-, Schul- oder Unikonten

- VPN-Verbindung für Remotekonnektivität

- Wi-Fi Verbindung für lokale Konnektivität

Viele Organisationen stellen E-Mail-Profile mit vorkonfigurierten Einstellungen auf Benutzergeräten bereit.

✔️ Automatisches Herstellen einer Verbindung mit Benutzer-E-Mail-Konten

Das Profil enthält die E-Mail-Konfigurationseinstellungen, die eine Verbindung mit Ihrem E-Mail-Server herstellen.

Abhängig von den einstellungen, die Sie konfigurieren, kann das E-Mail-Profil die Benutzer auch automatisch mit ihren individuellen E-Mail-Kontoeinstellungen verbinden.

✔️ Verwenden von E-Mail-Apps auf Unternehmensebene

E-Mail-Profile in Intune verwenden gängige und beliebte E-Mail-Apps wie Outlook. Die E-Mail-App wird auf Benutzergeräten bereitgestellt. Nach der Bereitstellung stellen Sie das E-Mail-Gerätekonfigurationsprofil mit den Einstellungen bereit, die die E-Mail-App konfigurieren.

Das E-Mail-Gerätekonfigurationsprofil enthält Einstellungen, die eine Verbindung mit Exchange herstellen.

✔️ Zugreifen auf Geschäfts-, Schul- oder Uni-E-Mails

Das Erstellen eines E-Mail-Profils ist eine allgemeine Mindestbaselinerichtlinie für Organisationen mit Benutzern, die E-Mails auf ihren Geräten verwenden.

Intune verfügt über integrierte E-Mail-Einstellungen für Android-, iOS-/iPadOS- und Windows-Clientgeräte. Wenn Benutzer ihre E-Mail-App öffnen, können sie automatisch eine Verbindung herstellen, sich authentifizieren und ihre E-Mail-Konten ihrer Organisation auf ihren Geräten synchronisieren.

✔️ Jederzeit bereitstellen

Auf neuen Geräten wird empfohlen, die E-Mail-App während des Registrierungsprozesses bereitzustellen. Stellen Sie nach Abschluss der Registrierung die E-Mail-Gerätekonfigurationsrichtlinie bereit.

Wenn Sie über vorhandene Geräte verfügen, stellen Sie die E-Mail-App jederzeit bereit, und stellen Sie die E-Mail-Gerätekonfigurationsrichtlinie bereit.

Erste Schritte mit E-Mail-Profilen

Erste Schritte:

Stellen Sie eine E-Mail-App auf Ihren Geräten bereit. Anleitungen finden Sie unter Hinzufügen von E-Mail-Einstellungen zu Geräten mit Intune.

Erstellen Sie ein E-Mail-Gerätekonfigurationsprofil in Intune. Abhängig von der E-Mail-App, die Ihre Organisation verwendet, ist das E-Mail-Gerätekonfigurationsprofil möglicherweise nicht erforderlich.

Anleitungen finden Sie unter Hinzufügen von E-Mail-Einstellungen zu Geräten mit Intune.

Konfigurieren Sie im E-Mail-Gerätekonfigurationsprofil die Einstellungen für Ihre Plattform:

Persönliche Android Enterprise-Geräte mit E-Mail-Einstellungen für ein Arbeitsprofil

Organisationseigene Android Enterprise-Geräte verwenden keine E-Mail-Gerätekonfigurationsprofile.

Weisen Sie Das E-Mail-Gerätekonfigurationsprofil Ihren Benutzern oder Benutzergruppen zu.

VPN

Viele Organisationen stellen VPN-Profile mit vorkonfigurierten Einstellungen für Benutzergeräte bereit. Das VPN verbindet Ihre Geräte mit Ihrem internen Organisationsnetzwerk.

Wenn Ihre Organisation Clouddienste mit moderner Authentifizierung und sicheren Identitäten verwendet, benötigen Sie wahrscheinlich kein VPN-Profil. Cloudnative Dienste erfordern keine VPN-Verbindung.

Wenn Ihre Apps oder Dienste nicht cloudbasiert oder nicht cloudnativ sind, empfiehlt es sich, ein VPN-Profil bereitzustellen, um eine Verbindung mit Ihrem internen Organisationsnetzwerk herzustellen.

✔️ Arbeiten von überall aus

Das Erstellen eines VPN-Profils ist eine allgemeine Mindestbaselinerichtlinie für Organisationen mit Remotemitarbeitern und Hybrid Workern.

Da Benutzer von überall aus arbeiten, können sie das VPN-Profil verwenden, um eine sichere Verbindung mit dem Netzwerk Ihrer Organisation herzustellen, um auf Ressourcen zuzugreifen.

Intune verfügt über integrierte VPN-Einstellungen für Android-, iOS-/iPadOS-, macOS- und Windows-Clientgeräte. Auf Benutzergeräten wird Ihre VPN-Verbindung als verfügbare Verbindung angezeigt. Benutzer wählen sie aus. Abhängig von den Einstellungen in Ihrem VPN-Profil können sich Benutzer automatisch authentifizieren und eine Verbindung mit dem VPN auf ihren Geräten herstellen.

✔️ Verwenden von VPN-Apps auf Unternehmensebene

VPN-Profile in Intune verwenden gängige UNTERNEHMENS-VPN-Apps wie Check Point, Cisco, Microsoft Tunnel und mehr. Die VPN-App wird auf Benutzergeräten bereitgestellt. Nachdem die App bereitgestellt wurde, stellen Sie das VPN-Verbindungsprofil mit Einstellungen bereit, die die VPN-App konfigurieren.

Das VPN-Gerätekonfigurationsprofil enthält Einstellungen, die eine Verbindung mit Ihrem VPN-Server herstellen.

✔️ Jederzeit bereitstellen

Auf neuen Geräten wird empfohlen, die VPN-App während des Registrierungsprozesses bereitzustellen. Stellen Sie nach Abschluss der Registrierung die VPN-Gerätekonfigurationsrichtlinie bereit.

Wenn Sie über vorhandene Geräte verfügen, stellen Sie die VPN-App jederzeit bereit, und stellen Sie dann die VPN-Gerätekonfigurationsrichtlinie bereit.

Erste Schritte mit VPN-Profilen

Erste Schritte:

Stellen Sie eine VPN-App auf Ihren Geräten bereit.

- Eine Liste der unterstützten VPN-Apps erhalten Sie unter Unterstützte VPN-Verbindungs-Apps in Intune.

- Die Schritte zum Hinzufügen von Apps zu Intune werden unter Hinzufügen von Apps zu Microsoft Intune beschrieben.

Konfigurieren Sie im VPN-Gerätekonfigurationsprofil die Einstellungen für Ihre Plattform:

Weisen Sie Das VPN-Gerätekonfigurationsprofil Ihren Benutzern oder Benutzergruppen zu.

WLAN

Viele Organisationen stellen Wi-Fi Profile mit vorkonfigurierten Einstellungen auf Benutzergeräten bereit. Wenn Ihre Organisation nur Remotemitarbeiter hat, müssen Sie keine Wi-Fi Verbindungsprofile bereitstellen. Wi-Fi Profile sind optional und werden für die lokale Konnektivität verwendet.

✔️ Drahtlos verbinden

Wenn Benutzer von verschiedenen mobilen Geräten aus arbeiten, können sie das Wi-Fi-Profil verwenden, um drahtlos und sicher eine Verbindung mit dem Netzwerk Ihrer Organisation herzustellen.

Das Profil enthält die Wi-Fi Konfigurationseinstellungen, die automatisch eine Verbindung mit Ihrem Netzwerk und/oder SSID (Service Set Identifier) herstellen. Benutzer müssen ihre Wi-Fi Einstellungen nicht manuell konfigurieren.

✔️ Lokale Unterstützung mobiler Geräte

Das Erstellen eines Wi-Fi-Profils ist eine allgemeine Mindestbaselinerichtlinie für Organisationen mit mobilen Geräten, die lokal funktionieren.

Intune verfügt über integrierte Wi-Fi Einstellungen für Android-, iOS-/iPadOS-, macOS- und Windows-Clientgeräte. Auf Benutzergeräten wird Ihre Wi-Fi Verbindung als verfügbare Verbindung angezeigt. Benutzer wählen sie aus. Abhängig von den Einstellungen in Ihrem Wi-Fi-Profil können sich Benutzer automatisch authentifizieren und eine Verbindung mit dem Wi-Fi auf ihren Geräten herstellen.

✔️ Jederzeit bereitstellen

Auf neuen Geräten wird empfohlen, die Wi-Fi Gerätekonfigurationsrichtlinie bereitzustellen, wenn Sich Geräte bei Intune registrieren.

Wenn Sie über vorhandene Geräte verfügen, können Sie die Wi-Fi Gerätekonfigurationsrichtlinie jederzeit bereitstellen.

Erste Schritte mit Wi-Fi Profilen

Erste Schritte:

Erstellen Sie ein Wi-Fi Gerätekonfigurationsprofil in Intune.

Konfigurieren Sie die Einstellungen für Ihre Plattform:

Weisen Sie Ihren Benutzern oder Benutzergruppen das Wi-Fi Gerätekonfigurationsprofil zu.

Ebene 2: Erweiterter Schutz und erweiterte Konfiguration

Diese Ebene erweitert das, was Sie in Ebene 1 konfiguriert haben, und erhöht die Sicherheit für Ihre Geräte. In diesem Abschnitt erstellen Sie richtlinien der Ebene 2, die weitere Sicherheitseinstellungen für Ihre Geräte konfigurieren.

Microsoft empfiehlt die folgenden Sicherheitsrichtlinien der Stufe 2:

Aktivieren Sie Datenträgerverschlüsselung, sicherer Start und TPM auf Ihren Geräten. Diese Features in Kombination mit einer starken PIN-Richtlinie oder biometrischer Entsperrung werden auf dieser Ebene empfohlen.

Auf Android-Geräten sind die Datenträgerverschlüsselung und Samsung Knox möglicherweise in das Betriebssystem integriert. Die Datenträgerverschlüsselung wird möglicherweise automatisch aktiviert , wenn Sie die Einstellungen für den Sperrbildschirm konfigurieren. In Intune können Sie eine Geräteeinschränkungsrichtlinie erstellen, die Sperrbildschirmeinstellungen konfiguriert.

Eine Liste der Kennwort- und Sperrbildschirmeinstellungen, die Sie konfigurieren können, finden Sie in den folgenden Artikeln:

Ablaufen von Kennwörtern und Regeln der Wiederverwendung alter Kennwörter. In Ebene 1 haben Sie eine sichere PIN- oder Kennwortrichtlinie erstellt. Falls noch nicht geschehen, stellen Sie sicher, dass Sie Ihre PINs & Kennwörter so konfigurieren, dass sie ablaufen, und legen Sie einige Regeln für die Kennwortwiederverwendung fest.

Sie können Intune verwenden, um eine Geräteeinschränkungsrichtlinie oder eine Einstellungskatalogrichtlinie zu erstellen, die diese Einstellungen konfiguriert. Weitere Informationen zu den Kennworteinstellungen, die Sie konfigurieren können, finden Sie in den folgenden Artikeln:

Auf Android-Geräten können Sie Richtlinien für Geräteeinschränkungen verwenden, um Kennwortregeln festzulegen:

Intune umfasst Hunderte von Einstellungen, mit denen Gerätefeatures und -einstellungen verwaltet werden können , z. B. das Deaktivieren der integrierten Kamera, das Steuern von Benachrichtigungen, das Zulassen von Bluetooth, das Blockieren von Spielen und vieles mehr.

Sie können die integrierten Vorlagen oder den Einstellungskatalog verwenden, um die Einstellungen anzuzeigen und zu konfigurieren.

Vorlagen für Geräteeinschränkungen verfügen über viele integrierte Einstellungen, die verschiedene Teile der Geräte steuern können, einschließlich Sicherheit, Hardware, Datenfreigabe und mehr.

Sie können diese Vorlagen auf den folgenden Plattformen verwenden:

- Android

- iOS/iPadOS

- macOS

- Windows

Verwenden Sie den Einstellungskatalog , um alle verfügbaren Einstellungen anzuzeigen und zu konfigurieren. Sie können den Einstellungskatalog auf den folgenden Plattformen verwenden:

- iOS/iPadOS

- macOS

- Windows

Verwenden Sie die integrierten administrativen Vorlagen, ähnlich wie bei der lokalen Konfiguration von ADMX-Vorlagen. Sie können die ADMX-Vorlagen auf der folgenden Plattform verwenden:

- Windows

Wenn Sie lokale Gruppenrichtlinienobjekte verwenden und wissen möchten, ob diese Einstellungen in Intune verfügbar sind, verwenden Sie die Gruppenrichtlinienanalyse. Dieses Feature analysiert Ihre Gruppenrichtlinienobjekte und kann sie abhängig von der Analyse in eine Intune-Einstellungskatalogrichtlinie importieren.

Weitere Informationen findest du unter Analysieren ihrer lokalen Gruppenrichtlinienobjekte und importieren sie in Intune.

Ebene 3: Hoher Schutz und hohe Konfiguration

Diese Ebene erweitert das, was Sie in den Ebenen 1 und 2 konfiguriert haben. Sie fügt zusätzliche Sicherheitsfeatures hinzu, die in Organisationen auf Unternehmensebene verwendet werden.

Erweitern Sie die kennwortlose Authentifizierung auf andere Dienste, die von Ihren Mitarbeitern verwendet werden. In Ebene 1 haben Sie biometrische Daten aktiviert, damit sich Benutzer mit einem Fingerabdruck oder einer Gesichtserkennung bei ihren Geräten anmelden können. Erweitern Sie in dieser Ebene kennwortlos auf andere Teile der Organisation.

Verwenden Sie Zertifikate zum Authentifizieren von E-Mail-, VPN- und Wi-Fi-Verbindungen. Zertifikate werden für Benutzer und Geräte bereitgestellt und dann von Benutzern verwendet, um über diese E-Mail-, VPN- und Wi-Fi-Verbindungen Zugriff auf Ressourcen in Ihrer Organisation zu erhalten.

Weitere Informationen zur Verwendung von Zertifikaten in Intune finden Sie unter:

Konfigurieren Sie einmaliges Anmelden (Single Sign-On , SSO) für eine nahtlosere Umgebung, wenn Benutzer Geschäfts-Apps wie Microsoft 365-Apps öffnen. Benutzer melden sich einmal an und werden dann automatisch bei allen Apps angemeldet, die Ihre SSO-Konfiguration unterstützen.

Weitere Informationen zur Verwendung von SSO in Intune und Microsoft Entra ID finden Sie unter:

Verwenden Sie die mehrstufige Authentifizierung (Multi-Factor Authentication , MFA). Wenn Sie zu "Kennwortlos" wechseln, fügt MFA eine zusätzliche Sicherheitsebene hinzu und kann Dazu beitragen, Ihre Organisation vor Phishingangriffen zu schützen. Sie können MFA mit Authentifikator-Apps wie Microsoft Authenticator oder mit einem Telefonanruf oder einer SMS verwenden. Sie können MFA auch verwenden, wenn Benutzer ihre Geräte bei Intune registrieren.

Die mehrstufige Authentifizierung ist ein Feature von Microsoft Entra ID und kann mit Microsoft Entra-Konten verwendet werden. Für weitere Informationen wechseln Sie zu:

Richten Sie Microsoft Tunnel für Ihre Android- und iOS/iPadOS-Geräte ein. Microsoft Tunnel verwendet Linux, um diesen Geräten den Zugriff auf lokale Ressourcen mithilfe der modernen Authentifizierung und des bedingten Zugriffs zu ermöglichen.

Microsoft Tunnel verwendet Intune, Microsoft Entra ID und Active Directory-Verbunddienste (AD FS). Weitere Informationen findest du unter Microsoft Tunnel für Microsoft Intune.

Zusätzlich zu Microsoft Tunnel für Geräte, die bei Intune registriert sind, können Sie Microsoft Tunnel for Mobile Application Management (Tunnel for MAM) verwenden, um Tunnelfunktionen auf Android- und iOS-/iPad-Geräte zu erweitern, die nicht bei Intune registriert sind. Tunnel for MAM ist als Intune-Add-On verfügbar, für das eine zusätzliche Lizenz erforderlich ist.

Weitere Informationen finden Sie unter Verwenden von Intune Suite-Add-On-Funktionen.

Verwenden Sie die LapS-Richtlinie (Windows Local Administrator Password Solution), um das integrierte lokale Administratorkonto auf Ihren Windows-Geräten zu verwalten und zu sichern. Da das lokale Administratorkonto nicht gelöscht werden kann und über vollständige Berechtigungen für das Gerät verfügt, ist die Verwaltung des integrierten Windows-Administratorkontos ein wichtiger Schritt zum Schutz Ihrer Organisation. Die Intune-Richtlinie für Windows LAPS verwendet die Funktionen, die für Windows-Geräte mit Version 21h2 oder höher verfügbar sind.

Weitere Informationen finden Sie unter Intune-Unterstützung für Windows LAPS.

Verwenden Sie Microsoft Intune Endpoint Privilege Management (EPM), um die Angriffsfläche Ihrer Windows-Geräte zu reduzieren. EPM ermöglicht Es Ihnen, Benutzer zu haben, die als Standardbenutzer (ohne Administratorrechte) ausgeführt werden, aber dennoch produktiv bleiben, indem sie bestimmen, wann diese Benutzer Apps in einem Kontext mit erhöhten Rechten ausführen können.

EPM-Rechteerweiterungsregeln können auf Dateihashes, Zertifikatregeln und mehr basieren. Die von Ihnen konfigurierten Regeln tragen dazu bei, sicherzustellen, dass nur die erwarteten und vertrauenswürdigen Anwendungen, die Sie zulassen, mit erhöhten Rechten ausgeführt werden können. Regeln können die von einer App erstellten untergeordneten Prozesse verwalten, Anforderungen von Benutzern zum Erhöhen eines verwalteten Prozesses unterstützen und automatische Rechteerweiterungen von Dateien ermöglichen, die nur ohne Benutzerunterbrechung ausgeführt werden müssen.

Endpoint Privilege Management ist als Intune-Add-On verfügbar, für das eine zusätzliche Lizenz erforderlich ist. Weitere Informationen finden Sie unter Verwenden von Intune Suite-Add-On-Funktionen.

Verwenden Sie den Android Common Criteria-Modus auf Android-Geräten, die von hochsensiblen Organisationen wie Behörden verwendet werden.

Weitere Informationen zu diesem Feature finden Sie unter Android Common Criteria-Modus.

Erstellen Sie Richtlinien, die für die Windows-Firmwareebene gelten. Diese Richtlinien können verhindern, dass Schadsoftware mit den Windows-Betriebssystemprozessen kommuniziert.

Weitere Informationen zu diesem Feature finden Sie unter Verwenden von DFCI-Profilen (Device Firmware Configuration Interface) auf Windows-Geräten.

Konfigurieren von Kiosks, freigegebenen Geräten und anderen spezialisierten Geräten:

Android Enterprise:

Android-Geräteadministrator

- Verwenden und Verwalten von Zebra-Geräten mit Zebra Mobility Extensions

- Geräteeinstellungen, die als Kiosk ausgeführt werden sollen

Wichtig

Microsoft Intune beendet am 31. Dezember 2024 die Unterstützung für die Verwaltung von Android-Geräteadministratoren auf Geräten mit Zugriff auf Google Mobile Services (GMS). Nach diesem Datum sind die Geräteregistrierung, der technische Support sowie Behebungen von Programmfehlern und Sicherheitslücken nicht mehr verfügbar. Wenn Sie zurzeit die Verwaltung per Geräteadministrator verwenden, empfiehlt es sich, vor dem Ende des Supports zu einer anderen Android-Verwaltungsoption in Intune zu wechseln. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

Bereitstellen von Shellskripts:

Befolgen Sie die minimal empfohlenen Baselinerichtlinien.

- Einrichten von Microsoft Intune

- Hinzufügen, Konfigurieren und Schützen von Apps

- Planen von Konformitätsrichtlinien

- 🡺 Konfigurieren von Gerätefeatures (Sie sind hier)

- Registrieren von Geräten

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für