Übersicht: Geteiltes VPN-Tunneling für Microsoft 365

Hinweis

Dieser Artikel ist Teil einer Reihe von Artikeln zur Microsoft 365-Optimierung für Remotebenutzer.

- Eine ausführliche Anleitung zum Implementieren von geteilten VPN-Tunneln finden Sie unter Implementieren des geteilten VPN-Tunnelings für Microsoft 365.

- Eine ausführliche Liste der Szenarien für geteilte VPN-Tunnel finden Sie unter Häufige Szenarien für geteilte VPN-Tunnel für Microsoft 365.

- Eine Anleitung zum Schützen des Teams-Mediendatenverkehrs in VPN Split Tunneling-Umgebungen finden Sie unter Schützen von Teams-Mediendatenverkehr für geteiltes VPN-Tunneling.

- Informationen zum Konfigurieren von Stream- und Liveereignissen in VPN-Umgebungen finden Sie unter Besondere Überlegungen für Stream und Liveereignisse in VPN-Umgebungen.

- Informationen zum Optimieren der leistung von Microsoft 365 weltweit für Benutzer in China finden Sie unter Microsoft 365-Leistungsoptimierung für China-Benutzer.

Unternehmen haben vpns traditionell verwendet, um sichere Remoteerfahrungen für ihre Benutzer zu unterstützen. Während die Kernworkloads lokal blieben, war ein VPN vom Remoteclient, das über ein Rechenzentrum im Unternehmensnetzwerk geleitet wird, die primäre Methode für Remotebenutzer, um auf Unternehmensressourcen zuzugreifen. Um diese Verbindungen zu schützen, bauen Unternehmen entlang der VPN-Pfade Schichten von Netzwerksicherheitslösungen auf. Diese Sicherheit wurde entwickelt, um die interne Infrastruktur zu schützen und das mobile Browsen externer Websites zu schützen, indem Datenverkehr in das VPN und dann über den lokalen Internetperimeter umleiten. VPNs, Netzwerkperimeter und die zugehörige Sicherheitsinfrastruktur wurden häufig speziell für ein definiertes Datenverkehrsvolumen erstellt und skaliert, wobei die meisten Verbindungen in der Regel innerhalb des Unternehmensnetzwerks initiiert werden und die meisten davon innerhalb der internen Netzwerkgrenzen bleiben.

Eine Zeit lang waren VPN-Modelle, bei denen alle Verbindungen vom Gerät des Remotebenutzers zurück in das firmeninterne Netzwerk geroutet werden (bekannt als Tunnelerzwingung), weitgehend tragfähig, solange die gleichzeitige Anzahl der Remotebenutzer gering war und das Datenverkehrsvolumen, welches das VPN durchquert, gering war. Einige Kunden haben weiterhin VPN-Erzwungenes Tunneling als status Quo verwendet, auch nachdem ihre Anwendungen aus dem Unternehmensperimeter zu öffentlichen SaaS-Clouds verschoben wurden.

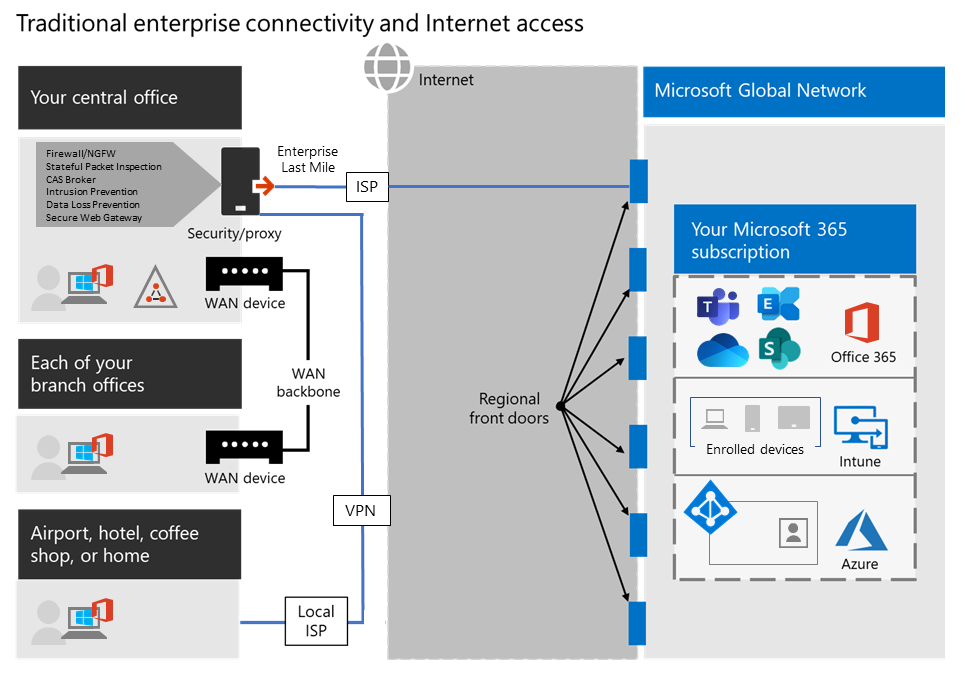

Die Verwendung erzwungener TUNNEL-VPNs für die Verbindung mit verteilten und leistungsempfindlichen Cloudanwendungen ist suboptimal, aber die negativen Auswirkungen wurden von einigen Unternehmen akzeptiert, um die Sicherheit status Quo aufrechtzuerhalten. Ein Beispieldiagramm für dieses Szenario finden Sie hier:

Abbildung 1: Eine herkömmliche VPN-Lösung für erzwungene Tunnel.

Dieses Problem wächst seit vielen Jahren, und viele Kunden berichten von einer erheblichen Verschiebung der Netzwerkdatenverkehrmuster. Datenverkehr, der früher lokal blieb, stellt jetzt eine Verbindung mit externen Cloudendpunkten her. Viele Microsoft-Kunden berichten, dass zuvor etwa 80 % ihres Netzwerkdatenverkehrs an eine interne Quelle geleitet wurden (dargestellt durch die gepunktete Linie im vorherigen Diagramm). Im Jahr 2020 sank diese Zahl auf etwa 20 % oder weniger, da sie wichtige Workloads in die Cloud verlagert haben. Diese Trends sind bei anderen Unternehmen nicht ungewöhnlich. Im Laufe der Zeit wird das oben genannte Modell im Laufe der Zeit immer umständlicher und nicht mehr tragbar, was verhindert, dass ein organization agil ist, wenn er sich in eine Cloud-First-Welt bewegt.

Die weltweite COVID-19-Krise hat dieses Problem eskaliert, um sofortige Abhilfe zu erfordern. Die Notwendigkeit, die Sicherheit der Mitarbeiter zu gewährleisten, erzeugte beispiellose Anforderungen an die Unternehmens-IT, die Produktivität von zu Hause aus in großem Umfang zu unterstützen, was auch in der Zeit nach der Krise noch der Fall ist. Microsoft 365 ist gut positioniert, um Kunden dabei zu helfen, diese Nachfrage zu erfüllen, aber eine hohe Parallelität von Benutzern, die von zu Hause aus arbeiten, erzeugt eine große Menge an Microsoft 365-Datenverkehr, der, wenn er durch erzwungenes Tunnel-VPN und lokale Netzwerkperimeter geleitet wird, zu einer schnellen Sättigung führt und die VPN-Infrastruktur nicht mehr zur Kapazität führt. In dieser Realität nach der Krise ist die Verwendung von VPN für den Zugriff auf Microsoft 365 nicht mehr nur ein Leistungshindernisse, sondern eine harte Wand, die sich nicht nur auf Microsoft 365 auswirkt, sondern auch kritische Geschäftsvorgänge, die weiterhin auf das VPN angewiesen sind, um zu funktionieren.

Microsoft arbeitet eng mit Kunden und der gesamten Branche zusammen, um effektive, moderne Lösungen für diese Probleme aus unseren eigenen Diensten bereitzustellen und sich an den bewährten Methoden der Branche anzupassen. Konnektivitätsprinzipien für den Microsoft 365-Dienst wurden so konzipiert, dass sie für Remotebenutzer effizient funktionieren und gleichzeitig organization die Sicherheit und Kontrolle über ihre Konnektivität gewährleisten können. Diese Lösungen können auch schnell und mit begrenztem Aufwand implementiert werden, aber einen signifikanten positiven Effekt auf die oben beschriebenen Probleme erzielen.

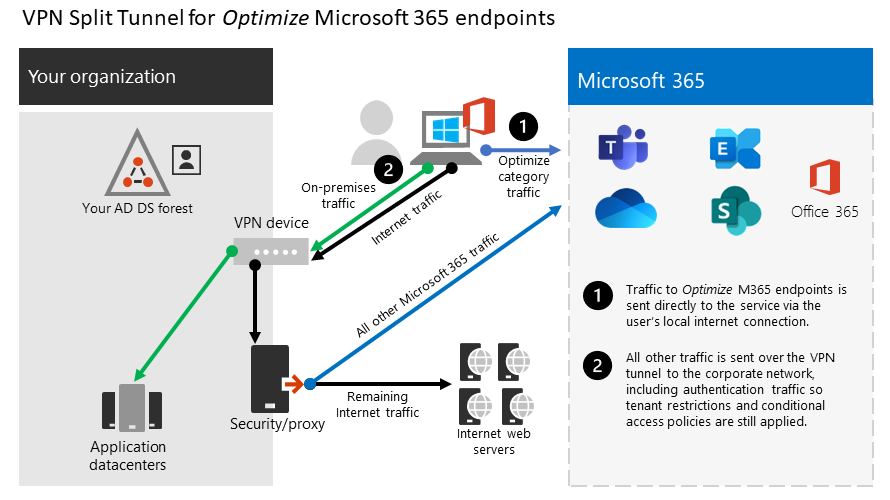

Kunden, die ihre Remote-Workergeräte über VPN mit dem Unternehmensnetzwerk oder der Cloudinfrastruktur verbinden, empfiehlt Microsoft, dass die wichtigsten Microsoft 365-Szenarien Microsoft Teams, SharePoint und Exchange Online über eine Konfiguration des geteilten VPN-Tunnels weitergeleitet werden. Dies wird besonders wichtig als die Frontline-Strategie, die kontinuierliche Produktivität der Mitarbeiter bei umfangreichen Work-from-Home-Ereignissen wie der COVID-19-Krise zu erleichtern.

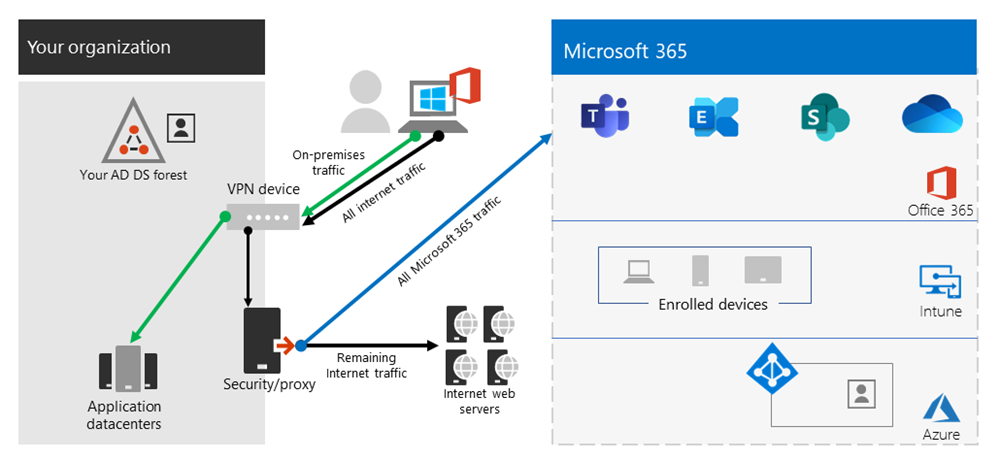

Abbildung 2: Eine VPN-Lösung für geteilte Tunnel mit definierten Microsoft 365-Ausnahmen, die direkt an den Dienst gesendet werden. Der gesamte andere Datenverkehr durchläuft den VPN-Tunnel unabhängig vom Ziel.

Der Kern dieses Ansatzes besteht darin, Unternehmen eine Methode bereitzustellen, um das Risiko einer Sättigung der VPN-Infrastruktur zu verringern und die Leistung von Microsoft 365 in kürzester Zeit erheblich zu verbessern. Wenn Sie VPN-Clients so konfigurieren, dass der kritischste Microsoft 365-Datenverkehr mit hohem Volumen den VPN-Tunnel umgehen kann, werden die folgenden Vorteile erzielt:

Sofort entschärft die Grundursache für einen Großteil der vom Kunden gemeldeten Leistungs- und Netzwerkkapazitätsprobleme in VPN-Architekturen für Unternehmen, die sich auf die Microsoft 365-Benutzererfahrung auswirken.

Die empfohlene Lösung ist speziell auf Microsoft 365-Dienstendpunkte ausgerichtet, die im Artikel Microsoft 365-URLs und IP-Adressbereiche als Optimieren kategorisiert sind. Der Datenverkehr zu diesen Endpunkten ist sehr empfindlich auf Latenz- und Bandbreitendrosselung, und die Umgehung des VPN-Tunnels kann die Endbenutzererfahrung erheblich verbessern und die Last des Unternehmensnetzwerks reduzieren. Microsoft 365-Verbindungen, die nicht den Großteil des Bandbreiten- oder Benutzerfreundlichkeitsbedarfs ausmachen, können weiterhin zusammen mit dem restlichen internetgebundenen Datenverkehr über den VPN-Tunnel weitergeleitet werden. Weitere Informationen finden Sie unter Die Strategie des geteilten VPN-Tunnels.

Kann von Kunden schnell und ohne zusätzliche Infrastruktur- oder Anwendungsanforderungen konfiguriert, getestet und implementiert werden

Je nach VPN-Plattform und Netzwerkarchitektur dauert die Implementierung nur wenige Stunden. Weitere Informationen finden Sie unter Implementieren eines geteilten VPN Tunnels.

Bewahrt die Sicherheitsposition von Kunden-VPN-Implementierungen, indem nicht geändert wird, wie andere Verbindungen umgeleitet werden, einschließlich Datenverkehr zum Internet

Die empfohlene Konfiguration folgt dem Prinzip der minimalen Rechte für Ausnahmen von VPN-Datenverkehr und ermöglicht Kunden, geteilte VPN-Tunnel zu implementieren, ohne die Benutzer oder die Infrastruktur weiteren Sicherheitsrisiken auszusetzen. Netzwerkdatenverkehr, der direkt an Microsoft 365-Endpunkte weitergeleitet wird, wird verschlüsselt, auf Integrität durch Office-Clientanwendungsstapel überprüft und auf IP-Adressen festgelegt, die für Microsoft 365-Dienste bestimmt sind, die sowohl auf Anwendungs- als auch auf Netzwerkebene gehärtet sind. Weitere Informationen hierzu finden Sie unter Alternative Möglichkeiten für Sicherheitsexperten und IT-Mitarbeiter, moderne Sicherheitskontrollen in den heutigen einzigartigen Remotearbeitsszenarios zu erreichen (Blog des Microsoft Security Teams).

Wird von den meisten Unternehmens-VPN-Plattformen einheitlich unterstützt

Microsoft arbeitet weiterhin mit Branchenpartnern an der Erstellung von kommerziellen VPN-Lösungen, um Partnern dabei zu helfen, gezielte Anleitungen und Konfigurationsvorlagen für ihre Lösungen in Übereinstimmung mit den oben aufgeführten Empfehlungen zu entwickeln. Weitere Informationen finden Sie unter HOWTO-Leitfäden für häufige VPN-Plattformen.

Tipp

Microsoft empfiehlt, die VPN-Konfiguration für geteilte Tunnel auf dokumentierte dedizierte IP-Adressbereiche für Microsoft 365-Dienste zu konzentrieren. FQDN- oder AppID-basierte Geteilte Tunnelkonfigurationen sind zwar auf bestimmten VPN-Clientplattformen möglich, decken jedoch möglicherweise wichtige Microsoft 365-Szenarien nicht vollständig ab und können mit IP-basierten VPN-Routingregeln in Konflikt stehen. Aus diesem Grund empfiehlt Microsoft nicht die Verwendung von Microsoft 365 FQDNs zum Konfigurieren des VPN für geteilte Tunnel. Die Verwendung der FQDN-Konfiguration kann in anderen verwandten Szenarien nützlich sein, z. B. bei der Anpassung von .PAC-Dateien oder bei der Implementierung der Proxyumgehung.

Eine vollständige Anleitung zur Implementierung finden Sie unter Implementieren des geteilten VPN-Tunnelings für Microsoft 365.

Einen schritt-für-Schritt-Prozess zum Konfigurieren von Microsoft 365 für Remotemitarbeiter finden Sie unter Einrichten Ihrer Infrastruktur für Remotearbeit.

Die Strategie des geteilten VPN-Tunnels

Herkömmliche Unternehmensnetzwerke sind häufig so konzipiert, dass sie sicher für eine Precloud-Welt funktionieren, in der die wichtigsten Daten, Dienste und Anwendungen lokal gehostet werden und direkt mit dem internen Unternehmensnetzwerk verbunden sind, ebenso wie die Mehrheit der Benutzer. Die Netzwerkinfrastruktur basiert also auf diesen Elementen, in denen Zweigniederlassungen über Multiprotocol Label Switching(MPLS)-Netzwerke mit dem Hauptsitz verbunden sind und Remotebenutzer über ein VPN eine Verbindung mit dem Unternehmensnetzwerk herstellen müssen, um auf lokale Endpunkte und das Internet zugreifen zu können. Bei diesem Modell wird der gesamte Datenverkehr von Remotebenutzern durch das Unternehmensnetzwerk geleitet und über einen gemeinsamen Ausgangspunkt an den Clouddienst geleitet.

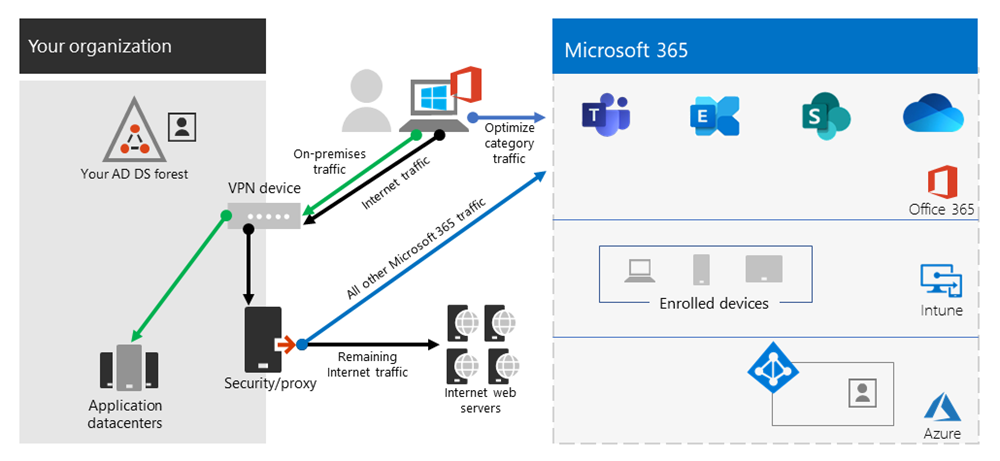

Abbildung 2: Eine gängige VPN-Lösung für Remotebenutzer, bei der der gesamte Datenverkehr unabhängig vom Ziel zurück in das Unternehmensnetzwerk erzwungen wird.

Wenn Organisationen Daten und Anwendungen in die Cloud verschieben, hat dieses Modell begonnen, weniger effektiv zu werden, da es schnell umständlich, teuer und nicht skaliert wird, was die Netzwerkleistung und -effizienz der Benutzer erheblich beeinträchtigt und die Fähigkeit der organization eingeschränkt, sich an sich ändernde Anforderungen anzupassen. Zahlreiche Microsoft-Kunden haben berichtet, dass vor einigen Jahren 80 % des Netzwerkdatenverkehrs an ein internes Ziel gesendet wurden, aber im Jahr 2020 80 % des Datenverkehrs eine Verbindung mit einer externen cloudbasierten Ressource herstellt.

Die COVID-19-Krise verschärfte dieses Problem und erforderte sofortige Lösungen für die überwiegende Mehrheit der Organisationen. Viele Kunden haben festgestellt, dass das erzwungene VPN-Modell nicht skalierbar oder leistungsfähig genug für 100 % Remotearbeitsszenarien ist, wie sie diese Krise erfordert. Damit diese Organisationen effizient arbeiten können, sind schnelle Lösungen erforderlich.

Für den Microsoft 365-Dienst hat Microsoft die Konnektivitätsanforderungen für den Dienst mit diesem Problem entworfen, bei dem ein fokussierter, streng kontrollierter und relativ statischer Satz von Dienstendpunkten einfach und schnell optimiert werden kann, um eine hohe Leistung für Benutzer bereitzustellen, die auf den Dienst zugreifen, und die Last für die VPN-Infrastruktur verringert, damit sie von Datenverkehr verwendet werden kann, der ihn noch benötigt.

Microsoft 365 kategorisiert die erforderlichen Endpunkte für Microsoft 365 in drei Kategorien: Optimieren, Zulassen und Standard. Die Optimize-Endpunkte stehen hier im Mittelpunkt und weisen die folgenden Merkmale auf:

- Sind Endgeräte im Besitz Microsoft und Verwalteten Endpunkten, auf der Microsoft-Infrastruktur gehostet?

- Sind für zentrale Microsoft 365-Workloads wie Exchange Online, SharePoint, Skype for Business Online und Microsoft Teams bestimmt.

- Lassen Sie IPs bereitstellen

- Geringe Änderungsrate, und es wird erwartet, dass die Zahl klein ist (zurzeit 20 IP-Subnetze)

- sind empfindlich gegen hohe Volumen und/oder Latenz

- können die erforderlichen Sicherheitselemente im Dienst anstatt inline im Netzwerk bereitstellen

- Machen Sie etwa 70 bis 80 % des Datenverkehrsvolumens für den Microsoft 365-Dienst aus.

Dieser eng gefasste Satz von Endpunkten kann aus dem erzwungenen VPN-Tunnel aufgeteilt und über die lokale Benutzeroberfläche des Benutzers sicher und direkt an den Microsoft 365-Dienst gesendet werden. Dies wird als geteilter Tunnel bezeichnet.

Sicherheitselemente wie DLP, AV-Schutz, Authentifizierung und Zugriffssteuerung können für diese Endpunkte auf verschiedenen Ebenen innerhalb des Diensts wesentlich effizienter bereitgestellt werden. Da wir auch den Großteil des Datenverkehrsvolumens von der VPN-Lösung ableiten, wird die VPN-Kapazität für unternehmenskritischen Datenverkehr freigegeben, der weiterhin davon abhängt. Außerdem dürfte es in vielen Fällen nicht mehr notwendig sein, ein langwieriges und kostspieliges Aktualisierungsprogramm zu durchlaufen, um diese neue Arbeitsweise handhaben zu können.

Abbildung 3: Eine VPN-Lösung für geteilte Tunnel mit definierten Microsoft 365-Ausnahmen, die direkt an den Dienst gesendet werden. Der gesamte andere Datenverkehr wird unabhängig vom Ziel zurück in das Unternehmensnetzwerk erzwungen.

Aus der Sicherheitsperspektive verfügt Microsoft über eine Reihe von Sicherheitsfunktionen, die verwendet werden können, um eine ähnliche oder sogar verbesserte Sicherheit zu bieten als die, die durch eine Inline-Inspektion durch lokale Sicherheitsstapel erreicht wird. Der Blogbeitrag des Microsoft Security-Teams Alternative Möglichkeiten für Sicherheitsexperten und IT-Mitarbeiter, moderne Sicherheitskontrollen in den heutigen, einzigartigen Remotearbeitsszenarios zu erreichen bietet eine klare Zusammenfassung der verfügbaren Funktionen. Ausführlichere Anleitungen finden Sie in diesem Artikel. Über Microsofts Implementierung von geteilten VPN-Tunneling können Sie auch unter Betrieb über VPN: Wie Microsoft seine Remotemitarbeiter in Verbindung hält lesen.

In vielen Fällen kann diese Umsetzung innerhalb weniger Stunden erreicht werden, was eine rasche Lösung eines der dringendsten Probleme ermöglicht, mit denen Organisationen konfrontiert sind, wenn sie schnell großmaßstäbig auf Remotearbeit umstellen. Anleitungen zur Implementierung von geteilten VPN-Tunneln finden Sie unter Implementieren des geteilten VPN-Tunnels für Microsoft 365.

Häufig gestellte Fragen

Das Microsoft-Sicherheitsteam hat alternative Möglichkeiten für Sicherheitsexperten und DIE IT veröffentlicht, um moderne Sicherheitskontrollen in den heutigen einzigartigen Remotearbeitsszenarien zu erreichen, einen Blogbeitrag, in dem wichtige Möglichkeiten für Sicherheitsexperten und IT-Experten beschrieben werden, moderne Sicherheitskontrollen in den heutigen einzigartigen Remotearbeitsszenarien zu erreichen. Darüber hinaus finden Sie im Folgenden einige der häufigsten Kundenfragen und Antworten zu diesem Thema.

Gewusst wie Benutzer nicht mehr auf andere Mandanten zugreifen, denen ich nicht vertrauenswürdig bin, wo sie Daten exfiltrieren könnten?

Die Antwort ist eine Funktion namens Mandanteneinschränkungen. Der Authentifizierungsdatenverkehr ist weder mit hohem Volumen noch mit besonders hoher Latenz verbunden und kann daher über die VPN-Lösung an den lokalen Proxy gesendet werden, auf den das Feature angewendet wird. Hier wird eine Positivliste mit vertrauenswürdigen Mandanten verwaltet, und wenn der Client versucht, ein Token für einen Mandanten abzurufen, der nicht vertrauenswürdig ist, lehnt der Proxy die Anforderung einfach ab. Wenn der Mandant vertrauenswürdig ist, dann ist ein Token zugänglich, wenn der Benutzer die richtigen Anmeldedaten und Berechtigungen hat.

Auch wenn ein Benutzer eine TCP/UDP-Verbindung mit den als Optimize markierten Endpunkten herstellen kann, kann er sich ohne ein gültiges Token für den Zugriff auf den betreffenden Mandanten einfach nicht anmelden und auf Daten zugreifen/verschieben.

Ermöglicht dieses Modell den Zugang zu Verbraucherdiensten wie z. B. privaten OneDrive-Konten?

Nein, das ist nicht der Fall, die Microsoft 365-Endpunkte sind nicht mit den Consumerdiensten (Onedrive.live.com als Beispiel) identisch, sodass der geteilte Tunnel es einem Benutzer nicht ermöglicht, direkt auf Verbraucherdienste zuzugreifen. Der Datenverkehr zu Verbraucher-Endpunkten wird weiterhin den VPN-Tunnel nutzen, und die bestehenden Richtlinien gelten weiterhin.

Wie wende ich DLP an und schütze meine sensiblen Daten, wenn der Datenverkehr nicht mehr durch meine firmeninterne Lösung fließt?

Um die versehentliche Offenlegung vertraulicher Informationen zu verhindern, verfügt Microsoft 365 über eine Vielzahl integrierter Tools. Sie können die integrierten DLP-Funktionen von Teams und SharePoint nutzen, um unangemessen gespeicherte oder gemeinsam genutzte vertrauliche Informationen zu erkennen. Wenn teil Ihrer Remotearbeitsstrategie eine BYOD-Richtlinie (Bring Your Own Device) umfasst, können Sie den appbasierten bedingten Zugriff verwenden, um zu verhindern, dass vertrauliche Daten auf die persönlichen Geräte der Benutzer heruntergeladen werden.

Wie bewerte und kontrolliere ich die Authentisierung des Benutzers, wenn er sich direkt verbindet?

Zusätzlich zu den in Q1 erwähnten Mandateneinschränkungen können Richtlinien für den bedingten Zugriff angewendet werden, um das Risiko einer Authentifizierungsanfrage dynamisch zu bewerten und angemessen zu reagieren. Microsoft empfiehlt, dass das Zero Trust Modell im Laufe der Zeit implementiert wird, und wir können Microsoft Entra Richtlinien für bedingten Zugriff verwenden, um die Kontrolle in einer mobilen und cloudbasierten Welt zu behalten. Richtlinien für den bedingten Zugriff können verwendet werden, um eine Echtzeit-Entscheidung darüber zu treffen, ob eine Authentifizierungsanfrage erfolgreich ist, basierend auf zahlreichen Faktoren wie z. B:

- Gerät, ist das Gerät bekannt/vertraut/Domäne verbunden?

- IP – kommt die Authentifizierungsanfrage von einer bekannten Unternehmens-IP-Adresse? Oder aus einem Land/einer Region, dem wir nicht vertrauen?

- Anwendung – ist der Benutzer zur Nutzung dieser Anwendung berechtigt?

Wir können dann Richtlinien auslösen, wie z. B. die Genehmigung, die Auslösung von MFA oder die Blockierung der Authentifizierung auf der Grundlage dieser Richtlinien.

Wie kann ich mich vor Viren und Schadsoftware schützen?

Auch hier bietet Microsoft 365 Schutz für die mit Optimierung markierten Endpunkte in verschiedenen Ebenen des Diensts selbst, die in diesem Dokument beschrieben sind. Wie bereits erwähnt, ist es wesentlich effizienter, diese Sicherheitselemente im Dienst selbst bereitzustellen, anstatt dies in Übereinstimmung mit Geräten zu versuchen, die die Protokolle/den Datenverkehr möglicherweise nicht vollständig verstehen. Standardmäßig überprüft SharePoint Dateiuploads automatisch auf bekannte Schadsoftware.

Für die oben aufgeführten Exchange-Endpunkte leisten Exchange Online Protection und Microsoft Defender für Microsoft 365 hervorragende Arbeit bei der Bereitstellung der Sicherheit des Datenverkehrs zum Dienst.

Kann ich mehr als nur den „Optimieren“-Datenverkehr direkt senden?

Den mit Optimieren markierten Endpunkten sollte Vorrang eingeräumt werden, da diese bei einem geringen Arbeitsaufwand den maximalen Nutzen bringen. Wenn Sie möchten, sind die markierten Endpunkte zulassen jedoch erforderlich, damit der Dienst funktioniert und IP-Adressen für die Endpunkte bereitgestellt werden, die bei Bedarf verwendet werden können.

Es gibt auch verschiedene Anbieter, die cloudbasierte Proxy-/Sicherheitslösungen anbieten, die als sichere Webgateways bezeichnet werden und eine zentrale Sicherheits-, Steuerungs- und Unternehmensrichtlinienanwendung für das allgemeine Webbrowsen bieten. Diese Lösungen können in einer Cloud-First-Welt gut funktionieren, wenn sie hochverfügbar, leistungsfähig und in der Nähe Ihrer Benutzer bereitgestellt werden, indem sie den sicheren Internetzugriff von einem cloudbasierten Standort in der Nähe des Benutzers ermöglichen. Dadurch entfällt die Notwendigkeit einer Spitzkehre durch das VPN/Unternehmensnetzwerk für den allgemeinen Browserdatenverkehr, während weiterhin eine zentrale Sicherheitskontrolle möglich ist.

Auch wenn diese Lösungen vorhanden sind, empfiehlt Microsoft jedoch dringend, dass der mit "Optimieren" gekennzeichnete Microsoft 365-Datenverkehr direkt an den Dienst gesendet wird.

Eine Anleitung zum Zulassen des direkten Zugriffs auf eine Azure Virtual Network finden Sie unter Remotearbeit mit Azure VPN Gateway Point-to-Site.

Warum ist Port 80 erforderlich? Ist der gesendete Datenverkehr in Ordnung?

Port 80 wird nur für Dinge wie die Umleitung auf eine Port 443-Sitzung verwendet, es werden keine Kundendaten gesendet oder sind über Port 80 zugänglich. Die Verschlüsselung beschreibt die Verschlüsselung für Daten während der Übertragung und im Ruhezustand für Microsoft 365, und Arten von Datenverkehr beschreibt, wie SRTP zum Schutz des Teams-Mediendatenverkehrs verwendet wird.

Gilt dieser Ratschlag für Benutzer in China, die eine weltweite instance von Microsoft 365 verwenden?

Nein, es ist nicht der Fall. Der einzige Vorbehalt gegen die oben genannten Ratschläge sind Benutzer in der VR China, die sich mit einer weltweiten instance von Microsoft 365 verbinden. Aufgrund des häufigen Auftretens von grenzüberschreitenden Netzwerküberlastungen in der Region kann die Leistung des direkten Internetaustritts variabel sein. Die meisten Kunden in der Region verwenden ein VPN, um den Datenverkehr in das Unternehmensnetzwerk zu übertragen und ihre autorisierte MPLS-Leitung oder ähnlich wie ausgehende Verbindungen außerhalb des Landes/der Region über einen optimierten Pfad zu nutzen. Dies wird weiter im Artikel Microsoft 365-Leistungsoptimierung für Benutzer in China beschrieben.

Funktioniert die Split-Tunnel-Konfiguration für Teams, die in einem Browser ausgeführt werden?

Ja, mit Einschränkungen. Die meisten Teams-Funktionen werden in den Browsern unterstützt, die unter Abrufen von Clients für Microsoft Teams aufgeführt sind.

Darüber hinaus unterstützen Microsoft Edge 96 und höher geteiltes VPN-Tunneling für Peer-to-Peer-Datenverkehr, indem die Edge WebRtcRespectOsRoutingTableEnabled-Richtlinie aktiviert wird. Derzeit unterstützen andere Browser möglicherweise kein geteiltes VPN-Tunneling für Peer-to-Peer-Datenverkehr.

Verwandte Artikel

Implementieren von geteilten VPN-Tunneln für Microsoft 365

Häufige Szenarien für geteilte VPN-Tunnel für Microsoft 365

Schützen des Teams-Mediendatenverkehrs für geteilte VPN-Tunnel

Besondere Überlegungen zu Stream- und Liveereignissen in VPN-Umgebungen

Microsoft 365-Leistungsoptimierung für China-Benutzer

Prinzipien von Microsoft 365-Netzwerkverbindungen

Bewerten der Microsoft 365-Netzwerkkonnektivität

Microsoft 365-Netzwerk- und Leistungsoptimierung

Betrieb über VPN: Wie Microsoft seine Remotemitarbeitern in Verbindung hält