Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Wichtig

Sie müssen Teil des Frontier-Vorschauversionsprogramms sein, um Vorabzugriff auf Microsoft Agent 365 zu erhalten. Frontier verbindet Sie direkt mit den neuesten KI-Innovationen von Microsoft. Frontier-Vorschauversionen unterliegen den bestehenden Vorschauversionsbedingungen Ihrer Kundenvereinbarungen. Da sich diese Funktionen noch in der Entwicklung befinden, können sich ihre Verfügbarkeit und Merkmale im Laufe der Zeit ändern.

Teste deinen Agenten lokal, indem du Agents Playground vor der Bereitstellung verwendest. Dieser Leitfaden behandelt die Einrichtung Ihrer Entwicklungsumgebung, die Konfiguration der Authentifizierung und die Validierung der Funktionalität Ihres Agenten mit dem Testtool Agents Playground.

Sobald dein Agent lokal arbeitet, kannst du dem Agent 365 Development Lifecycle folgen, um in Microsoft 365-Anwendungen wie Teams, Word und Outlook zu testen.

Voraussetzungen

Bevor Sie mit dem Testen Ihres Agents beginnen, überprüfen Sie, ob Sie die folgenden Voraussetzungen installiert haben:

Allgemeine Voraussetzungen

- Code-Editor: Ein beliebiger Code-Editor Ihrer Wahl. Visual Studio Code wird empfohlen.

-

Agents Playground: Installiere Agents Playground mit einer der folgenden Methoden:

- Fenster:

winget install agentsplayground - NPM:

npm install -g @microsoft/m365agentsplayground

- Fenster:

- A365 CLI: Erforderlich für die Agent-Bereitstellung und -verwaltung. Installiere die Agent 365 CLI.

-

LLM-API-Zugriff: Wählen Sie den geeigneten Dienst basierend auf der Konfiguration Ihres Agents oder Ihrem bevorzugten Modellanbieter aus:

- OpenAI API Key: Holen Sie sich Ihren OpenAI API-Schlüssel.

- Azure OpenAI:Erstellen und bereitstellen Sie eine Azure OpenAI-Ressource bereit, um Ihren API-Schlüssel und Ihren Endpunkt zu erhalten.

- Entwicklerportal-Konfiguration: Nach der Veröffentlichung deines Agenten musst du den Agent-Blueprint im Developer Portal konfigurieren, bevor du Instanzen erstellst. Lernen Sie, wie Sie den Agenten-Blueprint im Developer Portal konfigurieren

Sprachspezifische Voraussetzungen

- Python 3.11 oder neuer: Herunterladen aus python.org oder im Microsoft Store

-

UV-Paketmanager: UV installieren mit

pip install uv - Überprüfen der Installation:

python --version

Konfigurieren der Agent-Testumgebung

Dieser Abschnitt beschreibt, wie Sie Umgebungsvariablen setzen, Ihre Entwicklungsumgebung authentifizieren und Ihren Agent 365-betriebenen Agenten für Tests vorbereiten.

Das Einrichten ihrer Agent-Testumgebung folgt einem sequenziellen Workflow:

Konfigurieren Sie Ihre Umgebung – Erstellen oder aktualisieren Sie Ihre Umgebungskonfigurationsdatei.

LLM-Konfiguration – Erhalte API-Schlüssel und konfiguriere OpenAI- oder Azure-OpenAI-Einstellungen.

Authentifizierung konfigurieren – Agentische Authentifizierung einrichten.

Referenz zu Umgebungsvariablen – Konfigurieren erforderlicher Umgebungsvariablen:

Nach Abschluss dieser Schritte können Sie mit dem Testen Ihres Agents im Agents-Playground beginnen.

Schritt 1: Konfigurieren Ihrer Umgebung

Einrichten Ihrer Konfigurationsdatei:

cp .env.template .env

Anmerkung

Für Konfigurationsvorlagen, die die erforderlichen Felder anzeigen, siehe die Microsoft Agent 365 SDK-Beispiele.

Schritt 2: LLM-Konfiguration

Konfigurieren Sie die OpenAI- oder Azure OpenAI-Einstellungen für lokale Tests. Füge deine API-Schlüssel und Service-Endpunkte aus den Voraussetzungen zusammen mit allen Modellparametern zu deiner Konfigurationsdatei hinzu.

Hinzufügen zu Ihrer .env-Datei:

# Replace with your actual OpenAI API key

OPENAI_API_KEY=

# Azure OpenAI Configuration

AZURE_OPENAI_API_KEY=

AZURE_OPENAI_ENDPOINT=

AZURE_OPENAI_DEPLOYMENT=

AZURE_OPENAI_API_VERSION=

Python LLM-Umgebungsvariablen

| Variable | Beschreibung | Erforderlich | Beispiel |

|---|---|---|---|

OPENAI_API_KEY |

API-Schlüssel für OpenAI-Dienst | Für OpenAI | sk-proj-... |

AZURE_OPENAI_API_KEY |

API-Schlüssel für Azure OpenAI Service | Für Azure OpenAI | a1b2c3d4e5f6... |

AZURE_OPENAI_ENDPOINT |

Azure OpenAI Service-Endpunkt-URL | Für Azure OpenAI | https://your-resource.openai.azure.com/ |

AZURE_OPENAI_DEPLOYMENT |

Bereitstellungsname in Azure OpenAI | Für Azure OpenAI | gpt-4 |

AZURE_OPENAI_API_VERSION |

API-Version für Azure OpenAI | Für Azure OpenAI | 2024-02-15-preview |

Schritt 3: Konfigurieren Sie die Authentifizierung für Ihren Agenten

Wählen Sie eine der folgenden Authentifizierungsmethoden für Ihren Agenten:

- Agentische Authentifizierung – Verwendung für Produktionsszenarien, wenn eine agentische Benutzeridentität verfügbar ist.

- OBO-Authentifizierung – Verwendung für Produktionsszenarien, wenn delegierte Benutzerberechtigungen ohne agentische Benutzeridentität benötigt werden.

- Trägertoken-Authentifizierung – Nur für frühe Entwicklungs- und Testszenarien vor der Konfiguration der Produktionsauthentifizierung verwendet.

Agentische Authentifizierung

Verwenden Sie den Agent 365 CLI-Befehl a365 config display , um Ihre Agenten-Blueprint-Zugangsdaten abzurufen.

a365 config display -g

Mit diesem Befehl wird die Konfiguration des Agent-Blueprints angezeigt. Kopieren Sie die folgenden Werte:

| Wert | Beschreibung |

|---|---|

agentBlueprintId |

Client-ID Ihres Agents |

agentBlueprintClientSecret |

Geheimer Clientschlüssel Ihres Agents |

tenantId |

Ihre Microsoft Entra-Mandanten-ID |

Verwenden Sie diese Werte, um die agentische Authentifizierung in Ihrem Agent zu konfigurieren:

Fügen Sie Ihrer .env Datei die folgenden Einstellungen hinzu, und ersetzen Sie die Platzhalterwerte durch Ihre tatsächlichen Anmeldeinformationen:

USE_AGENTIC_AUTH=true

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTID=<agentBlueprintId>

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTSECRET=<agentBlueprintClientSecret>

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__TENANTID=<your-tenant-id>

| Variable | Beschreibung | Erforderlich | Beispiel |

|---|---|---|---|

USE_AGENTIC_AUTH |

Aktivieren des agentischen Authentifizierungsmodus | Ja | true |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTID |

Agent-Blueprint-Client-ID von a365 config display -g |

Ja | 12345678-1234-1234-1234-123456789abc |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTSECRET |

Agent-Blueprint geheimer Clientschlüssel von a365 config display -g |

Ja | abc~123... |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__TENANTID |

Microsoft Entra Mandanten-ID von a365 config display -g |

Ja | adfa4542-3e1e-46f5-9c70-3df0b15b3f6c |

OBO-Authentifizierung

Die On-Behalf-Of (OBO)-Authentifizierung ermöglicht es Ihrem Agenten, auf MCP-Server-Tools zuzugreifen, indem er delegierte Benutzerberechtigungen nutzt, ohne eine agentische Benutzeridentität zu benötigen. In diesem Flow erhält der Agent das vom Benutzer delegierte Token und tauscht es aus, um Aktionen im Namen des Benutzers auszuführen.

OBO-Authentifizierung eignet sich für Produktionsszenarien, in:

- Dein Agent hat keine agentische Benutzeridentität.

- Du musst auf Ressourcen mit benutzerspezifischen Berechtigungen zugreifen.

- Sie möchten, dass der Agent im Namen des authentifizierten Nutzers handelt.

Details zur Funktionsweise des OBO-Flows finden Sie unter Authentication Flows. Ein vollständiges Implementierungsbeispiel finden Sie im Beispiel der OBO-Autorisierung im Microsoft 365 Agents SDK.

Bearertokenauthentifizierung

Für frühe Entwicklungs- und Testszenarien, in denen die Produktionsauthentifizierung nicht konfiguriert ist, verwenden Sie die Trägertoken-Authentifizierung, um Ihren Agenten zu testen. Diese Methode verwendet interaktive Browser-Authentifizierung, um einen delegierten Zugriffstoken zu erhalten. Mit diesem Token kann Ihr Agent die MCP-Server-Tools aufrufen, indem Sie Ihre Benutzerberechtigungen verwenden. Dieser Ansatz simuliert, wie ein Agent-Nutzer in der Produktion auf Ressourcen zugreift, ohne eine tatsächliche Agenteninstanz zu benötigen.

Zuerst verwenden a365 develop add-permissions Sie es, um die erforderlichen MCP-Serverberechtigungen zu Ihrer Anwendung hinzuzufügen:

a365 develop add-permissions

Dann verwenden a365 develop get-token Sie, um Inhaber-Tokens abzurufen und zu konfigurieren:

a365 develop get-token

Der Befehl get-token automatisch:

- Ruft Inhabertoken für alle in deiner

ToolingManifest.jsonDatei konfigurierten MCP-Server ab - Aktualisiert deine Projektkonfigurationsdateien mit der

BEARER_TOKENUmgebungsvariable

Anmerkung

Inhabermarken laufen nach etwa einer Stunde ab. Verwenden a365 develop get-token Sie es, um abgelaufene Token aufzufrischen.

Schritt 4: Referenz zu Umgebungsvariablen

Schließen Sie die Umgebungseinrichtung ab, indem Sie die folgenden erforderlichen Umgebungsvariablen konfigurieren:

- Authentifizierungsvariablen – Erforderliche Einstellungen für die agentische Authentifizierung

- MCP-Endpunktkonfiguration – Angeben des Agent 365-Plattformendpunkts

- Einblick-Variablen – Aktivieren der Protokollierung und verteilten Ablaufverfolgung

- Konfiguration des Agent-Anwendungsservers – Konfigurieren des Ports, an dem Ihr Agent-Server ausgeführt wird

Authentifizierungsvariablen

Konfigurieren Sie die für die agentische Authentifizierung erforderlichen Authentifizierungseinstellungen für die Authentifizierung so, dass sie ordnungsgemäß funktionieren.

Hinzufügen zu Ihrer .env-Datei:

# Agentic Authentication Settings

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__TYPE=AgenticUserAuthorization

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__SCOPES=https://graph.microsoft.com/.default

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALTERNATEBLUEPRINTCONNECTIONNAME=service_connection

# Connection Mapping

CONNECTIONSMAP_0_SERVICEURL=*

CONNECTIONSMAP_0_CONNECTION=SERVICE_CONNECTION

| Variable | Beschreibung | Erforderlich |

|---|---|---|

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__TYPE |

Authentifizierungs-Handlertyp | Ja |

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__SCOPES |

Authentifizierungsbereiche für Microsoft Graph | Ja |

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALTERNATEBLUEPRINTCONNECTIONNAME |

Alternativer Blueprint-Verbindungsname | Ja |

CONNECTIONSMAP_0_SERVICEURL |

Dienst-URL-Muster für die Verbindungszuordnung | Ja |

CONNECTIONSMAP_0_CONNECTION |

Verbindungsname für die Zuordnung | Ja |

MCP-Endpunkt-Konfiguration

Gib den Endpunkt der Agent 365-Plattform an, mit dem dein Agent verbunden ist. Wenn Sie das Tooling-Manifest erstellen, das die Tooling-Server für Ihren Agenten definiert, geben Sie den MCP-Plattform-Endpunkt an. Dieser Endpunkt bestimmt, mit welcher Umgebung (Vorab-, Test- oder Produktionsumgebung) die MCP-Toolserver für Microsoft 365-Integrationsfunktionen verbunden sind.

Hinzufügen zu Ihrer .env-Datei:

# MCP Server Configuration

MCP_PLATFORM_ENDPOINT=<MCP endpoint>

| Variable | Beschreibung | Erforderlich | Standard | Beispiel |

|---|---|---|---|---|

MCP_PLATFORM_ENDPOINT |

MCP-Plattformendpunkt-URL (Preprod, Test oder Prod) | Nein | Enddatum der Produktion |

Wichtig: Wenn du nicht spezifizierst MCP_PLATFORM_ENDPOINT, nutzt die App den Produktionsendepunkt.

Anmerkung

Wenn du den Mock-Tooling-Server von der CLI verwendest, setze den Endpunkt auf http://localhost:<port> die von dir verwendete Portnummer. Der Standardport ist 5309.

Einblick-Variablen

Konfigurieren Sie diese erforderlichen Variablen, um die Protokollierung und verteilte Ablaufverfolgung für Ihren Agent zu aktivieren. Erfahren Sie mehr über Observabilitätsmerkmale und Best Practices.

Anmerkung

Die Einblick-Konfiguration ist für alle Sprachen identisch.

| Variable | Beschreibung | Standard | Beispiel |

|---|---|---|---|

ENABLE_A365_OBSERVABILITY |

Aktivieren oder deaktivieren Sie Observability | false |

true |

ENABLE_A365_OBSERVABILITY_EXPORTER |

Exportieren von Ablaufverfolgungen zum Einblick-Dienst | false |

true |

OBSERVABILITY_SERVICE_NAME |

Dienstname für die Ablaufverfolgung | Agent-Name | my-agent-service |

OBSERVABILITY_SERVICE_NAMESPACE |

Servicenamespace | agent365-samples |

my-company-agents |

Agent-Anwendungsserverkonfiguration

Konfigurieren Sie den Port, an dem Ihr Agent-Anwendungsserver ausgeführt wird. Diese Einstellung ist optional und gilt für Python- und JavaScript-Agenten.

Hinzufügen zu Ihrer .env-Datei:

# Server Configuration

PORT=3978

| Variable | Beschreibung | Erforderlich | Standard | Beispiel |

|---|---|---|---|---|

PORT |

Portnummer, unter der der Agent-Server ausgeführt wird | Nein | 3978 |

3978 |

Installieren von Abhängigkeiten und Starten des Agent-Anwendungsservers

Nachdem Sie Ihre Umgebung konfiguriert haben, installieren Sie die erforderlichen Abhängigkeiten und starten Sie Ihren Agent-Anwendungsserver lokal zum Testen.

Installieren von Abhängigkeiten

uv pip install -e .

Mit diesem Befehl werden die in pyproject.toml definierten Paketabhängigkeiten gelesen und aus PyPI installiert. Wenn Sie eine Agentenanwendung von Grund auf erstellen, erstellen Sie eine pyproject.toml Datei, um Ihre Abhängigkeiten zu definieren. Beispiel-Agents aus dem Beispiel-Repository haben bereits diese Pakete definiert. Sie können sie nach Bedarf hinzufügen oder aktualisieren.

Starten Sie den Agent-Anwendungsserver

python <main.py>

Ersetzen Sie <main.py> mit dem Namen Ihrer Haupt-Python-Datei, die den Einstiegspunkt für Ihre Agent-Anwendung enthält (z. B. start_with_generic_host.py, app.py oder main.py).

Oder benutze UV:

uv run python <main.py>

Ihr Agent-Server läuft jetzt und ist bereit, Anfragen von Agents Playground oder Microsoft 365-Anwendungen zu empfangen.

Agent in Agents Playground testen

Agents Playground ist ein lokales Testtool, das die Microsoft 365-Umgebung simuliert, ohne dass eine vollständige Mandanteneinrichtung erforderlich ist. Es ist die schnellste Möglichkeit, die Logik und die Toolaufrufe Ihres Agents zu überprüfen. Weitere Informationen finden Sie unter Testen mit Agents Playground.

Agents Playground für agentische Authentifizierung konfigurieren

Anmerkung

Diese Konfiguration ist nur bei der Verwendung der agentischen Authentifizierung erforderlich. Wenn du die Inhabertoken-Authentifizierung verwendest, kannst du diesen Abschnitt überspringen und direkt zum Basic-Test übergehen.

Bei der Verwendung agentischer Authentifizierung konfigurieren Sie die Agents Playground YAML-Datei mit den Daten Ihres Agenten:

Richte die Konfigurationsdatei ein: Erstelle oder aktualisiere die

.m365agentsplayground.ymlDatei im Ordner, in dem du Agents Playground ausführst. Detaillierte Einrichtungsanweisungen finden Sie unter Kontextanpassung von Teams.Aktualisieren Sie die Bot-Konfiguration: Fügen Sie die folgenden Bot-Details Ihrer

.m365agentsplayground.ymlDatei hinzu und ersetzen die Platzhalterwerte durch Ihre tatsächlichen Agenten-Zugangsdaten:bot: id: <your-agent-email>@<your-tenant>.onmicrosoft.com name: <Your Agent Name> role: agenticUser agenticUserId: <your-agentic-user-id> agenticAppId: <your-agentic-app-id>Eigentum Beschreibung Erforderlich idDie E-Mail-Adresse Ihres Agentennutzers im Format agentusername@tenant.onmicrosoft.comJa nameAnzeigename für deinen Agentennutzer Ja roleMuss für agentische Authentifizierung auf agenticUsergesetzt werdenJa agenticUserIdDie Objekt-ID des Agent-Nutzers. Diesen Wert finden Sie im Microsoft Entra Verwaltungszentrum auf der Profilseite des Agenten-Benutzers. Ja agenticAppIdDie Agent-ID des Agent-Nutzers. Diesen Wert finden Sie im Microsoft Entra Verwaltungszentrum auf der Profilseite des Agenten-Benutzers. Ja

Öffnen Sie ein neues Terminal (PowerShell unter Windows), und starten Sie Agents Playground:

agentsplayground

Dieser Befehl öffnet einen Webbrowser mit der Agents Playground-Oberfläche. Das Tool zeigt eine Chatschnittstelle an, über die Sie Nachrichten an Ihren Agent senden können.

Grundlegender Test

Überprüfen Sie zunächst, ob Ihr Agent ordnungsgemäß konfiguriert ist. Senden Sie dem Agent eine Nachricht:

What can you do?

Der Agent antwortet mit den Anweisungen, mit denen er konfiguriert ist, basierend auf dem Systemprompt und den Fähigkeiten Ihres Agenten. Diese Antwort bestätigt, dass:

- Ihr Makler läuft korrekt.

- Der Agent kann Nachrichten verarbeiten und antworten.

- Die Kommunikation zwischen Agents Playground und Ihrem Agenten funktioniert.

Testtoolaufrufe

Nachdem Sie Ihre MCP-Toolserver konfiguriert toolingManifest.json haben (siehe Tooling für Einrichtungsanweisungen), testen Sie Werkzeugaufrufe anhand von Beispielen wie diesen Beispielen:

Überprüfen Sie zunächst, welche Tools verfügbar sind:

List all tools I have access to

Dann testet man spezifische Werkzeug-Aufrufe:

E-Mail-Tools

Send email to your-email@example.com with subject "Test" and message "Hello from my agent"

Erwartete Antwort: Der Agent sendet eine E-Mail über den Mail MCP-Server und bestätigt, dass die Nachricht gesendet wurde.

Kalendertools

List my calendar events for today

Erwartete Antwort: Der Agent ruft Ihre Kalenderereignisse für den aktuellen Tag ab und zeigt sie an.

SharePoint-Tools

List all SharePoint sites I have access to

Erwartete Antwort: Der Agent fragt SharePoint ab und gibt eine Liste der Seiten zurück, auf die Sie Zugriff haben.

Sie können die Toolaufrufe anzeigen in:

- Das Chatfenster – Anzeigen der Antwort des Agents und aller Toolanrufe

- Der Protokollbereich – siehe detaillierte Aktivitätsinformationen einschließlich Toolparametern und Antworten

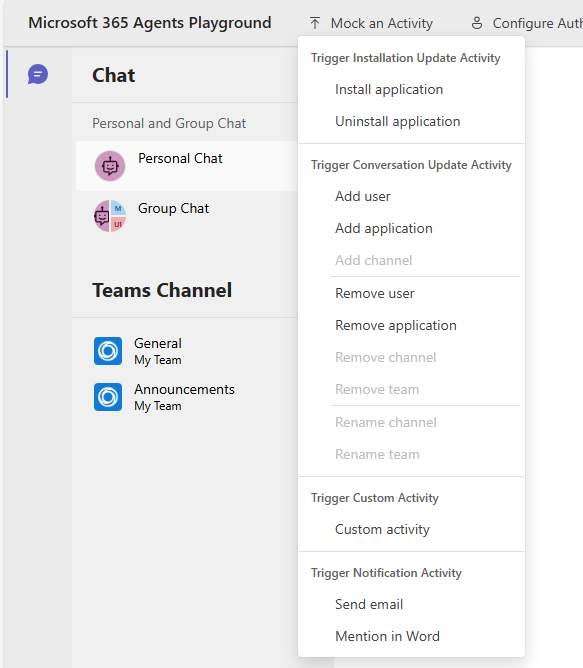

Testen mit Benachrichtigungsaktivitäten

Während der lokalen Entwicklung werden Benachrichtigungsszenarien mit den eingebauten Benachrichtigungsauslösern im Agents Playground getestet.

Bevor Sie Benachrichtigungsaktivitäten testen, stellen Sie sicher, dass Sie:

- Konfigurieren Sie die erforderlichen MCP-Tool-Server in Ihrem

toolingManifest.json. Weitere Informationen über Tooling - Aktivieren Sie Benachrichtigungen für Ihren Agenten. Erfahren Sie, wie Sie Benachrichtigungen einrichten

- Konfigurieren Sie die

.m365agentsplayground.ymlDatei mit den agentischen Authentifizierungsdetails Ihres Agenten, wie in Configure Agents Playground for agentic authentication beschrieben.

Test-E-Mail-Benachrichtigungen

Um die Behandlung von E-Mail-Benachrichtigungen zu testen:

- Starten Sie Ihren Agenten- und Agenten-Spielplatz.

- Im Agents Playground gehe zur Aktivität simulieren> undBenachrichtigung auslösen.

- Wählen Sie E-Mail senden aus.

- Im Nutzlast-Dialog werden die Mock-E-Mail-Details wie Absendername und Inhalt der E-Mail nach Bedarf aktualisiert.

- Wählen Sie Aktivität senden aus.

- Sehen Sie sich das Ergebnis sowohl im Chat-Gespräch als auch im Log-Panel an.

Der Agent erhält eine simulierte E-Mail-Benachrichtigung und verarbeitet sie gemäß Ihrer Benachrichtigungshandhabungslogik. Details zur E-Mail-Benachrichtigungsnutzlaststruktur finden Sie unter E-Mail-Benachrichtigungsnutzlast.

Erwähnungsbenachrichtigungen von Test Word

Um Word-Dokumente zu testen, erwähnen Sie Benachrichtigungen:

- Starten Sie Ihren Agenten- und Agenten-Spielplatz.

- Im Agents Playground gehe zur Aktivität simulieren> undBenachrichtigung auslösen.

- Wählen Sie Erwähnung in Word aus.

- Im Payload-Dialog aktualisieren Sie die Mock-Kommentardetails wie Dokument-ID und Kommentartext nach Bedarf.

- Wählen Sie Aktivität senden aus.

- Sehen Sie sich das Ergebnis sowohl im Chat-Gespräch als auch im Log-Panel an.

Der Agent erhält eine simulierte Word-Erwähnungsbenachrichtigung und reagiert entsprechend Ihrer Benachrichtigungshandhabungslogik. Für Details zur Word-Kommentar-Benachrichtigungs-Nutzlaststruktur siehe Dokument-Kommentar-Benachrichtigungs-Nutzlast.

Anzeigen von Einblick-Protokollen

Um Einblick-Protokolle während der lokalen Entwicklung anzuzeigen, instrumentieren Sie Ihren Agent mit Einblick-Code (siehe Einblick für Codebeispiele) und konfigurieren Sie die Umgebungsvariablen, wie in Einblick-Variablen beschrieben. Nach der Konfiguration erscheinen in der Konsole Echtzeit-Traces, die anzeigen:

- Agent-Aufrufablaufverfolgungen

- Tool-Ausführungsdetails

- LLM-Ableitungsaufrufe

- Ein- und Ausgabenachrichten

- Verwendung von Token

- Reaktionszeiten

- Fehlerinformationen

Diese Protokolle helfen Ihnen, Probleme zu debuggen, das Verhalten der Agenten zu verstehen und die Leistung zu optimieren.

Nächste Schritte,

Nachdem du deinen Agenten erfolgreich lokal getestet hast, bist du bereit, ihn in Azure zu deployen und in Microsoft 365 zu veröffentlichen.

Folgen Sie dem Entwicklungszyklus von Agent 365 , um in Microsoft 365-Anwendungen wie Teams, Word und Outlook zu testen.

Problembehandlung

Dieser Abschnitt bietet Lösungen für häufige Probleme, auf die Sie beim lokalen Testen Ihres Maklers stoßen könnten.

Tipp

Der Agent 365 Troubleshooting Guide enthält übergeordnete Fehlerbehebungsempfehlungen, Best Practices und Links zu Inhalten zur Fehlerbehebung für jeden Teil des Entwicklungszyklus von Agent 365.

Verbindungs- und Umweltprobleme

Diese Probleme betreffen Netzwerkverbindungen, Portkonflikte und Probleme bei der Umgebungseinrichtung, die die ordnungsgemäße Kommunikation Ihres Agenten verhindern können.

Agents Playground-Verbindungsprobleme

Symptom: Agents Playground kann sich nicht mit deinem Agenten verbinden.

Lösungen:

- Überprüfen Sie, ob Ihr Agent-Server läuft.

- Überprüfe, ob die Portnummern zwischen deinem Agenten und dem Agents Playground übereinstimmen.

- Stellen Sie sicher, dass keine Firewall-Regeln lokale Verbindungen blockieren.

- Versuche, sowohl den Agenten- als auch den Agents Playground neu zu starten.

Veraltete Agents Playground-Version

Symptom: Unerwartete Fehler oder fehlende Funktionen im Agents Playground.

Lösung: Agents Playground deinstallieren und neu installieren.

winget uninstall agentsplayground

winget install agentsplayground

Portkonflikte

Symptom: Fehler, der darauf hinweist, dass der Port bereits benutzt wird.

Lösung:

- Stoppen Sie alle weiteren Fälle Ihres Agenten.

- Ändere den Port in deiner Konfiguration.

- Beenden Sie alle Prozesse, die den Port verwenden.

# Windows PowerShell

Get-Process -Id (Get-NetTCPConnection -LocalPort <port>).OwningProcess | Stop-Process

DeveloperMCPServer kann nicht hinzugefügt werden

Symptom: Fehler beim Versuch, DeveloperMCPServer in VS Code hinzuzufügen.

Lösung: Schließen Sie Visual Studio Code, und öffnen Sie sie erneut, und versuchen Sie dann erneut, den Server hinzuzufügen.

Authentifizierung und Tokenprobleme

Diese Probleme treten auf, wenn Ihr Agent sich nicht richtig mit Microsoft 365-Diensten authentifizieren kann oder wenn Zugangsdaten ablaufen oder falsch konfiguriert werden.

Symptome:

- 401 Nicht autorisierte Fehler

- Nachrichten "Inhabertoken abgelaufen"

- Agentische Authentifizierungsfehler

Grundursache:

- Token laufen nach etwa einer Stunde ab.

- Falsche Authentifizierungskonfiguration

- Fehlende oder ungültige Anmeldeinformationen

Lösungen :

Für den Verfall des Inhabertokens

Aktualisieren Sie Ihr Token und aktualisieren Sie Ihre Umgebungsvariablen.

# Get a new token a365 develop get-token # Update your .env file with the new tokenFür agentische Authentifizierungsfehler (Python)

Überprüfen Sie Ihre

.envAkte:# Should be (with underscore): AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALT_BLUEPRINT_NAME=SERVICE_CONNECTION # Not: AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALT_BLUEPRINT_NAME=ServiceConnectionFür fehlende Zugangsdaten

Bestätigen Sie vor der Prüfung die erforderlichen Qualifikationen.

Sicherstellen

.envoderappsettings.jsonenthalten:- API-Schlüssel und Geheimnisse

- Mieter-ID

- Kunden-ID

- Blueprint-ID (bei Verwendung von agentischer Authentifizierung)

Überprüfung:

Testen Sie mit einer einfachen Anfrage in Agents Playground. Du solltest eine Antwort ohne 401-Fehler erhalten.

Werkzeug- und Benachrichtigungsprobleme

Diese Probleme betreffen Probleme mit Tool-Aufrufen, MCP-Serverinteraktionen und Benachrichtigungszustellung.

E-Mail nicht erhalten

Symptom: Agent gibt an, dass E-Mails gesendet wurden, aber Sie erhalten sie nicht

Lösungen:

- Überprüfe deinen Junk- oder Spam-Ordner.

- Die Zustellung von E-Mails kann sich um einige Minuten verzögern. Warte bis zu fünf Minuten.

- Überprüfen Sie die korrekte E-Mail-Adresse des Empfängers.

- Überprüfen Sie die Agentenprotokolle auf Fehler beim Versand von E-Mails.

Word-Kommentarantworten funktionieren nicht

Bekanntes Problem: Der Benachrichtigungsdienst kann derzeit nicht direkt auf Word-Kommentare reagieren. Diese Funktionalität befindet sich in der Entwicklung.

Nachrichten erreichen den Agenten nicht

Symptom: Ihre Agentenanwendung erhält keine Nachrichten, die an den Agenten in Teams gesendet werden.

Mögliche Ursachen:

- Das Developer Portal ist nicht mit dem Agenten-Blueprint konfiguriert.

- Azure Web App-Probleme (Bereitstellungsfehler, App läuft nicht, Konfigurationsfehler).

- Die Agenteninstanz wird in Teams nicht richtig erstellt.

Lösungen:

Verifizieren Sie die Konfiguration des Entwicklerportals:

Stelle sicher, dass du die Agenten-Blueprint-Konfiguration im Developer Portal abschließt. Lernen Sie, wie Sie den Agenten-Blueprint im Developer Portal konfigurieren.

Check Azure Web App Health:

Wenn du deinen Agenten auf Azure deployest, überprüfe, ob die Webanwendung ordnungsgemäß läuft:

- Navigieren Sie zum Azure-Portal.

- Geh zu deiner Web-App-Ressource.

- Überprüfen Sie den Übersichtsstatus> (sollte "Laufend" anzeigen).

- Überprüfen Sie den Logstrom unter Monitoring auf Laufzeitfehler.

- Überprüfen Sie die Protokolle des Deployment Centers , um sicherzustellen, dass die Deployment erfolgreich war.

- Überprüfen Sie die Konfiguration>:Die Anwendungseinstellungen enthalten alle erforderlichen Umweltvariablen.

Überprüfen Sie die Erstellung von Agenten-Instanzen:

Stellen Sie sicher, dass Sie die Agent-Instanz korrekt in Microsoft Teams erstellen:

- Öffnen Sie Microsoft Teams.

- Gehe zu Apps und suche nach deinem Agenten.

- Überprüfen Sie, ob der Agent in den Suchergebnissen erscheint.

- Falls nicht gefunden, prüfe, ob es im Microsoft 365 Admin Center – Agents – veröffentlicht wurde.

- Erstellen Sie eine neue Instanz, indem Sie auf Add on your agent auswählen.

- Für detaillierte Anweisungen siehe Onboard-Agenten.