Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Da Ihre Organisation möglicherweise bereits Komponenten von Zero Trust-Schutzelementen enthält, stellt diese Dokumentation konzeptionelle Informationen bereit, um Ihnen die ersten Schritte sowie Implementierungspläne und Implementierungsempfehlungen für die Einhaltung von Zero Trust-Prinzipien zu ermöglichen. Jeder Artikel dient als Checkliste der Bereitstellungsziele mit Schritten und Links zu weiteren Informationen.

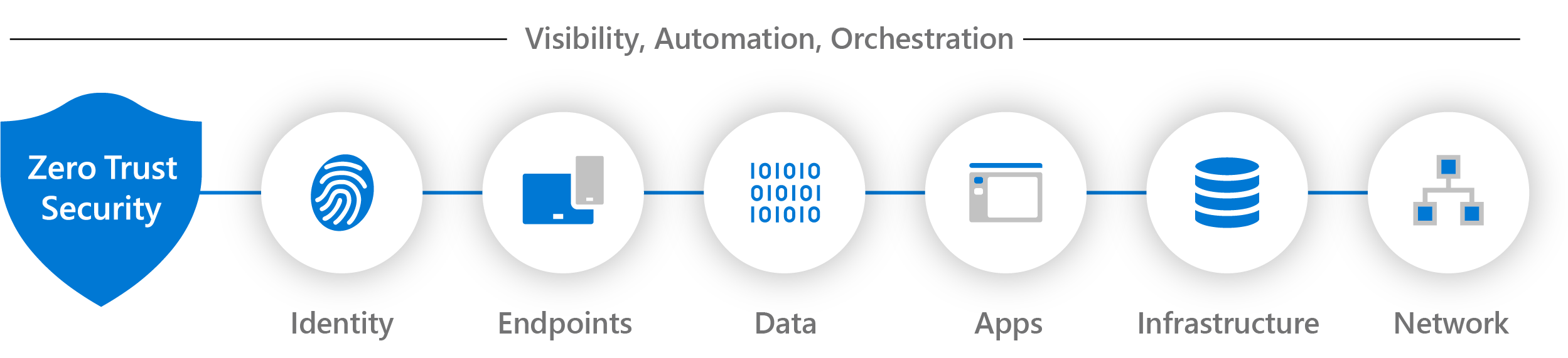

Sie stellen Zero Trust-Prinzipien in Ihrer IT-Infrastruktur bereit, indem Sie Zero Trust-Steuerungen und -Technologien über sieben Technologiepfeiler hinweg implementieren. Sechs dieser Pfeiler sind eine Signalquelle, eine Steuerungsebene für die Erzwingung und eine kritische Ressource, die es zu schützen gilt. Darunter ist die Säule, die diese Signale sammelt und Sichtbarkeit für Sicherheitsvorfälle und Automatisierung sowie Orchestrierung bietet, um auf Cybersicherheitsbedrohungen zu reagieren und diese einzuschränken.

Die folgenden Artikel enthalten konzeptionelle Informations- und Bereitstellungsziele für diese sieben Technologiepfeiler. Verwenden Sie diese Artikel, um Ihre Bereitschaft zu bewerten und einen Bereitstellungsplan zu erstellen, um Zero Trust-Prinzipien anzuwenden.

| Technologiepfeiler | Beschreibung |

|---|---|

Identities |

Identitäten—unabhängig davon, ob sie Personen, Dienste oder IoT-Geräte darstellen— definieren die Zero Trust-Steuerungsebene. Wenn eine Identität versucht, auf eine Ressource zuzugreifen, überprüfen Sie diese Identität mit starker Authentifizierung, und stellen Sie sicher, dass der Zugriff konform und typisch für diese Identität ist. Befolgen Sie die Prinzipien für den Zugriff mit den geringsten Rechten. |

Endpunkte |

Nachdem einer Identität Zugriff auf eine Ressource gewährt wurde, können Daten an eine Vielzahl verschiedener Endpunkte (Geräte) fließen – von IoT-Geräten über Smartphones und eigene oder partnerseitig verwaltete Geräte bis hin zu lokalen Workloads und in der Cloud gehosteten Servern. Diese Vielfalt schafft eine riesige Angriffsfläche. Überwachen und erzwingen Sie die Geräteintegrität und -compliance für sicheren Zugriff. |

Daten |

[Letztendlich werden Daten durch Sicherheitsteams geschützt. Daten sollten nach Möglichkeit weiterhin sicher bleiben, obwohl diese die Geräte, Apps, Infrastruktur und Netzwerke verlassen, die von der Organisation kontrolliert werden. Klassifizieren, kennzeichnen und verschlüsseln Sie Daten, und schränken Sie den Zugriff auf der Grundlage dieser Attribute ein. |

Apps |

Anwendungen und APIs bilden die Schnittstelle, über die Daten genutzt werden. Das können Legacyworkloads in der lokalen Umgebung, per Lift & Shift zu Cloudworkloads migrierte Workloads oder moderne SaaS-Anwendungen sein. Wenden Sie Steuerelemente und Technologien an, um Schatten-IT zu ermitteln, geeignete In-App-Berechtigungen sicherzustellen, den Zugriff basierend auf Echtzeitanalysen zu steuern, ungewöhnliches Verhalten zu überwachen, Benutzeraktionen zu steuern und sichere Konfigurationsoptionen zu überprüfen. |

Infrastruktur |

Infrastruktur—sowohl lokale Server als auch Cloud-basierte VMs, Container oder Mikro-Dienste—stellt einen kritischen Bedrohungsvektor dar. Bewerten Sie Versionen-, Konfigurations- und JIT-Zugriff, um die Verteidigung zu härten. Verwenden Sie Telemetriedaten, um Angriffe und Anomalien zu erkennen und riskantes Verhalten automatisch zu blockieren und zu kennzeichnen und Schutzmaßnahmen zu ergreifen. |

Network |

Letztendlich wird auf alle Daten über die Netzwerkinfrastruktur zugegriffen. Netzwerksteuerelemente können kritische Steuerelemente bereitstellen, um die Sichtbarkeit zu verbessern und zu verhindern, dass Angreifer sich lateral durch das Netzwerk bewegen. Segmentieren Sie Netzwerke (und führen Sie eine tiefere In-Network-Mikrosegmentierung durch) und stellen Sie Echtzeit-Bedrohungsschutz, End-to-End-Verschlüsselung, Überwachung und Analysen bereit. |

Transparenz, Automatisierung und Orchestrierung |

In unseren Zero Trust-Leitfäden definieren wir den Ansatz zur Implementierung einer umfassenden Zero Trust-Methodik, die sowohl Identitäten, Endpunkte (Geräte) als auch Daten, Apps, die Infrastruktur und das Netzwerk umfasst. Diese Aktivitäten erhöhen die Transparenz, sodass Sie über eine bessere Datengrundlage für Vertrauensentscheidungen verfügen. Da durch jeden dieser Bereiche eigene relevante Warnungen generiert werden, benötigen wir eine integrierte Funktion für die Verwaltung des resultierenden Datenaufkommens, um den Schutz vor Bedrohungen zu verbessern und die Vertrauenswürdigkeit von Transaktionen besser überprüfen zu können. |

Empfohlene Schulung

| Training | Festlegen der Leitprinzipien und Kernkomponenten von Zero Trust |

|---|---|

|

Verwenden Sie diesen Lernpfad, um die Grundlagen der Anwendung von Zero Trust-Prinzipien auf die wichtigsten Technologiepfeiler von Identitäten, Endpunkten, Anwendungszugriff, Netzwerken, Infrastruktur und Daten zu verstehen. |

Zusätzliche Zero Trust-Ressourcen

Sehen Sie sich diese weiteren Zero Trust-Ressourcen basierend auf Dokumentationen oder den Rollen in Ihrer Organisation an.

Dokumentationssatz

In der folgenden Tabelle finden Sie die besten Zero Trust-Dokumentationssätze für Ihre Anforderungen.

| Dokumentationssatz | Hilfsfunktion | Rollen |

|---|---|---|

| Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung | Sicherheitsarchitekt*innen, IT-Teams und Projektmanager*innen |

| Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen | Kund:innen und Partner:innen, die Microsoft 365 für Unternehmen nutzen |

| Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Checklisten in der Projektverwaltung für schnelle Fortschritte | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten | Sicherheitsarchitekt*innen und IT-Implementierer*innen |

| Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots | IT-Teams und Sicherheitsmitarbeiter*innen |

| Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste | IT-Teams und Sicherheitsmitarbeiter*innen |

| Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen | Entwickler*innen in Partnerunternehmen, IT-Teams und Sicherheitsmitarbeiter*innen |

| Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung | Anwendungsentwickler |

Ihre Rolle

In der folgenden Tabelle finden Sie die besten Dokumentationen für die Rollen in Ihrer Organisation.

| Role | Dokumentationssatz | Hilfsfunktion |

|---|---|---|

| Sicherheitsarchitekt*in IT-Projektmanager*in Verantwortlicher für die IT-Implementierung |

Adoption Framework für detaillierte Anleitungen für wichtige Geschäftslösungen und -ergebnisse | Anwenden von Zero Trust-Schutzmechanismen aus der C-Suite auf die IT-Implementierung |

| Kund:in oder Partner:in von Microsoft 365 für Unternehmen | Zero Trust für kleine Unternehmen | Anwenden von Zero Trust-Prinzipien auf kleine Unternehmenskund:innen |

| Sicherheitsarchitekt*in Verantwortlicher für die IT-Implementierung |

Schneller Zero Trust-Modernisierungsplan (Rapid Modernization Plan, RaMP) für Anleitungen und Prüflisten in der Projektverwaltung für schnelle Erfolge | Schnelle Implementierung von wichtigen Zero Trust-Schutzschichten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft 365 | Zero Trust-Bereitstellungsplan mit Microsoft 365 für einen detaillierten Entwurfs- und Bereitstellungsleitfaden für Microsoft 365 | Anwenden von Zero Trust-Schutzmechanismen auf Ihren Microsoft 365-Mandanten |

| Mitglied eines IT-Teams oder Sicherheitsteams für Microsoft Copilot | Zero Trust für Microsoft-Copilots für einen schrittweisen und detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero-Trust-Schutz auf Microsoft-Copilots |

| Mitglied eines IT-Teams oder Sicherheitsteams für Azure-Dienste | Zero Trust-Modell für Azure-Dienste für einen detaillierten Entwurfs- und Bereitstellungsleitfaden | Anwenden von Zero Trust-Schutzmechanismen auf Azure-Workloads und -Dienste |

| Entwickler*in in Partnerunternehmen oder Mitglied eines IT-Teams oder Sicherheitsteams | Integration von Zero Trust-Schutzmechanismen in Partnerlösungen für Entwurfsanleitungen für Technologiebereiche und Spezialisierungen | Anwenden von Zero Trust-Schutzmechanismen auf Microsoft-Cloudlösungen von Partnerunternehmen |

| Anwendungsentwickler | Verwenden von Zero Trust-Prinzipien für den Anwendungsentwicklungsleitfaden und Best Practices | Anwenden von Zero Trust-Schutzmechanismen auf Ihre Anwendung |