Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Netzwerksicherheit entwickelt sich über den herkömmlichen Umkreis hinaus, der einst an die physischen Grenzen von Rechenzentren gebunden war. Heute ist der Umkreis dynamisch – erweitert auf Benutzer, Geräte und Daten, unabhängig davon, wo sie sich befinden. Diese Umstellung steuert die Einführung risikobasierter Richtlinien, die Hosts isolieren, Verschlüsselung, Segmentnetzwerke erzwingen und Steuerelemente näher an Anwendungen und Daten angibt.

Secure Access Service Edge (SASE) spiegelt diese Entwicklung wider, indem der Perimeter vollständig neu definiert wird. Es konvergiert Netzwerk und Sicherheit in einen in der Cloud bereitgestellten Dienst, der Benutzern und Daten in allen Umgebungen folgt. Dieser Ansatz vereinfacht die Richtlinienverwaltung und stärkt den Schutz.

Durch das Hinzufügen einer Zero Trust-Strategie zu einem SASE-Framework wird die Sicherheit weiter verbessert, indem sichergestellt wird, dass kein Benutzer oder Gerät standardmäßig vertrauenswürdig ist – unabhängig vom Standort. Dieses Prinzip richtet sich nahtlos an das Ziel der SASE, den Zugriff am Rand zu sichern.

Künstliche Intelligenz (AI) verstärkt diesen Ansatz, indem Daten in Echtzeit analysiert, Bedrohungen erkannt und schnelle, automatisierte Reaktionen ermöglicht werden. Gemeinsam ermöglichen SASE, Zero Trust und KI Organisationen, eine umkreislose Welt mit größerer Flexibilität, Präzision und Resilienz zu sichern.

Schlüsselprinzipien des Zero Trust-Netzwerkmodells

Anstatt davon auszugehen, dass alles hinter der Unternehmensfirewall sicher ist, erkennt eine End-to-End Zero Trust-Strategie an, dass Verstöße unvermeidlich sind. Bei diesem Ansatz muss jede Anforderung überprüft werden, als ob sie aus einem unkontrollierten Netzwerk stammt, wobei die Identitätsverwaltung eine entscheidende Rolle spielt. Wenn Organisationen die Agentur für Cybersicherheit und Infrastruktursicherheit (CISA) und das National Institute of Standards and Technology (NIST) Zero-Trust-Modelle und -Muster integrieren, verbessern sie ihren Sicherheitsstatus und schützen ihre Netzwerke besser.

Im Zero Trust-Modell konzentriert sich die Sicherung Ihrer Netzwerke auf drei Kernziele:

- Verhindern sie nicht autorisierten Zugriff. Wenden Sie starke Authentifizierung, kontinuierliche Überprüfung und Richtlinien nach dem Prinzip der minimalen Rechte an, um das Risiko einer anfänglichen Kompromittierung zu verringern.

- Beschränken Sie die Auswirkungen von Verstößen. Verwenden Sie Netzwerksegmentierung, Mikroperimeter und adaptive Steuerelemente, um Bedrohungen zu enthalten und laterale Bewegungen zu verhindern.

- Verbessern Sie die Sichtbarkeit und Kontrolle. Verwenden Sie Lösungen wie Secure Access Service Edge (SASE), um die Durchsetzung von Sicherheitsrichtlinien zu vereinheitlichen, Datenverkehr zu überwachen und schnell auf neue Bedrohungen in Cloud- und Hybridumgebungen zu reagieren.

Diese Ziele entsprechen den Zero Trust-Prinzipien. Sie unterstützen moderne Lösungen wie SASE, die Netzwerk- und Sicherheitsfunktionen integriert. Diese Integration bietet umfassenden Schutz und zentrale Verwaltung.

Um dies zu ermöglichen, folgen Sie drei Zero Trust-Prinzipien:

- Explizit überprüfen. Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran. Umfassen Benutzeridentität, Netzwerk, Standort, Geräteintegrität, Dienst oder Workload, Benutzer- und Geräterisiko, Datenklassifizierung und Anomalien.

- Anwenden des Prinzips der geringstmöglichen Berechtigungen. Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Zugriff (JIT/JEA), risikobasierten anpassungsfähigen Richtlinien und Datenschutz, um sowohl Daten als auch Produktivität zu schützen.

- Von Sicherheitsverletzungen ausgehen. Minimieren Sie den Einflussradius für Sicherheitsverletzungen, und verhindern Sie laterale Bewegungen, indem Sie den Zugriff nach Netzwerk, Benutzer, Geräten und Anwendungsbewusstsein segmentieren. Stellen Sie sicher, dass alle Sitzungen mit einer Ende-zu-Ende-Verschlüsselung abgehalten werden. Nutzen Sie Analysen, um Transparenz zu erlangen, die Erkennung von Bedrohungen voranzutreiben und Abwehrmaßnahmen zu verbessern.

Ziele der Zero Trust-Netzwerkbereitstellung

Zero Trust (ZT) ist ein Sicherheitsmodell, das keine implizite Vertrauensstellung annimmt und jede Zugriffsanforderung kontinuierlich überprüft. Die Netzwerksäule in Zero Trust konzentriert sich auf die Sicherung von Kommunikation, Umgebungssegmentierung und die Durchsetzung des Zugriffs mit den geringsten Berechtigungen auf Ressourcen.

Bei der Implementierung eines End-to-End Zero Trust-Frameworks zum Sichern von Netzwerken empfehlen wir, sich zuerst auf Folgendes zu konzentrieren:

- Network-Segmentation & Software-Defined Umfänge

- Secure Access Service Edge (SASE) & Zero Trust Network Access (ZTNA)

- Starke Verschlüsselung und sichere Kommunikation

- Netzwerksichtbarkeit und Bedrohungserkennung

- Richtliniengesteuerte Zugriffssteuerung und geringste Rechte

Konzentrieren Sie sich nach Abschluss dieser Ziele auf die Ziele 6 und 7.

Zero Trust-Netzwerkbereitstellungshandbuch

In diesem Leitfaden werden Sie durch die Schritte geführt, die erforderlich sind, um Ihre Netzwerke nach den Prinzipien eines Zero Trust-Sicherheitsframeworks zu schützen.

1. Netzwerksegmentierung und softwaredefinierte Umkreise

Die Netzwerksegmentierung und Software-Defined Perimeters (SDP) bilden die Grundlage des Zero Trust-Sicherheitsmodells. Anstatt sich auf statische, umkreisbasierte Steuerelemente zu verlassen, erzwingen Sie die Sicherheit dynamisch auf Ressourcenebene. Wenn Sie Ihre Infrastruktur mithilfe der Mikrosegmentierung in isolierte Segmente partitionieren, beschränken Sie die Lateralbewegung von Angreifern und minimieren die Auswirkungen von Verstößen. SDP stärkt diesen Ansatz durch die Erstellung von On-Demand-, identitätszentrierten Mikroperimetern um jede Benutzerressourceninteraktion und die fortlaufende Überprüfung des Kontexts, bevor der Zugriff gewährt wird. Befolgen Sie zusammenfassend die folgenden Wichtigsten Prinzipien:

- Beschränken Sie die Lateralbewegung, indem Sie feinkörnige Netzwerksegmentierung (Macro & Micro Segmentation) implementieren.

- Nutzen Sie Software-Defined Networking (SDN) und Netzwerkzugriffskontrolle (Network Access Control, NAC), um Richtlinien dynamisch zu erzwingen.

- Nehmen Sie eine identitätsbasierte Segmentierung anstelle traditioneller IP-basierter Methoden an.

1.1 Makrosegmentierungsstrategie

Vor dem Einstieg in die Mikrosegmentierung ist es wichtig, eine breitere Segmentierungsstrategie zu etablieren. Die Makrosegmentierung umfasst das Aufteilen Ihres Netzwerks in größere Segmente basierend auf übergeordneten funktionalen oder Sicherheitsanforderungen. Dieser Ansatz vereinfacht die anfängliche Verwaltung und bietet eine Grundlage, auf der feinere Granularität wie Mikrosegmentierung erstellt werden kann.

1.2 Netzwerksegmentierung: Viele Eingangs-/Ausgangs-Mikroperimeter für Cloud mit etwas Mikrosegmentierung.

Organisationen sollten nicht nur über ein einziges, großes Rohr in und aus ihrem Netzwerk verfügen. Bei einem Zero Trust-Ansatz werden Netzwerke stattdessen in kleinere Inseln segmentiert, auf denen bestimmte Workloads enthalten sind. Jedes Segment verfügt über eigene Eingangs- und Ausgangssteuerelemente, um die Auswirkungen des nicht autorisierten Zugriffs auf Daten zu minimieren. Durch die Implementierung von softwaredefinierten Umkreisen mit präzisen Kontrollen erhöhen Sie die Schwierigkeiten für nicht autorisierte Akteure, sich im gesamten Netzwerk zu verbreiten, und verringern so die laterale Bewegung von Bedrohungen.

Es gibt kein Architekturdesign, das den Anforderungen aller Organisationen entspricht. Sie haben die Möglichkeit zwischen einigen gängigen Entwurfsmustern zum Segmentieren Ihres Netzwerks gemäß dem Zero Trust-Modell.

In diesem Bereitstellungshandbuch führen wir Sie durch die Schritte zum Erreichen eines dieser Designs: Mikrosegmentierung.

Mit der Mikrosegmentierung können Organisationen über einfache zentralisierte netzwerkbasierte Umkreisgrenzen hinaus zu einer umfassenden und verteilten Segmentierung über softwaredefinierte Mikroperimeter wechseln.

1.3 Netzwerksegmentierung: Vollständig verteilte Eingangs-/Ausgang Cloud-Mikroperimeter und tiefere Mikrosegmentierung

Sobald Sie Ihre ersten drei Ziele erreicht haben, besteht der nächste Schritt darin, Ihr Netzwerk weiter zu segmentieren.

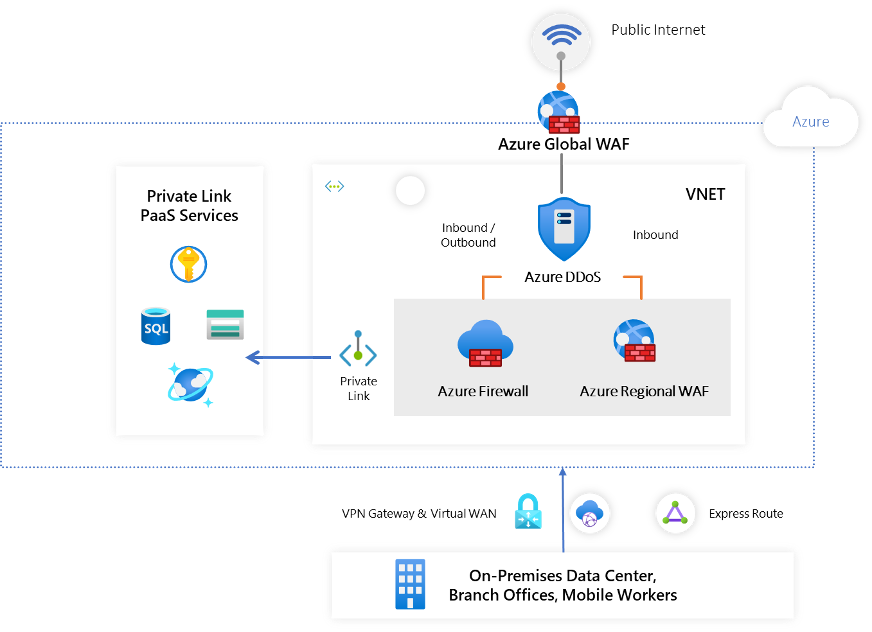

1.4 Segmentieren und Durchsetzen der externen Grenzen

Führen Sie je nach Typ der Grenze die folgenden Schritte aus:

Internetgrenze

- Um eine Internetverbindung für Ihre Anwendungsroute über den virtuellen Netzwerkhub bereitzustellen, aktualisieren Sie die Regeln für die Netzwerksicherheitsgruppe im virtuellen Netzwerkhub.

- Um den virtuellen Netzwerkhub vor Volumetric Network Layer-Angriffen und Protokollangriffen zu schützen, aktivieren Sie Azure DDoS Network Protection.

- Wenn Ihre Anwendung HTTP/S-Protokolle verwendet, aktivieren Sie Azure Web Application Firewall zum Schutz vor Layer 7-Bedrohungen.

Tipp

Der Azure DDoS Protection-Dienst schützt auch öffentliche IP-Adressen in virtuellen Netzwerken und nicht nur IPs im virtuellen Hubnetzwerk. Azure Firewall kann auch verwendet werden, um ausgehende Internetverbindung zu steuern. Weitere Informationen finden Sie unter Planen der eingehenden und ausgehenden Internetkonnektivität.

Lokale Grenze

- Wenn Ihre App Konnektivität mit Ihrem lokalen Rechenzentrum oder Ihrer privaten Cloud benötigt, verwenden Sie Microsoft Entra Private Access, Azure ExpressRoute oder Azure VPN für die Konnektivität mit Ihrem virtuellen Netzwerkhub.

- Konfigurieren Sie die Azure-Firewall, um den Datenverkehr im virtuellen Netzwerkhub zu prüfen und zu steuern.

PaaS-Dienstgrenze

- Wenn Sie azure-bereitgestellte PaaS-Dienste, Azure Storage, Azure Cosmos DB oder Azure Web App verwenden, verwenden Sie die Option privateLink-Konnektivität , um sicherzustellen, dass alle Datenaustausch über dem privaten IP-Raum liegen und der Datenverkehr niemals das Microsoft-Netzwerk verlässt.

- Wenn Ihre PaaS-Dienste eine sichere Grenze benötigen, um miteinander zu kommunizieren und den Zugriff auf öffentliche Netzwerke zu verwalten, empfehlen wir, sie einem Netzwerksicherheitsperimeter zuzuordnen. Private Link-Konnektivität wird für den Datenverkehr berücksichtigt, der über private Endpunkte dieser PaaS-Dienste ankommt, um sicherzustellen, dass alle Datenübertragungen über private IP-Adressen erfolgen und der Datenverkehr nie das Microsoft-Netzwerk verlässt. Erfahren Sie mehr über den Netzwerksicherheitsperimeter und die Liste der unterstützten PaaS-Dienste.

Tipp

Mehr Informationen über die Implementierung einer durchgängigen Zero-Trust-Strategie für Ihre Daten.

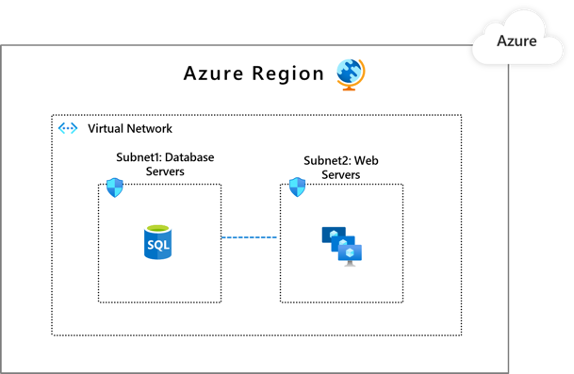

Partitionieren von App-Komponenten in verschiedene Subnetze

Führen Sie folgende Schritte aus:

- Fügen Sie im virtuellen Netzwerk Subnetze hinzu , damit diskrete Komponenten einer Anwendung über eigene Umkreise verfügen können.

- Um Datenverkehr nur von den Subnetzen zuzulassen, die eine App-Unterkomponente haben, die als legitime Kommunikationsentsprechung identifiziert wurde, wenden Sie Regeln für netzwerksicherheitsgruppen an.

Alternativ kann die Azure-Firewall auch für die Segmentierung und das Zulassen von Datenverkehr aus bestimmten Subnetzen und virtuellen Netzwerken verwendet werden.

- Verwenden Sie Azure Firewall, um den Datenverkehr zwischen Cloudressourcen, dem Internet und lokalen Ressourcen zu filtern. Verwenden Sie Azure Firewall oder Azure Firewall Manager , um Regeln oder Richtlinien zu erstellen, die Datenverkehr mithilfe von Layer 3 zu Layer 7-Steuerelementen zulassen oder verweigern. Weitere Informationen finden Sie in den Empfehlungen zum Erstellen einer Segmentierungsstrategie.

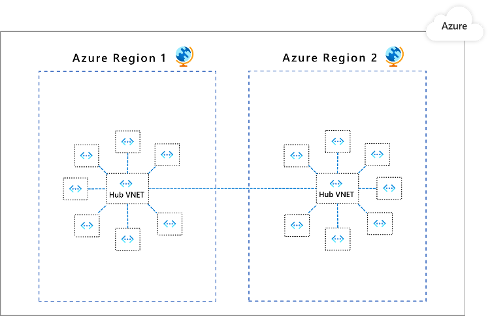

Anwendungen werden in verschiedene virtuelle Azure-Netzwerke (VNETs) partitioniert und über ein Hub-Spoke-Modell verbunden.

Führen Sie folgende Schritte aus:

- Erstellen Sie dedizierte virtuelle Netzwerke für verschiedene Anwendungen bzw. Anwendungskomponenten.

- Erstellen Sie ein zentrales virtuelles Netzwerk, um den Sicherheitsstatus für die In-App-Konnektivität einzurichten und die App-VNets in einer Hub-and-Spoke-Architektur zu verbinden.

- Stellen Sie azure Firewall im virtuellen Netzwerkhub bereit. Verwenden Sie Azure Firewall, um den Netzwerkdatenverkehr zu prüfen und zu steuern.

1.5 Überprüfen der Segmentierung mit Network Watcher Traffic Analytics

Um sicherzustellen, dass die Netzwerksegmentierung wie beabsichtigt funktioniert, sollten Organisationen Azure Network Watcher Traffic Analytics implementieren. Diese Funktion bietet die Sichtbarkeit auf Flussebene durch Analysieren von VNET-Flussprotokollen, sodass Teams Datenverkehrsmuster in segmentierten Umgebungen überwachen können.

Traffic Analytics unterstützt die Zero Trust-Segmentierung durch:

Validieren von Segmentierungsrichtlinien: Identifizieren Sie, ob Datenverkehr nur zwischen den beabsichtigten Segmenten fließt, und erkennen Sie Verstöße gegen Segmentierungsgrenzen.

Erkennen von Seitwärtsbewegungen: Erkennen Sie unerwarteten oder nicht autorisierten Datenverkehr in Ost-West-Richtung, der auf eine Sicherheitslücke oder eine Fehlkonfiguration hinweisen könnte.

Verbessern der Sichtbarkeit: Korrelieren Sie Datenverkehrsflüsse mit NSG-Regeln und Bedrohungsintelligenz, um umsetzbare Einblicke in das Netzwerkverhalten zu erhalten.

Kontinuierliche Verbesserung unterstützen: Verwenden Sie Analysen, um Strategien zur Mikrosegmentierung zu verfeinern und den Zugriff mit geringsten Rechten dynamisch zu erzwingen.

Durch die Integration von Traffic Analytics in Ihre Zero Trust-Bereitstellung erhalten Sie die Möglichkeit, die Effektivität Ihrer Segmentierungsstrategie kontinuierlich zu bewerten und zu verbessern. Dadurch wird sichergestellt, dass Ihre Netzwerkgrenzen nicht nur definiert, sondern aktiv überwacht und erzwungen werden.

2. Secure Access Service Edge (SASE) und Zero Trust Network Access (ZTNA)

Um moderne Netzwerke effektiv zu sichern, müssen Organisationen über legacy-Lösungen hinausgehen und fortgeschrittene, integrierte Ansätze einführen. Die Umstellung umfasst die Einführung von Zero Trust Network Access (ZTNA)-Lösungen für granulare, identitätsgesteuerte Konnektivität, das Anwenden von SASE-Architekturen zum Vereinheitlichen von Netzwerk- und Sicherheitsfunktionen sowie die Implementierung einer kontinuierlichen Sitzungsüberprüfung mit risikobasierten Zugriffssteuerungen. Diese Strategien arbeiten zusammen, um sicherzustellen, dass der Zugriff immer überprüft wird, Bedrohungen minimiert werden, und Sicherheitsrichtlinien passen sich dynamisch an sich entwickelnde Risiken an.

2.1 Zero Trust Network Access (ZTNA)

Der Zero Trust-Netzwerkzugriff ersetzt umfassende, umkreisbasierte VPNs durch präzise, identitätsfähige und kontextabhängige Konnektivität. Die drei zentralen ZTNA-Funktionen, die zuerst für den globalen sicheren Zugriff von Microsoft und dann für Azure VPN-Gateway-Optionen beschrieben werden.

Die Implementierung von ZTNA von Microsoft ist Teil der Global Secure Access (Preview)-Funktion unter Microsoft Entra, die auf der Security Service Edge (SSE)-Foundation basiert.

Erfahren Sie mehr: Was ist globaler sicherer Zugriff? (Microsoft Entra)

2.2 Modernisieren herkömmlicher VPNs mit identitätsfähigem ZTNA

Globaler sicherer Zugriff

Der globale sichere Zugriff von Microsoft ersetzt umfassende Netzwerktunnel durch appspezifische, identitätsgesteuerte Verbindungen. Wenn ein Benutzer den Zugriff anfordert, verwendet global secure Access die Microsoft Entra-ID für einmaliges Anmelden und bedingten Zugriff am Edge – es sind keine eingehenden Firewallregeln erforderlich. Nur genehmigte Anwendungen sind im Benutzerportal sichtbar, und Zugriffsentscheidungen basieren auf Gerätestatus (von Defender für Endpunkt) und Echtzeit-Risikosignalen.

Azure VPN-Gateway

Modernisieren Sie Point-to-Site(P2S)-VPNs, indem Sie die Authentifizierung mit Microsoft Entra ID integrieren und bedingte Zugriffsrichtlinien (z. B. MFA, Gerätekonformität und benannte Standorte) erzwingen, bevor der Tunnel aufgebaut wird. In Azure Virtual WAN Hubs arbeiten P2S VPN und ExpressRoute global, mit zentralisierter Sicherheit und Routing über Azure Firewall Manager. Bei diesem Ansatz bleibt die vertraute VPN-Konnektivität erhalten, während gleichzeitig der Zugriff nach dem Prinzip der geringsten Privilegien und auf identitätsbewusster Basis sichergestellt wird.

2.3 Sase-Architektur verwenden: Integrieren von Netzwerk- und Sicherheitsfunktionen

Integrieren von Netzwerk- und Sicherheitsfunktionen in SASE

Globaler sicherer Zugriff

Der globale sichere Zugriff bietet Funktionen des Security Service Edge (SSE), einschließlich Secure Web Gateway (SWG), Cloud Access Security Broker (CASB) und Firewall-as-a-Service (FWaaS) in ein einheitliches SASE-Framework. Der Benutzerdatenverkehr, ob für das Internet oder private Anwendungen bestimmt, wird über das globale Edgenetzwerk von Microsoft weitergeleitet. Hier werden TLS-Inspektion, URL-Filterung, Verhinderung von Datenverlust (Data Loss Prevention, DLP) und Bedrohungserkennung angewendet. Defender für Cloud-Apps ermöglicht die Inlinesitzungssteuerung für SaaS-Anwendungen, während die Azure Firewall den Zugriff auf private Apps schützt.

- SWG im globalen sicheren Zugriff:Microsoft Entra Internet Access

- CASB mit Defender für Cloud-Apps:Was ist Defender für Cloud-Apps?

Diese Architektur:

- Leitet den Benutzerverkehr durch Microsoft Edge für eine zentrale Inspektion und Steuerung.

- Verringert die Komplexität durch Vereinheitlichung der Durchsetzung von Sicherheitsrichtlinien

- Support für Datenverkehr und Split-Tunneling für Performance und Compliance

Integration des Azure VPN-Gateways

Herkömmliche VPN-Endpunkte können mit Azure Firewall- oder Partner-SWG-Appliances mit erzwungenen Tunnelkonfigurationen integriert werden. Die Konfiguration ermöglicht es, ausgehenden und eingehenden VPN-Datenverkehr mit Azure Firewall Manager, Threat Intelligence und Sitzungssteuerelementen für bedingten Zugriff zu überprüfen und zu steuern. Sie können URL-Filterung, Deep Packet Inspection (DPI) und DLP auf VPN-Sitzungen anwenden. Defender for Cloud Apps-Sitzungsrichtlinien können Upload-/Download-Kontrollen und Schatten-IT-Erkennung für getunnelten Datenverkehr durchsetzen.

2.4 Implementieren der kontinuierlichen Sitzungsüberprüfung und risikobasierten Zugriff

Die kontinuierliche Sitzungsüberprüfung stellt sicher, dass Zugriffsentscheidungen in Echtzeit erzwungen werden, nicht nur bei der ersten Anmeldung. Dieser Ansatz hilft Organisationen, schnell auf sich ändernde Risikobedingungen zu reagieren und einen starken Sicherheitsstatus aufrechtzuerhalten.

Microsoft Global Secure Access

Der Zero Trust-Netzwerkzugriff ist keine einmalige Überprüfung. Microsoft Global Secure Access verwendet die Fortlaufende Zugriffsauswertung (Continuous Access Evaluation, CAE), um Risikosignale wie erkannte Schadsoftware oder ungewöhnliche Standorte zu überwachen und Anwendungszugriffstoken zu widerrufen oder neu zu bewerten und die Netzwerkkonnektivität zu beenden, wenn Risiken erkannt werden. Defender für Cloud-Apps erzwingt Steuerungen für Live-Sitzungen, z. B. Blockieren von Downloads, Quarantäne von Sitzungen oder Erfordern einer zusätzlichen Mehr-Faktor-Authentifizierung (MFA) während einer aktiven Sitzung. Automatisierte Antwort-Playbooks in Microsoft Sentinel oder Microsoft Defender XDR können kompromittierte Geräte isolieren oder Konten in Echtzeit deaktivieren.

- Informationen zur kontinuierlichen Zugriffsauswertung (Continuous Access Evaluation, CAE)

- Erfahren Sie mehr über die Sitzungssteuerung von Defender für Cloud-Apps

- Erfahren Sie mehr über die Auswertung des universellen kontinuierlichen Zugriffs (Vorschau)

Azure VPN-Gateway Für VPN-Verbindungen mit der Microsoft Entra ID-Authentifizierung wird die Fortlaufende Zugriffsauswertung (Continuous Access Evaluation, CAE) unterstützt. Wenn der bedingte Zugriff einen riskanten Benutzer oder ein Gerät erkennt, kann der VPN-Tunnel geschlossen oder eine erneute Authentifizierung erforderlich sein. Sie können VPN-Protokolle an Microsoft Sentinel senden und automatisierte Playbooks verwenden, um Ip-Adressen zu blockieren, den Zugriff zu widerrufen oder Sicherheitsteams zu benachrichtigen – dies ermöglicht schnelle, risikobasierte Antworten für VPN-Verbindungen.

- VPN-Gatewayauthentifizierung mit Microsoft Entra-ID

- Automatisieren der Antwort mit Microsoft Sentinel-Playbooks

3. Starke Verschlüsselung und sichere Kommunikation

Moderne Netzwerkkommunikation muss in jeder Phase stark verschlüsselt und gesichert werden. Organisationen sollten:

- Verwenden Sie Transport Layer Security (TLS) 1.3 , und erzwingen Sie die End-to-End-Verschlüsselung für den gesamten Netzwerkdatenverkehr. TLS 1.3 bietet eine stärkere Sicherheit, schnellere Handshakes und immer verschlüsselte Clientauthentifizierung – unerlässlich für den Schutz moderner Workloads.

- Erzwingen der gegenseitigen Authentifizierung (Mutual Authentication, mTLS) zwischen Workloads und Geräten, um sicherzustellen, dass Client- und Serveridentitäten überprüft werden und nicht autorisierten Zugriff auch mit gültigen Anmeldeinformationen verhindert werden.

- Blockieren Sie nicht vertrauenswürdige oder ältere Protokolle ohne Verschlüsselung, wie TLS 1.0/1.1 oder veraltete Chiffren.

Hinweis

Während TLS legitimen Datenverkehr schützt, können Bedrohungen wie Schadsoftware und Datenlecks weiterhin in verschlüsselten Sitzungen ausgeblendet werden. Microsoft Entra Internet Access TLS-Inspektion bietet Einblicke in verschlüsselten Datenverkehr, ermöglicht schadsoftwareerkennung, Verhinderung von Datenverlust und erweiterte Sicherheitskontrollen. Weitere Informationen zur Transport Layer Security-Inspektion.

Hinweis

Azure Firewall kann TLS-Überprüfungen für Netzwerkdatenverkehr durchführen. Es entschlüsselt Daten, wendet das Intrusion Detection and Prevention System (IDPS) oder Anwendungsregeln an, verschlüsselt sie dann erneut und leitet sie weiter. Erfahren Sie mehr über die TLS-Inspektion von Azure Firewall und Azure Firewall Premium-Zertifikate.

Wichtige Empfehlungen

- Azure App Service & Azure Front Door: Legen Sie die mindestgebundene TLS-Version auf 1.3 fest, um sicherzustellen, dass nur sichere Verschlüsselungssammlungen für Web-Apps verwendet werden. Weitere Informationen finden Sie unter Erzwingen der mindesten TLS-Version für App Service und Front Door.

- Azure IoT Edge, IoT Hub und andere PaaS-Dienste: Bestätigen Sie, dass Geräte-SDKs TLS 1.3 unterstützen oder auf TLS 1.2+ beschränken.

- Azure-Anwendungsgateway (v2): Unterstützt mTLS mithilfe von OCP-validierten Zertifikaten für die Clientüberprüfung. Weitere Informationen finden Sie unter "Übersicht über TLS in App Service".

- Verschlüsseln des Anwendungs-Back-End-Datenverkehrs zwischen virtuellen Netzwerken.

- Verschlüsseln des Datenverkehrs zwischen der lokalen Umgebung und der Cloud:

- Konfigurieren sie Standort-zu-Standort-VPN über ExpressRoute Microsoft-Peering.

- Verwenden Sie den IPsec-Transportmodus für private ExpressRoute-Peering.

- Richten Sie mTLS zwischen Servern über private ExpressRoute-Peering ein.

Blockieren nicht vertrauenswürdiger oder älteren Protokolle

- Azure-Endpunkte (App Service, Speicher, SQL, Event Hubs usw.): Akzeptieren Sie nur TLS 1.2+ und erzwingen Sie idealerweise 1.3, und deaktivieren Sie ältere Versionen.

- Virtuelle Computer und Netzwerkgeräte: Verwenden Sie Azure-Richtlinie und Microsoft Defender für Cloud, um nach veralteten Protokollen (z. B. SMBv1 oder benutzerdefiniertem TLS <1.2) zu suchen und Korrekturen durchzusetzen.

- Betriebshygiene: Deaktivieren Sie legacychiffre und Protokolle auf Betriebssystem- oder Anwendungsebene (z. B. TLS 1.0/1.1 unter Windows Server oder SQL Server).

Vorbereiten der Post-Quantum-Kryptografie (PQC)

Herkömmliche kryptografische Algorithmen für öffentliche Schlüssel (z. B. RSA und ECC) sind anfällig für zukünftige Quantencomputer. Microsoft hat quantenresistente Algorithmen (LMS und ML-DSA, FIPS 204) in seine Plattform integriert, mit umfassenderer PQC-Unterstützung, die bald kommt. Beginnen Sie mit dem Übergang zu TLS 1.3, und bereiten Sie sich auf die PQC-Integration vor, wenn Standards abgeschlossen sind.

3.1 Verschlüsselung: Interner Benutzer-zu-App-Datenverkehr wird verschlüsselt

Fügen Sie Verschlüsselung hinzu, um sicherzustellen, dass der interne Datenverkehr von Benutzern zu App verschlüsselt ist.

Führen Sie folgende Schritte aus:

- Erzwingen Sie die ausschließliche HTTPS-Kommunikation für Ihre Webanwendungen mit Internetverbindung, indem Sie HTTP-Datenverkehr mithilfe von Azure Front Door an HTTPS umleiten.

- Verbinden Sie Remotemitarbeiter bzw. -partner mithilfe von Azure VPN Gateway mit Microsoft Azure.

- Aktivieren Sie die Verschlüsselung für jeden Point-to-Site-Datenverkehr im Azure VPN Gateway-Dienst.

- Greifen Sie mithilfe der verschlüsselten Kommunikation über Azure Bastion sicher auf Ihre virtuellen Azure-Computer zu.

- Herstellen einer SSH-Verbindung mit einem virtuellen Linux-Computer.

- Stellen Sie eine Verbindung mithilfe des Remotedesktopprotokolls (RDP) mit einem virtuellen Windows-Computer her.

Tipp

Erfahren Sie mehr über die Implementierung einer End-to-End Zero-Trust-Strategie für Anwendungen.

3.2 Verschlüsselung: Sämtlicher Datenverkehr

Schließen Sie abschließend den Netzwerkschutz ab, indem Sie sicherstellen, dass der gesamte Datenverkehr verschlüsselt ist.

Führen Sie folgende Schritte aus:

- Verschlüsseln Sie den Backend-Datenverkehr der Anwendung zwischen virtuellen Netzwerken.

- Verschlüsseln des Datenverkehrs zwischen der lokalen Umgebung und der Cloud:

- Konfigurieren eines Site-to-Site-VPN über ExpressRoute-/Microsoft-Peering.

- Konfigurieren des IPsec-Transportmodus für privates ExpressRoute-Peering.

- Konfigurieren Sie mTLS zwischen Servern über das ExpressRoute Private Peering.

4. Netzwerksichtbarkeit und Bedrohungserkennung

In einem Zero Trust-Sicherheitsmodell gilt das Prinzip "nie vertrauen, immer überprüfen" nicht nur für Benutzer und Geräte, sondern auch für Netzwerkdatenverkehr. Die Überwachung und Protokollierung von Netzwerkaktivitäten ist für die Erzwingung von Zero Trust von entscheidender Bedeutung, da sie kontinuierlich Einblicke in den Zugriff auf Ressourcen bietet, die Einhaltung von Sicherheitsrichtlinien gewährleistet und eine schnelle Erkennung verdächtiger oder nicht autorisierter Verhaltensweisen ermöglicht. Im Folgenden sind die wichtigsten Elemente aufgeführt, die in diesem Abschnitt behandelt werden:

- Stellen Sie Netzwerkerkennung und Reaktion (Network Detection & Response, NDR) bereit, um den Netzwerkdatenverkehr zu überwachen und zu analysieren.

- Verwenden Sie DPI (Deep Packet Inspection) und KI-gesteuerte Anomalieerkennung für die Bedrohungssuche in Echtzeit.

- Verwalten Sie eine zentralisierte Protokollierung und SIEM/SOAR-Integration für die Netzwerkanalyse.

- Stellen Sie erweiterte Erkennung und Reaktion (Extended Detection and Response, XDR) bereit, um Datenverkehrsmuster zu analysieren, Anomalien zu identifizieren und Verstöße zu verhindern.

- Integrieren Sie KI-gesteuerte Analysen, um schnelle Reaktionen auf neue Bedrohungen zu verbessern.

- Aktivieren Sie verbesserte Bedrohungserkennung und -reaktion, indem Sie die IP-Wiederherstellung für globale sichere Zugriffsquellen einführen.

- Verwenden sie globale Protokolle für den sicheren Zugriff und die Überwachung.

4.1 Bedrohungsschutz: Maschineller lernbasierter Bedrohungsschutz und Filterung mit kontextbasierten Signalen

Für zusätzlichen Schutz vor Bedrohungen aktivieren Sie Azure DDoS Network Protection, um Ihren auf Azure gehosteten Anwendungsverkehr ständig zu überwachen, ML-basierte Frameworks zu verwenden, um Baselines zu erstellen und volumetrische Datenverkehrsfluten zu erkennen, Protokollangriffe zu erkennen und automatische Behebungen vorzunehmen.

Führen Sie folgende Schritte aus:

- Konfigurieren und Verwalten Azure DDoS Network Protection.

- Konfigurieren Sie Warnungen für DDoS-Schutzmetriken.

- Verwenden von Microsoft Sentinel mit azure-Webanwendungsfirewall

- Verwenden der Azure Firewall mit Microsoft Sentinel

4.2 Bedrohungsschutz: Cloudeigene Filterung und Schutz für bekannte Bedrohungen

Cloudanwendungen, die Endpunkte für externe Umgebungen öffnen, z. B. das Internet oder Ihr lokaler Fußabdruck, gefährden Angriffe aus diesen Umgebungen. Daher müssen Sie den Datenverkehr auf schädliche Nutzlasten oder Logik überprüfen.

Diese Arten von Bedrohungen lassen sich in zwei allgemeine Kategorien unterteilen:

Bekannte Angriffe. Bedrohungen, die von Ihrem Softwareanbieter oder der größeren Community entdeckt wurden. In solchen Fällen ist die Angriffssignatur verfügbar, und Sie müssen sicherstellen, dass jede Anforderung mit diesen Signaturen überprüft wird. Die Lösung besteht in der Möglichkeit, Ihre Erkennungs-Engine schnell mit neu identifizierten Angriffen zu aktualisieren.

Unbekannte Angriffe. Diese Angriffe sind Bedrohungen, die nicht genau mit bekannten Signaturen übereinstimmen. Diese Arten von Bedrohungen umfassen Zero-Day-Sicherheitsrisiken und ungewöhnliche Muster im Anforderungsdatenverkehr. Die Fähigkeit, solche Angriffe zu erkennen, hängt davon ab, wie gut Ihre Verteidigung weiß, was normal ist und was nicht. Ihre Verteidigung sollte ständig lernen und Muster aktualisieren, während sich Ihr Unternehmen (und der zugehörige Datenverkehr) weiterentwickelt.

Beachten Sie die folgenden Schritte zum Schutz vor bekannten Bedrohungen:

Implementieren Sie Microsoft Entra Internet Access-Funktionen wie Webinhaltsfilterung und TLS-Inspektion. Weitere Informationen erhalten Sie unter Weitere Informationen zu Microsoft Entra Internet Access für alle Apps.

Schützen von Endpunkten mithilfe der Azure Web Application Firewall (WAF) durch:

- Aktivieren des Standardregelsatzes oder des OWASP Top 10 Protection Rulesets zum Schutz vor bekannten Angriffen auf Webebene

- Aktivieren sie den Botschutz-Regelsatz, um zu verhindern, dass böswillige Bots Informationen erfassen, Anmeldeinformationen verwenden usw.

- Hinzufügen benutzerdefinierter Regeln zum Schutz vor spezifischen Bedrohungen für Ihr Unternehmen.

Sie können eine dieser beiden Optionen auswählen:

Frontendpunkte mit Azure Firewall für die Bedrohungserkennungsbasierte und IDPS-Filterung auf Layer 4:

4.3 Überwachung und Sichtbarkeit

Datenverkehrsanalyse

Network Watcher Traffic Analytics spielt eine wichtige Rolle in der Zero Trust-Segmentierung, indem VNET-Flussprotokolle analysiert werden, um anomale Datenverkehr zu erkennen, Segmentierungsrichtlinien zu überprüfen und Schatten-IT oder falsch konfigurierte Zugriffspfade aufzudecken. Es ermöglicht Sicherheitsteams, den Datenverkehr zwischen Segmenten zu visualisieren und adaptive Steuerelemente basierend auf Echtzeit-Telemetrie zu erzwingen.

Protokollanalyse

Microsoft Defender Extended Detection and Response (XDR)

Microsoft Defender Extended Detection and Response (XDR) ist eine einheitliche Enterprise Defense Suite, die Sie vor und nach einer Verletzung verwenden. Die Suite koordiniert Erkennung, Prävention, Untersuchung und Reaktion nativ über Endpunkte, Identitäten, E-Mails und Anwendungen hinweg. Verwenden Sie Defender XDR, um vor komplexen Angriffen zu schützen und darauf zu reagieren.

- Untersuchen von Warnungen

- Erfahren Sie mehr über Zero Trust mit Defender XDR

- Erfahren Sie mehr über Defender XDR für US-Regierung

Microsoft Sentinel

Entwickeln Sie benutzerdefinierte Analyseabfragen und visualisieren Sie gesammelte Daten mithilfe von Arbeitsmappen.

- Erkennen von Bedrohungen mit angepassten Analyseregeln

- Visualisieren gesammelter Daten

- Verwenden von Arbeitsmappen mit globalen sicheren Zugriff

AI-Enabled Netzwerkzugriff

Microsoft Sentinel

Verwenden Sie Azure Firewall, um Firewallaktivitäten zu visualisieren, Bedrohungen mit KI-Untersuchungsfunktionen zu erkennen, Aktivitäten zu korrelieren und Reaktionsaktionen zu automatisieren.

- Azure Firewall mit Microsoft Sentinel

Microsoft Entra ID Protection verwendet ML-Algorithmen (Machine Learning), um Benutzer und Anmelderisiken zu erkennen. Verwenden Sie Risikobedingungen in Richtlinien für bedingten Zugriff für dynamischen Zugriff basierend auf Risikostufe.

- Microsoft Entra ID-Schutz

- Risikoerkennungen

- Risikobasierte Zugriffsrichtlinien

Globaler sicherer Zugriff

Durch die Nutzung von Microsoft Entra Global Secure Access-Protokollen können Organisationen Zugriffsversuche nachverfolgen, Datenflüsse überwachen und Anomalien in Echtzeit identifizieren. Diese präzise Überwachung hilft zu überprüfen, ob nur autorisierte Identitäten und Geräte auf vertrauliche Ressourcen zugreifen, die Reaktion auf Vorfälle unterstützen und wichtige Nachweise für Audits und Untersuchungen bereitstellen. Eine umfassende Datenverkehrsprotokollierung ist daher ein grundlegendes Element bei der Aufrechterhaltung und Beweis der Effektivität einer Zero Trust-Architektur. Neben den Verkehrsprotokollen stehen zusätzliche Protokolle für zusätzliche Signale zur Verfügung:

- Protokolle und Überwachung für globalen sicheren Zugriff

- Überwachungsprotokolle für globalen sicheren Zugriff

- Global Secure Access angereicherte Microsoft 365-Protokolle

- Global Secure Access Datenverkehrsprotokolle

- Remote-Netzwerk-Gesundheitsprotokolle

4.4 Automatisierung und Orchestrierung

Automatisierung und Orchestrierung sind für die Durchsetzung von Zero Trust-Prinzipien in der gesamten Netzwerkinfrastruktur unerlässlich. Durch die Nutzung der automatischen Erzwingung, Reaktion und Governance können Organisationen eine sichere und robuste Konnektivität erzielen.

Azure-Netzwerke

Azure-Netzwerkdienste wie Azure Firewall, Netzwerksicherheitsgruppen (NSGs), Virtual WAN und DDoS Protection können mithilfe von Infrastructure as Code (IaC)-Tools wie ARM-Vorlagen, Bicep, Terraform und Azure-Richtlinie bereitgestellt, gesteuert und überwacht werden.

Hauptfunktionen:

- Automatisierte Bereitstellung: Verwenden Sie IaC-Pipelines, um netzwerksegmentierung (NSGs, Azure Firewall) und Filtersteuerelemente automatisch bereitzustellen.

- Kontinuierliche Compliance: Erzwingen und automatisches Beheben von Sicherheitsstandards (z. B. öffentliche IPs blockieren, Verschlüsselung erforderlich machen) mit Azure Policy.

- DevOps-Integration: Integration in GitOps/DevOps-Workflows für deklarative, versionsgesteuerte Netzwerkkonfigurationen.

Beispiel: Automatische Bereitstellung von NSG-Regeln und Azure Firewall-Richtlinien, wenn ein neues Subnetz mit Bicep und Azure DevOps bereitgestellt wird.

- Schnellstart: Erstellen einer Azure-Firewall und einer Firewallrichtlinie – Bicep

- Sicherer Pod-Datenverkehr mit Netzwerkrichtlinien – Azure Kubernetes Service

Microsoft Entra (sicherer globaler Zugriff mit Identitätsverwaltung)

Microsoft Entra Global Secure Access kombiniert identitätsbasierten Zugriff mit Netzwerksteuerelementen, die über ältere VPNs hinausgehen. Die Identitätsverwaltung erweitert dies mit der Automatisierung von Berechtigungen.

Hauptfunktionen:

- Automatisiertes Onboarding: Integrieren Sie Apps/Dienste in privaten Zugriff oder App-Proxy mithilfe von Microsoft Graph-APIs und Richtlinienvorlagen.

- Berechtigungsverwaltung: Definieren Sie Netzwerkzugriffspakete mit Genehmigungsworkflows, Ablaufen und Zugriffsüberprüfungen.

- Dynamische Deprovisionierung: Automatisches Entfernen von Netzwerkberechtigungen basierend auf Rollenänderungen oder Lebenszyklusereignissen.

Beispiel: Weisen Sie ein Zugriffspaket zu, das bestimmten Apps den privaten Zugriff gewährt, wenn ein Benutzer einem Projekt beitritt, mit erzwungener Ablauf- und Zugriffsüberprüfung.

Microsoft Sentinel

Microsoft Sentinel stellt Playbooks (Logic Apps) bereit, um die Erkennung und Reaktion auf Netzwerkrisiken zu automatisieren.

Hauptfunktionen:

- Automatisierte Antwort: Aktualisieren Sie NSG- oder Azure Firewall-Regeln, um böswillige IPs/Domänen zu blockieren.

- Ressourcenquarantäne: Deaktivieren Sie Sitzungen oder Quarantäneressourcen, indem Sie den bedingten Zugriff anpassen.

- Warnungserweiterung: Korrelieren Sie Netzwerkwarnungen mit Flussprotokollen, DNS, Identitäts- und Gerätetelemetrie.

Beispiel: Sentinel erkennt die Kommunikation mit einer bekannten bösartigen IP; ein Playbook aktualisiert Azure Firewall-IP-Gruppen und benachrichtigt SecOps.

- Playbook-Beispiel: Blockieren bösartiger IP-Adressen in Azure NSG

- Automatisieren der Bedrohungsreaktion mit Sentinel-Playbooks

Microsoft Defender XDR

Microsoft Defender XDR automatisiert Erkennung, Untersuchung und koordinierte Reaktion über Identitäts-, Endpunkt- und Netzwerksignale hinweg.

Hauptfunktionen:

- Korrelation: Erkennt laterale Bewegungen oder anomale Netzwerkmuster mithilfe von Identitäts- und Gerätekontext.

- Automatisierte Isolation: Isoliert kompromittierte Geräte und löst Erzwingungsaktionen auf allen Plattformen aus.

- Integration: Arbeitet mit Sentinel und Entra für die End-to-End-Vorfallbearbeitung.

Beispiel: Defender für Endpunkt erkennt Befehls- und Steuerungsdatenverkehr (C2), XDR isoliert das Gerät und löst ein Sentinel-Playbook aus, um das Ziel in der Azure-Firewall zu blockieren.

5. Richtliniengesteuerte Zugriffssteuerung und geringste Rechte

Moderne Zero Trust-Netzwerke erfordern präzise, adaptive Zugriffssteuerungen, die die geringsten Berechtigungen erzwingen und dynamisch auf Risiken reagieren. Der richtliniengesteuerte Zugriff stellt sicher, dass Benutzer und Geräte nur die erforderlichen Mindestberechtigungen erhalten, für die kürzeste Zeit erforderlich und nur unter den richtigen Bedingungen.

5.1 Implementieren kontextbezogener Zugriffsrichtlinien

- Verwenden Sie den bedingten Zugriff von Microsoft Entra, um Richtlinien basierend auf Benutzer-, Geräte-, Standort-, Anwendungs- und Risikosignalen zu definieren.

- Planen Sie zunächst Ihre Bereitstellung für bedingten Zugriff, um Richtlinien an Ihre Organisationsanforderungen anzupassen.

- Beschleunigen Sie die Bereitstellung mit Richtlinienvorlagen für bedingten Zugriff für allgemeine Szenarien.

5.2 Erzwingen risikobasierter und adaptiver Steuerelemente

- Erfordern der mehrstufigen Authentifizierung (MFA), wenn Risiken erkannt werden, z. B. unbekannte Anmeldungen oder riskante Geräte.

- Verwenden Sie Risikobasierte MFA bei der Anmeldung, um auf der Grundlage einer Echtzeit-Risikobewertung automatisch zur MFA zu prompten.

- Verstehen Sie Risikoerkennungen in Microsoft Entra ID Protection, um Richtlinienentscheidungen zu treffen und Korrekturen zu automatisieren.

5.3 Anwenden von Just-in-Time (JIT) und privilegiertem Zugriff

- Erzwingen Sie just-in-Time(JIT)-Zugriff mithilfe von Privileged Identity Management (PIM), um nur bei Bedarf erhöhte Berechtigungen zu erteilen.

- Sichern Sie den Zugriff auf private Anwendungen mit PIM und globalen sicheren Zugriff , um ständige Berechtigungen zu reduzieren und die Gefährdung einzuschränken.

5.4 Hybrid- und anwendungsspezifischer Zugriff

- Konfigurieren Sie für Hybridumgebungen Zugriffsrichtlinien pro App mithilfe von globalen Anwendungen für den sicheren Zugriff.

- Aktivieren Sie die sichere Remoteverwaltung mithilfe von SSH mit Microsoft Entra Private Access für präzisen, richtliniengesteuerten Serverzugriff.

5.5 Standardmäßige Ablehnung und kontinuierliche Auswertung

- Wenden Sie Prinzipien der standardmäßigen Ablehnung auf allen Netzwerkebenen an und gewähren Sie Zugriff nur dann, wenn dies durch die Richtlinie ausdrücklich erlaubt ist.

- Bewerten Sie das Sitzungsrisiko kontinuierlich und erzwingen Sie Richtlinienänderungen in Echtzeit, um die Angriffsfläche zu minimieren.

Verwenden Sie kontextbezogene, risikobasierte und am wenigsten privilegierte Richtlinien, um nicht autorisierten Zugriff zu reduzieren und laterale Bewegungen in Ihrem Netzwerk einzuschränken.

6. Cloud- und Hybridnetzwerksicherheit

Das Sichern von Cloud- und Hybridumgebungen erfordert eine Kombination aus modernen, cloudeigenen Steuerelementen und einer konsistenten Richtlinienerzwingung auf allen Plattformen. Da Organisationen Multicloud- und Hybridarchitekturen einführen, ist es wichtig, zero Trust-Prinzipien über herkömmliche Rechenzentren hinaus auf Cloudworkloads, SaaS- und PaaS-Umgebungen zu erweitern.

6.1 Sichere Cloudworkloads mit Mikroperimetern und cloudeigenen Firewalls

- Mikroperimeter: Verwenden Sie die Mikrosegmentierung, um präzise Sicherheitsgrenzen für einzelne Workloads, Anwendungen oder Dienste zu erstellen. Dies beschränkt laterale Bewegungen und begrenzt potenzielle Verstöße innerhalb isolierter Segmente.

- Cloudeigene Firewalls: Stellen Sie Lösungen wie Azure Firewall bereit, um den Datenverkehr zwischen Cloudworkloads zu prüfen und zu steuern, bedrohungsbasierte Filterung durchzusetzen und Anwendungs- und Netzwerkregeln zu skalieren.

- Netzwerksicherheitsgruppen (NSGs): Verwenden Sie Netzwerksicherheitsgruppen (Network Security Groups, NSGs) und Anwendungssicherheitsgruppen , um differenzierte Zugriffssteuerungen für Ressourcen in virtuellen Netzwerken zu definieren und zu erzwingen.

- Private Endpunkte: Verwenden Sie azure Private Link , um den Zugriff auf PaaS-Dienste über private IP-Adressen einzuschränken, um sicherzustellen, dass der Datenverkehr innerhalb des vertrauenswürdigen Microsoft-Backbones bleibt.

6.2 Integrieren von identitätsfähigen Proxys für SaaS- und PaaS-Sicherheit

- Identitätsfähige Proxys: Implementieren Sie Lösungen wie Microsoft Entra Private Access , um den Zugriff auf SaaS- und PaaS-Anwendungen zu brokern. Diese Proxys erzwingen Authentifizierung, Gerätekompatibilität und Richtlinien für Conditional Access, bevor der Zugriff gewährt wird. Erwägen Sie microsoft Entra Internet Access für identitätsfähigen Internetzugriff.

- Cloud Access Security Broker (CASB): Verwenden Sie Microsoft Defender für Cloud-Apps , um SaaS-Nutzung zu ermitteln, zu überwachen und zu steuern, die Verhinderung von Datenverlust (Data Loss Prevention, DLP) zu erzwingen und Sitzungssteuerelemente für Cloudanwendungen anzuwenden.

- Fortlaufende Sitzungsüberprüfung: Wenden Sie risikobasierte Richtlinienerzwingung in Echtzeit für Den SaaS- und PaaS-Zugriff an, einschließlich adaptiver Steuerelemente, die auf Benutzer-, Geräte- und Sitzungskontext basieren.

6.3 Sicherstellen einer konsistenten Durchsetzung von Sicherheitsrichtlinien in Hybrid- und Multicloud-Umgebungen

- Einheitliche Richtlinienverwaltung: Verwenden Sie Plattformen wie den bedingten Zugriff von Microsoft Entra und die Azure-Richtlinie , um konsistente Sicherheitsrichtlinien für lokale, Azure und andere Cloudanbieter zu definieren und durchzusetzen.

- Hybridkonnektivität: Sichern Sie Hybridverbindungen mit Azure VPN-Gateway, ExpressRoute und erzwingen Sie Verschlüsselungs- und Zugriffssteuerungen für den gesamten umgebungsübergreifenden Datenverkehr.

- Zentralisierte Überwachung und Reaktion: Integrieren Sie Protokolle und Sicherheitsereignisse aus allen Umgebungen in Microsoft Sentinel oder Ihre SIEM/SOAR-Plattform für einheitliche Sichtbarkeit, Bedrohungserkennung und automatisierte Reaktion.

- Multicloud-Sicherheitsstatusverwaltung: Verwenden Sie Tools wie Microsoft Defender für Cloud , um den Sicherheitsstatus von Ressourcen in Azure und anderen Cloudanbietern zu bewerten, zu überwachen und zu verbessern.

Organisationen, die diese Strategien implementieren, können eine stabile End-to-End-Sicherheit für Cloud- und Hybridnetzwerke erzielen. Der Ansatz stellt sicher, dass Zero Trust-Prinzipien konsistent angewendet werden, unabhängig davon, wo Workloads und Daten gespeichert sind.

7. Einstellung der älteren Netzwerksicherheitstechnologie

Zero Trust lehnt implizite Vertrauensstellung in jedem Netzwerksegment oder Gerät ab. Ältere perimeterorientierte Steuerelemente wie flache VPN-Tunnel, "Hair-Pin"-Datenverkehrsüberprüfung, hartcodierte Zugriffssteuerungslisten (ACLs) und statische Netzwerkfirewalls bieten nicht mehr den adaptiven, identitätsfähigen und kontextfähigen Schutz, der für moderne Hybrid- und Cloud-native Umgebungen erforderlich ist. Um Zero Trust vollständig zu realisieren, müssen Organisationen diese veralteten Technologien zugunsten von identitätsgesteuerten, softwaredefinierten Sicherheitsdiensten zurückziehen.

7.1 Umfang der Altersvorsorge

Veraltete Technologien, die eingestellt werden sollen, umfassen:

- Herkömmliche VPNs , die umfassenden Netzwerkzugriff nur auf Gerätezertifikaten oder gemeinsam genutzten Schlüsseln gewähren.

- Starre Netzwerkfirewalls mit statischen Regelsätzen und eingeschränkter Sichtbarkeit auf Anwendungsebene.

- Ältere Webproxys , die keine Inline-Bedrohungsüberprüfung oder Sitzungssteuerung haben.

- Netzwerk-ACLs oder routenbasierte Segmentierung ohne Integration in Identitäts- oder Gerätestatussignale.

7.2 Ersatzprinzipien

Übernehmen Sie für jedes veraltete Steuerelement eine moderne Zero Trust-Alternative, die:

- Erzwingt Zugriff mit minimalen Berechtigungen auf der Anwendungs- oder Workloadebene unter Verwendung von Zero-Trust-Netzwerkzugriff.

- Integriert Identitäts- und Gerätestatus (mit Microsoft Entra ID und Microsoft Defender für Endpunkt) in jede Zugriffsentscheidung.

- Bietet eine kontinuierliche Überprüfung mit fortlaufender Zugriffsauswertung und Sitzungsrückwertung.

- Bietet softwaredefinierte Sichtbarkeit und Kontrolle über SASE-Lösungen (Secure Access Service Edge) und Security Service Edge (SSE), z. B. Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS) und Network Detection and Response (NDR).

7.3 Übergangsstrategie

Inventarisieren und Priorisieren

- Katalog aller Legacy-Appliances und VPN-Profile.

- Klassifizieren nach Kritischität (öffentlich zugängliche Apps, Partnerkonnektivität, Remoteverwaltung).

Pilotprojekt und Validierung

- Richten Sie ZTNA-Piloten ein, die Microsoft Global Secure Access oder Azure VPN Gateway mit Microsoft Entra ID-Authentifizierung für risikoarme Sets von Anwendungen verwenden.

- Überprüfen Sie Konnektivität, Leistung und Durchsetzung von Richtlinien.

Phasenweise Rampe nach unten

- Migrieren Sie Benutzerkohorten und Anwendungsgruppen in Wellen, überwachen Sie Erfolgsmetriken (z. B. Zeit-zu-Zugriff, Helpdesk-Tickets und Sicherheitswarnungen).

- Leiten Sie gleichzeitig den Datenverkehr über Ihren ausgewählten SASE- oder SSE-Stapel um.

Formale Außerbetriebnahme

- Nehmen Sie Hardwaregeräte außer Betrieb und heben Sie alte VPN-Konfigurationen auf.

- Aktualisieren Sie Netzwerkdiagramme und betriebsbereite Runbooks, um veraltete Technologie zu entfernen.

In diesem Leitfaden behandelte Produkte

Virtuelle Netzwerke und Subnetze

Netzwerksicherheitsgruppen und Anwendungssicherheitsgruppen

Microsoft Entra Private Access

Microsoft Entra Internet Access

Zusammenfassung

Das Schützen von Netzwerken ist von zentraler Bedeutung für eine erfolgreiche Zero Trust-Strategie. Wenn Sie weitere Informationen oder Hilfe bei der Implementierung erhalten möchten, wenden Sie sich an Ihr Kundenerfolgsteam, oder lesen Sie die anderen Kapitel dieses Leitfadens weiter, die alle Zero Trust-Säulen umfasst.