Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel beschreibt die Sicherheitsarchitektur der Komponenten von SQL Server, die durch Azure Arc aktiviert werden.

Hintergrundinformationen zu SQL Server, der durch Azure Arc aktiviert wird, finden Sie unter Übersicht | SQL Server aktiviert durch Azure Arc.

Agent und Erweiterung

Die wichtigsten Softwarekomponenten für SQL Server, die durch Azure Arc ermöglicht werden, sind:

- Azure Connected Machine-Agent

- Azure-Erweiterung für SQL Server

Der Azure Connected Machine-Agent stellt eine Verbindung zwischen Servern und Azure her. Die Azure-Erweiterung für SQL Server sendet Daten über SQL Server an Azure und ruft über einen Azure Relay-Kommunikationskanal Befehle von Azure ab, um Aktionen auf einer SQL Server-Instanz durchzuführen. Mit dem Agenten und der Erweiterung können Sie Ihre Instanzen und Datenbanken verwalten, die sich außerhalb von Azure befinden. Eine Instanz von SQL Server mit dem Agenten und der Erweiterung wird von Azure Arc aktiviert.

Der Agent und die Erweiterung stellen eine sichere Verbindung zu Azure her, um Kommunikationskanäle mit von Microsoft verwalteten Azure-Diensten aufzubauen. Der Agent kann kommunizieren durch:

- Ein konfigurierbarer HTTPS-Proxy-Server über Azure Express Route

- Azure Private Link

- Das Internet mit oder ohne HTTPS-Proxyserver

Einzelheiten finden Sie in der Dokumentation zum Connected Machine-Agenten:

Für die Datenerfassung und Berichterstattung benötigen einige Dienste die Erweiterung Azure Monitoring Agent (AMA). Die Erweiterung muss mit einem Azure Log Analytics verbunden sein. Die beiden Dienste, für die Sie die AMA benötigen, sind:

- Microsoft Defender für Cloud

- SQL Server-Best Practices-Bewertung

Mit der Azure-Erweiterung für SQL Server können Sie Konfigurationsänderungen auf Host- oder Betriebssystemebene (z. B. Windows Server Failover Cluster) für alle SQL Server-Instanzen auf einer granularen Ebene ermitteln. Zum Beispiel:

- SQL Server Modul-Instanzen auf einem Host-Rechner

- Datenbanken innerhalb einer SQL Server-Instanz

- Verfügbarkeitsgruppen

Mit der Azure-Erweiterung für SQL Server können Sie die SQL Server-Instanzen überall zentral verwalten, sichern und steuern, indem Sie Daten für Aufgaben wie Inventarisierung, Überwachung und andere Aufgaben sammeln. Eine vollständige Liste der erhobenen Daten finden Sie unter Datenerhebung und Berichterstattung.

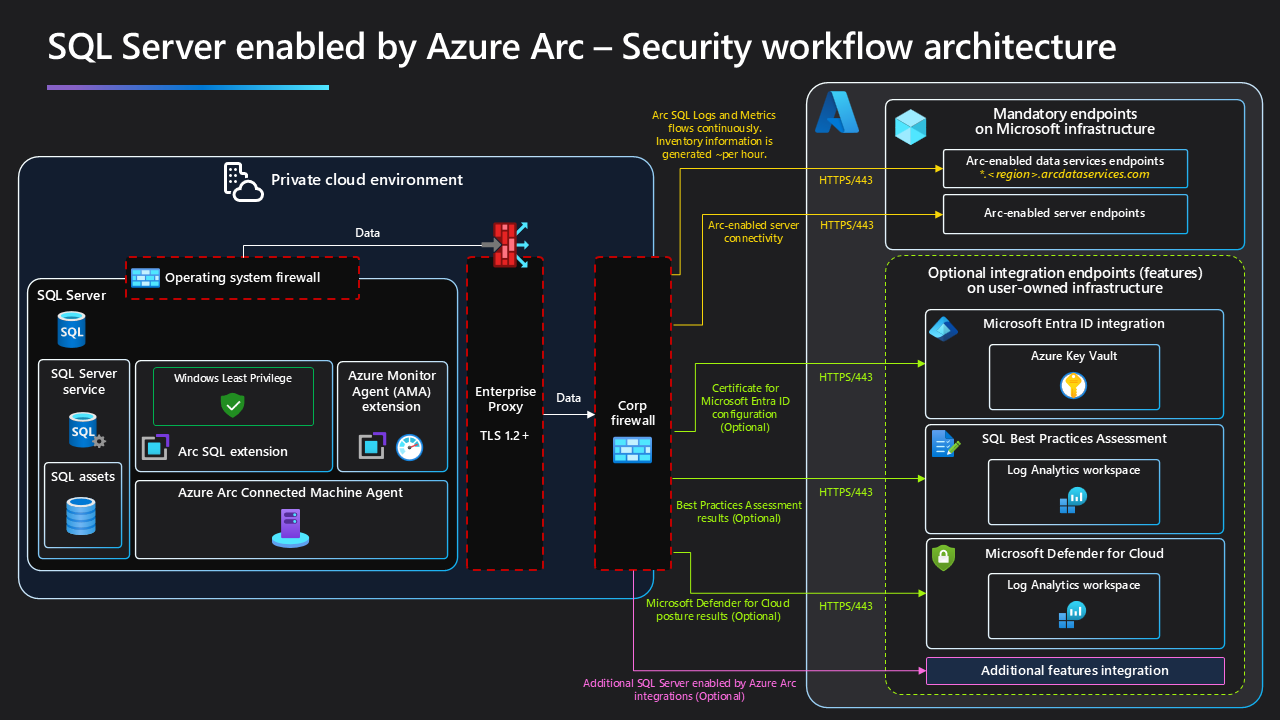

Das folgende Diagramm zeigt die Architektur von SQL Server mit Azure Arc-Unterstützung.

Hinweis

Um dieses Architekturdiagramm in hoher Auflösung herunterzuladen, besuchen Sie Jumpstart Gems.

Komponenten

Eine von Azure Arc aktivierte Instanz von SQL Server verfügt über integrierte Komponenten und Dienste, die auf Ihrem Server ausgeführt werden und die Verbindung zu Azure unterstützen. Zusätzlich zu den Agentendiensten verfügt eine aktivierte Instanz über die in diesem Abschnitt aufgeführten Komponenten.

Ressourcenanbieter

Ein Ressourcenanbieter (RP) stellt eine Reihe von REST-Operationen zur Verfügung, die Funktionen für einen bestimmten Azure-Dienst über die ARM-API ermöglichen.

Damit die Azure-Erweiterung für SQL Server funktioniert, registrieren Sie die folgenden 2 RPs:

-

Microsoft.HybridCompute-RP: Verwaltet den Lebenszyklus von Azure Arc-fähigen Server-Ressourcen, einschließlich der Installation von Erweiterungen, der Ausführung von Befehlen für verbundene Maschinen und führt andere Verwaltungsaufgaben aus. -

Microsoft.AzureArcData-RP: Verwaltet den Lebenszyklus von SQL Server, der durch Azure Arc-Ressourcen aktiviert wird, basierend auf den Bestands- und Nutzungsdaten, die es von der Azure-Erweiterung für SQL Server erhält.

Azure Arc Data Processing Service

Azure Arc Data Processing Service (DPS) ist ein Azure-Dienst, der die Daten über SQL Server empfängt, die von der Azure-Erweiterung für SQL Server auf einem mit Arc verbundenen Server bereitgestellt werden. DPS führt die folgenden Aufgaben aus:

- Verarbeitung der Bestandsdaten, die von der Azure-Erweiterung für SQL Server an den regionalen Endpunkt gesendet werden, und entsprechende Aktualisierung der SqlServerInstance-Ressourcen über die ARM-API und Microsoft.AzureArcData RP.

- Verarbeitung der von der Azure-Erweiterung für SQL Server an den regionalen Endpunkt gesendeten Nutzungsdaten und Übermittlung der Anforderungen für die Rechnungsstellung an den Azure-Commerce-Service.

- Überwachung der vom Benutzer erstellten physischen SQL Server Core-Lizenzressourcen in ARM und Übermittlung der Abrechnungsanforderungen an den Azure-Commerce-Service auf der Grundlage des Lizenzstatus.

Der von Azure Arc aktivierte SQL Server erfordert eine ausgehende Verbindung von der Azure-Erweiterung für SQL Server im Agenten zu DPS (*.<region>.arcdataservices.com TCP-Port 443). Spezifische Kommunikationsanforderungen finden Sie unter Herstellen einer Verbindung zum Azure Arc-Datenverarbeitungsdienst.

Bereitsteller

Der Deployer bootet die Azure-Erweiterung für SQL Server bei der Erstinstallation und bei Konfigurationsaktualisierungen.

Azure-Erweiterung für SQL Server-Dienst

Azure Extension for SQL Server Service läuft im Hintergrund auf dem Hostserver. Die Konfiguration des Dienstes hängt vom Betriebssystem ab:

Betriebssystem: Windows

- Dienstname: Microsoft SQL Server Extension Service

- Anzeigename: Microsoft SQL Server Extension Service

- Läuft als: Lokales System

-

Protokollspeicherort:

C:/ProgramData/GuestConfig/extension_logs/Microsoft.AzureData.WindowsAgent.SqlServer

Betriebssystem: Linux

- Dienstname: SqlServerExtension

- Anzeigename: Azure SQL Server Extension Service

- Läuft als: Root

-

Protokollspeicherort:

/var/lib/GuestConfig/extension_logs/Microsoft.AzureData.LinuxAgent.SqlServer-<Version>/

Funktionalität

Eine Instanz von SQL Server, die von Azure Arc aktiviert wird, übernimmt folgende Aufgaben:

Inventarisierung aller SQL Server-Instanzen, Datenbanken und Verfügbarkeitsgruppen

Jede Stunde lädt der Dienst Azure Extension for SQL Server ein Inventar zum Data Processing Service hoch. Das Inventar umfasst SQL Server-Instanzen, Always On-Verfügbarkeitsgruppen und Datenbank-Metadaten.

Verwendung des Uploads

Alle 12 Stunden lädt der Dienst Azure Extension for SQL Server nutzungsbezogene Daten in den Data Processing Service hoch.

Arc-aktivierte Server-Sicherheit

Spezifische Informationen zur Installation, Verwaltung und Konfiguration von Azure Arc-aktivierten Servern finden Sie unter Arc-aktivierte Server Sicherheitsübersicht.

SQL Server aktiviert durch Azure Arc-Sicherheit

Azure-Erweiterung für SQL Server-Komponenten

Die Azure-Erweiterung für SQL Server besteht aus zwei Hauptkomponenten, dem Deployer und dem Erweiterungsdienst.

Der Deployer

Der Deployer bootet die Erweiterung bei der Erstinstallation und wenn neue SQL Server-Instanzen installiert oder Funktionen aktiviert/deaktiviert werden. Während der Installation, Aktualisierung oder Deinstallation führt der Arc-Agent, der auf dem Host-Server läuft, den Deployer aus, um bestimmte Aktionen durchzuführen:

- Installieren

- Aktivieren

- Aktualisieren

- Disable

- Deinstallieren

Der Deployer läuft im Kontext des Azure Connected Machine Agent-Dienstes und läuft daher als Local System.

Der Extension-Service

Der Extension Service sammelt Inventar- und Datenbank-Metadaten (nur Windows) und lädt sie stündlich zu Azure hoch. Es läuft als Local System unter Windows oder als Root unter Linux. Der Extension Service bietet verschiedene Funktionen als Teil des Arc-fähigen SQL Server Dienstes.

Mit geringster Berechtigung ausführen

Sie können den Erweiterungsdienst so konfigurieren, dass er mit geringen Berechtigungen läuft. Ausführliche Informationen zum Konfigurieren des Geringsten Berechtigungsmodus erhalten Sie unter "Aktivieren der geringsten Berechtigungen".

Wenn Sie für die geringste Berechtigung konfiguriert sind, läuft der Extension Service unter dem Dienstkonto NT Service\SQLServerExtension.

Das NT Service\SQLServerExtension-Konto ist ein lokales Windows-Wartungs-Konto:

- Wird von der Azure Extension für SQL Server Deployer erstellt und verwaltet, wenn die Option der geringsten Berechtigung aktiviert ist.

- Sie verfügen über die erforderlichen Mindestberechtigungen, um den Dienst Azure Extension for SQL Server auf dem Windows-Betriebssystem auszuführen. Es hat nur Zugriff auf Ordner und Verzeichnisse, die zum Lesen und Speichern von Konfigurations- oder Schreibprotokollen verwendet werden.

- Gewährung der Berechtigung zur Verbindung und Abfrage in SQL Server mit einer neuen Anmeldung speziell für das Dienstkonto Azure Extension for SQL Server, das über die erforderlichen Mindestberechtigungen verfügt. Mindestberechtigungen hängen von den aktivierten Features ab.

- Aktualisiert, wenn Berechtigungen nicht mehr erforderlich sind. Berechtigungen werden zum Beispiel entzogen, wenn Sie eine Funktion deaktivieren, die Konfiguration der geringsten Berechtigung deaktivieren oder die Azure Extension für SQL Server deinstallieren. Der Entzug stellt sicher, dass keine Berechtigungen verbleiben, wenn sie nicht mehr benötigt werden.

Eine vollständige Liste der Berechtigungen finden Sie unter Konfiguration von Windows-Dienstkonten und Berechtigungen.

Erweiterung auf die Cloud-Kommunikation

Arc-fähiger SQL Server erfordert eine ausgehende Verbindung zum Azure Arc Data Processing Service.

Jeder virtuelle oder physische Server muss mit Azure kommunizieren. Sie benötigen insbesondere eine Verbindung zu:

- URL:

*.<region>.arcdataservices.com- Verwenden Sie

*.<region>.arcdataservices.azure.usfür die von der US-Regierung betriebenen Regionen in Virginia.

- Verwenden Sie

- Port: 443

- Richtung: Ausgehend

- Authentifizierungsanbieter: Microsoft Entra ID

Um das Regionssegment eines regionalen Endpunkts abzurufen, entfernen Sie alle Leerzeichen aus dem Namen der Azure-Region. Beispiel: Der Regionsname für die Region USA, Osten 2 lautet eastus2.

Beispiel: Bei der Region „USA, Osten 2“ sollte *.<region>.arcdataservices.com*.eastus2.arcdataservices.com sein.

Eine Liste der unterstützten Regionen finden Sie unter Unterstützte Azure-Regionen.

Führen Sie den folgenden Befehl aus, um eine Liste aller Regionen anzuzeigen:

az account list-locations -o table

Sicherheitsaspekte auf Funktionsebene

Die verschiedenen Funktionen und Dienste haben spezifische Aspekte der Sicherheitskonfiguration. In diesem Abschnitt werden die Sicherheitsaspekte der folgenden Funktionen behandelt:

- Audit-Aktivität

- Bewertung bewährter Praktiken

- Automatische Sicherungen

- Microsoft Defender für Cloud

- Automatische Updates

- Überwachen

- Microsoft Entra-ID

- Microsoft Purview

Überwachungsaktivität

Sie können auf die Aktivitätsprotokolle über das Dienstmenü für den SQL Server zugreifen, der durch die Azure Arc-Ressource im Azure-Portal aktiviert wurde. Das Aktivitätsprotokoll erfasst Audit-Informationen und Verlaufsdaten für Arc-aktivierte SQL Server-Ressourcen in Azure Resource Manager. Für Einzelheiten lesen Sie bitte Aktivitätsprotokolle mit SQL Server verwenden, aktiviert durch Azure Arc.

Best Practices-Bewertung

Die Bewertung von Best Practices hat die folgenden Anforderungen:

Verifizieren Sie, dass Ihre Windows-basierte SQL Server-Instanz mit Azure verbunden ist. Folgen Sie den Anweisungen unter Automatische Verbindung Ihres SQL Servers mit Azure Arc.

Hinweis

Die SQL-Best-Practices-Bewertung ist derzeit nur für SQL Server unter Windows verfügbar. Die Bewertung gilt derzeit nicht für SQL Server auf Linux-Rechnern.

Wenn der Server eine einzelne SQL Server-Instanz hostet, stellen Sie sicher, dass die Version von Azure Extension for SQL Server (

WindowsAgent.SqlServer) 1.1.2202.47 oder höher ist.Wenn der Server mehrere Instanzen von SQL Server hostet, stellen Sie sicher, dass die Version von Azure Extension for SQL Server (

WindowsAgent.SqlServer) höher als 1.1.2231.59 ist.Um die Version von Azure Extension for SQL Server zu überprüfen und auf die neueste Version zu aktualisieren, lesen Sie bitte unter Upgrade von Erweiterungen.

Wenn der Server eine benannte Instanz von SQL Server hostet, muss der Dienst SQL Server Browser laufen.

Ein Log Analytics-Arbeitsbereich muss sich in demselben Abonnement befinden wie Ihre Azure Arc-fähige SQL Server-Ressource.

Der Benutzer, der die Bewertung der SQL Server-Best Practices konfiguriert, muss über die folgenden Berechtigungen verfügen:

- Log Analytics-Rolle „Mitwirkender“ in der Ressourcengruppe oder im Abonnement des Log Analytics-Arbeitsbereichs

- Die Rolle „Administratorin für Azure Connected Machine-Ressourcen“ für die Ressourcengruppe oder das Abonnement der SQL Server-Instanz mit Azure Arc-Unterstützung

- Rolle „Mitwirkender an der Überwachung“ für die Ressourcengruppe oder das Abonnement des Log Analytics-Arbeitsbereichs und der Ressourcengruppe oder des Abonnements des Azure Arc-Computers

Benutzer*innen, die integrierten Rollen wie Mitwirkender oder Besitzer zugewiesen sind, verfügen über ausreichende Berechtigungen. Weitere Informationen finden Sie unter Zuweisung von Azure-Rollen über das Azure-Portal.

Für den Zugriff auf oder das Lesen des Bewertungsberichts sind mindestens folgende Berechtigungen erforderlich:

- Rolle „Leser“ für die Ressourcengruppe oder das Abonnement der Azure Arc-fähigen SQL Server-Ressource

- Protokollanalyse-Leser.

- Überwachungsleser auf der Ressourcengruppe oder dem Abonnement des Protokollanalyse-Arbeitsbereichs.

Hier finden Sie weitere Voraussetzungen für den Zugriff auf den Bewertungsbericht oder das Lesen des Berichts:

Das in SQL Server integrierte Login NT AUTHORITY\SYSTEM muss Mitglied der Serverrolle SQL Server sysadmin für alle auf dem Rechner laufenden SQL Server-Instanzen sein.

Wenn Ihre Firewall oder Ihr Proxy-Server die ausgehende Konnektivität einschränkt, vergewissern Sie sich, dass er Azure Arc über TCP-Port 443 für diese URLs zulässt:

global.handler.control.monitor.azure.com*.handler.control.monitor.azure.com<log-analytics-workspace-id>.ods.opinsights.azure.com*.ingest.monitor.azure.com

Für Ihre SQL Server-Instanz muss TCP/IP aktiviert werden.

Die Bewertung der SQL Server Best Practices verwendet den Azure Monitor Agent (AMA), um Daten von Ihren SQL Server-Instanzen zu sammeln und zu analysieren. Wenn Sie AMA auf Ihren SQL Server-Instanzen installiert haben, bevor Sie die Bewertung der Best Practices aktivieren, verwendet die Bewertung denselben AMA-Agenten und dieselben Proxy-Einstellungen. Sie müssen nichts weiter tun.

Wenn Sie AMA nicht auf Ihren SQL Server-Instanzen installiert haben, wird es von der Best Practices-Bewertung für Sie installiert. Die Bewertung bewährter Methoden richtet keine Proxyeinstellungen für den AMA automatisch ein. Sie müssen AMA mit den von Ihnen gewünschten Proxy-Einstellungen neu einrichten.

Weitere Informationen zu den AMA-Netzwerk- und Proxy-Einstellungen finden Sie unter Proxy-Konfiguration.

Wenn Sie die Azure Policy-Richtlinie Konfigurieren von Servern mit Arc-Unterstützung mit installierter SQL Server-Erweiterung zum Aktivieren oder Deaktivieren der SQL-Best-Practices-Bewertung verwenden, um die Bewertung im großen Stil zu aktivieren, müssen Sie eine Azure Policy-Zuweisung erstellen. Ihr Abonnement erfordert die Rollenzuweisung „Ressourcenrichtlinienmitwirkender“ für den Bereich, auf den Sie abzielen. Der Geltungsbereich kann entweder ein Abonnement oder eine Ressourcengruppe sein.

Wenn Sie eine neue, einem Benutzer zugewiesene verwaltete Identität erstellen möchten, benötigen Sie auch die Zuweisung der Rolle User Access Administrator im Abonnement.

Weitere Informationen finden Sie unter Konfigurieration der SQL-Best-Practice-Bewertung – SQL Server aktiviert durch Azure Arc.

Automatische Sicherungen

Die Azure-Erweiterung für SQL Server kann automatisch Backups von System- und Benutzerdatenbanken auf einer von Azure Arc aktivierten Instanz von SQL Server erstellen. Der Backup-Dienst innerhalb der Azure-Erweiterung für SQL Server verwendet das NT AUTHORITY\SYSTEM-Konto, um die Backups durchzuführen. If you're operating SQL Server enabled by Azure Arc with least privilege, a local Windows account - xxx performs the backup.Wenn Sie den von Azure Arc aktivierten SQL Server mit geringsten Berechtigungen betreiben, führt ein lokales Windows-Konto – NT Service\SQLServerExtension das Backup durch.

Wenn Sie die Azure-Erweiterung für SQL Server Version 1.1.2504.99 oder höher verwenden, werden die erforderlichen Berechtigungen automatisch an NT AUTHORITY\SYSTEM vergeben. Es sind keine zusätzlichen Schritte zum Zuweisen von Berechtigungen erforderlich.

Wenn Sie nicht die Konfiguration der geringsten Berechtigung verwenden, muss die in SQL Server eingebaute Anmeldung NT AUTHORITY\SYSTEM ein Mitglied sein von:

-

dbcreatorServerrolle auf der Serverebene -

db_backupoperatorRolle inmaster,model,msdbund jeder Benutzer-Datenbank – außertempdb.

Automatisierte Backups sind standardmäßig deaktiviert. Nachdem die automatischen Backups konfiguriert wurden, initiiert der Dienst Azure Extension for SQL Server ein Backup an den Standard-Sicherungsort. Bei den Backups handelt es sich um native SQL Server-Backups, d.h. alle Verlaufsdaten der Backups sind in den Backup-bezogenen Tabellen der msdb-Datenbank verfügbar.

Microsoft Defender für Cloud

Für Microsoft Defender for Cloud muss der Azure Monitoring Agent auf dem Arc-aktivierten Server konfiguriert werden.

Weitere Einzelheiten finden Sie unter Microsoft Defender for Cloud.

Automatische Aktualisierungen

Automatische Updates überschreiben alle vorkonfigurierten oder richtlinienbasierten Update-Einstellungen von Microsoft Update, die auf dem Arc-aktivierten Server konfiguriert sind.

- Nur als Wichtig oder Kritisch markierte Windows- und SQL Server-Updates werden installiert. Andere SQL Server-Updates wie Service Packs, kumulative Updates oder andere Updates, die nicht als wichtig oder kritisch eingestuft sind, müssen manuell oder auf andere Weise installiert werden. Weitere Informationen über das Bewertungssystem für Sicherheitsupdates finden Sie unter Security Update Severity Rating System (microsoft.com)

- Funktioniert auf Hostbetriebssystemebene und gilt für alle installierten SQL Server-Instanzen.

- Funktioniert derzeit nur auf Windows-Hosts. Dadurch wird Windows Update/Microsoft Update konfiguriert, der Dienst, der letztendlich die SQL Server-Instanzen aktualisiert.

Weitere Einzelheiten finden Sie unter Konfigurierung der automatischen Updates für SQL Server-Instanzen, die für Azure Arc aktiviert sind.

Bildschirm

Sie können den von Azure Arc aktivierten SQL Server mit einem Performance-Dashboard im Azure-Portal überwachen. Leistungsmetriken werden automatisch von Dynamic Management View (DMV)-Datensätzen auf berechtigten Instanzen von SQL Server, die von Azure Arc aktiviert wurden, gesammelt und an die Azure-Telemetrie-Pipeline zur nahezu Echtzeitverarbeitung gesendet. Die Überwachung erfolgt automatisch, wenn alle Voraussetzungen erfüllt sind.

Zu den Voraussetzungen gehören:

- Der Server hat eine Verbindung zu

telemetry.<region>.arcdataservices.comWeitere Informationen finden Sie unter Netzwerkanforderungen. - Der Lizenztyp auf der SQL Server-Instanz ist auf

License with Software AssuranceoderPay-as-you-goeingestellt.

Um das Leistungsdashboard im Azure-Portal anzuzeigen, müssen Sie einer Azure-Rolle mit der zugewiesenen Aktion Microsoft.AzureArcData/sqlServerInstances/getTelemetry/ zugewiesen sein. Der Einfachheit halber können Sie die integrierte Rolle Azure Hybrid Database Administrator – Read Only Service Role verwenden, die diese Aktion beinhaltet. Weitere Informationen dazu finden Sie unter Mehr erfahren zu integrierten Rollen in Azure.

Einzelheiten zur Performance-Dashboard-Funktion, einschließlich der Aktivierung/Deaktivierung der Datenerfassung und der für diese Funktion gesammelten Daten, finden Sie unter Überwachung im Azure-Portal.

Microsoft Entra ID

Microsoft Entra ID ist ein Cloud-basierter Identitäts- und Zugriffsverwaltungsdienst, der den Zugriff auf externe Ressourcen ermöglicht. Die Microsoft Entra-Authentifizierung bietet eine wesentlich höhere Sicherheit als die herkömmliche Authentifizierung auf der Basis von Benutzernamen und Kennwort. Der von Azure Arc aktivierte SQL Server verwendet die Microsoft Entra ID zur Authentifizierung – eingeführt in SQL Server 2022 (16.x). Dies bietet eine zentralisierte Identitäts- und Zugriffsverwaltungslösung für SQL Server.

Der von Azure Arc aktivierte SQL Server speichert das Zertifikat für Microsoft Entra ID im Azure Key Vault. Ausführliche Informationen erhalten Sie unter:

- Rotieren von Zertifikaten

- Microsoft Entra-Authentifizierung für SQL Server.

- Tutorial: Einrichten der Microsoft Entra-Authentifizierung für SQL Server

Um Microsoft Entra ID einzurichten, folgen Sie den Anweisungen unter Tutorial: Einrichten der Microsoft Entra-Authentifizierung für SQL Server.

Microsoft Purview

Wichtigste Voraussetzungen für die Verwendung von Purview:

- Ein Azure-Konto mit einem aktiven Abonnement.

- Ein aktives Microsoft Purview-Konto.

- Datenquellen-Administrator- und Datenleser-Berechtigungen, um eine Quelle zu registrieren und sie im Microsoft Purview Governance-Portal zu verwalten. Weitere Informationen finden Sie unter Zugriffssteuerung im Microsoft Purview-Governanceportal.

- Die neueste selbstgehostete Integration Runtime. Weitere Informationen finden Sie unter Erstellen und Verwalten einer selbstgehosteten Integration Runtime.

- Für Azure RBAC müssen Sie sowohl Microsoft Entra ID als auch Azure Key Vault aktiviert haben.

Bewährte Methoden

Implementieren Sie die folgenden Konfigurationen, um die aktuellen bewährten Methoden für den Schutz von Instanzen von SQL Server mit Azure Arc-Unterstützung zu befolgen:

- Aktivieren Sie den Modus mit den geringsten Berechtigungen.

- Führen Sie die SQL-Best-Practices-Bewertung aus. Überprüfen Sie die Bewertung und wenden Sie die Empfehlungen an.

- Aktivieren Sie die Microsoft Entra-Authentifizierung.

- Aktivieren Sie Microsoft Defender for Cloud, und beheben Sie die von Defender for SQL hervorgehobenen Probleme.

- Aktivieren Sie nicht die SQL-Authentifizierung. Standardmäßig ist es deaktiviert. Sehen Sie sich die bewährten Methoden für die Sicherheit von SQL Server an.