IPv6-Unterstützung in Microsoft Entra ID

Hinweis

Waren diese Informationen hilfreich? Wir schätzen Ihr Feedback. Bitte verwenden Sie die Schaltfläche Feedback auf dieser Seite, um uns mitzuteilen, wie gut Ihnen dieser Artikel gefallen hat oder wie wir ihn verbessern können.

Wir freuen uns, IPv6-Unterstützung für Microsoft Entra ID bereitzustellen, um Kunden mit erhöhter Mobilität zu unterstützen und die Ausgaben für schnell erschöpfte, teure IPv4-Adressen zu reduzieren. Weitere Informationen dazu, wie sich diese Änderung auf Microsoft 365 auswirken kann, finden Sie unter IPv6-Unterstützung in Microsoft 365-Diensten.

Wenn die Netzwerke Ihrer organization IPv6 derzeit nicht unterstützen, können Sie diese Informationen so lange ignorieren, bis dies der Fall ist.

Was ändert sich?

Unsere Dienstendpunkt-URLs werden jetzt aufgelöst, um sowohl IPv4- als auch IPv6-Adressen zurückzugeben. Wenn eine Clientplattform oder ein Netzwerk IPv6 unterstützt, wird die Verbindung meist mithilfe von IPv6 versucht, vorausgesetzt, dass die dazwischen betreffenden Netzwerkhops (z. B. Firewalls oder Webproxys) auch IPv6 unterstützen. In Umgebungen, die IPv6 nicht unterstützen, stellen Clientanwendungen weiterhin über IPv4 eine Verbindung mit Microsoft Entra ID her.

Die folgenden Features unterstützen auch IPv6-Adressen:

- Benannte Standorte

- Richtlinien für bedingten Zugriff

- Identitätsschutz

- Anmeldeprotokolle

Wann wird IPv6 in Microsoft Entra ID unterstützt?

Im April 2023 beginnen wir mit der Einführung der IPv6-Unterstützung für Microsoft Entra ID.

Wir wissen, dass die IPv6-Unterstützung für einige Organisationen eine bedeutende Änderung darstellt. Wir veröffentlichen diese Informationen jetzt, damit Kunden Pläne erstellen können, um die Bereitschaft sicherzustellen.

Was müssen meine organization tun?

Wenn Sie über öffentliche IPv6-Adressen verfügen, die Ihr Netzwerk darstellen, führen Sie die in den folgenden Abschnitten beschriebenen Aktionen so bald wie möglich aus.

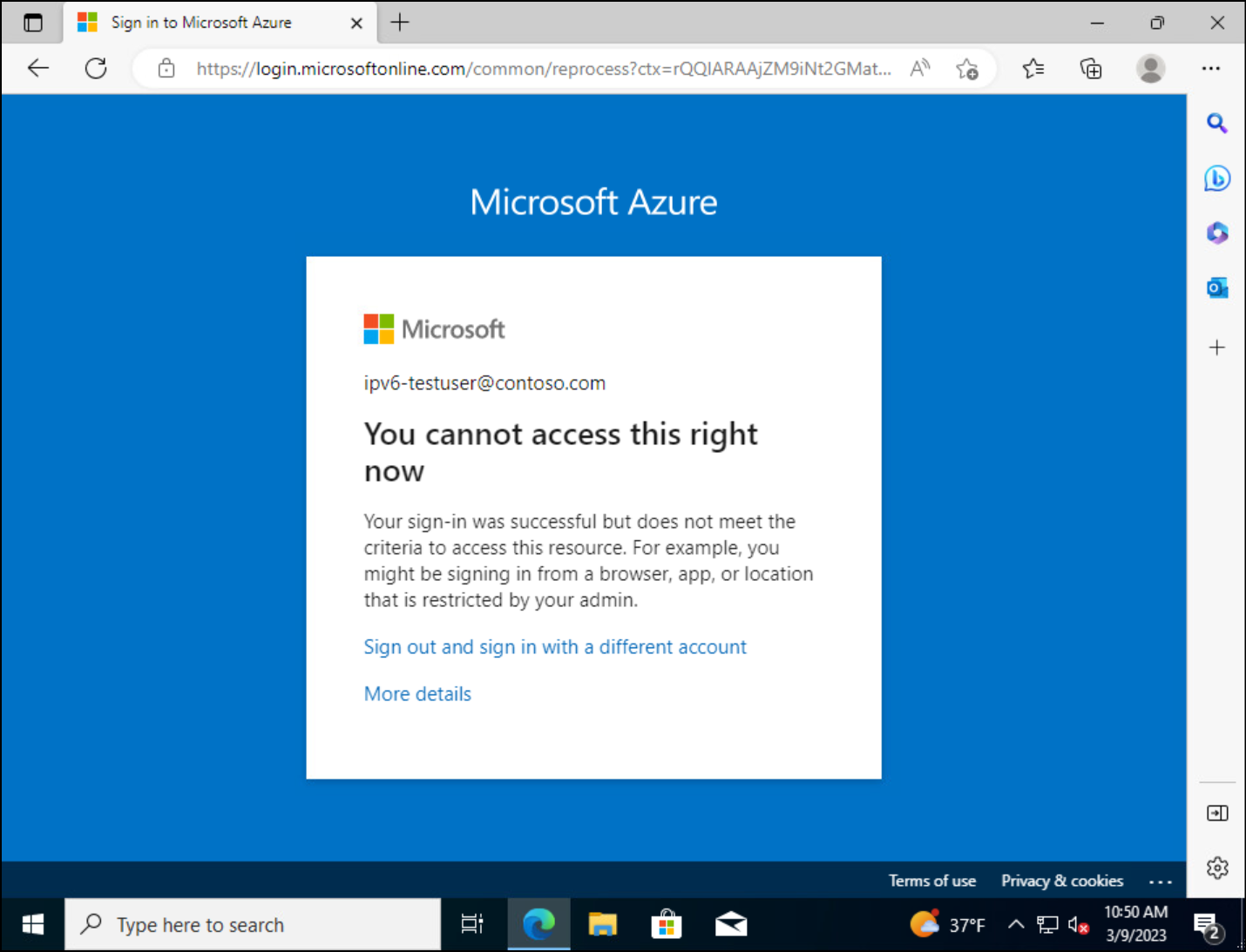

Wenn Kunden ihre benannten Standorte nicht mit diesen IPv6-Adressen aktualisieren, werden ihre Benutzer blockiert.

Erforderliche Maßnahmen

- Testen Microsoft Entra Authentifizierung über IPv6

- Suchen von IPv6-Adressen in Anmeldeprotokollen

- Erstellen oder Aktualisieren benannter Speicherorte, um identifizierte IPv6-Adressen einzuschließen

Benannte Standorte

Benannte Speicherorte werden von vielen Features wie bedingtem Zugriff, Identity Protection und B2C gemeinsam genutzt. Kunden sollten mit ihren Netzwerkadministratoren und Internetdienstanbietern (ISPs) zusammenarbeiten, um ihre öffentlichen IPv6-Adressen zu identifizieren. Kunden sollten diese Liste dann verwenden, um benannte Speicherorte zu erstellen oder zu aktualisieren, um ihre identifizierten IPv6-Adressen einzuschließen.

Bedingter Zugriff

Beim Konfigurieren von Richtlinien für bedingten Zugriff können Organisationen standorte als Bedingung einschließen oder ausschließen. Zu diesen benannten Standorten können öffentliche IPv4- oder IPv6-Adressen, Länder oder Regionen oder unbekannte Bereiche gehören, die nicht bestimmten Ländern oder Regionen zugeordnet sind.

- Wenn Sie IPv6-Bereiche zu einem vorhandenen benannten Speicherort hinzufügen, der in vorhandenen Richtlinien für bedingten Zugriff verwendet wird, sind keine Änderungen erforderlich.

- Wenn Sie neue benannte Speicherorte für die IPv6-Bereiche Ihrer organization erstellen, müssen Sie relevante Richtlinien für bedingten Zugriff mit diesen neuen Speicherorten aktualisieren.

Cloudproxys und VPNs

Wenn ein Cloudproxy vorhanden ist, kann eine Richtlinie, die ein Microsoft Entra hybrid eingebundenen oder Beschwerdegerät erfordert, einfacher zu verwalten sein. Eine Liste der IP-Adressen, die von Ihrem in der Cloud gehosteten Proxy oder Ihrer VPN-Lösung verwendet werden, kann nahezu unmöglich sein.

mehrstufige Authentifizierung pro Benutzer Microsoft Entra

Wenn Sie ein Kunde sind, der mehrstufige Authentifizierung pro Benutzer verwendet, haben Sie IPv4-Adressen hinzugefügt, die lokale vertrauenswürdige Netzwerke darstellen, die vertrauenswürdige IP-Adressen anstelle von benannten Standorten verwenden? Wenn ja, wird möglicherweise eine Mehrstufige Authentifizierungsaufforderung für eine Anforderung angezeigt, die über lokale IPv6-fähige Ausgangspunkte initiiert wurde.

Die Verwendung der mehrstufigen Authentifizierung pro Benutzer wird nicht empfohlen, es sei denn, Ihre Microsoft Entra ID Lizenzen enthalten keinen bedingten Zugriff und Sie möchten keine Sicherheitsstandards verwenden.

Einschränkungen für ausgehenden Datenverkehr

Wenn Ihr organization den ausgehenden Netzwerkdatenverkehr auf bestimmte IP-Adressbereiche einschränkt, müssen Sie diese Adressen aktualisieren, um IPv6-Endpunkte einzuschließen. Administratoren finden diese IP-Adressbereiche in den folgenden Artikeln:

- URLs und IP-Adressbereiche für Office 365

- Microsoft Entra Connect: Behandeln von Microsoft Entra Konnektivitätsproblemen

Stellen Sie für die IP-Adressbereiche, die für Microsoft Entra ID angegeben sind, sicher, dass Sie ausgehenden Zugriff in Ihrem Proxy oder ihrer Firewall zulassen.

Gerätekonfiguration

Standardmäßig wird sowohl IPv6- als auch IPv4-Datenverkehr auf Windows und den meisten anderen Betriebssystemplattformen unterstützt. Änderungen an der IPv6-Standardkonfiguration können unbeabsichtigte Folgen haben. Weitere Informationen finden Sie unter Leitfaden zum Konfigurieren von IPv6 in Windows für fortgeschrittene Benutzer.

Dienstendpunkte

Die Implementierung der IPv6-Unterstützung in Microsoft Entra ID wirkt sich nicht auf Azure Virtual Network-Dienstendpunkte aus. Dienstendpunkte unterstützen immer noch keinen IPv6-Datenverkehr. Weitere Informationen finden Sie unter Einschränkungen von Virtual Network Dienstendpunkten.

Testen Microsoft Entra Authentifizierung über IPv6

Mit den folgenden Verfahren können Sie Microsoft Entra Authentifizierung über IPv6 testen, bevor wir sie weltweit aktivieren. Diese Verfahren helfen bei der Überprüfung von IPv6-Bereichskonfigurationen. Der empfohlene Ansatz besteht darin, eine NRPT-Regel (Name Resolution Policy Table) zu verwenden, die auf Ihre Microsoft Entra eingebundenen Windows-Geräte gepusht wird. In Windows Server können Sie mit NRPT eine globale oder lokale Richtlinie implementieren, die DNS-Auflösungspfade überschreibt. Mit diesem Feature können Sie DNS für verschiedene vollqualifizierte Domänennamen (FQDNs) an spezielle DNS-Server umleiten, die für IPv6-DNS-Einträge für Microsoft Entra Anmeldung konfiguriert sind. Es ist ganz einfach, NRPT-Regeln mithilfe eines PowerShell-Skripts zu aktivieren und zu deaktivieren. Sie können Microsoft Intune verwenden, um dieses Feature per Push an Clients zu übertragen.

Hinweis

Microsoft stellt diese Anweisungen nur zu Testzwecken bereit. Sie müssen die folgenden Konfigurationen bis Mai 2023 entfernen, um sicherzustellen, dass Ihre Clients DNS-Produktionsserver verwenden. Die DNS-Server in den folgenden Verfahren werden möglicherweise nach Mai 2023 außer Betrieb genommen.

Es wird empfohlen, das Cmdlet Resolve-DnsName zum Überprüfen von NRPT-Regeln zu verwenden. Wenn Sie den Befehl nslookup verwenden, kann das Ergebnis aufgrund der Unterschiede zwischen diesen Tools unterschiedlich sein.

Stellen Sie sicher, dass Sie über eine offene Netzwerkkonnektivität über TCP und UDP-Port 53 zwischen Ihren Clientgeräten und den DNS-Servern verfügen, die für die NRPT-Regel verwendet werden.

Manuelles Konfigurieren einer NRPT-Clientregel – öffentliche Cloud

Öffnen Sie eine PowerShell-Konsole als Administrator (klicken Sie mit der rechten Maustaste auf das PowerShell-Symbol, und wählen Sie Als Administrator ausführen aus).

Fügen Sie eine NRPT-Regel hinzu, indem Sie die folgenden Befehle ausführen:

$DnsServers = ( "ns1-37.azure-dns.com.", "ns2-37.azure-dns.net.", "ns3-37.azure-dns.org.", "ns4-37.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.com" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT" } Add-DnsClientNrptRule @paramsVergewissern Sie sich, dass Ihr Client IPv6-Antworten für

login.microsoftonline.comerhält, indem Sie das Cmdlet Resolve-DnsName ausführen. Die Befehlsausgabe sollte dem folgenden Text ähneln:PS C:\users\username> Resolve-DnsName login.microsoftonline.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::8 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::5 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::4 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::9 login.microsoftonline.com AAAA 300 Answer 2603:1037:1:c8::a login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d8::2 login.microsoftonline.com AAAA 300 Answer 2603:1036:3000:d0::7 login.microsoftonline.com A 300 Answer 20.190.151.7 login.microsoftonline.com A 300 Answer 20.190.151.67 login.microsoftonline.com A 300 Answer 20.190.151.69 login.microsoftonline.com A 300 Answer 20.190.151.68 login.microsoftonline.com A 300 Answer 20.190.151.132 login.microsoftonline.com A 300 Answer 20.190.151.70 login.microsoftonline.com A 300 Answer 20.190.151.9 login.microsoftonline.com A 300 Answer 20.190.151.133Wenn Sie die NRPT-Regel entfernen möchten, führen Sie dieses PowerShell-Skript aus:

Get-DnsClientNrptRule | Where-Object { $_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com" } | Remove-DnsClientNrptRule -Force

Manuelles Konfigurieren einer NRPT-Clientregel – US Gov Cloud

Ähnlich wie beim Skript für die öffentliche Cloud erstellt das folgende Skript eine NRPT-Regel für den US Gov-Anmeldeendpunkt login.microsfotonline.us.

Öffnen Sie eine PowerShell-Konsole als Administrator, indem Sie mit der rechten Maustaste auf das PowerShell-Symbol klicken und Als Administrator ausführen auswählen.

Fügen Sie eine NRPT-Regel hinzu, indem Sie die folgenden Befehle ausführen:

$DnsServers = ( "ns1-35.azure-dns.com.", "ns2-35.azure-dns.net.", "ns3-35.azure-dns.org.", "ns4-35.azure-dns.info." ) $DnsServerIPs = $DnsServers | Foreach-Object { (Resolve-DnsName $_).IPAddress | Select-Object -Unique } $params = @{ Namespace = "login.microsoftonline.us" NameServers = $DnsServerIPs DisplayName = "AZURE-AD-NRPT-USGOV" } Add-DnsClientNrptRule @params

Bereitstellen einer NRPT-Regel mit Intune

Um die NRPT-Regel mithilfe von Intune auf mehreren Computern bereitzustellen, erstellen Sie eine Win32-App, und weisen Sie sie mindestens einem Gerät zu.

Schritt 1: Erstellen der Skripts

Erstellen Sie einen Ordner, und speichern Sie dann die folgenden Installations- und Rollbackskripts (InstallScript.ps1 und RollbackScript.ps1), damit Sie die .intunewin-Datei für die Verwendung in der Bereitstellung erstellen können.

InstallScript.ps1

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output ("Azure AD NRPT rule exists: {0}" -F $existingRules)

}

else {

Write-Output "Adding Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$params = @{

Namespace = "login.microsoftonline.com"

NameServers = $DnsServerIPs

DisplayName = "AZURE-AD-NRPT"

}

Add-DnsClientNrptRule @params

}

RollbackScript.ps1

# Remove the Azure AD NRPT rule.

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output "Removing Azure AD NRPT DNS rule for login.microsoftonline.com ..."

$existingRules | Format-Table

$existingRules | Remove-DnsClientNrptRule -Force

}

else {

Write-Output "Azure AD NRPT rule does not exist. Device was successfully remediated."

}

DetectionScript.ps1

Speichern Sie das folgende Skript (DetectionScript.ps1) an einem anderen Speicherort. Anschließend können Sie auf das Erkennungsskript in der Anwendung verweisen, wenn Sie es in Intune erstellen.

# Add Azure AD NRPT rule.

$DnsServers = (

"ns1-37.azure-dns.com.",

"ns2-37.azure-dns.net.",

"ns3-37.azure-dns.org.",

"ns4-37.azure-dns.info."

)

$DnsServerIPs = $DnsServers | Foreach-Object {

(Resolve-DnsName $_).IPAddress | Select-Object -Unique

}

# List the rules.

$existingRules = Get-DnsClientNrptRule | Where-Object {

$_.DisplayName -match "AZURE-AD-NRPT" -or $_.Namespace -match "login.microsoftonline.com"

}

if ($existingRules) {

Write-Output 'Compliant'

}

Schritt 2: Packen der Skripts als INTUNEWIN-Datei

Informationen zum Erstellen einer INTUNEWIN-Datei aus dem Zuvor gespeicherten Ordner und skripts finden Sie unter Vorbereiten von Win32-App-Inhalten für den Upload.

Schritt 3: Erstellen der Win32-Anwendung

Die folgenden Anweisungen zeigen, wie Sie die erforderliche Win32-Anwendung erstellen. Weitere Informationen finden Sie unter Hinzufügen, Zuweisen und Überwachen einer Win32-App in Microsoft Intune.

Melden Sie sich beim Intune-Portal an.

Wählen Sie Apps>Alle Apps und dann + Hinzufügen aus, um eine neue Win32-App zu erstellen.

Wählen Sie in der Dropdownliste App-Typdie Option Windows-App (Win32) und dann Auswählen aus.

Klicken Sie auf der Seite App-Informationen auf App-Paketdatei auswählen , um die zuvor erstellte INTUNEWIN-Datei auszuwählen. Wählen Sie OK aus, um fortzufahren.

Kehren Sie zur Seite App-Informationen zurück, und geben Sie dann einen beschreibenden Namen, eine Beschreibung und einen Herausgeber für die Anwendung ein. Andere Felder sind optional. Wählen Sie Weiter aus, um fortzufahren.

Geben Sie auf der Seite Programm die folgenden Informationen ein, und wählen Sie Weiter aus.

- Installationsbefehlszeichenfolge :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "InstallScript.ps1" - Deinstallationsbefehlszeichenfolge :

powershell.exe -executionpolicy bypass -NoLogo -NoProfile -NonInteractive -WindowStyle Hidden -file "RollbackScript.ps1" - Installationsverhalten:

System

- Installationsbefehlszeichenfolge :

Wählen Sie auf der Seite Anforderung beide Betriebssystemarchitekturen aus, und legen Sie Mindestbetriebssystem auf Windows 10 1607 fest. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Erkennung in der Dropdownliste Regelformat die Option Benutzerdefiniertes Erkennungsskript verwenden aus. Wählen Sie die Schaltfläche durchsuchen neben dem Feld Skriptdatei aus, um das Erkennungsskript auszuwählen. Behalten Sie für die übrigen Felder die Standardwerte bei. Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Abhängigkeiten die Option Weiter aus, um den Vorgang ohne Änderungen fortzusetzen.

Wählen Sie auf der Seite Ablösung (Vorschau)die Option Weiter aus, um den Vorgang ohne Änderungen fortzusetzen.

Erstellen Sie auf der Seite Zuweisungen Zuweisungen basierend auf Ihren Anforderungen, und wählen Sie dann Weiter aus, um fortzufahren.

Überprüfen Sie die Informationen ein letztes Mal auf der Seite Überprüfen + erstellen . Nachdem Sie die Überprüfung abgeschlossen haben, wählen Sie Erstellen aus, um die Anwendung zu erstellen.

Suchen von IPv6-Adressen in Anmeldeprotokollen

Vergleichen Sie mithilfe einer oder mehrerer der folgenden Methoden die Liste der IPv6-Adressen mit den erwarteten Adressen. Erwägen Sie, diese IPv6-Adressen zu Ihren benannten Standorten hinzuzufügen und einige ggf. als vertrauenswürdig zu markieren. Sie müssen mindestens die Rolle "Berichtsleser " zugewiesen haben, um das Anmeldeprotokoll lesen zu können.

Azure-Portal

- Melden Sie sich beim Azure-Portal als Berichtsleser, Sicherheitsleseberechtigter, globaler Leser, Sicherheitsadministrator oder eine andere Rolle mit Berechtigung an.

- Navigieren Sie zu Microsoft Entra ID>Anmeldeprotokolle.

- Wählen Sie +Filter-IP-Adresse> hinzufügen und dann Anwenden aus.

- Fügen Sie im Feld Nach IP-Adresse filtern einen Doppelpunkt (:) ein.

- Laden Sie optional diese Liste der Protokolleinträge zur weiteren Verarbeitung in das JSON- oder CSV-Format herunter.

Log Analytics

Wenn Ihr organization Log Analytics verwendet, können Sie mit der folgenden Abfrage IPv6-Adressen in Ihren Protokollen abfragen.

union SigninLogs, AADNonInteractiveUserSignInLogs

| where IPAddress has ":"

| summarize RequestCount = count() by IPAddress, AppDisplayName, NetworkLocationDetails

| sort by RequestCount

PowerShell

Organisationen können das folgende PowerShell-Skript verwenden, um die Microsoft Entra Anmeldeprotokolle in Microsoft Graph PowerShell abzufragen. Das Skript bietet Ihnen eine Liste der IPv6-Adressen zusammen mit der Anwendung und der Häufigkeit, wie sie angezeigt wird.

$tId = "TENANT ID" # Add the Azure Active Directory tenant ID.

$agoDays = 2 # Will filter the log for $agoDays from the current date and time.

$startDate = (Get-Date).AddDays(-($agoDays)).ToString('yyyy-MM-dd') # Get filter start date.

$pathForExport = "./" # The path to the local filesystem for export of the CSV file.

Connect-MgGraph -Scopes "AuditLog.Read.All" -TenantId $tId

# Get both interactive and non-interactive IPv6 sign-ins.

$signInsInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

$signInsNonInteractive = Get-MgAuditLogSignIn -Filter "contains(IPAddress, ':')" -All

# Summarize IPv6 & app display name count.

$signInsInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_Interactive_IPv6_$tId.csv") -NoTypeInformation

$signInsNonInteractive |

Group-Object IPaddress, AppDisplayName |

Select-Object @{Name = 'IPaddress'; Expression = {$_.Group[0].IPaddress}},

@{Name = 'AppDisplayName'; Expression = {$_.Group[0].AppDisplayName}},

Count |

Sort-Object -Property Count –Descending |

Export-Csv -Path ($pathForExport + "Summary_NonInteractive_IPv6_$tId.csv") -NoTypeInformation

Nächste Schritte

Dieser Artikel wird aktualisiert. Hier ist ein kurzer Link, den Sie verwenden können, um aktualisierte und neue Informationen zu erhalten: https://aka.ms/azureadipv6.

- Verwenden der Standortbedingung in einer Richtlinie für bedingten Zugriff

- Bedingter Zugriff: Zugriff nach Standort blockieren

- Suchen von Hilfe und Anfordern von Support für Microsoft Entra ID

Kontaktieren Sie uns für Hilfe

Wenn Sie Fragen haben oder Hilfe mit Ihren Azure-Gutschriften benötigen, dann erstellen Sie beim Azure-Support eine Support-Anforderung oder fragen Sie den Azure Community-Support. Sie können auch Produktfeedback an die Azure Feedback Community senden.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für