Protección del acceso con privilegios

La organización debe convertir la protección del acceso con privilegios en la prioridad de seguridad principal debido al importante impacto empresarial potencial y alta probabilidad de los atacantes que comprometen este nivel de acceso.

El acceso con privilegios incluye a los administradores de TI con control sobre grandes partes del patrimonio empresarial y otros usuarios con acceso a recursos críticos para la empresa.

Los atacantes aprovechan con frecuencia las vulnerabilidades de seguridad del acceso con privilegios durante los ataques de ransomware operados por humanos y el robo de datos dirigido. Las estaciones de trabajo y las cuentas de acceso con privilegios son tan atractivas para los atacantes porque estos objetivos les permiten obtener rápidamente un acceso amplio a los recursos empresariales de la empresa, lo que a menudo da lugar a un impacto empresarial rápido y significativo.

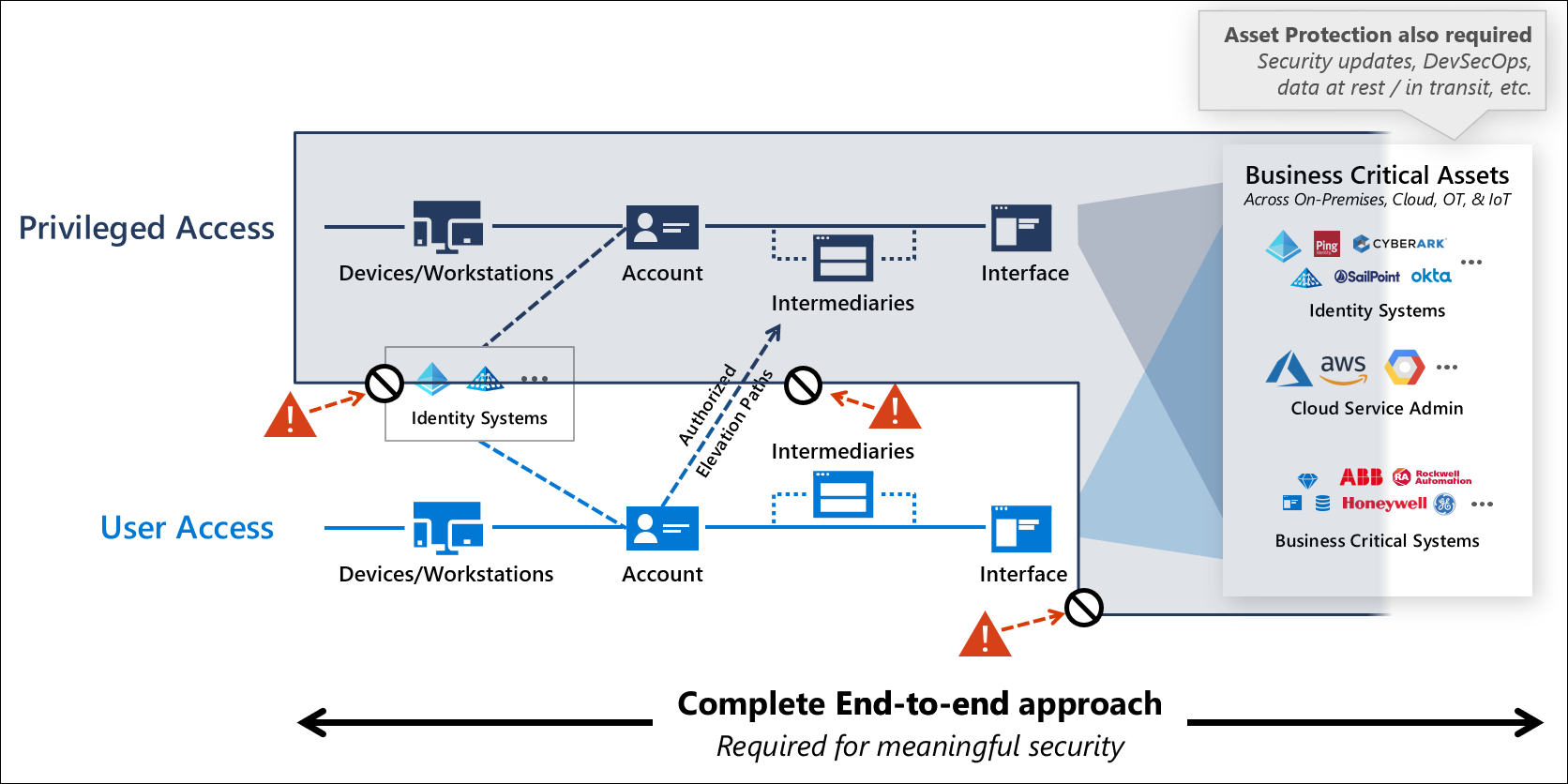

En el diagrama siguiente se resume la estrategia de acceso con privilegios recomendada para crear una zona virtual aislada en la que estas cuentas confidenciales puedan funcionar con bajo riesgo.

La protección del acceso con privilegios cierra completamente las rutas no autorizadas y deja algunas rutas de acceso autorizadas que están protegidas y supervisadas estrechamente. Este diagrama se describe con más detalle en el artículo Estrategia del acceso con privilegios.

La creación de esta estrategia requiere un enfoque holístico que combine varias tecnologías para proteger y supervisar esas rutas de escalación autorizadas mediante principios de Confianza cero, incluidos la validación explícita, los privilegios mínimos y la asunción de que hay brechas. Esta estrategia requiere varias iniciativas complementarias que establecen un enfoque de tecnología holística, procesos claros y una ejecución operativa rigurosa para crear y mantener garantías a lo largo del tiempo.

Introducción y medición del progreso

| Imagen | Descripción | Imagen | Descripción |

|---|---|---|---|

|

Plan de modernización rápida (RaMP) - Planear e implementar las acciones con ventajas rápidas de mayor impacto |

|

procedimientos recomendados Vídeos y diapositivas |

Referencias del sector

La protección del acceso con privilegios también se aborda mediante estos estándares y procedimientos recomendados del sector.

| UK National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Pasos siguientes

Recursos de estrategia, diseño e implementación para ayudarle a proteger rápidamente el acceso con privilegios en su entorno.

| Imagen | Artículo | Descripción |

|---|---|---|

|

Estrategia | Introducción a la estrategia del acceso con privilegios |

|

Criterios de éxito | Criterios de éxito estratégicos |

|

Niveles de seguridad | Introducción a los niveles de seguridad de cuentas, dispositivos, intermediarios e interfaces |

|

Cuentas | Instrucciones sobre los niveles y controles de seguridad de las cuentas |

|

Intermediarios | Instrucciones sobre los niveles y controles de seguridad de los intermediarios |

|

Interfaces | Instrucciones sobre los niveles y controles de seguridad de las interfaces |

|

Dispositivos | Instrucciones sobre los niveles y controles de seguridad para dispositivos y estaciones de trabajo |

|

Modelo de acceso de Enterprise | Introducción al modelo de acceso empresarial (sucesor del modelo de nivel heredado) |

|

Retirada de ESAE | Información sobre la retirada del bosque administrativo heredado |