Modelo de acceso de Enterprise

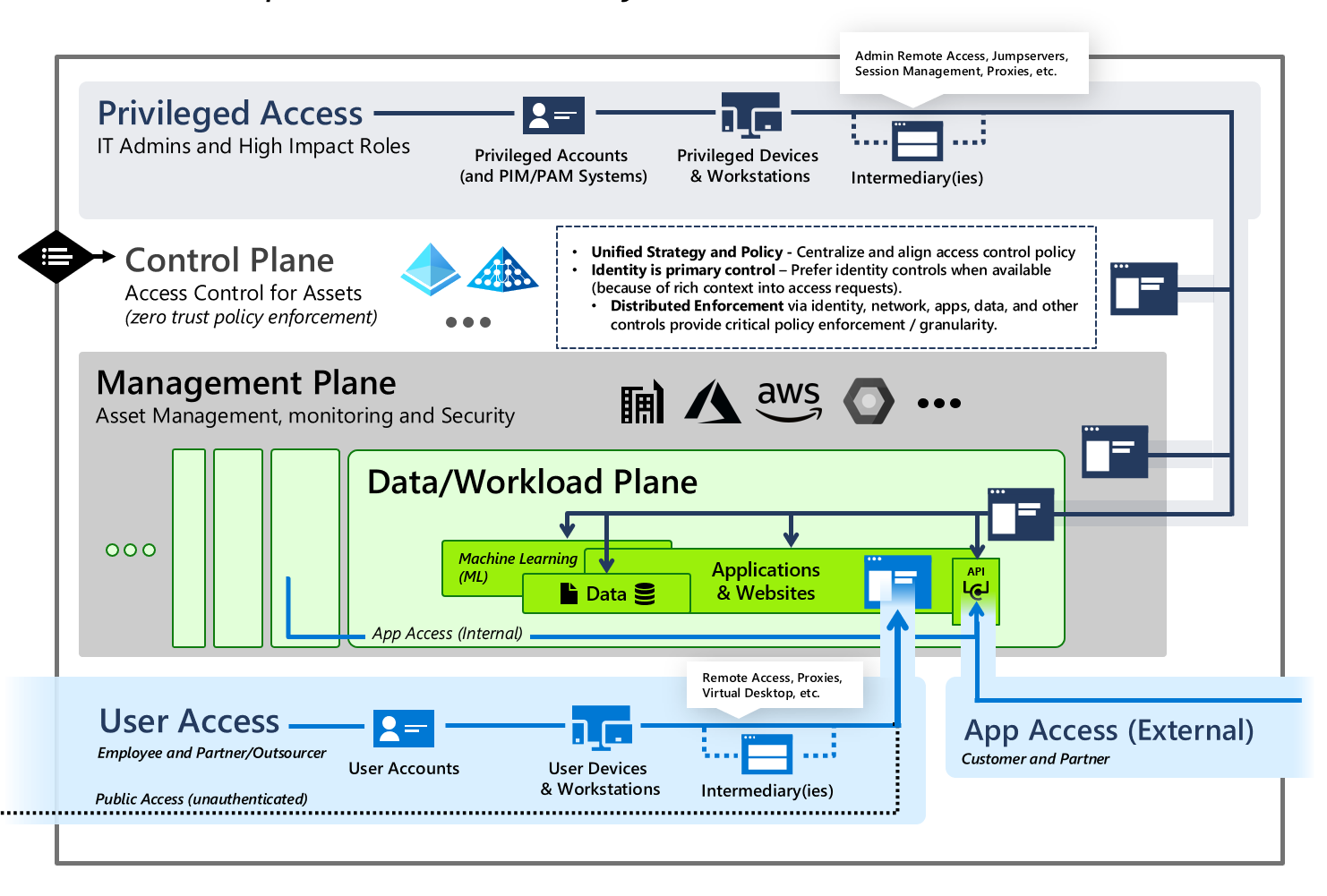

En este documento se describe un modelo de acceso empresarial general que incluye el contexto de cómo se adapta una estrategia de acceso con privilegios. Para obtener un plan de desarrollo sobre cómo adoptar una estrategia de acceso con privilegios, consulte el plan de modernización rápida (RaMP). Para obtener instrucciones para implementarlo, consulte implementación del acceso con privilegios.

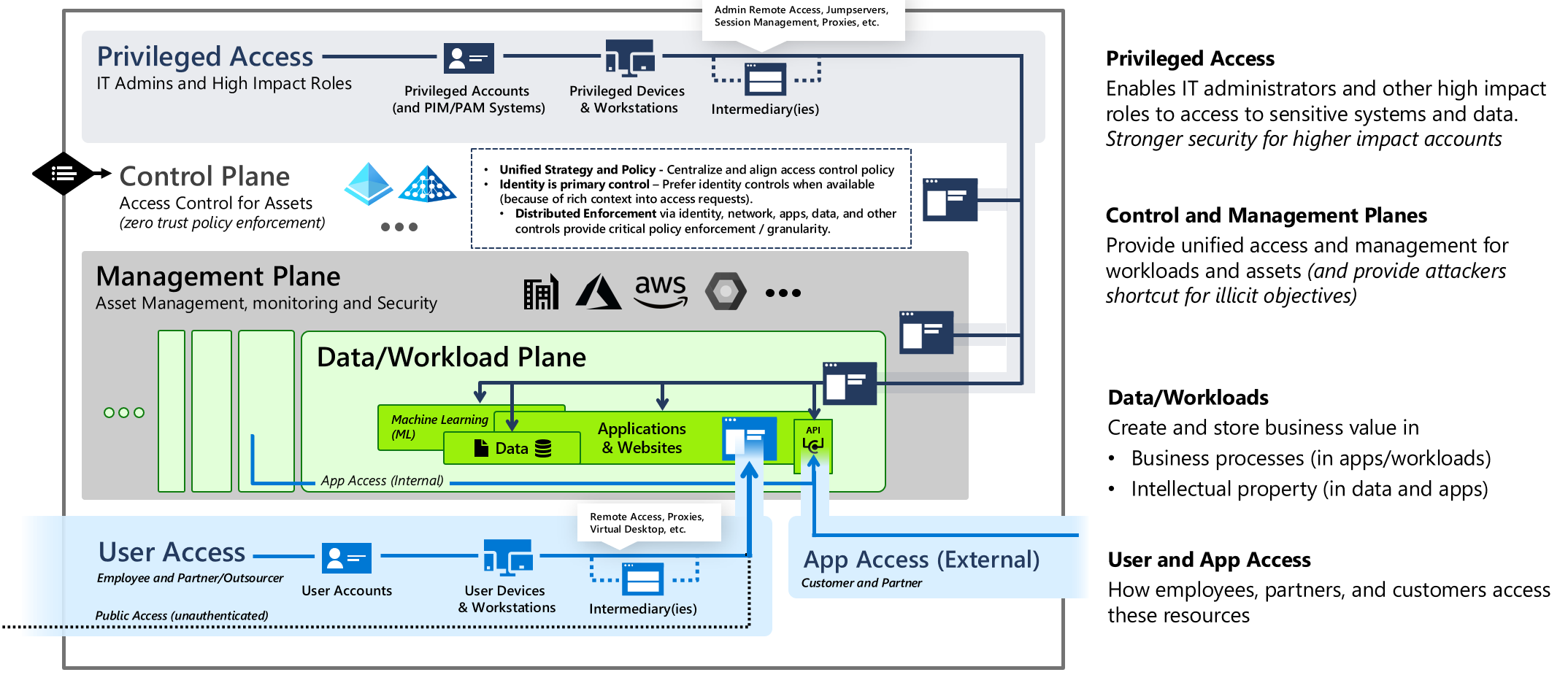

La estrategia de acceso con privilegios forma parte de una estrategia general de control de acceso empresarial. Este modelo de acceso empresarial muestra cómo se adapta el acceso con privilegios en un modelo de acceso empresarial general.

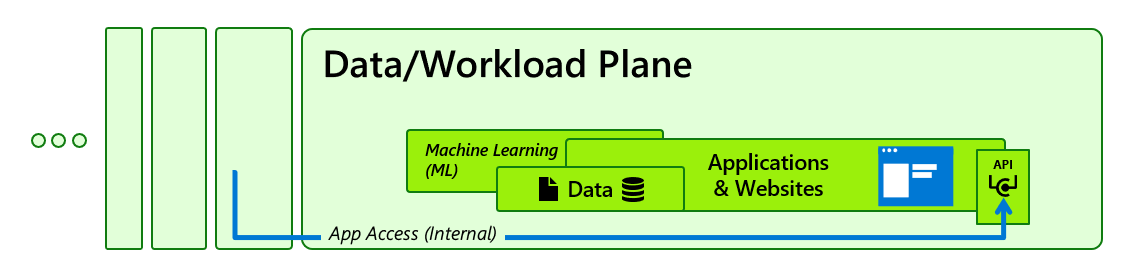

Los principales almacenes de valor empresarial que una organización debe proteger se encuentran en el plano de datos/carga de trabajo:

Las aplicaciones y los datos suelen almacenar un gran porcentaje de los siguientes elementos de una organización:

- Procesos empresariales en aplicaciones y cargas de trabajo

- Propiedad intelectual en datos y aplicaciones

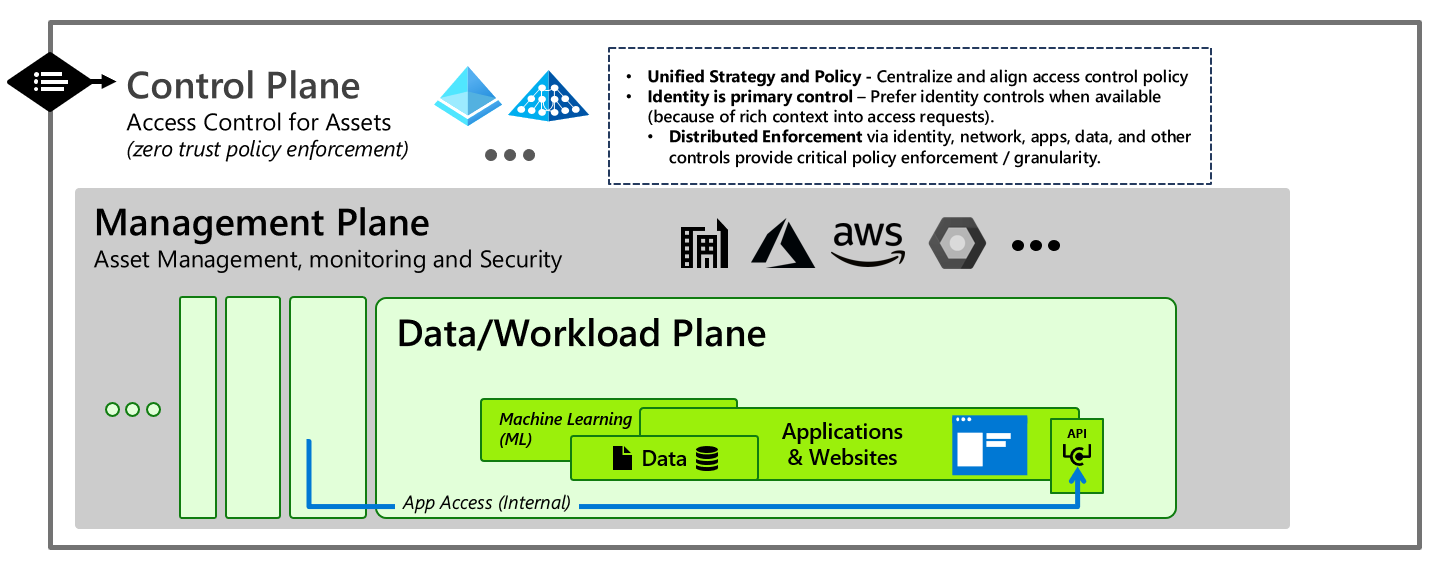

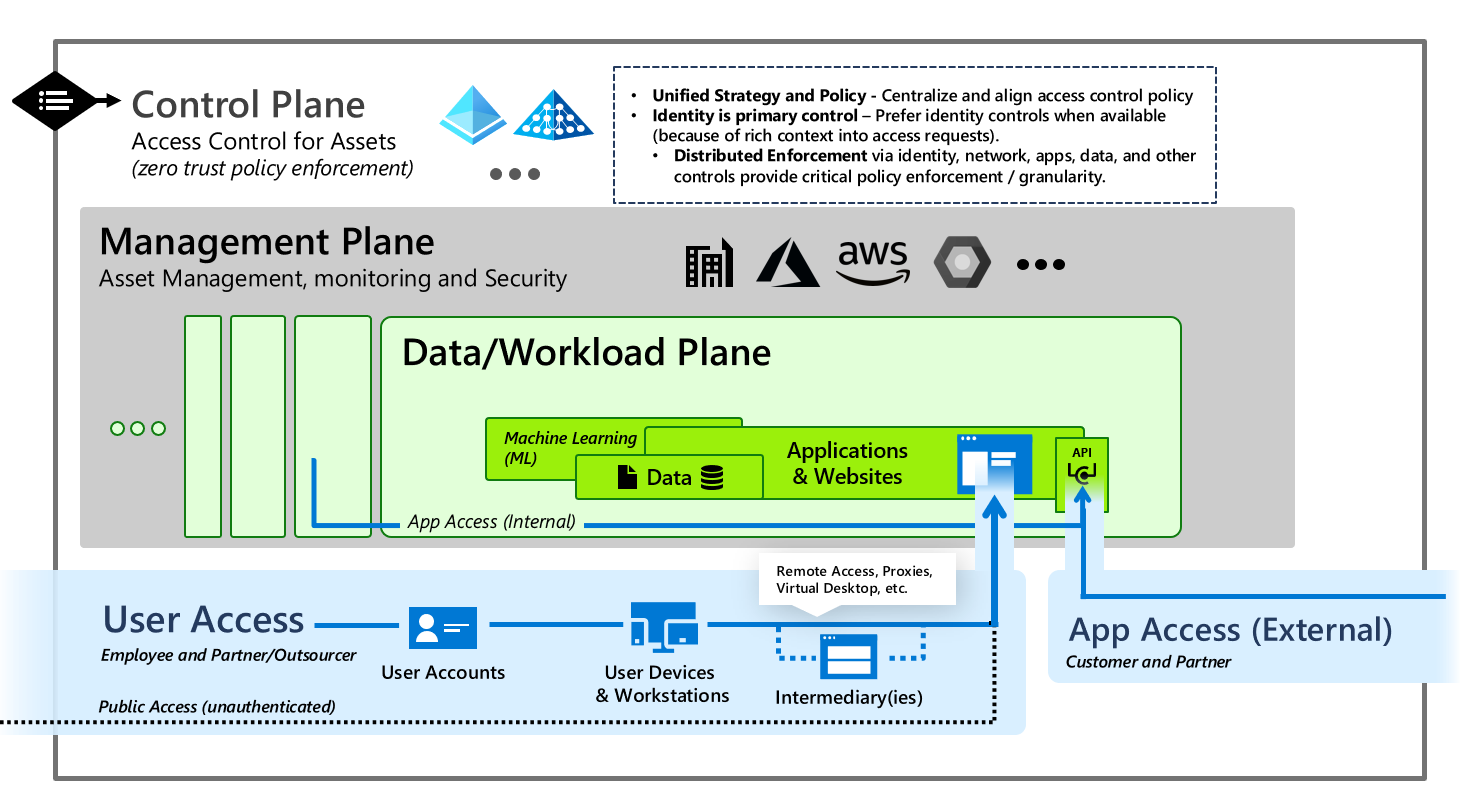

La organización de TI empresarial administra y da soporte técnico a las cargas de trabajo y la infraestructura en la que se hospeda, ya sea local, en Azure o en un proveedor de nube de terceros, lo que crea un plano de administración. Proporcionar un control de acceso coherente a estos sistemas en toda la empresa requiere un plano de control basado en sistemas de identidad empresarial centralizados, que a menudo se complementan con el control de acceso de red para sistemas antiguos, como los dispositivos de tecnología operativa (OT).

Cada uno de estos planos tiene el control de los datos y las cargas de trabajo en virtud de sus funciones, lo que crea una ruta tentadora para que los atacantes las aprovechen si pueden obtener el control de cualquiera de los planos.

Para que estos sistemas generen valor empresarial, deben ser accesibles para los usuarios internos, los asociados y los clientes que usan sus estaciones de trabajo o dispositivos (a menudo mediante soluciones de acceso remoto), lo que creará rutas de acceso de usuario. Con frecuencia, también deben estar disponibles mediante programación a través de interfaces de programación de aplicaciones (API) para facilitar la automatización de procesos, lo que creará rutas de acceso a las aplicaciones.

Por último, el personal de TI, los desarrolladores u otros usuarios de las organizaciones deben administrar y mantener estos sistemas, lo que creará rutas de acceso con privilegios. Debido al alto nivel de control que proporcionan sobre los recursos críticos para la empresa en la organización, estas rutas deben protegerse estrictamente contra los riesgos.

Para proporcionar un control de acceso coherente en la organización que garantice la productividad y mitigue el riesgo, es necesario lo siguiente

- Aplicación de principios de confianza cero en todo el acceso

- Suposición de la vulneración de otros componentes

- Validación explícita de la confianza

- Acceso con privilegios mínimos

- Seguridad generalizada y aplicación de directivas en...

- Acceso interno y externo, para garantizar una aplicación de directivas coherente

- Todos los métodos de acceso, incluidos los usuarios, administradores, API, cuentas de servicio, etc.

- Mitigación de la elevación de privilegios no autorizados

- Aplicar jerarquía: para evitar el control de planos superiores desde planos inferiores (a través de ataques o abuso de procesos legítimos)

- Plano de control

- Plano de administración

- Plano de datos/carga de trabajo

- Auditoría continua de las vulnerabilidades de configuración que permiten la escalación involuntaria

- Supervisión y respuesta a anomalías que podrían representar posibles ataques

- Aplicar jerarquía: para evitar el control de planos superiores desde planos inferiores (a través de ataques o abuso de procesos legítimos)

Evolución a partir del modelo de niveles de AD heredado

El modelo de acceso empresarial reemplaza el modelo de nivel heredado que se centraba en contener la escalación no autorizada de privilegios en un entorno de Windows Server Active Directory local.

El modelo de acceso empresarial incorpora estos elementos, así como los requisitos de administración de acceso completo de una empresa moderna que abarca el entorno local, varias nubes, el acceso de usuarios internos o externos, etc.

Expansión del ámbito de nivel 0

El nivel 0 se expande para convertirse en el plano de control y se encarga de todos los aspectos del control de acceso, incluidas las redes donde es la única o la mejor opción de control de acceso, como las opciones de OT heredadas.

Divisiones del nivel 1

Para aumentar la claridad y la capacidad de acción, lo que antes era el nivel 1 ahora se divide en las áreas siguientes:

- Plano de administración: para las funciones de administración de TI de toda la empresa.

- Plano de datos/carga de trabajo: para la administración por carga de trabajo, que unas veces realiza el personal de TI y, otras, las unidades de negocio.

Esta división garantiza la concentración para proteger los sistemas críticos para la empresa y los roles administrativos que tienen un alto valor empresarial intrínseco, pero un control técnico limitado. Además, esta división se adapta mejor a los desarrolladores y modelos de DevOps, frente a centrarse demasiado en los roles de infraestructura clásicos.

Divisiones del nivel 2

Para garantizar la cobertura del acceso a la aplicación y los distintos modelos de asociado y cliente, el nivel 2 se dividió en las áreas siguientes:

- Acceso de usuario: que incluye todos los escenarios de acceso B2B, B2C y público.

- Acceso a aplicaciones: para dar cabida a las rutas de acceso de API y a la superficie de ataque resultante.