Acceso con privilegios: Estrategia

Microsoft recomienda adoptar esta estrategia de acceso con privilegios para reducir rápidamente los riesgos para la organización de ataques de alto impacto y alta probabilidad en el acceso con privilegios.

El acceso con privilegios debe ser la prioridad de seguridad más alta en cada organización. Cualquier riesgo de estos usuarios tiene una alta probabilidad de un impacto negativo significativo en la organización. Los usuarios con privilegios tienen acceso a los recursos críticos para la empresa de una organización, lo que casi siempre provoca un impacto importante cuando los atacantes ponen en peligro sus cuentas.

Esta estrategia se basa en los principios de Confianza cero de validación explícita, privilegios mínimos y suposición de infracción. Microsoft proporciona instrucciones de implementación para ayudarle a implementar rápidamente protecciones basadas en esta estrategia

Importante

No hay una única solución técnica "milagrosa" que mitigue mágicamente el riesgo de acceso con privilegios. Debe combinar varias tecnologías en una solución holística que proteja contra varios puntos de entrada de atacantes. Las organizaciones deben aportar las herramientas adecuadas para cada parte del trabajo.

¿Por qué es importante proteger el acceso con privilegios?

La seguridad del acceso con privilegios es muy importante porque es fundamental para todas las demás garantías de seguridad. Un atacante que controla las cuentas con privilegios puede perjudicar todas las demás garantías de seguridad. Desde una perspectiva de riesgo, la pérdida de acceso con privilegios es un evento de alto impacto con una alta probabilidad de que se produzca un aumento a una tasa alarmante en todos los sectores.

Estas técnicas de ataque se usaron inicialmente en ataques de robo de datos dirigidos que provocaron muchas infracciones de alto perfil en marcas conocidas (y muchos incidentes no registrados). Más recientemente, los atacantes de ransomware adoptaron estas técnicas, lo que impulsa un crecimiento exponencial de ataques de ransomware operados por humanos altamente rentables que interrumpen intencionadamente las operaciones empresariales en todo el sector.

Importante

Los ataques de ransomware operado por humanos son diferentes de los ataques de ransomware de un solo equipo de mercancías que tienen como destino una sola estación de trabajo o dispositivo.

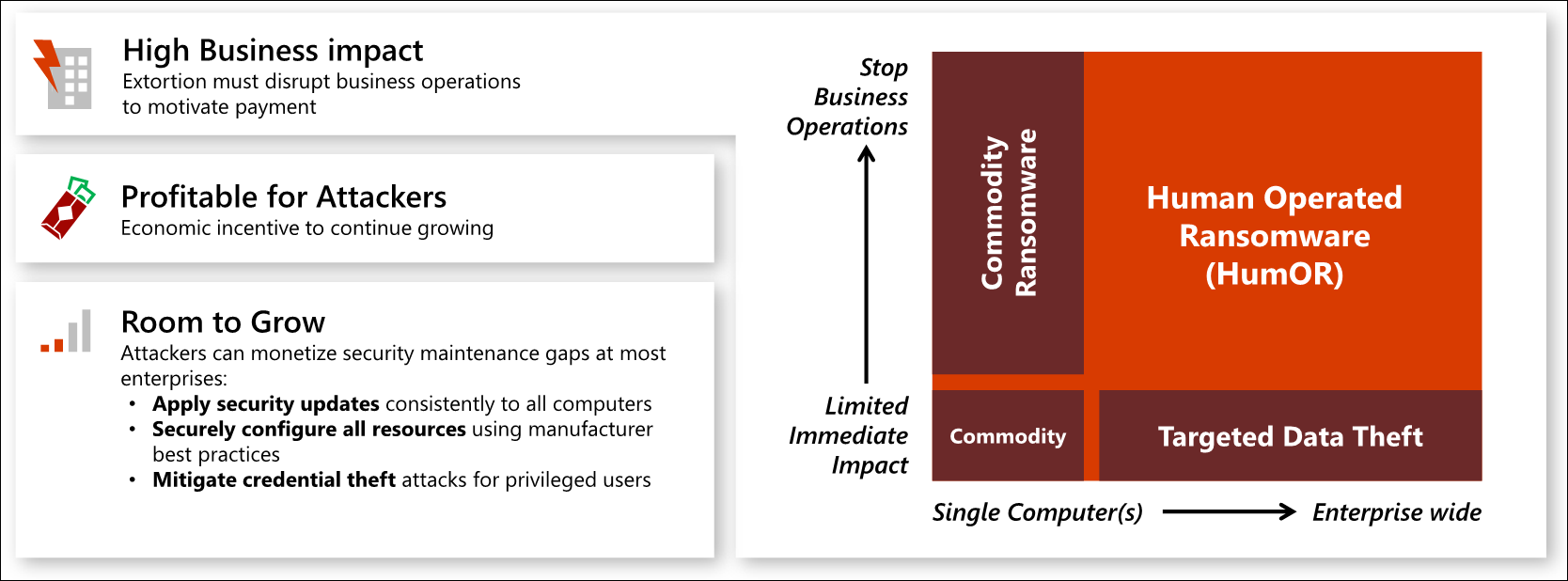

En este gráfico se describe cómo aumenta el impacto y la probabilidad de este ataque basado en extorsión mediante el acceso con privilegios:

- Repercusión empresarial alta

- Es difícil valorar el posible impacto empresarial y los daños de una pérdida de acceso con privilegios. Los atacantes con acceso con privilegios tienen un control total de todos los recursos y recursos empresariales, lo que les ofrece la capacidad de revelar datos confidenciales, detener todos los procesos empresariales o subvertir procesos empresariales y máquinas para dañar la propiedad, dañar a las personas o peor.

Se ha observado un impacto empresarial masivo en todos los sectores con:

- Robo de datos dirigido: los atacantes usan el acceso con privilegios para acceder y robar propiedad intelectual confidencial para su propio uso o para venderla o transferirla a sus competidores o gobiernos extranjeros.

- Ransomware operado por humanos (HumOR): los atacantes usan el acceso con privilegios para robar o cifrar todos los datos y sistemas de la empresa, lo que suele detener todas las operaciones empresariales. A continuación, extorsionan a la organización de destino exigiendo dinero para no revelar los datos o proporcionando las claves para desbloquearlos.

- Es difícil valorar el posible impacto empresarial y los daños de una pérdida de acceso con privilegios. Los atacantes con acceso con privilegios tienen un control total de todos los recursos y recursos empresariales, lo que les ofrece la capacidad de revelar datos confidenciales, detener todos los procesos empresariales o subvertir procesos empresariales y máquinas para dañar la propiedad, dañar a las personas o peor.

Se ha observado un impacto empresarial masivo en todos los sectores con:

- Alta probabilidad de repetición

- La persistencia de los ataques de acceso con privilegios ha aumentado desde la llegada de los ataques de robo de credenciales modernos con técnicas Pass-the-Hash. Estas técnicas se volvieron populares por primera vez con los atacantes a partir de la versión de 2008 de la herramienta de ataque "Pass-the-Hash" y se han convertido en un conjunto de técnicas de ataque confiables (principalmente basadas en el kit de herramientas de Mimikatz). Esta estandarización y automatización de técnicas permitió que los ataques (y su posterior impacto) creciesen a una velocidad rápida, limitada solo por la vulnerabilidad de la organización de destino a los ataques y los modelos de monetización o incentivos del atacante.

- Antes de la llegada del ransomware operado por humanos (HumOR), estos ataques eran frecuentes, pero a menudo pasaban desapercibidos o se malinterpretaban debido a los siguientes motivos:

- Límites de monetización de atacantes: solo los grupos y los individuos que sabían cómo monetizar la propiedad intelectual confidencial de las organizaciones de destino podrían beneficiarse de estos ataques.

- Impacto silencioso: a menudo, las organizaciones omitían estos ataques porque no tenían herramientas de detección y también tenían dificultades para ver y calcular el impacto empresarial resultante (por ejemplo, cómo sus competidores usaban su propiedad intelectual robada y cómo afectaban a los precios y mercados, a veces años más tarde). Además, las organizaciones que veían los ataques solían guardar silencio sobre ellos para proteger su reputación.

- Tanto el impacto silencioso como las limitaciones de monetización de los atacantes en estos ataques se están desintegrando con la llegada del ransomware operado por humanos, que está creciendo en volumen, impacto y reconocimiento porque es:

- Potente y perjudicial: para los procesos empresariales para el pago de las demandas de extorsión.

- Aplicable universalmente: las organizaciones de todos los sectores están motivadas financieramente para continuar las operaciones sin interrupciones.

- Antes de la llegada del ransomware operado por humanos (HumOR), estos ataques eran frecuentes, pero a menudo pasaban desapercibidos o se malinterpretaban debido a los siguientes motivos:

- La persistencia de los ataques de acceso con privilegios ha aumentado desde la llegada de los ataques de robo de credenciales modernos con técnicas Pass-the-Hash. Estas técnicas se volvieron populares por primera vez con los atacantes a partir de la versión de 2008 de la herramienta de ataque "Pass-the-Hash" y se han convertido en un conjunto de técnicas de ataque confiables (principalmente basadas en el kit de herramientas de Mimikatz). Esta estandarización y automatización de técnicas permitió que los ataques (y su posterior impacto) creciesen a una velocidad rápida, limitada solo por la vulnerabilidad de la organización de destino a los ataques y los modelos de monetización o incentivos del atacante.

Por estos motivos, el acceso con privilegios debe ser la prioridad de seguridad principal en todas las organizaciones.

Creación de la estrategia de acceso con privilegios

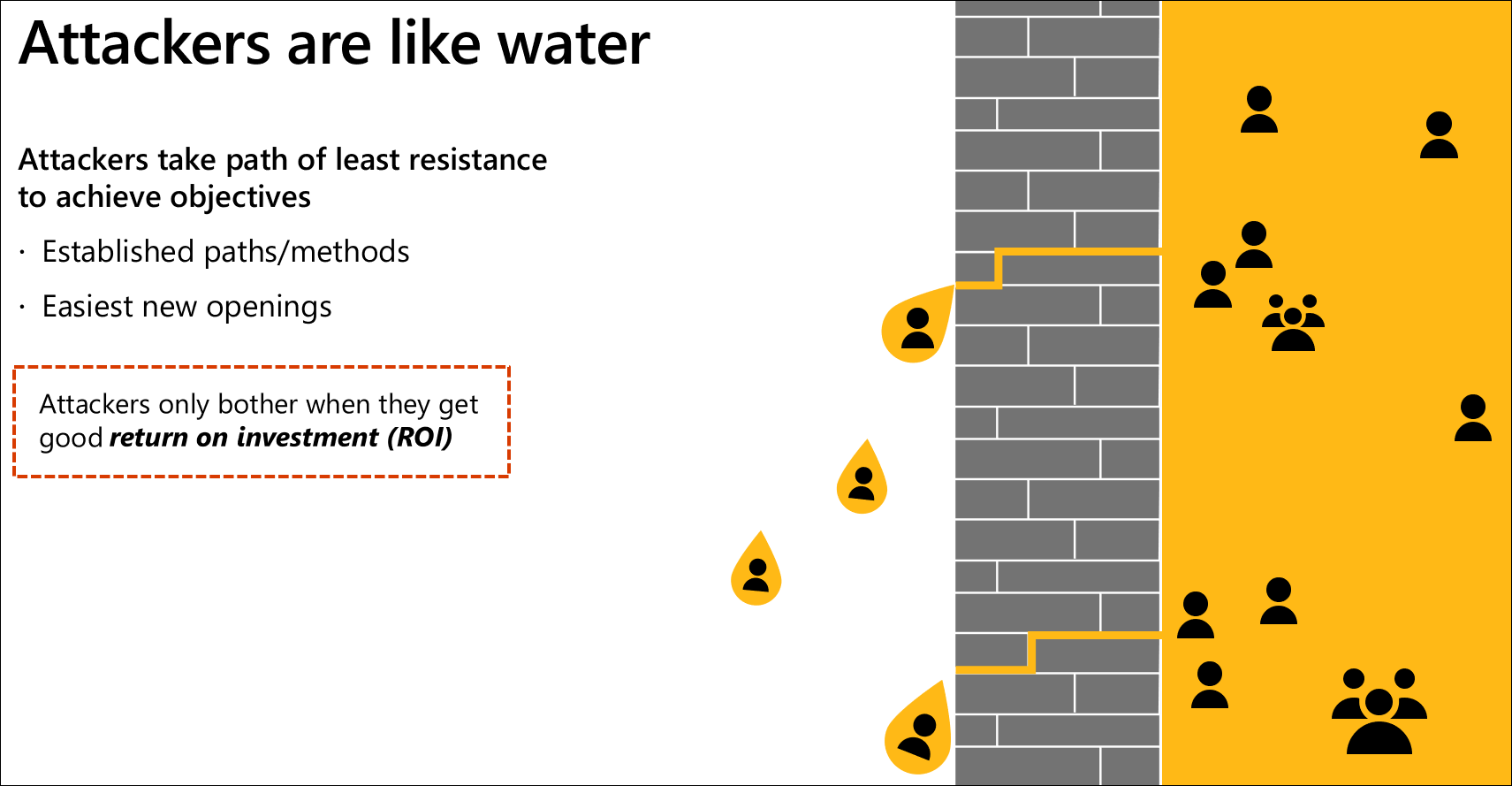

La estrategia de acceso con privilegios es un recorrido que debe constar de ganancias rápidas y progreso incremental. Los pasos de la estrategia de acceso con privilegios deben acercarle al "acorralamiento" de los atacantes persistentes y flexibles del acceso con privilegios, que son como agua intentando filtrarse en su entorno a través de cualquier punto débil disponible.

Esta guía está diseñada para todas las organizaciones empresariales, independientemente de dónde esté en el recorrido.

Estrategia práctica holística

La reducción del riesgo del acceso con privilegios requiere una combinación cuidadosa, holística y por orden de prioridad de mitigaciones de riesgos que abarcan varias tecnologías.

La creación de esta estrategia requiere entender que los atacantes son como el agua, ya que tienen numerosas opciones que pueden aprovechar (algunas de las cuales pueden parecer insignificantes al principio). Los atacantes son flexibles en las opciones que usan y generalmente toman la ruta de menor resistencia para lograr sus objetivos.

Las rutas de acceso que los atacantes priorizan en la práctica real son una combinación de:

- Técnicas establecidas (a menudo automatizadas en herramientas de ataque)

- Nuevas técnicas que son más fáciles de aprovechar

Debido a la diversidad de tecnología implicada, esta estrategia requiere una táctica completa que combina varias tecnologías y sigue los principios de Confianza cero.

Importante

Debe adoptar una estrategia que incluya varias tecnologías para defenderse de estos ataques. No basta con implementar una solución de Privileged Identity Management o Privileged Access Management (PIM/PAM). Para más información, consulte Intermediarios de acceso con privilegios.

- Los atacantes están orientados a los objetivos y son indiferentes de la tecnología, usan cualquier tipo de ataque que funcione.

- La red troncal de control de acceso que está defendiendo se integra en todos o en la mayoría de los sistemas del entorno empresarial.

Esperar que pueda detectar o evitar estas amenazas con solo controles de red o una única solución de acceso con privilegios le dejará vulnerable a muchos otros tipos de ataques.

Suposición estratégica: la nube es una fuente de seguridad

Esta estrategia usa los servicios en la nube como principal fuente de funcionalidades de seguridad y administración en lugar de técnicas de aislamiento locales por varias razones:

- La nube tiene mejores funcionalidades: las funcionalidades de administración y seguridad más eficaces disponibles hoy en día proceden de servicios en la nube, incluidas herramientas sofisticadas, integración nativa y grandes cantidades de inteligencia de seguridad, como los más de 8 billones de señales de seguridad que Microsoft usa al día para nuestras herramientas de seguridad.

- La nube es más fácil y rápida: la adopción de servicios en la nube requiere poca o ninguna infraestructura para implementar y escalar verticalmente, lo que permite a los equipos centrarse en su misión de seguridad en lugar de en la integración tecnológica.

- La nube requiere menos mantenimiento: las organizaciones de proveedores también administran, mantienen y protegen la nube de forma coherente con equipos dedicados a ese único propósito para miles de organizaciones de clientes, lo que reduce el tiempo y el esfuerzo de su equipo para mantener rigurosamente las funcionalidades.

- La nube sigue mejorando: las características y la funcionalidad de los servicios en la nube se actualizan constantemente sin necesidad de que su organización invierta de forma continuada.

Creación de la estrategia recomendada

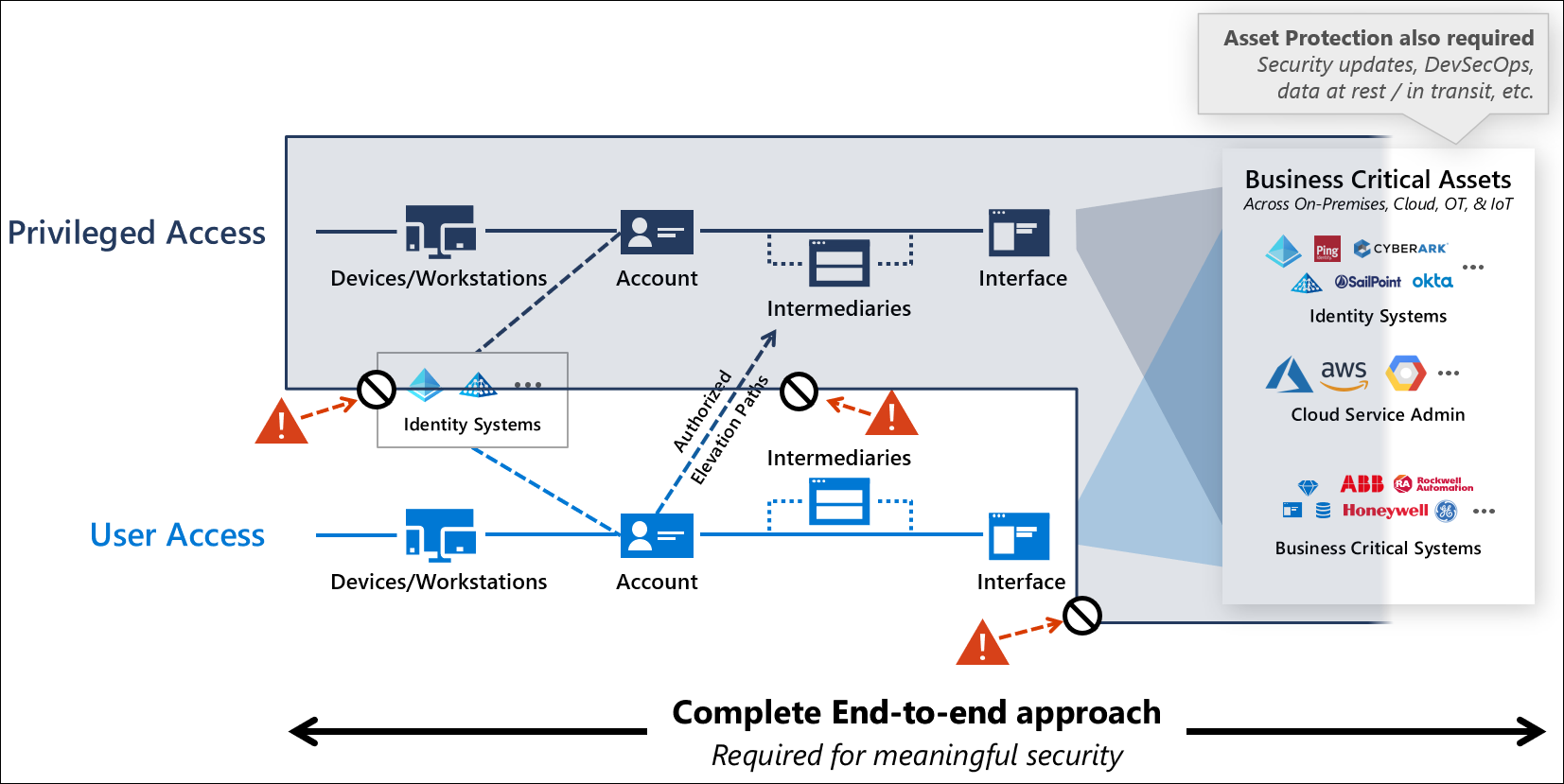

La estrategia recomendada de Microsoft es crear de forma incremental un sistema de "bucle cerrado" para el acceso con privilegios que garantice que solo se puedan usar dispositivos, cuentas y sistemas intermediarios "limpios" de confianza para el acceso con privilegios a sistemas confidenciales para la empresa.

Al igual que sucede con la creación de algo complejo en la vida real, como un barco, es necesario diseñar esta estrategia con un resultado intencional, establecer y seguir los estándares cuidadosamente y supervisar y auditar continuamente los resultados para corregir las fugas. No se puede esperar que simplemente clavando tablas en forma de barco se obtenga un barco a prueba de agua. En primer lugar, se centraría en la creación e impermeabilización de elementos importantes, como el casco y los componentes críticos, como el motor y el mecanismo de dirección (a la vez que se dejan vías para que las personas entren), y, después, en la impermeabilización de elementos de confort, como radios, asientos y similares. También lo mantendría a lo largo del tiempo, ya que incluso en el sistema más perfecto podría producirse una fuga más tarde, por lo que debe estar al tanto del mantenimiento preventivo, supervisar las fugas y corregirlas para evitar que se hunda.

La protección del acceso con privilegios tiene dos objetivos sencillos:

- Limitar estrictamente la capacidad de realizar acciones con privilegios a algunas rutas autorizadas

- Proteger y supervisar estrechamente esas rutas

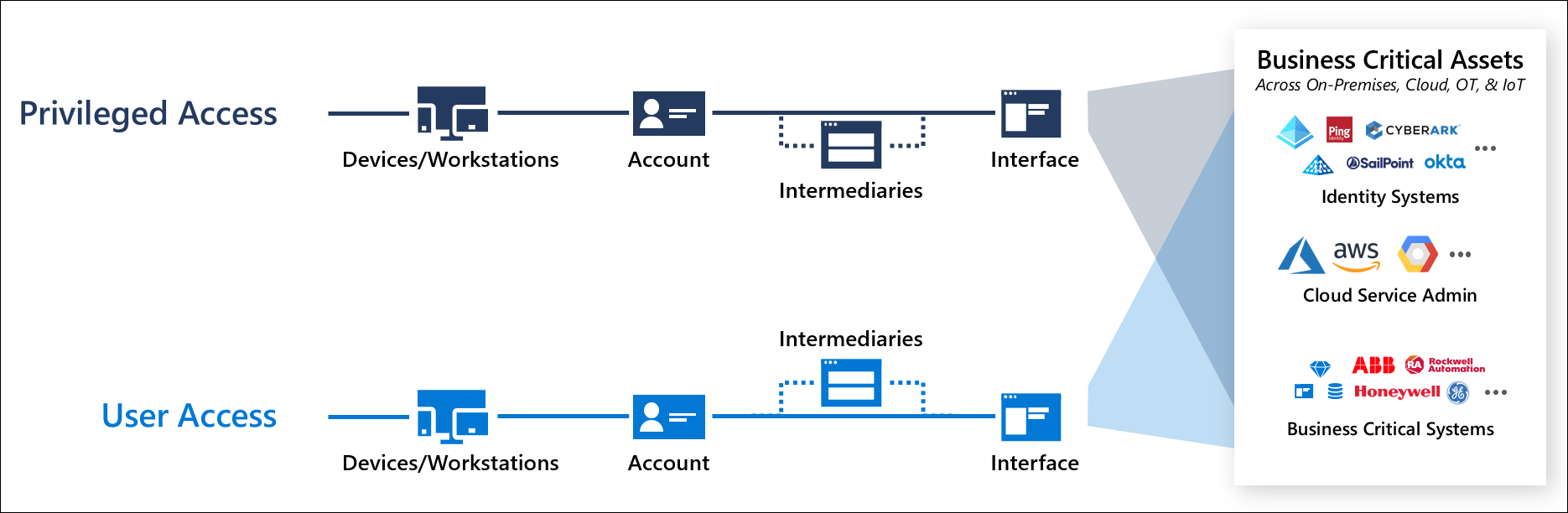

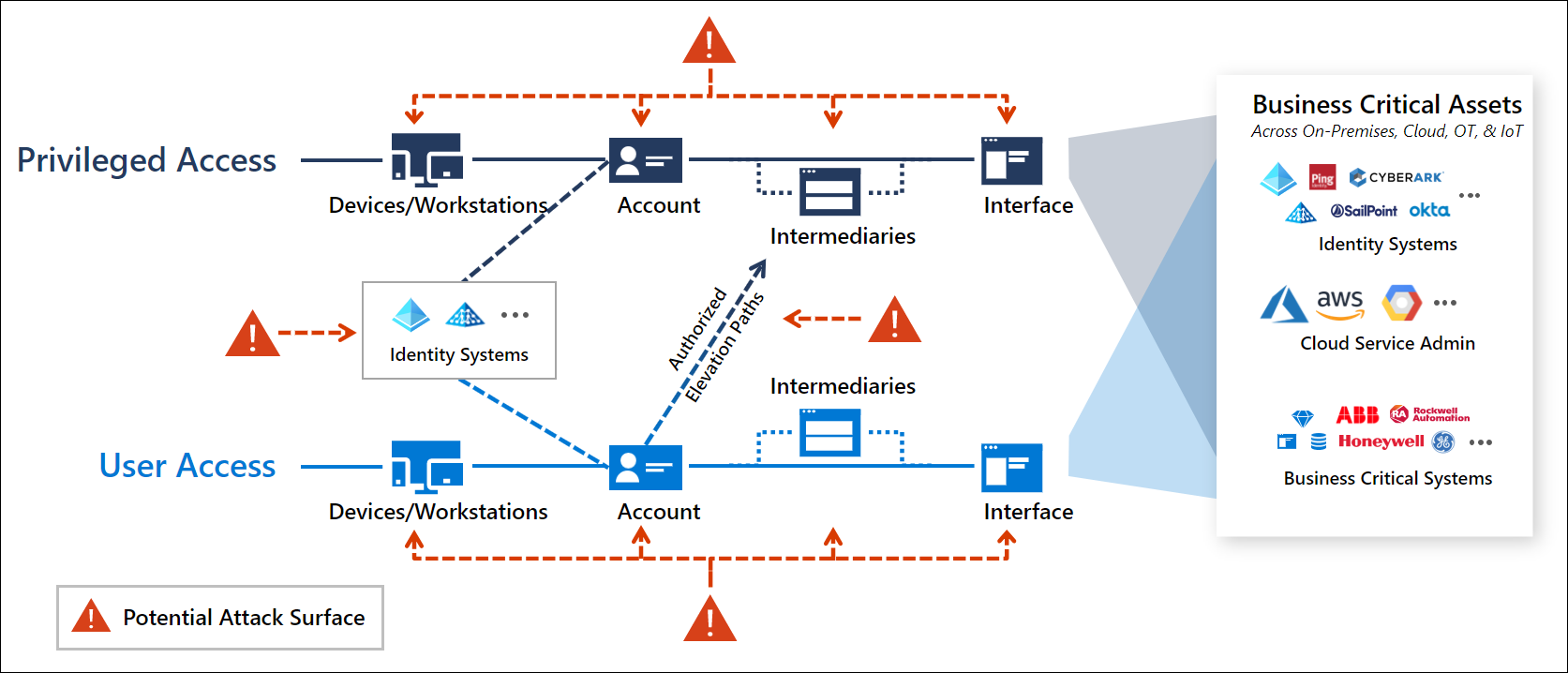

Hay dos tipos de rutas para acceder a los sistemas: acceso de usuario (para usar la funcionalidad) y acceso con privilegios (para administrar la funcionalidad o acceder a una funcionalidad confidencial).

- Acceso de usuario: la ruta de acceso azul más claro de la parte inferior del diagrama muestra una cuenta de usuario estándar que realiza tareas generales de productividad, como el correo electrónico, la colaboración, la exploración web y el uso de aplicaciones de línea de negocio o sitios web. Esta ruta incluye una cuenta que inicia sesión en un dispositivo o estación de trabajo, a veces pasando a través de un intermediario como una solución de acceso remoto e interactuando con sistemas empresariales.

- Acceso con privilegios: la ruta de acceso azul más oscuro de la parte superior del diagrama muestra el acceso con privilegios, donde las cuentas con privilegios, como los administradores de TI u otras cuentas confidenciales, acceden a datos y sistemas críticos para la empresa o realizan tareas administrativas en sistemas empresariales. Aunque los componentes técnicos pueden ser similares por naturaleza, el daño que un adversario puede causar con el acceso con privilegios es mucho mayor.

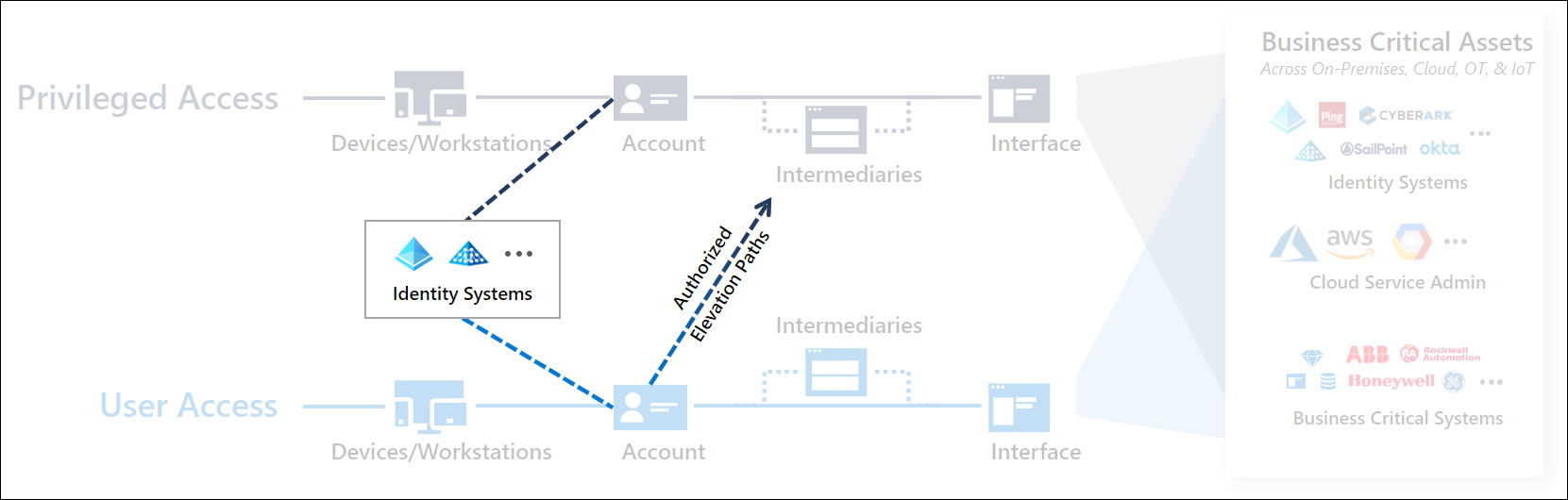

El sistema de administración de acceso completo también incluye sistemas de identidad y rutas de elevación autorizadas.

- Sistemas de identidad: proporcionan directorios de identidad que hospedan las cuentas y los grupos administrativos, las funcionalidades de sincronización y federación y otras funciones de soporte de identidad para usuarios con privilegios y estándar.

- Rutas de elevación autorizadas: proporcionan medios para que los usuarios estándar interactúen con flujos de trabajo con privilegios, como administradores o compañeros que aprueban solicitudes de derechos administrativos para un sistema confidencial a través de un proceso Just-In-Time (JIT) en un sistema de Privileged Access Management o Privileged Identity Management.

Estos componentes comprenden colectivamente la superficie de ataque de acceso con privilegios en la que un adversario puede tener como objetivo intentar obtener acceso elevado a su empresa:

Nota:

En el caso de los sistemas locales y de infraestructura como servicio (IaaS) hospedados en un sistema operativo administrado por el cliente, la superficie de ataque aumenta drásticamente con agentes de administración y seguridad, cuentas de servicio y posibles problemas de configuración.

La creación de una estrategia de acceso con privilegios sostenible y administrable requiere cerrar todos los vectores no autorizados para crear el equivalente virtual de una consola de control conectada físicamente a un sistema seguro que representa la única manera de acceder a ella.

Esta estrategia requiere una combinación de:

- Control de acceso de Confianza cero descrito en esta guía, incluido el plan de modernización rápida (RAMP).

- Protección de recursos para protegerse frente a ataques directos de recursos mediante la aplicación de prácticas de protección de seguridad adecuadas a estos sistemas. La protección de recursos para recursos (más allá de los componentes de control de acceso) está fuera del ámbito de esta guía, pero normalmente incluye la aplicación rápida de actualizaciones o revisiones de seguridad, la configuración de sistemas operativos mediante bases de referencia de seguridad del fabricante o del sector, la protección de datos en reposo y en tránsito, y la integración de procedimientos recomendados de seguridad para procesos de desarrollo y DevOps.

Iniciativas estratégicas en el recorrido

La implementación de esta estrategia requiere cuatro iniciativas complementarias que tienen resultados claros y criterios de éxito.

- Seguridad de sesión de un extremo a otro: establezca una validación de Confianza cero explícita para sesiones con privilegios, sesiones de usuario y rutas de elevación autorizadas.

- Criterios de éxito: cada sesión valida que cada cuenta de usuario y dispositivo sea de confianza en un nivel suficiente antes de permitir el acceso.

- Protección y supervisión de sistemas de identidad, incluidos directorios, administración de identidades, cuentas de administrador, concesiones de consentimiento, etc.

- Criterios de éxito: cada uno de estos sistemas se protege en un nivel adecuado para el posible impacto empresarial de las cuentas hospedadas en él.

- Mitigación del recorrido lateral para protegerse contra el recorrido lateral con contraseñas de cuenta local, contraseñas de cuenta de servicio u otros secretos.

- Criterios de éxito: poner en peligro un único dispositivo no dará lugar inmediatamente al control de todos o muchos de los demás dispositivos del entorno

- Respuesta rápida a amenazas para limitar el acceso y el tiempo del adversario en el entorno.

- Criterios de éxito: los procesos de respuesta a incidentes impiden que los adversarios realicen de forma confiable un ataque de varias fases en el entorno que provocaría la pérdida de acceso con privilegios. (Medida al reducir el tiempo medio para corregir (MTTR) de incidentes que implican acceso con privilegios a casi cero y reducir el MTTR de todos los incidentes a unos minutos para que los adversarios no tengan tiempo de dirigirse al acceso con privilegios).