Protección de dispositivos como parte de la historia de acceso con privilegios

Esta guía forma parte de una estrategia de acceso con privilegios completa y se implementa como parte de la implementación del acceso con privilegios.

La seguridad del acceso con privilegios con principios integrales de Confianza cero requiere una base sólida de seguridad de los dispositivos sobre la que crear otras garantías de seguridad para la sesión. Aunque las garantías de seguridad se pueden mejorar en la sesión, siempre estarán limitadas por la seguridad de las garantías de seguridad en el dispositivo de origen. Un atacante con el control de este dispositivo puede suplantar a los usuarios en él o robar sus credenciales para una suplantación futura. Este riesgo amenaza otras garantías en la cuenta, en los intermediarios, como los servidores de salto, y en los propios recursos. Para más información, consulte el principio de origen limpio.

En el artículo se proporciona información general sobre los controles de seguridad para proporcionar una estación de trabajo segura para usuarios confidenciales a lo largo de su ciclo de vida.

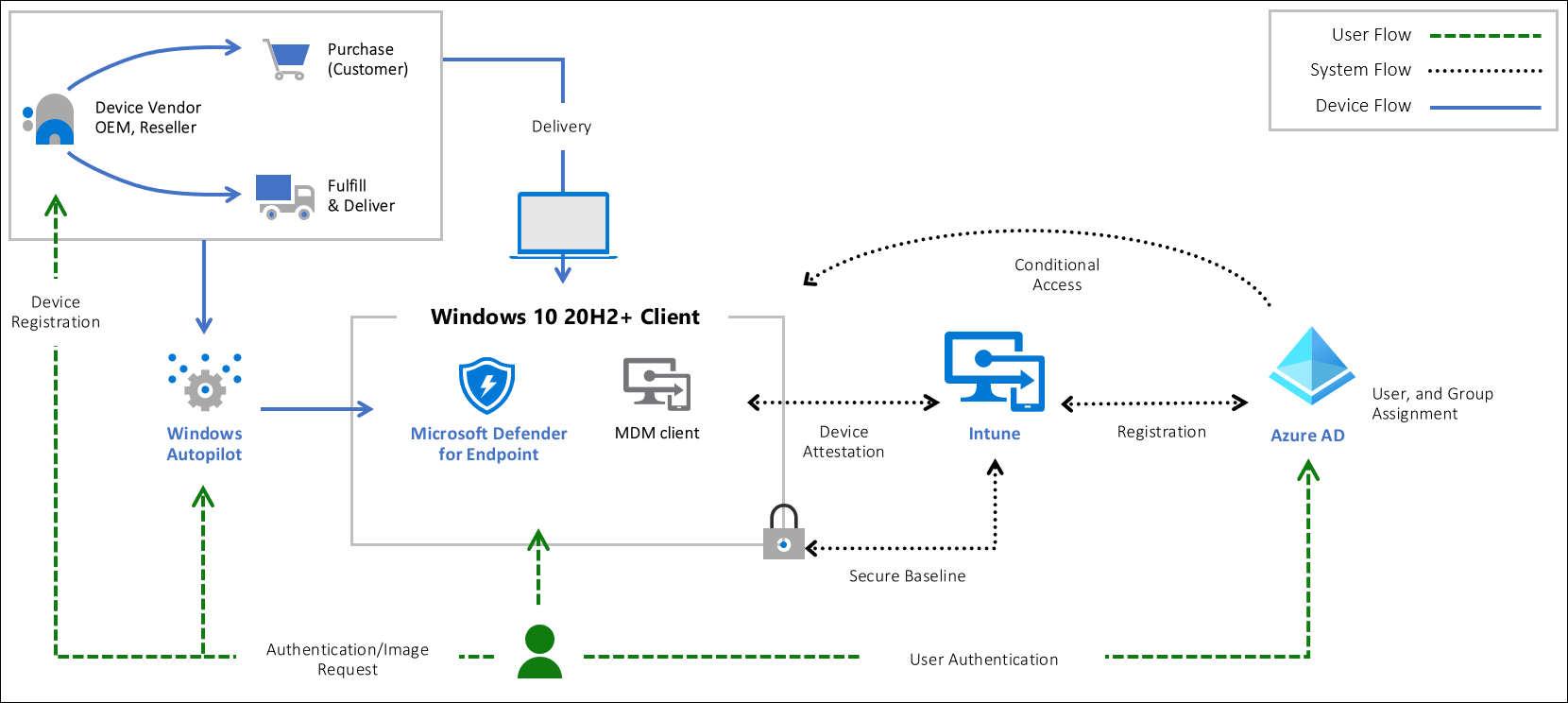

Esta solución se basa en las principales funcionalidades de seguridad del sistema operativo Windows 10, Microsoft Defender para punto de conexión, Microsoft Entra ID y Microsoft Intune.

¿Quién se beneficia de una estación de trabajo segura?

Todos los usuarios y operadores se benefician del uso de una estación de trabajo segura. Un atacante que pone en peligro un equipo o un dispositivo puede suplantar o robar credenciales o tokens de todas las cuentas que lo usan, lo que pone en peligro muchas o todas las demás garantías de seguridad. En el caso de los administradores o las cuentas confidenciales, esto permite a los atacantes escalar los privilegios y aumentar el acceso que tienen en la organización, a menudo drásticamente, hasta privilegios de administrador de dominio, global o empresarial.

Para más información sobre los niveles de seguridad y los usuarios que se deben asignar a cada nivel, consulte Niveles de seguridad de acceso con privilegios.

Controles de seguridad de dispositivos

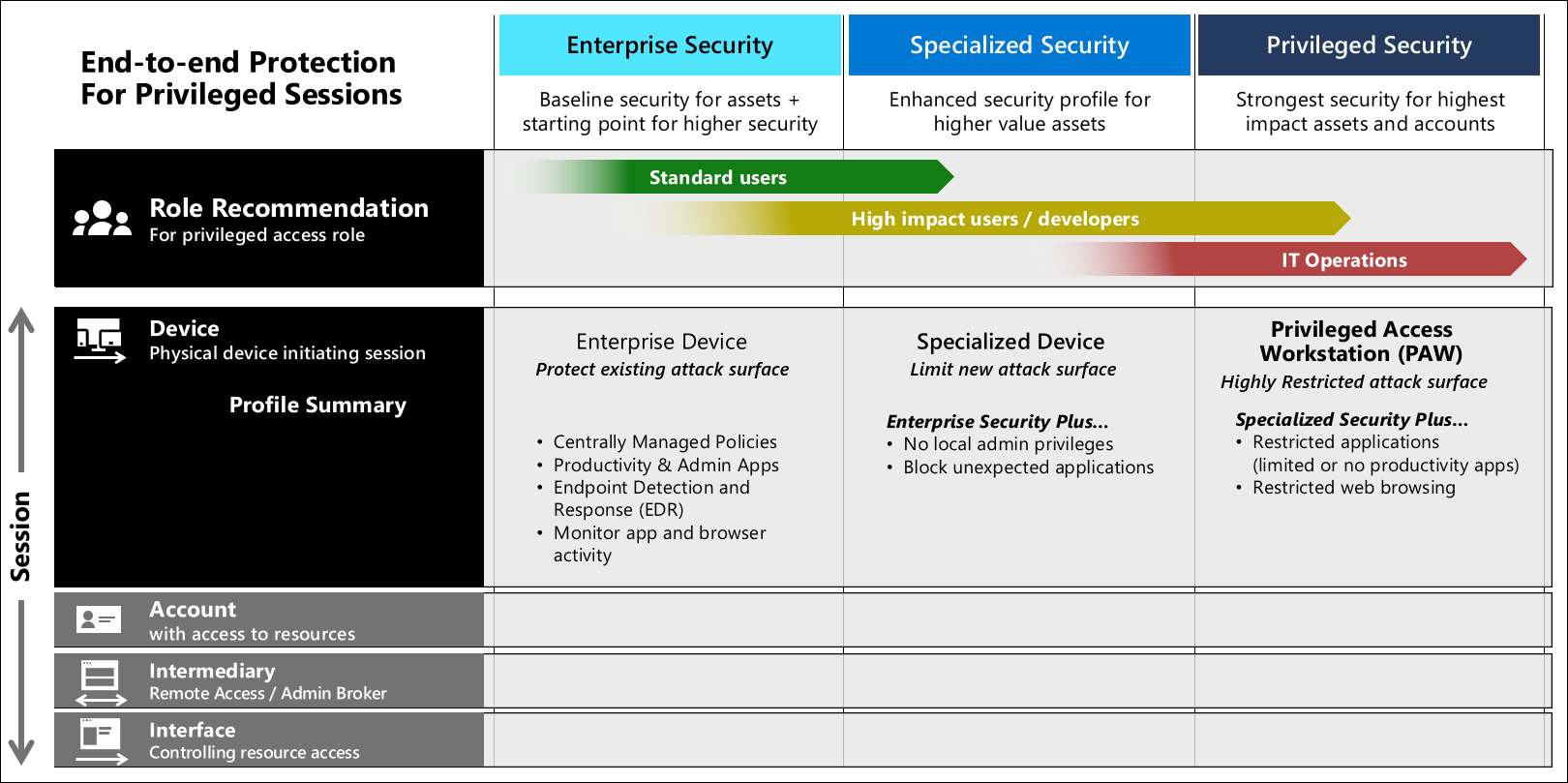

La implementación correcta de una estación de trabajo segura requiere que sea parte de un enfoque integral que incluye dispositivos, cuentas, intermediarios y directivas de seguridad aplicadas a las interfaces de aplicación. Se deben abordar todos los elementos de la pila para conseguir una estrategia de seguridad del acceso con privilegios completa.

En esta tabla se resumen los controles de seguridad de los distintos niveles de dispositivo:

| Perfil | Empresa | Especializada | Con privilegios |

|---|---|---|---|

| Microsoft Endpoint Manager (MEM) administrado | Sí | Sí | Sí |

| Denegar la inscripción de dispositivos BYOD | No | Sí | Sí |

| Línea base de seguridad de MEM aplicada | Sí | Sí | Sí |

| Microsoft Defender para punto de conexión | Sí* | Sí | Sí |

| Unión de un dispositivo personal mediante Autopilot | Sí* | Sí* | No |

| Direcciones URL restringidas a la lista aprobada | Permitir la mayoría | Permitir la mayoría | Denegar de manera predeterminada |

| Eliminación de derechos de administrador | Sí | Sí | |

| Control de ejecución de aplicaciones (AppLocker) | Auditoría: > Aplicado | Yes | |

| Aplicaciones instaladas solo mediante MEM | Sí | Sí |

Nota:

La solución se puede implementar con hardware nuevo, hardware existente y escenarios de tipo Traiga su propio dispositivo (BYOD).

En todos los niveles, las directivas de Intune aplicarán una buena protección de mantenimiento e higiene de seguridad para las actualizaciones de seguridad. Las diferencias de seguridad a medida que aumenta el nivel de seguridad del dispositivo se centran en reducir la superficie de ataque que un atacante puede intentar aprovechar (y a la vez conservar la máxima productividad del usuario posible). Los dispositivos de nivel empresarial y especializado permiten aplicaciones de productividad y exploración web general, pero las estaciones de trabajo de acceso con privilegios no lo permiten. Los usuarios de nivel empresarial pueden instalar sus propias aplicaciones, pero es posible que los usuarios especializados no puedan (y no sean administradores locales de sus estaciones de trabajo).

Nota:

La exploración web aquí hace referencia a un acceso general a sitios web arbitrarios que pueden constituir una actividad de alto riesgo. Este tipo de exploración es significativamente distinto al uso de un explorador web para acceder a un pequeño número de sitios web administrativos conocidos para servicios como Azure, Microsoft 365, otros proveedores en la nube y aplicaciones SaaS.

Raíz de confianza del hardware

Para tener una estación de trabajo protegida es fundamental una solución de cadena de suministro en la que use una estación de trabajo de confianza denominada "raíz de confianza". La tecnología que debe tenerse en cuenta en la selección de la raíz del hardware de confianza debe contener las siguientes tecnologías incluidas en los equipos portátiles modernos:

- Módulo de plataforma segura (TPM) 2.0:

- Cifrado de unidad BitLocker

- Arranque seguro UEFI

- Controladores y firmware distribuidos mediante Windows Update

- Virtualización y HVCI habilitados

- Controladores y aplicaciones HVCI-Ready

- Windows Hello

- Protección de E/S de DMA

- Iniciar protección del sistema

- En espera moderna

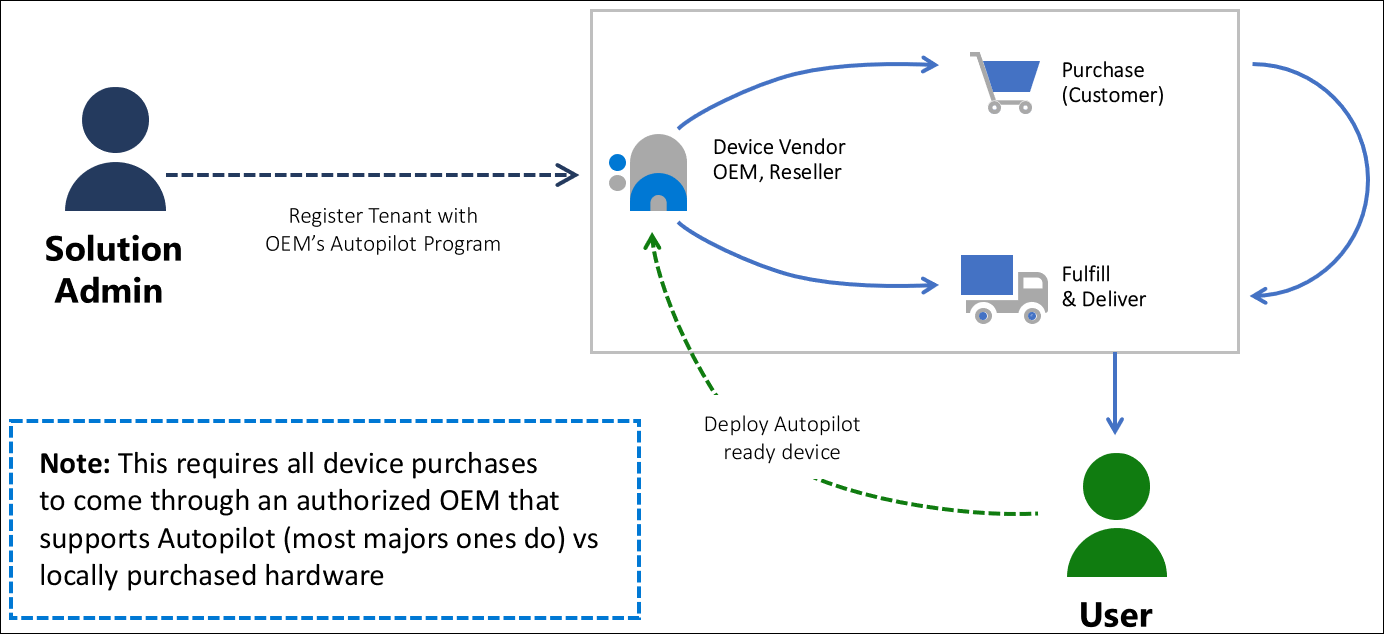

En esta solución, el certificado raíz de confianza se implementará con la tecnología Windows Autopilot, con hardware que cumpla los requisitos técnicos modernos. Para proteger una estación de trabajo, Autopilot le permite aprovechar los dispositivos de Windows 10 optimizados para fabricantes de equipos originales de Microsoft. Estos dispositivos vienen en un buen estado conocido de fábrica. En lugar de restablecer la imagen inicial de un dispositivo potencialmente inseguro, Autopilot puede transformar un dispositivo con Windows 10 en un dispositivo en estado "preparado para la empresa". Autopilot aplica valores y directivas, instala aplicaciones e incluso cambia la edición de Windows 10.

Roles y perfiles de dispositivos

Esta guía muestra cómo reforzar Windows 10 y reducir los riesgos asociados con dispositivos o usuarios comprometidos. Para aprovechar las ventajas de las modernas tecnologías de hardware y los dispositivos raíz de confianza, la solución utiliza la Atestación de estado de dispositivo. Esta funcionalidad está presente para garantizar que los atacantes no puedan ser persistentes durante el arranque inicial de un dispositivo. Lo hace mediante el uso de directivas y tecnología para ayudarle a administrar las características de seguridad y los riesgos.

- Dispositivo empresarial: el primer rol administrado es adecuado para usuarios domésticos, usuarios de pequeñas empresas, desarrolladores generales y las empresas en las que las organizaciones quieran aumentar el listón de seguridad mínimo. Este perfil permite a los usuarios ejecutar cualquier aplicación y examinar cualquier sitio web, pero se requiere una solución antimalware y de detección y respuesta de puntos de conexión (EDR) como Microsoft Defender para punto de conexión. Se toma un enfoque basado en directivas para aumentar la posición de seguridad. Proporciona una forma segura de trabajar con los datos del cliente a la vez que usa herramientas de productividad como el correo electrónico o la exploración web. Las directivas de auditoría e Intune le permiten supervisar el comportamiento de los usuarios y el uso de perfiles de una estación de trabajo empresarial.

El perfil de seguridad empresarial que se describe en la guía Implementación del acceso con privilegios usa archivos JSON para configurarlo con Windows 10 y los archivos JSON proporcionados.

- Dispositivo especializado: representa un paso significativo respecto al uso empresarial, ya que elimina la capacidad del usuario de administrar la estación de trabajo y limita las aplicaciones que se pueden ejecutar solo a las aplicaciones instaladas por un administrador autorizado (en los archivos de programa y las aplicaciones aprobadas previamente en la ubicación del perfil de usuario). La eliminación de la capacidad de instalar aplicaciones puede afectar a la productividad si se implementa incorrectamente, por lo que debe asegurarse de que se haya proporcionado acceso a las aplicaciones de Microsoft Store o a las aplicaciones administradas corporativas, que se pueden instalar rápidamente para satisfacer las necesidades de los usuarios. Para obtener instrucciones sobre qué usuarios se deben configurar con dispositivos de nivel especializado, consulte Niveles de seguridad de acceso con privilegios.

- El usuario de seguridad de nivel especializado exige un entorno más controlado pero que, al mismo tiempo, le permita realizar actividades como trabajar con el correo electrónico o la exploración web con una experiencia sencilla de usar. Estos usuarios esperan que funcionen características como las cookies, los favoritos y otros accesos directos, pero no requieren la capacidad de modificar o depurar el sistema operativo del dispositivo, instalar controladores o actividades similares.

El perfil de seguridad especializado que se describe en la guía Implementación del acceso con privilegios usa archivos JSON para configurarlo con Windows 10 y los archivos JSON proporcionados.

- Estación de trabajo de acceso con privilegios (PAW): es la configuración de seguridad más alta diseñada para roles extremadamente confidenciales que tendrían un impacto significativo o material en la organización si su cuenta se ve comprometida. La configuración de la PAW incluye controles y directivas de seguridad que restringen el acceso administrativo local y las herramientas de productividad para minimizar la superficie de ataque a solo aquello que es absolutamente necesario para realizar tareas de trabajo confidenciales.

Esto hace que el dispositivo PAW sea difícil de poner en peligro para los atacantes, porque bloquea el vector más común para los ataques de suplantación de identidad (phishing): el correo electrónico y la exploración web.

Para proporcionar productividad a estos usuarios, se deben proporcionar cuentas y estaciones de trabajo independientes para las aplicaciones de productividad y exploración web. Aunque es incómodo, se trata de un control necesario para proteger a los usuarios cuya cuenta podría causar daños a la mayoría o a todos los recursos de la organización.

- Una estación de trabajo con privilegios proporciona una estación de trabajo protegida que tiene un control y una protección de las aplicaciones claros. La estación de trabajo usa la protección de credenciales, dispositivos, aplicaciones y frente a vulnerabilidades para proteger al host de comportamientos malintencionados. Todos los discos locales se cifran con BitLocker y el tráfico web está restringido a un conjunto limitado de destinos permitidos (Denegar todo).

El perfil de seguridad con privilegios que se describe en la guía Implementación del acceso con privilegios usa archivos JSON para configurarlo con Windows 10 y los archivos JSON proporcionados.

Pasos siguientes

Implementación de una estación de trabajo segura administrada por Azure