Acceso con privilegios: interfaces

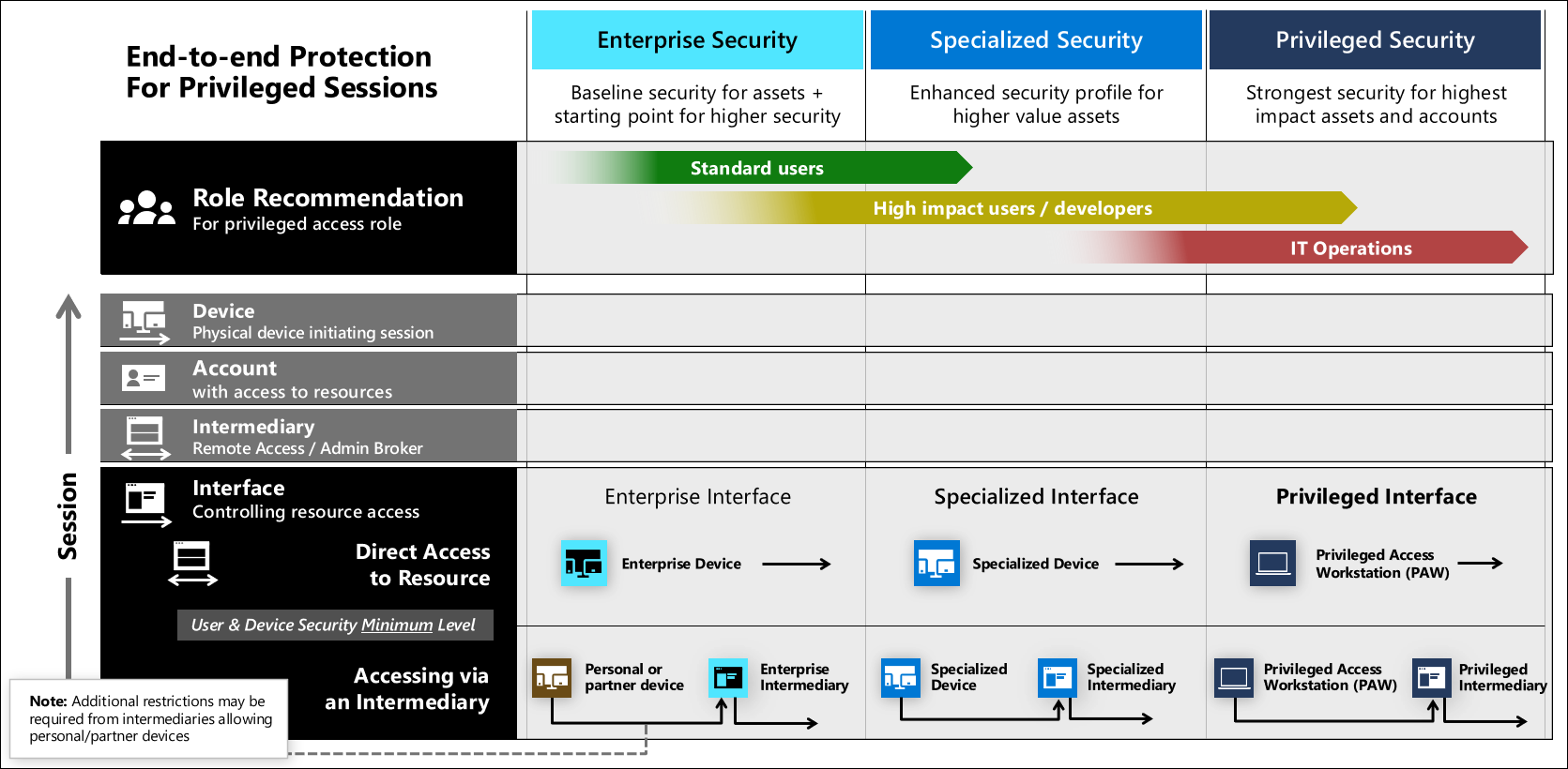

Un componente fundamental para proteger el acceso con privilegios es la aplicación de la directiva de Confianza cero para garantizar que los dispositivos, las cuentas y los intermediarios cumplan los requisitos de seguridad antes de proporcionarles acceso.

Esta directiva garantiza que los usuarios y dispositivos que inician la sesión entrante sean conocidos, de confianza y tengan permitido acceder al recurso (a través de la interfaz). El motor de directivas de acceso condicional de Microsoft Entra se encarga del cumplimiento de las directivas al evaluar la directiva asignada a la interfaz de aplicación específica (como Azure Portal, Salesforce, Office 365, AWS, Workday, etc.).

Esta guía define tres niveles de seguridad para la seguridad de las interfaces que puede usar para los recursos con distintos niveles de confidencialidad. Estos niveles se configuran en el plan de modernización rápida (RAMP) del acceso con privilegios y se corresponden con los niveles de seguridad de las cuentas y los dispositivos.

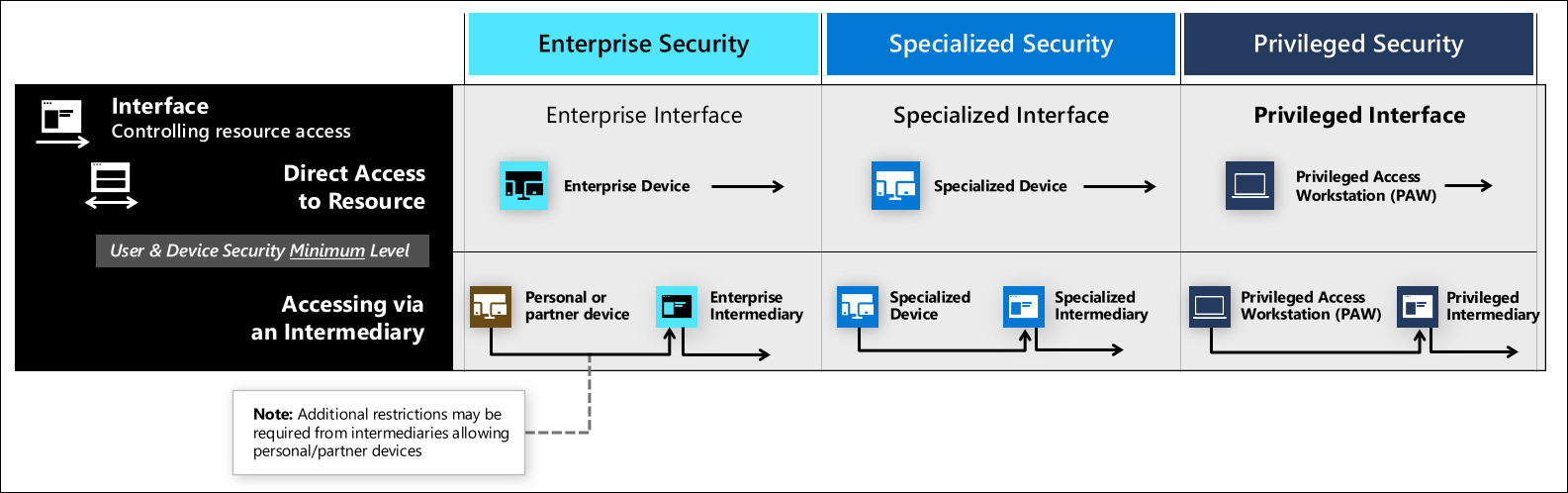

Los requisitos de seguridad de las sesiones entrantes a las interfaces se aplican a las cuentas y al dispositivo de origen, independientemente de si es una conexión directa desde dispositivos físicos o un intermediario de servidor de salto o Escritorio remoto. Los intermediarios pueden aceptar sesiones de dispositivos personales para proporcionar un nivel de seguridad empresarial (para algunos escenarios). No obstante, los intermediarios especializados o con privilegios no deben permitir conexiones de niveles inferiores debido a la naturaleza de sus roles, en los que la seguridad es importante.

Nota:

Estas tecnologías proporcionan un control de acceso seguro de un extremo a otro para la interfaz de la aplicación, pero el propio recurso también debe estar protegido frente a ataques fuera de banda en el código o la funcionalidad de la aplicación, frente a vulnerabilidades sin corregir o errores de configuración en el sistema operativo o firmware subyacentes, en los datos en reposo o en tránsito, las cadenas de suministro u otros medios.

Asegúrese de evaluar y detectar riesgos para los recursos en sí para una protección completa. Microsoft proporciona herramientas e instrucciones para ayudarle con este asunto, incluidos Microsoft Defender for Cloud, Puntuación segura de Microsoft y la guía de modelado de amenazas.

Ejemplos de interfaz

Las interfaces tienen diferentes formas, normalmente son como las siguientes:

- Sitios web de aplicaciones o servicios en la nube, como Azure Portal, AWS, Office 365

- Consola de escritorio que administra una aplicación local (Microsoft Management Console (MMC) o una aplicación personalizada)

- Interfaz de scripting o de consola, como Secure Shell (SSH) o PowerShell

Aunque algunas de ellas admiten directamente el cumplimiento del modelo Confianza cero través del motor de directivas de acceso condicional de Microsoft Entra, otras tendrán que publicarse a través de un intermediario, como el proxy de aplicación de Microsoft Entra o un servidor de salto o Escritorio remoto.

Seguridad de la interfaz

El objetivo final de la seguridad de la interfaz es asegurarse de que cada sesión entrante a la interfaz sea conocida, confiable y esté permitida:

- Conocida: el usuario se autentica mediante autenticación sólida y el dispositivo se autentica (con excepciones para los dispositivos personales que usan una solución de Escritorio remoto o VDI para el acceso empresarial).

- Confiable: el estado de seguridad se valida y aplica explícitamente para las cuentas y los dispositivos que usan un motor de directiva de Confianza cero.

- Permitida: el acceso a los recursos sigue el principio de privilegios mínimos al combinar controles para asegurarse de que solo acceden

- Los usuarios adecuados

- En el momento adecuado (acceso Just-In-Time, sin acceso permanente)

- Con el flujo de trabajo de aprobación correcto (según sea necesario)

- En un nivel aceptable de riesgo o confianza

Controles de seguridad de interfaz

El establecimiento de garantías de seguridad de la interfaz requiere una combinación de controles de seguridad, entre los que se incluyen:

- Aplicación de directivas de Confianza cero: use el acceso condicional para asegurarse de que las sesiones entrantes cumplen estos requisitos:

- Confianza del dispositivo para garantizar que, como mínimo, el dispositivo:

- Es administrado por una empresa.

- Cuenta con detección y respuesta de puntos de conexión.

- Cumple los requisitos de configuración de las organizaciones.

- No está infectado o bajo ataque durante la sesión.

- La confianza del usuario es lo suficientemente elevada en función de las señales, que incluyen:

- Uso de la autenticación multifactor durante el inicio de sesión inicial (o se agrega más adelante para aumentar la confianza)

- Si esta sesión coincide con los patrones de comportamiento históricos.

- Si la cuenta o sesión actual desencadenan alertas basadas en inteligencia sobre amenazas.

- Riesgo de Microsoft Entra ID Protection

- Confianza del dispositivo para garantizar que, como mínimo, el dispositivo:

- Modelo de control de acceso basado en rol (RBAC) que combina grupos y permisos de directorios empresariales y roles, grupos y permisos específicos de la aplicación.

- Se aplican flujos de trabajo de acceso Just-In-Time que garantizan requisitos específicos de privilegios (aprobaciones del mismo nivel, registros de auditoría, expiración de privilegios, etc.) antes de habilitar los privilegios para los que la cuenta es apta.

Niveles de seguridad de interfaz

Esta guía define tres niveles de seguridad. Para obtener más información acerca de estos niveles, consulte Sin complicaciones: roles y perfiles. Para obtener instrucciones de implementación, consulte el plan de modernización rápida.

Interfaz empresarial

La seguridad de interfaz empresarial es adecuada para todos los usuarios empresariales y escenarios de productividad. El nivel empresarial también sirve como punto de partida para las cargas de trabajo de mayor confidencialidad en las que puede basar de manera incremental para alcanzar los niveles de control de acceso especializado y con privilegios.

- Aplicación de directivas de Confianza cero: en las sesiones entrantes que usan el acceso condicional para asegurarse de que los usuarios y dispositivos están protegidos en el nivel empresarial o superiores.

- Para admitir esta aplicación, se pueden conectar escenarios de traiga su propio dispositivo (BYOD), dispositivos personales y dispositivos administrados por asociados si usan un intermediario empresarial, como una instancia dedicada de Windows Virtual Desktop (WVD) o una solución similar de servidor de salto o Escritorio remoto.

- Control de acceso basado en rol (RBAC): el modelo debe asegurarse de que la aplicación solo se administra mediante roles en el nivel de seguridad especializado o con privilegios.

Interfaz especializada

Los controles de seguridad para las interfaces especializadas deben incluir

- Aplicación de directivas de Confianza cero: en las sesiones entrantes que usan el acceso condicional para asegurarse de que los usuarios y dispositivos están protegidos en el nivel especializado o con privilegios.

- Control de acceso basado en rol (RBAC): el modelo debe asegurarse de que la aplicación solo se administra mediante roles en el nivel de seguridad especializado o con privilegios.

- Flujos de trabajo de acceso Just-In-Time (opcional): que aplican el principio de privilegios mínimos al garantizar que los privilegios solo los emplean los usuarios autorizados durante el tiempo necesario.

Interfaz con privilegios

Los controles de seguridad para las interfaces con privilegios deben incluir

- Aplicación de directivas de Confianza cero: en las sesiones entrantes que usan el acceso condicional para asegurarse de que los usuarios y dispositivos están protegidos en el nivel con privilegios.

- Control de acceso basado en rol (RBAC): el modelo debe asegurarse de que la aplicación solo se administra mediante roles en el nivel de seguridad con privilegios.

- Flujos de trabajo de acceso Just-In-Time (obligatorios): que aplican el principio de privilegios mínimos al garantizar que los privilegios solo los emplean los usuarios autorizados durante el tiempo necesario.