Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La gobernanza de costos es el proceso continuo de implementación de directivas para controlar los costos de los servicios que usa en Azure. Este documento le guía a través de las diversas consideraciones y recomendaciones de gobernanza de costos, al usar servidores habilitados para Azure Arc.

¿Cuánto cuestan los servidores habilitados para Azure Arc?

Los servidores habilitados para Azure Arc proporcionan dos tipos de servicios:

La funcionalidad del plano de control de Azure Arc, que se proporciona sin costo adicional, incluye:

- Organización de recursos a través de grupos y etiquetas de administración de Azure.

- Búsqueda e indexación mediante Azure Resource Graph.

- Control de acceso a través del control de acceso basado en rol (RBAC, Role-Based Access Control) de Azure en el nivel de suscripción o grupo de recursos.

- Entornos y automatización a través de plantillas y extensiones.

Los servicios de Azure usados junto con los servidores habilitados para Azure Arc (pero no limitados a), que incurren en costos según su uso incluyen:

- Azure Monitor

- Microsoft Defender para servidores

- Microsoft Sentinel

- Administrador de actualizaciones de Azure

- Configuración de la máquina de Azure Policy

- Configuración de estado, seguimiento de cambios e inventario de Azure Automation

- Trabajadores de runbook híbrido de Azure Automation

- Azure Key Vault

- Azure Private Link

Consideraciones de diseño

Gobernanza: Defina un modelo de gobernanza para los servidores híbridos que se traduzca en directivas, etiquetas, estándares de nomenclatura y controles con privilegios mínimos de Azure.

Azure Monitor: Azure Monitor incluye funcionalidad para la recopilación y el análisis de datos de registro de los servidores habilitados para Azure Arc (facturados por ingesta, retención y exportación de datos), recopilación de métricas, supervisión de estado, alertas y notificaciones. Las características de Azure Monitor que se habilitan automáticamente se proporcionan sin costo alguno, como la recopilación de métricas estándar, registros de actividad e información.

Microsoft Defender for Cloud (anteriormente conocido como Azure Security Center): Microsoft Defender for Cloud se ofrece en dos modos:

Sin características de seguridad mejoradas (gratis) - Defender for Cloud está habilitado de forma gratuita en todas las suscripciones de Azure cuando visite el panel de protección de cargas de trabajo en Azure Portal por primera vez, o si está habilitado mediante programación a través de la API. El uso de este modo gratuito proporciona la puntuación segura y sus características relacionadas: directiva de seguridad, evaluación continua de la seguridad y recomendaciones de seguridad accionables para ayudarle a proteger los recursos de Azure.

Defender for Cloud con todas las características de seguridad mejoradas (de pago): la habilitación de la seguridad mejorada de Microsoft Defender for Cloud amplía las funcionalidades del modo libre a las cargas de trabajo que se ejecutan en nubes públicas y privadas, lo que proporciona administración de seguridad unificada y protección contra amenazas en las cargas de trabajo de nube híbrida.

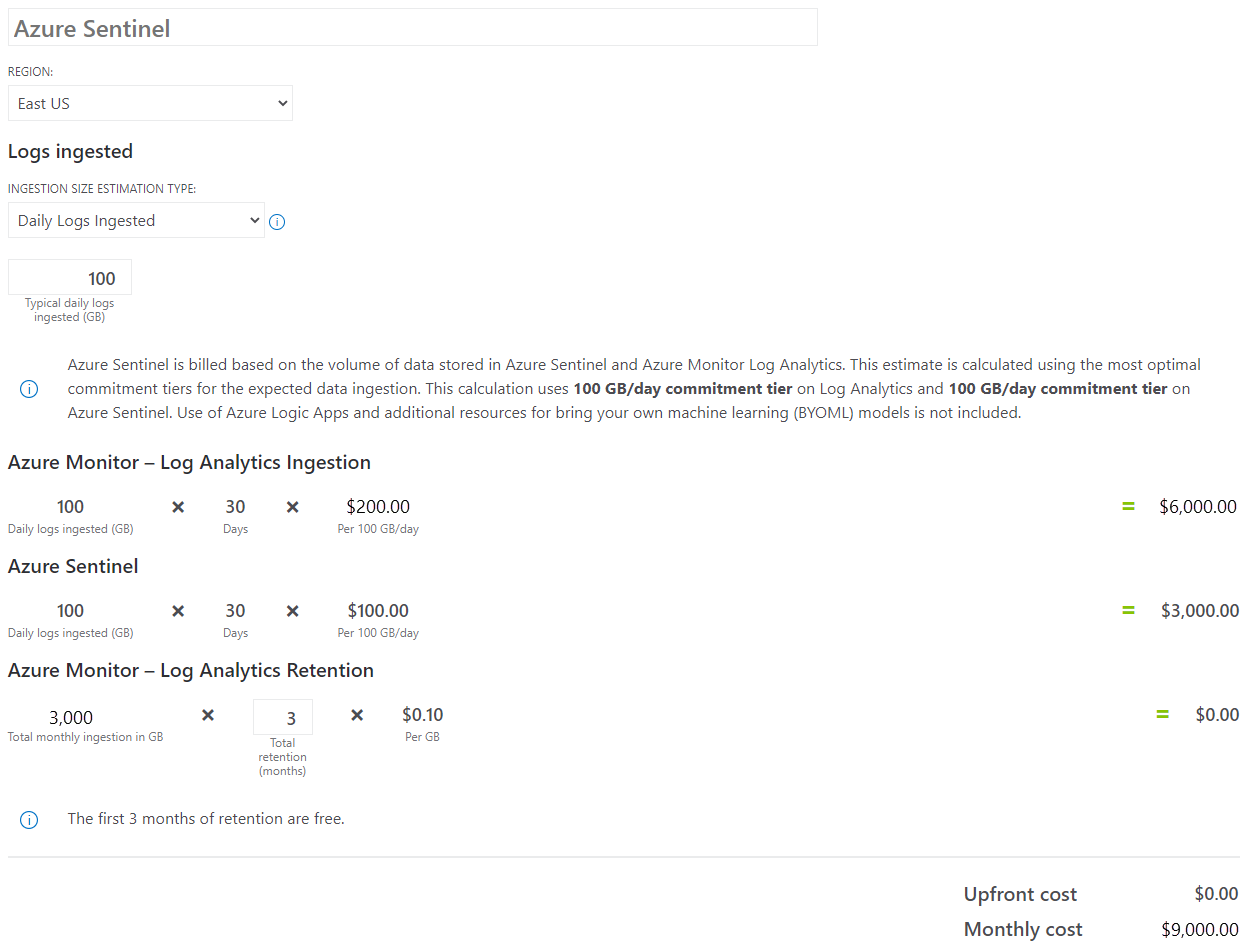

Microsoft Sentinel: Microsoft Sentinel proporciona análisis de seguridad inteligente en toda la empresa. Los datos de este análisis se almacenan en un área de trabajo de Log Analytics de Azure Monitor. Microsoft Sentinel se factura en función del volumen de datos ingeridos para el análisis en Microsoft Sentinel y almacenados en el área de trabajo de Log Analytics de Azure Monitor para los servidores habilitados para Azure Arc.

Azure Update Manager: Azure Update Manager es un servicio unificado que ayuda a administrar y controlar las actualizaciones de todas las máquinas. Puede supervisar el cumplimiento de las actualizaciones de Windows y Linux en las implementaciones de Azure, en el entorno local y en otras plataformas en la nube desde un único panel. Azure Update Manager se factura por servidor al día.

Configuración de la máquina de Azure Policy: La configuración de la máquina de Azure Policy puede auditar y aplicar la configuración del sistema operativo y de la aplicación en toda la flota de servidores. La configuración de máquinas de Azure Policy se factura por servidor al mes e incluye el derecho de uso de Azure Automation State Configuration, seguimiento de cambios e inventario.

Administración de la configuración de Azure Automation: La administración de la configuración de Azure Automation incluye el seguimiento de cambios de software y el inventario de los servidores, así como la configuración de estado para configurar los servidores a escala con La configuración de estado deseado de PowerShell. La administración de configuración de Azure Automation se factura por servidor al mes e incluye derechos de uso para la configuración de la máquina de Azure Policy.

Azure Key Vault: La extensión de máquina virtual de Azure Key Vault permite administrar el ciclo de vida del certificado en servidores habilitados para Azure Arc y Windows y Linux . Azure Key Vault se factura mediante las operaciones realizadas en los certificados, claves y secretos.

Azure Private Link: Puede usar Azure Private Link para asegurarse de que solo se accede a los datos procedentes de los servidores habilitados para Azure Arc a través de redes privadas autorizadas. Azure Private Link se factura por cada punto de conexión y por los datos entrantes o salientes que se procesan.

Recomendaciones de diseño

Estas son algunas recomendaciones generales de diseño para la gobernanza de costos de servidores habilitados para Azure Arc:

Nota:

En esta sección, la información de precios descrita en las capturas de pantalla proporcionadas son ejemplos y se proporcionan para permitir la demostración del uso de la calculadora de Azure y no reflejar la información de precios real que podría ver en sus propias implementaciones de Azure Arc.

Gobernanza

- Asegúrese de que todos los servidores habilitados para Azure Arc sigan las convenciones de nomenclatura y etiquetado adecuadas.

- Use RBAC de Azure con privilegios mínimos mediante la asignación del rol de incorporación de máquinas conectadas de Azure solo a los administradores que incorporen servidores compatibles con Azure Arc para evitar costos innecesarios.

- Usa el RBAC de Azure de mínimo privilegio asignando el rol de administrador de recursos de Azure Connected Machine solo a los administradores que necesiten leer, escribir, eliminar y reincorporar máquinas conectadas de Azure.

Azure Monitor

- Revise las recomendaciones de supervisión para decidir los requisitos de supervisión y revise los precios de Azure Monitor.

- Decida los registros y eventos necesarios para los servidores Windows y Linux habilitados para Azure Arc, que se recopilarán en el área de trabajo de Log Analytics.

- Use la calculadora de precios de Azure para calcular los costos de supervisión de servidores habilitados para Azure Arc, para la ingesta, las alertas y las notificaciones de Azure Log Analytics.

- Use Microsoft Cost Management para tener visibilidad sobre los costos de Azure Monitor.

- Use la solución de información sobre áreas de trabajo de Log Analytics para comprender y supervisar los registros recopilados y su tasa de ingesta en el área de trabajo de Log Analytics.

- Evalúe la posible reducción del volumen de ingesta de datos. Consulte la documentación Consejos para reducir el volumen de datos para ayudarle a configurar correctamente la ingesta de datos.

- Tenga en cuenta cuánto tiempo desea conservar los datos en Log Analytics. Los datos ingeridos en el área de trabajo de Log Analytics se pueden conservar sin cargo adicional, hasta los primeros 31 días. Tenga en cuenta los aspectos generales para configurar la retención predeterminada de nivel de área de trabajo de Log Analytics y necesidades específicas para configurar la retención de datos por tipo de datos, que puede ser tan mínima como cuatro días. Ejemplo: los datos de rendimiento no suelen tener que conservarse durante largos períodos, pero es posible que los registros de seguridad deban conservarse durante períodos prolongados.

- Para conservar los datos durante más de 730 días, considere la posibilidad de usar la exportación de datos del área de trabajo de Log Analytics.

- Considere la posibilidad de usar los precios del plan de compromiso en función del volumen de ingesta de datos.

Microsoft Defender for Cloud (anteriormente Azure Security Center)

Revise las recomendaciones de seguridad y cumplimiento y precios de Microsoft Defender para servidores.

Microsoft Sentinel

Nota:

Estas imágenes solo muestran ejemplos de precios.

- Revise los precios de Microsoft Sentinel.

- Use la calculadora de precios de Azure para calcular los costos de Microsoft Sentinel.

- Use Cost Management para tener visibilidad sobre los costos de análisis de Microsoft Sentinel.

- Revise los costos de retención de datos para los datos ingeridos en el área de trabajo de Log Analytics que usa Microsoft Sentinel.

- Filtre el nivel correcto de registros y eventos para los servidores Windows y Linux habilitados para Azure Arc que se recopilarán en el área de trabajo de Log Analytics.

- Use consultas de Log Analytics y el cuaderno de informe de uso del espacio de trabajo para comprender las tendencias de ingesta de datos.

- Cree un cuaderno de estrategias de administración de costos para enviar notificaciones, si el área de trabajo de Microsoft Sentinel supera el presupuesto.

- Microsoft Sentinel se integra con otros servicios de Azure para proporcionar funcionalidades mejoradas. Revise los detalles de precios de estos servicios.

- Considere la posibilidad de usar los precios del plan de compromiso en función del volumen de ingesta de datos.

- Considere la posibilidad de separar los datos operativos que no son de seguridad en un área de trabajo de Azure Log Analytics diferente.

Administrador de actualizaciones de Azure

- Revise las recomendaciones para la administración y supervisión y los precios de Azure Update Manager.

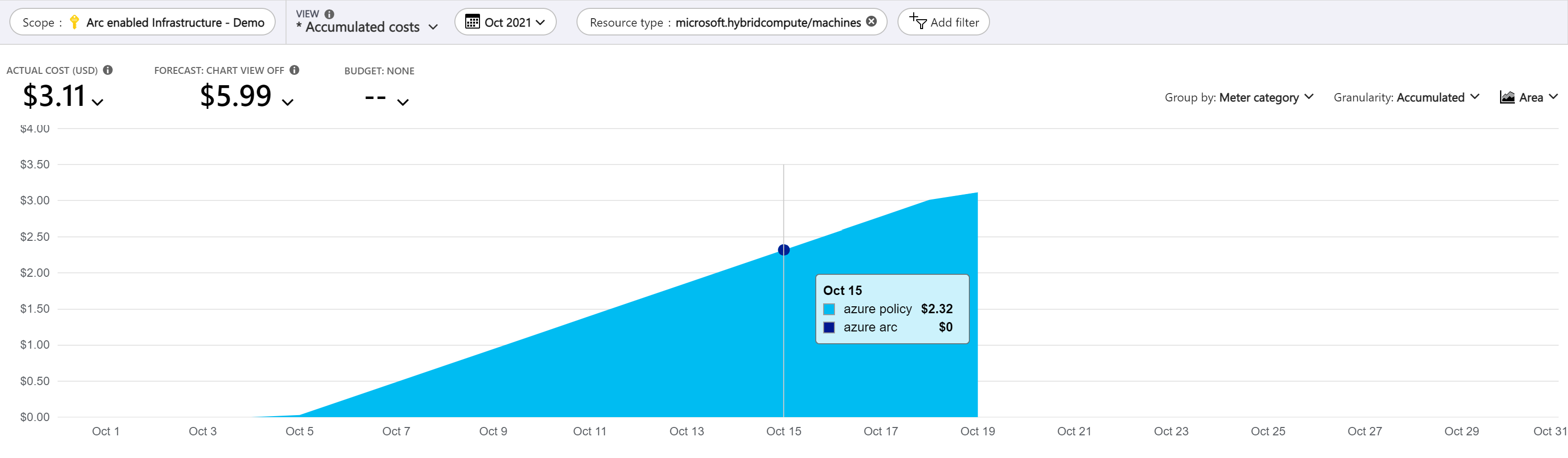

Configuración de la máquina de Azure Policy

- Revise las recomendaciones para la gobernanza y el cumplimiento y los precios de configuración de máquinas de Azure Policy.

- Utilice Cost Management para comprender los costos de configuración de máquina de Azure Policy mediante el filtrado del tipo de recurso Microsoft.HybridCompute/machines.

- Todas las directivas de configuración de máquinas integradas incluyen un parámetro que controla si la directiva se asignará a las máquinas de servidores habilitados para Azure Arc. Revise las asignaciones de directivas y establezca este parámetro en "false" para las directivas que no necesitan evaluarse en los servidores híbridos.

Administración de la configuración de Azure Automation

Revise las recomendaciones para la automatización y losprecios de Azure Automation.

Azure Key Vault

- Revise los precios de Azure Key Vault.

- Use la información de Azure Key Vault para supervisar las operaciones de renovación de certificados y secretos en los servidores habilitados para Azure Arc.

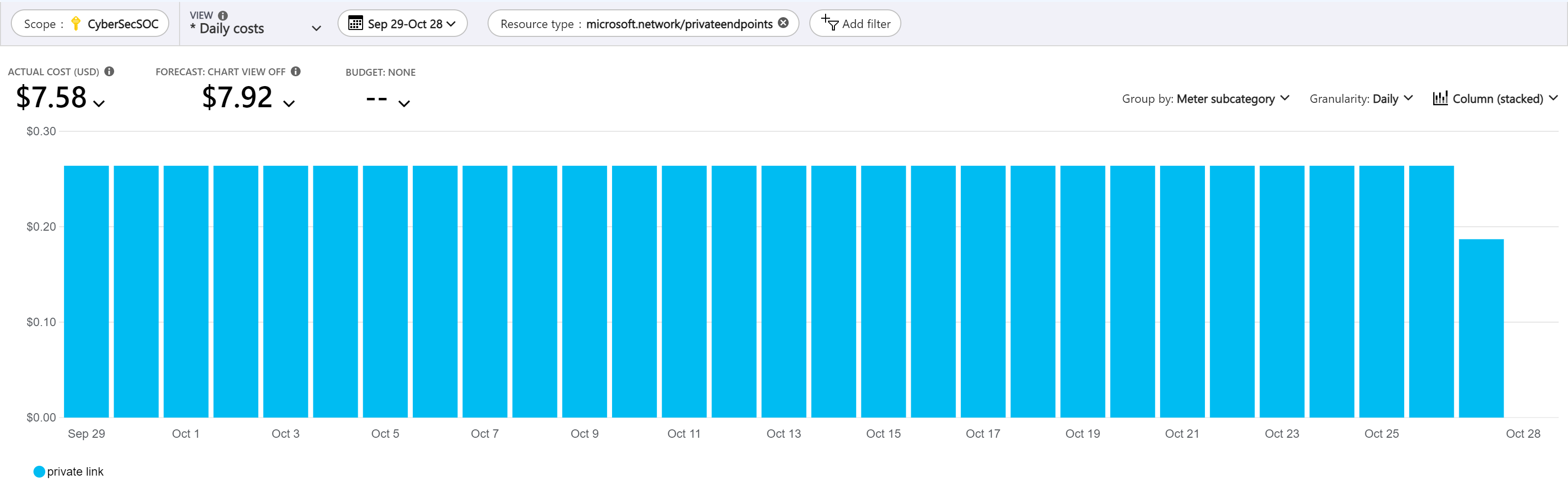

Azure Private Link

- Revise las recomendaciones para la conectividad y losprecios de Azure Private Link.

- Use Cost Management para supervisar el uso de Private Link, que se usa con servidores habilitados para Azure Arc.

Pasos siguientes

Para obtener más instrucciones para el recorrido de adopción de la nube híbrida, revise los siguientes recursos:

- Revise los escenarios de Azure Arc Jumpstart.

- Revise los requisitos previos para los servidores habilitados para Azure Arc.

- Planee una implementación a escala de los servidores habilitados para Azure Arc.

- Obtenga más información sobre Azure Arc con la ruta de aprendizaje de Azure Arc.