Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una evaluación gratuita.

Introducción a la protección de red

La protección de red ayuda a proteger los dispositivos mediante la prevención de conexiones a sitios malintencionados o sospechosos. Algunos ejemplos de dominios peligrosos son los dominios que hospedan estafas de phishing, descargas malintencionadas, estafas tecnológicas u otro contenido malintencionado. La protección de red amplía el ámbito de Microsoft Defender SmartScreen para bloquear todo el tráfico HTTP(S) saliente que intenta conectarse a orígenes de mala reputación (en función del dominio o el nombre de host).

La protección de red amplía la protección de la protección web al nivel del sistema operativo y es un componente principal para el filtrado de contenido web (WCF). Proporciona la funcionalidad de protección web que se encuentra en Microsoft Edge a otros exploradores compatibles y aplicaciones que no se pueden conectar. La protección de red también proporciona visibilidad y bloqueo de indicadores de riesgo (IOC) cuando se usan con la detección y respuesta de puntos de conexión. Por ejemplo, la protección de red funciona con los indicadores personalizados para bloquear dominios o nombres de host específicos.

Vea este vídeo para obtener información sobre cómo la protección de red ayuda a reducir la superficie expuesta a ataques de los dispositivos frente a estafas de suplantación de identidad (phishing), vulnerabilidades de seguridad y otro contenido malintencionado:

Sugerencia

Para activar la protección de red, consulte Activar la protección de red.

Requisitos previos

Sistemas operativos admitidos

- Windows

- macOS

- Linux

Cobertura de protección de red

En la tabla siguiente se resumen las áreas de cobertura de protección de red:

| Característica | Microsoft Edge | Exploradores que no son de Microsoft | Procesos no del navegador (por ejemplo, PowerShell) |

|---|---|---|---|

| Protección contra amenazas web | SmartScreen debe estar habilitado | La protección de red debe estar en modo de bloque | La protección de red debe estar en modo de bloque |

| Indicadores personalizados | SmartScreen debe estar habilitado | La protección de red debe estar en modo de bloque | La protección de red debe estar en modo de bloque |

| Filtrado de contenido web | SmartScreen debe estar habilitado | La protección de red debe estar en modo de bloque | No compatible |

Para asegurarse de que SmartScreen está habilitado para Microsoft Edge, use Directiva perimetral: SmartScreen habilitado.

Nota:

En Windows, la protección de red no supervisa Microsoft Edge. En el caso de los procesos distintos de Microsoft Edge e Internet Explorer, los escenarios de protección web aprovechan la protección de red para la inspección y el cumplimiento. En Mac y Linux, el explorador Microsoft Edge solo integra Protección contra amenazas web. La protección de red debe estar habilitada en modo de bloque para admitir indicadores personalizados y filtrado de contenido web en Edge y otros exploradores.

Problemas conocidos & limitaciones

- Las direcciones IP son compatibles con los tres protocolos (TCP, HTTP y HTTPS (TLS))

- Solo se admiten direcciones IP únicas (sin bloques CIDR ni intervalos IP) en indicadores personalizados

- Las direcciones URL HTTP (incluida una ruta de acceso de dirección URL completa) se pueden bloquear para cualquier explorador o proceso.

- Los nombres de dominio completos (FQDN) HTTPS se pueden bloquear en exploradores que no son de Microsoft (los indicadores que especifican una ruta de acceso de dirección URL completa solo se pueden bloquear en Microsoft Edge)

- El bloqueo de FQDN en exploradores que no son de Microsoft requiere que QUIC y Encrypted Client Hello estén deshabilitados en esos exploradores.

- Los FQDN cargados a través de la fusión de conexiones HTTP2 solo se pueden bloquear en Microsoft Edge

- Protección de red bloqueará las conexiones en todos los puertos (no solo 80 y 443).

Puede haber hasta dos horas de latencia (normalmente menos) entre el momento en que se agrega un indicador o una directiva y se bloquea una dirección URL/IP coincidente.

Requisitos para la protección de red

La protección de red requiere dispositivos que ejecutan uno de los siguientes sistemas operativos:

- Windows 10 o 11 (Pro o Enterprise) (consulte Versiones compatibles con Windows)

- Windows Server 2012 R2, Windows Server 2016 o Windows Server versión 1803 o posterior (consulte Versiones compatibles con Windows)

- macOS versión 12 (Monterey) o posterior (consulte Microsoft Defender para punto de conexión en Mac)

- Una versión de Linux compatible (consulte Microsoft Defender para punto de conexión en Linux)

La protección de red también requiere Microsoft Defender Antivirus con la protección en tiempo real habilitada.

| Versión de Windows | Antivirus de Microsoft Defender |

|---|---|

| Windows 10 versión 1709 o posterior, Windows 11, Windows Server 1803 o posterior | Asegúrese de que Microsoft Defender protección antivirus en tiempo real, supervisión del comportamiento y protección entregada en la nube estén habilitadas (activas) |

| Windows Server 2012 R2 y Windows Server 2016 mediante la solución unificada moderna | Versión de actualización de la plataforma 4.18.2001.x.x o posterior |

Por qué es importante la protección de red

La protección de red forma parte del grupo de soluciones de reducción de superficie expuesta a ataques en Microsoft Defender para punto de conexión. La protección de red permite que la capa de red bloquee las conexiones a dominios y direcciones IP. De forma predeterminada, la protección de red protege los equipos de dominios malintencionados conocidos mediante la fuente SmartScreen, que bloquea las direcciones URL malintencionadas de forma similar a SmartScreen en el explorador Microsoft Edge. La funcionalidad de protección de red se puede ampliar a:

- Bloquear direcciones IP/URL de su propia inteligencia sobre amenazas (indicadores)

- Bloquear los servicios no autorizadas de Microsoft Defender for Cloud Apps

- Bloquear el acceso del explorador a sitios web en función de la categoría (filtrado de contenido web)

Sugerencia

Para obtener más información sobre la protección de red para Windows Server, Linux, macOS y Mobile Threat Defense (MTD), consulte Búsqueda proactiva de amenazas con búsqueda avanzada.

Bloquear ataques de comando y control

Los servidores de comandos y control (C2) se usan para enviar comandos a sistemas previamente comprometidos por malware.

Los servidores C2 se pueden usar para iniciar comandos que pueden:

- Robar datos

- Control de equipos en peligro en una botnet

- Interrupción de aplicaciones legítimas

- Propagar malware, como ransomware

El componente de protección de red de Defender para punto de conexión identifica y bloquea las conexiones a los servidores C2 usados en ataques de ransomware operados por personas, mediante técnicas como el aprendizaje automático y la identificación inteligente del indicador de riesgo (IoC).

Protección de red: detección y corrección de C2

El ransomware ha evolucionado hasta convertirse en una amenaza sofisticada controlada por el ser humano, adaptable y centrada en resultados a gran escala, como mantener activos o datos completos de una organización para el rescate.

La compatibilidad con servidores de comandos y control (C2) es una parte importante de esta evolución de ransomware, y es lo que permite que estos ataques se adapten al entorno al que se dirigen. La interrupción del vínculo a la infraestructura de comando y control detiene la progresión de un ataque a su siguiente fase. Para obtener más información sobre la detección y corrección de C2, consulte el blog de Tech Community: Detección y corrección de ataques de comandos y control en la capa de red.

Protección de red: nuevas notificaciones del sistema

| Nueva asignación | Categoría de respuesta | Fuentes |

|---|---|---|

phishing |

Phishing |

SmartScreen |

malicious |

Malicious |

SmartScreen |

command and control |

C2 |

SmartScreen |

command and control |

COCO |

SmartScreen |

malicious |

Untrusted |

SmartScreen |

by your IT admin |

CustomBlockList |

|

by your IT admin |

CustomPolicy |

Nota:

customAllowList no genera notificaciones en los puntos de conexión.

Nuevas notificaciones para la determinación de la protección de red

Cuando un usuario final intenta visitar un sitio web en un entorno en el que está habilitada la protección de red, son posibles tres escenarios, como se describe en la tabla siguiente:

| Escenario | Qué ocurre |

|---|---|

| La dirección URL tiene una buena reputación conocida | Se permite el acceso al usuario sin obstrucción y no se presenta ninguna notificación del sistema en el punto de conexión. De hecho, el dominio o la dirección URL se establecen en Permitido. |

| La dirección URL tiene una reputación desconocida o incierta. | El acceso del usuario está bloqueado, pero con la capacidad de eludir (desbloquear) el bloque. De hecho, el dominio o la dirección URL se establece en Auditar. |

| La dirección URL tiene una reputación mal conocida (malintencionada) | Se impide el acceso al usuario. De hecho, el dominio o la dirección URL se establece en Bloquear. |

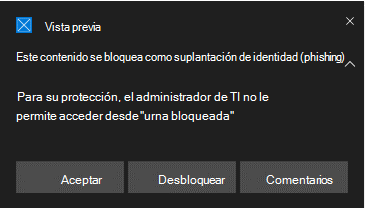

Experiencia de advertencia

Un usuario visita un sitio web. Si la dirección URL tiene una reputación desconocida o incierta, una notificación del sistema presenta al usuario las siguientes opciones:

- Aceptar: la notificación del sistema se publica (se quita) y el intento de acceder al sitio finaliza.

- Desbloquear: el usuario tiene acceso al sitio durante 24 horas; momento en el que se vuelve a habilitar el bloque. El usuario puede seguir usando Desbloquear para acceder al sitio hasta el momento en que el administrador prohíba (bloquea) el sitio, lo que elimina la opción de Desbloquear.

- Comentarios: la notificación del sistema presenta al usuario un vínculo para enviar una incidencia, que el usuario puede usar para enviar comentarios al administrador en un intento de justificar el acceso al sitio.

Nota:

Las imágenes que se muestran en este artículo para la experiencia y

blocklawarnexperiencia usan "url bloqueada" como texto de marcador de posición de ejemplo. En un entorno que funciona, se muestra la dirección URL o el dominio reales.Para recibir esta notificación del sistema, asegúrese de que la opción Archivos o actividades están bloqueadas está habilitada en Virus & notificaciones de Protección contra amenazas estableciendo la clave del Registro correspondiente:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender Security Center\Virus and threat protection\FilesBlockedNotificationDisabled = 0Para obtener más información, consulte Seguridad de Windows configuración de la aplicación.

Uso de CSP para habilitar Convert warn verdict to block

De forma predeterminada, los veredictos de SmartScreen para sitios malintencionados dan como resultado una advertencia que el usuario puede invalidar. Se puede establecer una directiva para convertir la advertencia en bloques, lo que impide dichas invalidaciones.

Para exploradores que no son de Edge, consulte CSP de Defender: Configuration/EnableConvertWarnToBlock.

Para exploradores perimetrales, vea Directiva perimetral: Impedir la invalidación del símbolo del sistema de SmartScreen.

Uso de directiva de grupo para habilitar convertir el veredicto de advertencia para bloquear

Al habilitar esta configuración, la protección de red bloquea el tráfico de red en lugar de mostrar una advertencia.

En el equipo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo.

Haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y, a continuación, seleccione Editar.

En el Editor de administración de directiva de grupo, vaya a Configuración del equipo y, a continuación, seleccione Plantillas administrativas.

Expanda el árbol a componentes> de Windows Microsoft Defendersistema de inspección de redantivirus>.

Haga doble clic en Convertir veredicto de advertencia para bloquear y establecer la opción en Habilitado.

Seleccione Aceptar.

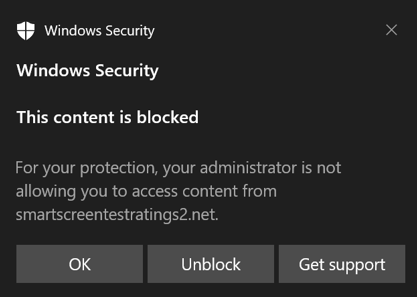

Experiencia en bloques

Cuando un usuario visita un sitio web cuya dirección URL tiene mala reputación, una notificación del sistema presenta al usuario las siguientes opciones:

- Aceptar: la notificación del sistema se publica (se quita) y el intento de acceder al sitio finaliza.

- Comentarios: la notificación del sistema presenta al usuario un vínculo para enviar una incidencia, que el usuario puede usar para enviar comentarios al administrador en un intento de justificar el acceso al sitio.

El equipo de operaciones de seguridad puede personalizar la notificación que se muestra para una conexión bloqueada con los detalles de la organización y la información de contacto.

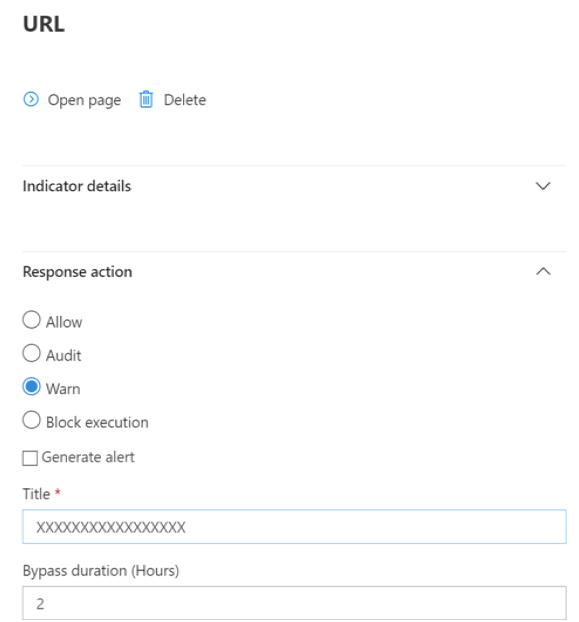

Desbloqueo de SmartScreen

Con los indicadores de Defender para punto de conexión, los administradores pueden permitir que los usuarios finales omitan las advertencias que se generan para algunas direcciones URL e direcciones IP. En función de por qué se bloquea la dirección URL, cuando se encuentra un bloque SmartScreen, podría ofrecer al usuario la capacidad de desbloquear el sitio durante un máximo de 24 horas. En tales casos, aparece una notificación del sistema Seguridad de Windows, lo que permite al usuario seleccionar Desbloquear. En tales casos, la dirección URL o la dirección IP se desbloquean durante el período de tiempo especificado.

Microsoft Defender para punto de conexión los administradores pueden desbloquear cualquier dirección URL en el portal de Microsoft Defender mediante un indicador de permiso para direcciones IP, direcciones URL y dominios.

Consulte Creación de indicadores para direcciones IP y direcciones URL/dominios.

Uso de la protección de red

La protección de red está habilitada por dispositivo, que normalmente se realiza mediante la infraestructura de administración. Para ver los métodos admitidos, consulte Activar la protección de red.

Nota:

Microsoft Defender Antivirus debe estar en modo activo para habilitar la protección de red.

Puede habilitar la protección de red en audit modo o block modo. Si desea evaluar el impacto de habilitar la protección de red antes de bloquear realmente direcciones IP o direcciones URL, puede habilitar la protección de red en modo de auditoría. Registros de modo de auditoría cada vez que los usuarios finales se conectan a una dirección o sitio que, de lo contrario, estarían bloqueados por la protección de red. Para aplicar el bloqueo de indicadores personalizados o categorías de filtrado de contenido web, la protección de red debe estar en block modo.

Para obtener información sobre la protección de red para Linux y macOS, consulte los artículos siguientes:

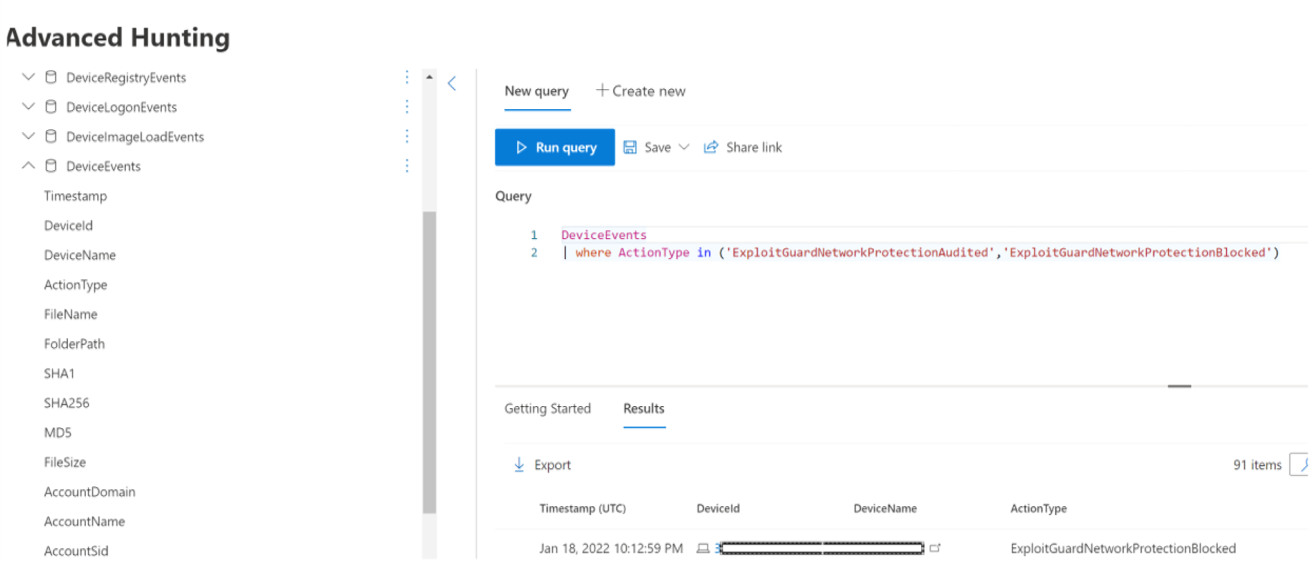

Búsqueda avanzada de amenazas

Si usa la búsqueda avanzada para identificar eventos de auditoría, tiene un historial de hasta 30 días disponible en la consola. Consulte Búsqueda avanzada.

Puede encontrar los eventos de auditoría en Búsqueda avanzada en el portal de Defender para punto de conexión (https://security.microsoft.com).

Los eventos de auditoría se encuentran en DeviceEvents con un ActionType de ExploitGuardNetworkProtectionAudited. Los bloques se muestran con un objeto ActionType de ExploitGuardNetworkProtectionBlocked.

Esta es una consulta de ejemplo para ver eventos de Protección de red para exploradores que no son de Microsoft:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Sugerencia

Estas entradas tienen datos en la columna AdditionalFields , que proporciona más información sobre la acción, incluidos los campos IsAudit, ResponseCategory y DisplayName.

Este es otro ejemplo:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

La categoría Respuesta indica qué causó el evento, como en este ejemplo:

| ResponseCategory | Característica responsable del evento |

|---|---|

CustomPolicy |

WCF |

CustomBlockList |

Indicadores personalizados |

CasbPolicy |

Defender for Cloud Apps |

Malicious |

Amenazas web |

Phishing |

Amenazas web |

Para obtener más información, consulte Solución de problemas de bloques de puntos de conexión.

Si usa el explorador Microsoft Edge, use esta consulta para Microsoft Defender eventos de SmartScreen:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Puede usar la lista resultante de direcciones URL e direcciones IP para determinar qué se bloquearía si la protección de red está establecida en modo de bloqueo en el dispositivo. También puede ver qué características bloquearían las direcciones URL y las direcciones IP. Revise la lista para identificar las direcciones URL o direcciones IP necesarias para su entorno. A continuación, puede crear un indicador de permiso para esas direcciones URL o direcciones IP. Los indicadores allow tienen prioridad sobre cualquier bloque. Consulte Orden de precedencia de los bloques de protección de red.

Después de crear un indicador de permiso para desbloquear un sitio, puede intentar resolver el bloque original de la siguiente manera:

- SmartScreen: informe de falsos positivos, si procede

- Indicador: modificar el indicador existente

- MCA: revisión de una aplicación no autorizada

- WCF: recategorización de solicitudes

Para obtener información sobre cómo notificar falsos positivos en los datos de SmartScreen, consulte Informe de falsos positivos.

Para obtener más información sobre cómo crear sus propios informes de Power BI, consulte Creación de informes personalizados mediante Power BI.

Configuración de la protección de red

Para obtener más información sobre cómo habilitar la protección de red, consulte Habilitación de la protección de red. Use los CSP de directiva de grupo, PowerShell o MDM para habilitar y administrar la protección de red en la red.

Después de habilitar la protección de red, es posible que tenga que configurar la red o el firewall para permitir las conexiones entre los dispositivos de punto de conexión y los servicios web:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Configuración necesaria del explorador

En procesos que no son de Microsoft Edge, Network Protection determina el nombre de dominio completo para cada conexión HTTPS mediante el examen del contenido del protocolo de enlace TLS que se produce después de un protocolo de enlace TCP/IP. Esto requiere que la conexión HTTPS use TCP/IP (no UDP/QUIC) y que el mensaje ClientHello no se cifre. Para deshabilitar QUIC y Encrypted Client Hello en Google Chrome, consulte QuicAllowed y EncryptedClientHelloEnabled. Para Mozilla Firefox, consulte Deshabilitar EncryptedClientHello y network.http.http3.enable.

Visualización de eventos de protección de red

La protección de red funciona mejor con Microsoft Defender para punto de conexión, lo que proporciona informes detallados como parte de los escenarios de investigación de alertas.

Revisión de eventos de protección de red en el portal de Microsoft Defender

Defender para punto de conexión proporciona informes detallados sobre eventos y bloques como parte de sus escenarios de investigación de alertas. Puede ver estos detalles en el portal de Microsoft Defender (https://security.microsoft.com) de la cola de alertas o mediante la búsqueda avanzada. Si usa el modo de auditoría, puede usar la búsqueda avanzada para ver cómo afectaría la configuración de protección de red a su entorno si estuvieran habilitadas.

Revise los eventos de protección de red en Windows Visor de eventos

Puede revisar el registro de eventos de Windows para ver los eventos que se crean cuando la protección de red bloquea (o audita) el acceso a una dirección IP o dominio malintencionados:

Seleccione Aceptar.

Este procedimiento crea una vista personalizada que filtra para mostrar solo los siguientes eventos relacionados con la protección de red:

Id. de evento Descripción 5007Evento cuando se cambia la configuración 1125Evento cuando se activa la protección de red en modo de auditoría 1126Evento cuando se activa la protección de red en modo de bloque

Protección de red y protocolo de enlace de tres vías TCP

Con la protección de red, la determinación de si se va a permitir o bloquear el acceso a un sitio se realiza después de la finalización del protocolo de enlace triple a través de TCP/IP. Por lo tanto, cuando la protección de red bloquea un sitio, es posible que vea un tipo de acción de ConnectionSuccess en DeviceNetworkEvents en el portal de Microsoft Defender, aunque el sitio esté bloqueado.

DeviceNetworkEvents se notifican desde la capa TCP y no desde la protección de red. Después de completar el protocolo de enlace TCP/IP y cualquier protocolo de enlace TLS, la protección de red permite o bloquea el acceso al sitio.

Este es un ejemplo de cómo funciona:

Supongamos que un usuario intenta acceder a un sitio web. El sitio se hospeda en un dominio peligroso y debe estar bloqueado por la protección de red.

Comienza el protocolo de enlace triple a través de TCP/IP. Antes de que se complete, se registra una

DeviceNetworkEventsacción y suActionTypeaparece comoConnectionSuccess. Sin embargo, en cuanto se completa el proceso de protocolo de enlace triple, la protección de red bloquea el acceso al sitio. Todo esto sucede rápidamente.En el portal de Microsoft Defender, se muestra una alerta en la cola de alertas. Los detalles de esa alerta incluyen tanto

DeviceNetworkEventscomoAlertEvidence. Puede ver que el sitio se bloqueó, aunque también tenga unDeviceNetworkEventselemento con actiontype deConnectionSuccess.

Consideraciones para el escritorio virtual Windows que ejecuta Windows 10 Enterprise multisesión

Debido a la naturaleza multiusuario de Windows 10 Enterprise, tenga en cuenta los siguientes puntos:

- La protección de red es una característica de todo el dispositivo y no se puede dirigir a sesiones de usuario específicas.

- Si necesita diferenciar entre grupos de usuarios, considere la posibilidad de crear asignaciones y grupos de hosts de Windows Virtual Desktop independientes.

- Pruebe la protección de red en modo de auditoría para evaluar su comportamiento antes de su implementación.

- Considere la posibilidad de cambiar el tamaño de la implementación si tiene un gran número de usuarios o un gran número de sesiones de varios usuarios.

Opción alternativa para la protección de red

Para Windows Server 2012 R2 y Windows Server 2016 con la solución unificada moderna, Windows Server versión 1803 o posterior y Windows 10 Enterprise multisesión 1909 y versiones posteriores, que se usan en Windows Virtual Desktop en Azure, la protección de red se puede habilitar mediante el método siguiente:

Use Activar la protección de red y siga las instrucciones para aplicar la directiva.

Ejecute los siguientes comandos de PowerShell:

Set-MpPreference -EnableNetworkProtection Enabled Set-MpPreference -AllowNetworkProtectionOnWinServer 1 Set-MpPreference -AllowNetworkProtectionDownLevel 1 Set-MpPreference -AllowDatagramProcessingOnWinServer 1Nota:

Dependiendo de la infraestructura, el volumen de tráfico y otras condiciones,

Set-MpPreference -AllowDatagramProcessingOnWinServer 1puede tener un efecto en el rendimiento de la red.

Protección de red para servidores Windows Server

La siguiente información es específica de Servidores Windows.

Comprobación de que la protección de red está habilitada

Compruebe si la protección de red está habilitada en un dispositivo local mediante el Editor del Registro.

Seleccione el botón Inicio en la barra de tareas y escriba

regeditpara abrir el Editor del Registro.Seleccione HKEY_LOCAL_MACHINE en el menú lateral.

Navegue por los menús anidados hastaDirectivas>de SOFTWARE> Protección dered deProtección contra vulnerabilidades> de seguridad de Windows Defender deMicrosoft>Windows Defender>.

Si la clave no está presente, vaya a SOFTWARE>Microsoft>Windows DefenderProtección deredde Protección contra vulnerabilidades> de seguridad de Windows Defender>.

Seleccione EnableNetworkProtection para ver el estado actual de la protección de red en el dispositivo:

-

0= Desactivado -

1= Activado (habilitado) -

2= Modo auditoría

-

Para obtener más información, consulte Activar la protección de red.

Claves del Registro de protección de red

Para Windows Server 2012 R2 y Windows Server 2016 con la solución unificada moderna, Windows Server versión 1803 o posterior y Windows 10 Enterprise Multi-Session 1909 y versiones posteriores (se usa en Windows Virtual Desktop en Azure), habilite otras claves del Registro, como se indica a continuación:

Vaya a HKEY_LOCAL_MACHINE>SOFTWARE> Protección deredde Protección contra vulnerabilidades> de seguridad de Windows Defender deMicrosoft>Windows Defender>.

Configure las claves siguientes:

-

AllowNetworkProtectionOnWinServer(DWORD) establecido en1(hexadecimal) -

EnableNetworkProtection(DWORD) establecido en1(hexadecimal) - (Solo en Windows Server 2012 R2 y Windows Server 2016)

AllowNetworkProtectionDownLevel(DWORD) establecido en1(hexadecimal)

Nota:

En función de la infraestructura, el volumen de tráfico y otras condiciones, HKEY_LOCAL_MACHINE>directivas>de SOFTWARE>de Microsoft>Windows Defender>NIS>Consumers>IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hexadecimal) puede tener un efecto en el rendimiento de la red.

Para obtener más información, consulte Activar la protección de red.

-

La configuración de servidores Windows y windows multisesión requiere PowerShell

Para servidores Windows y sesiones múltiples de Windows, hay otros elementos que debe habilitar mediante cmdlets de PowerShell. Para Windows Server 2012 R2 y Windows Server 2016 con la solución unificada moderna, Windows Server versión 1803 o posterior y Windows 10 Enterprise multisesión 1909 y versiones posteriores, que se usan en Windows Virtual Desktop en Azure, ejecute los siguientes comandos de PowerShell:

Set-MpPreference -EnableNetworkProtection Enabled

Set-MpPreference -AllowNetworkProtectionOnWinServer 1

Set-MpPreference -AllowNetworkProtectionDownLevel 1

Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Nota:

Dependiendo de la infraestructura, el volumen de tráfico y otras condiciones, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 puede afectar al rendimiento de la red.

Solución de problemas de protección de red

Debido al entorno donde se ejecuta la protección de red, es posible que la característica no pueda detectar la configuración del proxy del sistema operativo. En algunos casos, los clientes de protección de red no pueden acceder al servicio en la nube. Para resolver el problema de conectividad, configure un proxy estático para Microsoft Defender Antivirus.

Nota:

Encrypted Client Hello y el protocolo QUIC no se admiten con la funcionalidad de protección de red. Asegúrese de que estos protocolos están deshabilitados en los exploradores, como se describe en Configuración de explorador requerida anterior.

Para deshabilitar QUIC en todos los clientes, puede bloquear el tráfico quic a través del Firewall de Windows.

Deshabilitación de QUIC en Firewall de Windows

Este método afecta a todas las aplicaciones, incluidos los exploradores y las aplicaciones cliente (como Microsoft Office). En PowerShell, ejecute el New-NetFirewallRule cmdlet para agregar una nueva regla de firewall que deshabilite QUIC bloqueando todo el tráfico saliente de UDP al puerto 443:

Copy

$ruleParams = @{

DisplayName = "Block QUIC"

Direction = "Outbound"

Action = "Block"

RemoteAddress = "0.0.0.0/0"

Protocol = "UDP"

RemotePort = 443

}

New-NetFirewallRule @ruleParams

Optimización del rendimiento de la protección de red

La protección de red incluye una optimización del rendimiento que permite block al modo inspeccionar las conexiones de larga duración de forma asincrónica, lo que podría proporcionar una mejora del rendimiento. Esta optimización también puede ayudar con los problemas de compatibilidad de aplicaciones. Esta funcionalidad está activada de forma predeterminada.

Uso de CSP para habilitar AllowSwitchToAsyncInspection

CSP de Defender: Configuración/AllowSwitchToAsyncInspection

Uso de directiva de grupo para habilitar La activación de la inspección asincrónica

Este procedimiento permite que la protección de red mejore el rendimiento al pasar de la inspección en tiempo real a la inspección asincrónica.

En el equipo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo.

Haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y, a continuación, seleccione Editar.

En el Editor de administración de directiva de grupo, vaya a Configuración del equipo y, a continuación, seleccione Plantillas administrativas.

Expanda el árbol a componentes> de Windows Microsoft Defendersistema de inspección de redantivirus>.

Haga doble clic en Activar la inspección asincrónica y, a continuación, establezca la opción en Habilitado.

Seleccione Aceptar.

Uso de Microsoft Defender Antivirus PowerShell para habilitar La activación de la inspección asincrónica

Puede activar esta funcionalidad mediante el siguiente comando de PowerShell:

Set-MpPreference -AllowSwitchToAsyncInspection $true

Vea también

- Evaluación de la protección de red | Realice un escenario rápido que muestre cómo funciona la característica y qué eventos se crearían normalmente.

- Habilitación de la protección de red | Use los CSP de directiva de grupo, PowerShell o MDM para habilitar y administrar la protección de red en la red.

- Configuración de funcionalidades de reducción de superficie expuesta a ataques en Microsoft Intune

- Protección de red para Linux | Para obtener información sobre el uso de la protección de Microsoft Network para dispositivos Linux.

- Protección de red para macOS | Para obtener más información sobre la protección de red de Microsoft para macOS

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Comunidad tecnológica: Comunidad tecnológica de Microsoft Defender para punto de conexión.