Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Fase 1: Preparación |

Fase 2: Configuración |

Fase 3: Incorporación |

|---|---|---|

| ¡Estás aquí! |

Bienvenido a la fase de configuración de la migración a Defender para punto de conexión. Esta fase incluye los pasos siguientes:

- Vuelva a instalar o habilite Microsoft Defender Antivirus en los puntos de conexión.

- Agregue Defender para punto de conexión a la lista de exclusión de la solución existente.

- Configure el plan 1 o el plan 2 de Defender para punto de conexión.

- Configure los grupos de dispositivos, las recopilaciones de dispositivos y las unidades organizativas.

Importante

Si desea ejecutar varias soluciones de seguridad en paralelo, consulte Consideraciones sobre el rendimiento, la configuración y la compatibilidad.

Es posible que ya haya configurado exclusiones de seguridad mutua para los dispositivos incorporados a Microsoft Defender para punto de conexión. Si todavía necesita establecer exclusiones mutuas para evitar conflictos, consulte Agregar Microsoft Defender para punto de conexión a la lista de exclusión de la solución existente.

Paso 1: Reinstalar o habilitar Microsoft Defender Antivirus en los puntos de conexión

En determinadas versiones de Windows, es probable que Microsoft Defender Antivirus se haya desinstalado o deshabilitado cuando se instaló la solución antivirus o antimalware que no es de Microsoft. Cuando los puntos de conexión que ejecutan Windows se incorporan a Defender para punto de conexión, Microsoft Defender Antivirus puede ejecutarse en modo pasivo junto con una solución antivirus que no sea de Microsoft. Para más información, consulte Protección antivirus con Defender para punto de conexión.

Al realizar el cambio a Defender para punto de conexión, es posible que tenga que realizar ciertos pasos para volver a instalar o habilitar Microsoft Defender Antivirus. En la tabla siguiente se describe qué hacer en los clientes y servidores de Windows.

| Tipo de punto de conexión | Qué hacer |

|---|---|

| Clientes de Windows (como puntos de conexión que ejecutan Windows 10 y Windows 11) | En general, no es necesario realizar ninguna acción para los clientes de Windows, ya que no se puede quitar la característica antivirus de Microsoft Defender. Si ejecuta una solución antimalware que no es de Microsoft, Microsoft Defender Antivirus probablemente esté en estado deshabilitado automáticamente en este momento del proceso de migración. Cuando los puntos de conexión de cliente se incorporan a Defender para punto de conexión, si esos puntos de conexión siguen ejecutando una solución antivirus que no es de Microsoft, Microsoft Defender Antivirus pasa al modo pasivo en lugar del estado deshabilitado. Si se desinstala la solución antivirus que no es de Microsoft, Microsoft Defender Antivirus entra en modo activo automáticamente. |

| Servidores Windows | En Windows Server, es posible que deba volver a instalar la característica antivirus de Microsoft Defender y establecerla en modo pasivo manualmente. En los servidores Windows, cuando se instala un antivirus o antimalware que no es de Microsoft, Microsoft Defender Antivirus no se puede ejecutar junto con la solución antivirus que no es de Microsoft. En esos casos, Microsoft Defender Antivirus se deshabilita o desinstala manualmente. Para volver a instalar o habilitar Microsoft Defender Antivirus en Windows Server, realice las siguientes tareas: - Volver a habilitar Antivirus de Defender en Windows Server si se ha deshabilitado - Vuelva a habilitar Antivirus de Defender en Windows Server si se ha desinstalado - Establezca Microsoft Defender Antivirus en modo pasivo en Windows Server Si tiene problemas para volver a instalar o volver a habilitar Microsoft Defender Antivirus en Windows Server, consulte Solución de problemas: Microsoft Defender Antivirus se desinstala en Windows Server. Si Microsoft Defender las características del Antivirus y los archivos de instalación se quitaron anteriormente de Windows Server sistemas operativos, siga las instrucciones de Configuración de un origen de reparación de Windows para restaurar los archivos de instalación de características. |

Sugerencia

Para obtener más información sobre Microsoft Defender estados antivirus con protección antivirus que no es de Microsoft, consulte compatibilidad con Microsoft Defender Antivirus.

Establezca manualmente Microsoft Defender Antivirus en modo pasivo en Windows Server

Sugerencia

Ahora puede ejecutar Microsoft Defender Antivirus en modo pasivo en Windows Server 2012 R2 y 2016. Para obtener más información, consulte Incorporación de Windows Server 2012 R2 y Windows Server 2016 a Microsoft Defender para punto de conexión.

Abra Editor del Registro y, a continuación, vaya a

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Edite (o cree) una entrada DWORD denominada ForceDefenderPassiveMode y especifique la siguiente configuración:

Establezca el valor de DWORD en 1.

En Base, seleccione Hexadecimal.

Nota:

Para validar que el modo pasivo se estableció según lo esperado, busque Evento 5007 en el registro operativo de Microsoft-Windows-Windows Defender (ubicado en C:\Windows\System32\winevt\Logs) y confirme que las claves del Registro ForceDefenderPassiveMode o PassiveMode se establecieron en 0x1.

Paso 2: Agregar Microsoft Defender para punto de conexión a la lista de exclusión de la solución existente

Este paso del proceso de instalación implica agregar Defender para punto de conexión a la lista de exclusión de la solución de endpoint protection existente y cualquier otro producto de seguridad que use su organización. Asegúrese de consultar la documentación del proveedor de soluciones para agregar exclusiones.

Seleccione la pestaña para obtener información sobre las exclusiones de ese sistema operativo.

Las exclusiones específicas que se van a configurar dependen de la versión de Windows en la que se ejecutan los puntos de conexión o dispositivos y se enumeran en la tabla siguiente.

| SO | Exclusiones |

|---|---|

| Windows 11 Windows 10, versión 1803 o posterior (consulte Windows 10 información de versión) Windows 10, versión 1703 o 1709 con KB4493441 instalados Windows Server 2025 Windows Server 2022 Windows Server 2019 Windows Server, versión 1803 Windows Server 2016 ejecutar la solución unificada moderna Windows Server 2012 R2 que ejecuta la solución unificada moderna |

Exclusiones de EDR:C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe Exclusiones de antivirus: C:\Program Files\Windows Defender\MsMpEng.exeC:\Program Files\Windows Defender\NisSrv.exeC:\Program Files\Windows Defender\ConfigSecurityPolicy.exeC:\Program Files\Windows Defender\MpCmdRun.exeC:\Program Files\Windows Defender\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MsMpEng.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\NisSrv.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\ConfigSecurityPolicy.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCopyAccelerator.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpCmdRun.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDefenderCoreService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\mpextms.exe Exclusiones de prevención de pérdida de datos de punto de conexión (DLP de punto de conexión): C:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpService.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MpDlpCmd.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\MipDlp.exeC:\ProgramData\Microsoft\Windows Defender\Platform\4.18.*\DlpUserAgent.exe |

| Windows Server 2016 o Windows Server 2012 R2 que ejecuta la solución unificada moderna | Las siguientes exclusiones adicionales son necesarias después de actualizar el componente sense EDR mediante KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1Windows 7Windows Server 2008 R2 SP1 | C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exe ( La supervisión de archivos temporales de host 6\45 puede ser subcarpetas numeradas diferentes). C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Importante

Como procedimiento recomendado, mantenga actualizados los dispositivos y puntos de conexión de la organización. Asegúrese de obtener las actualizaciones más recientes para Microsoft Defender para punto de conexión y Microsoft Defender Antivirus, y mantenga actualizados los sistemas operativos y las aplicaciones de productividad de su organización.

Paso 3: Configuración de Defender para punto de conexión

En este artículo se describe cómo configurar las funcionalidades de Defender para punto de conexión antes de que se incorporen los dispositivos.

- Si tiene el plan 1 de Defender para punto de conexión, complete los pasos 1 a 5 en el procedimiento siguiente.

- Si tiene el plan 2 de Defender para punto de conexión, complete los pasos del 1 al 7 en el procedimiento siguiente.

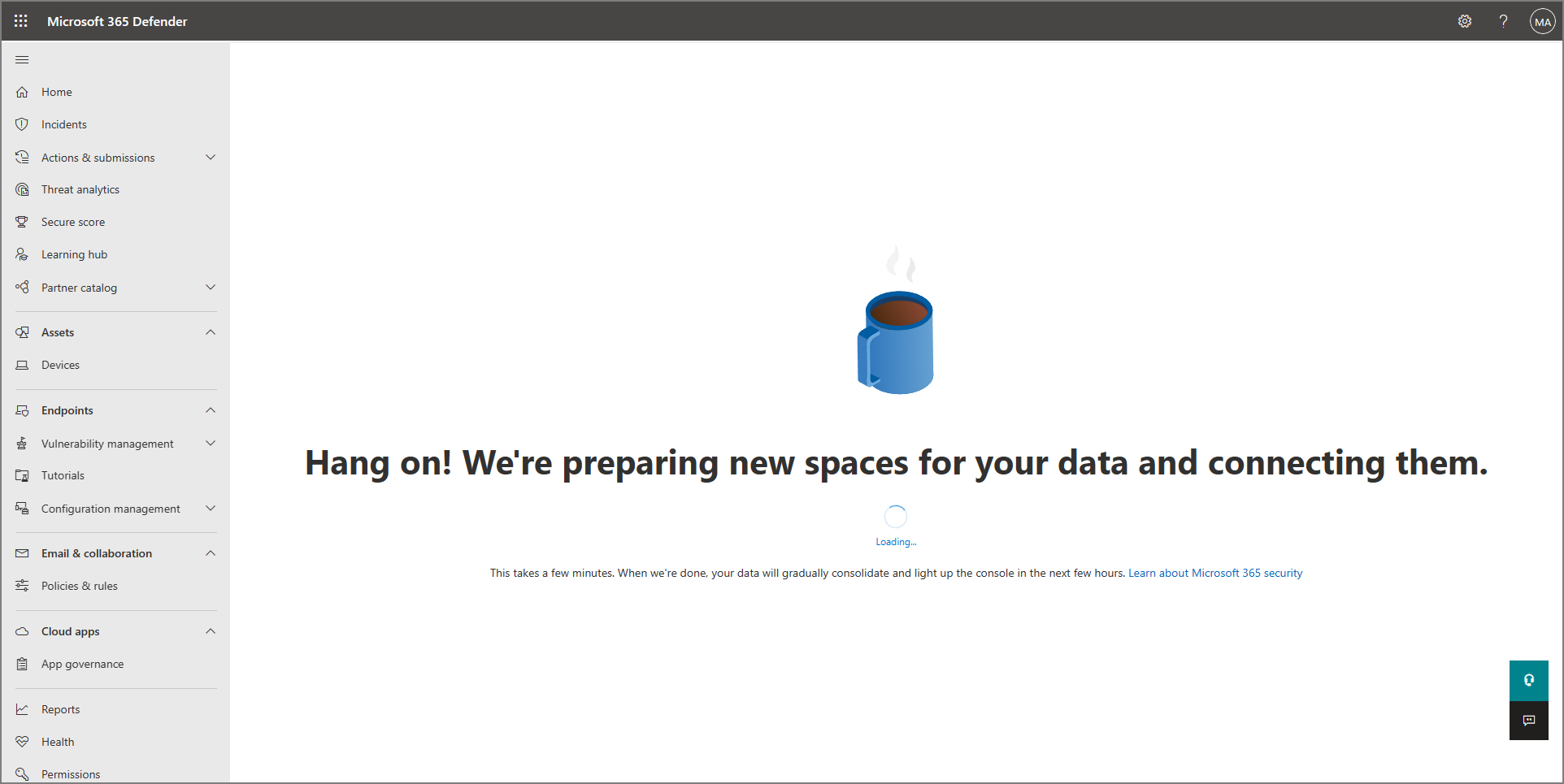

Asegúrese de que Defender para punto de conexión está aprovisionado. Como administrador de seguridad, vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión. A continuación, en el panel de navegación, seleccione Dispositivos activos>.

En la tabla siguiente se muestra el aspecto de la pantalla y lo que significa.

Active la protección contra alteraciones. Se recomienda activar la protección contra alteraciones para toda la organización. Puede realizar esta tarea en el portal de Microsoft Defender (https://security.microsoft.com).

En el portal de Microsoft Defender, elija Puntosde conexiónde configuración>.

Vaya aCaracterísticas avanzadasgenerales> y, a continuación, establezca el botón de alternancia para la protección contra alteraciones en Activado.

Haga clic en Guardar.

Obtenga más información sobre la protección contra alteraciones.

Si usa Microsoft Intune o punto de conexión de Microsoft Configuration Manager para incorporar dispositivos y configurar directivas de dispositivo, configure la integración con Defender para punto de conexión siguiendo estos pasos:

En el centro de administración de Microsoft Intune (https://intune.microsoft.com), vaya a Seguridad del punto de conexión.

En Configuración, elija Microsoft Defender para punto de conexión.

En Configuración del perfil de seguridad de punto de conexión, establezca el botón de alternancia para Permitir Microsoft Defender para punto de conexión aplicar configuraciones de seguridad de punto de conexión en Activado.

Cerca de la parte superior de la pantalla, seleccione Guardar.

En el portal de Microsoft Defender (https://security.microsoft.com), elija Puntosde conexiónde configuración>.

Desplácese hacia abajo hasta Administración de configuración y seleccione Ámbito de cumplimiento.

Establezca el botón de alternancia para Usar MDE para aplicar la configuración de seguridad de MEM a Activado y, a continuación, seleccione las opciones para el cliente de Windows y los dispositivos Windows Server.

Si tiene previsto usar Configuration Manager, establezca el botón de alternancia para Administrar la configuración de seguridad mediante Configuration Manager en Activado. (Si necesita ayuda con este paso, consulte Coexistencia con el punto de conexión de Microsoft Configuration Manager).

Desplácese hacia abajo y seleccione Guardar.

Configure las capacidades iniciales de reducción de la superficie expuesta a ataques. Como mínimo, habilite las reglas de protección estándar que aparecen en la tabla siguiente de inmediato:

Standard reglas de protección Métodos de configuración Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)

Bloquear el abuso de controladores firmados vulnerables explotados

Bloquear la persistencia a través de la suscripción de eventos de Instrumental de administración de Windows (WMI)Intune (perfiles de configuración de dispositivos o directivas de Endpoint Security)

Mobile Administración de dispositivos (MDM) (Use el proveedor de servicios de configuración (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules para habilitar y establecer individualmente el modo para cada regla).

directiva de grupo o PowerShell (solo si no usa Intune, Configuration Manager u otra plataforma de administración de nivel empresarial)Obtenga más información sobre las funcionalidades de reducción de la superficie expuesta a ataques.

Configure las funcionalidades de protección de última generación.

Funcionalidad Métodos de configuración Intune 1. En el centro de administración de Intune, seleccionePerfiles de configuración de dispositivos> y, a continuación, seleccione el tipo de perfil que desea configurar. Si aún no ha creado un tipo de perfil Restricciones de dispositivos o si desea crear uno nuevo, consulte Configuración de las opciones de restricción de dispositivos en Microsoft Intune.

2. Seleccione Propiedades y, a continuación, seleccione Configuración: Editar

3. Expanda Microsoft Defender Antivirus.

4. Habilite la protección entregada en la nube.

5. En la lista desplegable Preguntar a los usuarios antes del envío de ejemplo , seleccione Enviar todas las muestras automáticamente.

6. En la lista desplegable Detectar aplicaciones potencialmente no deseadas , seleccione Habilitar o Auditar.

7. Seleccione Revisar y guardar y, a continuación, elija Guardar.

SUGERENCIA: Para obtener más información sobre Intune perfiles de dispositivo, incluido cómo crear y configurar sus opciones, consulte ¿Qué son Microsoft Intune perfiles de dispositivo?.Configuration Manager Consulte Creación e implementación de directivas antimalware para Endpoint Protection en Configuration Manager.

Al crear y configurar las directivas antimalware, asegúrese de revisar la configuración de protección en tiempo real y habilitar el bloqueo a primera vista.Administración de directivas de grupo avanzadas

Otra posibilidad:

Consola de administración de directivas de grupo1. Vaya a Configuración> del equipoPlantillas administrativas>Componentes>de Windows Microsoft Defender Antivirus.

2. Busque una directiva denominada Desactivar Microsoft Defender Antivirus.

3. Elija Editar configuración de directiva y asegúrese de que la directiva está deshabilitada. Esta acción habilita Microsoft Defender Antivirus. (Es posible que vea Windows Antivirus de Defender en lugar de Microsoft Defender Antivirus en algunas versiones de Windows).Panel de control en Windows Siga las instrucciones aquí: Active Microsoft Defender Antivirus. (Es posible que vea Windows Antivirus de Defender en lugar de Microsoft Defender Antivirus en algunas versiones de Windows). Si tiene el plan 1 de Defender para punto de conexión, la configuración inicial y la configuración se completan. Si tiene el plan 2 de Defender para punto de conexión, continúe con los pasos 6-7.

Configure las directivas de detección y respuesta de puntos de conexión (EDR) en el centro de administración de Intune (https://intune.microsoft.com). Para obtener ayuda con esta tarea, consulte Creación de directivas de EDR.

Configure las funcionalidades automatizadas de investigación y corrección en el portal de Microsoft Defender (https://security.microsoft.com). Para obtener ayuda con esta tarea, consulte Configuración de funcionalidades automatizadas de investigación y corrección en Microsoft Defender para punto de conexión.

En este momento, se completa la configuración inicial y la configuración del plan 2 de Defender para punto de conexión.

Paso 4: Agregar la solución existente a la lista de exclusión de Microsoft Defender Antivirus

Durante este paso del proceso de instalación, agregará la solución existente a la lista de exclusiones de Microsoft Defender Antivirus. Puede elegir entre varios métodos para agregar las exclusiones a Microsoft Defender Antivirus, como se muestra en la tabla siguiente:

| Método | Qué hacer |

|---|---|

| Intune | 1. Vaya al centro de administración de Microsoft Intune e inicie sesión. 2. Seleccione Dispositivos Perfiles>de configuración y, a continuación, seleccione el perfil que desea configurar. 3. En Administrar, seleccione Propiedades. 4. Seleccione Configuración: Editar. 5. Expanda Microsoft Defender Antivirus y, a continuación, expanda Microsoft Defender Exclusiones antivirus. 6. Especifique los archivos, carpetas y procesos que se excluirán de Microsoft Defender exámenes antivirus. Para obtener referencia, consulte Microsoft Defender Exclusiones de Antivirus. 7. Elija Revisar y guardar y, a continuación, elija Guardar. |

| Microsoft Endpoint Configuration Manager | 1. Con la consola de Configuration Manager, vaya a Activos y directivasantimalware deEndpoint Protection> de cumplimiento > y, a continuación, seleccione la directiva que desea modificar. 2. Especifique la configuración de exclusión de archivos, carpetas y procesos que se van a excluir de Microsoft Defender exámenes antivirus. |

| Objeto de directiva de grupo | 1. En el equipo de administración de directiva de grupo, abra la consola de administración de directiva de grupo. Haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y, a continuación, seleccione Editar. 2. En el Editor administración de directiva de grupo, vaya a Configuración del equipo y seleccione Plantillas administrativas. 3. Expanda el árbol a componentes > de Windows Microsoft Defender Exclusiones antivirus>. (Es posible que vea Windows Antivirus de Defender en lugar de Microsoft Defender Antivirus en algunas versiones de Windows). 4. Haga doble clic en la configuración Exclusiones de ruta de acceso y agregue las exclusiones. 5. Establezca la opción en Habilitado. 6. En la sección Opciones , seleccione Mostrar.... 7. Especifique cada carpeta en su propia línea en la columna Nombre del valor . Si especifica un archivo, asegúrese de escribir una ruta de acceso completa al archivo, incluida la letra de unidad, la ruta de acceso de la carpeta, el nombre de archivo y la extensión. Escriba 0 en la columna Valor . 8. Seleccione Aceptar. 9. Haga doble clic en la configuración Exclusiones de extensión y agregue las exclusiones. 10. Establezca la opción en Habilitado. 11. En la sección Opciones , seleccione Mostrar.... 12. Escriba cada extensión de archivo en su propia línea en la columna Nombre de valor . Escriba 0 en la columna Valor . 13. Seleccione Aceptar. |

| Objeto de directiva de grupo local | 1. En el punto de conexión o dispositivo, abra el directiva de grupo Editor Local. 2. Vaya a Configuración> del equipoPlantillas> administrativasComponentes> de Windows Microsoft DefenderExclusionesantivirus>. (Es posible que vea Windows Antivirus de Defender en lugar de Microsoft Defender Antivirus en algunas versiones de Windows). 3. Especifique la ruta de acceso y las exclusiones de proceso. |

| Clave del Registro | 1. Exporte la siguiente clave del Registro: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importe la clave del Registro. A continuación, se indican dos ejemplos: - Ruta de acceso local: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Recurso compartido de red: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Tenga en cuenta los siguientes puntos sobre exclusiones.

Al agregar exclusiones a Microsoft Defender exámenes antivirus, debe agregar exclusiones de ruta de acceso y proceso.

- Las exclusiones de ruta de acceso excluyen archivos específicos y el acceso a esos archivos.

- Las exclusiones de proceso excluyen todo lo que toca un proceso, pero no excluye el propio proceso.

- Enumere las exclusiones de proceso mediante su ruta de acceso completa y no solo por su nombre. (El método de solo nombre es menos seguro).

- Si enumera cada ejecutable (.exe) como una exclusión de ruta de acceso y una exclusión de proceso, se excluye el proceso y lo que toque.

Paso 5: Configurar los grupos de dispositivos, las recopilaciones de dispositivos y las unidades organizativas

Los grupos de dispositivos, las recopilaciones de dispositivos y las unidades organizativas permiten al equipo de seguridad administrar y asignar directivas de seguridad de forma eficaz y eficaz. En la tabla siguiente se describe cada uno de estos grupos y cómo configurarlos. Es posible que su organización no use los tres tipos de colección.

Nota:

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

| Tipo de colección | Qué hacer |

|---|---|

|

Los grupos de dispositivos (anteriormente denominados grupos de máquinas) permiten al equipo de operaciones de seguridad configurar funcionalidades de seguridad, como la investigación y la corrección automatizadas. Los grupos de dispositivos también son útiles para asignar acceso a esos dispositivos para que el equipo de operaciones de seguridad pueda realizar acciones de corrección si es necesario. Los grupos de dispositivos se crean mientras se detecta y detiene el ataque, y las alertas, como una "alerta de acceso inicial", se desencadenan y aparecen en el portal de Microsoft Defender. |

1. Vaya al portal de Microsoft Defender (https://security.microsoft.com). 2. En el panel de navegación de la izquierda, elija Configuración>Permisos de puntos> de conexiónGrupos>de dispositivos. 3. Elija + Agregar grupo de dispositivos. 4. Especifique un nombre y una descripción para el grupo de dispositivos. 5. En la lista Nivel de automatización , seleccione una opción. (Se recomienda completo: corregir las amenazas automáticamente). Para obtener más información sobre los distintos niveles de automatización, consulte Cómo se corrigen las amenazas. 6. Especifique las condiciones de una regla coincidente para determinar qué dispositivos pertenecen al grupo de dispositivos. Por ejemplo, puede elegir un dominio, versiones del sistema operativo o incluso usar etiquetas de dispositivo. 7. En la pestaña Acceso de usuario , especifique los roles que deben tener acceso a los dispositivos incluidos en el grupo de dispositivos. 8. Elija Listo. |

|

Las recopilaciones de dispositivos permiten al equipo de operaciones de seguridad administrar aplicaciones, implementar la configuración de cumplimiento o instalar actualizaciones de software en los dispositivos de la organización. Las colecciones de dispositivos se crean mediante Configuration Manager. |

Siga los pasos descritos en Creación de una colección. |

|

Las unidades organizativas permiten agrupar de forma lógica objetos como cuentas de usuario, cuentas de servicio o cuentas de equipo. Después, puede asignar administradores a unidades organizativas específicas y aplicar la directiva de grupo para aplicar la configuración de destino. Las unidades organizativas se definen en Servicios de dominio de Microsoft Entra. |

Siga los pasos descritos en Creación de una unidad organizativa en un dominio administrado Servicios de dominio de Microsoft Entra. |

Paso siguiente

¡Enhorabuena! Ha completado la fase de configuración de la migración a Defender para punto de conexión.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.