Configurar los ajustes de autenticación

La Plataforma omnicanal para Customer Service ofrece un conjunto de funciones que extienden la potencia de Dynamics 365 Customer Service Enterprise con el que las organizaciones pueden conectarse e interactuar de forma instantánea con sus clientes en distintos canales de mensajería digital. Se necesitan una licencia adicional para acceder a la Plataforma omnicanal para Customer Service. Para más información, consulte las páginas Descripción general de precios de Dynamics 365 Customer Service y Plan de precios de Dynamics 365 Customer Service.

Nota

La información sobre la disponibilidad de funciones es la siguiente.

| Dynamics 365 Contact Center - insertado | Dynamics 365 Contact Center—independiente | Dynamics 365 Customer Service |

|---|---|---|

| Sí | Sí | Sí |

Puede crear la configuración de autenticación para validar un cliente registrado en un dominio y extraer la información basada en las variables de contexto se definen. Puede distinguir a los clientes anónimos de clientes autenticados, y puede crear reglas en función de las variables de contexto.

Por ejemplo, se pueden separar colas independientes para los clientes anónimos y clientes autenticados. Puesto que tiene más información sobre los clientes autenticados, también puede concederles prioridad en función de variables específicas, como valor de carro de la compra o un estado de privilegio.

Después de crear un registro de configuración de autenticación, debe agregarlo a una instancia de canal dentro de la configuración del canal de una secuencia de trabajo para que funcione. La autenticación es compatible con estos canales:

- Charlar

- Apple Messages for Business

El agente recibirá una notificación en la sección Resumen de la conversación sobre si el cliente está autenticado o no. El campo Autenticado se establece en Sí o No en función de la autenticación del cliente. Más información: Resumen de conversación

Requisitos previos

- Asegúrese de que su organización tenga conocimiento práctico de OAuth 2.0 y JSON Web Tokens (JWT).

- Verificar que tiene permisos en las columnas seguras. Más información: Configurar permisos para acceder a columnas seguras

Crear un registro de la configuración de autenticación de chat

Puede crear un registro de configuración de autenticación de chat en la aplicación de administrador.

En el mapa del sitio del centro de administración de Customer Service, seleccione Configuración del cliente y seleccione Asistencia al cliente. Aparece la página Configuración de cliente.

En la sección Configuración de autenticación, sleccione Administrar. La página Configuración de autenticación se muestra.

Seleccione Nueva configuración de autenticación y proporcione la información siguiente en la página Agregar configuración de autenticación:

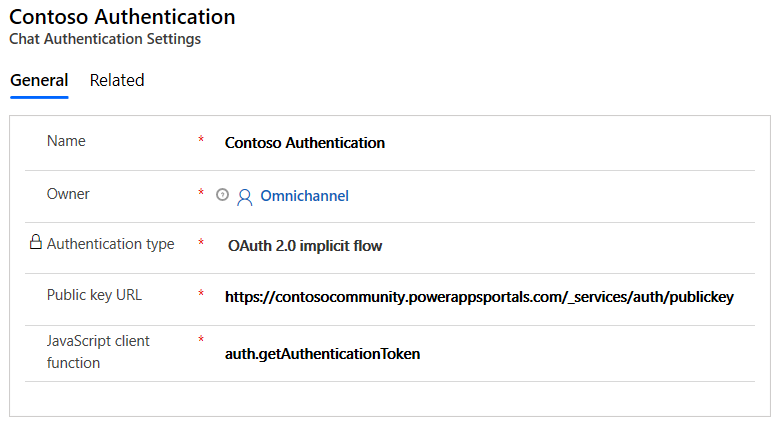

Nombre: escriba un nombre para la configuración de la autenticación.

Dueño: Acepte el valor predeterminado o cámbielo a un valor requerido.

Tipo de autenticación: de forma predeterminada, es el flujo implícito de OAuth 2.0 el que no se puede editar.

Dirección URL de clave pública: especifique la dirección URL de clave pública del dominio. Esta dirección URL se utiliza para validar la información que se recibe del token Web de Notación de objetos JavaScript (JSON, JWT) del dominio en el que se ha registrado un cliente.

Función de cliente de JavaScript: especifique la función de cliente de JavaScript para usar en la autenticación. Esta función extrae un token del extremo de token.

Para obtener más información sobre cómo encontrar la dirección URL de clave pública y la función de cliente de JavaScript, consulte la sección Configuración para portales de Power Apps o la sección Configuración para portales personalizados más adelante en este artículo.

Seleccione Guardar.

Crear un registro de configuración autenticación para chat usando OAuth 2.0

Realice los pasos 1 a 3 en Crear un registro de configuración de autenticación para chat e ingrese los siguientes detalles en la página Agregar configuración de autenticación:

- Nombre: un nombre para la configuración de la autenticación.

- Tipo de canal: Chat en directo.

- Tipo de autenticación: flujo implícito OAuth 2.0

Seleccione Siguiente y en la página Detalles, introduzca la información siguiente:

- Acción personalizada de token: la referencia del código personalizado para validar los tokens proporcionados por su proveedor de identidad y devolver el ID de usuario del usuario autenticado.

- URL del token: la URL que se utilizará para intercambiar su código de autorización por el token pasado a su acción personalizada para adquirir el ID de usuario.

- URL de redireccionamiento: la URL que se pasa a la solicitud del código de autorización original, que es un parámetro obligatorio en las llamadas al intercambio de tokens punto de conexión.

- ID de cliente: el ID del cliente que se pasa al intercambio de tokens punto de conexión.

- Secreto de cliente: el secreto que autentica al cliente que se pasa al intercambio de tokens punto de conexión.

- Ámbito: los ámbitos para los cuales el usuario está autorizado por el token adquirido en el flujo.

Guarde los cambios.

Agregar la autenticación al widget de chat

En el centro de administración de Customer Service, edite el widget de chat en la configuración del flujo de trabajo y vaya a la pestaña Comportamientos.

En el cuadro Configuración de autenticación, busque y seleccione el registro de autenticación de chat.

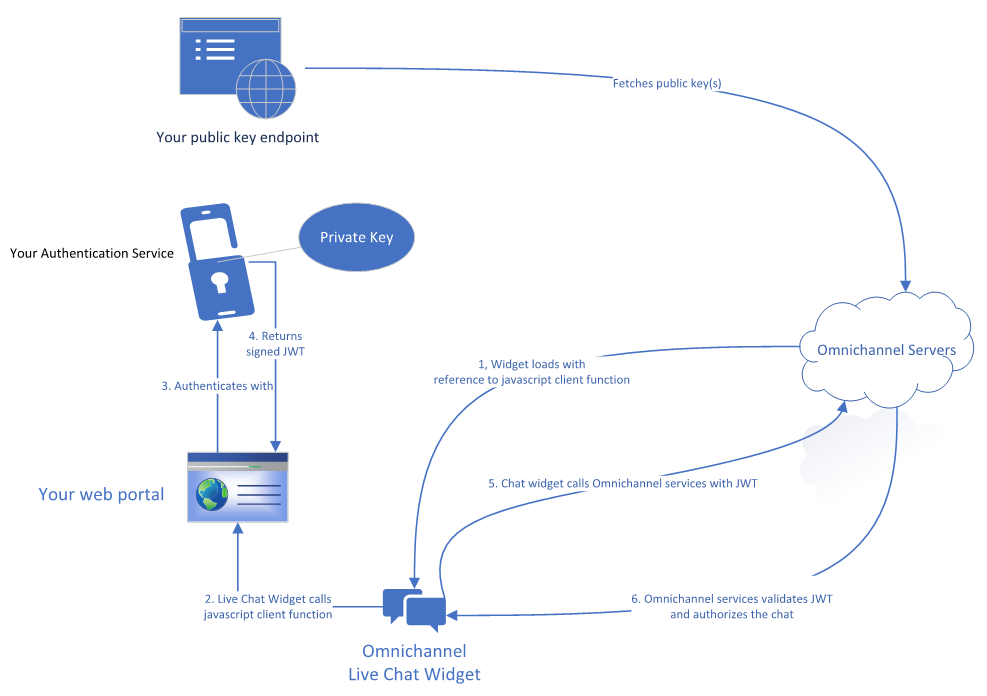

Cuando un cliente registrado en un portal abre el widget de chat, la función de cliente de JavaScript pasa el JWT del cliente al servidor. El JWT se descifra y se valida mediante la clave pública y la información se pasa luego al agente de chat en Omnicanal para servicio al cliente. Como administrador, también puede pasar información adicional sobre el cliente registrado en JWT definiendo variables personalizadas de contexto. Las variables de contexto deben definirse exactamente del mismo modo en que se definen en la secuencia de trabajo que está asociada al widget de chat. Más información: Administrar variables de contexto

Configuración para portales de Power Apps

Si va a agregar la autenticación de un widget de chat en un sitio web desarrollado usando los portales de Power Apps, la dirección URL de clave pública y la función de cliente de JavaScript están listos para usar. Tendrá que cargar un certificado personalizado para tener una URL de clave pública válida en portales Power Apps.

-

Dirección URL de clave pública:

<portal_base_URL>/_services/auth/publickey -

Función de cliente JavaScript:

auth.getAuthenticationToken

El portal de Power Apps intentará vincular automáticamente un registro de contacto a la conversación a través del contexto pasado en su función de cliente JavaScript.

Configuración para portales personalizados

Si está agregando una experiencia de chat autenticada a un sitio web personalizado que no está desarrollado usando portales de Power Apps, el equipo de desarrollo web debe realizar los siguientes pasos antes de que sus administradores puedan configurar el chat autenticado:

Genere un par de claves pública/privada en sus servidores de autenticación. Las claves deben generarse mediante el algoritmo RSA256.

Aquí se presenta código de ejemplo para generar pares de calve privada/pública.

openssl genpkey -algorithm RSA -out private_key.pem -pkeyopt rsa_keygen_bits:2048 openssl rsa -pubout -in private_key.pem -out public_key.pemCrea un punto de conexión que devolverá sus claves públicas. Los servidores omnicanal utilizarán las claves públicas para validar el token JWT pasado como parte de la autorización de la solicitud de chat. La URL de este extremo se ingresará en la aplicación de administrador al crear un registro de configuración de autenticación.

El extremo de su clave pública se verá similar a este ejemplo:

-----BEGIN PUBLIC KEY----- NIIBIjANBgkqhkiG9w0BAQEFABCOPQ8AMIIBCgKCAQEAn+BjbrY5yhSpLjcV3seP mNvAvtQ/zLwkjCbpc8c0xVUOzEdH8tq4fPi/X5P/Uf2CJomWjdOf1wffmOZjFasx ELG+poTqy5uX2dNhH6lOMUsV31QGG36skLivpLBCSK6lWlzsV6WGkb/m8r86aGzp jtNhw8yvoTYB4updDrJ8pC+tx4EWK0WEmKn1GsW6TjUtxJjcTLI1puSbmcGHbkSi RSbWkKPqaEVFALprw+W5ZCung5QX3KOkY/rJd+2JwULm7okyQCQaF7qwa5i9Uf65 7M6ZL4vsDevq7E/v3tf6qxpSSHzt4XspXVQty9QHhqDqBEY3PfI4L2JjgIGuPhfS YQIDAQAB -----END PUBLIC KEY-----

Si necesita utilizar varias claves públicas, el extremo de su clave pública puede devolver un conjunto de pares <kid, publickey>, donde kid hace referencia al Id. de clave. Los pares de ID de clave deben ser únicos. El kid deberá pasarse en el token JWT en el paso 4. Si está utilizando varias claves, el extremo de su clave pública debería devolver algo parecido a esto. La clave pública está codificada en Base64.

[

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=",

"publicKey": LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

},

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp__valid=",

"publicKey": "LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

}

]

Necesitará un servicio que genere el JWT para enviarlo a los servidores de Omnicanal como parte del inicio de un chat para un usuario autenticado.

a. El encabezado JWT tendrá un aspecto similar al del siguiente ejemplo.

{ "alg": "RS256", "typ": "JWT", }Si está utilizando varias claves públicas, deberá pasar el ID de la clave (niño). El encabezado se parecerá a este ejemplo:

{ "alg": "RS256", "typ": "JWT", "kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=" }b. La carga útil de JWT debe incluir:

Como mínimo, las siguientes notificaciones:

Reclamación Definición iss Emiror del token. iat La fecha en que se emitió el token, en formato de fecha numérico. exp La fecha de expiración del token, en formato de fecha numérico. sub Asunto de la notificación.

NOTA: Le recomendamos que pase el GUID del registro de contacto o cuenta en Customer Service para el usuario que inició sesión. Este GUID se utilizará para identificar y vincular el registro de contacto a la conversación. La búsqueda de registros identifica registros que tienen el código de estado activo para contactos o cuentas; Si utiliza códigos de estado personalizados, la identificación de registros no funcionará.lwicontexts: las variables de contexto para pasar como parte de la conversación, ya sea con fines de enrutamiento o para mostrar al agente.

Más información:

Administrar contexto personalizado

método setAuthTokenProvider

Identificar registros automáticamente mediante el uso de variables de contextoCualquier otro dato que desee pasar.

La carga útil se parecerá a este ejemplo:

{ "sub" : "87b4d06c-abc2-e811-a9b0-000d3a10e09e", "lwicontexts" :"{\"msdyn_cartvalue\":\"10000\", \"msdyn_isvip\":\"false\", \"portalcontactid\":\"87b4d06c-abc2-e811-a9b0-000d3a10e09e\"}", "iat" : 1542622071, "iss" : "contosohelp.com", "exp" : 1542625672, "nbf" : 1542622072 }c. La firma JWT debe estar firmada por su clave privada.

Nota

- Si el token ha vencido o no es válido, el widget de chat lanzará un evento de error.

- El método setContextProvider solo se admite para el chat no autenticado. Debe pasar sus lwicontexts como parte de la carga útil de JWT.

Cree una función JavaScript en su sitio web que acepte una función de devolución de llamada y devuelva un JWT a la función de devolución de llamada. Para evitar el tiempo de espera, esta función de JavaScript debe devolver un JWT en 10 segundos. Este JWT:

Contendrá el encabezado, la carga útil y la firma del paso 3.

Estará firmado por la clave privada del par de claves del paso 1.

(Recomendamos generar su JWT en su servidor web).

El nombre de este método JavaScript se utilizará para crear el registro de configuración de autenticación en la aplicación de administración de asistencia al cliente.

// This is a sample JavaScript client function auth.getAuthenticationToken = function(callback){ var xhttp = new XMLHttpRequest(); xhttp.onreadystatechange = function() { if (this.readyState == 4 && this.status == 200) { callback(xhttp.responseText); } }; xhttp.onerror = function(error) { callback(null); }; //Replace this with a call to your token generating service xhttp.open("GET", "https://contosohelp.com/token", true); xhttp.send(); }

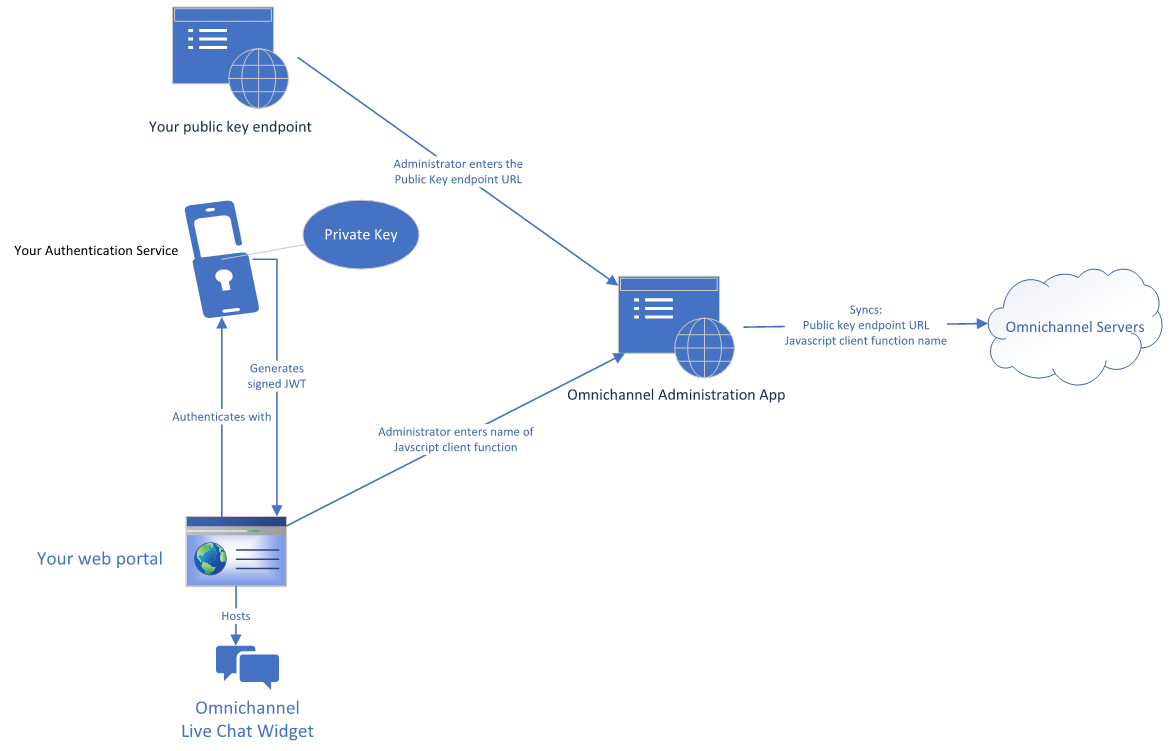

Su desarrollador deberá compartir la siguiente información con su Administrador de omnicanal:

a. La URL del servicio de clave pública del paso 2.

Ejemplo: https://www.contoso.com/auth/publickey

b. El nombre de la función de cliente JavaScript del paso 4. El widget de chat en vivo llamará a este nombre internamente durante el inicio de un chat.

Ejemplo: auth.getAuthenticationToken

Nota

Si su experiencia de usuario expone el botón de chat antes de que los usuarios se autentiquen, asegúrese de redirigirlos a su página de autenticación según sea necesario. Esto se puede hacer en el método del paso 4 o como un paso anterior en su flujo de usuarios.

La siguiente ilustración muestra la configuración.

Luego, puede configurar un chat autenticado siguiendo estos pasos:

Configuración de chat autenticado

Vaya a la aplicación de administración y cree un registro de configuración de autenticación con la información del paso 5 de la sección anterior. Más información: Crear un registro de la configuración de autenticación de chat

Asocie la configuración de autenticación al widget de chat que tendrá una experiencia autenticada. Más información: Agregar autenticación a widget de chat

En la siguiente ilustración se demuestra la secuencia de llamadas cuando un usuario accede a su chat en una configuración autenticada.

Crear la configuración de autenticación para Apple Messages for Business

Requisitos previos

Los administradores que están configurando las opciones de autenticación necesitarán más permisos de seguridad. Más información: Configurar permisos de seguridad para un campo

Asegúrese de que su organización tenga conocimientos prácticos sobre el flujo de código de OAuth 2.0 o el flujo de conexión OpenID de OAuth 2.0. Los pasos para ambos tipos se describen en las siguientes secciones.

Confirme que su organización tiene al menos un Mensaje enriquecido de tipo de autenticación Apple Messages for Business. Este mensaje enriquecido es necesario para la configuración.

Cree un registro de configuración de autenticación para Apple Messages for Business usando el flujo de código OAuth 2.0

En el mapa del sitio de la aplicación Centro de administración de Customer Service, seleccione Configuración del cliente y, a continuación, seleccione Administrar para configuración de autenticación. Aparece una lista de valores de autenticación.

Seleccione Nueva configuración de autenticación y, en la página Agregar configuración de autenticación, proporcione los siguientes detalles:

En la página Tipo del canal, introduzca un nombre y seleccione Apple Messages for Business como tipo de canal.

De forma predeterminada, el tipo de autenticación es flujo de código OAuth 2.0.En la página Agregar configuración de autenticación, proporcione la información siguiente:

-

Id. del cliente: id. de cliente OAuth 2.0 emitido por un servidor de autorización.

-

Secreto del cliente: secreto de cliente utilizado para autenticar las solicitudes enviadas a un servidor de autorización.

-

Ámbito: cada ámbito agregado especificará qué partes de datos de usuario ha solicitado al cliente. El contenido del alcance debe coincidir exactamente con los disponibles a través de su proveedor de servicios.

- Token de acceso URL: el punto de conexión del proveedor de servicios donde se puede solicitar un token de acceso.

-

URL del token descifrado: punto de conexión donde la API de OAuth 2.0 puede recuperar la información del cliente solicitada en el ámbito.

-

Id. del cliente: id. de cliente OAuth 2.0 emitido por un servidor de autorización.

En la página Detalles adicionales, puede definir opcionalmente un tiempo de caducidad token de acceso, en segundos. El tiempo de caducidad predeterminado es de una hora.

Después del tiempo especificado, el campo Autenticado en la sección Conversación activa de una conversación previamente autenticada cambiará a No.En la página Mensajes enriquecidos, seleccione Agregar y luego seleccione uno o más mensajes enriquecidos para asociarlos con esta configuración de autenticación.

Revise la página Resumen y luego seleccione Finalizar. Se configura el ajuste de autenticación.

Cree un registro de configuración de autenticación para Apple Messages for Business usando el flujo de conexión OAuth 2.0 OpenID

En el mapa del sitio de Centro de administración de Customer Service, seleccione Configuración del cliente y, a continuación, seleccione Administrar para configuración de autenticación. Aparece una lista de valores de autenticación.

Seleccione Nueva configuración de autenticación y, en la página Agregar configuración de autenticación, proporcione los siguientes detalles:

En la página Tipo del canal, introduzca un nombre y seleccione Apple Messages for Business como tipo de canal.

Cambie el tipo de autenticación flujo de conexión OAuth 2.0 OpenID.

En la página Agregar configuración de autenticación, proporcione la información siguiente:

-

Id. del cliente: id. de cliente OAuth 2.0 emitido por un servidor de autorización.

-

Secreto del cliente: secreto de cliente utilizado para autenticar las solicitudes enviadas a un servidor de autorización.

-

Ámbito: cada ámbito agregado especificará qué partes de datos de usuario ha solicitado al cliente. El contenido del alcance debe coincidir exactamente con los disponibles a través de su proveedor de servicios.

- Token de acceso URL: el punto de conexión del proveedor de servicios donde se puede solicitar un token de acceso.

-

URL del token descifrado: punto de conexión donde la API de OAuth 2.0 puede recuperar la información del cliente solicitada en el ámbito.

- Parámetros adicionales: permite que los servicios de autenticación tomen parámetros adicionales de la solicitud.

-

Id. del cliente: id. de cliente OAuth 2.0 emitido por un servidor de autorización.

En la página Detalles adicionales, puede definir opcionalmente un tiempo de caducidad token de acceso, en segundos. El tiempo de caducidad predeterminado es de una hora.

Después del tiempo especificado, el campo Autenticado de la sección Resumen del cliente de una conversación previamente autenticada cambiará a No.En la página Mensajes enriquecidos, seleccione Agregar y luego seleccione uno o más mensajes enriquecidos para asociarlos con esta configuración de autenticación.

Revise la página Resumen y luego seleccione Siguiente. Se configura el ajuste de autenticación.

En la página Información de redirección, copie la URL. Agregará esta URL al sitio web del proveedor de servicios de autenticación en las URL de devolución de llamada permitidas.

Seleccione Finalizar.

Agregar la autenticación a un canal de Apple Messages for Business

Abra la secuencia de trabajo que contiene la instancia de canal para la que desea agregar autenticación.

En la página Comportamientos de la configuración del canal, vaya a Configuración de autenticación, habilite la capacidad y seleccione la configuración correcta en el menú desplegable. Más información: Configurar un canal Apple Messages for Business

Revise o actualice la configuración de autenticación para cada instancia de canal seleccionando Editar.

Consulte también

Agregar un widget de chat

Configurar una encuesta previa a la conversación

Crear respuestas rápidas

Crear y administrar las horas operativas

Insertar un widget de chat en portales de Power Apps

Identificar automáticamente a clientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de