Cómo habilitar y administrar el perfil de reenvío de tráfico de Microsoft 365

Con el perfil de Microsoft 365 habilitado, Acceso a Internet de Microsoft Entra adquiere el tráfico que va a todos los servicios de Microsoft 365. El perfil de Microsoft 365 administra los siguientes grupos de directivas:

- Exchange Online

- SharePoint Online y OneDrive para la Empresa

- Microsoft 365 Common y Office Online (solo Microsoft Entra ID y Microsoft Graph)

Requisitos previos

Para habilitar el perfil de reenvío de tráfico de Microsoft 365 para el suscriptor, debes tener:

- Un rol de administrador de Global Secure Access en Microsoft Entra ID

- La versión preliminar requiere una licencia P1 de Microsoft Entra ID. Si es necesario, puede comprar licencias u obtener licencias de prueba.

- Para usar el perfil de reenvío de tráfico de Microsoft 365, se recomienda usar una licencia de Microsoft 365 E3.

Limitaciones conocidas

- Actualmente, Teams no se admite como parte de los puntos de conexión comunes de Microsoft 365. Solo se admiten Microsoft Entra ID y Microsoft Graph.

- Para obtener más información sobre las limitaciones del perfil de tráfico de Microsoft 365, consulta Limitaciones conocidas del cliente de Windows.

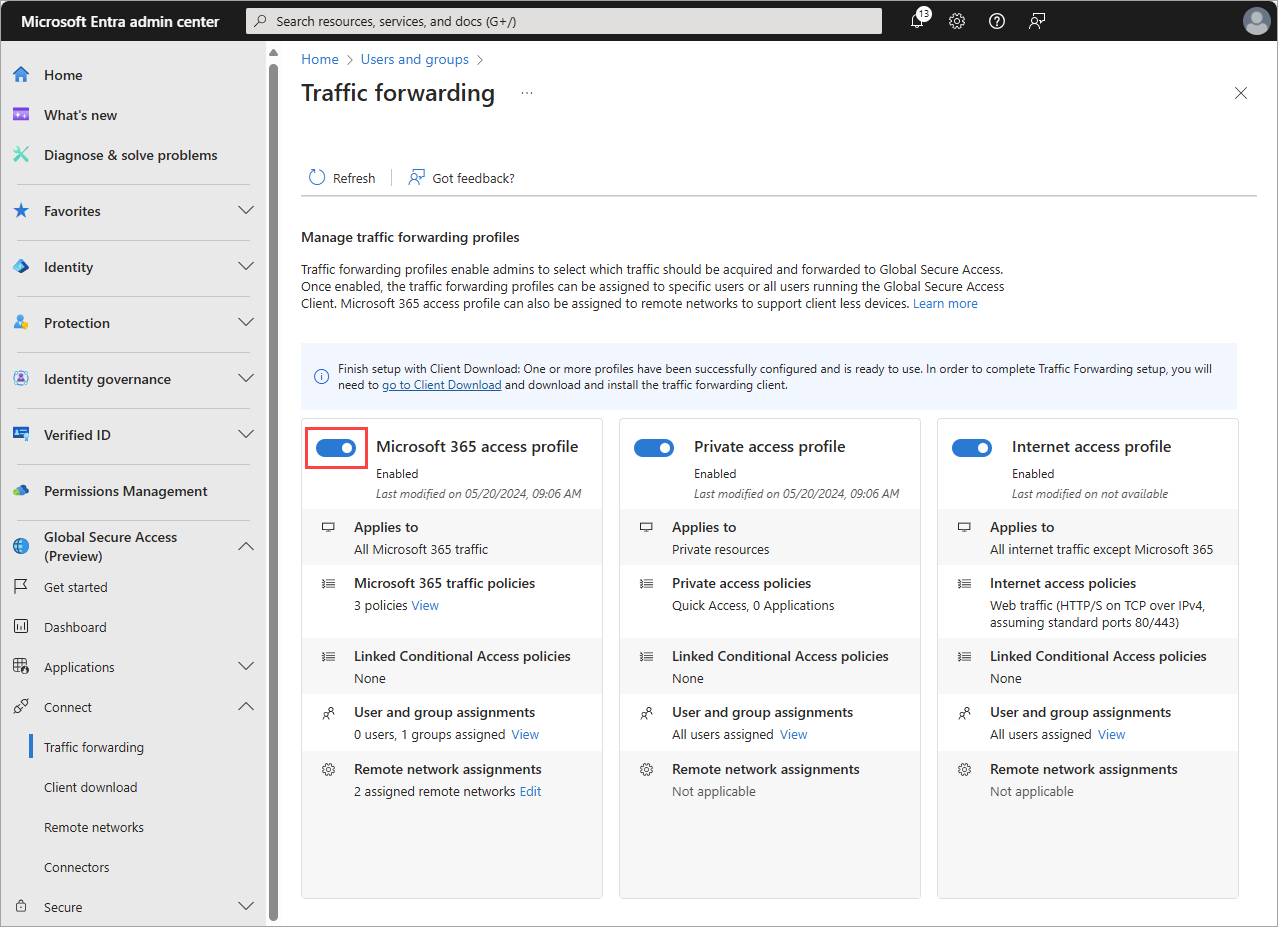

Habilita el perfil de tráfico de Microsoft 365

- Inicie sesión en el centro de administración de Microsoft Entra.

- Vaya a Global Secure Access (versión preliminar)>Conectar>Reenvío de trafico.

- Selecciona la casilla Perfil de acceso de Microsoft 365.

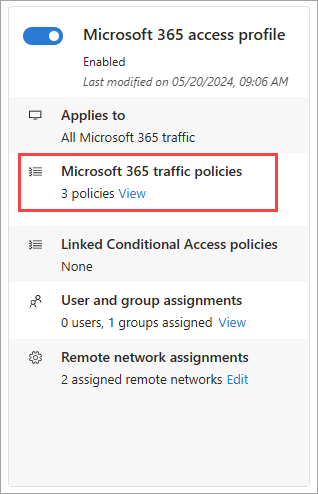

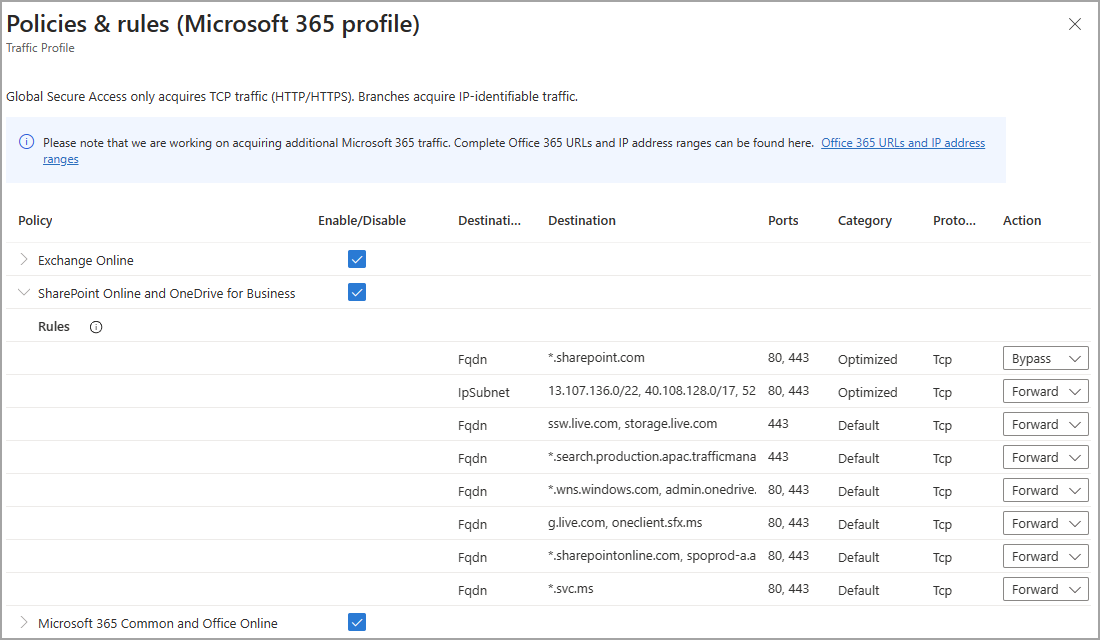

Directivas de tráfico de Microsoft 365

Para administrar los detalles incluidos en la directiva de reenvío de tráfico de Microsoft 365, selecciona el vínculo Ver para las directivas de tráfico de Microsoft 365.

Los grupos de directivas aparecen en la lista con una casilla para indicar si el grupo de directivas está habilitado. Expande un grupo de directivas para ver todas las direcciones IP y FQDN incluidas en el grupo.

Los grupos de directivas incluyen los siguientes detalles:

- Tipo de destino: FQDN o subred IP

- Destino: los detalles del FQDN o la subred IP

- Puertos: puertos TCP o UDP que se combinan con las direcciones IP para formar el punto de conexión de red

- Protocolo: Protocolo de control de transmisión (TCP) o Protocolo de datagramas de usuario (UDP)

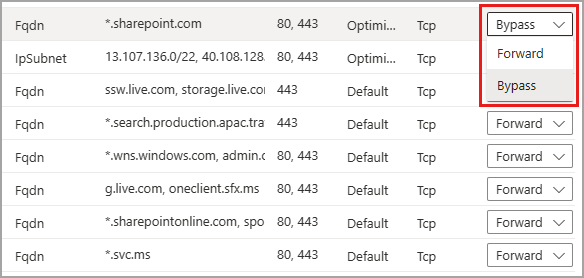

- Acción: Reenvío u Omisión

Puedes optar por omitir cierto tráfico. Los usuarios todavía pueden acceder al sitio; sin embargo, el servicio no procesa el tráfico. Puedes omitir el tráfico a un FQDN o dirección IP específico, a un grupo de directivas completo dentro del perfil o a todo el perfil de Microsoft 365. Si solo necesitas reenviar algunos de los recursos de Microsoft 365 dentro de un grupo de directivas, habilita el grupo y cambia la Acción en los detalles según corresponda.

En el ejemplo siguiente se muestra cómo establecer el *.sharepoint.com FQDN en Omisión para que el tráfico no se reenvíe al servicio.

Si el cliente de Acceso global seguro no puede conectarse al servicio (por ejemplo, debido a un error de autorización o de Acceso condicional), el servicio omitirá el tráfico. El tráfico se envía de forma directa y local en lugar de bloquearse. En este escenario, puede crear una directiva de Acceso condicional para la comprobación de red compatible, para así bloquear el tráfico si el cliente no puede conectarse al servicio.

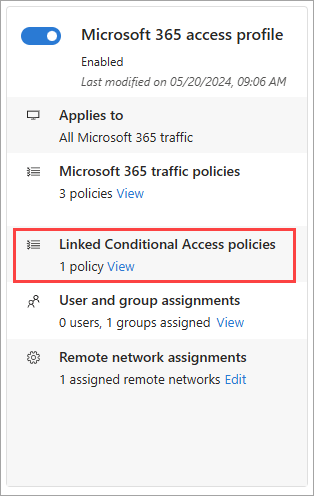

Directivas de acceso condicional vinculadas

Las directivas de acceso condicional se crean y se aplican al perfil de reenvío de tráfico en el área Acceso condicional de Microsoft Entra ID. Por ejemplo, puedes crear una directiva que requiera el uso de dispositivos compatibles al acceder a los servicios de Microsoft 365.

Si ves "Ninguno" en la sección Directivas de acceso condicional vinculado, no hay una directiva de acceso condicional vinculada al perfil de reenvío de tráfico. Para crear una directiva de acceso condicional, consulta Acceso condicional universal a través de Acceso seguro global.

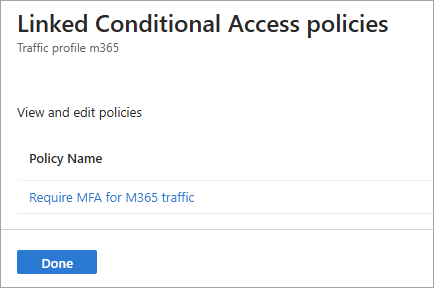

Editar una directiva de acceso condicional existente

Si el perfil de reenvío de tráfico tiene una directiva de acceso condicional vinculada, puedes ver y editar esa directiva.

Selecciona el vínculo Ver para las Directivas de acceso condicional vinculado.

Selecciona una directiva de la lista. Detalles de la directiva abierta en Acceso condicional.

Asignaciones de red remota de Microsoft 365

Los perfiles de tráfico se pueden asignar a redes remotas, de modo que el tráfico de red se reenvíe a Acceso global seguro sin tener que instalar al cliente en dispositivos de usuario final. Siempre que el dispositivo esté detrás del equipo local del cliente (CPE), el cliente no es necesario. Debes crear una red remota para poder agregarla al perfil. Para más información, consulta Cómo crear redes remotas.

Para asignar una red remota al perfil de Microsoft 365:

- Inicie sesión en el centro de administración de Microsoft Entra.

- Ve a Acceso global seguro (versión preliminar)>Reenvío de tráfico.

- Selecciona el botón Agregar asignaciones para el perfil.

- Si estás editando las asignaciones de red remota, selecciona el botón Agregar o editar asignaciones.

- Selecciona una red remota de la lista y luego selecciona Agregar.

Términos de uso

El uso de las experiencias y características de las versiones preliminares de Microsoft Entra Private Access and Microsoft Entra Internet Access se rige por los términos y condiciones del servicio en línea en versión preliminar de los contratos en virtud de los cuales se obtuvieron los servicios. Las vistas previas pueden estar sujetas a compromisos de seguridad, cumplimiento y privacidad reducidos o diferentes, tal y como se explica con más detalle en las Condiciones universales de licencia de los servicios en línea y en el Anexo de protección de datos ("DPA") de los productos y servicios de Microsoft, así como en cualquier otro aviso proporcionado con la Versión preliminar.

Pasos siguientes

El siguiente paso para empezar a trabajar con Acceso a Internet de Microsoft Entra es instalar y configurar el cliente de Acceso global seguro en dispositivos de usuario final.

Para obtener más información sobre reenvío de tráfico, consulta el siguiente artículo: