Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se explica cómo funciona la autenticación basada en certificados (CBA) de Microsoft Entra y profundiza en los detalles técnicos sobre las configuraciones de CBA de Microsoft Entra.

Cómo funciona la autenticación basada en certificados de Microsoft Entra

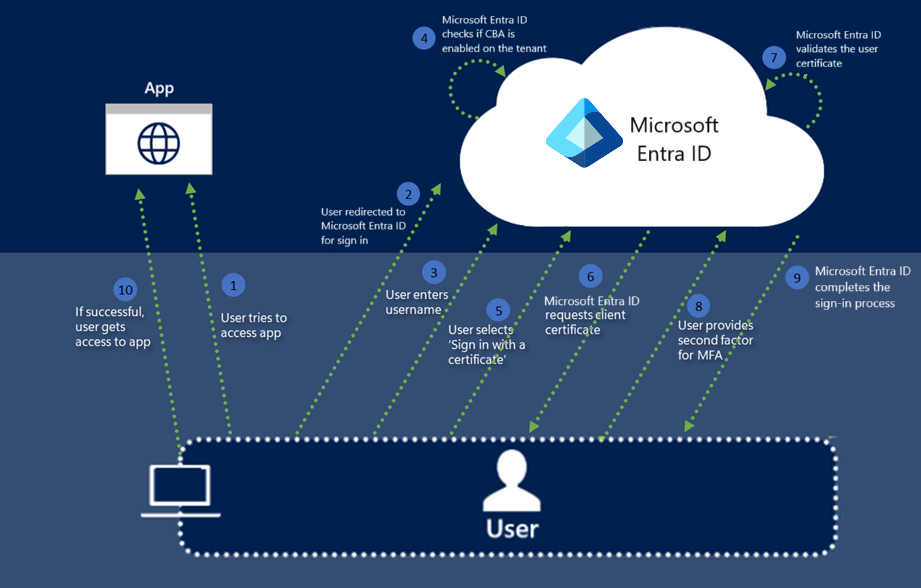

En la imagen siguiente se describe lo que sucede cuando un usuario intenta iniciar sesión en una aplicación en un inquilino donde está habilitada la CBA de Microsoft Entra.

A continuación se indican los pasos que se deben seguir:

El usuario intenta acceder a una aplicación, como el portal MyApps.

Si el usuario aún no ha iniciado sesión, se le redirigirá a la página inicio de sesión de usuario de Microsoft Entra ID enhttps://login.microsoftonline.com/.

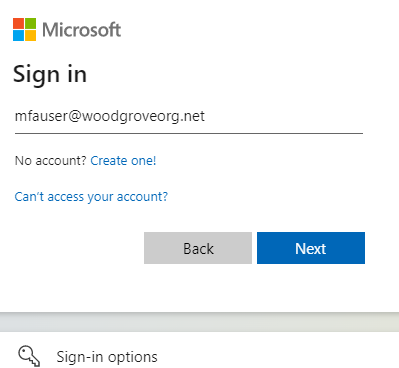

El usuario escribe su nombre de usuario en la página de inicio de sesión de Microsoft Entra y, a continuación, selecciona Siguiente. Microsoft Entra ID realiza la detección de dominios de inicio mediante el nombre del inquilino y el nombre de usuario se usa para buscar al usuario en el inquilino.

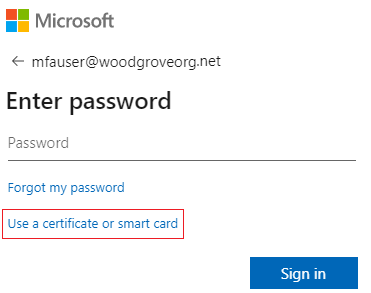

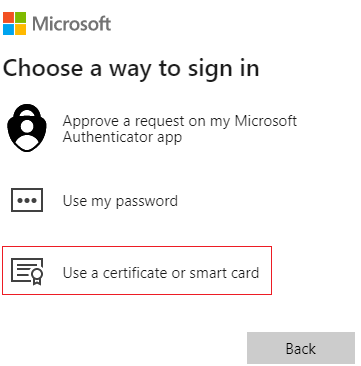

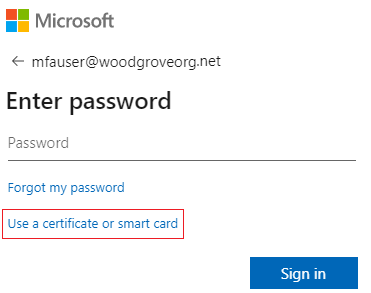

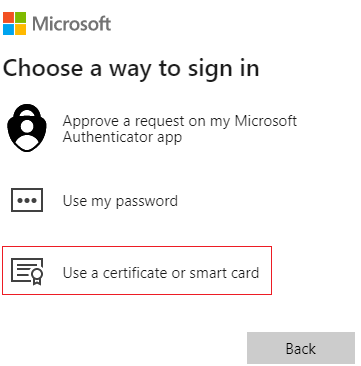

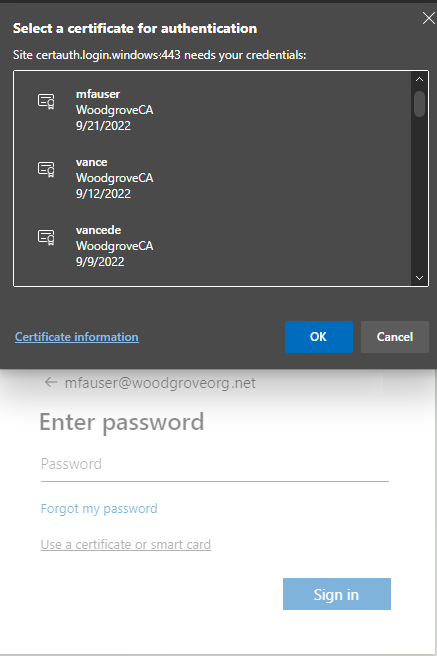

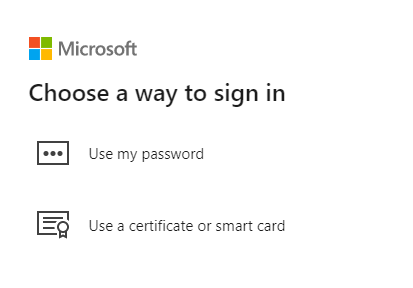

Microsoft Entra ID comprueba si la CBA está habilitada en el inquilino. Si CBA está habilitado, el usuario ve un vínculo para Usar un certificado o tarjeta inteligente en la página de contraseñas. Si el usuario no ve el enlace de inicio de sesión, asegúrese de que la CBA está habilitada en el inquilino. Para obtener más información, consulte ¿Cómo se habilita Microsoft Entra CBA?.

Nota

Si CBA está habilitado en el inquilino, todos los usuarios verán el vínculo usar un certificado o una tarjeta inteligente en la página de contraseñas. Sin embargo, solo los usuarios del ámbito del CBA pueden autenticarse correctamente en una aplicación que usa Microsoft Entra ID como proveedor de identidades.

Si ha habilitado otros métodos de autenticación como inicio de sesión telefónico o claves de seguridad, es posible que los usuarios vean una pantalla de inicio de sesión diferente.

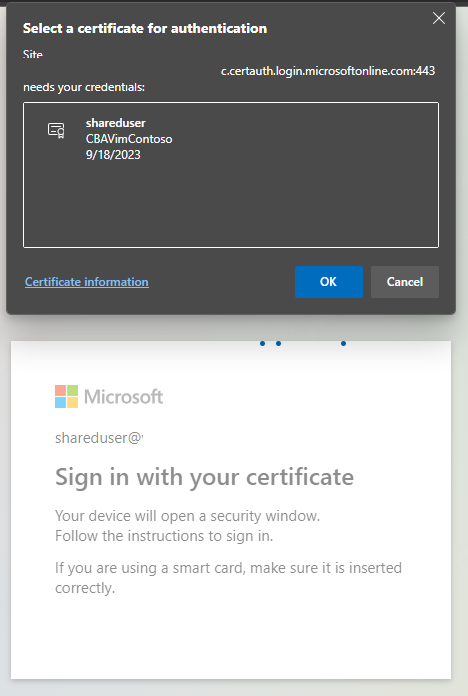

Una vez que el usuario selecciona la autenticación basada en certificados, el cliente se redirige al punto de conexión de certauth, que es https://certauth.login.microsoftonline.com para Microsoft Entra ID público. Para Azure Government, el punto de conexión certauth es https://certauth.login.microsoftonline.us.

El punto de conexión realiza la autenticación mutua TLS, y solicita el certificado del cliente como parte del protocolo de enlace TLS. Aparece una entrada para esta solicitud en el registro de inicios de sesión.

Nota

El administrador de red debe permitir el acceso a la página de inicio de sesión de usuario y al punto de conexión

*.certauth.login.microsoftonline.compara el entorno en la nube del cliente. Deshabilite la inspección de TLS en el punto de conexión de autorización con certificado para asegurarse de que la solicitud de certificado de cliente se realice correctamente como parte del protocolo de enlace de TLS.Asegúrese de que la deshabilitación de inspección de TLS también funcione para la nueva dirección URL con sugerencias del emisor. No codifique la dirección URL con tenantId porque podría cambiar para los usuarios B2B. Use una expresión regular para permitir que la dirección URL antigua y nueva funcione para la deshabilitación de la inspección de TLS. Por ejemplo, en función del proxy, use

*.certauth.login.microsoftonline.como*certauth.login.microsoftonline.com. En Azure Government, use*.certauth.login.microsoftonline.uso*certauth.login.microsoftonline.us.A menos que se permita el acceso, se produce un error en la autenticación basada en certificados si habilita sugerencias del emisor.

Microsoft Entra ID solicita un certificado de cliente. El usuario elige el certificado de cliente y selecciona Aceptar.

Microsoft Entra ID comprueba la lista de revocación de certificados para asegurarse de que el certificado no está revocado y es válido. Microsoft Entra ID identifica al usuario mediante el enlace del nombre de usuario configurado en el inquilino para asignar el valor del campo del certificado al valor del atributo del usuario.

Si se encuentra un usuario único con una directiva de acceso condicional que requiere autenticación multifactor y la regla de enlace de autenticación de certificados satisface MFA, Microsoft Entra ID inicia la sesión del usuario inmediatamente. Si se requiere MFA, pero el certificado solo satisface un solo factor, el inicio de sesión sin contraseña o FIDO2 se ofrece como segundo factor si ya están registrados.

Microsoft Entra ID completa el proceso de inicio de sesión mediante el envío de un token de actualización principal para indicar que el inicio de sesión se ha realizado correctamente.

Si el inicio de sesión del usuario se realiza correctamente, el usuario puede acceder a la aplicación.

Descripción de las sugerencias del emisor (versión preliminar)

Las sugerencias del emisor envían una indicación de la autoridad de certificado (CA) de confianza como parte del protocolo de enlace TLS. La lista de CA de confianza se establece según el sujeto de las CA cargadas por el inquilino en el almacén de confianza Entra. Un cliente de explorador o cliente de aplicación nativa puede usar las sugerencias enviadas por el servidor para filtrar los certificados que se muestran en el selector de certificados. El cliente muestra solo los certificados de autenticación emitidos por las CA en el almacén de confianza.

Habilitación de sugerencias del emisor

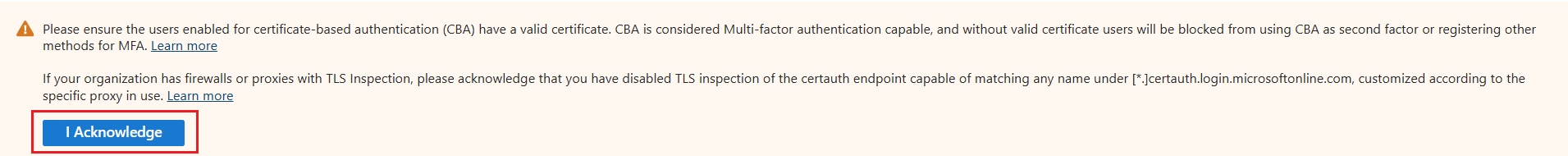

Para habilitar esto, seleccione la casilla Sugerencias del emisor. Los administradores de directivas de autenticación deben seleccionar Confirmación después de asegurarse de que el proxy con la inspección de TLS habilitada está actualizado correctamente y guardarlo.

Nota

Si su organización tiene firewalls o servidores proxy con inspección de TLS, confirme que ha deshabilitado la inspección TLS del punto de conexión certauth capaz de hacer coincidir cualquier nombre con [*.]certauth.login.microsoftonline.com, personalizado según el proxy específico en uso.

Nota

La dirección URL de la entidad de certificación tiene el formato t{tenantId}.certauth.login.microsoftonline.com después de habilitar las sugerencias del emisor.

Propagación de actualizaciones del almacén de confianza de CA

Después de habilitar las sugerencias del emisor y agregar, actualizar o eliminar CA del estado de confianza, hay un retraso de hasta 10 minutos hasta que se propagan las sugerencias del emisor al cliente. Los usuarios no se pueden autenticar con certificados emitidos por las nuevas CA hasta que se propaguen las sugerencias.

Los administradores de directivas de autenticación deben iniciar sesión con un certificado después de habilitar las sugerencias del emisor para iniciar la propagación. Los usuarios ven el siguiente mensaje de error cuando las actualizaciones del almacén de confianza de CA están en propagación.

MFA con autenticación basada en certificados de un solo factor

Microsoft Entra CBA es compatible como primer y segundo factor para la autenticación. Algunas de las combinaciones admitidas son:

- CBA (primer factor) y claves de paso (segundo factor)

- CBA (primer factor) y inicio de sesión sin contraseña por teléfono (segundo factor)

- CBA (primer factor) y claves de seguridad FIDO2 (segundo factor)

- Contraseña (primer factor) + CBA (segundo factor) (versión preliminar)

Nota

CBA como segundo factor en iOS tiene problemas conocidos y está bloqueado en iOS. Estamos trabajando para corregir los problemas y debería ser compatible en iOS.

Los usuarios deben tener una forma de obtener la MFA y registrar el inicio de sesión sin contraseña o FIDO2 con antelación para iniciar sesión con la CBA de Microsoft Entra.

Importante

Un usuario se considera capaz de MFA cuando se incluyen en la configuración del método de CBA. Esto significa que un usuario no puede usar la prueba como parte de su autenticación para registrar otros métodos disponibles. Asegúrese de que los usuarios sin un certificado válido no se incluyen en la configuración del método de CBA. Para obtener más información sobre cómo funciona la autenticación, consulte Autenticación multifactor de Microsoft Entra.

Opciones para obtener la funcionalidad MFA con certificados de factor único

La autenticación basada en certificados de Microsoft Entra es compatible con el método de autenticación multifactor (MFA). El CBA de Microsoft Entra puede ser de factor único (SF) o multifactor (MF) dependiendo de la configuración del inquilino. La habilitación del CBA hace que un usuario pueda completar la MFA. Un usuario con certificado de factor único necesita otro factor para completar MFA, por lo que no permitiremos el registro de otros métodos sin satisfacer MFA. Si el usuario no tiene registrado ningún otro método de autenticación MFA y se le incluye en el ámbito del método de autenticación CBA, no puede verificar su identidad para registrar otros métodos de autenticación y obtener MFA.

Si el usuario habilitado para CBA solo tiene un certificado de factor único (SF) y necesita completar la MFA:

- Use una contraseña y un certificado SF (OR)

- El administrador de directivas de autenticación puede emitir un pase de acceso temporal (OR)

- El administrador de directivas de autenticación agrega un número de teléfono y permite la autenticación de mensajes de voz y texto para la cuenta de usuario.

Si el usuario habilitado para CBA aún no ha emitido un certificado y debe completar la MFA:

- El administrador de directivas de autenticación puede emitir un pase de acceso temporal (OR)

- El administrador de directivas de autenticación agrega un número de teléfono y permite la autenticación de mensajes de voz y texto para la cuenta de usuario.

Si el usuario habilitado para CBA no puede usar un certificado MF, como en un dispositivo móvil sin compatibilidad con tarjetas inteligentes, y necesita completar la MFA:

- El administrador de directivas de autenticación puede emitir un pase de acceso temporal (OR)

- El usuario debe registrar otro método MFA (cuando el usuario puede usar el certificado MF en algún dispositivo) (OR)

- El administrador de directivas de autenticación agrega un número de teléfono y permite la autenticación de mensajes de voz y texto para la cuenta de usuario.

Pasos para configurar el inicio de sesión telefónico sin contraseña (PSI) con CBA

Para que el inicio de sesión sin contraseña funcione, los usuarios deben deshabilitar la notificación heredada a través de su aplicación móvil.

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de directivas de autenticación.

Siga los pasos descritos en Habilitación de la autenticación de inicio de sesión telefónico sin contraseña.

Importante

En la configuración anterior, asegúrese de que eligió la opción Sin contraseña . Debe cambiar el modo de autenticación de los grupos agregados para PSI a Sin contraseña. Si elige Cualquiera, CBA y PSI no funcionan.

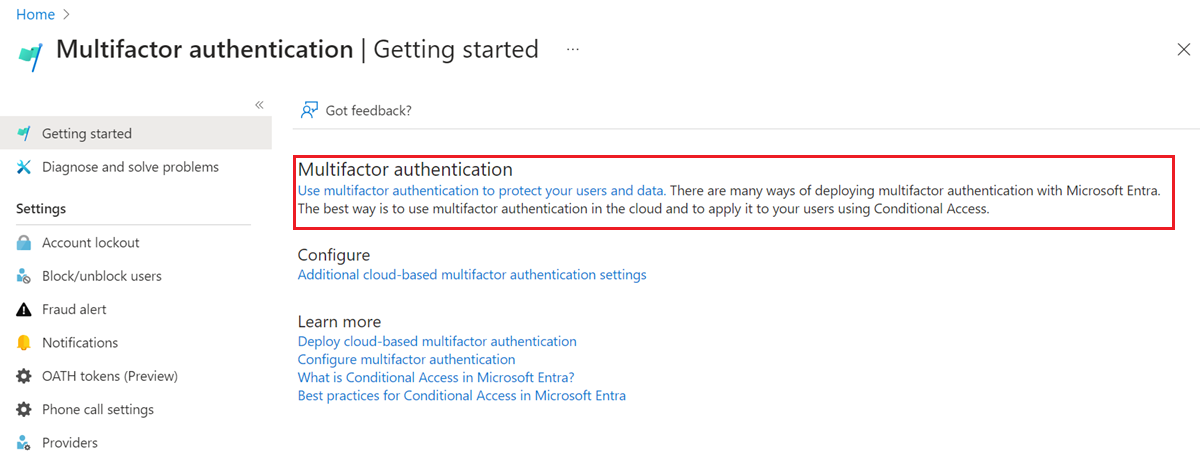

Seleccione Entra ID>Autenticación multifactor (Multifactor authentication)>Configuración adicional de autenticación multifactor basada en la nube.

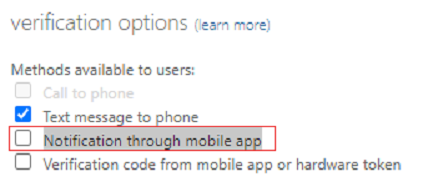

En Opciones de verificación, desactive Notificación a través de la aplicación móvil y seleccione Guardar.

Flujo de autenticación MFA mediante certificados de un solo factor e inicio de sesión sin contraseña

Echemos un vistazo a un ejemplo de un usuario que tiene un certificado de factor único y está configurado para el inicio de sesión sin contraseña.

Escriba el nombre principal de usuario (UPN) y seleccione Siguiente.

Seleccione Iniciar sesión con un certificado.

Si ha habilitado otros métodos de autenticación como inicio de sesión telefónico o claves de seguridad FIDO2, es posible que los usuarios vean otra pantalla de inicio de sesión.

Elija el certificado de usuario correcto en el selector de certificados de cliente y seleccione Aceptar.

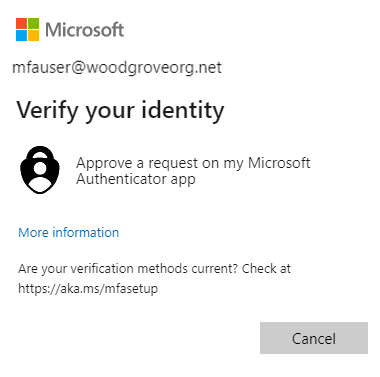

Dado que el certificado está configurado para ofrecer la protección de la autenticación de un solo factor, el usuario necesita un segundo factor para cumplir los requisitos de la autenticación multifactor. El usuario ve los segundos factores disponibles, que en este caso es el inicio de sesión sin contraseña. Seleccione Aprobar una solicitud en mi aplicación Microsoft Authenticator.

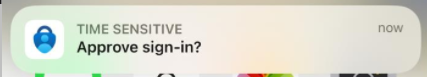

Recibirá una notificación en el teléfono. Seleccione Aprobar inicio de sesión.

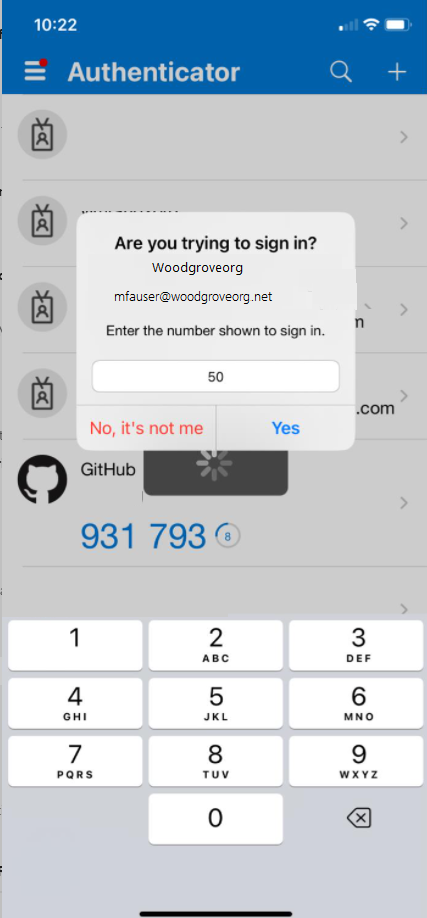

Escriba el número que ve en el explorador o la pantalla de la aplicación en Microsoft Authenticator.

Seleccione Sí y el usuario puede autenticarse e iniciar sesión.

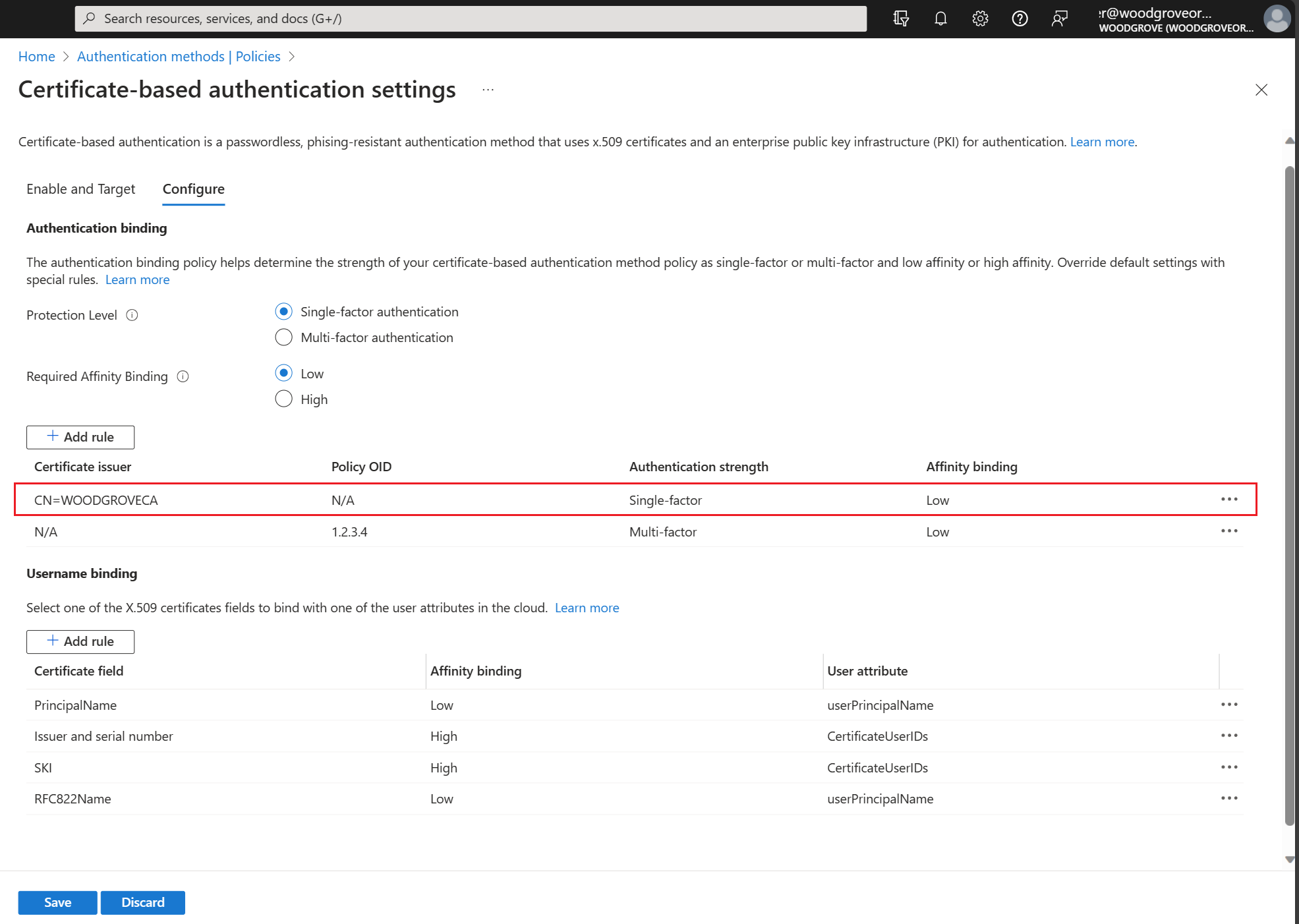

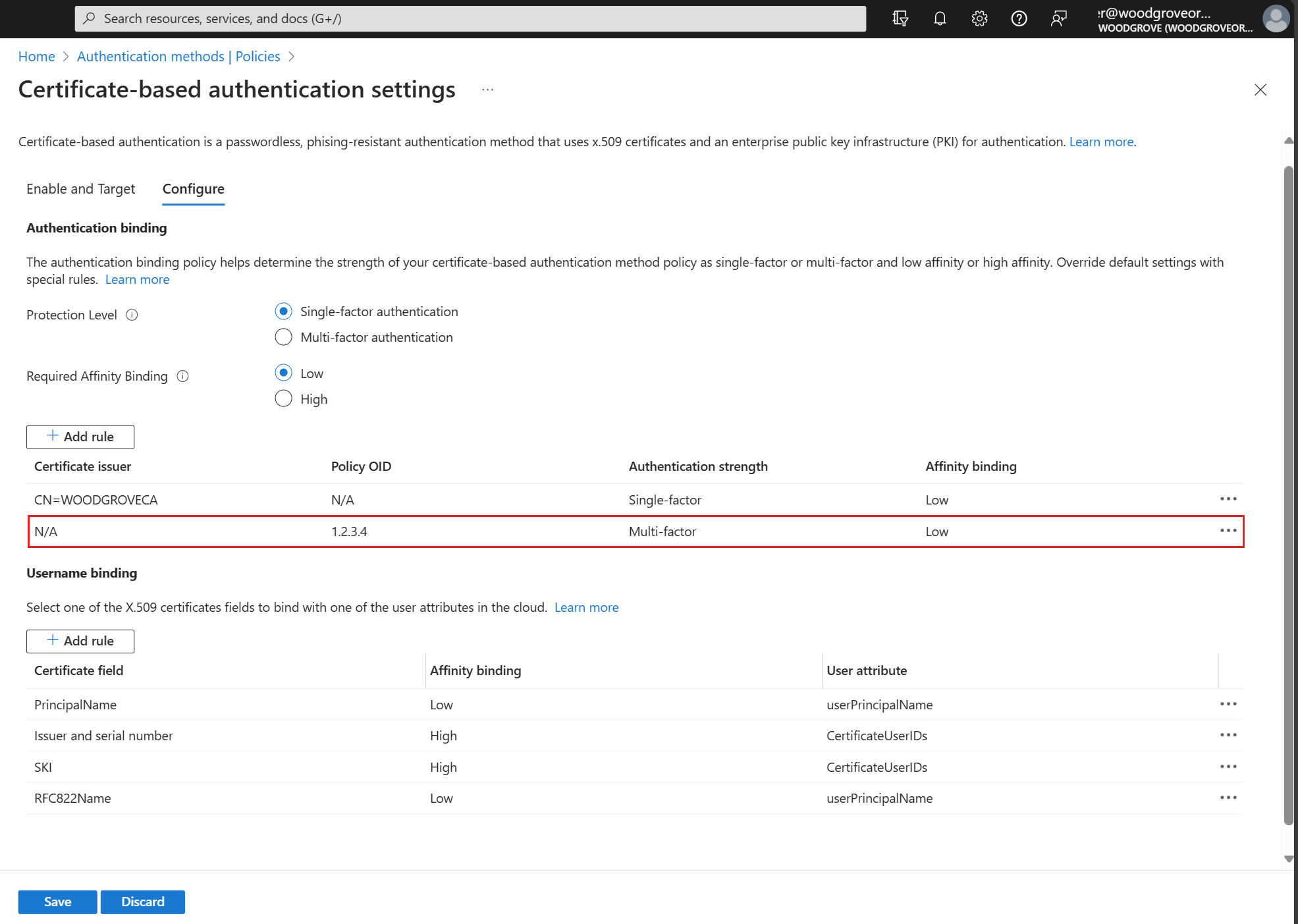

Descripción de la directiva de enlace de autenticación

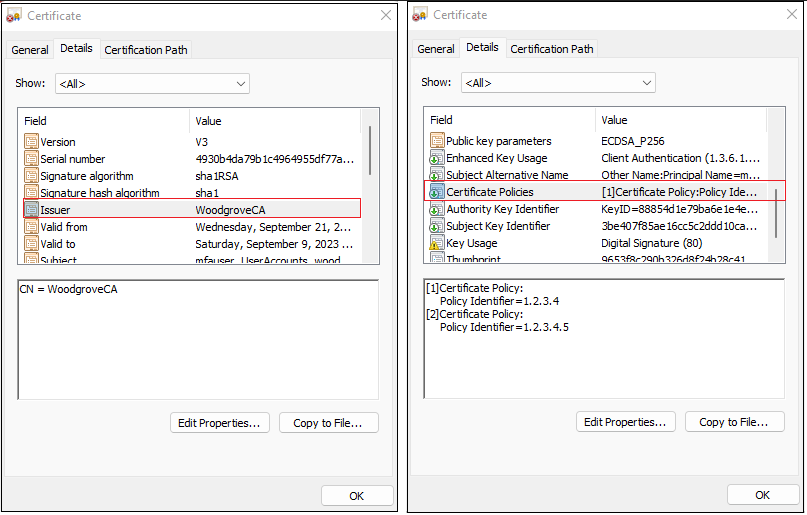

La directiva de enlace de autenticación ayuda a determinar la seguridad de la autenticación como factor único o multifactor. Un administrador de directiva de autenticación puede cambiar el valor predeterminado de un solo factor a multifactor o establecer configuraciones de directiva personalizadas mediante el uso de campos OID de emisor u OID de directiva o emisor y OID de directiva en el certificado.

Puntos fuertes del certificado

Los administradores de directivas de autenticación pueden determinar si los certificados son de factor único o multifactor. Para obtener más información, consulte la documentación que asigna los niveles de garantía de autenticación de NIST a los métodos de autenticación de Microsoft Entra, que se basa en NIST 800-63B SP 800-63B, Directrices de identidad digital: Autenticación y mgmt de ciclo de vida.

Autenticación de certificados multifactor

Cuando un usuario tiene un certificado multifactor, solo puede realizar la autenticación multifactor con certificados. Sin embargo, un administrador de directivas de autenticación debe asegurarse de que los certificados están protegidos con un PIN o biométrico para que se consideren multifactor.

Cómo resuelve Microsoft Entra ID varias reglas de enlace de directivas de autenticación

Se pueden crear varias reglas de directivas de enlaces de autenticación personalizadas con distintos campos de certificado, como el uso del emisor más OID de directiva, o solo el OID de directiva, o solo el emisor. A continuación se muestran los pasos que se usan para determinar el nivel de protección de autenticación cuando las reglas personalizadas se superponen. Los pasos son los siguientes:

- No obstante, las reglas de tipo "emisor más OID de directiva" tienen prioridad sobre las reglas de solo OID de directiva. Asimismo, las reglas de tipo "OID de directiva" tienen prioridad sobre las reglas del emisor del certificado.

- Las reglas de OID de emisor y directiva se evalúan primero. Si tiene una regla personalizada con el emisor CA1 y el OID de política 1.2.3.4.5 con MFA, solo al certificado A que satisface tanto el valor del emisor como el OID de política se le asigna MFA.

- A continuación, se evalúan las reglas personalizadas que usan los OID de directiva. Si tiene un certificado A con la directiva OID 1.2.3.4.5 y una credencial derivada B basada en ese certificado tiene una directiva OID 1.2.3.4.5.6 y la regla personalizada se define como OID de directiva con el valor 1.2.3.4.5 con MFA, solo el certificado A satisface MFA y la credencial B satisface solo la autenticación de un solo factor. Si el usuario utilizó credenciales derivadas durante el inicio de sesión y estaba configurado para tener la MFA, se le pide un segundo factor para una autenticación correcta.

- Si hay un conflicto entre varios OD de directiva (por ejemplo, cuando un certificado tiene dos OD de directiva, donde uno se enlaza a la autenticación de un solo factor y el otro se enlaza a MFA), trate el certificado como una autenticación de un solo factor.

- A continuación, se evalúan las reglas personalizadas que usa la entidad emisora de certificados del emisor.

- Si en un certificado coinciden tanto el OID de directiva como las reglas del emisor, el OID de directiva siempre se comprueba primero y, si no se encuentra ninguna regla de directiva, se comprueban los enlaces del emisor. El OID de directiva tiene una prioridad de enlace de autenticación segura más alta que el emisor.

- Si una entidad de certificación se enlaza a MFA, todos los certificados de usuario que emita la entidad de certificación se califican como MFA. La misma lógica se aplica a la autenticación de un solo factor.

- Si un OID de directiva se enlaza a MFA, todos los certificados de usuario que incluyan este OID de directiva como uno de los OID (un certificado de usuario podría tener varios OID de directiva) se calificarán como MFA.

- Un emisor de certificado solo puede tener un enlace de autenticación segura válido (es decir, un certificado no se puede enlazar a factor único y MFA).

Importante

Hay un problema conocido por el que un administrador de directivas de autenticación de Microsoft Entra configura una regla de directiva de autenticación de CBA mediante el OID de emisor y directiva que afecta a algunos escenarios de registro de dispositivos, entre los que se incluyen:

- Inscripción de Windows Hello para empresas

- Registro de clave de seguridad de Fido2

- Inicio de sesión telefónico sin contraseña de Windows

El registro de dispositivos con Workplace Join, Microsoft Entra ID y los escenarios híbridos de unión de dispositivos con Microsoft Entra no se ven afectados. Las reglas de la política de autenticación CBA que usan Issuer o Policy OID no se ven afectadas. Para mitigarlo, los administradores de directivas de autenticación deben:

- Editar las reglas de directivas de autenticación basada en certificados que usan actualmente las opciones de emisor y OID de directiva, y quitar el requisito de emisor u OID y guardar. O BIEN

- Quitar la regla de directivas de autenticación que actualmente usa el emisor y el OID de directiva, y crear reglas que utilicen únicamente el OID de emisor o de directiva

Estamos trabajando para solucionar el problema.

Descripción de la directiva de enlace de nombre de usuario

La directiva de enlace de nombre de usuario ayuda a validar el certificado del usuario. De manera predeterminada, el nombre principal del nombre alternativo del firmante (SAN) del certificado se asigna al atributo UserPrincipalName del objeto de usuario para determinar el usuario.

Lograr una mayor seguridad con enlaces de certificados

Hay siete métodos admitidos para los enlaces de certificado. En general, los tipos de asignación se consideran de alta afinidad si se basan en identificadores que no se pueden reutilizar, como identificadores de clave de sujeto o clave pública SHA1. Estos identificadores transmiten una mayor garantía de que solo se puede usar un único certificado para autenticar al usuario respectivo.

Por lo tanto, todos los tipos de asignación basados en nombres de usuario y direcciones de correo electrónico se consideran de baja afinidad. Microsoft Entra ID implementa tres asignaciones consideradas de baja afinidad en función de identificadores reutilizables. Los demás se consideran enlaces de alta afinidad. Para obtener más información, consulte certificateUserIds.

| Campo de asignación de certificados | Ejemplos de valores en certificateUserIds | Atributos de objeto de usuario | Tipo |

|---|---|---|---|

| PrincipalName | X509:<PN>bob@woodgrove.com |

userPrincipalName onPremisesUserPrincipalName certificateUserIds |

afinidad baja |

| RFC822Name | X509:<RFC822>user@woodgrove.com |

userPrincipalName onPremisesUserPrincipalName certificateUserIds |

afinidad baja |

| EmisorYAsunto | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

certificateUserIds | afinidad baja |

| Asunto | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

certificateUserIds | afinidad baja |

| Esquí | X509:<SKI>aB1cD2eF3gH4iJ5kL6-mN7oP8qR= |

certificateUserIds | afinidad alta |

| SHA1PublicKey | X509:<SHA1-PUKEY>aB1cD2eF3gH4iJ5kL6-mN7oP8qR El valor SHA1PublicKey (hash SHA1 de todo el contenido del certificado, incluida la clave pública) se encuentra en la propiedad Thumbprint del certificado. |

certificateUserIds | afinidad alta |

| EmisorYNumeroDeSerie | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>cD2eF3gH4iJ5kL6mN7-oP8qR9sT Para obtener el valor correcto para el número de serie, ejecute este comando y almacene el valor que se muestra en CertificateUserIds: Sintaxis: Certutil –dump –v [~certificate path~] >> [~dumpFile path~] Ejemplo: certutil -dump -v firstusercert.cer >> firstCertDump.txt |

certificateUserIds | afinidad alta |

Importante

Puede usar el módulo de PowerShell CertificateBasedAuthentication para buscar los valores correctos de CertificateUserIds para un usuario desde el certificado de usuario final.

Definición del enlace de afinidad en el nivel de inquilino e invalidación con reglas personalizadas

Con esta característica, un administrador de directivas de autenticación puede configurar si un usuario se puede autenticar mediante la asignación de enlaces de nombre de usuario de afinidad baja o de alta afinidad. Puede establecer el enlace de afinidad obligatorio para el inquilino, que se aplica a todos los usuarios. También puede invalidar el valor predeterminado de todo el inquilino mediante la creación de reglas personalizadas basadas en emisor y OID de directiva, u OID de directiva o emisor.

Cómo resuelve Microsoft Entra ID varias reglas de enlace de directivas de nombre de usuario

Utilice el enlace de prioridad más alta (número más bajo).

- Busque el objeto de usuario mediante el nombre de usuario o el nombre principal de usuario.

- Obtener la lista de todos los enlaces de nombre de usuario configurados por el administrador de directivas de autenticación en la configuración del método de autenticación CBA ordenado por el atributo "priority". En la actualidad, el concepto de prioridad no se expone en la experiencia del usuario del portal. Graph devuelve el atributo de prioridad para cada vinculación y este se utiliza en el proceso de evaluación.

- Si el inquilino tiene habilitado un enlace de afinidad alto o si el valor del certificado coinciden con una regla personalizada que requería un enlace de afinidad alto, quita todos los enlaces de afinidad bajos de la lista.

- Evalúe cada enlace de la lista hasta que se produzca una autenticación correcta.

- Si el campo de certificado X.509 del enlace configurado está en el certificado presentado, Microsoft Entra ID coincide el valor del campo certificado con el valor del atributo de objeto de usuario.

- Si se encuentra una coincidencia, la autenticación de usuario se realiza correctamente.

- Si no se encuentra una coincidencia, vaya al siguiente enlace de prioridad.

- Si el campo del certificado X.509 no está en el certificado presentado, pase al siguiente enlace de prioridad.

- Valide todos los enlaces de nombre de usuario configurados hasta que uno de ellos produzca una coincidencia y la autenticación del usuario se realice correctamente.

- Si no se encuentra una coincidencia en ninguno de los enlaces de nombre de usuario configurados, se produce un error en la autenticación del usuario.

Protección de la configuración de Microsoft Entra con varios enlaces de nombre de usuario

Cada uno de los atributos de objeto de usuario de Microsoft Entra (userPrincipalName, onPremiseUserPrincipalName, certificateUserIds) disponibles para enlazar certificados a cuentas de usuario de Microsoft Entra tiene una restricción única para asegurarse de que un certificado solo coincide con una sola cuenta de usuario de Microsoft Entra. Sin embargo, Microsoft Entra CBA admite varios métodos de enlace en la directiva de enlace de nombre de usuario que permite a un administrador de directiva de autenticación acomodar un certificado a varias configuraciones de cuentas de usuario de Microsoft Entra.

Importante

Si configura varios enlaces, la autenticación de CBA de Microsoft Entra solo es tan segura como el enlace de afinidad más bajo porque CBA valida cada enlace para autenticar al usuario. Para evitar un escenario en el que un único certificado coincide con varias cuentas de Microsoft Entra, un administrador de directivas de autenticación puede:

- Configure un único método de enlace en la directiva de enlace de nombre de usuario.

- Si un inquilino tiene varios métodos de enlace configurados y no quiere permitir que un certificado se asigne a varias cuentas, el administrador de directivas de autenticación debe asegurarse de que todos los métodos permitidos configurados en la asignación de directivas a la misma cuenta de Microsoft Entra. Todas las cuentas de usuario deben tener valores que coincidan con todos los enlaces.

- Si un inquilino tiene varios métodos de enlace configurados, el administrador de directivas de autenticación debe asegurarse de que no tienen más de un enlace de afinidad baja.

Por ejemplo, supongamos que tiene dos enlaces de nombre de usuario en PrincipalName asignados a UPN y SubjectKeyIdentifier (SKI) a certificateUserIds. Si desea que un certificado solo se use para una sola cuenta, un administrador de directivas de autenticación debe asegurarse de que la cuenta tenga el UPN que está presente en el certificado e implementar la asignación ski en el atributo certificateUserId de la misma cuenta.

Compatibilidad para varios certificados con una cuenta de usuario de Microsoft Entra (M:1)

Hay escenarios en los que una organización emite varios certificados para una sola identidad. Normalmente, esto podría ser una credencial derivada para un dispositivo móvil o también puede ser para un dispositivo compatible con el titular de credenciales x509 o una tarjeta inteligente secundaria, como Yubikey.

Cuentas solo en la nube Para las cuentas solo en la nube, puede asignar varios certificados (hasta 5) para usarlos rellenando el campo certificateUserIds (información de autorización en el Portal de usuarios) con valores únicos que identifican cada certificado. Si la organización usa enlaces de afinidad alta, por ejemplo, Issuer + SerialNumber, los valores de CertificateUserIds pueden tener un aspecto similar al siguiente:

X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>cD2eF3gH4iJ5kL6mN7-oP8qR9sT

X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8-qR9sT0uV

En este ejemplo, el primer valor representa X509Certificate1 y el segundo valor representa X509Certificate2. El usuario puede presentar cualquiera de los certificados en el inicio de sesión y, siempre que el enlace de nombre de usuario de CBA esté establecido para que apunte al campo certificateUserIds para buscar el tipo de enlace determinado (es decir, Issuer+SerialNumber en este ejemplo), el usuario iniciará sesión correctamente.

Cuentas sincronizadas híbridas Para las cuentas sincronizadas, puede asignar varios certificados para usarlos rellenando el campo altSecurityIdentities en AD los valores que identifican cada certificado. Si la organización usa enlaces de alta afinidad (es decir, autenticación segura), los enlaces de Emisor + SerialNumber podrían ser similares a los siguientes:

X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>cD2eF3gH4iJ5kL6mN7-oP8qR9sT

X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8-qR9sT0uV

En este ejemplo, el primer valor representa X509Certificate1 y el segundo valor representa X509Certificate2. Estos valores deben sincronizarse después con el campo certificateUserIds de Microsoft Entra ID.

Compatibilidad con un certificado con muchas cuentas de usuario de Microsoft Entra (1:M)

Hay escenarios en los que una organización necesita que el usuario use el mismo certificado para autenticarse en varias identidades. Normalmente, esto es para las cuentas administrativas. También puede ser para cuentas de desarrollador o cuentas de derechos temporales. En AD tradicional, el campo altSecurityIdentities se usa para rellenar los valores del certificado y se usa una sugerencia durante el inicio de sesión para dirigir AD a la cuenta deseada para comprobar el inicio de sesión. Con Microsoft Entra CBA esto es diferente y no hay ninguna sugerencia. En su lugar, la detección de dominios de inicio identifica la cuenta deseada para comprobar los valores del certificado. La otra diferencia clave es que Microsoft Entra CBA aplica unicidad en el campo certificateUserIds. Esto significa que dos cuentas no pueden rellenar los mismos valores de certificado.

Importante

No es una configuración muy segura usar la misma credencial para autenticarse en diferentes cuentas de Microsoft Entra y se recomienda no permitir un certificado para varias cuentas de usuario de Microsoft Entra.

Cuentas solo en la nube Para las cuentas solo en la nube, debe crear varios enlaces de nombre de usuario y asignar valores únicos a cada cuenta de usuario que use el certificado. Cada cuenta se autentica utilizando un enlace de nombre de usuario diferente. Esto se aplica dentro del límite de un único directorio o inquilino (es decir, los administradores de directivas de autenticación pueden asignar el certificado para su uso en otro directorio o inquilino, siempre y cuando los valores sigan siendo únicos por cuenta).

Rellene el campo certificateUserIds (información de autorización en el Portal de usuarios) con un valor único que identifique el certificado deseado. Si la organización usa enlaces de afinidad alta (es decir, autenticación segura), los enlaces de Emisor + SerialNumber y SKI podrían ser similares a los siguientes:

Enlaces de nombre de usuario:

- Emisor y número de serie:> CertificateUserIds

- SKI -> CertificateUserIds

Valores CertificateUserIds de la cuenta de usuario:

X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>aB1cD2eF3gH4iJ5kL6-mN7oP8qR

X509:<SKI>cD2eF3gH4iJ5kL6mN7-oP8qR9sT

Ahora, cuando cualquiera de los usuarios presenta el mismo certificado al iniciar sesión, el usuario inicia sesión correctamente porque su cuenta coincide con un valor único en ese certificado. Una cuenta se autentica mediante Issuer+SerialNumber y la otra mediante la vinculación SKI.

Nota

El número de cuentas que se pueden usar de esta manera está limitada por el número de enlaces de nombre de usuario configurados en el inquilino. Si la organización usa solo enlaces de afinidad alta, el número de cuentas admitidas está limitado a 3. Si la organización también usa enlaces de afinidad baja, este número aumenta a 7 cuentas (1 PrincipalName, 1 RFC822Name, 1 SubjectKeyIdentifier, 1 SHA1PublicKey, 1 Issuer+Subject, 1 Issuer+SerialNumber, 1 Subject).

Cuentas sincronizadas híbridas Para las cuentas sincronizadas, el enfoque es diferente. Aunque los administradores de directivas de autenticación pueden asignar valores únicos a cada cuenta de usuario que use el certificado, la práctica habitual de rellenar todos los valores en cada cuenta de Microsoft Entra ID dificulta este problema. En su lugar, Microsoft Entra Connect debe filtrar los valores deseados por cuenta a valores únicos rellenados en la cuenta en Microsoft Entra ID. Esta regla de valores únicos se aplica dentro del límite de un único directorio o inquilino (es decir, los administradores de directivas de autenticación pueden asignar el certificado para su uso en otro directorio o inquilino, siempre y cuando los valores sigan siendo únicos por cuenta). Además, la organización puede tener varios bosques de AD que contribuyen a que los usuarios tengan un único inquilino de Microsoft Entra. En este caso, Microsoft Entra Connect aplica el filtro a cada uno de estos bosques de AD con el mismo objetivo para rellenar solo un valor único deseado para la cuenta en la nube.

Rellene el campo altSecurityIdentities en AD con los valores que identifican el certificado deseado e incluya el valor de certificado deseado para ese tipo de cuenta de usuario (como detailee, admin, developer, etc.). Seleccione un atributo clave en AD que indique a la sincronización qué tipo de cuenta de usuario está evaluando el usuario (por ejemplo, msDS-cloudExtensionAttribute1). Rellene este atributo con el valor de tipo de usuario que desee, como empleado, administrador o desarrollador. Si se trata de la cuenta principal del usuario, el valor puede dejarse vacío o nulo.

Las cuentas podrían tener el siguiente aspecto:

Bosque 1 - Cuenta1 (bob@woodgrove.com):

X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR

X509:<SHA1-PUKEY>cD2eF3gH4iJ5kL6mN7oP8qR9sT

X509:<PN>bob@woodgrove.com

Bosque 1 - Cuenta2 (bob-admin@woodgrove.com):

X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR

X509:<SHA1-PUKEY>>cD2eF3gH4iJ5kL6mN7oP8qR9sT

X509:<PN>bob@woodgrove.com

Bosque 2: ADAccount1 (bob-tdy@woodgrove.com):

X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR

X509:<SHA1-PUKEY>>cD2eF3gH4iJ5kL6mN7oP8qR9sT

X509:<PN>bob@woodgrove.com

Estos valores deben sincronizarse después con el campo certificateUserIds de Microsoft Entra ID.

Pasos para sincronizar con certificateUserIds

- Configurar Microsoft Entra Connect para agregar el campo alternativeSecurityIds al metaverso

- Para cada bosque de AD, configure una nueva regla de entrada personalizada con una prioridad alta (número bajo por debajo de 100). Agregue una transformación expresión con el campo altSecurityIdentities como origen. La expresión de destino usa el atributo de clave que ha seleccionado y rellenado, así como la asignación a los tipos de usuario que ha definido.

- Por ejemplo:

IIF((IsPresent([msDS-cloudExtensionAttribute1]) && IsPresent([altSecurityIdentities])),

IIF((InStr(LCase([msDS-cloudExtensionAttribute1]),LCase("detailee"))>0),

Where($item,[altSecurityIdentities],(InStr($item, "X509:<SHA1-PUKEY>")>0)),

IIF((InStr(LCase([msDS-cloudExtensionAttribute1]),LCase("developer"))>0),

Where($item,[altSecurityIdentities],(InStr($item, "X509:<SKI>")>0)), NULL) ),

IIF(IsPresent([altSecurityIdentities]),

Where($item,[altSecurityIdentities],(BitAnd(InStr($item, "X509:<I>"),InStrRev($item, "<SR>"))>0)), NULL)

)

En el ejemplo anterior, altSecurityIdentities y el atributo clave msDS-cloudExtensionAttribute1is se comprueban primero para ver si se rellenan. Si no es así, se comprueba altSecurityIdentities para ver si se rellena. Si está vacío, se establece en NULL. De lo contrario, la cuenta entra en el caso predeterminado y en este ejemplo se filtra solo la asignación Issuer+SerialNumber. Si se rellena el atributo de clave, se comprueba el valor para ver si es igual a uno de los tipos de usuario definidos. En este ejemplo, si ese valor es detallado, filtramos por el valor SHA1PublicKey de altSecurityIdentities. Si el valor es desarrollador, filtramos por el valor SubjectKeyIssuer de altSecurityIdentities. Puede haber varios valores de certificado de un tipo específico. Por ejemplo, varios valores principalName o varios valores SKI o SHA1-PUKEY. El filtro obtiene todos los valores y se sincroniza con Microsoft Entra ID, no solo el primero que encuentra.

- Un segundo ejemplo que muestra cómo insertar un valor vacío si el atributo de control está vacío es:

IIF((IsPresent([msDS-cloudExtensionAttribute1]) && IsPresent([altSecurityIdentities])),

IIF((InStr(LCase([msDS-cloudExtensionAttribute1]),LCase("detailee"))>0),

Where($item,[altSecurityIdentities],(InStr($item, "X509:<SHA1-PUKEY>")>0)),

IIF((InStr(LCase([msDS-cloudExtensionAttribute1]),LCase("developer")>0),

Where($item,[altSecurityIdentities],(InStr($item, "X509:<SKI>")>0)), NULL) ),

IIF(IsPresent([altSecurityIdentities]),

AuthoritativeNull, NULL)

)

Si el valor de altSecurityIdentities no coincide con ninguno de los valores de búsqueda en el atributo de control, se pasa un AuthoritativeNull. Esto garantiza que las reglas anteriores o posteriores que rellenan alternativeSecurityId se omiten y el resultado está vacío en Microsoft Entra ID.

- Configure una nueva regla de salida personalizada con una prioridad baja (un número alto por encima de 160 – al final de la lista).

- Agregue una transformación directa con el campo alternativeSecurityIds como origen y el campo certificateUserIds como destino.

- Ejecute un ciclo de sincronización para completar el rellenado de los datos en Microsoft Entra ID.

Asegúrese de que CBA de cada inquilino está configurado con los enlaces de nombre de usuario que apuntan al campo certificateUserIds para los tipos de campo que ha asignado desde el certificado. Ahora cualquiera de estos usuarios puede presentar el certificado al iniciar sesión y después de validar el valor único del certificado con el campo certificateUserIds, ese usuario ha iniciado sesión correctamente.

Descripción del proceso de revocación de certificados

El proceso de revocación de certificados permite a los administradores de directivas de autenticación revocar para una autenticación futura un certificado emitido previamente. La revocación del certificado no revocará los tokens ya emitidos del usuario. Siga los pasos para revocar manualmente los tokens en Configuración de la revocación.

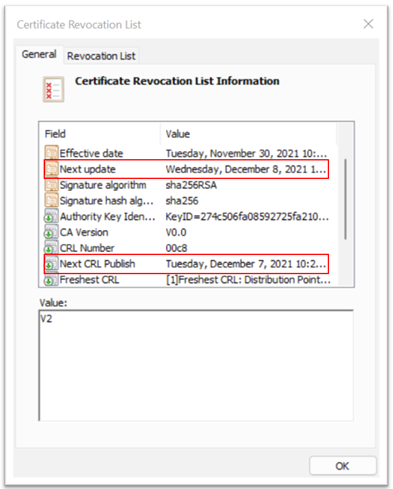

Microsoft Entra ID descarga y almacena en caché la lista de revocación de certificados (CRL) de los clientes de su entidad de certificación para comprobar si los certificados se han revocado durante la autenticación del usuario.

Los administradores de directivas de autenticación pueden configurar el punto de distribución CRL durante el proceso de configuración de los emisores de confianza en el inquilino de Microsoft Entra. Cada emisor de confianza debe tener una CRL a la que se pueda hacer referencia mediante una dirección URL accesible desde Internet.

Importante

El tamaño máximo de una CRL para Microsoft Entra ID para descargar correctamente en un inicio de sesión interactivo y la memoria caché es de 20 MB en Microsoft Entra ID público y 45 MB en nubes de Azure US Government, y el tiempo necesario para descargar la CRL no debe superar los 10 segundos. Si Microsoft Entra ID no puede descargar la lista de revocación de certificados, se produce un error en las autenticaciones basadas en certificados que usen certificados emitidos por la entidad de certificación correspondiente. Como procedimiento recomendado para mantener los archivos CRL dentro de los límites de tamaño, mantenga la vigencia de los certificados dentro de los límites razonables y limpie los certificados expirados. Para obtener más información, consulte ¿Existe un límite para el tamaño de CRL?.

Cuando un usuario realiza un inicio de sesión interactivo con un certificado y la CRL supera el límite interactivo de una nube, se produce un error con el siguiente error:

"La lista de revocación de certificados (CRL) descargada de {uri} ha superado el tamaño máximo permitido ({tamaño} bytes) para las CRL en Microsoft Entra ID. Inténtelo de nuevo en unos minutos. Si el problema persiste, póngase en contacto con los administradores de inquilinos".

Después del error, Microsoft Entra ID intenta descargar la CRL sujeta a los límites del lado del servicio (45 MB en Microsoft Entra ID y 150 MB en nubes de Azure US Government).

Importante

Si un administrador de directivas de autenticación omite la configuración de la CRL, Microsoft Entra ID no realiza ninguna comprobación de CRL durante la autenticación basada en certificados del usuario. Esto puede ser útil para la solución de problemas inicial, pero no se debe tener en cuenta para su uso en producción.

Por ahora, no se admite el Protocolo de estado de certificado en línea (OCSP) por motivos de rendimiento y confiabilidad. En lugar de descargar la CRL en cada conexión por el explorador cliente para OCSP, el identificador de Microsoft Entra se descarga una vez en el primer inicio de sesión y lo almacena en caché. Esta acción mejora el rendimiento y la fiabilidad de la verificación de la Lista de Revocación de Certificados (CRL). También indexamos la memoria caché para que la búsqueda sea mucho más rápida cada vez. Los clientes deben publicar las CRL para la revocación de certificados.

Los pasos siguientes son un flujo típico de la comprobación de CRL:

- Microsoft Entra ID intenta descargar la CRL en el primer evento de inicio de sesión de cualquier usuario con un certificado del emisor de confianza o la entidad de certificación correspondientes.

- Microsoft Entra ID almacena en caché y reutiliza la CRL para cualquier uso posterior. Respeta la siguiente fecha de actualización y, si está disponible, la siguiente fecha de publicación de CRL (usada por las CA de Windows Server) del documento de la CRL.

- Se produce un error en la autenticación basada en certificados de usuario si:

Una CRL está configurada para el emisor de confianza y Microsoft Entra ID no puede descargar la CRL, debido a restricciones de disponibilidad, tamaño o latencia.

El certificado del usuario aparece como revocado en la CRL.

Microsoft Entra ID intenta descargar una nueva CRL desde el punto de distribución si el documento de la CRL almacenado en caché ha expirado.

Nota

Microsoft Entra ID comprueba la CRL de la CA emisora y de otras CA en la cadena de confianza de la PKI hasta la CA raíz. Tenemos un límite de hasta 10 CA del certificado de cliente de hoja para la validación de CRL en la cadena PKI. La limitación es asegurarse de que un actor incorrecto no reduzca el servicio cargando una cadena PKI con un gran número de CA con un tamaño CRL mayor. Si la cadena de PKI del inquilino tiene más de cinco entidades de certificación, y si una de las entidades se ha visto comprometida, los administradores de directivas de autenticación deben eliminar el emisor de confianza comprometido de la configuración del inquilino de Microsoft Entra.

Importante

Debido a la naturaleza del almacenamiento en caché de las listas de revocación de certificados (CRL) y los ciclos de publicación, se recomienda encarecidamente que, si se revoca un certificado, también se revoquen todas las sesiones del usuario afectado en Microsoft Entra ID.

A partir de ahora, no hay forma de forzar o volver a intentar manualmente la descarga de la CRL.

Configuración de la revocación

Para revocar un certificado de cliente, Microsoft Entra ID recupera la lista de revocación de certificados (CRL) de las direcciones URL cargadas como parte de la información de la entidad de certificación y la almacena en caché. La última marca de tiempo de publicación (propiedad Fecha efectiva ) en la CRL se usa para asegurarse de que la CRL sigue siendo válida. De forma periódica, se hace referencia a la CRL para revocar el acceso a los certificados que forman parte de la lista.

Si se requiere realizar una revocación más instantánea (por ejemplo, si un usuario pierde un dispositivo), se puede invalidar el token de autorización del usuario. Para invalidar el token de autorización, establezca el campo StsRefreshTokensValidFrom para este usuario en particular mediante Windows PowerShell. Debe actualizar el campo StsRefreshTokensValidFrom para cada usuario para el que quiera revocar el acceso.

Para asegurarse de que la revocación persiste, debe establecer la fecha efectiva de la CRL en una fecha posterior al valor establecido por StsRefreshTokensValidFrom y asegurarse de que el certificado en cuestión está en la CRL.

En los pasos siguientes se describe el proceso para actualizar y invalidar el token de autorización estableciendo el campo StsRefreshTokensValidFrom .

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

La fecha establecida debe ser futura. De lo contrario, no se establece la propiedad StsRefreshTokensValidFrom. Si la fecha está en el futuro, StsRefreshTokensValidFrom se establece en la hora actual (no en la fecha indicada por Set-MsolUser comando).

Descripción de la validación de CRL

Una CRL es un registro de certificados digitales que han sido revocados antes del final de su período de validez por parte de una entidad de certificación (CA). Cuando las CA se cargan en el almacén de confianza de Microsoft Entra, una CRL o, más específicamente, el atributo CrlDistributionPoint, no es necesario. Una entidad de certificación se puede cargar sin un punto de conexión CRL y no se producirá un error en la autenticación basada en certificados si una entidad de certificación emisora no tiene especificada una CRL.

Para reforzar la seguridad y evitar configuraciones incorrectas, un administrador de directivas de autenticación puede pedir que se produzca un error en la autenticación CBA si no hay una CRL configurada para una entidad de certificación que emite un certificado de usuario final.

Habilitar la validación de la CRL

Para habilitar la validación de CRL, seleccione Requerir validación de CRL (recomendado) .

Una vez habilitado, cualquier fallo de CBA se debe a que el certificado de usuario final fue emitido por una CA sin CRL configurado.

Un administrador de directivas de autenticación puede excluir a una entidad de certificación si su CRL presenta problemas que están pendientes de solucionar. Seleccione Agregar exención y seleccione todas las CA que se deben excluir.

No es necesario que las entidades de certificación de la lista de exentas tengan la CRL configurada y que los certificados de usuario final que emitan no den lugar a un error en la autenticación.

Seleccione las entidades de certificación y seleccione Añadir. El cuadro de texto Buscar se puede usar para filtrar las listas de CA para seleccionar CA específicas.

Ámbito de entidad de certificación (CA) (versión preliminar)

El ámbito de la entidad de certificación (CA) en Microsoft Entra permite a los administradores de inquilinos restringir el uso de entidades de certificación (CA) específicas a grupos de usuarios definidos. Esta característica mejora la seguridad y la capacidad de administración de la autenticación basada en certificados (CBA) al garantizar que solo los usuarios autorizados puedan autenticarse mediante certificados emitidos por entidades de certificación específicas.

El ámbito de CA es especialmente útil en escenarios con varios PKI o B2B, en los que se utilizan varias entidades de certificación en distintas poblaciones de usuarios. Ayuda a evitar el acceso no deseado y facilita el cumplimiento de las directivas de la organización.

Ventajas clave

- Restricción del uso de certificados a grupos de usuarios específicos

- Compatibilidad con entornos PKI complejos con varias CA

- Protección mejorada contra el uso indebido de certificados

- Visibilidad del uso de CA a través de registros de acceso y herramientas de supervisión

El ámbito de CA permite a los administradores definir reglas que asocian una entidad de certificación (identificada por su Subject Key Identifier, o SKI) con un grupo específico de Microsoft Entra. Cuando un usuario intenta autenticarse mediante un certificado, el sistema comprueba si la entidad de certificación emisora del certificado tiene como ámbito un grupo que incluye al usuario. Entra recorre la cadena de certificación (CA) y aplica todas las reglas de ámbito hasta que el usuario se encuentra en uno de los grupos definidos por dichas reglas de ámbito. Si el usuario no está en el grupo con ámbito, se produce un error en la autenticación, aunque el certificado sea válido de otro modo.

Pasos para habilitar la funcionalidad de ámbito de entidad de certificación

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de directivas de autenticación.

- Vaya a Entra ID>Métodos de autenticación>Autenticación basada en certificados.

- En Configurar, vaya a la política de ámbito del emisor de certificados.

- Seleccione Agregar regla.

- Seleccione Filtrar CA por PKI. Las CA clásicas mostrarán todas las CA del almacén de CA clásica y la selección de una PKI específica mostrará todas las CA de la PKI seleccionada. Seleccione una PKI.

- La lista desplegable Emisor de certificados mostrará todas las Autoridades Certificadoras de la PKI seleccionada. Seleccione una entidad de certificación para crear una regla de ámbito.

- Seleccione Agregar grupo.

- Seleccionar un grupo

- Seleccione Agregar para guardar la regla.

- Seleccione I Acknowledge (Confirmación ) y Seleccione Save (Guardar ) para guardar la configuración de CBA.

- Para editar o eliminar una directiva de ámbito de entidad de certificación, seleccione "..." en la fila de la regla. Seleccione Editar para editar la regla y Eliminar para eliminar la regla.

Limitaciones conocidas

- Solo se puede asignar un grupo por entidad de certificación.

- Se admite un máximo de 30 reglas de ámbito.

- La aplicación del ámbito se aplica en el nivel de entidad de certificación intermedia.

- La configuración incorrecta puede dar lugar a bloqueos de usuario si no existen reglas de ámbito válidas.

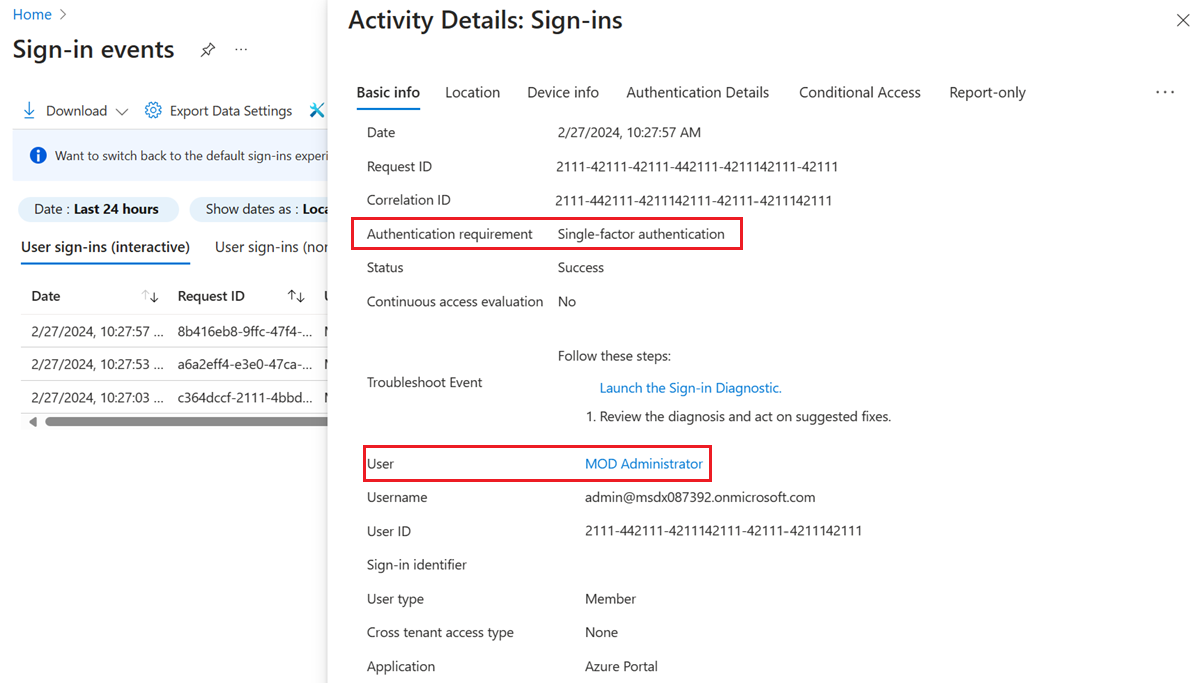

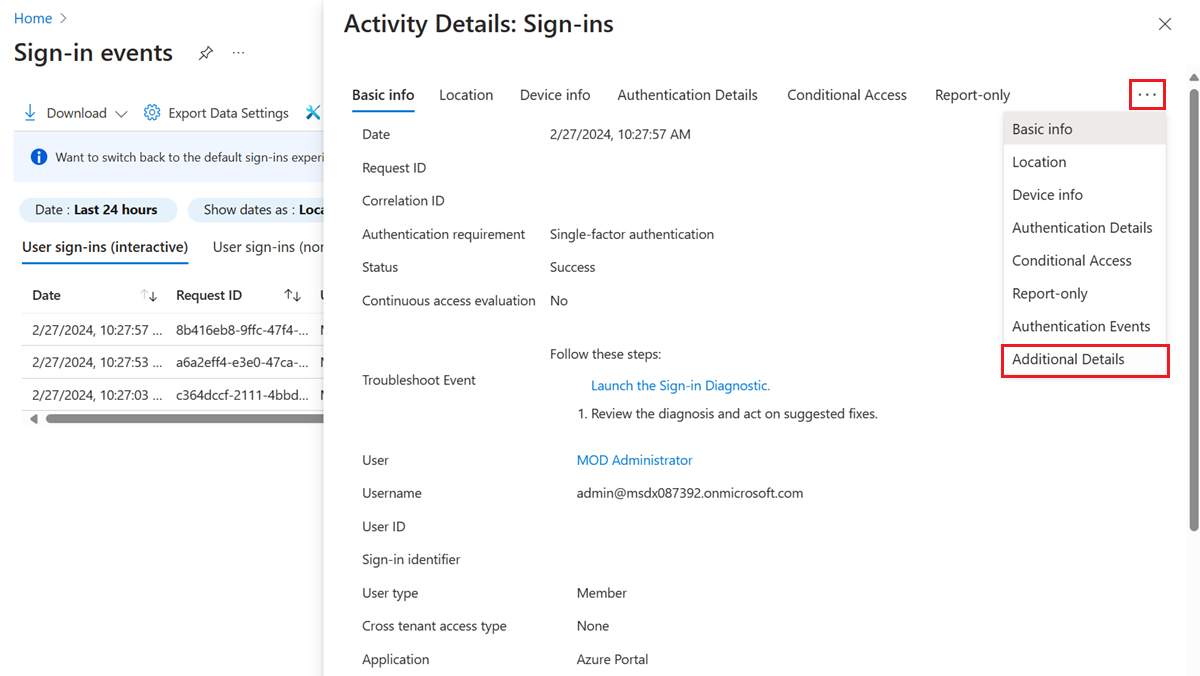

Entradas de registro de inicio de sesión

- El registro de inicio de sesión mostrará que fue realizado con éxito y en la pestaña Detalles adicionales se mostrará el SKI de la entidad de certificación de la regla de directiva de ámbito.

- Cuando se produce un error en la autenticación de CBA debido a una regla de ámbito de entidad de certificación, la pestaña Información básica del registro de inicio de sesión mostrará el código de error 500189.

- Los usuarios finales verán el mensaje de error siguiente.

Funcionamiento de la autenticación basada en certificados con una directiva de acceso condicional de intensidad de autenticación

Los clientes pueden crear una directiva de acceso condicional de intensidad de autenticación para especificar que se debe usar la autenticación basada en certificados (CBA) para acceder a un recurso.

Puede usar la intensidad de autenticación integrada MFA resistente a suplantación de identidad. Esta directiva solo permite métodos de autenticación resistentes a la suplantación de identidad, tales como CBA, claves de seguridad FIDO2 y Windows Hello para empresas.

También puede crear una intensidad de autenticación personalizada para que solo se pueda acceder a recursos confidenciales mediante CBA. Puede permitir la CBA como factor único, multifactor o ambos. Para obtener más información, consulte Seguridad de la autenticación de acceso condicional.

Intensidad de autenticación de CBA con opciones avanzadas

En la directiva de métodos de autenticación de CBA, un administrador de directivas de autenticación puede determinar la intensidad del certificado mediante la directiva de enlace de autenticación en el método CBA. Ahora puede configurar opciones avanzadas al crear una seguridad de autenticación personalizada para requerir que se use un certificado específico, basado en los OID de emisores y directivas, cuando los usuarios realizan CBA para acceder a determinados recursos confidenciales. Esta característica proporciona una configuración más precisa para determinar los certificados y usuarios que pueden acceder a los recursos. Para obtener más información, consulte Opciones avanzadas para la seguridad de la autenticación de acceso condicional.

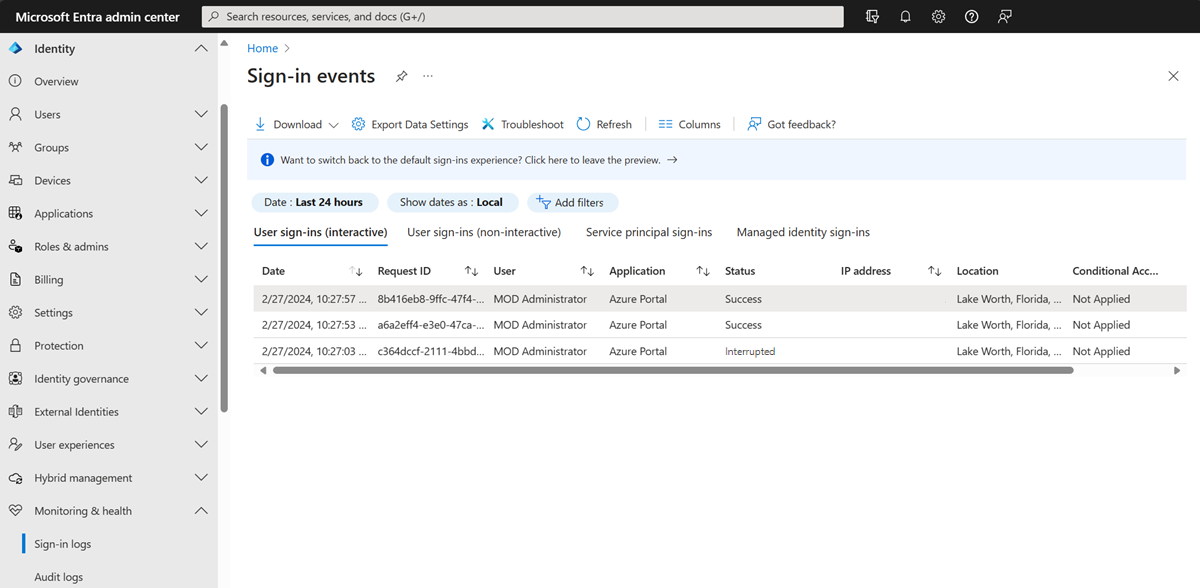

Descripción de los registros de inicio de sesión

Los registros de inicio de sesión proporcionan información sobre los inicios de sesión y sobre la forma en la que los usuarios emplean los recursos. Para obtener más información sobre los registros de inicio de sesión, vea Registros de inicio de sesión en Microsoft Entra ID.

Veamos dos escenarios, uno en el que el certificado cumple con la autenticación de un solo factor y otro en el que el certificado cumple con MFA.

Para los escenarios de prueba, elija un usuario con una directiva de acceso condicional que requiera MFA. Configure la directiva de enlace de usuario mediante la asignación del nombre principal de SAN a UserPrincipalName.

El certificado de usuario se debe configurar como en esta captura de pantalla:

Solución de problemas de inicio de sesión con variables dinámicas en los registros de inicio de sesión

Aunque los registros de inicio de sesión proporcionan toda la información para depurar los problemas de inicio de sesión de un usuario, hay ocasiones en las que se requieren valores específicos y, dado que los registros de inicio de sesión no admiten variables dinámicas, los registros de inicio de sesión habrían perdido información. Por ejemplo, el motivo del error en el registro de inicio de sesión sería algo parecido a "Error de validación de firmas en la lista de revocación de certificados (CRL). El identificador de clave del firmante esperado {expectedSKI} no coincide con la clave de autoridad de CRL {crlAK}. Solicite al administrador de inquilinos que compruebe la configuración de CRL". donde {expectedSKI} y {crlAKI} no se rellenan con valores correctos.

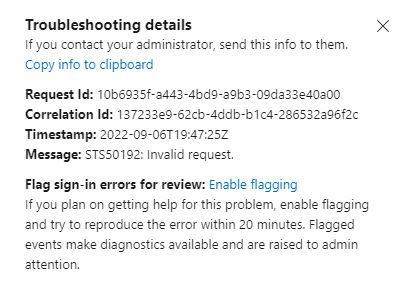

Cuando se produzca un error en el inicio de sesión de los usuarios con CBA, copie los detalles del registro del vínculo "Más detalles" de la página de error. Para obtener información más detallada, consulte la página de error de CBA.

Prueba de la autenticación de un solo factor

Para el primer escenario de prueba, configure una directiva de autenticación en la que la regla del firmante del emisor cumpla con la autenticación de un solo factor.

Inicie sesión en el Centro de administración de Microsoft Entra como usuario de prueba mediante CBA. La directiva de autenticación se establece donde la regla del sujeto del emisor satisface la autenticación de un solo factor.

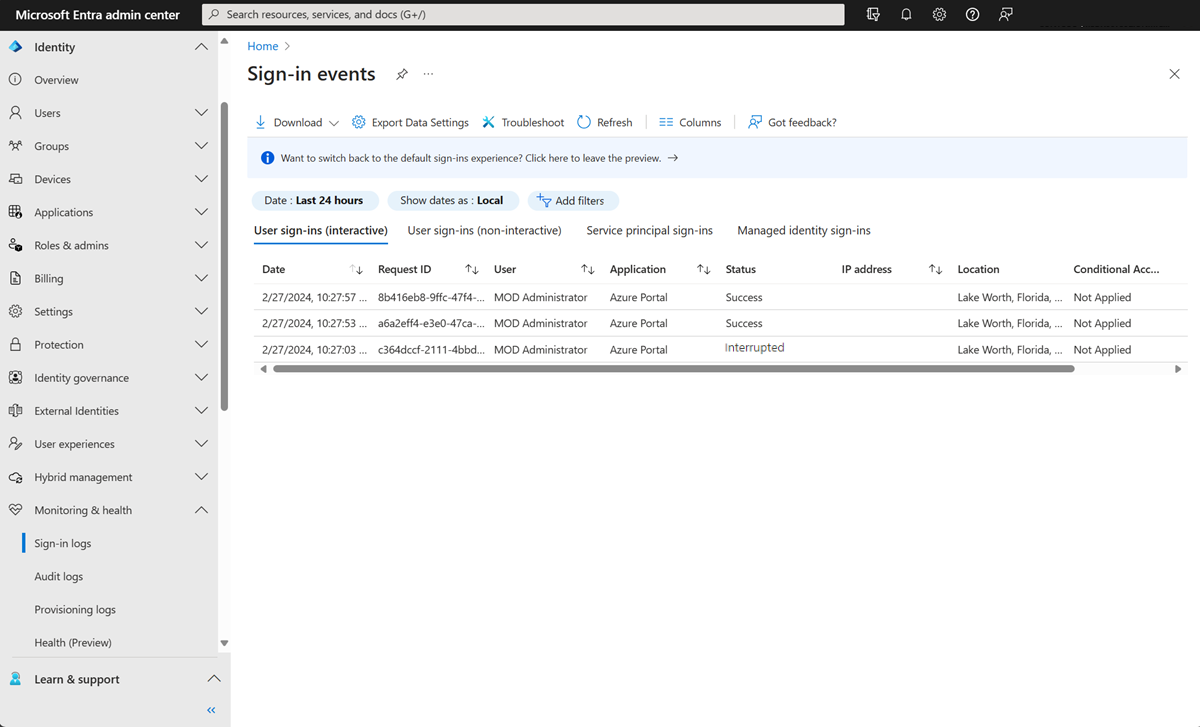

Busque y seleccione Registros de inicio de sesión.

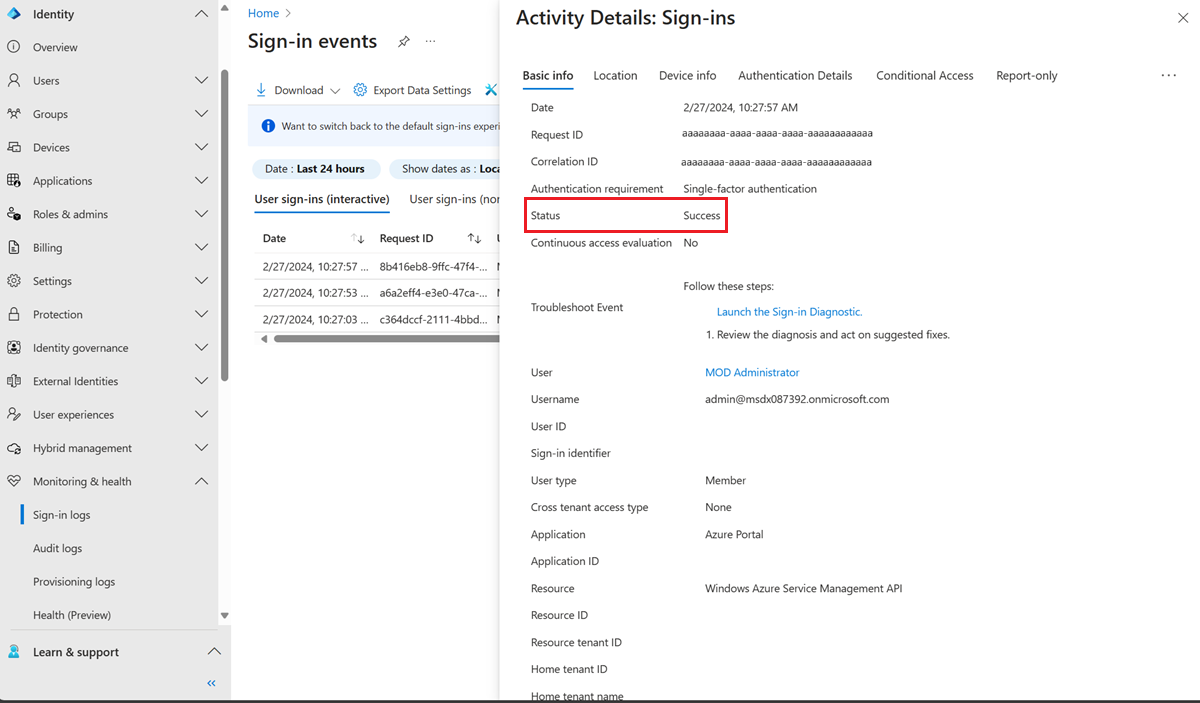

Echemos un vistazo más de cerca a algunas de las entradas que puede encontrar en los registros de inicio de sesión.

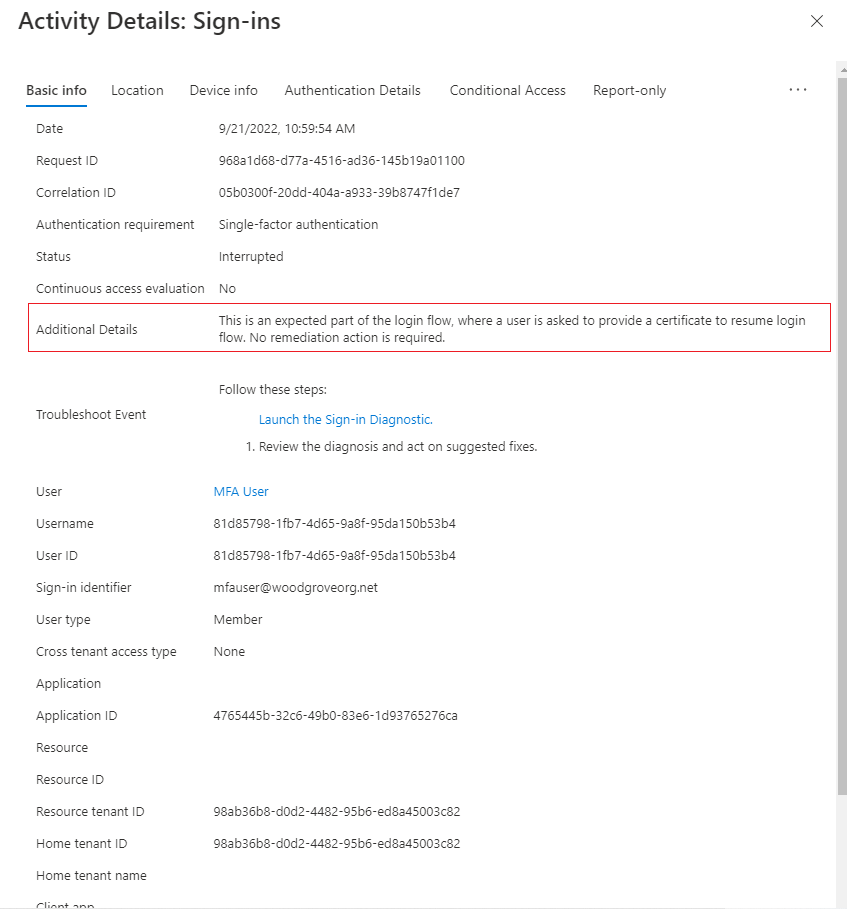

La primera entrada solicita el certificado X.509 al usuario. El estado Interrumpido significa que el identificador de Entra de Microsoft validó que CBA está habilitado en el inquilino y se solicita un certificado para la autenticación.

Los detalles de la actividad muestran que esto forma parte del flujo de inicio de sesión esperado donde el usuario selecciona un certificado.

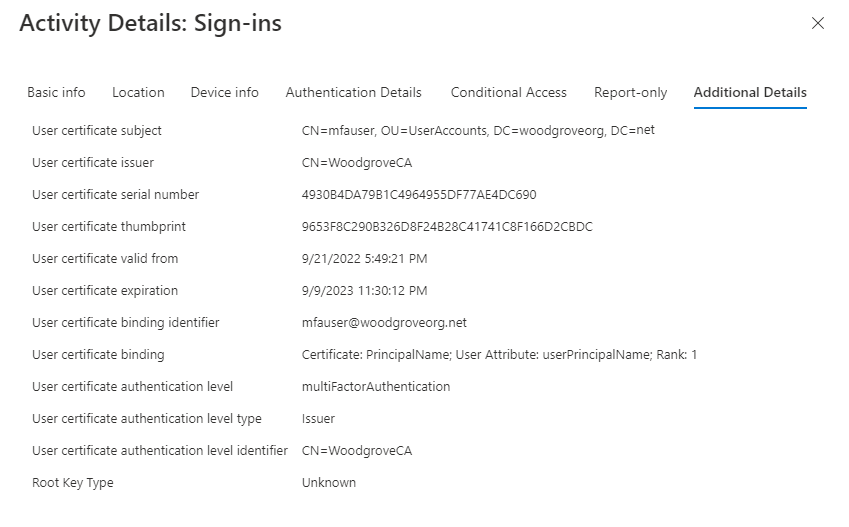

En Detalles adicionales se muestra la información del certificado.

Estas entradas adicionales muestran que la autenticación se ha completado, se envía un token de actualización primario al navegador y se da al usuario acceso al recurso

Prueba de la autenticación multifactor

Para el siguiente escenario de prueba, configure la directiva de autenticación donde la regla policyOID satisface la autenticación multifactor.

Inicie sesión en el Centro de administración de Microsoft Entra mediante CBA. Puesto que la directiva se estableció para cumplir con la autenticación multifactor, el inicio de sesión de usuario se realiza correctamente sin un segundo factor.

Busque y seleccione Información de inicio de sesión.

Verá varias entradas en los registros de inicio de sesión, incluida una entrada con estado Interrumpido .

Los detalles de la actividad muestran que esto forma parte del flujo de inicio de sesión esperado donde el usuario selecciona un certificado.

La entrada con Estado interrumpido tiene más información de diagnóstico en la pestaña Detalles adicionales .

En la tabla siguiente, se incluye una descripción de cada campo.

Campo Descripción Nombre del firmante del certificado de usuario Hace referencia al campo de nombre del firmante en el certificado. Enlace de certificado de usuario Certificado: nombre principal; Atributo de usuario: userPrincipalName; Clasificación: 1

Esto muestra qué campo de certificado SAN PrincipalName se asignó al atributo de usuario userPrincipalName y tenía prioridad 1.Nivel de autenticación del certificado de usuario autenticación multifactor Tipo de nivel de autenticación del certificado de usuario Identificador de política

Esto muestra que se usó el OID de directiva para determinar el nivel de autenticación.Identificador de nivel de autenticación del certificado de usuario 1.2.3.4

Esto muestra el valor del OID de la directiva de identificador del certificado.

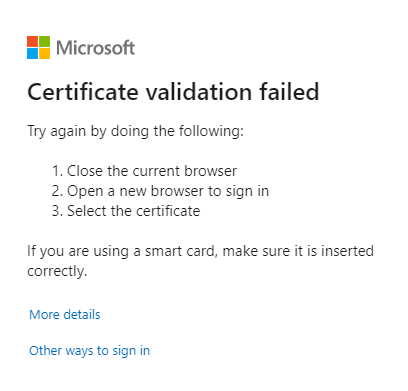

Reconocimiento de la página de error de autenticación basada en certificados

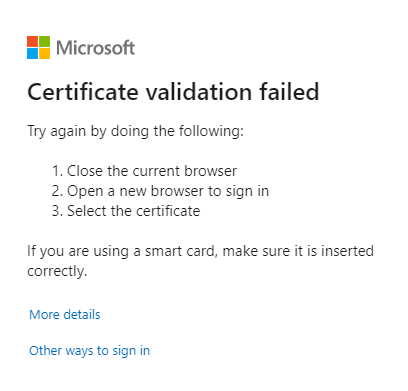

La autenticación basada en certificados puede producir un error por motivos como que el certificado no es válido o el usuario seleccionó el certificado incorrecto o un certificado expirado, o debido a un problema de lista de revocación de certificados (CRL). Cuando se produce un error en la validación del certificado, el usuario ve este error:

Si se produce un error en CBA en un explorador, incluso si el error se debe a que cancela el selector de certificados, debe cerrar la sesión del explorador y abrir una nueva sesión para volver a intentar CBA. Se requiere una nueva sesión porque los exploradores almacenan en caché el certificado. Cuando se reintenta CBA, el explorador envía el certificado almacenado en caché durante el desafío TLS, lo que provoca un error de inicio de sesión y el error de validación.

Nota

Sin embargo, el explorador Edge ha agregado una nueva característica para restablecer la selección del certificado sin reiniciar el explorador.

Seleccione Más detalles para obtener información de registro que se puede enviar a un administrador de directivas de autenticación, que a su vez puede obtener más información de los registros de inicio de sesión.

Seleccione Otras formas de iniciar sesión para probar otros métodos disponibles para que el usuario inicie sesión.

Restablecer la opción de certificado en el explorador perimetral

Si se produce un error en CBA en un explorador, incluso si el error se debe a que cancela el selector de certificados, debe cerrar la sesión del explorador y abrir una nueva sesión para volver a intentar CBA cuando los exploradores almacenan en caché el certificado. Sin embargo, el explorador Edge había agregado una nueva mejora para restablecer la opción de certificado en el explorador.

- Cuando se produce un error en CBA, el usuario se enviará a la página de error.

- Seleccione el icono de bloqueo situado a la izquierda de la dirección URL de dirección y seleccione Sus opciones de certificado.

- Seleccione Restablecer opciones de certificado.

- Seleccione Restablecer opciones en el cuadro de diálogo.

- Haga clic en Otras formas de iniciar sesión en la página de error.

- Seleccione Usar un certificado o una tarjeta inteligente en el selector y continúe con la autenticación de CBA.

Autenticación basada en certificados en métodos MostRecentlyUsed (MRU)

Una vez que un usuario se autentica correctamente mediante CBA, el método de autenticación MostRecentlyUsed (MRU) del usuario se establece en CBA. La próxima vez, cuando el usuario escribe su UPN y selecciona Siguiente, el usuario se lleva directamente al método CBA y no necesita seleccionar Usar el certificado o la tarjeta inteligente.

Para restablecer el método MRU, el usuario debe cancelar el selector de certificados, seleccionar Otras formas de iniciar sesión y seleccionar otro método disponible para el usuario y autenticarse correctamente.

El método de autenticación mrU se establece en el nivel de usuario, por lo que si un usuario inicia sesión correctamente en un dispositivo diferente mediante un método de autenticación diferente, el MRU se restablecerá en el usuario al método que ha iniciado sesión actualmente.

Compatibilidad con identidades externas

Un usuario invitado B2B de identidad externa puede usar CBA en el inquilino principal y si la configuración entre inquilinos del inquilino del recurso está configurada para confiar en MFA desde el inquilino principal, se respeta la autenticación CBA del usuario en el inquilino principal. Para obtener más información sobre cómo habilitar la autenticación multifactor de confianza desde arrendatarios de Microsoft Entra, consulte en Configuración del acceso entre arrendatarios de colaboración B2B. Todavía no se admite CBA en el inquilino de recursos.

Pasos siguientes

- Introducción a Microsoft Entra CBA

- Cómo configurar Microsoft Entra CBA

- Microsoft Entra CBA en dispositivos iOS

- Autenticación basada en certificados de Microsoft Entra en dispositivos Android

- Inicio de sesión de tarjeta inteligente de Windows con la CBA de Microsoft Entra

- Identificadores de usuario de certificado

- Migración de usuarios federados

- Preguntas más frecuentes

- Resolución de problemas de autenticación basada en certificados de Microsoft Entra