Eventos

Realizar el desafío de Microsoft Learn

19 nov, 23 - 10 ene, 23

Ignite Edition: cree aptitudes en los productos de seguridad de Microsoft y obtenga un distintivo digital el 10 de enero.

Regístrese ahoraEste explorador ya no se admite.

Actualice a Microsoft Edge para aprovechar las características y actualizaciones de seguridad más recientes, y disponer de soporte técnico.

En este artículo se describe cómo puede crear credenciales en el Mapa de datos de Microsoft Purview. Estas credenciales guardadas permiten reutilizar y aplicar rápidamente información de autenticación guardada a los exámenes del origen de datos.

Una credencial es información de autenticación que Microsoft Purview puede usar para autenticarse en los orígenes de datos registrados. Se puede crear un objeto de credencial para varios tipos de escenarios de autenticación, como la autenticación básica que requiere nombre de usuario y contraseña. Las credenciales capturan información específica necesaria para autenticarse, en función del tipo de método de autenticación elegido. Las credenciales usan los secretos de Azure Key Vault existentes para recuperar información de autenticación confidencial durante el proceso de creación de credenciales.

En Microsoft Purview, hay pocas opciones que usar como método de autenticación para examinar orígenes de datos, como las siguientes opciones. Obtenga información en cada artículo del origen de datos sobre su autenticación admitida.

Antes de crear las credenciales, tenga en cuenta los tipos de origen de datos y los requisitos de red para decidir qué método de autenticación necesita para su escenario.

Si usa la identidad administrada asignada por el sistema (SAMI) de Microsoft Purview para configurar los exámenes, no tendrá que crear una credencial y vincular el almacén de claves a Microsoft Purview para almacenarlos. Para obtener instrucciones detalladas sobre cómo agregar SAMI de Microsoft Purview para tener acceso para examinar los orígenes de datos, consulte las secciones de autenticación específicas del origen de datos que se indican a continuación:

Para proporcionar a Microsoft Purview acceso a la Key Vault de Azure, hay dos cosas que deberá confirmar:

Si azure Key Vault ha deshabilitado el acceso a la red pública, tiene dos opciones para permitir el acceso a Microsoft Purview.

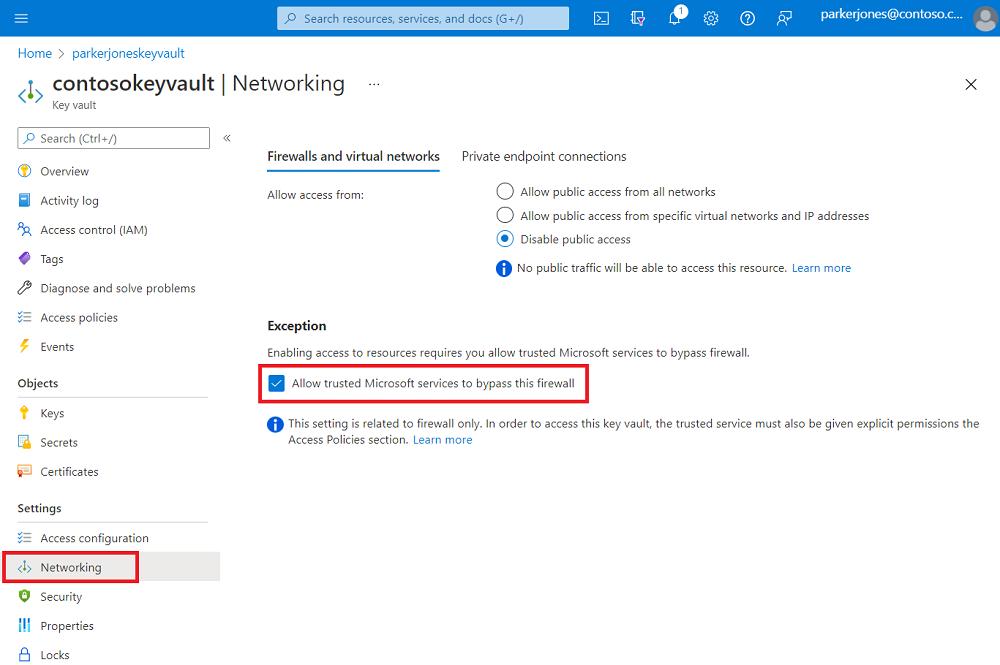

Microsoft Purview aparece como uno de los servicios de confianza de Azure Key Vault, por lo que si el acceso a la red pública está deshabilitado en azure Key Vault solo se puede habilitar el acceso a servicios de Microsoft de confianza y se incluirá Microsoft Purview.

Puede habilitar esta configuración en la Key Vault de Azure en la pestaña Redes.

En la parte inferior de la página, en Excepción, habilite la característica Permitir que los servicios de Microsoft de confianza omitan esta característica de firewall .

Para conectarse a Azure Key Vault con puntos de conexión privados, siga la documentación del punto de conexión privado de Azure Key Vault.

Nota

La opción de conexión de punto de conexión privado se admite cuando se usa Azure Integration Runtime en una red virtual administrada para examinar los orígenes de datos. Para integration runtime autohospedado, debe habilitar servicios de Microsoft de confianza.

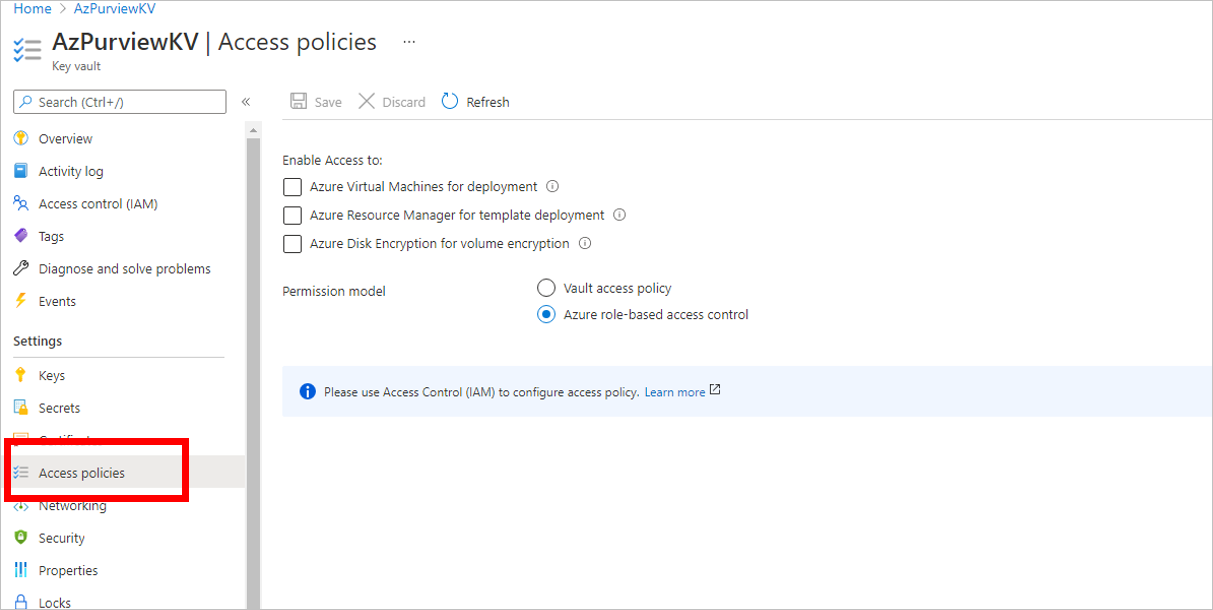

Actualmente, Azure Key Vault admite dos modelos de permisos:

Antes de asignar acceso a la identidad administrada asignada por el sistema (SAMI) de Microsoft Purview, identifique primero el modelo de permisos de Azure Key Vault de Key Vault directivas de acceso de recursos en el menú. Siga los pasos que se indican a continuación en función del modelo de permisos pertinente.

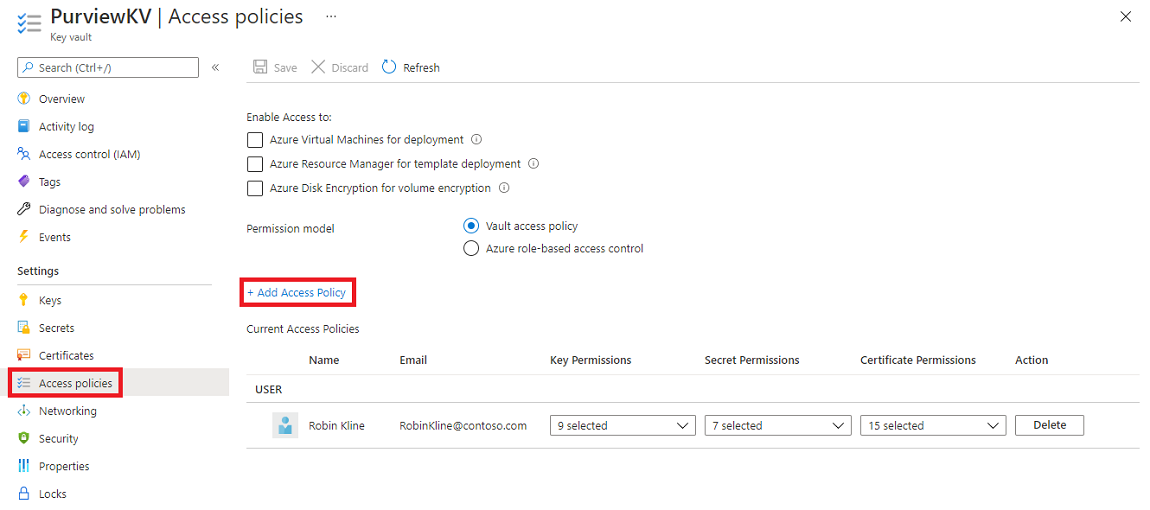

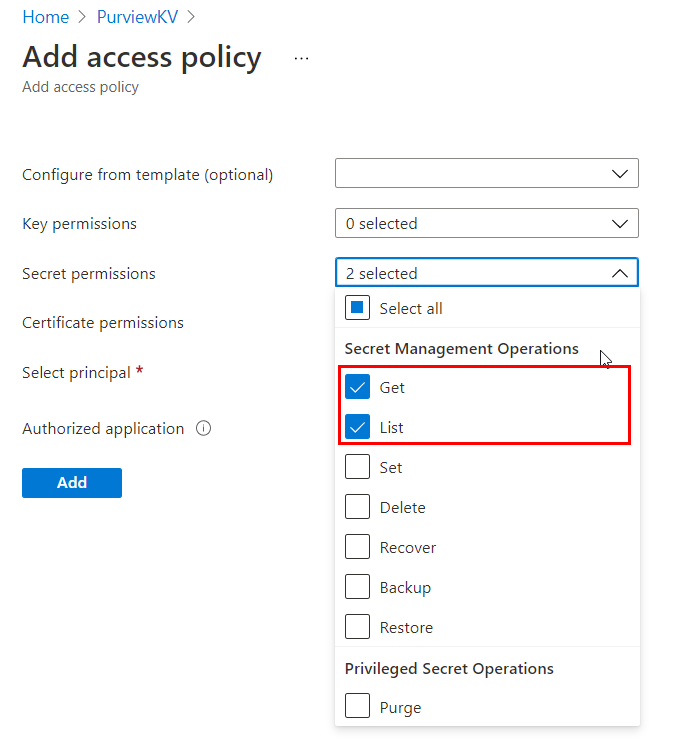

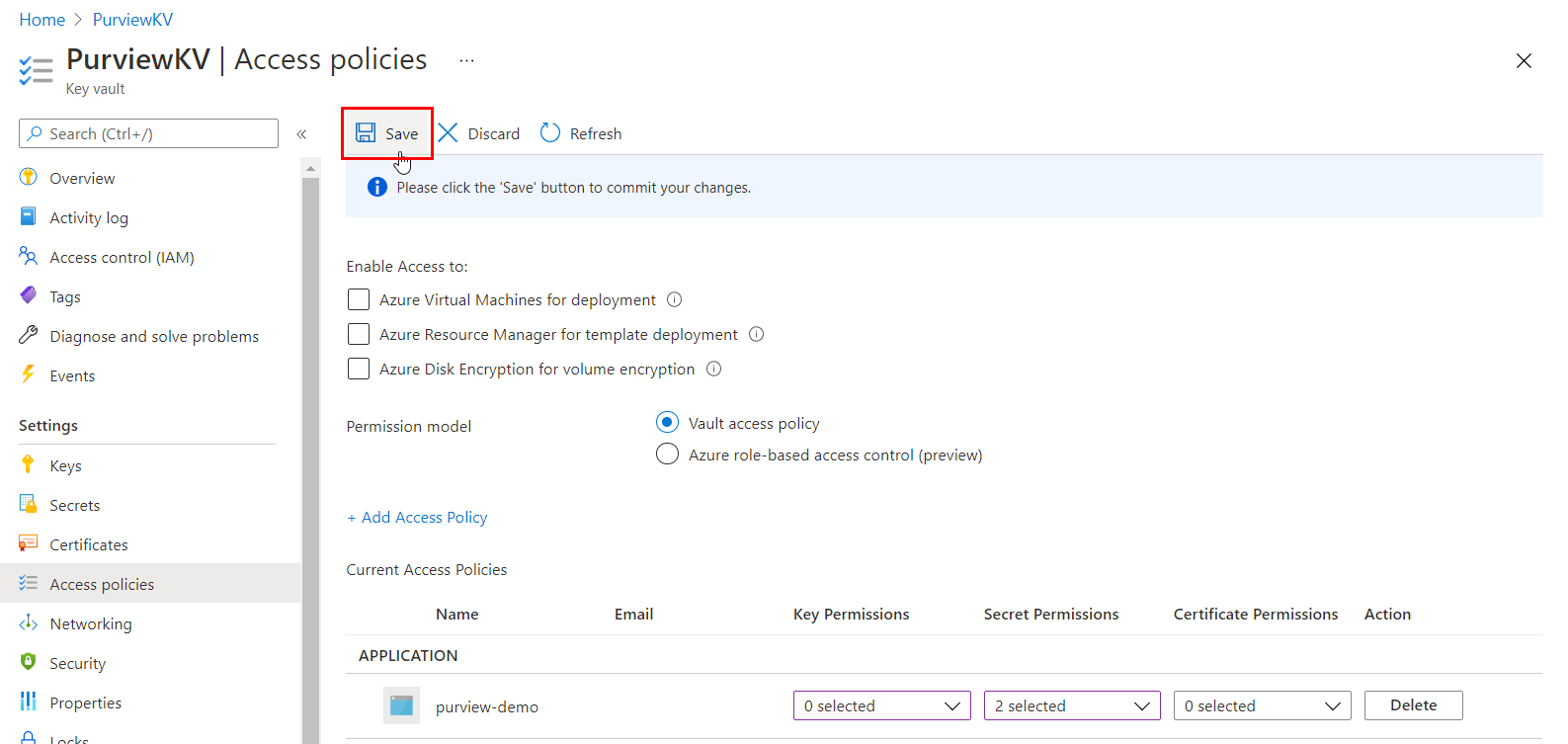

Siga estos pasos solo si el modelo de permisos en el recurso de Azure Key Vault está establecido en Directiva de acceso del almacén:

Vaya a la Key Vault de Azure.

Seleccione la página Directivas de acceso .

Seleccione Agregar directiva de acceso.

En la lista desplegable Permisos de secretos , seleccione Obtener y Enumerar permisos.

En Seleccionar entidad de seguridad, elija la identidad administrada del sistema de Microsoft Purview. Puede buscar el SAMI de Microsoft Purview mediante el nombre de la instancia de Microsoft Purview o el identificador de la aplicación de identidad administrada. Actualmente no se admiten identidades compuestas (nombre de identidad administrada + identificador de aplicación).

Seleccione Agregar.

Seleccione Guardar para guardar la directiva de acceso.

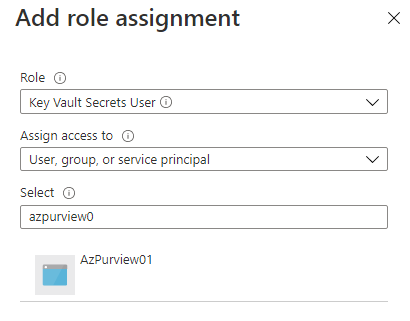

Siga estos pasos solo si el modelo de permisos del recurso de Azure Key Vault está establecido en el control de acceso basado en rol de Azure:

Vaya a la Key Vault de Azure.

Seleccione Access Control (IAM) en el menú de navegación izquierdo.

Seleccione + Agregar.

Establezca el rol en Key Vault usuario de secretos y escriba el nombre de la cuenta de Microsoft Purview en el cuadro Seleccionar entrada. A continuación, seleccione Guardar para asignar esta asignación de roles a su cuenta de Microsoft Purview.

Antes de crear una credencial, primero asocie una o varias instancias de Azure Key Vault existentes a su cuenta de Microsoft Purview.

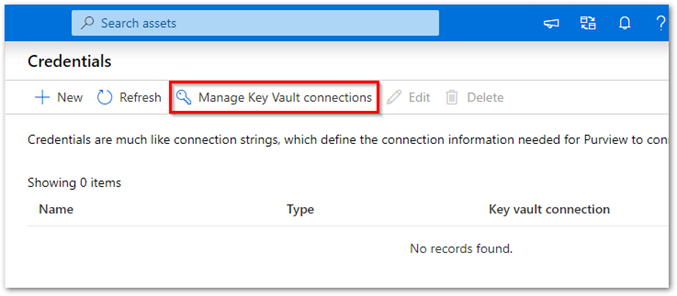

Si usa el portal clásico de Microsoft Purview, vaya al Centro de administración de Studio y, a continuación, vaya a Credenciales. Si usa el nuevo portal de Microsoft Purview , abra la solución Mapa de datos , seleccione la lista desplegable Administración de origen y, a continuación, seleccione Credenciales.

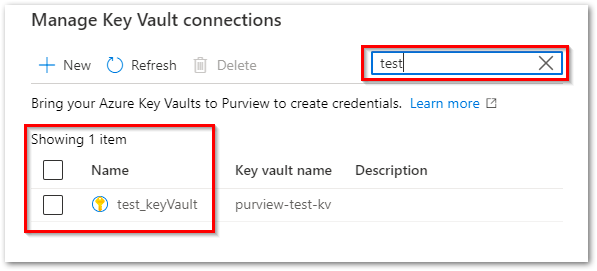

En la página Credenciales, seleccione Administrar conexiones Key Vault.

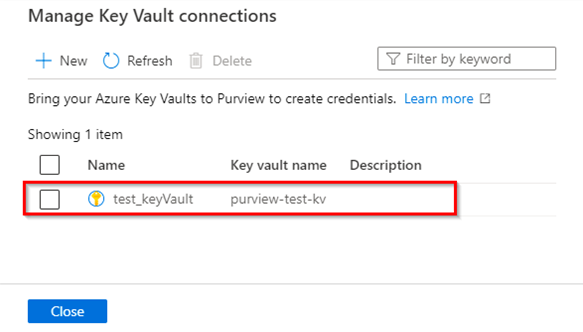

Seleccione + Nuevo en la página Administrar conexiones Key Vault.

Proporcione la información necesaria y, a continuación, seleccione Crear.

Confirme que el Key Vault se ha asociado correctamente a su cuenta de Microsoft Purview, como se muestra en este ejemplo:

Estos tipos de credenciales se admiten en Microsoft Purview:

Para obtener más información, consulte Adición de un secreto para Key Vault y Creación de un nuevo rol de AWS para Microsoft Purview.

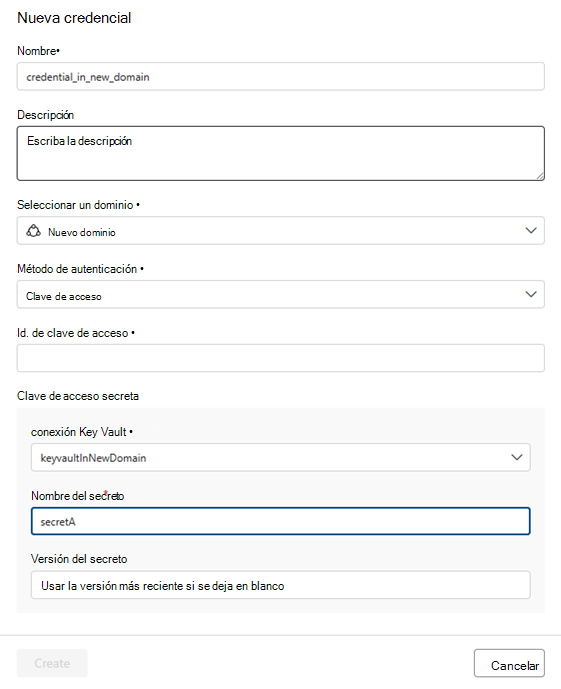

Después de almacenar los secretos en el almacén de claves:

En Microsoft Purview, vaya a la página Credenciales.

Cree la nueva credencial seleccionando + Nuevo.

Proporcione la información necesaria. Seleccione el método de autenticación y una conexión Key Vault desde la que seleccionar un secreto.

Una vez que se hayan rellenado todos los detalles, seleccione Crear.

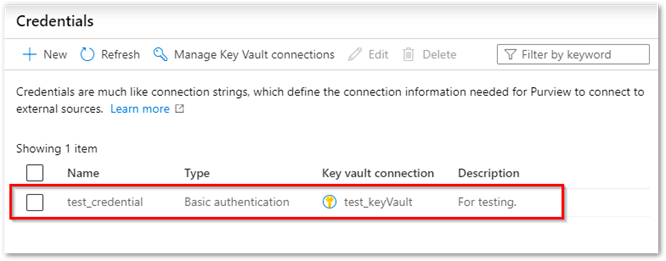

Compruebe que la nueva credencial aparece en la vista de lista y que está lista para usarse.

Buscar o buscar conexiones Key Vault por nombre

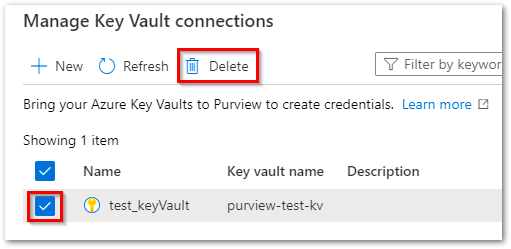

Eliminar una o varias conexiones Key Vault

Buscar o buscar credenciales por nombre.

Seleccione y realice actualizaciones en una credencial existente.

Elimine una o varias credenciales.

Las identidades administradas asignadas por el usuario (UAMI) permiten que los recursos de Azure se autentiquen directamente con otros recursos mediante Microsoft Entra autenticación, sin necesidad de administrar esas credenciales. Le permiten autenticar y asignar acceso como lo haría con una identidad administrada asignada por el sistema, Microsoft Entra usuario, Microsoft Entra grupo o entidad de servicio. Las identidades administradas asignadas por el usuario se crean como su propio recurso (en lugar de conectarse a un recurso preexistente). Para obtener más información sobre las identidades administradas, consulte la documentación sobre identidades administradas para recursos de Azure.

En los pasos siguientes se muestra cómo crear un UAMI para que Microsoft Purview lo use.

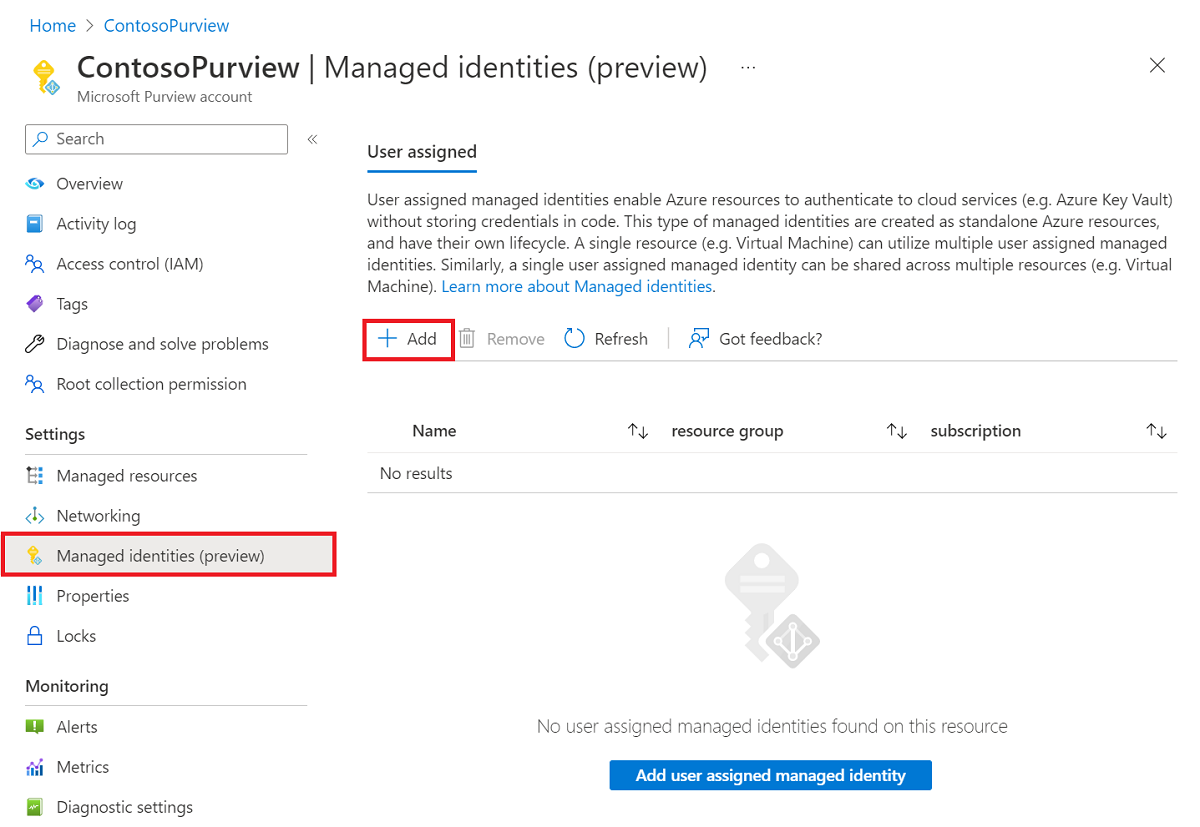

En el Azure Portal vaya a su cuenta de Microsoft Purview.

En la sección Identidades administradas del menú izquierdo, seleccione el botón + Agregar para agregar identidades administradas asignadas por el usuario.

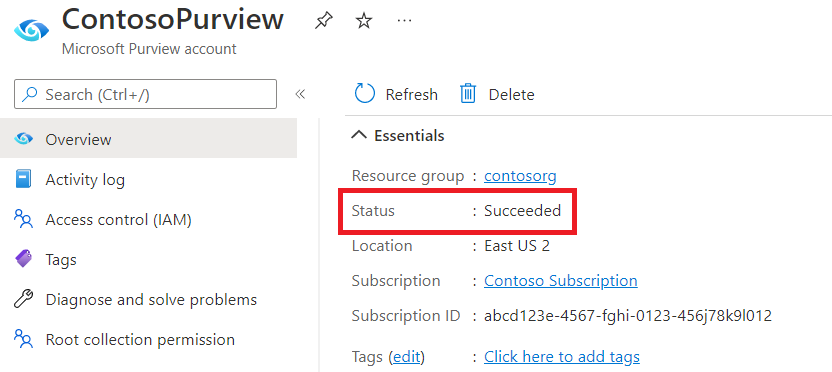

Después de finalizar la configuración, vuelva a su cuenta de Microsoft Purview en el Azure Portal. Si la identidad administrada se implementa correctamente, verá el estado de la cuenta de Microsoft Purview como Correcto.

Una vez implementada correctamente la identidad administrada, vaya al portal de gobernanza de Microsoft Purview; para ello, seleccione el botón Abrir portal de gobernanza de Microsoft Purview .

En el portal de gobernanza de Microsoft Purview, vaya al Centro de administración de Studio y, a continuación, vaya a la sección Credenciales.

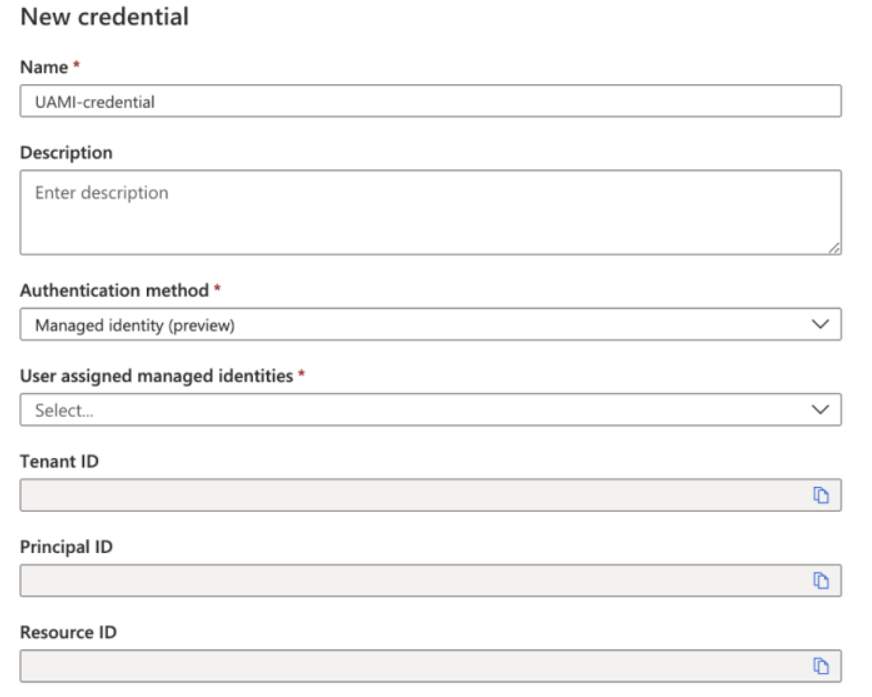

Para crear una identidad administrada asignada por el usuario, seleccione +Nuevo.

Seleccione el método de autenticación de identidad administrada y seleccione la identidad administrada asignada por el usuario en el menú desplegable.

Nota

Si el portal estaba abierto durante la creación de la identidad administrada asignada por el usuario, deberá actualizar el portal web de Microsoft Purview para cargar la configuración finalizada en el Azure Portal.

Una vez rellenada toda la información, seleccione Crear.

En el Azure Portal vaya a su cuenta de Microsoft Purview.

En la sección Identidades administradas del menú izquierdo, seleccione la identidad que desea eliminar.

Seleccione el botón Quitar .

Una vez que la identidad administrada se haya quitado correctamente, vaya al portal de gobernanza de Microsoft Purview; para ello, seleccione el botón Abrir portal de gobernanza de Microsoft Purview .

Vaya al Centro de administración en Studio y, a continuación, vaya a la sección Credenciales.

Seleccione la identidad que desea eliminar y, a continuación, seleccione el botón Eliminar .

Nota

Si ha eliminado una identidad administrada asignada por el usuario en el Azure Portal, debe eliminar el identiy original y crear una nueva en el portal de gobernanza de Microsoft Purview.

Eventos

Realizar el desafío de Microsoft Learn

19 nov, 23 - 10 ene, 23

Ignite Edition: cree aptitudes en los productos de seguridad de Microsoft y obtenga un distintivo digital el 10 de enero.

Regístrese ahoraCursos

Módulo

Administración de secretos en las aplicaciones de servidor con Azure Key Vault - Training

Obtenga más información sobre cómo crear una instancia de Azure Key Vault para almacenar valores de secretos y habilitar el acceso al almacén.

Certificación

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Muestre las características de Microsoft Entra ID para modernizar las soluciones de identidad, implementar soluciones híbridas e implementar la gobernanza de identidades.