Muistiinpano

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

Asiakkailla on tietosuoja- ja vaatimustenmukaisuusvaatimuksia tietojen suojaamiseksi salaamalla levossa säilytettävät tiedot. Tämä suojaa tiedot altistumiselta, jos tietokannasta varastetaan kopio. Kun tiedot salataan levossa, varastetun tietokannan tiedot on suojattu palauttamiselta eri palvelimelle ilman salausavainta.

Kaikki Power Platformiin tallennetut tiedot salataan oletusarvoisesti levossa vahvoilla Microsoftin hallitsemilla salausavaimilla. Microsoft tallentaa ja hallitsee kaikkien tietojesi tietokannan salausavaimia, joten sinun ei tarvitse huolehtia siitä. Power Platform kuitenkin tarjoaa tämän asiakkaan hallitseman salausavaimen (CMK) lisättyä tietosuojan hallintaa varten. Voit hallita itse tietokannan salausavainta, joka on liitetty Microsoft Dataverse -ympäristöösi. Tällöin voit kierrättää tai vaihtaa salausavainta tarvittaessa ja voit myös milloin tahansa estää Microsoftin pääsyn asiakastietoihisi perumalla pääsyn palveluihimme avaimella.

Saat lisätietoja asiakkaan hallitsemasta avaimesta Power Platformissa katsomalla asiakkaan hallitsemaa avainta koskevan videon.

Nämä salausavaintoiminnot ovat käytettävissä asiakkaan hallitsemassa avaimessa (CMK):

- Luo RSA (RSA-HSM) -avain Azure Key vaultista.

- Luo avaimelle Power Platform -yrityskäytäntö.

- Anna Power Platformin yrityskäytännölle oikeudet käyttää avainsäilöäsi.

- Anna Power Platformin palvelujärjestelmänvalvojalle oikeus lukea yrityskäytäntö.

- Sovella salausavainta ympäristöösi.

- Palauta/poista ympäristön CMK-salaus Microsoftin hallitsemalle avaimelle.

- Muuta avainta luomalla uusi yrityskäytäntö, poistamalla ympäristö CMK:stä ja käyttämällä CMK:tä uudelleen uuden yrityskäytännön avulla.

- Lukitse CMK-ympäristöjä perumalla CMK Key Vault ja/tai avaimen käyttöoikeuksia.

- Siirrä omien avainten (BYOK) ympäristöjä CMK:hon käyttämällä CMK-avainta.

Tällä hetkellä kaikki asiakastietosi, jotka on tallennettu ainoastaan seuraaviin sovelluksiin ja palveluihin voidaan salata asiakkaan hallitsemalla avaimella:

Kaupallinen pilvipalvelu

- Dataverse (mukautetut ratkaisut ja Microsoft-palvelut)

- Dataverse Mallipohjaisten sovellusten Copilot

- Power Automate

- Dynamics 365 -keskustelu

- Dynamics 365 Sales

- Dynamics 365:n asiakaspalvelu

- Dynamics 365 Customer Insights – tiedot

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance ja Operations)

- Dynamics 365 Intelligent Order Management (Finance ja Operations)

- Dynamics 365 Project Operations (Finance ja Operations)

- Dynamics 365 Supply Chain Management (Finance ja Operations)

- Dynamics 365 Fraud Protection (Finance ja Operations)

- Copilot Studio

Maakohtainen pilvipalvelu - GCC High

- Dataverse (mukautetut ratkaisut ja Microsoft-palvelut)

- Dataverse Mallipohjaisten sovellusten Copilot

- Dynamics 365 -keskustelu

- Dynamics 365 Sales

- Dynamics 365:n asiakaspalvelu

- Dynamics 365 Customer Insights – tiedot

- Copilot Studio

Muistiinpano

- Pyydä edustajalta lisätietoja asiakkaan hallitsemien avainten tuesta sellaisten palvelujen osalta, joita ei mainita yllä.

- Nuance Conversational IVR- ja tekijän tervetulosisältö jätetään pois asiakkaan hallitsemasta avainten salauksesta.

- Yhdistimien yhteysasetukset salataan edelleen Microsoftin hallitsemalla avaimella.

- Power Appsin näyttönimet, kuvaukset ja yhteyksien metatiedot salataan edelleen Microsoftin hallitsemalla avaimella.

- Ratkaisun tarkistustoiminnon ratkaisun tarkistuksen aikana tuottama tuloslinkki ja muut tiedot salataan edelleen Microsoftin hallitsemalla avaimella.

Myös ympäristöt, joissa on talous- ja toimintasovelluksia ja joissa Power Platform -integrointi on käytössä, voidaan salata. Talous- ja toimintoympäristöissä, joissa ei ole Power Platform -integrointia, käytetään edelleen oletusarvoista Microsoftin hallitsemaa avainta tietojen salaamiseen. Lisätietoja: Salaus talous- ja toimintosovelluksissa.

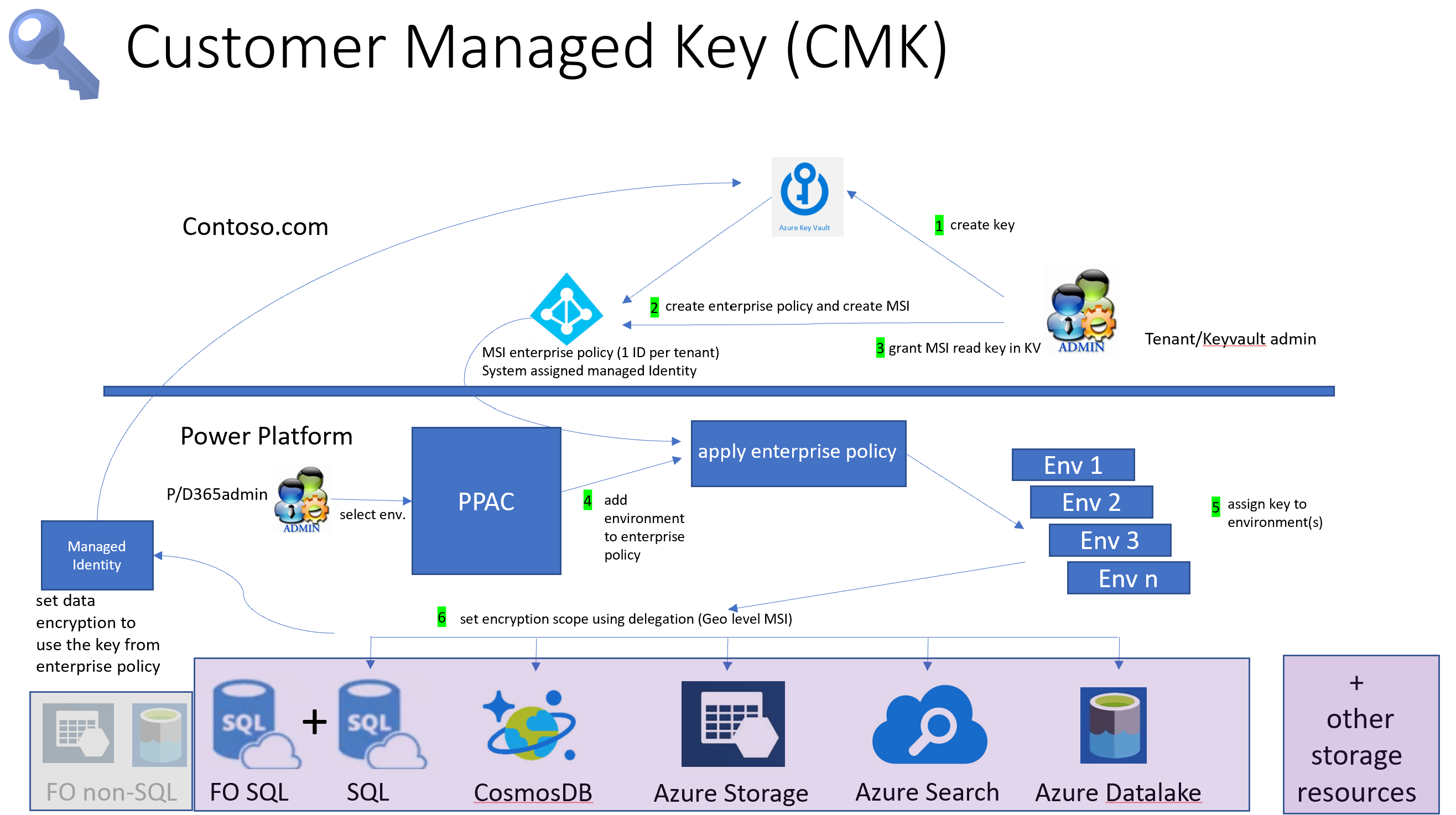

Johdanto asiakkaan hallitsemaan avaimeen

Asiakkaan hallitseman avaimen avulla järjestelmänvalvojat voivat tarjota oman salausavaimensa omasta Azure Key Vaultistaan Power Platform-tallennuspalveluihin salatakseen asiakastietonsa. Microsoftilla ei ole suoraa pääsyä sinun Azure Key Vaultiisi. Jotta Power Platform -palvelut voisivat käyttää salausavainta Azure Key Vaultista, järjestelmänvalvoja luo Power Platform -yrityskäytännön, joka viittaa salausavaimeen ja myöntää tämän yrityskäytäntöoikeuden lukea avaimen Azure Key Vaultista.

Power Platform -palvelun järjestelmänvalvoja voi sitten lisätä Dataverse-ympäristöjä yrityskäytäntöön aloittaakseen kaikkien asiakastietojen salauksen ympäristössä sinun salausavaimellasi. Järjestelmänvalvojat voivat vaihtaa ympäristön salausavainta luomalla uuden yrityskäytännön ja lisäämällä ympäristön (sen poistamisen jälkeen) uuteen yrityskäytäntöön. Jos ympäristöä ei enää tarvitse salata käyttäen asiakaan hallitsemaa avainta, järjestelmänvalvoja voi poistaa Dataverse-ympäristön yrityskäytännössä palauttaakseen tietojen salauksen takaisin käyttämään Microsoftin hallitsemaa avainta.

Järjestelmänvalvoja voi lukita asiakkaan hallitsemien avainten ympäristöt perumalla avaimen käyttöoikeuden yrityskäytännöllä ja poistaa ympäristöjen lukitukset palauttamalla avaimen käyttöoikeuden. Lisätietoja: Lukitse ympäristöt kumoamalla avainsäilön ja/tai avaimen käyttöoikeudet

Voit yksinkertaistaa avainten hallintatehtäviä, kun tehtävät jaotellaan seuraaviin kolmeen pääalueeseen:

- Luo salausavain.

- Luo yrityskäytäntö ja myönnä käyttöoikeus.

- Hallitse ympäristön salausta.

Varoitus

Kun ympäristöt on lukittu, kukaan ei voi käyttää niitä, ei myöskään Microsoftin tukipalvelu. Lukitut ympäristöt poistetaan käytöstä ja tietoja voidaan menettää.

Asiakkaan hallitseman avaimen käyttöoikeusvaatimukset

Asiakkaan hallitseman avaimen käytäntöä toteutetaan vain ympäristöissä, jotka on otettu käyttöön hallittujen ympäristöjen osalta. Hallitut ympäristöt sisältyvät itsenäisinä Power Apps-, Power Automate-, Microsoft Copilot Studio-, Power Pages- ja Dynamics 365 -käyttöoikeuksina, jotka antavat premium-käyttöoikeudet. Lue lisää hallinnoidun ympäristön käyttöoikeuksistaMicrosoft Power Platformin lisensoinnin yleiskatsauksessa.

Lisäksi Microsoft Power Platformin asiakkaan hallitseman avaimen ja Dynamics 365:n käyttö edellyttää, että käyttäjät ovat ympäristössä, jossa salausavainkäytäntö on pakotettu käyttämään yhtä seuraavista tilauksista:

- Microsoft 365 tai Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 -yhteensopivuus

- Microsoft 365 F5:n suojaus ja yhteensopivuus

- Microsoft 365 A5/E5/F5/G5 Information Protection ja hallinto

- Microsoft 365 A5/E5/F5/G5 – rajatun yleisön riskinhallinta

Lue lisätietoja näistä käyttöoikeuksista.

Avaimen hallintaan liittyvien mahdollisten riskien tiedostaminen

Muiden liiketoiminnan kannalta keskeisten sovellusten tavoin henkilöiden, joilla on järjestelmänvalvojatason käyttöoikeudet, on oltava luotettavia. Sinun on tiedostettava ennen avainten hallintatoiminnon käyttöä, mitä riskejä tietokannan salausavaimien hallintaan liittyy. On mahdollista, että organisaatiossa työskentelevä pahantahtoinen järjestelmänvalvoja (henkilö, jolle on myönnetty tai joka on saanut järjestelmänvalvojatason oikeudet ja jonka aikomuksena on vahingoittaa organisaation tietoturvaa tai liiketoimintaprosesseja) voi luoda avainten hallintotoiminnolla avaimen ja lukita sillä vuokraajalla olevat ympäristösi.

Mieti seuraavaa tapahtumasarjaa.

Vilpillinen avainsäilön järjestelmänvalvoja luo avaimen ja yrityskäytännön Azure-portaalissa. Azure Key Vaultin järjestelmänvalvoja siirtyy Power Platformin hallintakeskukseen ja lisää ympäristöjä yrityskäytäntöön. Tämän jälkeen vilpillinen järjestelmänvalvoja palaa Azure-portaaliin ja peruu avaimen käyttöoikeudet yrityskäytäntöön ja lukitsee siten kaikki ympäristöt. Tämä aiheuttaa häiriöitä liiketoiminnalle, koska mitään ympäristöjä ei voida käyttää. Jos tätä tapahtumaa ei ratkaista eli avaimella pääsyä palauteta, ympäristötiedot saatetaan menettää.

Muistiinpano

- Azure Key Vaultissa on sisäänrakennettuja suojauksia, jotka auttavat avaimen palauttamisessa ja jotka edellyttävät, että Key Vault -asetukset Merkitse poistettavaksi ja Suojaus tyhjennykseltä ovat käytössä.

- Toinen harkittava suojatoimenpide on varmistaa, että tehtävät on erotetaan toisistaan, kun Azure Key Vault -järjestelmänvalvojalle ei myönnetä Power Platformin hallintakeskuksen käyttöoikeutta.

Velvollisuuksien erottelu riskin vähentämiseksi

Tässä osassa kuvataan asiakkaan hallitseman avaimen ominaisuuden velvollisuudet, joista kukin järjestelmänvalvojan rooli vastaa. Näiden tehtävien erotteleminen auttaa pienentämään asiakkaan hallitsemiin avaimiin liittyviä riskejä.

Azure Key Vaultin ja Power Platformin / Dynamics 365:n palvelujärjestelmänvalvojien tehtävät

Ottaakseen asiakkaan hallitsemat avaimet käyttöön avainsäilön järjestelmänvalvoja luo ensin avaimen Azure Key Vaultissa ja luo Power Platform -yrityskäytännön. Kun yrityskäytäntö luodaan, luodaan erityinen Microsoft Entra ID:n hallitsema identiteetti. Seuraavaksi avainsäilön järjestelmänvalvoja palaa Azure Key Vaultiin ja myöntää yrityskäytännölle / hallituille tunnistetiedoille käyttöoikeudet salausavaimeen.

Tämän jälkeen avainsäilön järjestelmänvalvoja myöntää kulloisellekin Power Platformin / Dynamics 365:n palvelujärjestelmänvalvojalle lukuoikeuden yrityskäytäntöön. Kun lukuoikeus on myönnetty, Power Platformin / Dynamics 365:n palvelujärjestelmänvalvoja voi siirtyä Power Platform -hallintakeskukseen ja lisätä ympäristöjä yrityskäytäntöön. Kaikkien lisättyjen ympäristöjen asiakastiedot salataan sitten tähän yrityskäytäntöön yhdistetyllä asiakkaan hallitsemalla avaimella.

Edellytykset

- Azure-tilaus, joka sisältää Azure Key Vaultin tai Azure Key Vaultin hallitut laitteiston suojausmoduulit.

- Microsoft Entra -tunnus, joka sisältää seuraavaa:

- Osallistujaoikeudet Microsoft Entra -tilaukseen.

- Azure Key Vaultin ja avaimen luontioikeus.

- Käyttöoikeus resurssiryhmän luomiseksi. Tämä vaaditaan avainsäilön määrittämistä varten.

Avaimen luominen ja käyttöoikeuden myöntäminen Azure Key Vaultin avulla

Azure Key Vaultin järjestelmänvalvoja suorittaa nämä tehtävät Azuressa.

- Luo maksettu Azure-tilaus ja Key Vault. Ohita tämä vaihe, jos sinulla on jo tilaus, joka sisältää Azure Key Vaultin.

- Siirry Azure Key Vault -palveluun ja luo avain. Lisäteitoja: Luo avain Key Vaultissa

- Ota Power Platformin yrityskäytäntöpalvelu käyttöön Azure-tilauksellesi. Tee tämä vain kerran. Lisätietoja: Ota Power Platformin yrityskäytäntöpalvelu käyttöön Azure-tilauksellesi

- Luo Power Platformin yrityskäytäntö. Lisätietoja: Luo yrityskäytäntö

- Myönnä yrityskäytännön käyttöoikeudet avainsäilön käyttöä varten. Lisätietoja: Myönnä yrityskäytännön käyttöoikeudet avainsäilön käyttöä varten

- Myönnä Power Platformin ja Dynamics 365:n järjestelmänvalvojan käyttöoikeudet yrityskäytännön lukemista varten. Lisätietoja: Myönnä Power Platformin järjestelmänvalvojan oikeus yrityskäytännön lukemista varten

Power Platformin / Dynamics 365:n palvelujärjestelmänvalvojan Power Platform -hallintakeskustehtävät

Edellytys

Power Platformin järjestelmänvalvojalle on määritettävä joko Power Platformin tai Dynamics 365:n palvelujärjestelmänvalvojan Microsoft Entra -rooli.

Ympäristön salauksen hallinta Power Platformin hallintakeskuksessa

Power Platformin järjestelmänvalvoja hallitsee ympäristöön liittyviä asiakkaan hallitsemien avainten tehtäviä Power Platformin hallintakeskuksessa.

- Lisää Power Platform -ympäristöt yrityskäytäntöön salataksesi tietoja asiakkaan hallitsemalla avaimella. Lisätietoja: Ympäristön lisääminen yrityskäytäntöön tietojen salausta varten

- Poista ympäristöjä yrityskäytännöstä palauttaaksesi salauksen Microsoftin hallitsemalle avaimelle. Lisätietoja: Poista ympäristöjä käytännöstä palataksesi Microsoftin hallitsemaan avaimeen

- Vaihda avainta poistamalla ympäristöjä vanhasta yrityskäytännöstä ja lisäämällä niitä uuteen yrityskäytäntöön. Lisätietoja: Salausavaimen luominen ja käyttöoikeuden myöntäminen

- Siirtyminen BYOK:sta. Jos käytät aiempaa itse hallittua salausavainominaisuutta, voit siirtää avaimen asiakkaan hallitsemaan avaimeen. Lisätietoja: Siirtyminen itse hallitun avaimen ympäristöistä asiakkaan hallitseman avaimen ympäristöihin.

Salausavaimen luominen ja käyttöoikeuden myöntäminen

Luo maksettu Azure-tilaus ja avainsäilö

Suorita Azuressa seuraavat toimet:

Luo käytön mukaan laskutettava tai sitä vastaava Azure-tilaus. Tätä vaihetta ei tarvita, jos vuokraajalla on jo tilaus.

Luo resurssiryhmä. Lisätietoja: Resurssiryhmien luominen

Muistiinpano

Voit luoda tai käyttää resurssiryhmää, jonka sijainti on esimerkiksi Keskinen Yhdysvallat, ja joka vastaa Power Platform -ympäristön aluetta (esimerkiksi Yhdysvallat).

Luo avainsäilö käyttämällä maksullista tilausta, joka sisältää pehmeän poiston ja tyhjennyssuojauksen, resurssiryhmällä, jonka loit edellisessä vaiheessa.

Tärkeää

Jos avainsäilössä ovat käytössä pehmeä poisto ja tyhjennyssuojaus, ympäristösi on suojattu salausavaimen tahattomalta poistolta. Et voi salata ympäristöäsi omalla avaimella ottamatta käyttöön näitä asetuksia. Lisätietoja: Azure Key Vaultin pehmeän poiston yleiskatsaus Lisätietoja: Luo avainsäilö käyttämällä Azure-portaalia

Avaimen luominen avainsäilössä

- Varmista, että edellytykset täyttyvät.

- Siirry Azure-portaaliin>Key Vaultiin ja etsi avainsäilö, johon haluat luoda salausavaimen.

- Tarkista Azure Key Vault -asetukset:

- Valitse Ominaisuudet kohdassa Asetukset.

- Määritä tai varmista Pehmeä poisto -kohdassa, että sen arvona on Pehmeä poisto on otettu käyttöön tälle Key Vaultille.

- Määritä tai varmista Tyhjennyssuojaus -kohdassa, että Ota tyhjennyssuojaus käyttöön (sovella pakollista säilytysaikaa poistetuille Vaulteille ja Vault-kohteille) on käytössä.

- Jos olet tehnyt muutoksia, valitse Tallenna.

RSA-avainten luominen

Luo tai tuo avain, jolla on seuraavat ominaisuudet:

- Valitse Key Vault -ominaisuussivuilla Avaimet.

- Valitse Muodosta/Tuo.

- Määritä Luo avain -ruudussa seuraavat arvot ja valitse sitten Luo.

- Asetukset: Luo

- Nimi: Anna avaimelle nimi

- Avaintyyppi: RSA

- RSA-avaimen koko: 2048 tai 3072

Tärkeää

Jos määrität avaimelle vanhentumispäivän ja avain on vanhentunut, mikään tällä avaimella salattu ympäristö ei toimi. Määritä ilmoitus vanhentumisvarmenteiden seuraamiseksi, joka sisältää sähköposti-ilmoitukset paikalliselle Power Platform -järjestelmänvalvojalle ja Azure Key Vault -järjestelmänvalvojalle muistutuksena vanhentumispäivämäärän uusimisesta. Tämä on tärkeää suunnittelemattomien järjestelmäkatkojen ehkäisemiseksi.

Tuo suojatut avaimet laitteiston suojausmoduuleita (HSM) varten

Voit salata Power Platform Dataverse -ympäristösi käyttämällä suojattuja avaimia laitteiston suojausmoduuleille (HSM). HSM-suojatut avaimet on tuotava avainsäilöön, jotta Enterprise-käytäntö voidaan luoda. Lisätietoja on ohjeaiheessa Tuetut HSM-moduulitTUo HSM-suojatut avaimet avainsäilöön (BYOK).

Avaimen luominen Azure Key Vaultin hallitussa laitteen suojausmoduulissa (HSM)

Voit salata ympäristön tiedot salausavaimella, joka on luotu Azure Key Vaultin hallitussa laitteiston suojausmoduulissa. Näin saat FIPS 140-2 Level 3 -tuen.

RSA-HSM-avainten luominen

Varmista, että edellytykset täyttyvät.

Siirry Azure-portaaliin.

Ota Puhdistamisen suojaus käyttöön hallitussa laitteiston suojausmoduulissa.

Myönnä Hallitun laitteiston suojausmoduulin salauksen käyttäjä -rooli henkilölle, joka loi hallitun laitteiston suojausmoduulin avainsäilön.

- Käytä hallittua laitteiston suojausmoduulin avainsäilöä Azure-portaalissa.

- Siirry kohtaan Paikallinen RBAC ja valitse + Lisää.

- Valitse avattavasta Rooli-luettelosta Hallitun laitteiston suojausmoduulin salauksen käyttäjä -rooli Roolien määritys -sivulla.

- Valitse Vaikutusalue-kohdasta Kaikki avaimet.

- Valitse Valitse suojausobjekti ja valitse sitten järjestelmänvalvoja Lisää pääobjekti -sivulla.

- Valitse Luo.

RSA-HSM-avaimen luominen:

- Asetukset: Luo

- Nimi: Anna avaimelle nimi

- Avaintyyppi: RSA-HSM

- RSA-avaimen koko: 2048

Muistiinpano

Tuetut RSA-HSM-avainkoot: 2048- ja 3072-bittinen.

Ympäristön salaaminen Azure Key Vaultista peräisin olevalla avaimella yksityisen linkin kautta

Voit päivittää Azure Key Vaultin verkkopalveluja ottamalla käyttöön yksityisen päätepisteen ja käyttää Key Vaultin avainta Power Platform -ympäristöjen salaamiseen.

Voit luoda joko uuden Key Vaultin ja luoda yksityisen linkin yhteyden tai luoda yksityisen linkin yhteyden olemassa olevaan Key Vaultiin ja luoda avaimen tästä Key Vaultista käytettäväksi ympäristön salaamiseen. Voit myös luoda yksityisen linkin yhteyden olemassa olevaan Key Vaultiin, kun olet jo luonut avaimen, ja käyttää sitä ympäristösi salaamiseen.

Tietojen salaaminen yksityisellä linkillä käyttäen Key Vaultista peräisin olevaa avainta

Luo Azure Key Vault näillä asetuksilla:

- Ota Tyhjennyssuoja käyttöön

- Avaintyyppi: RSA

- Avaimen koko: 2048 tai 3072

Kopioi Key Vaultin URL-osoite ja salausavaimen URL-osoite, jota käytetään yrityskäytännön luomiseen.

Muistiinpano

Kun olet lisännyt Key Vaultiisi yksityisen päätepisteen tai poistanut yleisessä käytössä olevan verkon käytöstä, et näe avainta, ellei sinulla ole asianmukaisia oikeuksia.

Luo näennäisverkko.

Palaa Key Vaultiisi ja lisää yksityisen päätepisteen yhteyksiä Azure Key Vaultiisi.

Muistiinpano

Sinun on valittava Poista julkinen käyttö käytöstä -verkkopalveluasetus ja otettava käyttöön poikkeus Salli luotettujen Microsoft-palvelujen ohittaa tämä palomuuri.

Luo Power Platformin yrityskäytäntö. Lisätietoja: Luo yrityskäytäntö

Myönnä yrityskäytännön käyttöoikeudet avainsäilön käyttöä varten. Lisätietoja: Myönnä yrityskäytännön käyttöoikeudet avainsäilön käyttöä varten

Myönnä Power Platformin ja Dynamics 365:n järjestelmänvalvojan käyttöoikeudet yrityskäytännön lukemista varten. Lisätietoja: Myönnä Power Platformin järjestelmänvalvojan oikeus yrityskäytännön lukemista varten

Power Platformin hallintakeskuksen järjestelmänvalvoja valitse salattavan ympäristön ja ottaa hallitun ympäristön käyttöön. Lisätietoja: Yrityskäytäntöön lisättävän hallitun ympäristön käyttöönotto

Power Platformin hallintakeskuksen järjestelmänvalvoja lisää hallitun ympäristön yrityskäytäntöön. Lisätietoja: Ympäristön lisääminen yrityskäytäntöön tietojen salausta varten

Ota Power Platformin yrityskäytäntöpalvelu käyttöön Azure-tilauksellesi

Rekisteröi Power Platform resurssin tarjoajaksi. Tämä tehtävä tarvitsee tehdä vain kerran kullekin Azure-tilaukselle, jossa Azure-avainsäilösi sijaitsee. Tarvitset tilauksen käyttöoikeudet, jotta voit rekisteröidä resurssin palveluntarjoajan.

- Kirjaudu Azure-portaaliin ja siirry kohtaan Tilaus>Resurssien tarjoajat.

- Resurssien tarjoajat -luettelossa tee haku Microsoft.PowerPlatform ja Rekisteröi se.

Luo yrityskäytäntö

- Asenna PowerShell MSI. Lisätietoja: PowerShellin asentaminen Windows-, Linux- tai macOS-järjestelmään

- Kun PowerShell MSI on asennettu, palaa Azuressa kohtaan Ota käyttöön mukautettu malli.

- Valitse Luo oma malli editorissa -linkki.

- Kopioi tämä JSON-malli tekstieditoriin, kuten Muistioon. Lisätietoja: Yrityskäytännön JSON-malli

- Korvaa JSON-mallin arvot seuraaville: EnterprisePolicyName, sijainti, jossa EnterprisePolicy on luotava, keyVaultId ja keyName. Lisätietoja: JSON-mallin kenttämääritykset

- Kopioi päivitetty malli tekstieditorista ja liitä se Azuren Mukautetun käyttöönotonMuokkausmalliin ja valitse Tallenna.

- Valitse Tilaus ja Resurssiryhmä, jossa yrityskäytäntö luodaan.

- Valitse Tarkista + luo ja sitten Luo.

Käyttöönotto käynnistetään. Kun se on valmis, yrityskäytäntö on luotu.

Yrityskäytännön JSON-malli

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON-mallin kenttämääritykset

nimi. Yrityskäytännön nimi. Tämä on käytännön nimi, joka tulee näkyviin Power Platformin hallintakeskuksessa.

sijainti. Jokin seuraavista. Tämä on yrityskäytännön sijainti, ja sen on vastattava Dataverse-ympäristön aluetta:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Kopioi nämä arvot avainsäilösi ominaisuuksista Azure-portalissa:

- keyVaultId: Siirry kohtaan Avainsäilöt>valitse avainsäilösi >Yleiskatsaus. Valitse Essentials-kohdan vierestä JSON-näkymä. Kopioi Resurssitunnus leikepöydälle ja liitä koko sisältö JSON-malliisi.

- keyName: Siirry kohtaan Avainsäilöt>valitse avainsäilösi >Avaimet. Paina mieleen avaimen Nimi ja kirjoita se JSON-malliisi.

Myönnä yrityskäytännön käyttöoikeudet avainsäilön käyttöä varten

Kun yrityskäytäntö on luotu, avainsäilön järjestelmänvalvoja myöntää yrityskäytännön hallituille tunnistetiedoille käyttöoikeudet salausavaimeen.

- Kirjaudu Azure-portaaliin ja siirry kohtaan Avainsäilöt.

- Valitse avainsäilö, jossa avain on määritetty yrityskäytännölle.

- Valitse Käyttöoikeuksien hallinta (IAM)-välilehdessä + Lisää.

- Valitse avattavasta luettelosta Lisää roolimääritys.

- Etsi Key Vaultin salauspalvelun salauskäyttäjä ja valitse se.

- Valitse Seuraava.

- Valitse + Valitse jäseniä.

- Hae luomaasi yrityskäytäntöä.

- Valitse yrityskäytäntö ja valitse sitten Valitse.

- Valitse Tarkista + määritä.

Yllä oleva käyttöoikeusasetus perustuu avainsäilön Azuren roolipohjaisen käyttöoikeushallinnanoikeusmalliin. Jos avainsäilöön on määritetty Säilön käyttöoikeuskäytäntö, on suositeltavaa siirtyä roolipohjaiseen malliin. Jos haluat myöntää avainsäilölle yrityskäytännön käyttöoikeudet Säilön käyttöoikeuskäytännön avulla, luo käyttöoikeuskäytäntö, valitse Hae kohdassa Avaimen hallintatoiminnot sekä Avaa avain ja Paketoi avain kohdassa Salaustoiminnot.

Muistiinpano

Odottamattomien järjestelmäkatkosten ehkäisemiseksi on tärkeää, että yrityskäytännöllä on avaimen käyttöoikeudet. Varmista seuraavat:

- Key vault on aktiivinen.

- Avain on aktiivinen eikä vanhentunut.

- Avainta ei ole poistettu.

- Edellä mainittuja avainoikeuksia ei ole peruutettu.

Tätä avainta käyttävät ympäristöt poistetaan käytöstä, kun salausavain ei ole käytettävissä.

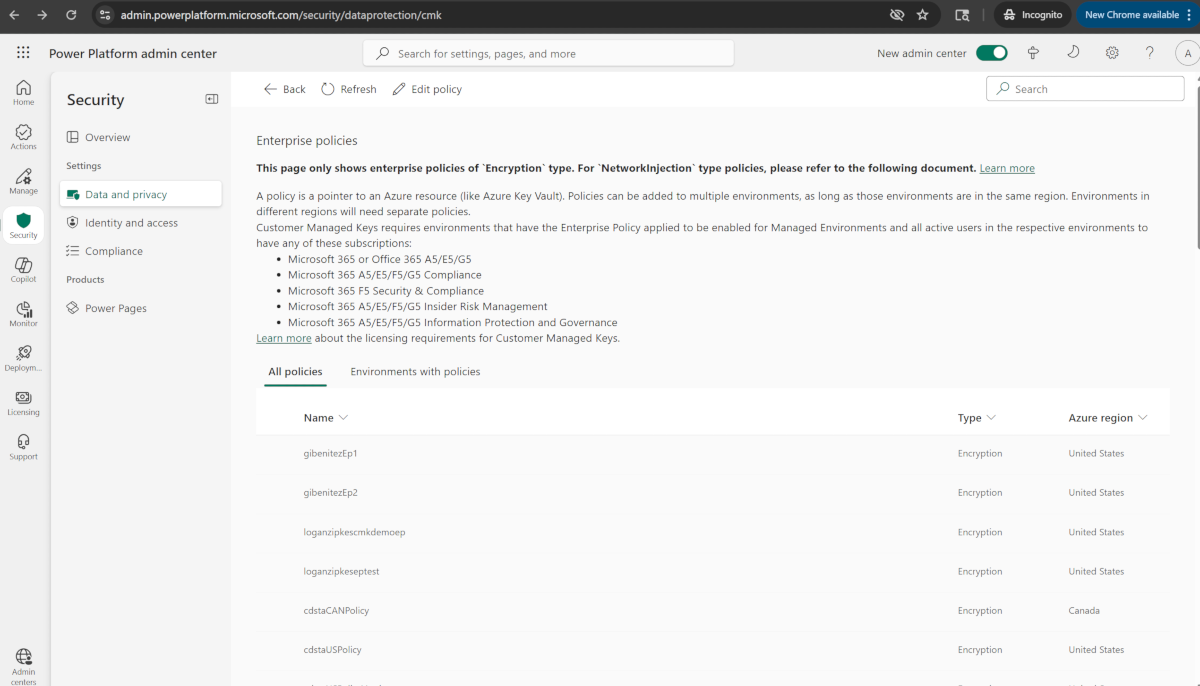

Myönnä Power Platformin järjestelmänvalvojan oikeus yrityskäytännön lukemista varten

Järjestelmänvalvojat, joilla on Dynamics 365- tai Power Platform -järjestelmänvalvojan rooli, voivat käyttää Power Platformin hallintakeskusta määrittääkseen ympäristöjä yrityskäytännölle. Jotta yrityskäytäntöjä voidaan käyttää, Azure Key Vaultin käyttöoikeudet omaavan järjestelmänvalvojan on myönnettävä Lukija-rooli Power Platform -järjestelmänvalvojalle. Kun Lukija-rooli on myönnetty, Power Platform -järjestelmänvalvoja voi tarkastella yrityskäytäntöjä Power Platform -hallintakeskuksessa.

Muistiinpano

Vain Power Platformin ja Dynamics 365:n järjestelmänvalvojat, joille on myönnetty yrityskäytännön lukijarooli, voivat lisätä ympäristön käytäntöön. Muut Power Platformin tai Dynamics 365:n järjestelmänvalvojat voivat ehkä tarkastella yrityskäytäntöä, mutta he saavat virhesanoman yrittäessään käyttää Lisää ympäristö -toimintoa käytäntöön.

Lukijaroolin myöntäminen Power Platformin järjestelmänvalvojalle

- Kirjaudu Azure-portaaliin.

- Kopioi Power Platformin tai Dynamics 365:n järjestelmänvalvojan objektitunnus. Toimi seuraavasti:

- Siirry Azuren Käyttäjät-alueelle.

- Etsi Kaikki käyttäjät -luettelosta käyttäjä, jolla on Power Platformin tai Dynamics 365:n järjestelmänvalvojan oikeudet käyttämällä hakua Hae käyttäjiä.

- Avaa käyttäjätietue, kopioi Yleiskatsaus-välilehdellä käyttäjän Objektitunnus. Liitä se tekstieditoriin, kuten Muistioon, myöhempää käyttöä varten.

- Kopioi yrityskäytännön resurssitunnus. Toimi seuraavasti:

- Siirry Azuressa Resource Graphin hallintaan.

- Syötä

microsoft.powerplatform/enterprisepoliciesHaku-ruutuun ja valitse sitten resurssi microsoft.powerplatform/enterprisepolicies. - Valitse komentopalkissa Suorita kysely. Näkyviin tulee luettelo kaikista Power Platform -yrityskäytännöistä.

- Etsi yrityskäytäntö, johon haluat myöntää käyttöoikeudet.

- Vieritä yrityskäytännön oikealle puolelle ja valitse Näytä tiedot.

- Kopioi tunnusTiedot-sivulta.

- Käynnistä Azure Cloud Shell ja suorita seuraava komento vaihtaen objId-arvon käyttäjän objektitunnukseen ja EP-resurssin tunnus edellisissä vaiheissa kopioituun

enterprisepolicies-tunnukseen:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Hallitse ympäristön salausta

Ympäristön salauksen hallinta edellyttää seuraavaa oikeutta:

- Aktiivinen Microsoft Entra -käyttäjä, jolla on Power Platformin tai Dynamics 365:n järjestelmänvalvojan käyttöoikeusrooli.

- Microsoft Entra -käyttäjä, jolla on joko Power Platform -järjestelmänvalvojan Dynamics 365 -palvelun järjestelmänvalvojan rooli.

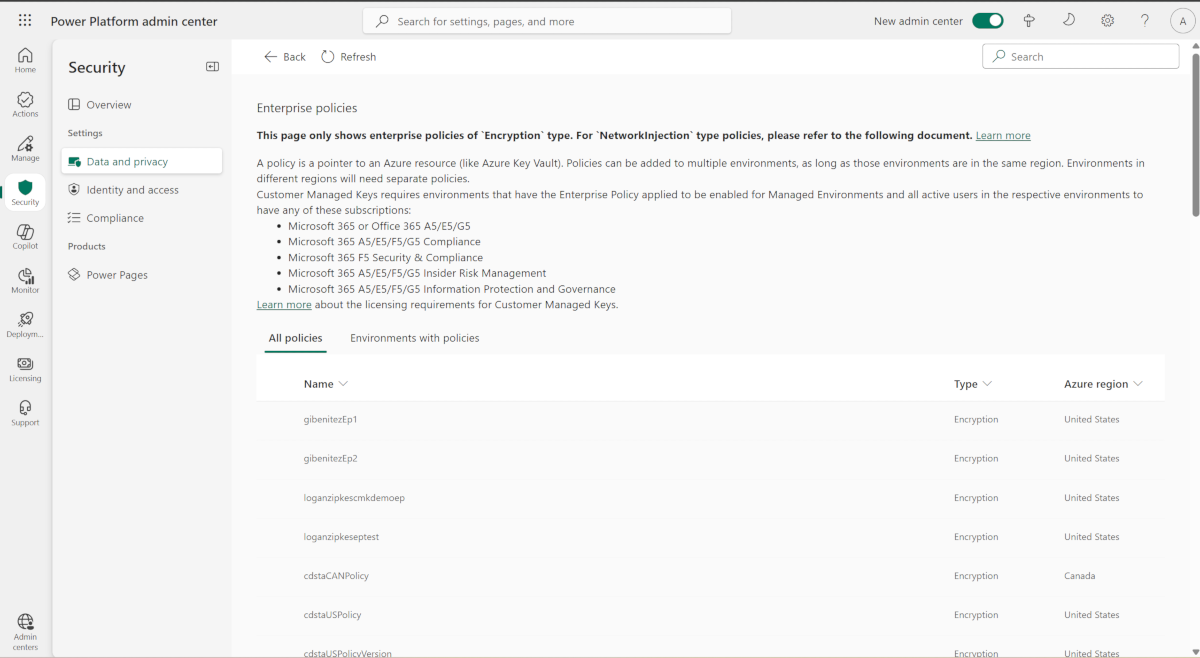

Avainsäilön järjestelmänvalvoja ilmoittaa Power Platformin järjestelmänvalvojalle, että salausavain ja yrityskäytäntö on luotu ja antaa yrityskäytännön Power Platformin järjestelmänvalvojalle. Power Platformin järjestelmänvalvoja lisää ympäristönsä yrityskäytäntöön asiakkaan hallitseman avaimen käyttöönottoa varten. Kun ympäristö on lisätty ja tallennettu, Dataverse käynnistää salausprosessin kaikkien ympäristötietojen määrittämistä varten ja niiden salaamiseksi asiakkaan hallitsemalla avaimella.

Yrityskäytäntöön lisättävän hallitun ympäristön käyttöönotto

- Kirjaudu Power Platform -hallintakeskukseen.

- Valitse siirtymisruudussa Hallitse.

- Valitse Hallitse-ruudussa Ympäristöt ja valitse sitten ympäristö käytettävissä olevien ympäristöjen luettelosta.

- Valitse Ota hallitut ympäristöt käyttöön.

- Valitse Ota käyttöön.

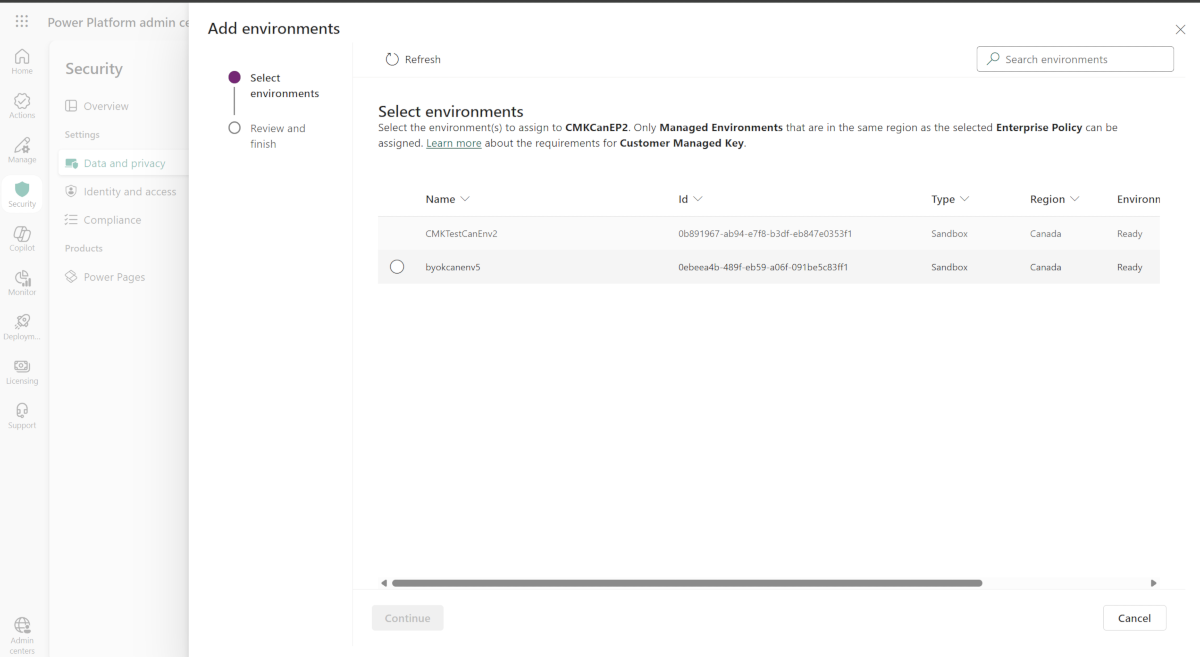

Ympäristön lisääminen yrityskäytäntöön tietojen salausta varten

Tärkeää

Ympäristö poistetaan käytöstä, kun se lisätään yrityksen tietojen salauskäytäntöön. Järjestelmän seisokkien kesto riippuu tietokannan koosta. Suosittelemme, että suoritat testiajon kopioimalla kohdeympäristön testiympäristöön järjestelmän arvioidun käyttökatkon määrittämiseksi. Järjestelmän käyttökatkos voidaan selvittää tarkastamalla ympäristön salauksen tila. Järjestelmän käyttökatkoksen aika on aika tilojen Salataan ja Salataan – online välillä.. Järjestelmän käyttökatkoksen lyhentämiseksi salauksen tilaksi muutetaan Salataan – online, kun kaikki keskeiset salausvaiheet, jotka edellyttivät järjestelmän käyttökatkosta, on suoritettu. Käyttäjät voivat käyttää järjestelmää, kun taas jäljellä olevat tallennuspalvelut, kuten haku ja Copilot-indeksi, jatkavat tietojen salaamista asiakkaan hallitsemalla avaimella.

- Kirjaudu Power Platform -hallintakeskukseen.

- Valitse siirtymisruudussa Suojaus.

- Valitse Suojaus-ruudun Asetukset-kohdassa Tiedot ja yksityisyys.

- Siirry Yrityskäytännöt-sivulle valitsemalla Asiakkaan hallitsema salausavain.

- Valitse käytäntö ja sitten Muokkaa käytäntöä.

- Valitse Lisää ympäristöjä, valitse haluamasi ympäristöt ja valitse sitten Jatka.

- Valitse ensin Tallenna ja sitten Vahvista.

Tärkeää

- Vain ympäristöt, jotka ovat samalla alueella kuin yrityskäytäntö, näytetään Lisää ympäristöjä -luettelossa.

- Salauksen valmistuminen voi kestää enintään neljä päivää, mutta ympäristö voidaan ottaa käyttöön, ennen kuin Lisää ympäristöt -toiminto on valmis.

- Toiminto ei ehkä ole valmis, ja jos se epäonnistuu, tiedot salataan edelleen Microsoftin hallitseman avaimen avulla. Voit suorittaa Lisää ympäristöjä -toiminnon uudelleen.

Muistiinpano

Voit lisätä vain ympäristöjä, jotka on otettu käyttöön hallittuina ympäristöinä. Kokeilu- ja Teams-ympäristötyyppejä ei voi lisätä yrityskäytäntöön.

Ympäristöjen poistaminen käytöstä Microsoftin hallitsemaan avaimeen palaamiseksi

Noudata seuraavia ohjeita, jos haluat palata Microsoftin hallitsemaan salausavaimeen.

Tärkeää

Ympäristö poistetaan käytöstä, kun se poistetaan yrityskäytännöstä, jotta tietojen suojauksessa palataan käyttämään Microsoftin hallitsemaa avainta.

- Kirjaudu Power Platform -hallintakeskukseen.

- Valitse siirtymisruudussa Suojaus.

- Valitse Suojaus-ruudun Asetukset-kohdassa Tiedot ja yksityisyys.

- Siirry Yrityskäytännöt-sivulle valitsemalla Asiakkaan hallitsema salausavain.

- Valitse Ympäristö ja käytännöt -välilehti ja etsi ympäristö, jonka haluat poistaa asiakkaan hallitsemalta avaimelta.

- Valitse Kaikki käytännöt -välilehti, valitse vaiheessa 2 vahvistamasi ympäristö ja valitse sitten komentopalkista Muokkaa käytäntöä.

- Valitse komentopalkista Poista ympäristö, valitse poistettava ympäristö ja valitse sitten Jatka.

- Valitse Tallenna.

Tärkeää

Ympäristö poistetaan käytöstä, kun se poistetaan yrityskäytännöstä, jotta tietojen suojauksessa palataan käyttämään Microsoftin hallitsemaa avainta. Avainta ei saa poistaa käytöstä tai poistaa, avainsäilöä ei saa poistaa käytöstä tai poistaa eikä yrityskäytännön avainsäilön oikeuksia ei saa poistaa. Avaimen ja avainsäilön käyttöoikeus on välttämätöntä tietokantapalautuksen tukemista varten. Voit poistaa yrityskäytännön käyttöoikeudet 30 päivän kuluttua.

Ympäristön salaustilan tarkastaminen

Salaustilan tarkastaminen yrityskäytännöistä

Kirjaudu Power Platform -hallintakeskukseen.

Valitse siirtymisruudussa Suojaus.

Valitse Suojaus-ruudun Asetukset-kohdassa Tiedot ja yksityisyys.

Siirry Yrityskäytännöt-sivulle valitsemalla Asiakkaan hallitsema salausavain.

Valitse käytäntö ja sitten komentopalkissa Muokkaa käytäntöä.

Tarkasta ympäristön Salaustila osassa Ympäristöt, joilla on tämä käytäntö.

Muistiinpano

Ympäristön salaustilan voi olla:

Salaus – Asiakkaan hallitseman avaimen salausprosessi on käynnissä ja järjestelmä ei ole käytössä online-käyttöä varten.

Salaus – online – Kaikki ydinpalvelujen salaustoimet, jotka vaativat järjestelmän käyttökatkoksia, ovat valmiina ja järjestelmä on käytössä online-käyttöä varten.

Salattu – Yrityskäytännön salausavain on aktiivinen, ja ympäristö on salattu avaimellasi.

Palauttaminen – Salausavain vaihdetaan asiakkaan hallitsemasta avaimesta Microsoftin hallitsemaan avaimeen, ja järjestelmä ei ole käytössä online-käyttöä varten.

Palauttaminen – online – Kaikki ydinpalvelujen salaustoimet, jotka vaativat järjestelmän käyttökatkoksia, ovat palauttaneet avaimen ja järjestelmä on käytössä online-käyttöä varten.

Microsoftin hallitsema avain – Salaus Microsoftin hallitsemalla avaimella on käytössä.

Epäonnistui – Yrityskäytännön salausavainta ei käytetä missään Dataverse -tallennuspalvelussa. Niiden käsittely vie enemmän aikaa, ja voit suorittaa Lisää ympäristö -toiminnon uudelleen. Ota yhteyttä tukeen, jos uudelleensuoritustoiminto epäonnistuu.

Salaustila Epäonnistunut ei vaikuta ympäristön tietoihin tai toimintoihin. Tämä tarkoittaa, että jotkut Dataverse-tallennuspalvelut salaavat tietosi sinun avaimellasi ja jotkut jatkavat Microsoftin hallitseman avaimen käyttöä. Palautusta ei suositella, koska kun Lisää ympäristö -toiminnon suoritetaan uudelleen, palvelu jatkaa siitä, mihin se jäi.

Varoitus – Yrityskäytännön salausavain on aktiivinen, ja yksi palvelun tiedoista pysyy salattuna Microsoftin hallitsemalla avaimella. Lisätietoja: Power Automate CMK-sovelluksen varoitussanomat.

Salaustilan tarkastaminen Ympäristön historia -sivulta

Näet ympäristön historian.

Kirjaudu Power Platform -hallintakeskukseen.

Valitse siirtymisruudussa Hallitse.

Valitse Hallitse-ruudussa Ympäristöt ja valitse sitten ympäristö käytettävissä olevien ympäristöjen luettelosta.

Valitse komentopalkissa Historia.

Etsi Päivitä asiakkaan hallitsema avain -historia.

Muistiinpano

Tilana näkyy Käynnissä, kun salaus on käynnissä. Tilana näkyy Onnistui, kun salaus on valmis. Tilana näkyy Epäonnistui,, kun jokin palveluista ei pysty käyttämään salausavainta.

Epäonnistunut-tila voi olla varoitus, eikä Lisää ympäristö -vaihtoehtoa tarvitse suorittaa uudelleen. Voit tarkastaa, onko kyseessä varoitus.

Ympäristön salausavaimen muuttaminen uuden yrityskäytännön ja avaimen avulla

Jos haluat muuttaa salausavainta, luo uusi avain ja uusi yrityskäytäntö. Sitten voit muuttaa yrityskäytäntöä poistamalla ympäristöt ja lisäämällä ne sitten uuteen yrityskäytäntöön. Järjestelmä on poissa käytöstä kaksi kertaa uuteen yrityskäytäntöön siirryttäessä – 1) kun salaus palautetaan Microsoftin hallitsemaan avaimeen ja 2) kun uusi yrityskäytäntö otetaan käyttöön.

Vinkki

Salausavaimen kierrossa on suositeltavaa käyttää Key vaultin Uutta versiota tai määrittää Kiertokäytäntö.

- Luo Azure-portaalissa uusi avain ja uusi yrityskäytäntö. Lisätietoja: Salausvaimen luominen ja käyttöoikeuksien myöntäminen ja Yrityskäytännön luominen

- Anna uudelle yrityskäytännölle käyttöoikeus vanhaan avaimeen.

- Kun uusi avain ja yrityskäytäntö on luotu, kirjaudu Power Platformin hallintakeskukseen.

- Valitse siirtymisruudussa Suojaus.

- Valitse Suojaus-ruudun Asetukset-kohdassa Tiedot ja yksityisyys.

- Siirry Yrityskäytännöt-sivulle valitsemalla Asiakkaan hallitsema salausavain.

- Valitse Ympäristö ja käytännöt -välilehti ja etsi ympäristö, jonka haluat poistaa asiakkaan hallitsemalta avaimelta.

- Valitse Kaikki käytännöt -välilehti, valitse vaiheessa 2 vahvistamasi ympäristö ja valitse sitten komentopalkista Muokkaa käytäntöä.

- Valitse komentopalkista Poista ympäristö, valitse poistettava ympäristö ja valitse sitten Jatka.

- Valitse Tallenna.

- Toista vaiheet 2–10, kunnes kaikki yrityskäytännön ympäristöt on poistettu.

Tärkeää

Ympäristö poistetaan käytöstä, kun se poistetaan yrityskäytännöstä, jotta tietojen suojauksessa palataan käyttämään Microsoftin hallitsemaa avainta. Avainta ei saa poistaa käytöstä tai poistaa, avainsäilöä ei saa poistaa käytöstä tai poistaa eikä yrityskäytännön avainsäilön oikeuksia ei saa poistaa. Uuden yrityskäytännön myöntäminen vanhalle Key Vaultille. Avaimen ja avainsäilön käyttöoikeus on välttämätöntä tietokantapalautuksen tukemista varten. Voit poistaa yrityskäytännön oikeudet 30 päivän jälkeen.

- Kun kaikki ympäristöt on poistettu, siirry Power Platform -hallintakeskuksessa kohtaan Yrityskäytännöt.

- Valitse uusi yrityskäytäntö ja valitse sitten komentopalkista Muokkaa käytäntöä.

- Valitse Lisää ympäristö, valitse lisättävät ympäristöt ja valitse sitten Jatka.

Tärkeää

Ympäristö poistetaan käytöstä, kun se lisätään uuteen yrityskäytäntöön.

Ympäristön salausavaimen kierto uudella avainversiolla

Voit muuttaa ympäristön salausavainta luomalla uuden avainversion. Kun luot uuden avainversion, uusi avainversio otetaan automaattisesti käyttöön. Kaikki tallennusresurssit havaitsevat uuden avainversion ja aloittavat sen käytön tietojen salaamiseen.

Kun muokkaat avainta tai avainversiota, juurisalausavaimen suojaus muuttuu, mutta tallennustilan tiedot säilyvät aina salattuna avaimella. Tietojen suojaaminen ei ole enää tarpeen. Avainversion kierrättäminen ei vaikuta suorituskykyyn. Avainversion kiertoon ei liity käyttökatkosta. Voi kestää 24 tuntia, ennen kuin kaikki resurssitoimittajat käyttävät uutta avainversiota taustalla. Edellistä avainversiota ei saa poistaa käytöstä, koska se on pakollinen, jotta palvelu voi käyttää sitä uudelleensalausta varten ja tietokannan palautukseen.

Jos haluat kierrättää salausavaimen luomalla uuden avainversion, toimi seuraavasti.

- Siirry kohtaan Azure-portaali>Avainsäilöt ja etsi avainsäilö, johon haluat luoda uuden avainversion.

- Siirry kohtaan Avaimet.

- Valitse nykyinen, käytössä oleva avain.

- Valitse + Uusi versio.

- Käytössä-asetuksen oletusarvona on Kyllä, mikä tarkoittaa, että uusi avainversio otetaan automaattisesti käyttöön sen luomisen jälkeen.

- Valitse Luo.

Vinkki

Avaimen kiertokäytännön noudattamiseksi voit kiertää salausavainta käyttämällä Kiertokäytäntöä. Voit joko määrittää kiertokäytännön tai kutsua tarpeen mukaan toiminnon Kierrä nyt.

Tärkeää

Uutta avainversiota kierrätetään automaattisesti taustalla, eikä Power Platform -järjestelmänvalvojan tarvitse tehdä mitään. On tärkeää, että edellistä avainversiota ei poisteta käytöstä ainakaan 28 päivään tietokannan palauttamisen tukemiseksi. Aiemman avainversion poistaminen käytöstä tai poistaminen liian aikaisin voi siirtää ympäristösi offline-tilaan.

Salattujen ympäristöjen luettelon tarkasteleminen

- Kirjaudu Power Platform -hallintakeskukseen.

- Valitse siirtymisruudussa Suojaus.

- Valitse Suojaus-ruudun Asetukset-kohdassa Tiedot ja yksityisyys.

- Siirry Yrityskäytännöt-sivulle valitsemalla Asiakkaan hallitsema salausavain.

- Valitse Yrityskäytännöt-sivulla Ympäristöt ja käytännöt -välilehti. Näkyviin tulee luettelo ympäristöistä, jotka on lisätty yrityskäytäntöihin.

Muistiinpano

Ympäristön tilan tai salauksen tilan tilana voi olla epäonnistunut. Kun näin tapahtuu, voit yrittää suorittaa Lisää ympäristö -toiminnon uudelleen tai lähettää Microsoft-tukipyynnön.

Ympäristön tietokannan toiminnot

Asiakasvuokraajalla voi olla Microsoftin hallitsemalla avaimella salattuja ympäristöjä ja ympäristöjä, jotka on salattu asiakkaan hallitsemalla avaimella. Tietojen eheyden ja niiden suojaaminen edellyttää, että seuraavat ohjausobjektit ovat käytössä ympäristöjen tietokantatoimintoja hallittaessa.

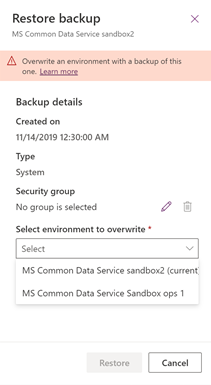

Palauta Ympäristön korvaaminen (palauttaminen ympäristöön) on rajoitettu siihen ympäristöön, josta varmuuskopio tehtiin, tai toiseen ympäristöön, joka on salattu samalla asiakkaan hallinnoimalla avaimella.

-

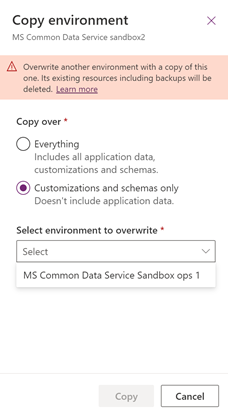

Ympäristön korvaaminen (kopiointiympäristö) on rajoitettu toiseen ympäristöön, joka on salattu samalla asiakkaan hallinnoimalla avaimella.

Muistiinpano

Jos tuen selvitysympäristö luotiin ratkaisemaan tukiongelmia asiakkaan hallitsemassa ympäristössä, tuen selvitysympäristön salausavain on vaihdettava asiakkaan hallitsemaksi avaimeksi, ennen kuin Kopioi ympäristö -toiminto voidaan suorittaa.

Palauta alkutilaan Ympäristön salatut tiedot poistetaan varmuuskopiot mukaan lukien. Kun ympäristö on palautettu alkutilaan, ympäristön salaus palautuu takaisin Microsoftin hallinnoimaan avaimeen.