Page d’entité utilisateur dans Microsoft Defender

La page d’entité utilisateur dans le portail Microsoft Defender vous aide à examiner les entités utilisateur. La page contient toutes les informations importantes sur une entité utilisateur donnée. Si une alerte ou un incident indique qu’un utilisateur est susceptible d’être compromis ou suspect, vérifiez et examinez l’entité utilisateur.

Vous trouverez des informations sur l’entité utilisateur dans les vues suivantes :

- Page Identités, sous Ressources

- File d’attente des alertes

- Toute alerte/incident individuel

- Page d’appareils

- Page d’entité d’un appareil individuel

- Journal d’activité

- Requêtes de chasse avancées

- Centre de notifications

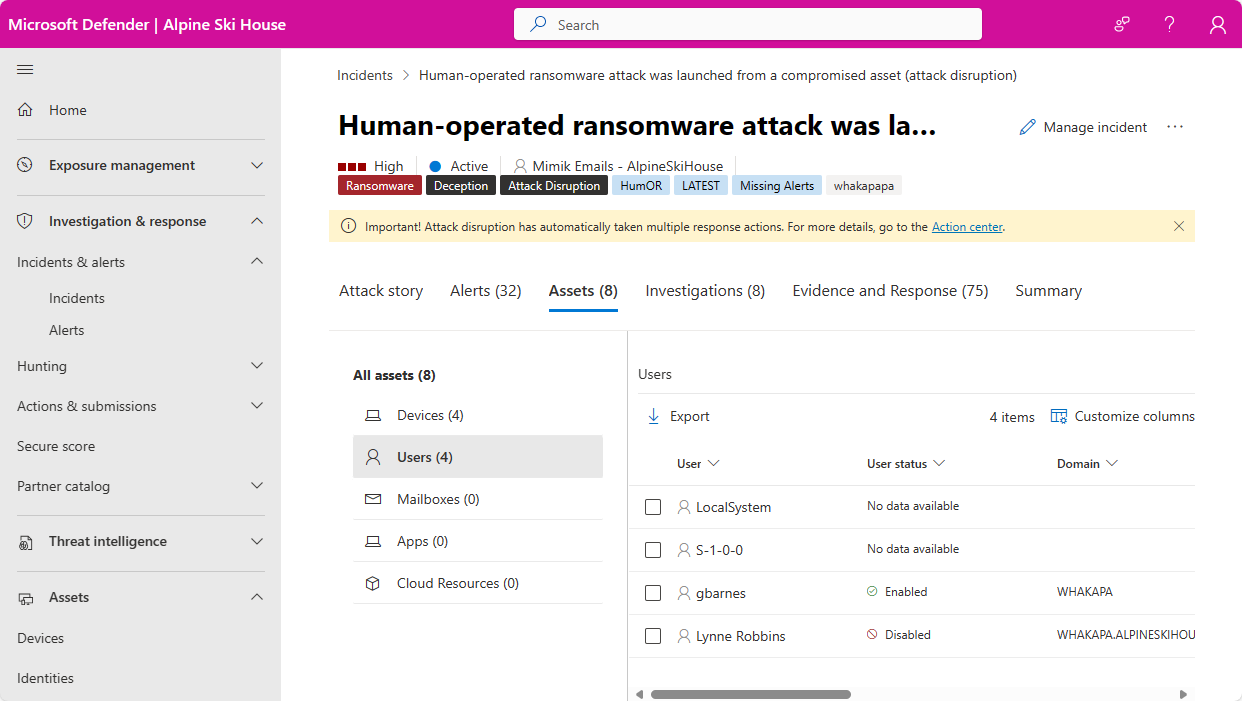

Chaque fois que les entités utilisateur apparaissent dans ces affichages, sélectionnez l’entité pour afficher la page Utilisateur , qui affiche plus de détails sur l’utilisateur. Par exemple, vous pouvez voir les détails des comptes d’utilisateur identifiés dans les alertes d’un incident dans le portail Microsoft Defender dans Incidents & alertes > Incidents incident Ressources>>> Utilisateurs.

Lorsque vous examinez une entité utilisateur spécifique, les onglets suivants s’affichent sur sa page d’entité :

- Vue d’ensemble, y compris les détails de l’entité, la vue visuelle des incidents et des alertes, la priorité d’investigation et la chronologie notée

- Onglet Incidents et alertes

- Observé dans l’onglet organisation

- Onglet Chronologie

- Onglet Événements Sentinel

La page utilisateur présente l’organisation Microsoft Entra ainsi que les groupes, ce qui vous aide à comprendre les groupes et les autorisations associés à un utilisateur.

Importante

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée de Microsoft dans le portail Microsoft Defender. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Vue d’ensemble

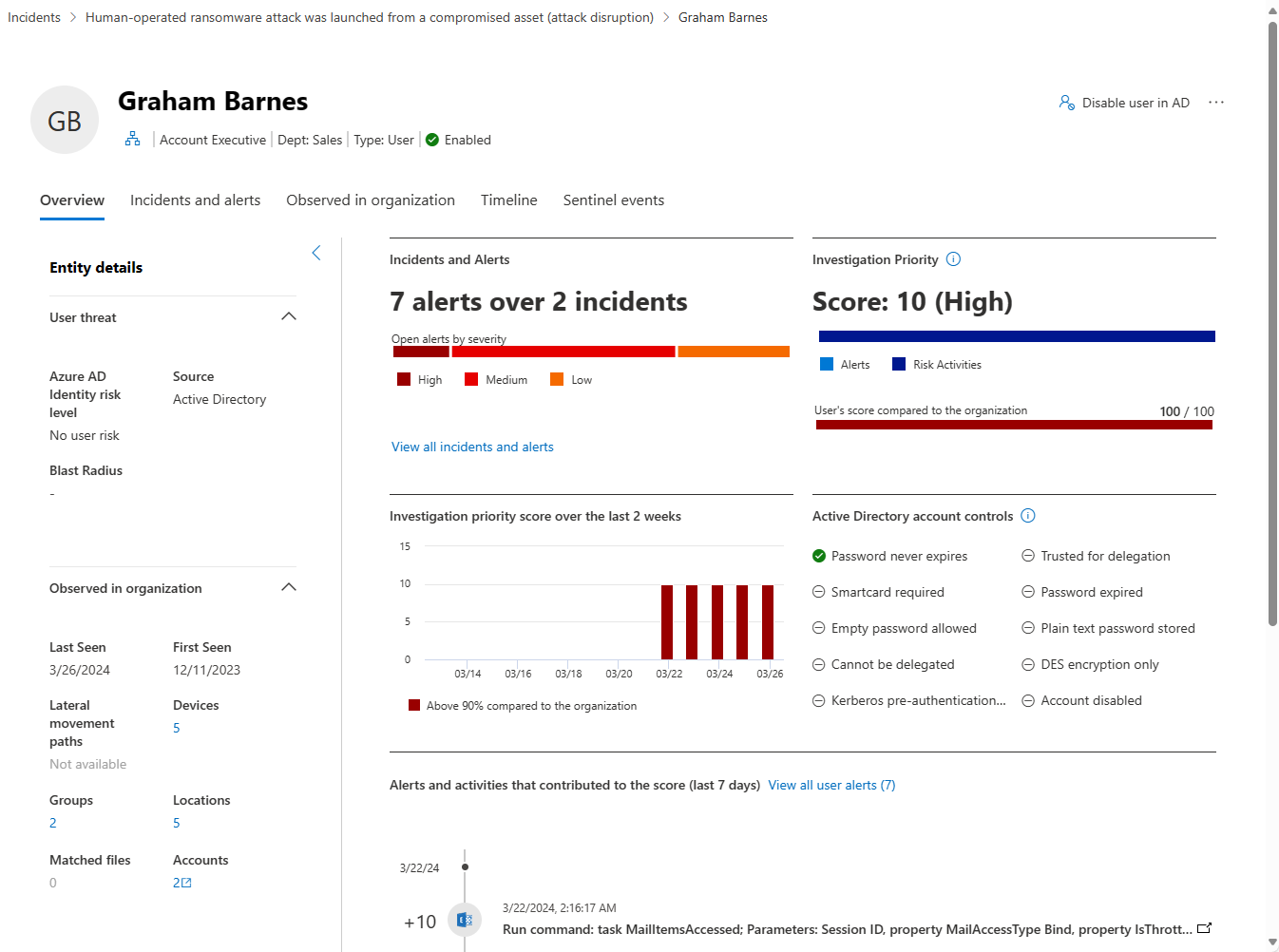

Détails de l’entité

Le panneau Détails de l’entité sur le côté gauche de la page fournit des informations sur l’utilisateur, telles que le niveau de risque d’identité Microsoft Entra, le nombre d’appareils auxquels l’utilisateur est connecté, le moment où l’utilisateur a été vu pour la première et la dernière fois, les comptes de l’utilisateur, les groupes auxquels appartient l’utilisateur, les informations de contact, etc. Vous voyez d’autres détails en fonction des fonctionnalités d’intégration que vous avez activées.

Vue visuelle des incidents et des alertes

Cette carte inclut tous les incidents et alertes associés à l’entité utilisateur, regroupés par gravité.

Priorité de l’examen

Cette carte inclut la répartition calculée du score de priorité d’investigation de l’entité utilisateur et une tendance de deux semaines pour ce score, y compris le centile du score par rapport au locataire.

Contrôles de compte Active Directory

Cette carte présente les paramètres de sécurité de Microsoft Defender pour Identity qui peuvent nécessiter votre attention. Vous pouvez voir des indicateurs importants concernant les paramètres de compte de l’utilisateur, par exemple si l’utilisateur peut appuyer sur Entrée pour contourner le mot de passe, et si l’utilisateur a un mot de passe qui n’expire jamais, etc.

Pour plus d’informations, consultez Indicateurs de contrôle de compte d’utilisateur.

Activités notées

Cette carte inclut toutes les activités et alertes qui contribuent au score de priorité d’investigation de l’entité au cours des sept derniers jours.

Arborescence de l’organisation

Cette section montre la place de l’entité utilisateur dans la hiérarchie organisationnelle, comme indiqué par Microsoft Defender pour Identity.

Balises de compte

Microsoft Defender pour Identity extrait les balises d’Active Directory pour vous donner une interface unique pour la surveillance de vos utilisateurs et entités Active Directory. Les balises vous fournissent des détails d’Active Directory sur l’entité, notamment :

| Nom | Description |

|---|---|

| New | Indique que l’entité a été créée il y a moins de 30 jours. |

| Deleted | Indique que l’entité a été définitivement supprimée d’Active Directory. |

| Disabled | Indique que l’entité est actuellement désactivée dans Active Directory. L’attribut disabled est un indicateur Active Directory disponible pour les comptes d’utilisateur, les comptes d’ordinateur et d’autres objets pour indiquer que l’objet n’est pas actuellement utilisé. Lorsqu’un objet est désactivé, il ne peut pas être utilisé pour se connecter ou effectuer des actions dans le domaine. |

| Enabled | Indique que l’entité est actuellement activée dans Active Directory, indiquant que l’entité est en cours d’utilisation et peut être utilisée pour se connecter ou effectuer des actions dans le domaine. |

| Expiré | Indique que l’entité a expiré dans Active Directory. Lorsqu’un compte d’utilisateur a expiré, l’utilisateur n’est plus en mesure de se connecter au domaine ou d’accéder à des ressources réseau. Le compte expiré est essentiellement traité comme s’il était désactivé, mais avec une date d’expiration explicite définie. Tous les services ou applications auxquels l’utilisateur a été autorisé à accéder peuvent également être affectés, selon la façon dont ils sont configurés. |

| Honeytoken | Indique que l’entité est étiquetée manuellement comme honeytoken. |

| Locked | Indique que l’entité a fourni le mot de passe incorrect trop de fois et qu’elle est maintenant verrouillée. |

| Partiel | Indique que l’utilisateur, l’appareil ou le groupe n’est pas synchronisé avec le domaine et qu’il est partiellement résolu via un catalogue global. Dans ce cas, certains attributs ne sont pas disponibles. |

| Non résolue | Indique que l’appareil ne se résout pas en identité valide dans la forêt Active Directory. Aucune information de répertoire n’est disponible. |

| Sensible | Indique que l’entité est considérée comme sensible. |

Pour plus d’informations, consultez Balises d’entité Defender pour Identity dans Microsoft Defender XDR.

Remarque

La section arborescence de l’organisation et les étiquettes de compte sont disponibles lorsqu’une licence Microsoft Defender pour Identity est disponible.

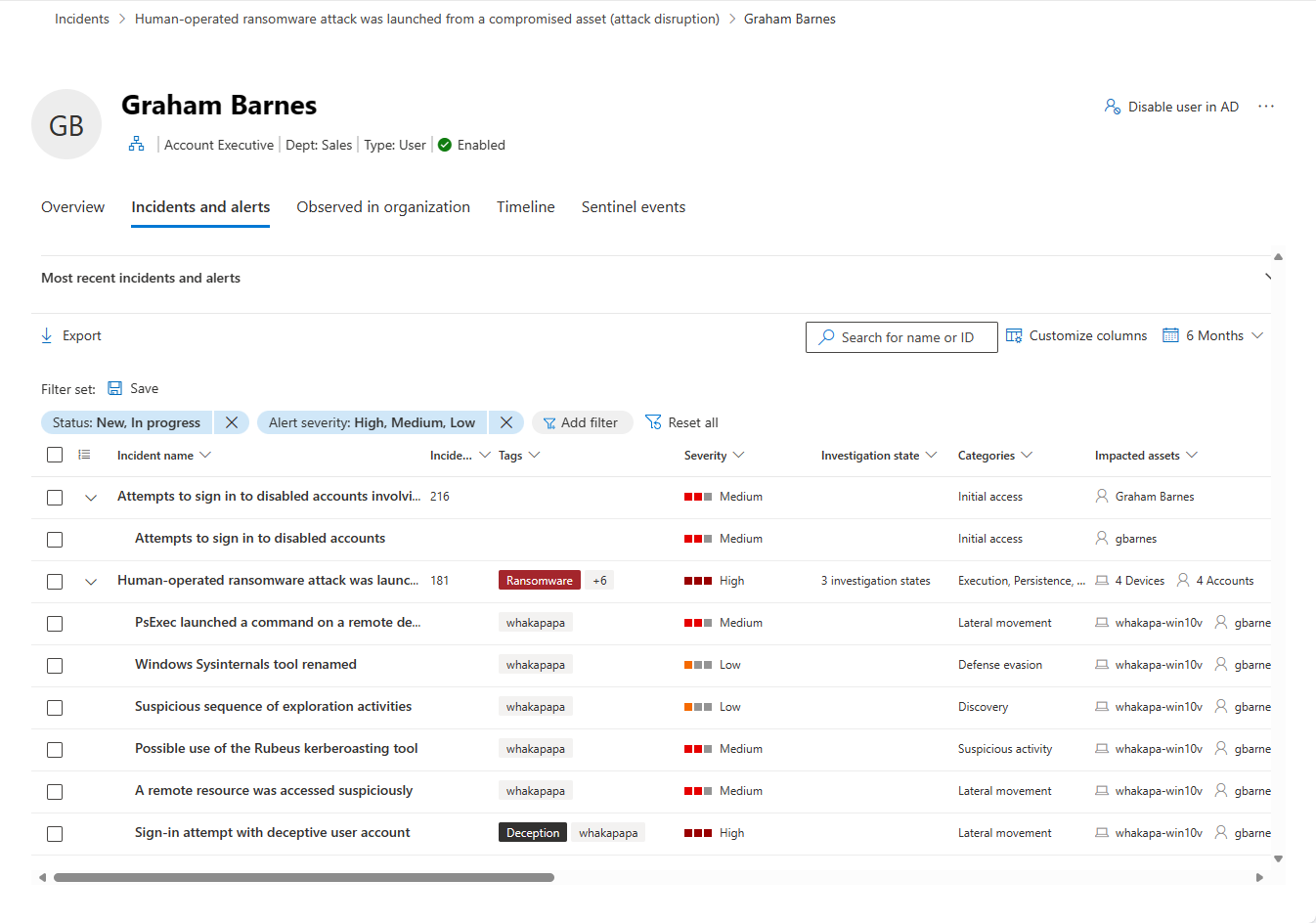

Incidents et alertes

Vous pouvez voir tous les incidents et alertes actifs impliquant l’utilisateur des six derniers mois dans cet onglet. Toutes les informations des principales files d’attente d’incidents et d’alertes sont affichées ici. Cette liste est une version filtrée de la file d’attente des incidents et affiche une brève description de l’incident ou de l’alerte, sa gravité (élevée, moyenne, faible, informationnelle), son état dans la file d’attente (nouveau, en cours, résolu), sa classification (non définie, fausse alerte, vraie alerte), son état d’investigation, sa catégorie, qui est affecté pour y répondre et la dernière activité observée.

Vous pouvez personnaliser le nombre d’éléments affichés et les colonnes affichées pour chaque élément. Le comportement par défaut consiste à répertorier 30 éléments par page. Vous pouvez également filtrer les alertes par gravité, état ou toute autre colonne dans l’affichage.

La colonne entités impactées fait référence à toutes les entités d’appareil et d’utilisateur référencées dans l’incident ou l’alerte.

Lorsqu’un incident ou une alerte est sélectionné, un menu volant s’affiche. À partir de ce panneau, vous pouvez gérer l’incident ou l’alerte et afficher plus de détails tels que le numéro d’incident/d’alerte et les appareils associés. Plusieurs alertes peuvent être sélectionnées à la fois.

Pour afficher une vue complète d’un incident ou d’une alerte, sélectionnez son titre.

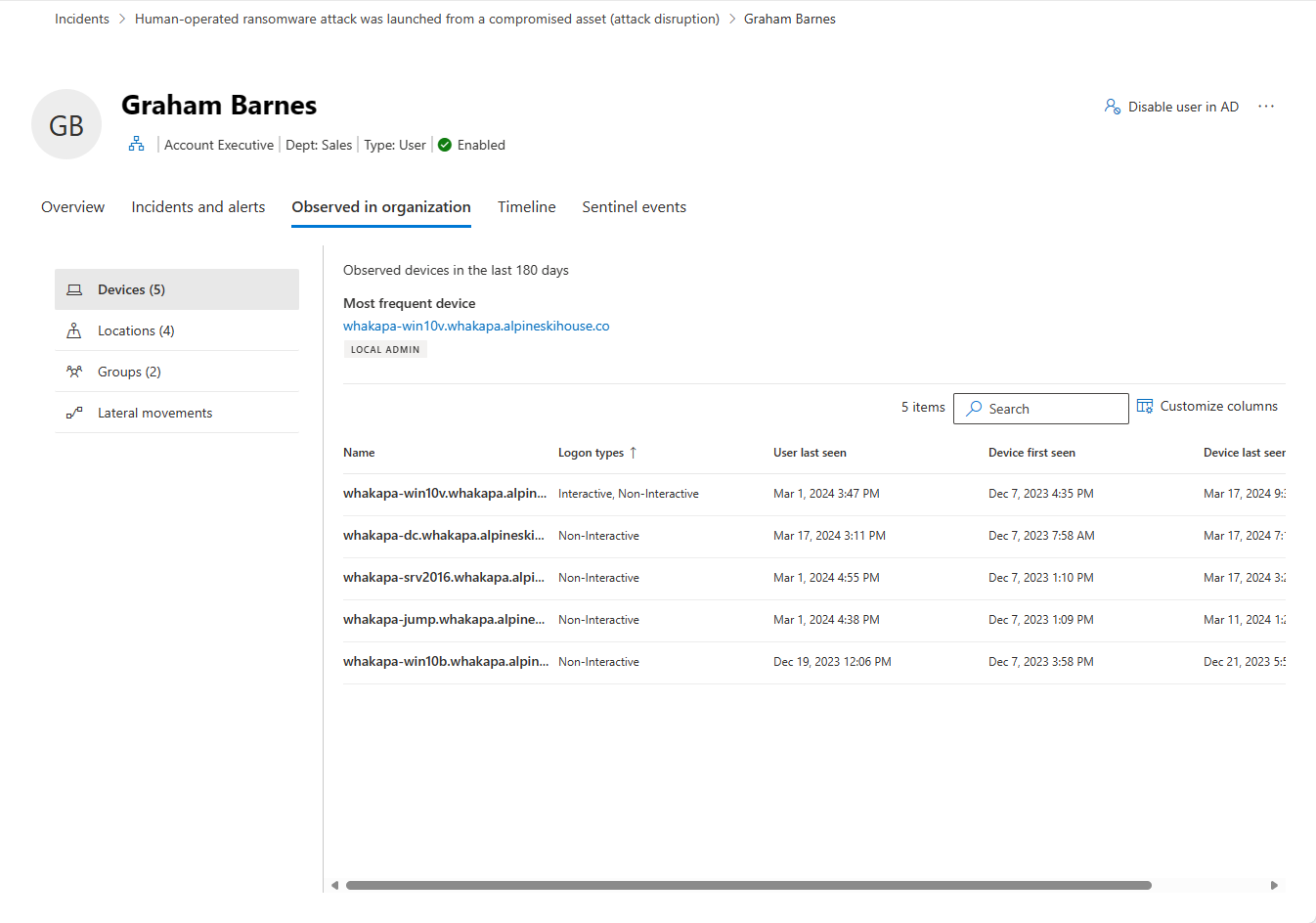

Observé dans l’organisation

Appareils : cette section présente tous les appareils auxquels l’entité utilisateur s’est connectée au cours des 180 jours précédents, indiquant les appareils les plus utilisés et les moins utilisés.

Emplacements : cette section présente tous les emplacements observés pour l’entité utilisateur au cours des 30 derniers jours.

Groupes : cette section présente tous les groupes locaux observés pour l’entité utilisateur, comme indiqué par Microsoft Defender pour Identity.

Chemins de mouvement latéral : cette section présente tous les chemins de mouvement latéral profilés de l’environnement local, comme détecté par Defender pour Identity.

Remarque

Les groupes et les chemins de mouvement latéral sont disponibles lorsqu’une licence Microsoft Defender pour Identity est disponible.

La sélection de l’onglet Mouvements latéraux vous permet d’afficher une carte entièrement dynamique et cliquable dans laquelle vous pouvez voir les chemins de mouvement latéral vers et depuis un utilisateur. Un attaquant peut utiliser les informations de chemin d’accès pour infiltrer votre réseau.

La carte fournit une liste d’autres appareils ou utilisateurs dont un attaquant peut tirer parti pour compromettre un compte sensible. Si l’utilisateur a un compte sensible, vous pouvez voir combien de ressources et de comptes sont directement connectés.

Le rapport de chemin de mouvement latéral, qui peut être consulté par date, est toujours disponible pour fournir des informations sur les chemins de mouvement latéral potentiels découverts et peut être personnalisé par heure. Sélectionnez une autre date en utilisant Afficher une date différente pour afficher les chemins de mouvement latéral précédents trouvés pour une entité. Le graphique affiche uniquement si un chemin de mouvement latéral potentiel a été trouvé pour une entité au cours des deux derniers jours.

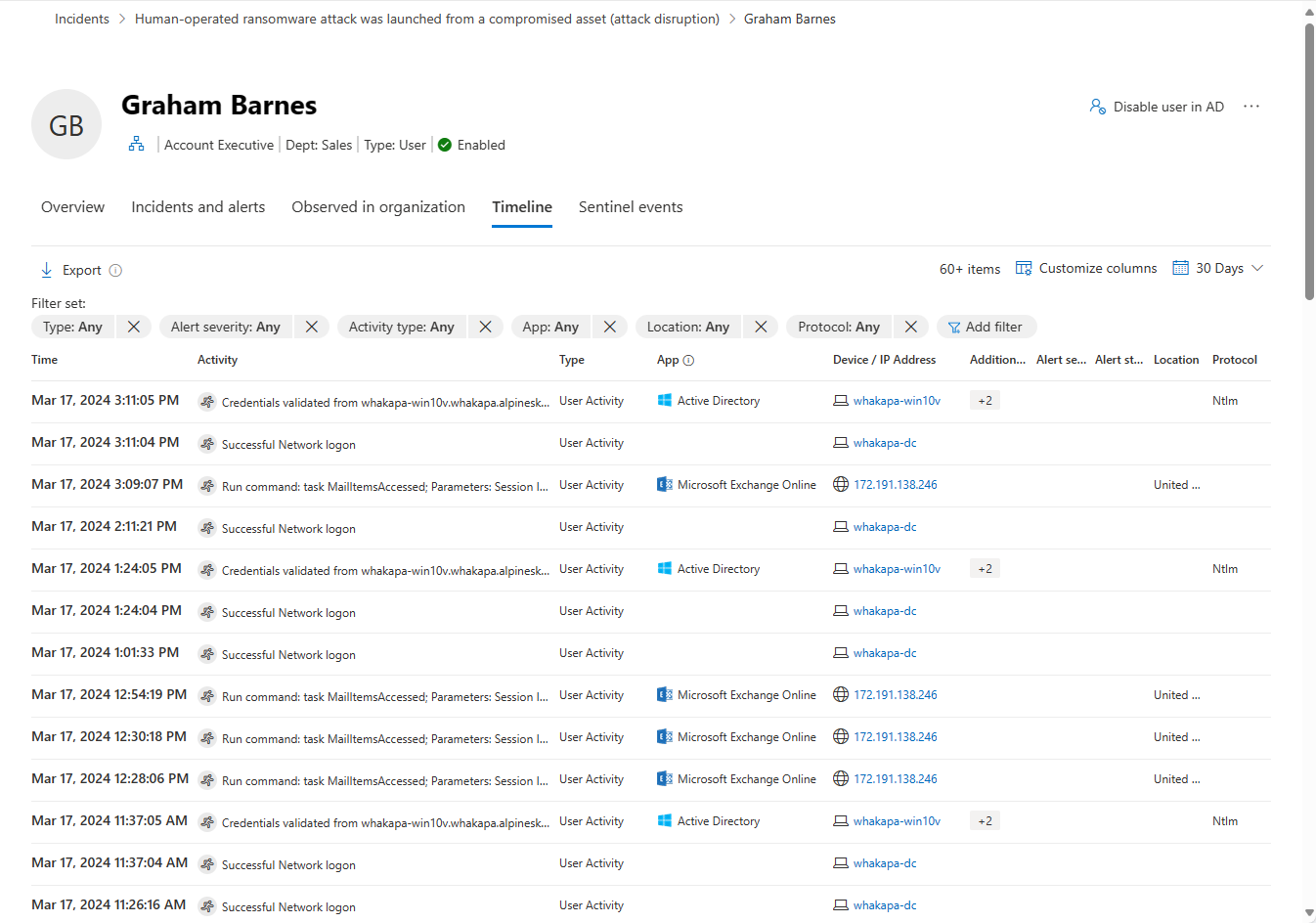

Chronologie

La chronologie affiche les activités de l’utilisateur et les alertes observées à partir de l’identité d’un utilisateur au cours des 30 derniers jours. Il unifie les entrées d’identité de l’utilisateur dans les charges de travail Microsoft Defender pour Identity, Microsoft Defender for Cloud Apps et Microsoft Defender pour point de terminaison. À l’aide de la chronologie, vous pouvez vous concentrer sur les activités qu’un utilisateur a effectuées ou ont été effectuées sur eux dans des périodes spécifiques.

Pour que les utilisateurs de la plateforme SOC unifiée puissent voir les alertes de Microsoft Sentinel basées sur d’autres sources de données que celles du paragraphe précédent, ils peuvent trouver ces alertes et d’autres informations dans l’onglet Événements Sentinel , décrit ci-dessous.

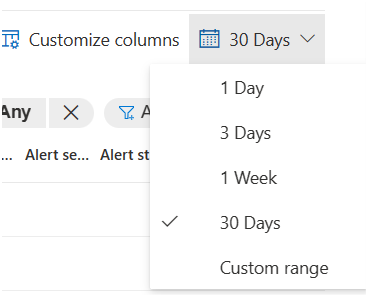

Sélecteur d’intervalle de temps personnalisé : Vous pouvez choisir une période pour concentrer votre investigation sur les 24 dernières heures, les 3 derniers jours et ainsi de suite. Vous pouvez également choisir une période spécifique en cliquant sur Plage personnalisée. Par exemple :

Filtres de chronologie : Pour améliorer votre expérience d’investigation, vous pouvez utiliser les filtres de chronologie : Type (Alertes et/ou activités associées de l’utilisateur), Gravité de l’alerte, Type d’activité, Application, Emplacement, Protocole. Chaque filtre dépend des autres, et les options de chaque filtre (liste déroulante) contiennent uniquement les données pertinentes pour l’utilisateur spécifique.

Bouton Exporter : Vous pouvez exporter la chronologie dans un fichier CSV. L’exportation est limitée aux 5 000 premiers enregistrements et contient les données telles qu’elles s’affichent dans l’interface utilisateur (mêmes filtres et colonnes).

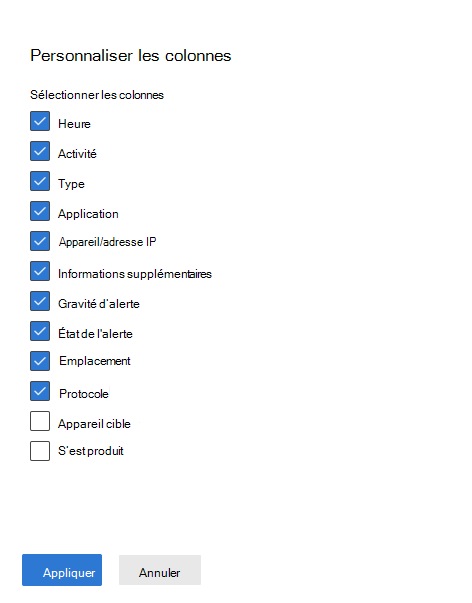

Colonnes personnalisées : Vous pouvez choisir les colonnes à exposer dans la chronologie en sélectionnant le bouton Personnaliser les colonnes . Par exemple :

Quels types de données sont disponibles ?

Les types de données suivants sont disponibles dans la chronologie :

- Alertes impactées par un utilisateur

- Activités Active Directory et Microsoft Entra

- Événements des applications cloud

- Événements d’ouverture de session de l’appareil

- Modifications des services d’annuaire

Quelles informations sont affichées ?

Les informations suivantes s’affichent dans la chronologie :

- Date et heure de l’activité

- Description de l’activité/de l’alerte

- Application qui a effectué l’activité

- Appareil source/adresse IP

- Techniques MITRE ATT&CK

- Gravité et état de l’alerte

- Pays/région où l’adresse IP du client est géolocalisée

- Protocole utilisé pendant la communication

- Appareil cible (facultatif, visible en personnalisant les colonnes)

- Nombre de fois où l’activité s’est produite (facultatif, visible en personnalisant les colonnes)

Par exemple :

Remarque

Microsoft Defender XDR peut afficher des informations de date et d’heure à l’aide de votre fuseau horaire local ou UTC. Le fuseau horaire sélectionné s’applique à toutes les informations de date et d’heure affichées dans la chronologie d’identité.

Pour définir le fuseau horaire de ces fonctionnalités, accédez à Paramètres> Centrede sécurité>Fuseau horaire.

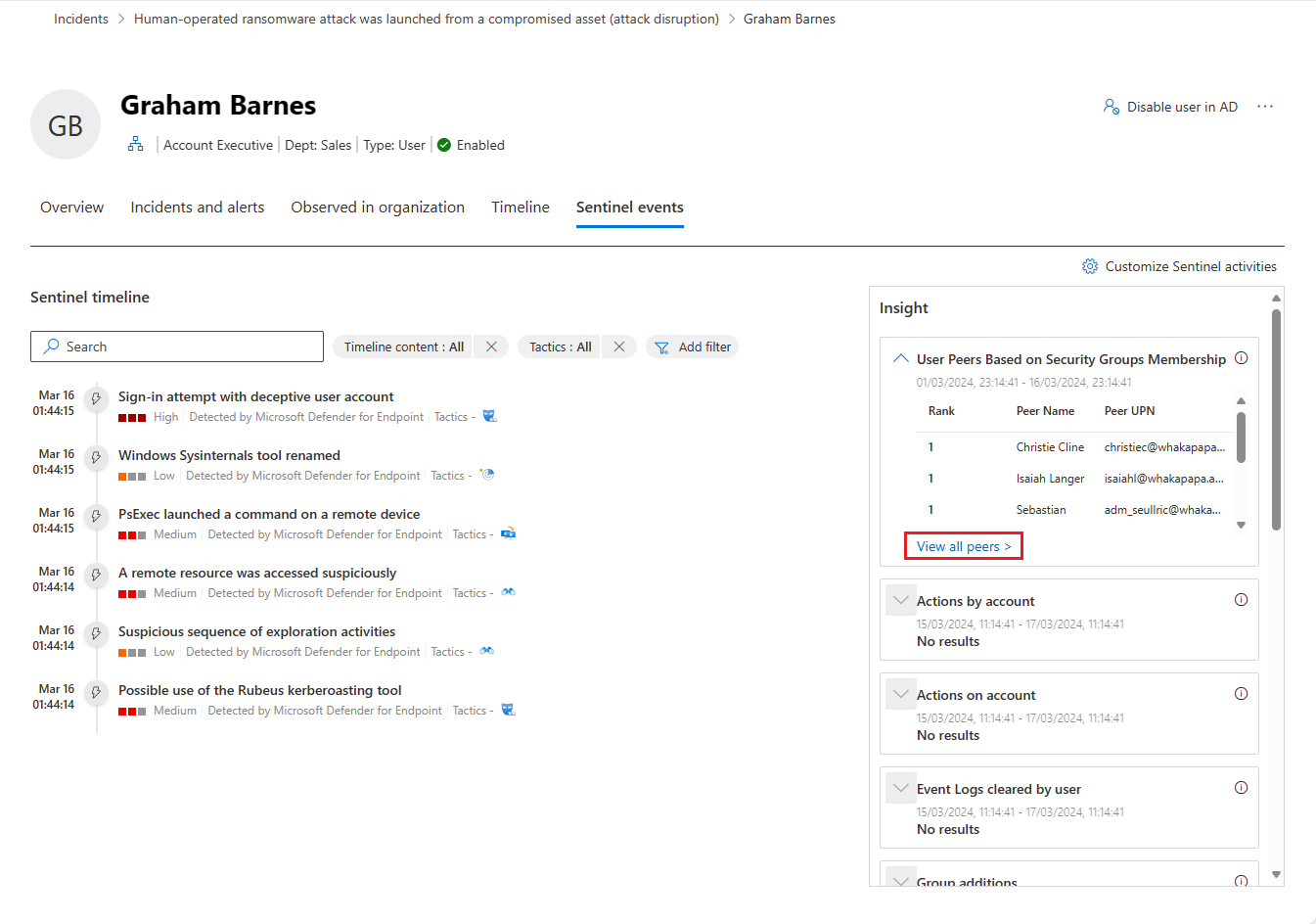

Événements Sentinel

Si votre organisation a intégré Microsoft Sentinel au portail Defender, cet onglet supplémentaire se trouve sur la page de l’entité utilisateur. Cet onglet importe la page Entité de compte à partir de Microsoft Sentinel.

Chronologie sentinelle

Cette chronologie affiche les alertes associées à l’entité utilisateur. Ces alertes incluent celles affichées sous l’onglet Incidents et alertes et celles créées par Microsoft Sentinel à partir de sources de données tierces et non-Microsoft.

Cette chronologie montre également les chasses en signet d’autres investigations qui référencent cette entité utilisateur, les événements d’activité utilisateur provenant de sources de données externes et les comportements inhabituels détectés par les règles d’anomalie de Microsoft Sentinel.

Insights

Les insights d’entité sont des requêtes définies par les chercheurs en sécurité Microsoft pour vous aider à examiner plus efficacement et plus efficacement. Ces insights posent automatiquement les grandes questions sur votre entité utilisateur, en fournissant des informations de sécurité précieuses sous la forme de données tabulaires et de graphiques. Les insights incluent des données concernant les connexions, les ajouts de groupes, les événements anormaux et bien plus encore, et incluent des algorithmes de Machine Learning avancés pour détecter les comportements anormaux.

Voici quelques-uns des insights présentés :

- Pairs d’utilisateurs en fonction de l’appartenance aux groupes de sécurité.

- Actions par compte.

- Actions sur le compte.

- Journaux des événements effacés par l’utilisateur.

- Ajouts de groupe.

- Nombre anormalement élevé d’opérations de bureau.

- Accès aux ressources.

- Nombre de résultats de connexion Azure anormalement élevé.

- Insights UEBA.

- Autorisations d’accès utilisateur aux abonnements Azure.

- Indicateurs de menace liés à l’utilisateur.

- Insights watchlist (préversion).

- Activité de connexion Windows.

Les insights sont basés sur les sources de données suivantes :

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (ID Microsoft Entra)

- SigninLogs (ID Microsoft Entra)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Pulsation (agent Azure Monitor)

- CommonSecurityLog (Microsoft Sentinel)

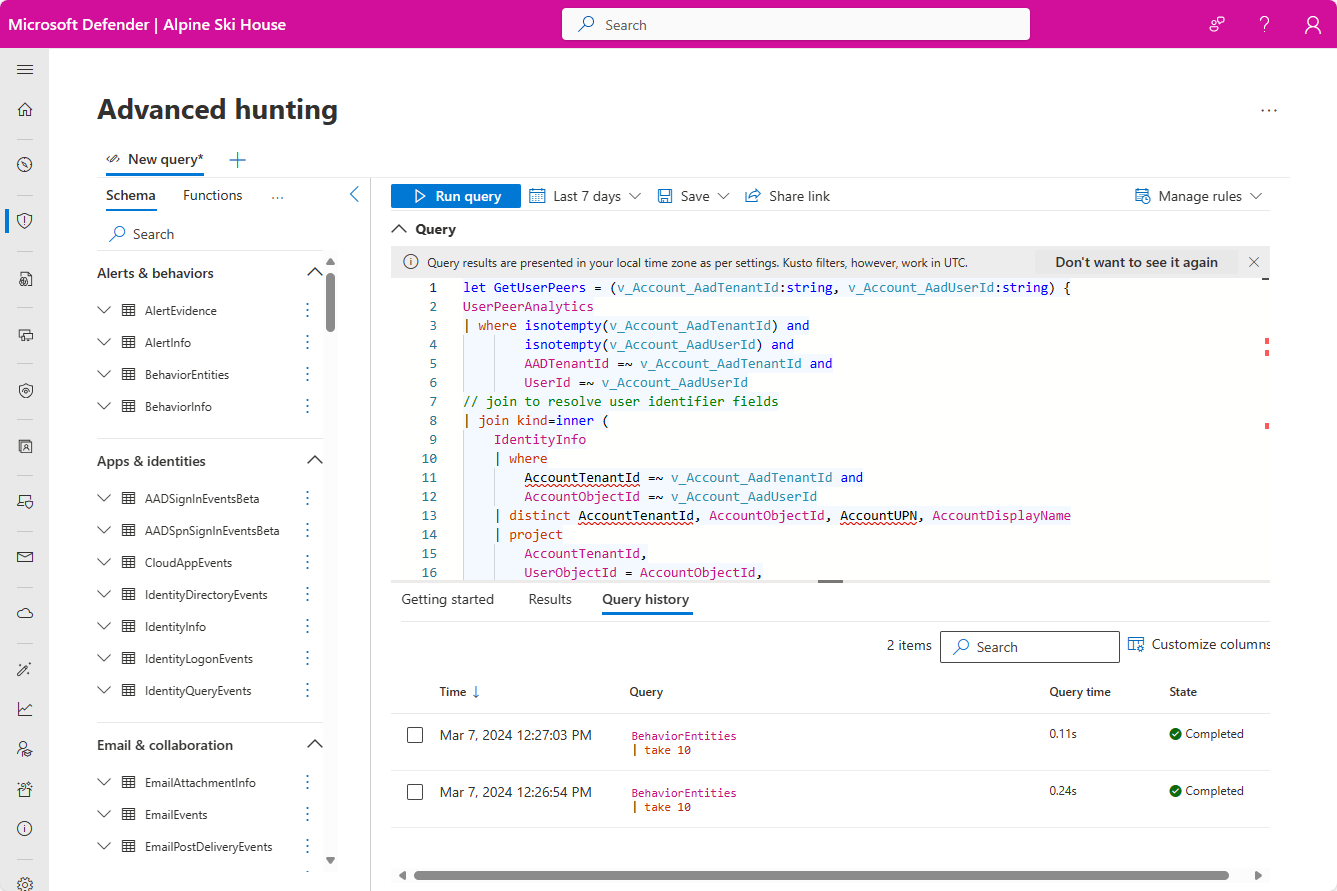

Si vous souhaitez explorer plus en détail l’un des insights de ce panneau, sélectionnez le lien qui les accompagne. Le lien vous dirige vers la page Repérage avancé , où il affiche la requête sous-jacente à l’insight, ainsi que ses résultats bruts. Vous pouvez modifier la requête ou explorer les résultats pour étendre votre investigation ou simplement satisfaire votre curiosité.

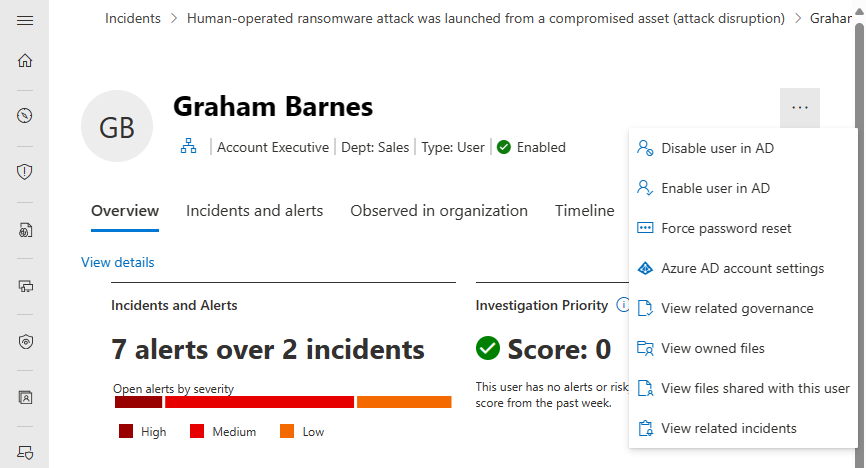

Actions de correction

Dans la page Vue d’ensemble, vous pouvez effectuer ces actions supplémentaires :

- Activer, désactiver ou suspendre l’utilisateur dans l’ID Microsoft Entra

- Demander à l’utilisateur d’effectuer certaines actions, telles que demander à l’utilisateur de se reconnecter ou forcer la réinitialisation du mot de passe

- Réinitialiser le score de priorité d’investigation pour l’utilisateur

- Afficher les paramètres du compte Microsoft Entra, la gouvernance associée, les fichiers appartenant à l’utilisateur ou les fichiers partagés de l’utilisateur

Pour plus d’informations, consultez Actions de correction dans Microsoft Defender pour Identity.

Étapes suivantes

Si nécessaire pour les incidents in-process, poursuivez votre enquête.

Voir aussi

- Vue d’ensemble des incidents

- Hiérarchiser les incidents

- Gérer les incidents

- Vue d’ensemble de Microsoft Defender XDR

- Activer Microsoft Defender XDR

- Page Entité de l’appareil dans Microsoft Defender

- Page d’entité d’adresse IP dans Microsoft Defender

- Intégration de Microsoft Defender XDR à Microsoft Sentinel

- Connecter Microsoft Sentinel à Microsoft Defender XDR

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Microsoft Security dans notre communauté technique : communauté technique Microsoft Defender XDR.

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour