Comment Defender for Cloud Apps contribue à protéger votre environnement Google Workspace

En tant qu’outil de collaboration et de stockage de fichiers cloud, Google Workspace permet à vos utilisateurs de partager leurs documents entre vos organization et partenaires de manière rationalisée et efficace. L’utilisation de Google Workspace peut exposer vos données sensibles non seulement en interne, mais également à des collaborateurs externes, ou pire encore les rendre accessibles publiquement via un lien partagé. Ces incidents peuvent être causés par des acteurs malveillants ou par des employés non conscients. Google Workspace fournit également un grand écosystème d’applications tierces pour aider à améliorer la productivité. L’utilisation de ces applications peut exposer vos organization au risque d’applications malveillantes ou d’utilisation d’applications avec des autorisations excessives.

La connexion de Google Workspace à Defender for Cloud Apps vous offre des insights améliorés sur les activités de vos utilisateurs, fournit une détection des menaces à l’aide de détections d’anomalies basées sur le Machine Learning, des détections de protection des informations (telles que la détection du partage d’informations externes), active des contrôles de correction automatisés et détecte les menaces provenant d’applications tierces activées dans votre organization.

Principales menaces

- Comptes compromis et menaces internes

- Fuite de données

- Sensibilisation à la sécurité insuffisante

- Applications tierces malveillantes et modules complémentaires Google

- Programme malveillant

- Rançongiciel

- ByOD (Apportez votre propre appareil) non géré

Comment Defender for Cloud Apps contribue à protéger votre environnement

- Détecter les menaces cloud, les comptes compromis et les insiders malveillants

- Découvrir, classifier, étiqueter et protéger les données réglementées et sensibles stockées dans le cloud

- Découvrir et gérer les applications OAuth qui ont accès à votre environnement

- Appliquer la protection contre la perte de données et les stratégies de conformité pour les données stockées dans le cloud

- Limiter l’exposition des données partagées et appliquer les stratégies de collaboration

- Utiliser la piste des activités d’audit pour les enquêtes en cours

Gestion de la posture de sécurité SaaS

Connectez Google Workspace pour obtenir automatiquement des recommandations de sécurité dans Microsoft Secure Score. Dans Degré de sécurité, sélectionnez Actions recommandées et filtrez par Produit = Google Workspace.

Google Workspace prend en charge les recommandations de sécurité pour activer l’application de l’authentification multifacteur.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

Contrôler Google Workspace avec des stratégies et des modèles de stratégie intégrés

Vous pouvez utiliser les modèles de stratégie intégrés suivants pour détecter et vous informer des menaces potentielles :

| Type | Nom |

|---|---|

| Stratégie de détection d’anomalie intégrée |

Activité provenant d’adresses IP anonymes Activité à partir d’un pays peu fréquent Activité à partir d’adresses IP suspectes Temps de trajet impossible Activité effectuée par l’utilisateur arrêté (nécessite Microsoft Entra ID en tant que fournisseur d’identité) Détection de programmes malveillants Plusieurs tentatives de connexion infructueuses Activités administratives inhabituelles |

| Modèle de stratégie d’activité | Ouverture de session à partir d’une adresse IP à risque |

| Modèle de stratégie de fichier | Détecter un fichier partagé avec un domaine non autorisé Détecter un fichier partagé avec des adresses e-mail personnelles Détecter des fichiers avec des informations d’identification personnelle/PCI/PHI |

Pour plus d’informations sur la création de stratégies, consultez Créer une stratégie.

Automatiser les contrôles de gouvernance

Outre la surveillance des menaces potentielles, vous pouvez appliquer et automatiser les actions de gouvernance Google Workspace suivantes pour corriger les menaces détectées :

| Type | Action |

|---|---|

| Gouvernance des données | - Appliquer Protection des données Microsoft Purview étiquette de confidentialité - Accorder une autorisation de lecture au domaine - Rendre un fichier/dossier privé dans Google Drive - Réduire l’accès public au fichier/dossier - Supprimer un collaborateur d’un fichier - Supprimer Protection des données Microsoft Purview étiquette de confidentialité - Supprimer les collaborateurs externes sur le fichier/dossier - Supprimer la capacité de partage de l’éditeur de fichiers - Supprimer l’accès public au fichier/dossier - Demander à l’utilisateur de réinitialiser le mot de passe à Google - Envoyer le digest de violation DLP aux propriétaires de fichiers - Envoyer une violation DLP au dernier éditeur de fichier - Transférer la propriété du fichier - Fichier Corbeille |

| Gouvernance des utilisateurs | - Suspendre l’utilisateur - Avertir l’utilisateur d’une alerte (via Microsoft Entra ID) - Demander à l’utilisateur de se reconnecter (via Microsoft Entra ID) - Suspendre l’utilisateur (via Microsoft Entra ID) |

| Gouvernance des applications OAuth | - Révoquer l’autorisation d’application OAuth |

Pour plus d’informations sur la correction des menaces des applications, consultez Gouvernance des applications connectées.

Protéger Google Workspace en temps réel

Passez en revue nos meilleures pratiques pour sécuriser et collaborer avec des utilisateurs externes , ainsi que pour bloquer et protéger le téléchargement de données sensibles sur des appareils non gérés ou à risque.

Connecter Google Workspace à Microsoft Defender for Cloud Apps

Cette section fournit des instructions pour connecter Microsoft Defender for Cloud Apps à votre compte Google Workspace existant à l’aide des API de connecteur. Cette connexion vous donne une visibilité et un contrôle sur l’utilisation de Google Workspace. Pour plus d’informations sur la façon dont Defender for Cloud Apps protège Google Workspace, consultez Protéger Google Workspace.

Remarque

Les activités de téléchargement de fichiers pour Google Workspace ne sont pas affichées dans Defender for Cloud Apps.

Configurer Google Workspace

En tant que Super Administration Google Workspace, connectez-vous à https://console.cloud.google.com.

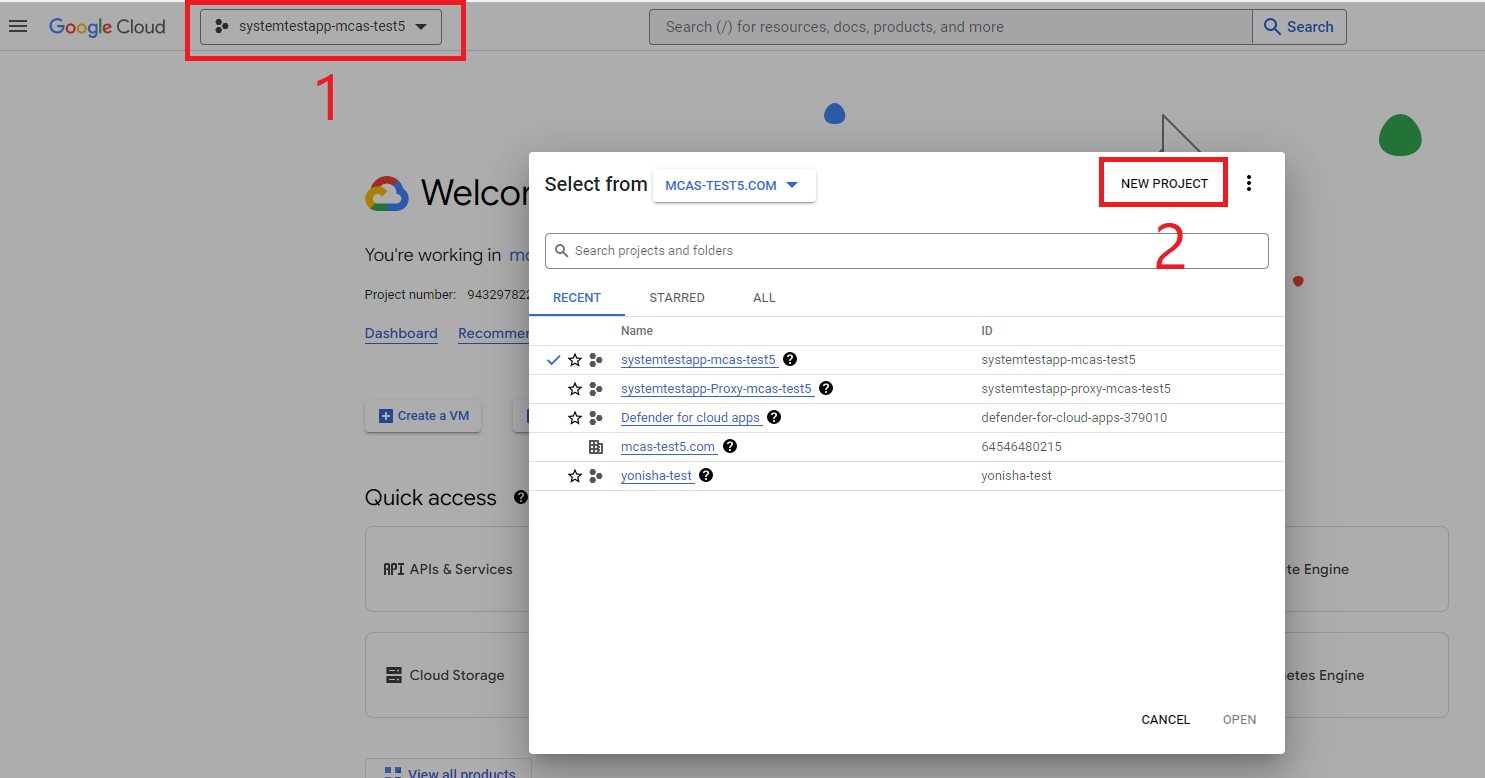

Sélectionnez la liste déroulante projet dans le ruban supérieur, puis sélectionnez Nouveau projet pour démarrer un nouveau projet.

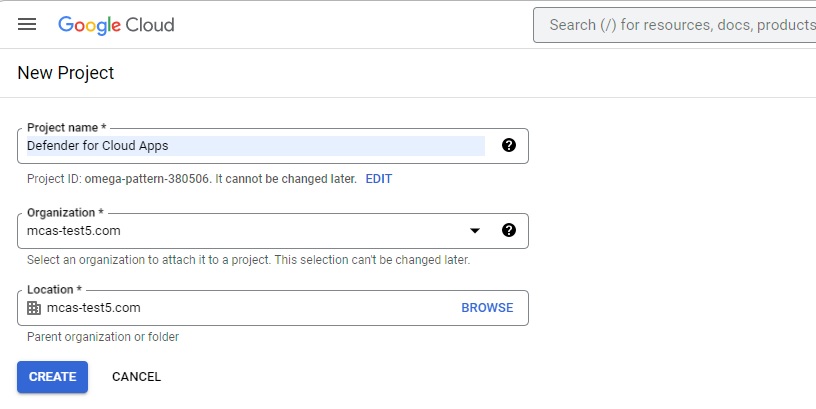

Dans la page Nouveau projet, nommez votre projet comme suit : Defender for Cloud Apps et sélectionnez Créer.

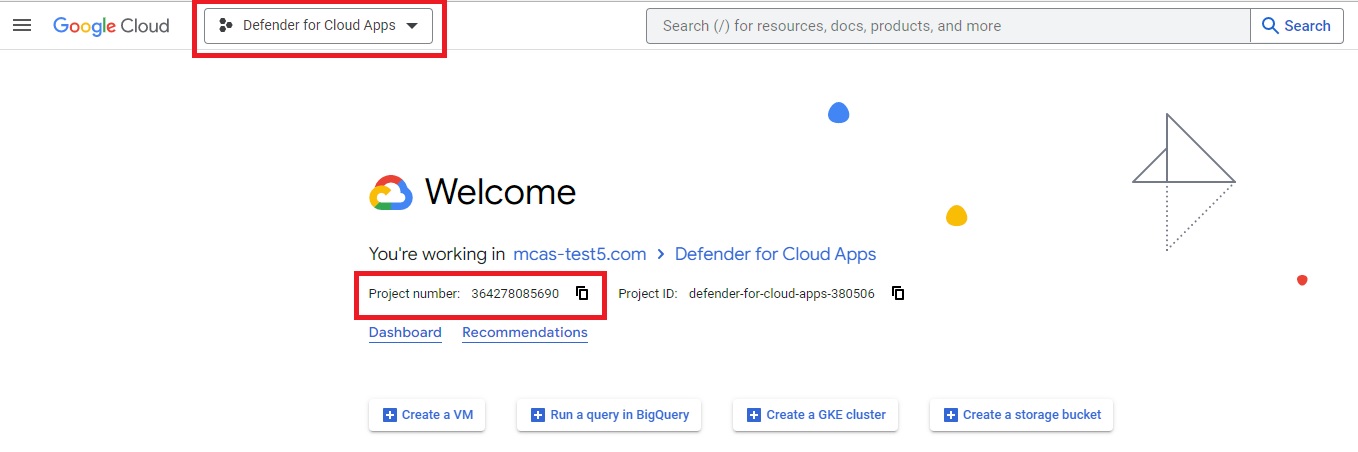

Une fois le projet créé, sélectionnez-le dans le ruban supérieur. Copiez le numéro du projet, vous en aurez besoin ultérieurement.

Dans le menu de navigation, accédez à API & Bibliothèque de services>. Activez les API suivantes (utilisez la barre de recherche si l’API n’est pas répertoriée) :

- API du KIT de développement logiciel (SDK) Administration

- Google Drive API

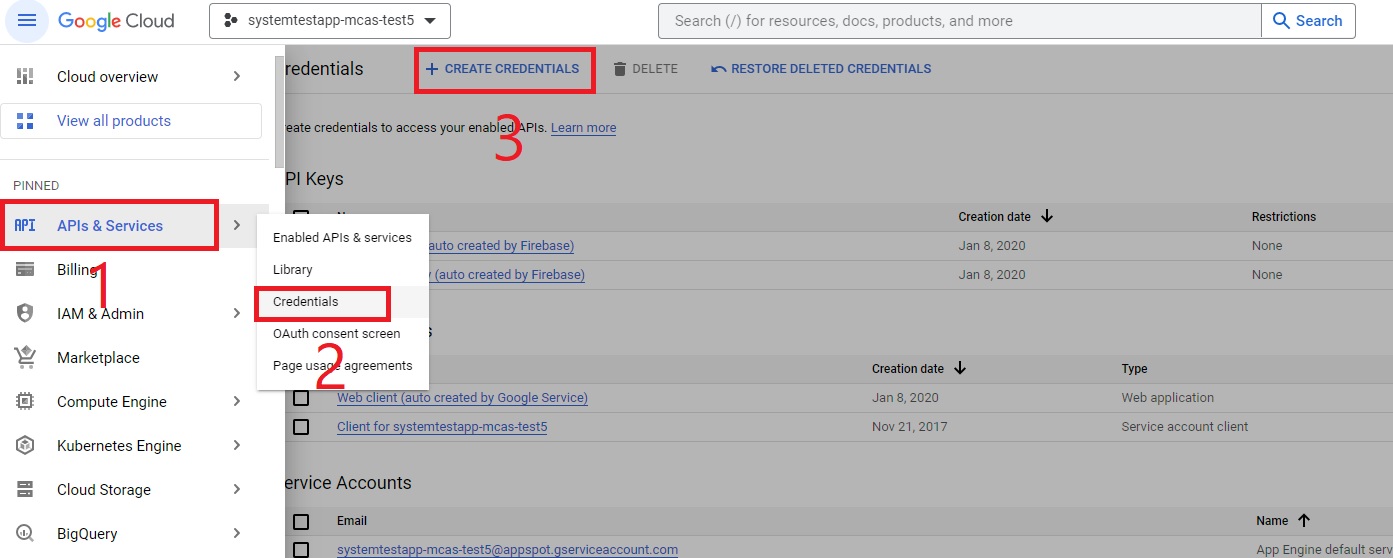

Dans le menu de navigation, accédez à API & Services>Informations d’identification et procédez comme suit :

Sélectionnez CRÉER DES INFORMATIONS D’IDENTIFICATION.

Sélectionnez Compte de service.

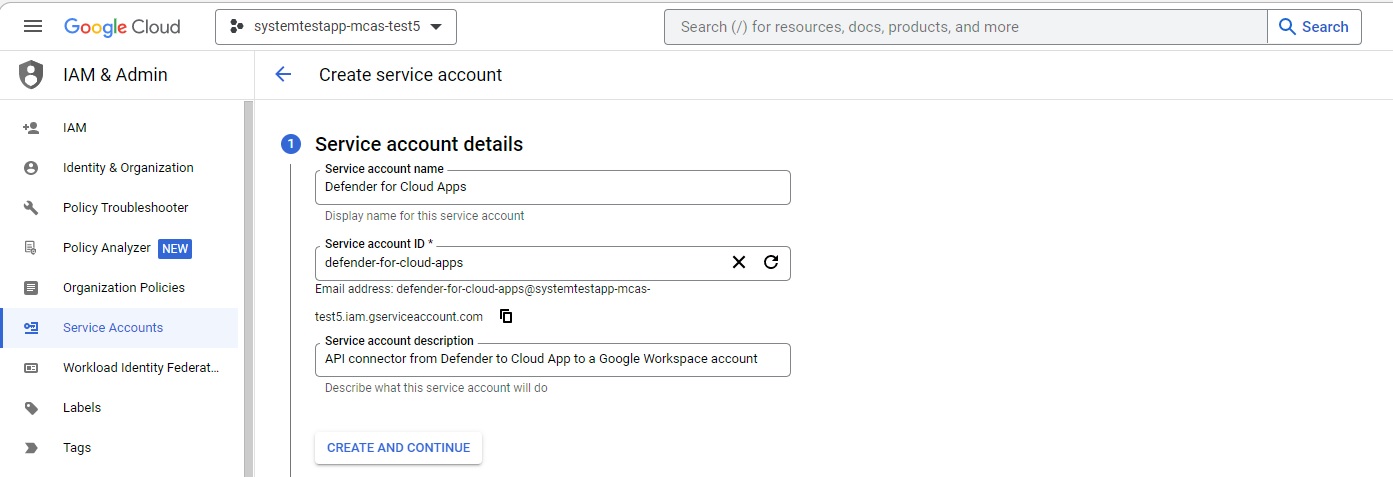

Détails du compte de service : fournissez le nom en tant que Defender for Cloud Apps et la description en tant que connecteur d’API de Defender for Cloud Apps à un compte d’espace de travail Google.

Sélectionnez CRÉER ET CONTINUER.

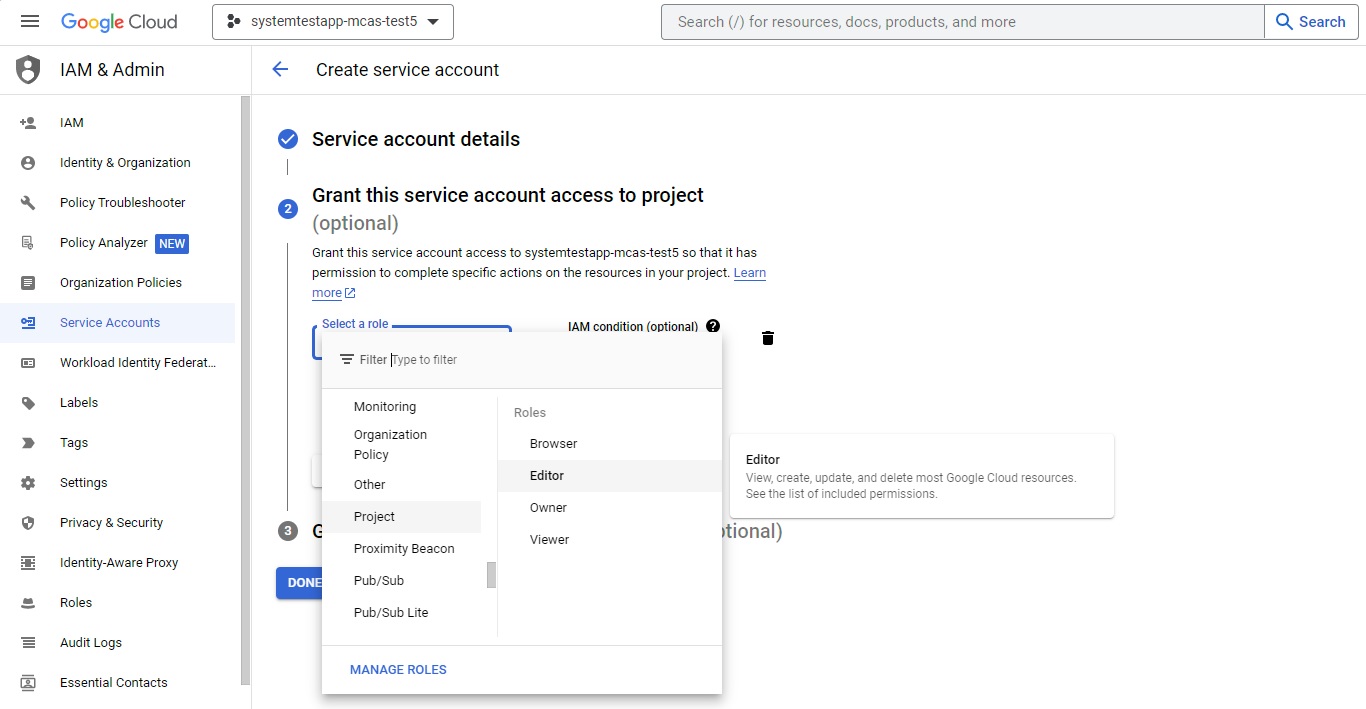

Sous Accorder à ce compte de service l’accès au projet, pour Rôle, sélectionnez Projet > Rédacteur, puis sélectionnez Terminé.

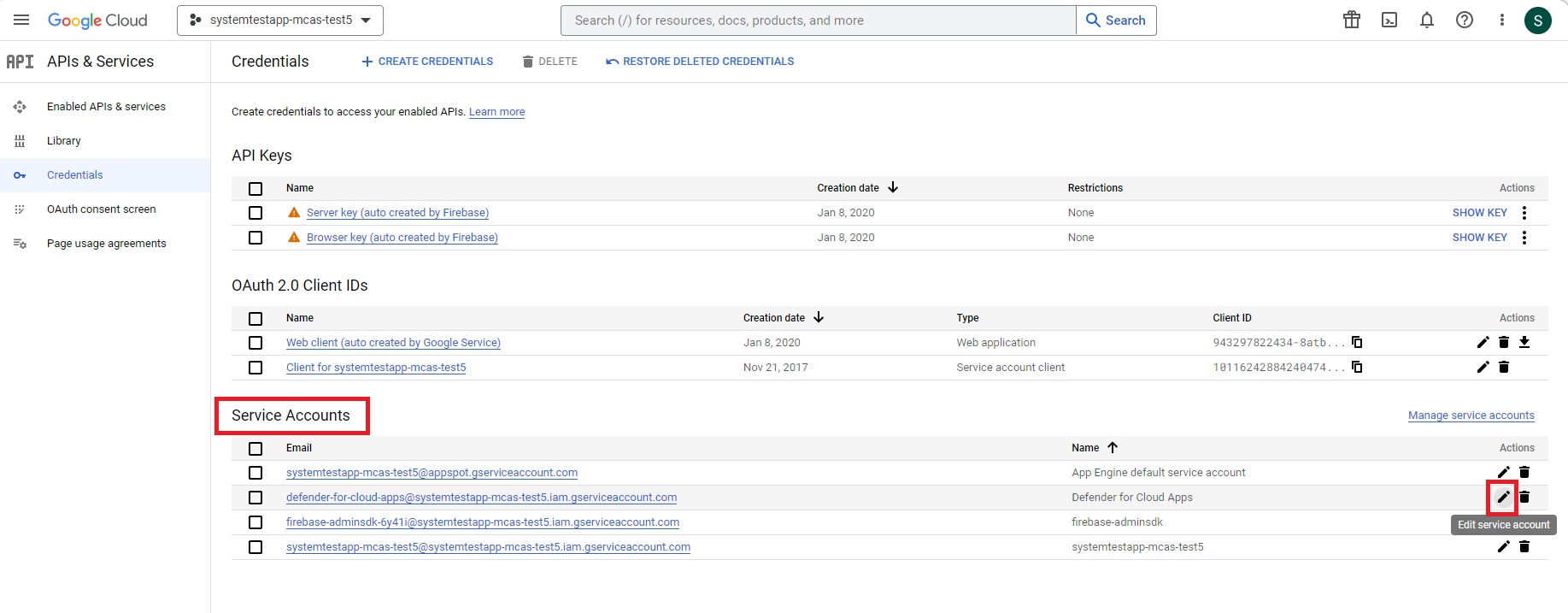

Dans le menu de navigation, revenez aux API & Informations d’identification des services>.

Sous Comptes de service, recherchez et modifiez le compte de service que vous avez créé précédemment en sélectionnant l’icône en forme de crayon.

Copiez l’adresse e-mail. Vous en aurez besoin plus tard.

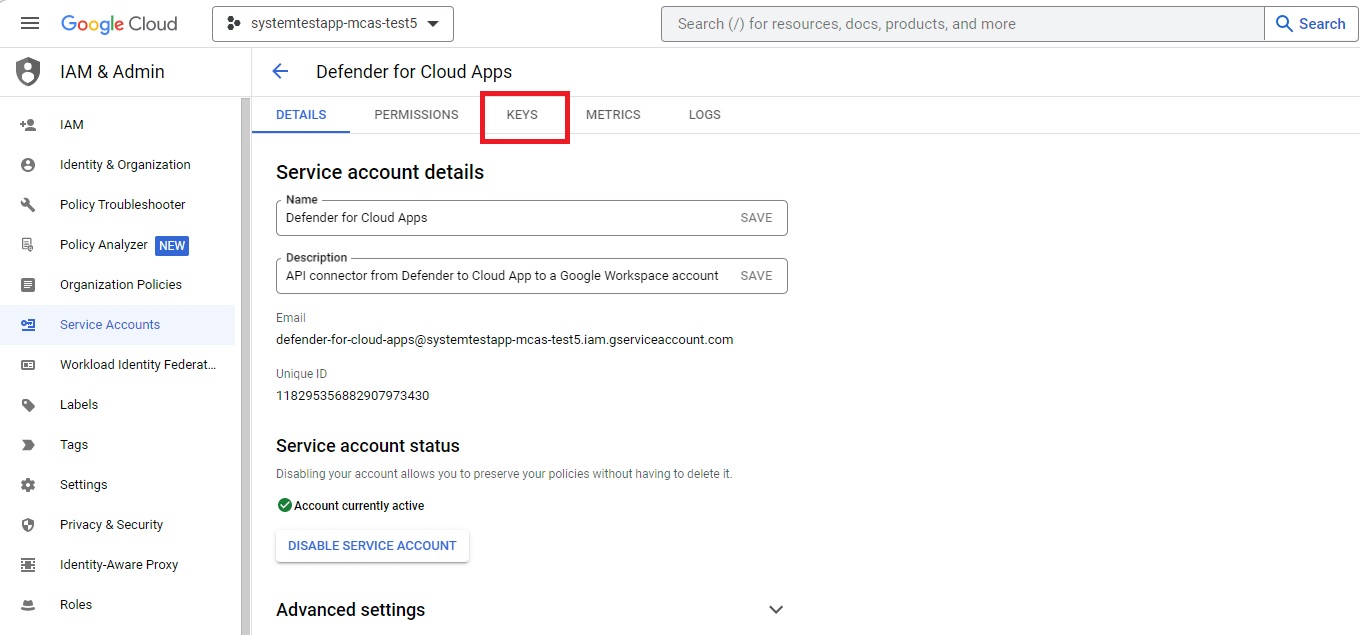

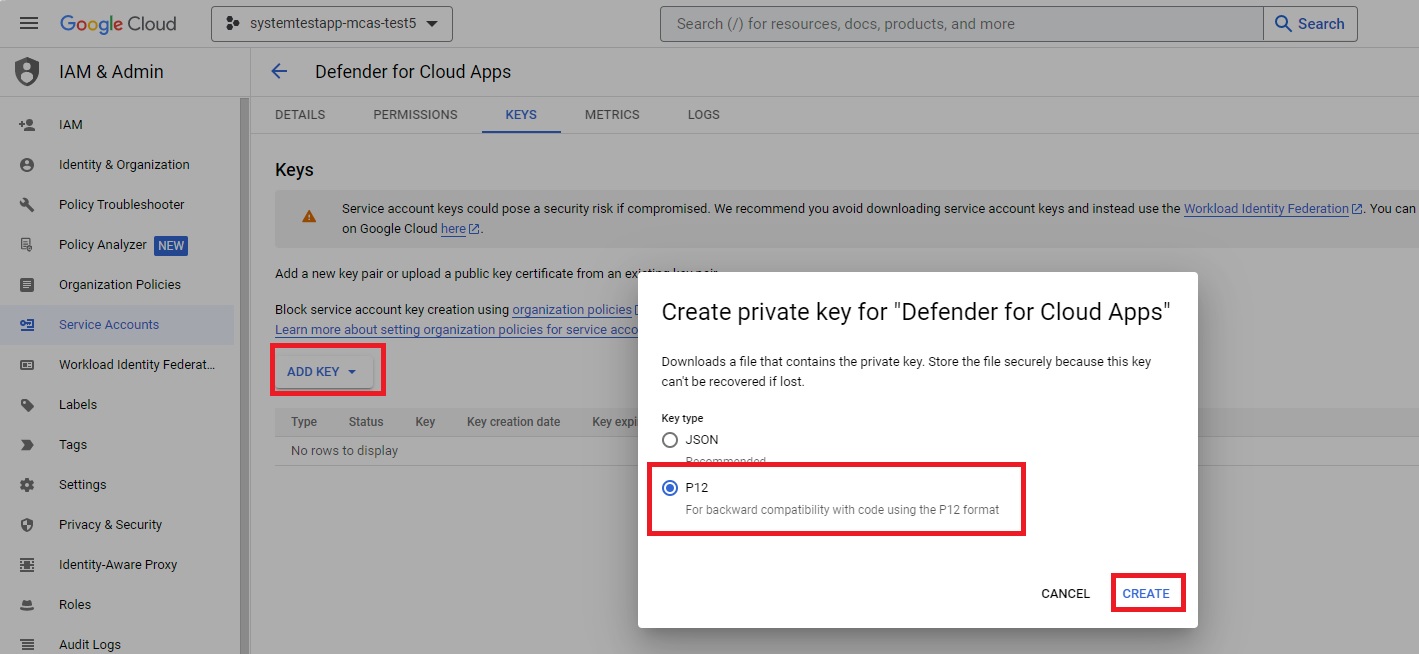

Accédez à CLÉS dans le ruban supérieur.

Dans le menu AJOUTER UNE CLÉ , sélectionnez Créer une nouvelle clé.

Sélectionnez P12, puis CRÉER. Enregistrez le fichier téléchargé et le mot de passe requis pour utiliser le fichier.

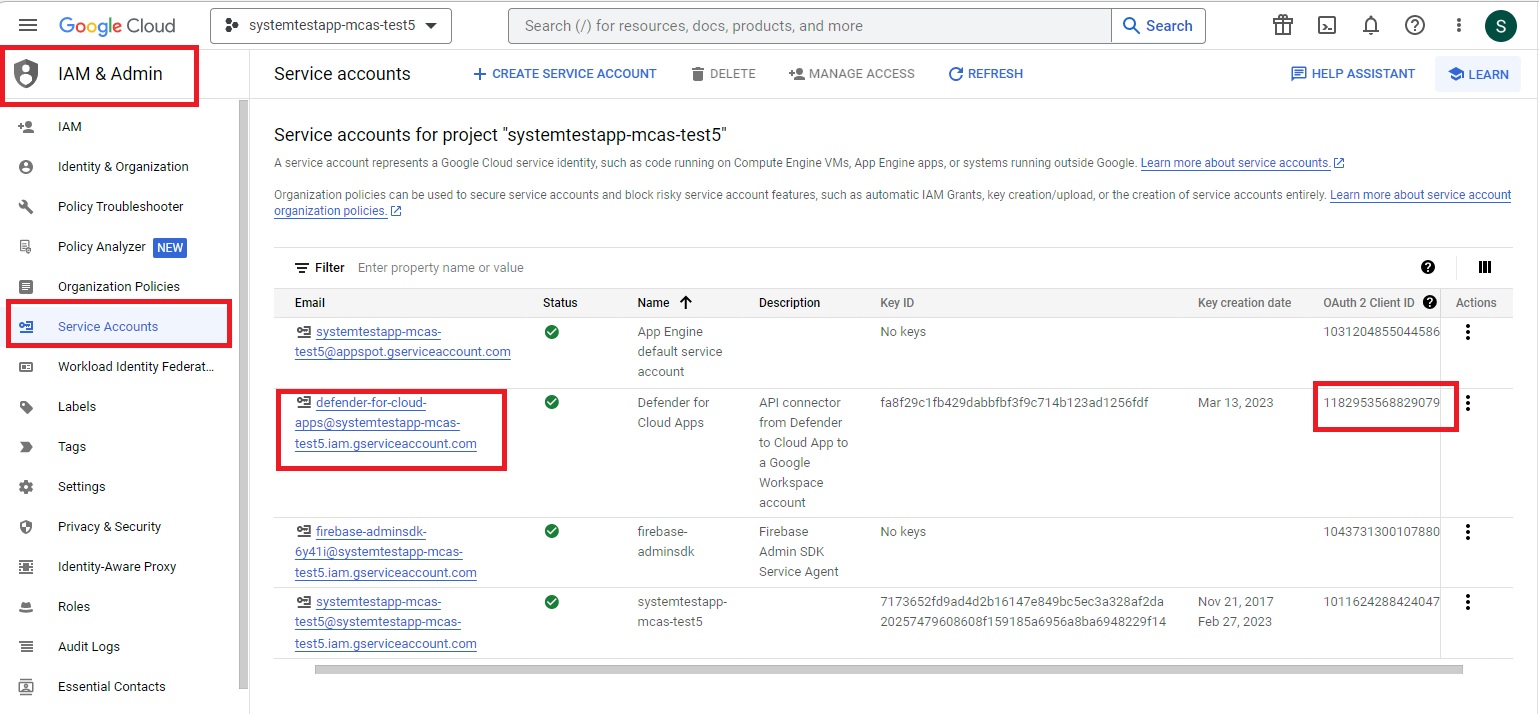

Dans le menu de navigation, accédez à IAM & Administration>Comptes de service. Copiez l’ID client affecté au compte de service que vous venez de créer. Vous en aurez besoin ultérieurement.

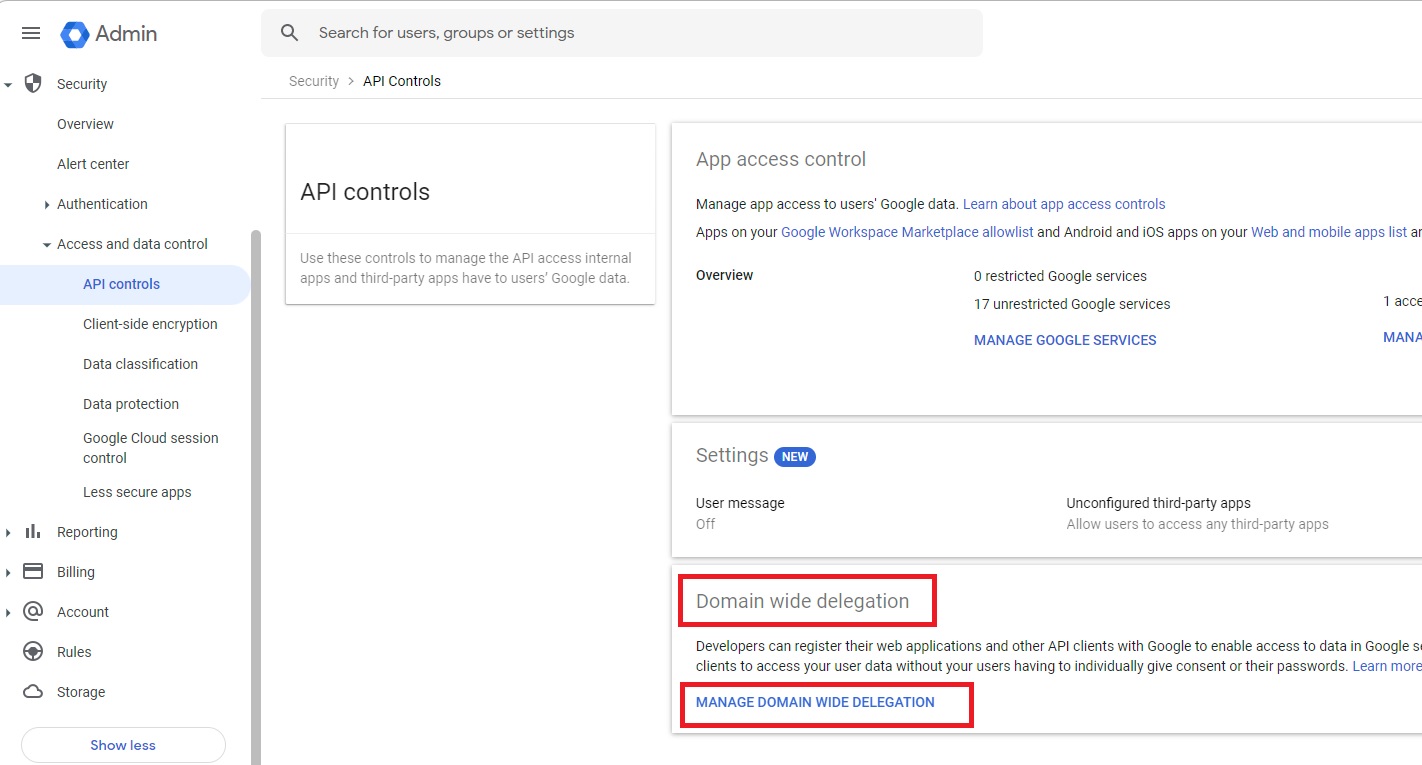

Accédez à admin.google.com et, dans le menu de navigation, accédez àContrôles d’APId’accès et de contrôle> des données de sécurité>. Ensuite, procédez comme suit :

Sous Délégation à l’échelle du domaine, sélectionnez GÉRER LA DÉLÉGATION À L’ÉCHELLE DU DOMAINE.

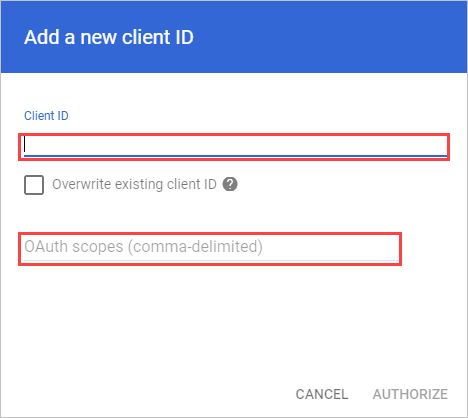

Sélectionnez Ajouter nouveau.

Dans la zone ID client , entrez l’ID client que vous avez copié précédemment.

Dans la zone Étendues OAuth , entrez la liste suivante des étendues requises (copiez le texte et collez-le dans la zone) :

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Sélectionnez AUTORISER.

Configurer Defender for Cloud Apps

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application.

Pour fournir les détails de connexion Google Workspace, sous Connecteurs d’application, effectuez l’une des opérations suivantes :

Pour un organization Google Workspace qui dispose déjà d’un instance GCP connecté

- Dans la liste des connecteurs, à la fin de la ligne dans laquelle le instance GCP apparaît, sélectionnez les trois points, puis sélectionnez Connecter Google Workspace instance.

Pour un organization Google Workspace qui n’a pas encore de instance GCP connecté

- Dans la page Applications connectées , sélectionnez +Connecter une application, puis Google Workspace.

Dans la fenêtre Nom de l’instance , donnez un nom à votre connecteur. Ensuite, sélectionnez Suivant.

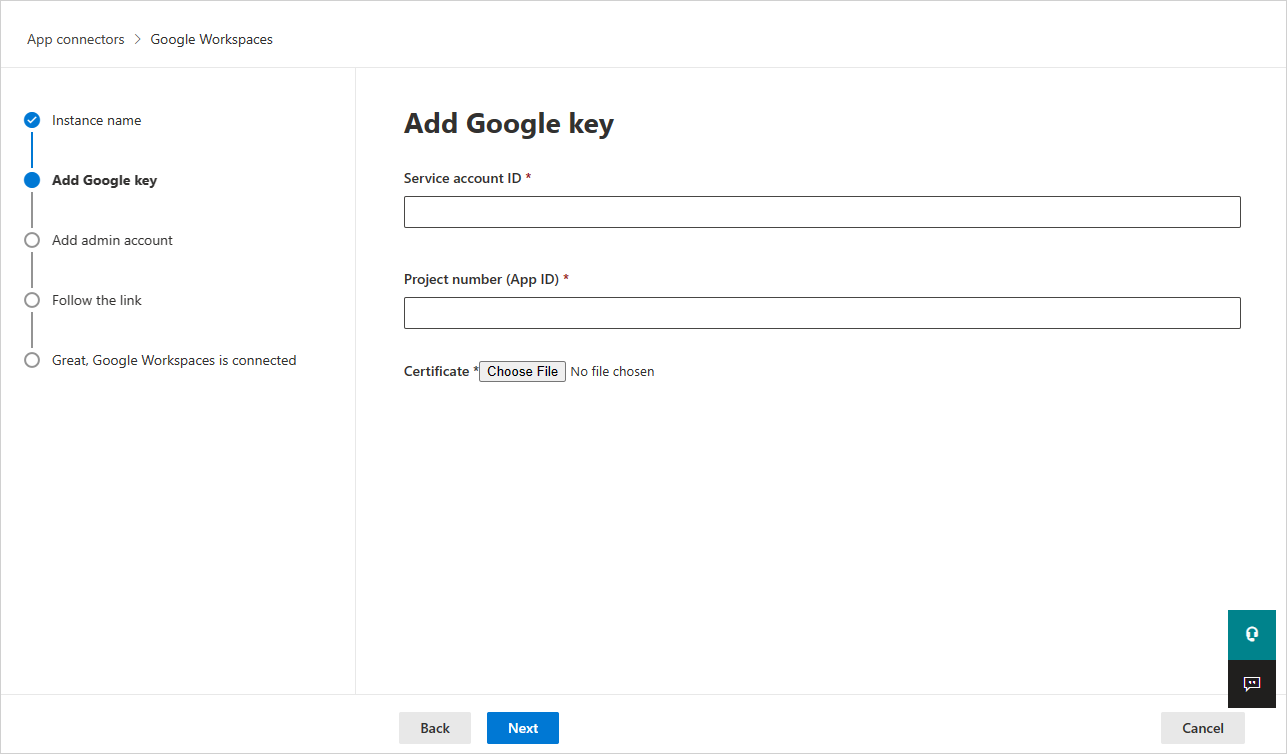

Dans la touche Ajouter Google, renseignez les informations suivantes :

Entrez l’ID du compte de service, le Email que vous avez copié précédemment.

Entrez le numéro de projet (ID d’application) que vous avez copié précédemment.

Chargez le fichier de certificat P12 que vous avez enregistré précédemment.

Entrez l’adresse e-mail de votre Google Workspace Super Administration.

Le déploiement avec un compte qui n’est pas un Google Workspace Super Administration entraîne l’échec du test d’API et n’autorise pas Defender for Cloud Apps fonctionner correctement. Nous demandons des étendues spécifiques de sorte que même en tant que Super Administration, Defender for Cloud Apps est toujours limité.

Si vous disposez d’un compte Google Workspace Business ou Entreprise, cochez la case case activée. Pour plus d’informations sur les fonctionnalités disponibles dans Defender for Cloud Apps pour Google Workspace Business ou Enterprise, consultez Activer des actions de visibilité, de protection et de gouvernance instantanées pour vos applications.

Sélectionnez Connecter les espaces de travail Google.

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Connecteurs d’application. Vérifiez que le status du connecteur d’application connecté est Connecté.

Après avoir connecté Google Workspace, vous recevez des événements pendant sept jours avant la connexion.

Après avoir connecté Google Workspace, Defender for Cloud Apps effectue une analyse complète. Selon le nombre de fichiers et d’utilisateurs dont vous disposez, l’exécution de l’analyse complète peut prendre un certain temps. Pour activer l’analyse en quasi-temps réel, les fichiers sur lesquels une activité est détectée sont déplacés au début de la file d’attente d’analyse. Par exemple, un fichier modifié, mis à jour ou partagé est immédiatement analysé. Cela ne s’applique pas aux fichiers qui ne sont pas modifiés par nature. Par exemple, les fichiers affichés, aperçus, imprimés ou exportés sont analysés pendant l’analyse normale.

Les données SSPM (SaaS Security Posture Management) (préversion) sont affichées dans le portail Microsoft Defender sur la page Degré de sécurisation. Pour plus d’informations, consultez Gestion de la posture de sécurité pour les applications SaaS.

Si vous rencontrez des problèmes pour connecter l’application, consultez Résolution des problèmes liés aux connecteurs d’application.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.