Étape 5. Protéger les informations

Étant donné que les attaquants par rançongiciel vont également examiner vos données sur site situées sur des fichiers, des bases de données et d’autres types de serveurs, l’une des meilleures façons de protéger ces données consiste à les migrer vers votre client Microsoft 365. Une fois à cet emplacement, ils peuvent être protégés par des fonctionnalités intégrées d’atténuation et de récupération telles que le contrôle de version, la corbeille et restauration de fichiers.

Pour fournir une protection supplémentaire des informations sensibles dans votre client Microsoft 365 client :

- Localisez vos informations sensibles.

- Implémenter des autorisations strictes et éliminer l’accès large (par exemple, empêcher un trop grand nombre d’utilisateurs d’avoir des capacités d’écriture, de modification et de suppression).

- Protégez vos informations sensibles.

Remarque

Pour obtenir des conseils de déploiement détaillés pour la protection des informations dans un client Microsoft 365, voir Déployer la protection des informations pour les réglementations en matière de confidentialité des données. Bien qu’ils soient destinés aux réglementations en matière de confidentialité des données, la plupart des conseils s’appliquent également à la protection contre les rançongiciels.

Protégez vos informations sensibles

La première tâche consiste à identifier les types et les emplacements des informations sensibles dans votre client, qui peuvent inclure les types suivants :

- Sensible

- Propriétaire ou propriété intellectuelle

- Régulée, telles que les réglementations régionales qui spécifient la protection des informations d’identification personnelle (PII)

- Plans de récupération informatique

Pour chaque type d’informations sensibles, déterminez les informations suivantes :

Utilisation des informations pour votre organisation

Mesure relative de sa valeur monétaire si elle a été détenue contre rançon (élevée, moyenne, faible, par exemple)

Son emplacement actuel, tel qu’un dossier OneDrive ou SharePoint ou un lieu de collaboration tel qu’une équipe Microsoft Teams

Les autorisations actuelles, qui comportent :

Comptes d’utilisateurs qui disposent de l’accès

Actions autorisées pour chaque compte qui dispose de l’accès

Implémenter des autorisations strictes pour les emplacements avec des informations sensibles

L’implémentation d’autorisations strictes au sein de votre client Microsoft 365 utilise le principe du privilège minimum pour les emplacements et les lieux de communication, qui, dans Microsoft 365, sont généralement des dossiers OneDrive, des sites SharePoint et des dossiers et des équipes.

Bien qu’il soit plus facile de créer des emplacements de stockage de fichiers ou des équipes avec un large accès (par exemple, la valeur par défaut de tous les membres de votre organisation), pour les informations sensibles, les comptes d’utilisateurs autorisés et les actions autorisées doivent être limités à l’ensemble minimum requis pour répondre aux besoins de collaboration et d’entreprise.

Une fois qu’un pirate de rançongiciel a infiltré votre client, il tente d’escalader ses privilèges en compromettant les informations d’identification des comptes d’utilisateur avec des étendues d’autorisations plus larges sur votre client, telles que les comptes de rôle d’administrateur ou les comptes d’utilisateur qui dispose d’un accès à des informations sensibles.

En fonction de ce comportement d’attaquant classique, il existe deux niveaux de difficulté pour la personne malveillante :

- Faible : Une personne malveillante peut utiliser un compte à faible autorisation et découvrir vos informations sensibles en raison d’un large accès dans votre client.

- Supérieur : Une personne malveillante ne peut pas utiliser un compte à faible autorisation et découvrir vos informations sensibles en raison d’autorisations strictes. Ils doivent escalader leurs autorisations en déterminant, puis en compromettant les informations d’identification d’un compte ayant accès à un emplacement avec des informations sensibles, mais ils peuvent ensuite uniquement être en mesure d’agir sur un ensemble limité d’actions.

Pour les informations sensibles, vous devez rendre le niveau de difficulté aussi élevé que possible.

Vous pouvez garantir des autorisations strictes dans votre client à l’aide de ces étapes :

- À partir de la recherche de vos informations sensibles, examinez les autorisations pour les emplacements des informations sensibles.

- Implémentez des autorisations strictes pour les informations sensibles tout en respectant les exigences de collaboration et d’entreprise, puis informez les utilisateurs concernés.

- Gérez les modifications pour vos utilisateurs afin que des emplacements futurs pour les informations sensibles soient créés et maintenus avec des autorisations strictes.

- Auditez et surveillez les emplacements pour les informations sensibles afin de vous assurer que des autorisations étendues ne sont pas accordées.

Pour obtenir des instructions détaillées, voir Configurer le partage de fichiers sécurisé et la collaboration avec Microsoft Teams. Un exemple de lieu de communication et de collaboration avec des autorisations strictes pour les informations sensibles est une équipe avec isolation de la sécurité.

Protéger vos informations sensibles

Pour protéger vos informations sensibles au cas où un pirate de rançongiciel y aurait accès :

Utilisez l’accès contrôlé aux dossiers pour rendre plus difficile pour les applications non autorisées de modifier des données dans des dossiers contrôlés.

Utilisez laprotection des données de Microsoft Purview et des étiquettes de confidentialité, puis appliquez-les à des informations sensibles. Les étiquettes de confidentialité peuvent être configurées pour un chiffrement et des autorisations supplémentaires avec des comptes d’utilisateur et des actions autorisées définis. Un fichier étiqueté avec ce type d’étiquette de confidentialité qui est exfiltré à partir de votre client ne peut être utilisé que pour un compte d’utilisateur défini dans l’étiquette.

Utilisez la Protection contre la perte de données (DLP) Microsoft Purview pour détecter, avertir et bloquer le partage risqué, involontaire ou inapproprié de données contenant des informations personnelles ou confidentielles basées sur des étiquettes de confidentialité, à la fois en interne et en externe.

Utilisez Microsoft Defender for Cloud Apps pour bloquer les téléchargements d’informations sensibles telles que des fichiers. Vous pouvez également utiliser des stratégies de détection d’anomalies Defender for Cloud Apps pour détecter un taux élevé d’activités de téléchargements ou de suppressions de fichiers.

Impact sur les utilisateurs et la gestion des modifications

Les modifications administratives apportées aux autorisations étendues peuvent entraîner un refus d’accès des utilisateurs ou l’impossibilité d’exécuter certaines actions.

En outre, pour la protection des informations sensibles dans votre client Microsoft 365, formez vos utilisateurs à :

- Créez des lieux de communication et de collaboration avec des autorisations strictes (l’ensemble minimal de comptes d’utilisateurs pour l’accès et les actions minimales autorisées pour chaque compte).

- Appliquer les étiquettes de niveau de confidentialité correctes aux informations sensibles.

- Évaluer l’accès contrôlé aux dossiers.

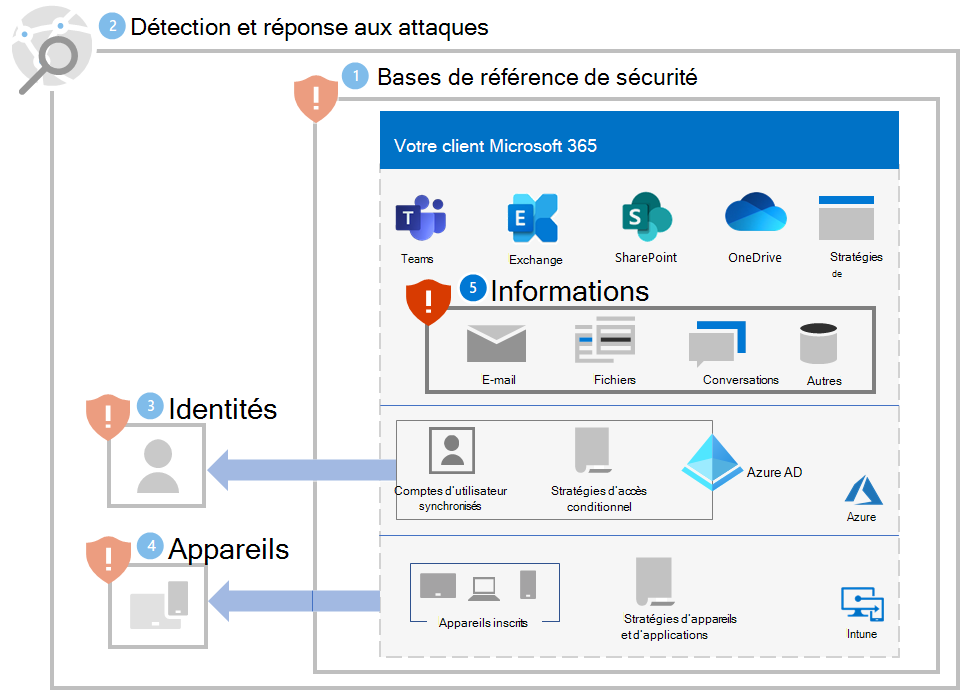

Configuration résultante

Voici la protection contre les rançongiciels pour votre client pour les étapes 1 à 5.

Ressources supplémentaires sur les rançongiciels

Informations clés de Microsoft :

- Menace croissante des rançongiciels, billet de blog Microsoft On the Issues du 20 juillet 2021

- Rançongiciel géré par l’humain

- Déployer rapidement des préventions contre les rançongiciels

- Rapport de défense numérique Microsoft 2021 (voir les pages 10 à 19)

- Ransomware : rapport d’analyse des menaces omniprésent et continu dans le portail Microsoft Defender

- Approche et meilleurs pratiques et étude de cas sur les rançongiciels de l’équipe de détection et d’intervention (DART) de Microsoft

Microsoft 365 :

- Optimisez la résilience aux ransomwares avec Azure et Microsoft 365

- Playbooks de réponse aux incidents de ransomware

- Protection contre les rançongiciels et programmes malveillants

- Protéger votre PC Windows 10 contre les rançongiciels

- Gérer les rançongiciels dans SharePoint Online

- Rapports d’analyse des menaces pour les rançongiciels dans le portail Microsoft Defender

Microsoft Defender XDR :

Microsoft Azure :

- Défenses Azure pour les attaques par rançongiciel

- Optimisez la résilience aux ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et de restauration pour se protéger contre les rançongiciels

- Se protéger contre les rançongiciels avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération d’une compromission d’identité systémique

- Détection avancée d’attaques à plusieurs niveaux dans Azure Sentinel

- Détection de fusion pour les ransomware dans Azure Sentinel

Microsoft Defender for Cloud Apps :

Billets de blog de l’équipe de sécurité Microsoft :

3 étapes pour empêcher et récupérer à partir d’un rançongiciel (septembre 2021)

Guide de la lutte contre les ransomware gérés par des personnes : Partie 1 (septembre 2021)

Étapes clés sur la façon dont l’équipe de détection et de réponse de Microsoft (CAS) effectue des enquêtes sur les incidents de ransomware.

Guide de la lutte contre les ransomware gérés par des personnes : Partie 2 (septembre 2021)

Recommandations meilleures pratiques

-

Consultez la section Rançongiciel.

Attaques par rançongiciels contrôlés par l’homme : un sinistre pouvant être évité (mars 2020)

Inclut des analyses de chaîne d’attaques des attaques réelles.

Réponse au rançongiciel : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro répond aux attaques par rançongiciel avec transparence (décembre 2019)

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour