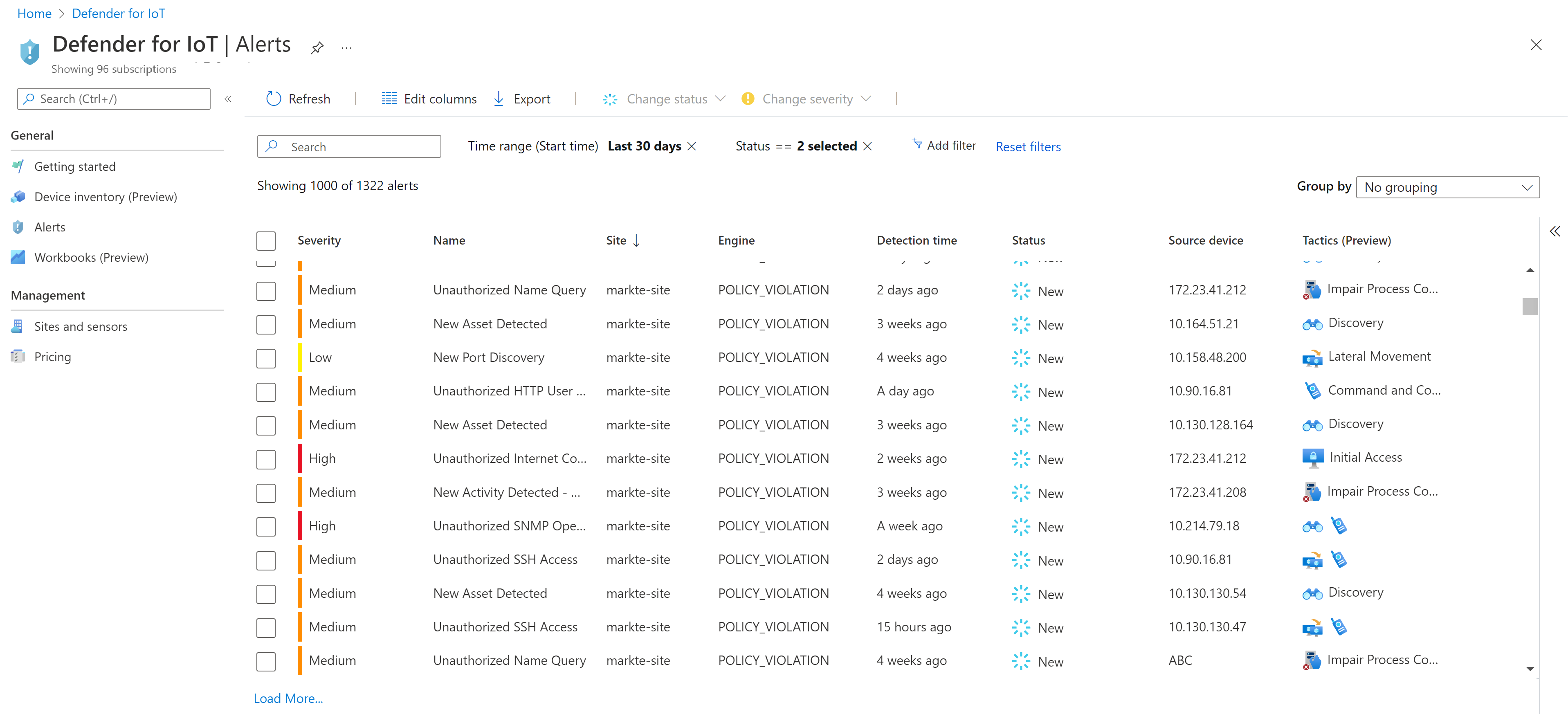

Alertes Microsoft Defender pour IoT

Les alertes de Microsoft Defender pour IoT améliorent la sécurité réseau et les opérations avec des informations en temps réel sur des événements journalisés dans votre réseau. Les alertes sont déclenchées quand des capteurs réseau OT détectent des changements ou des activités suspectes dans le trafic réseau qui demandent votre attention.

Par exemple :

Utilisez les informations affichées dans la page Alertes ou sur une page de détails d’une alerte pour investiguer et prendre des mesures qui éliminent les risques pour votre réseau, depuis des appareils associés ou depuis le processus réseau qui a déclenché l’alerte.

Conseil

Utilisez les étapes de correction des alertes pour aider vos équipes SOC à comprendre les problèmes possibles et leur résolution. Nous vous recommandons de passer en revue les étapes de correction recommandées avant de mettre à jour l’état d’une alerte, ou de prendre des mesures sur l’appareil ou le réseau.

Options de gestion des alertes

Les alertes Microsoft Defender pour IoT sont disponibles dans le portail Azure, les consoles des capteurs réseau OT et les consoles de gestion locales. Avec la sécurité IoT d’entreprise, les alertes sont également disponibles pour les appareils IoT d’entreprise détectés par Defender for Endpoint, dans Microsoft 365 Defender.

Vous pouvez voir les détails des alertes, examiner le contexte des alertes, et trier et gérer les états des alertes depuis tous ces emplacements, chacun offrant également des actions d’alerte supplémentaires. Le tableau suivant décrit les alertes prises en charge pour chaque emplacement et les actions supplémentaires disponibles seulement depuis cet emplacement :

| Emplacement | Description | Actions d’alerte supplémentaires |

|---|---|---|

| Azure portal | Alertes de tous les capteurs OT connectés au cloud | - Voir les tactiques et techniques MITRE ATT&CK associées - Utiliser des workbooks prêts à l’emploi pour une visibilité sur les alertes de haute priorité - Voir les alertes de Microsoft Sentinel et exécuter des investigations plus approfondies avec des playbooks et des workbooks Microsoft Sentinel. |

| Consoles de capteur réseau OT | Alertes générées par ce capteur OT | - Voir la source et la destination de l’alerte dans la Carte des appareils - Voir les événements associés dans la chronologie des événements - Transférer des alertes directement à des fournisseurs partenaires - Créer des commentaires sur les alertes - Créer des règles d’alerte personnalisées - Désapprendre des alertes |

| une console de gestion locale | Alertes générées par des capteurs OT connectés | - Transférer des alertes directement à des fournisseurs partenaires - Créer des règles d’exclusion d’alerte |

| Microsoft 365 Defender | Alertes générées pour les appareils IoT d’entreprise détectés avec Microsoft Defender for Endpoint | - Gérer les données des alertes avec d’autres données Microsoft 365 Defender, notamment la chasse avancée |

Conseil

Toutes les alertes générées à partir de différents capteurs dans la même zone dans un délai de 10 minutes, avec le même type, le même statut, le même protocole d’alerte et les appareils associés, sont répertoriées sous la forme d’une alerte unique et unifiée.

- Le délai de 10 minutes est basé sur la première détection de l’alerte.

- L’alerte unique et unifiée répertorie tous les capteurs qui ont détecté l’alerte.

- Les alertes sont combinées en fonction du protocole d’alerte et non du protocole de l’appareil.

Pour plus d’informations, consultez l’article suivant :

- Conservation des données des alertes

- Accélération des workflows d’alerte OT

- États et options de triage des alertes

- Planifier des sites et des zones OT

Les options des alertes diffèrent également en fonction de votre emplacement et de votre rôle utilisateur. Pour plus d’informations, consultez Rôles et autorisations utilisateur d’Azure et Utilisateurs et rôles locaux.

Alertes ciblées dans les environnements TO/TI

Les organisations dans lesquelles les capteurs sont déployés entre les réseaux de TO et de TI traitent de nombreuses alertes liées aux TO et aux TI. La quantité d’alertes, dont certaines ne sont pas pertinentes, peut entraîner la fatigue des alertes et affecter les performances globales. Pour relever ces défis, la stratégie de détection de Defender pour IoT dirige ses différents moteurs d’alerte afin de se concentrer sur les alertes ayant un impact métier et une pertinence sur un réseau OT, et de réduire les alertes liées à l’informatique à faible valeur. Par exemple, l’alerte de connectivité Internet non autorisée est très pertinente dans un réseau OT, mais a une valeur relativement faible dans un réseau informatique.

Pour concentrer les alertes déclenchées dans ces environnements, tous les moteurs d’alerte, à l’exception du moteur de programmes malveillants, déclenchent des alertes uniquement s’ils détectent un sous-réseau ou un protocole OT associé. Toutefois, pour maintenir le déclenchement d’alertes qui indiquent des scénarios critiques :

- Le moteur de programmes malveillants déclenche des alertes de programmes malveillants, que les alertes soient liées aux appareils OT ou informatiques.

- Les autres moteurs incluent des exceptions pour les scénarios critiques. Par exemple, le moteur opérationnel déclenche des alertes liées au trafic de capteur, que l’alerte soit liée au trafic OT ou informatique.

Gestion des alertes OT dans un environnement hybride

Les utilisateurs travaillant dans des déploiements hybrides pourraient gérer les alertes OT dans Defender pour IoT dans le Portail Azure, sur le capteur OT et dans une console de gestion locale.

Remarque

Alors que la console de capteur affiche un champ Dernière détection de l’alerte en temps réel, Defender pour IoT dans le portail Azure peut prendre jusqu’à une heure pour afficher l’heure mise à jour. On peut alors avoir un scénario où l’heure de la dernière détection dans la console de capteur n’est pas la même que l’heure de la dernière détection dans le portail Azure.

À part ça, les états d’alerte sont entièrement synchronisés entre le portail Azure et le capteur OT, et entre le capteur et la console de gestion locale. Cela signifie que, quel que soit l’emplacement où vous gérez l’alerte dans Defender pour IoT, l’alerte est également mise à jour dans les autres emplacements.

La définition de l’état d’une alerte sur Fermé ou Muet sur un capteur ou une console de gestion locale a pour effet de mettre à jour l’état de l’alerte sur Fermé dans le portail Azure. Dans la console de gestion locale, l’état d’alerte Fermé est appelé Acquitté.

Conseil

Si vous travaillez avec Microsoft Sentinel, nous vous recommandons de configurer l’intégration pour également synchroniser l’état des alertes avec Microsoft Sentinel, puis de gérer les états des alertes avec les incidents Microsoft Sentinel associés.

Pour plus d’informations, consultez Tutoriel : Investiguer et détecter les menaces pour les appareils IoT.

Alertes IoT Entreprise et Microsoft Defender for Endpoint

Si vous utilisez la sécurité IoT Entreprise dans Microsoft 365 Defender, les alertes pour les appareils IoT Entreprise que détecte Microsoft Defender for Endpoint sont disponibles seulement dans Microsoft 365 Defender. De nombreuses détections basées sur le réseau de Microsoft Defender for Endpoint sont pertinentes pour les appareils IoT d’entreprise, tels que les alertes déclenchées par des analyses impliquant des points de terminaison managés.

Pour plus d’informations, consultez Sécurisation des appareils IoT dans l’entreprise et File d’attente d’alertes dans Microsoft 365 Defender.

Accélération des workflows d’alerte OT

Les nouvelles alertes sont fermées automatiquement si aucun trafic identique n’est détecté 90 jours après la détection initiale. Si du trafic identique est détecté dans ces 90 premiers jours, le compteur de 90 jours est réinitialisé.

En plus du comportement par défaut, vous souhaiterez sans doute aider vos équipes de gestion SOC et OT à trier, puis à corriger plus rapidement les alertes. Connectez-vous à un capteur OT ou à une console de gestion locale en tant qu’utilisateur Administrateur pour d’utiliser les options suivantes :

Créer des règles d’alerte personnalisées Capteurs OT uniquement.

Ajoutez des règles d’alerte personnalisées pour déclencher des alertes pour une activité spécifique sur votre réseau qui n’est pas couverte par les fonctionnalités prêtes à l’emploi.

Par exemple, pour un environnement exécutant MODBUS, vous pouvez définir une règle qui détecte les commandes écrites dans un registre de mémoire, sur une adresse IP et une destination Ethernet spécifiques.

Pour plus d’informations, consultez Créer des règles d’alerte personnalisées sur un capteur OT.

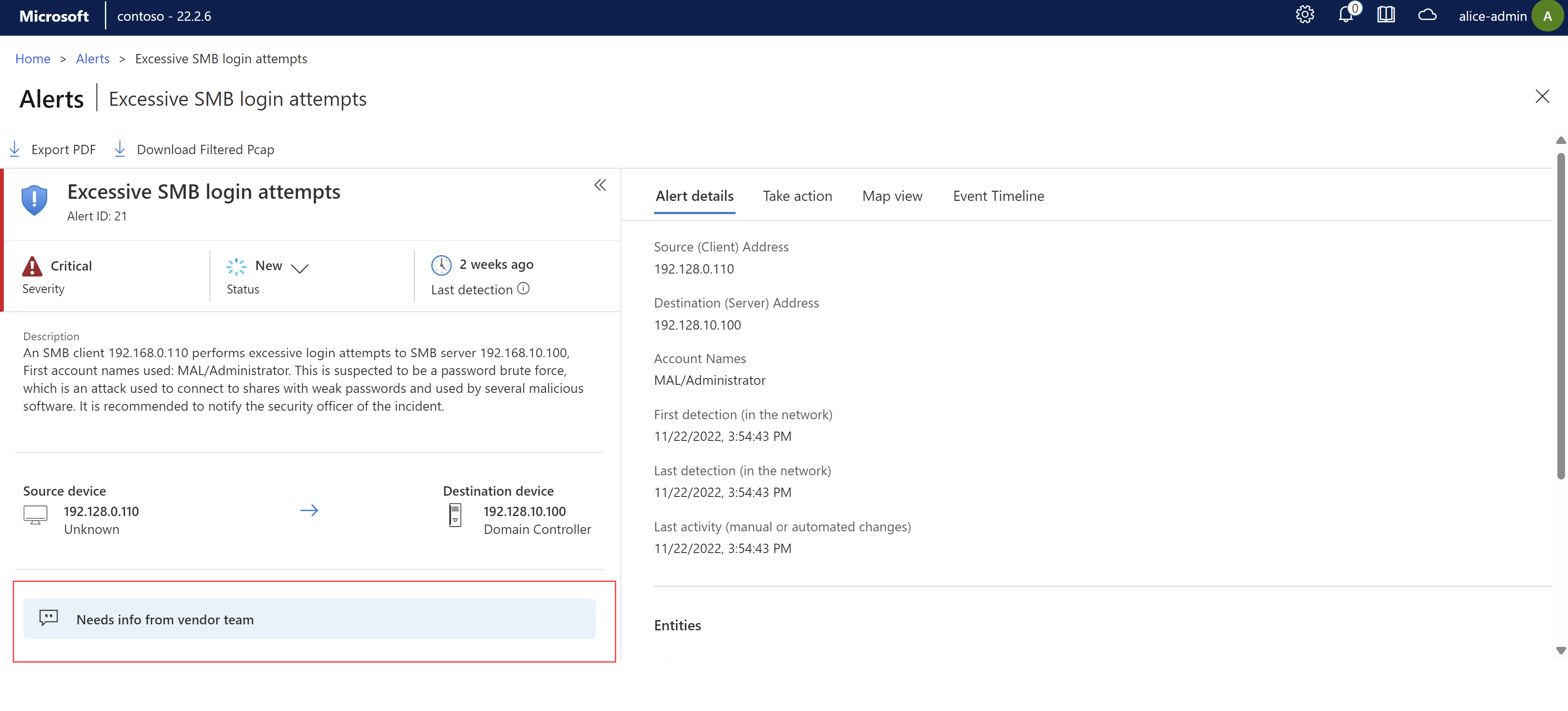

Créer des commentaires sur les alertes. Capteurs OT uniquement.

Créez un ensemble de commentaires sur des alertes que d’autres utilisateurs du capteur OT peuvent ajouter à des alertes individuelles, avec des détails comme des étapes d’atténuation personnalisées, des communications avec d’autres membres de l’équipe, ou d’autres insights ou avertissements sur l’événement.

Les membres de l’équipe peuvent réutiliser ces commentaires personnalisés quant ils trient et gèrent les états des alertes. Les commentaires sur les alertes s’affichent dans une zone de commentaires sur la page des détails d’une alerte. Par exemple :

Pour plus d’informations, consultez Créer des commentaires pour les alertes sur un capteur OT.

Créer des règles d’exclusion d’alerte : consoles de gestion locales seulement.

Si vous utilisez une console de gestion locale, définissez des règles d’exclusion d’alerte pour ignorer les événements sur plusieurs capteurs qui répondent à des critères spécifiques. Par exemple, vous pouvez créer une règle d’exclusion d’alerte pour ignorer tous les événements qui déclencheraient des alertes non pertinentes pendant une fenêtre de maintenance spécifique.

Les alertes ignorées par les règles d’exclusion ne sont pas affichées dans le Portail Azure, sur le capteur ou dans la console de gestion locale, ni dans les journaux des événements.

Pour plus d’informations, consultez Créer des règles d’exclusion d’alerte sur une console de gestion locale.

Transférer les données des alertes à des systèmes partenaires : transférez des alertes à des SIEM partenaires, des serveurs Syslog, des adresses e-mail spécifiées, etc.

Pris en charge depuis des capteurs OT et des consoles de gestion locales. Pour plus d’informations, consultez Transférer les informations d’alerte.

États et options de triage des alertes

Utilisez les états et les options de triage d’alertes suivants pour gérer les alertes dans Defender pour IoT.

Quand vous effectuez le triage d’une alerte, tenez compte du fait que certaines alertes peuvent refléter des changements valides sur le réseau, comme un appareil autorisé qui tente d’accéder à une nouvelle ressource sur un autre appareil.

Les options de triage à partir du capteur OT et de la console de gestion locale sont disponibles seulement pour les alertes OT, alors que les options disponibles sur le portail Azure sont disponibles à la fois pour les alertes OT et IoT Entreprise.

Utilisez le tableau suivant pour en savoir plus sur chaque d’état et chaque option de triage d’alerte.

| État / action de triage | Disponible sur | Description |

|---|---|---|

| Nouveau | - Portail Azure - Capteurs réseau OT - Console de gestion locale |

Les alertes ayant l’état Nouveau sont des alertes qui n’ont pas encore été triées ou investiguées par l’équipe. Le nouveau trafic détecté pour les mêmes appareils ne génère pas de nouvelle alerte, mais est ajouté à l’alerte existante. Dans la console de gestion locale, les alertes ayant l’état Nouveau sont appelées Non acquitté. Remarque : Vous pouvez voir plusieurs alertes ayant l’état Nouveau ou Non acquitté qui portent le même nom. Dans ce cas, c’est que chaque alerte distincte est déclenchée par un trafic distinct, sur différents ensembles d’appareils. |

| Actif | - Portail Azure seulement | Définissez une alerte sur Active pour indiquer qu’une investigation est en cours, mais qu’elle ne peut pas encore être fermée ou triée. Cet état n’a aucun effet ailleurs dans Defender pour IoT. |

| Fermés | - Portail Azure - Capteurs réseau OT - Console de gestion locale |

Fermez une alerte pour indiquer qu’elle est entièrement investiguée et que vous voulez être alerté à nouveau la prochaine fois que le même trafic est détecté. La fermeture d’une alerte l’ajoute à la chronologie des événements du capteur. Dans la console de gestion locale, les alertes ayant l’état Nouveau sont appelées Acquitté. |

| Learn | - Portail Azure - Capteurs réseau OT - Console de gestion locale Le désapprentissage d’une alerte est disponible seulement sur le capteur OT. |

Apprenez une alerte quand vous voulez la fermer et l’ajouter en tant que trafic autorisé, afin de ne pas être à nouveau alerté la prochaine fois que le même trafic est détecté. Par exemple, quand le capteur détecte des modifications de la version du microprogramme à la suite de procédures de maintenance standard, ou quand un nouvel appareil attendu est ajouté au réseau. L’apprentissage d’une alerte ferme l’alerte et ajoute un élément à la chronologie des événements du capteur. Le trafic détecté est inclus dans les rapports d’exploration de données, mais pas lors de la production d’autres rapports du capteur OT. L’apprentissage des alertes est disponible seulement pour les alertes sélectionnées, principalement celles déclenchées par les alertes des moteurs Stratégie et Anomalie. |

| Désactiver le son | - Capteurs réseau OT - Console de gestion locale La réactivation d’une alerte est disponible seulement sur le capteur OT. |

Désactivez une alerte quand vous voulez la fermer et ne plus la voir pour le même trafic, mais sans ajouter le trafic autorisé de l’alerte. Par exemple, quand le moteur Opérationnel déclenche une alerte indiquant que le mode PLC a été modifié sur un appareil. Le nouveau mode indiquera sans doute que le PLC n’est pas sécurisé, mais après investigation, le nouveau mode est considéré comme acceptable. La désactivation d’une alerte ferme celle-ci, mais n’ajoute pas d’élément à la chronologie des événements du capteur. Le trafic détecté est inclus dans les rapports d’exploration de données, mais pas lors du calcul des données pour d’autres rapports du capteur. La désactivation d’une alerte est disponible seulement pour des alertes sélectionnées, principalement celles déclenchées par les moteurs Anomalie, Violation de protocole ou Opérationnel. |

Conseil

Si vous savez à l’avance quels événements ne sont pas pertinents pour vous, par exemple pendant une fenêtre de maintenance ou si vous ne voulez pas suivre l’événement dans la chronologie des événements, créez au lieu de cela une règle d’exclusion d’alerte sur une console de gestion locale.

Pour plus d’informations, consultez Créer des règles d’exclusion d’alerte sur une console de gestion locale.

Trier les alertes OT pendant le mode apprentissage

Le mode apprentissage fait référence à la période initiale après le déploiement d’un capteur OT, lorsque votre capteur OT apprend l’activité de base de votre réseau, y compris les appareils et les protocoles de votre réseau, ainsi que les transferts de fichiers réguliers qui se produisent entre des appareils spécifiques.

Utilisez le mode apprentissage pour effectuer un tri initial sur les alertes de votre réseau, en apprenant celles que vous souhaitez marquer comme activité autorisée et attendue. Le trafic appris ne génère pas de nouvelles alertes la prochaine fois que le même trafic est détecté.

Pour plus d’informations, consultez Créer une ligne de base apprise à partir des alertes OT.

Étapes suivantes

Passez en revue les types et les messages d’alerte pour bien les comprendre, et planifier des actions correctives et des intégrations de playbooks. Pour plus d’informations, consultez Types et descriptions d’alertes de surveillance OT.