Configurer le client OpenVPN pour les connexions avec authentification par certificat P2S – Linux

Cet article vous aide à vous connecter à votre réseau virtuel Azure à l’aide d’une passerelle VPN point à site (P2S) et de l’authentification par certificat depuis un client Linux avec un client OpenVPN.

Avant de commencer

Vérifiez que vous consultez l’article correct. Le tableau suivant présente les articles de configuration disponibles pour les clients VPN P2S de la passerelle Azure VPN. Les étapes diffèrent selon le type d’authentification, le type de tunnel et le système d’exploitation client.

| Authentification | Type de tunnel | Système d’exploitation client | Client VPN |

|---|---|---|---|

| Certificat | |||

| IKEv2, SSTP | Windows | Client VPN natif | |

| IKEv2 | macOS | Client VPN natif | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Client VPN Azure Client OpenVPN |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Client VPN Azure | |

| OpenVPN | macOS | Client VPN Azure | |

| OpenVPN | Linux | Client VPN Azure |

Prérequis

Cet article suppose que vous avez déjà effectué les étapes prérequises suivantes :

- Vous avez créé et configuré votre passerelle VPN pour l’authentification par certificat point à site et le type de tunnel OpenVPN. Pour connaître les étapes, consultez Configurer les paramètres du serveur pour les connexions de passerelle VPN P2S – Authentification par certificat.

- Vous avez généré et téléchargé les fichiers de configuration du client VPN. Consultez Générer les fichiers de configuration de profil du client VPN pour connaître les étapes.

- Vous pouvez générer des certificats clients ou acquérir les certificats clients appropriés nécessaires à l’authentification.

Exigences relatives aux connexions

Pour vous connecter à Azure à l’aide du client OpenVPN avec l’authentification par certificat, chaque client de connexion a besoin des éléments suivants :

- Le logiciel client Open VPN doit être installé et configuré sur chaque client.

- Le client doit disposer des certificats appropriés installés localement.

Workflow

Cet article a été élaboré de la manière suivante :

- Installez le client OpenVPN.

- Affichez les fichiers de configuration de profil du client VPN contenus dans le package de configuration de profil du client VPN que vous avez généré.

- Configurez le client OpenVPN.

- Connexion à Azure.

À propos des certificats

Pour l’authentification par certificat, un certificat client doit être installé sur chaque ordinateur client. Le certificat client que vous souhaitez utiliser doit être exporté avec la clé privée et contenir tous les certificats dans le chemin de certification. En outre, pour certaines configurations, vous devez également installer les informations de certificat racine.

Le client OpenVPN de cet article utilise des certificats exportés au format .pfx. Vous pouvez exporter facilement un certificat client dans ce format à l’aide des instructions Windows. Consultez Exporter un certificat client – pfx. Si vous n’avez pas d’ordinateur Windows, en guise de solution de contournement, vous pouvez utiliser une petite machine virtuelle Windows pour exporter les certificats au format .pfx nécessaire. À ce stade, les instructions OpenSSL Linux que nous fournissons ne génèrent que le format .pem.

Étapes de configuration

Cette section vous aide à configurer des clients Linux pour l’authentification par certificat qui utilise le type de tunnel OpenVPN. Pour vous connecter à Azure, téléchargez le client OpenVPN et configurez le profil de connexion.

Notes

Le client OpenVPN version 2.6 n’est pas encore pris en charge.

Ouvrez une nouvelle session de terminal. Vous pouvez ouvrir une nouvelle session en appuyant simultanément sur « Ctrl + Alt + t ».

Saisissez la commande suivante pour installer les composants nécessaires :

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartEnsuite, accédez au dossier de profil client VPN et effectuez une décompression pour afficher les fichiers.

Exportez le certificat de client P2S que vous avez créé et chargé dans votre configuration P2S sur la passerelle. Pour connaître les étapes, consultez Passerelle VPN point à site.

Procédez à l’extraction de la clé privée et de l’empreinte numérique en base 64 à partir du fichier .pfx. Il y a plusieurs manières de procéder. Vous devez utiliser OpenSSL sur votre ordinateur.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Le fichier profileinfo.txt contient la clé privée et l’empreinte de l’autorité de certification, ainsi que le certificat client. Assurez-vous d’utiliser l’empreinte numérique du certificat client.

Ouvrez profileinfo.txt dans un éditeur de texte. Pour obtenir l’empreinte numérique du certificat client (enfant), sélectionnez le texte (y compris et entre) « ---BEGIN CERTIFICATE--- » et « ---END CERTIFICATE--- » pour le certificat enfant et copiez-le. Vous pouvez identifier le certificat enfant en examinant la ligne subject=/.

Ouvrez le fichier vpnconfig.ovpn et recherchez la section dans l’exemple suivant. Remplacez tout le contenu compris entre « cert » et « / cert ».

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Ouvrez profileinfo.txt dans un éditeur de texte. Pour obtenir la clé privée, sélectionnez le texte (y compris et entre) « ---BEGIN PRIVATE KEY--- » et « ---END PRIVATE KEY--- », puis copiez-le.

Revenez au fichier vpnconfig.ovpn dans votre éditeur de texte et recherchez cette section. Collez la clé privée, en remplaçant tout le contenu compris entre « key » et « /key ».

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Ne modifiez aucun autre champ. Utilisez la configuration complétée dans l’entrée client pour vous connecter au VPN.

Pour vous connecter en utilisant une ligne de commande, tapez la commande suivante :

sudo openvpn --config <name and path of your VPN profile file>&Pour vous déconnecter en utilisant une ligne de commande, tapez la commande suivante :

sudo pkill openvpnPour vous connecter à l’aide de l’interface utilisateur graphique, accédez aux paramètres du système.

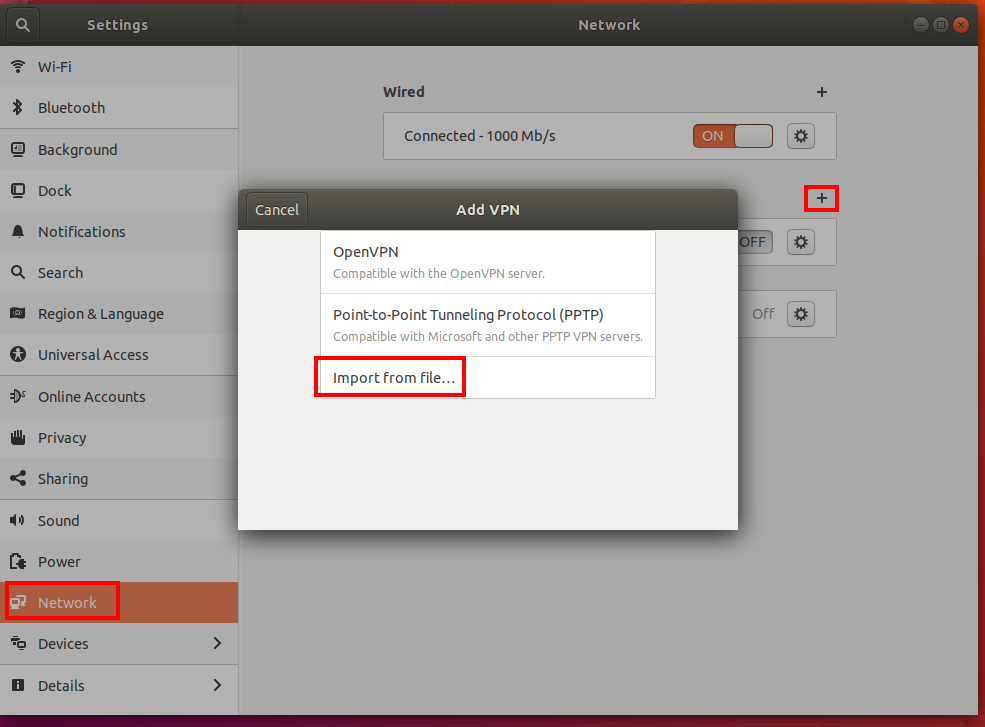

Sélectionner + pour ajouter une nouvelle connexion VPN.

Sous Ajouter un VPN, choisissez Importer à partir d’un fichier....

Naviguez jusqu’au fichier de profil et double-cliquez dessus ou bien choisissez Ouvrir

Sélectionnez Ajouter dans la fenêtre Ajouter un VPN.

Vous pouvez vous connecter en mettant le VPN sur ON à partir de la page Paramètres réseau, ou sous l’icône de réseau dans la barre d’état système.

Étapes suivantes

Pour obtenir des étapes supplémentaires, revenez à l’article du Portail Azure P2S.